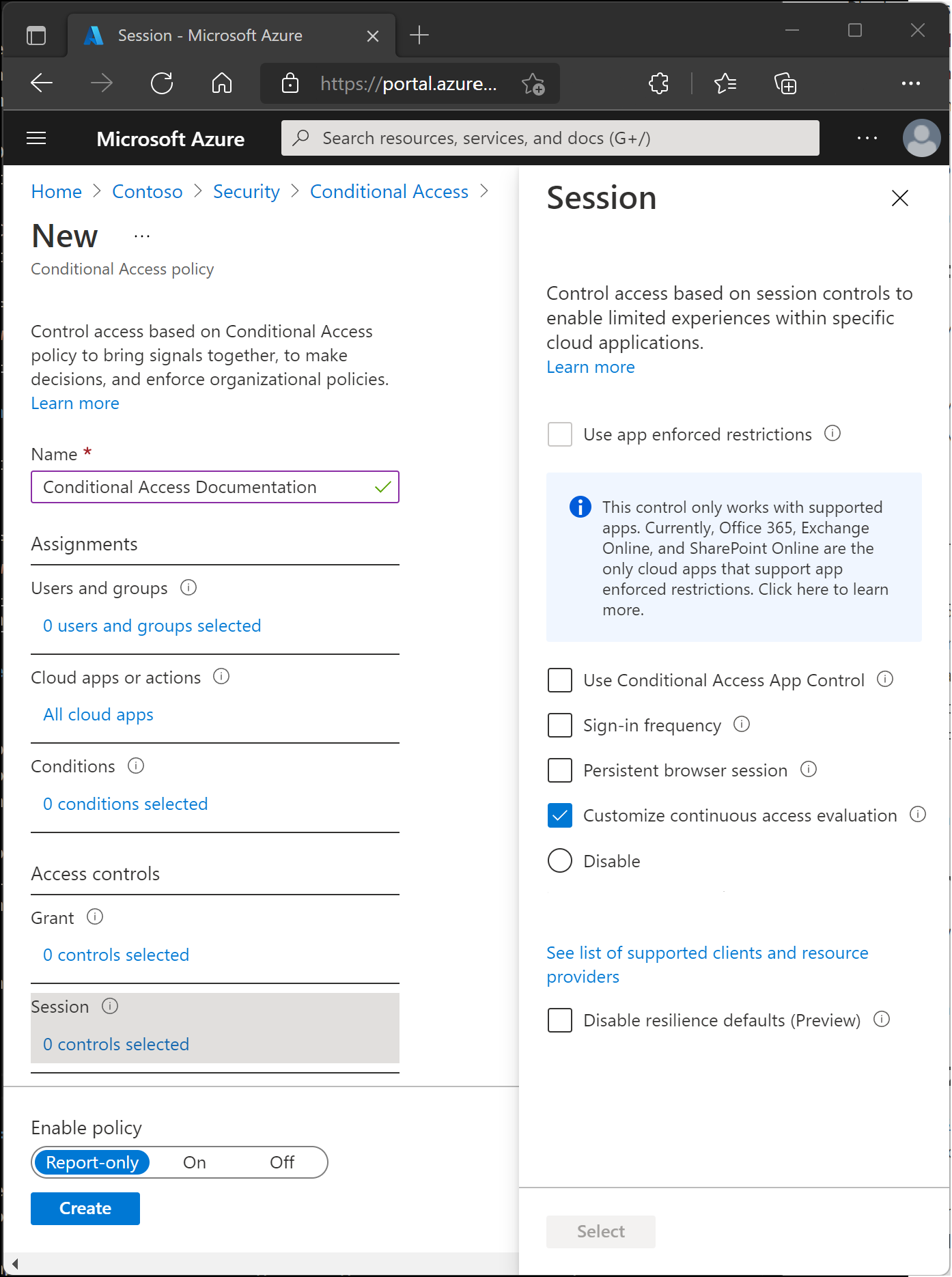

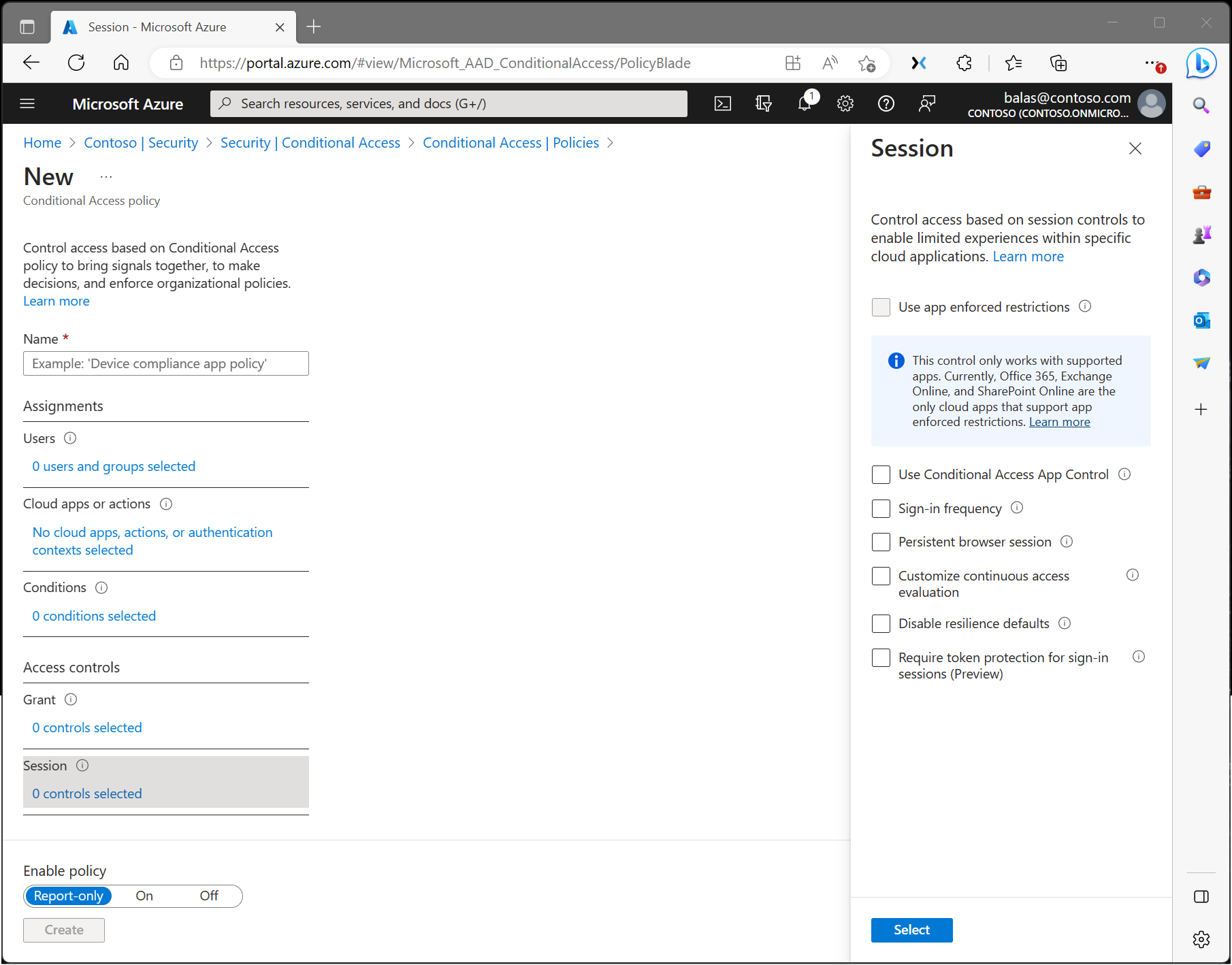

条件付きアクセス ポリシーでは、管理者はセッション制御を使用して、特定のクラウド アプリケーションで制限付きエクスペリエンスを有効にすることができます。

アプリケーションによって適用される制限

組織では、このコントロールを使用して、選択されたクラウド アプリにデバイス情報を渡すように Microsoft Entra ID に要求できます。 デバイス情報を使用すると、クラウド アプリは、接続が準拠しているデバイスまたはドメインに参加済みのデバイスからかを認識し、セッション エクスペリエンスを更新できます。 選択されたクラウド アプリでは、デバイス情報を使用して、制限付きまたは完全なエクスペリエンスをユーザーに提供します。 デバイスが管理または準拠していない場合は制限され、デバイスが管理および準拠している場合は完全です。

サポートされているアプリケーションの一覧とポリシーを構成する手順については、次の記事を参照してください。

- Microsoft 365 のアイドル セッション タイムアウト

- SharePoint Online で制限付きアクセスを有効にする方法について説明します。

- Exchange Online で制限付きアクセスを有効にする方法について説明します。

アプリケーションの条件付きアクセス制御

アプリの条件付きアクセス制御は、リバース プロキシ アーキテクチャを使用して Microsoft Entra 条件付きアクセスと一意に統合されます。 Microsoft Entra 条件付きアクセスを使用すると、特定の条件に基づいて組織のアプリにアクセス制御を適用できます。 条件によって、条件付きアクセス ポリシーが適用されるユーザー、グループ、クラウド アプリ、場所、ネットワークが定義されます。 条件を決定したら、ユーザーを Microsoft Defender for Cloud Apps にルーティングし、アクセスとセッション制御を適用してアプリの条件付きアクセス制御でデータを保護します。

アプリの条件付きアクセス制御を使用すると、アクセス ポリシーとセッション ポリシーに基づいて、ユーザー アプリのアクセスとセッションをリアルタイムで監視および制御できるようになります。 Defender for Cloud Apps ポータルでアクセス ポリシーとセッション ポリシーを使用して、フィルターを調整し、アクションを設定します。

管理者がおすすめアプリの アプリの条件付きアクセス制御を展開 し、 Microsoft Defender for Cloud Apps セッション ポリシーを使用できる Microsoft Defender for Cloud Apps でこのコントロールを適用します。

Microsoft Edge for Business の場合は、 Microsoft Purview データ損失防止を使用してこの制御を適用します。管理者は、 ユーザーが Edge for Business のクラウド アプリと機密情報を共有できないようにすることができます。 これらのポリシーに含まれるアプリには、アプリの条件付きアクセス制御 のカスタム 設定が必要です。

サインインの頻度

サインイン頻度は、ユーザーがリソースにアクセスするときに再びサインインするように求められるまでのサインインを維持できる期間を指定します。 管理者は、期間 (時間または日) を設定することも、毎回再認証を要求することもできます。

サインイン頻度設定は、OAuth 2.0 または OIDC プロトコルを使用するアプリで動作します。 次の Web アプリケーションを含む、Windows、Mac、モバイル用のほとんどの Microsoft ネイティブ アプリは、この設定に従います。

- Word、Excel、PowerPoint Online

- OneNote オンライン

- Office.com

- Microsoft 365 管理者ポータル

- Exchange Online

- SharePoint と OneDrive

- Teams Web クライアント

- Dynamics CRM オンライン

- Azure portal

詳細については、「 条件付きアクセスを使用して認証セッション管理を構成する」を参照してください。

永続的ブラウザー セッション

永続的なブラウザー セッションを使用すると、ユーザーはブラウザー ウィンドウを閉じてから再度開いた後もサインインを維持できます。

詳細については、「 条件付きアクセスを使用して認証セッション管理を構成する」を参照してください。

継続的アクセス評価をカスタマイズする

継続的アクセス評価は、組織の条件付きアクセス ポリシーの一環として自動的に有効になります。 継続的なアクセス評価を無効にしたい組織のために、この設定が「条件付きアクセス」のセッションコントロール内のオプションとして追加されました。 継続的アクセス評価ポリシーは、すべてのユーザーまたは特定のユーザーとグループに適用されます。 管理者は、新しいポリシーを作成する際、または既存の条件付きアクセスポリシーを編集する際に、次の選択を行うことができます。

- 無効化は、すべてのリソース (以前は "すべてのクラウド アプリ") が選択されていて、条件が選択されておらず、[セッション] で [無効] が選択されている場合にのみ機能します>条件付きアクセス ポリシーで継続的アクセス評価をカスタマイズします。 すべてのユーザーまたは特定のユーザーとグループを無効にすることができます。

復元の既定値群を無効にする

障害の発生時、既存のセッションについては、条件付きアクセス ポリシーを適用したまま、Microsoft Entra ID によってアクセスが延長されます。

回復性の既定値が無効になっている場合、既存のセッションの有効期限が切れるとアクセスが拒否されます。 詳細については、「 条件付きアクセス: 回復性の既定値」を参照してください。

サインイン セッションにトークン保護を要求する

トークン保護 (業界ではトークン バインディングとも呼ばれます) は、トークンが目的のデバイスからのみ使用できるようにすることで、トークンの盗難を使用して攻撃を減らそうとします。 攻撃者がハイジャックまたはリプレイによってトークンを盗んだ場合、トークンの有効期限が切れるか取り消されるまで、被害者になりすますことができます。 トークンの盗難はまれですが、その影響は大きくなる可能性があります。 詳細については、「 条件付きアクセス: トークン保護」を参照してください。

グローバル セキュア アクセスのセキュリティ プロファイルを使用する

条件付きアクセスでセキュリティ プロファイルを使用すると、Microsoft の Security Service Edge (SSE) 製品である Microsoft Entra Internet Access で ID コントロールとネットワーク セキュリティが組み合わせられます。 このセッション 制御を選択すると、セキュリティ プロファイルに ID とコンテキスト認識を適用できます。セキュリティ プロファイルは、グローバル セキュア アクセスで作成および管理されるさまざまなポリシーのグループです。

関連するコンテンツ

- Conditional Access common policies (条件付きアクセスの一般的なポリシー)

- レポート専用モード