Microsoft Entra デバイスの展開を計画する

この記事は、デバイスを Microsoft Entra ID と統合する方法を評価し、実装計画を選択するのに役立ちます。また、サポートされているデバイス管理ツールへの主要なリンクを提供します。

ユーザーのデバイスの状況は常に拡大しています。 組織は、デスクトップ、ラップトップ、携帯電話、タブレットなどのデバイスを提供する場合があります。 ユーザーが多くの自分のデバイスを使用したり、さまざまな場所から情報にアクセスしたりする場合があります。 このような環境で管理者としての職務は、すべてのデバイスで組織のリソースを安全な状態に保つことです。

Microsoft Entra ID を使用すると、組織では、デバイス ID 管理を使用してこれらの目標を達成することができます。 デバイスを Microsoft Entra ID に取り込んで、中央な場所である Microsoft Entra 管理センター から制御できるようになりました。 このプロセスにより統合されたエクスペリエンスと強化されたセキュリティが得られ、新しいデバイスの構成に必要な時間が短縮されます。

デバイスを Microsoft Entra ID に統合する方法は複数あり、オペレーティング システムや要件に基づいて、個別または組み合わせて動作させることができます。

- Microsoft Entra ID にデバイスを登録できます。

- デバイスを Microsoft Entra ID に参加させます (クラウドのみ)。

- Microsoft Entra ハイブリッドは、デバイスをオンプレミスの Active Directory ドメインおよび Microsoft Entra ID に参加させます。

学習する

始める前に、デバイス ID 管理の概要について理解しておいてください。

メリット

デバイスに Microsoft Entra ID を付与する主な利点は次のとおりです。

生産性の向上 – ユーザーは、オンプレミスとクラウドのリソースへの シームレスなサインオン (SSO) を実行して、どこにいても生産性を高めることができます。

セキュリティの強化 – デバイスまたはユーザーの ID に基づいて、リソースに条件付きアクセス ポリシーを適用できます。 デバイスを Microsoft Entra ID に参加させることは、パスワードレス戦略を使用してセキュリティを強化するための前提条件です。

ユーザー エクスペリエンスの向上 – ユーザーが個人のデバイスと会社のデバイスの両方から組織のクラウドベースのリソースに簡単にアクセスできます。 管理者は、すべての Windows デバイスで統一されたエクスペリエンスを実現するために Enterprise State Roaming を有効にすることができます。

デプロイと管理の簡素化 - Windows Autopilot、一括プロビジョニング、または セルフサービス: Out of Box Experience (OOBE) を使用してデバイスを Microsoft Entra ID に取り込むプロセスを簡素化できます。 Microsoft Intune などのモバイル デバイス管理 (MDM) ツールとそれらの ID を使用して、Microsoft Entra 管理センター でデバイスを管理します。

デプロイ プロジェクトを計画する

お客様の環境でこのデプロイの戦略を決定するときは、お客様の組織のニーズを考慮してください。

適切な関係者を関わらせる

テクノロジ プロジェクトが失敗した場合、通常その原因は、影響、結果、責任に関する想定が一致しないことです。 これらの落とし穴を回避するには、適切な利害関係者が担当していることを確認し、プロジェクトにおけるその利害関係者の役割がよく理解されていることを確認します。

このプランでは、次の利害関係者をリストに追加します。

| Role | 説明 |

|---|---|

| デバイス管理者 | 計画が組織のデバイス要件を満たしていることを検証できるデバイス チームの代表。 |

| ネットワーク管理者 | ネットワーク要件を満たしていることを確認できるネットワーク チームの代表。 |

| デバイス管理チーム | デバイスのインベントリを管理するチーム。 |

| OS 固有の管理チーム | 特定の OS バージョンをサポートおよび管理するチーム。 たとえば、Mac または iOS に重点を置いたチームがある場合があります。 |

連絡を計画する

コミュニケーションは、新しいサービスの成功に必要不可欠です。 ユーザー エクスペリエンスがどのように変わるのか、いつ変わるのか、問題が発生したときにサポートを受ける方法について、ユーザーに事前に連絡します。

パイロットを計画する

統合方法の初期構成は、テスト環境で行うか、小さいグループのテスト用デバイスで行うことをお勧めします。 「パイロットのベスト プラクティス」を参照してください。

Microsoft Entra ハイブリッド参加を対象とするデプロイを、組織全体で同時に有効にする前に実行することもできます。

警告

組織には、パイロット グループ内のさまざまなロールやプロファイルからのユーザーのサンプルを含める必要があります。 対象を絞ってロールアウトすると、組織全体に対してを有効にする前に、計画で対処されていない可能性のある問題を特定するのに役立ちます。

統合方法を選択する

組織では、1 つの Microsoft Entra テナントで複数のデバイス統合方法を使用できます。 目標は、Microsoft Entra ID でデバイスを安全に管理するために適した方法を選択することです。 所有権、デバイスの種類、主要な対象ユーザー、組織のインフラストラクチャなど、この決定を行う多くのパラメーターがあります。

使用する統合方法を決定する際には、次の情報を参考にしてください。

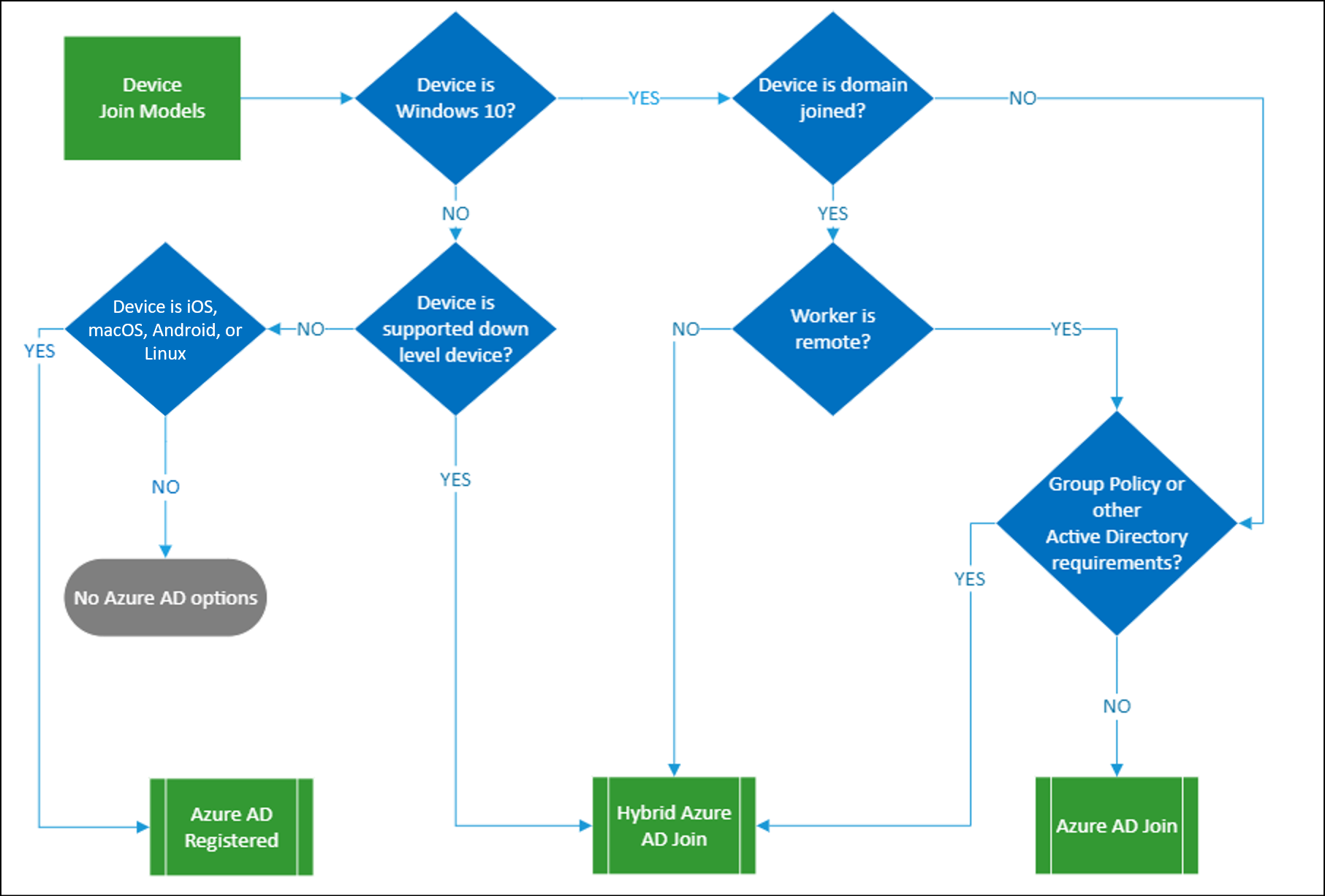

デバイス統合のデシジョン ツリー

組織が所有するデバイスのオプションを決定するには、このツリーを使用します。

注意

この図では、個人のデバイスや持ち込みのデバイス (BYOD) のシナリオは示していません。 常に Microsoft Entra 登録が行われます。

比較表

iOS および Android デバイスは Microsoft Entra 登録のみが可能です。 次の表に、Windows クライアント デバイスに関する大まかな考慮事項を示します。 これを概要として使用し、その後さまざまな統合方法について詳しく説明します。

| 考慮事項 | Microsoft Entra 登録済み | Microsoft Entra 参加済み | Microsoft Entra ハイブリッド参加済み |

|---|---|---|---|

| クライアント オペレーティング システム | |||

| Windows 11 または Windows 10 デバイス |  |

|

|

| Windows のダウンレベルのデバイス (Windows 8.1 または Windows 7) |  |

||

| Linux Desktop - Ubuntu 20.04/22.04 |  |

||

| サインイン オプション | |||

| エンドユーザーのローカル資格情報 |  |

||

| Password |  |

|

|

| デバイスの PIN |  |

||

| Windows Hello |  |

||

| Windows Hello for Business |  |

|

|

| FIDO 2.0 セキュリティ キー |  |

|

|

| Microsoft Authenticator アプリ (パスワードレス) |  |

|

|

| 主な機能 | |||

| クラウド リソースへの SSO |  |

|

|

| オンプレミスのリソースへの SSO |  |

|

|

| 条件付きアクセス (デバイスは準拠としてマーク済みであることが必要) (MDM による管理が必要) |

|

|

|

| 条件付きアクセス (Microsoft Entra ハイブリッド参加済みデバイスが必要) |

|

||

| Windows のログイン画面からのセルフサービス パスワード リセット |  |

|

|

| Windows Hello の PIN のリセット |  |

|

Microsoft Entra 登録

登録されたデバイスは、多くの場合 Microsoft Intune で管理されます。 デバイスは、オペレーティング システムに応じて、いくつかの方法で Intune に登録されます。

Microsoft Entra 登録済みデバイスでは、持ち込みのデバイス (BYOD) と会社所有のデバイスによるクラウド リソースへの SSO がサポートされています。 リソースへのアクセスは、デバイスとユーザーに適用された Microsoft Entra の条件付きアクセス ポリシーに基づいています。

デバイスの登録

登録されたデバイスは、多くの場合 Microsoft Intune で管理されます。 デバイスは、オペレーティング システムに応じて、いくつかの方法で Intune に登録されます。

BYOD と企業所有のモバイル デバイスは、ポータル サイト アプリをインストールするユーザーによって登録されます。

組織に最適なオプションがデバイスの登録である場合は、次のリソースを参照してください。

- これは、Microsoft Entra 登録済みデバイスの概要です。

- このエンドユーザー向けの、組織のネットワークへの個人のデバイスの登録に関するドキュメント。

Microsoft Entra Join

Microsoft Entra 参加により、Windows でのクラウド中心モデルに移行できます。 デバイス管理の最新化とデバイス関連の IT コストの削減を計画している場合は、これにより優れた基盤が提供されます。 Microsoft Entra 参加は、Windows 10 以降のデバイスのみで機能します。 新しいデバイスの最初の選択肢として検討してください。

オンプレミスのリソースが組織のネットワーク上にある場合、Microsoft Entra 参加済みデバイスではオンプレミスのリソースへの SSO を実行でき、ファイル、印刷、その他のアプリケーションなどのオンプレミスのサービスに対して認証を行うことができます。

このオプションが組織に最適な場合は、次のリソースを参照してください。

- これは、Microsoft Entra 参加済みデバイスの概要です。

- Microsoft Entra 参加の実装計画について理解を深める。

Microsoft Entra 参加済みデバイスのプロビジョニング

デバイスを Microsoft Entra 参加にプロビジョニングするには、次の方法があります。

- セルフサービス: Windows 10 の最初の実行エクスペリエンス

Windows 10 Professional または Windows 10 Enterprise のいずれかがデバイスにインストールされている場合、既定のエクスペリエンスは、会社所有のデバイスのセットアップ プロセスになります。

慎重にこれらのアプローチを比較した後に、デプロイ手順を選択してください。

Microsoft Entra 参加は別の状態になっているデバイスにとって最適なソリューションであると判断する場合があります。 次の表は、デバイスの状態を変更する方法を示しています。

| 現在のデバイスの状態 | 目的のデバイスの状態 | 操作方法 |

|---|---|---|

| オンプレミスのドメイン参加済み | Microsoft Entra 参加済み | Microsoft Entra ID に参加する前に、オンプレミスのドメインからデバイスを切断する。 |

| Microsoft Entra ハイブリッド参加済み | Microsoft Entra 参加済み | Microsoft Entra ID に参加する前に、オンプレミス ドメインと Microsoft Entra ID からデバイスの参加を解除します。 |

| Microsoft Entra 登録済み | Microsoft Entra 参加済み | Microsoft Entra ID に参加する前に、デバイスの登録を解除します。 |

Microsoft Entra ハイブリッド参加

オンプレミスの Active Directory 環境があるときに、既存のドメイン参加済みコンピューターを Microsoft Entra ID に参加させたい場合は、Microsoft Entra ハイブリッド参加を使用してこのタスクを実現できます。 これは、Windows の最新のデバイスと Windows のダウンレベルのデバイスの両方を含む、さまざまな種類の Windows デバイスをサポートしています。

ほとんどの組織には、ドメイン参加済みデバイスが既にあり、グループ ポリシーまたは System Center Configuration Manager (SCCM) を使用して管理されています。 そのような場合は、Microsoft Entra ハイブリッド参加を、既存の投資を活用しながら利点の利用を開始するように構成することをお勧めします。

Microsoft Entra ハイブリッド参加が組織に最適なオプションの場合は、次のリソースを参照してください。

- これは、Microsoft Entra ハイブリッド参加済みデバイスの概要です。

- Microsoft Entra ハイブリッド参加の実装計画について理解を深める。

デバイスへの Microsoft Entra ハイブリッド参加のプロビジョニング

ID インフラストラクチャを確認します。 Microsoft Entra Connect には、次の Microsoft Entra ハイブリッド結合を構成するためのウィザードが用意されています。

必要なバージョンの Microsoft Entra Connect をインストールできない場合は、「Microsoft Entra ハイブリッド参加を手動で構成する方法」を参照してください。

Note

オンプレミスのドメインに参加している Windows 10 以降のデバイスは、Microsoft Entra ID に自動参加して、既定で Microsoft Entra ハイブリッドに参加しようとします。 これは、適切な環境を設定した場合にのみ成功します。

Microsoft Entra ハイブリッド参加は別の状態になっているデバイスにとって最適なソリューションであると判断する場合があります。 次の表は、デバイスの状態を変更する方法を示しています。

| 現在のデバイスの状態 | 目的のデバイスの状態 | 操作方法 |

|---|---|---|

| オンプレミスのドメイン参加済み | Microsoft Entra ハイブリッド参加済み | Azure に参加するには、Microsoft Entra Connect または AD FS を使用します。 |

| オンプレミスのワークグループ参加済みまたは新規 | Microsoft Entra ハイブリッド参加済み | Windows Autopilot でサポートされています。 それ以外の場合は、Microsoft Entra ハイブリッド参加前にデバイスをオンプレミス ドメインに参加させる必要があります。 |

| Microsoft Entra 参加済み | Microsoft Entra ハイブリッド参加済み | Microsoft Entra ID から切断します。これにより、オンプレミスのワークグループまたは新しい状態になります。 |

| Microsoft Entra 登録済み | Microsoft Entra ハイブリッド参加済み | Windows のバージョンによって異なります。 これらの考慮事項を参照してください。 |

デバイスを管理する

デバイスを Microsoft Entra ID に登録または参加させたら、デバイス ID を管理するための中央の場所として Microsoft Entra 管理センター を使用します。 [Microsoft Entra デバイス] ページでは、次のことが可能になります。

- デバイス設定を構成する。

- Windows デバイスを管理するには、ローカル管理者である必要があります。 Microsoft Entra ID は、Microsoft Entra 参加済みデバイスのこのメンバーシップを更新して、デバイス マネージャーの役割を持つユーザーを、参加済みのすべてのデバイスに管理者として自動的に追加します。

古いデバイスを管理することで環境をクリーンな状態に保って、現在のデバイスの管理に関するリソースに集中するようにしてください。

サポートされているデバイス管理ツール

管理者は、他のデバイス管理ツールを使用して、登録済みと参加済みのデバイスをセキュリティで保護し、さらに制御することができます。 これらのツールでは、ストレージの暗号化、パスワードの複雑さ、ソフトウェアのインストール、およびソフトウェアの更新を必要とするなど、構成を適用する手段が提供されます。

統合デバイスでサポートされているプラットフォームとサポートされていないプラットフォームを確認します。

| デバイス管理ツール | Microsoft Entra 登録済み | Microsoft Entra 参加済み | Microsoft Entra ハイブリッド参加済み |

|---|---|---|---|

| モバイル デバイス管理 (MDM) 例:Microsoft Intune |

|

|

|

| Microsoft Intune および Microsoft Configuration Manager との共同管理 (Windows 10 以降) |

|

|

|

| グループ ポリシー (Windows のみ) |

|

登録済みの iOS または Android デバイスのデバイス管理の有無にかかわらず、Microsoft Intune のモバイル アプリケーション管理 (MAM) を検討することをお勧めします。

また、管理者は、組織内の Windows オペレーティング システムをホストする仮想デスクトップ インフラストラクチャ (VDI) プラットフォームをデプロイして、管理を効率化し、リソースの統合と一元化によってコストを削減することもできます。