Privileged Identity Management (PIM) によって、時間ベースおよび承認ベースのロールのアクティブ化が提供され、重要なリソースに対する過剰、不要、または誤用であるアクセス許可のリスクが軽減されます。 これらのリソースには、Microsoft Entra ID、Azure、および Microsoft 365 や Microsoft Intune などのその他の Microsoft Online Services 内のリソースが含まれます。

PIM を使用すると、特定のスコープで特定のアクション セットを許可することができます。 組み込まれている主な機能は次のとおりです。

リソースに対する Just-In-Time の特権アクセスを提供する

グループの PIM のメンバーシップまたは所有権の資格を割り当てる

開始日と終了日を使用した期限付きアクセス権をリソースに割り当てる

特権ロールをアクティブ化するために承認を要求する

ロールをアクティブ化するために多要素認証を強制する

なぜユーザーをアクティブ化するのかを把握するために理由を使用する

特権ロールがアクティブ化されたときに通知を受ける

ユーザーにロールがまだ必要であることを確認するためにアクセス レビューを実施する

社内監査または外部監査に使用する監査履歴をダウンロードする

このデプロイ計画を最大限に活用するには、Privileged Identity Management が何であるかについてのすべての概要を把握することが重要です。

PIM を理解する

このセクションの PIM の概念は、組織の特権 ID の要件を理解するために役立ちます。

PIM で管理できる内容

現在、PIM を使用できる対象は次のとおりです。

Microsoft Entra ロール – ディレクトリ ロールと呼ばれることもある Microsoft Entra ロールには、Microsoft Entra ID およびその他の Microsoft 365 オンライン サービスを管理するための組み込みとカスタムのロールが含まれます。

Azure ロール – 管理グループ、サブスクリプション、リソース グループ、リソースに対するアクセスを許可する、Azure 内のロールベースのアクセス制御 (RBAC) のロール。

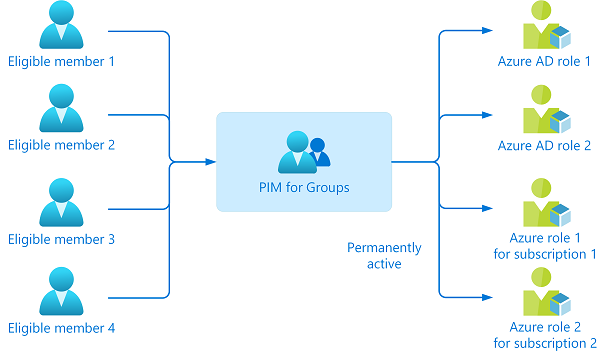

グループの PIM – Microsoft Entra セキュリティ グループのメンバーおよび所有者ロールに対して Just-In-Time アクセスを設定します。 グループの PIM を使用すると、Microsoft Entra ロールと Azure ロール用に PIM を設定する別の手段が得られるだけでなく、Intune、Azure Key Vault、Azure Information Protection などの Microsoft オンライン サービス全体で、他のアクセス許可用に PIM を設定することもできます。

これらのロールまたはグループには、以下を割り当てることができます。

ユーザー - Microsoft Entra ロール、Azure ロール、グループの PIM に対する Just-In-Time アクセス権を取得します。

グループ - グループ内の全員が、Microsoft Entra ロールと Azure ロールに対する Just-In-Time アクセス権を取得します。 Microsoft Entra ロールの場合、グループは、ロールに割り当て可能であると示されている、新しく作成されたクラウド グループでなければなりません。それに対し、Azure ロールの場合、グループは、任意の Microsoft Entra セキュリティ グループにすることができます。 グループ用 PIM にグループを割り当てたり、入れ子にしたりすることはお勧めしません。

Note

サービス プリンシパルを Microsoft Entra ロール、Azure ロール、グループの PIM の有資格者として割り当てることはできませんが、3 つすべてに対する時間限定のアクティブな割り当てを許可することはできます。

最小限の特権の原則

ユーザーには、タスクの実行に必要な最小限の特権を持つロールを割り当てます。 このプラクティスではグローバル管理者の数を最小限にし、代わりに特定のシナリオで特定の管理者ロールが使用されます。

注意

Microsoft には、グローバル管理者はごくわずかしか存在しません。 詳細については、Microsoft での Privileged Identity Management の使用方法に関するページを参照してください。

割り当ての種類

割り当てには、資格とアクティブの 2 つの種類があります。 あるロールに対して資格があるとは、特権タスクを実行する必要が生じたときに、ユーザーがそのロールをアクティブ化できることを意味します。

それぞれの割り当ての種類に、開始と終了の時間を設定することもできます。 この追加により、次の 4 種類の割り当てが可能になります。

永続的に有資格

永続的にアクティブ

期間限定で有資格 (割り当ての開始と終了の日付が指定されている)

期間限定でアクティブ (割り当ての開始と終了の日付が指定されている)

ロールが期限切れになった場合は、これらの割り当てを延長または更新することができます。

永続的なグローバル管理者ロールが必要な、推奨されている 2 つの非常時の緊急アクセス アカウントを除き、ロールに対する永続的にアクティブな割り当てはゼロに維持することをお勧めします。

プロジェクトを計画する

テクノロジ プロジェクトが失敗した場合、その原因は通常、影響、結果、および責任に対する想定の不一致です。 これらの落とし穴を回避するには、適切な利害関係者が担当していることを確認し、プロジェクトにおけるその利害関係者の役割がよく理解されていることを確認します。

パイロットを計画する

デプロイの各段階で、結果が期待どおりであるか評価します。 「パイロットのベスト プラクティス」を参照してください。

少数のユーザー (パイロット グループ) から始めて、PIM が想定どおりに動作することを確認します。

ロールまたはグループの PIM に対して設定した構成がすべて正しく機能するかどうかを確認します。

十分にテストした後にのみ、運用環境に進んでください。

連絡を計画する

コミュニケーションは、新しいサービスの成功に必要不可欠です。 ユーザー エクスペリエンスがどのように変わるのか、いつ変わるのか、および問題が発生したときにサポートを受ける方法について、ユーザーに事前に連絡します。

内部 IT サポートとの時間を設定し、PIM ワークフローについて説明します。 適切なドキュメントと連絡先情報を提供します。

テストとロールバックを計画する

注意

Microsoft Entra ロールでは、多くの場合、組織はまずグローバル管理者をテストおよびロールアウトします。それに対し、Azure リソースでは、通常、一度に 1 つの Azure サブスクリプションで PIM をテストします。

テストを計画する

テスト ユーザーを作成して、実際のユーザーに影響が及んでアプリやリソースへのアクセスが中断される前に、PIM の設定が想定どおりに機能するか確認します。 テスト計画を作成して、予想される結果と実際の結果を比較します。

次の表にテスト ケースの例を示します。

| Role | アクティブ化中に予期される動作 | 実際の結果 |

|---|---|---|

| グローバル管理者 |

Microsoft Entra IDと Azure リソースのどちらのロールについても、これらのロールを取得するユーザーが示されていることを確認します。 さらに、ステージング環境で PIM をテストするときは、次のロールを考慮してください。

| ロール | Microsoft Entra ロール | Azure リソース ロール | グループの PIM |

|---|---|---|---|

| グループのメンバー | x | ||

| ロールのメンバー | x | x | |

| IT サービス所有者 | x | x | |

| サブスクリプションまたはリソース所有者 | x | x | |

| グループの PIM 所有者 | x |

ロールバックを計画する

PIM が運用環境で必要とされているとおりに動作しない場合は、ロールの割り当てをもう一度資格からアクティブに変更することができます。 構成した各ロールについて、割り当ての種類が資格であるすべてのユーザーで、省略記号 (...) を選択します。 それから、 [Make active](アクティブにする) オプションを選択し、ロールの割り当てをアクティブにし直すことができます。

Microsoft Entra ロールの PIM を計画および実装する

Microsoft Entra ロールを管理するように PIM を準備するには、これらのタスクに従います。

特権ロールを検出して解除する

組織内の特権ロールを持つユーザーのリスト。 割り当て対象のユーザーを確認し、ロールが不要になった管理者を特定して、割り当てから削除します。

Microsoft Entra ロールのアクセス レビューを使用して、割り当ての検出、レビュー、承認または削除を自動化することができます。

PIM によって管理されるロールを決定する

最も多くのアクセス許可を持つ Microsoft Entra ロールの保護を優先します。 組織でどのデータとアクセス許可を最も機密性の高いものと見なすかも重要です。

まず、すべてのグローバルおよびセキュリティ管理者ロールが PIM を使用して管理されていることを確認します。これらは、侵害された場合に最も大きな損害を生じさせる可能性のあるユーザーであるためです。 次に、攻撃に対して脆弱であると考えられる、管理が必要なその他のロールについて検討します。

Microsoft Entra ロールの PIM 設定を構成する

組織で使用される特権付きの Microsoft Entra ロールごとに、PIM 設定を作成して構成します。

次の表は、設定の例を示しています。

| Role | Require MFA (MFA が必須) | Notification | インシデント チケット | 承認を要求する | 承認者 | アクティブ化期間 | 永続的管理者 |

|---|---|---|---|---|---|---|---|

| グローバル管理者 | ✔️ | ✔️ | ✔️ | ✔️ | その他のグローバル管理者 | 1 時間 | 緊急アクセス アカウント |

| Exchange 管理者 | ✔️ | ✔️ | ❌ | ❌ | なし | 2 時間 | なし |

| ヘルプデスク管理者 | ❌ | ❌ | ✔️ | ❌ | なし | 8 時間 | なし |

Microsoft Entra ロールを割り当ててアクティブ化する

PIM での Microsoft Entra ロールの場合、他の管理者の割り当てを管理できるのは、特権ロール管理者またはグローバル管理者ロールに属しているユーザーだけです。 グローバル管理者、セキュリティ管理者、グローバル閲覧者、セキュリティ閲覧者も、PIM における Microsoft Entra ロールへの割り当てを表示できます。

以下のリンクの指示に従います。

ロールが有効期限に近づいたら、PIM を使用してロールを延長または更新します。 ユーザーが行うこれらの操作には、グローバル管理者または特権ロール管理者からの承認が必要です。

これらの重要なイベントが Microsoft Entra ロールで発生すると、PIM から特権管理者に、ロール、イベント、通知の設定に応じてメール通知と週次ダイジェスト メールが送信されます。 これらの電子メールには、関連するタスク (ロールのアクティブ化や更新など) へのリンクが含まれる場合もあります。

注意

これらの PIM タスクは、Microsoft Entra ロールの Microsoft Graph API を使用して実行することもできます。

PIM アクティブ化要求を承認または拒否する

代理承認者は、承認の要求が保留されると電子メール通知を受け取ります。 Azure リソース ロールをアクティブ化する要求を承認または拒否するには、こちらの手順に従います。

Microsoft Entra ロールの監査履歴を表示する

Microsoft Entra ロールに対する過去 30 日間におけるすべてのロール割り当てとアクティブ化の監査履歴を表示します。 グローバル管理者または特権ロール管理者である場合は、監査ログにアクセスできます。

1 人以上の管理者が、毎週、すべての監査イベントに目を通し、毎月、監査イベントをエクスポートすることをお勧めします。

Microsoft Entra ロールのセキュリティ アラート

疑わしいまたは安全でないアクティビティが発生した場合にアラートをトリガーする、Microsoft Entra ロールに対するセキュリティ アラートを構成します。

Azure リソース ロール用の PIM を計画して実装する

Azure リソース ロールを管理するように PIM を準備するには、これらのタスクに従います。

特権ロールを検出して解除する

各サブスクリプションまたはリソースにアタッチされている所有者およびユーザー アクセス管理者割り当てを最小限にし、不要な割り当てを削除します。

グローバル管理者は、すべての Azure サブスクリプションを管理するようにアクセス権を昇格できます。 その後、各サブスクリプション所有者を見つけ、協力して、それらのサブスクリプション内の不要な割り当てを削除することができます。

Azure リソースのアクセス レビューを使用して監査し、不要なロール割り当てを削除します。

PIM によって管理されるロールを決定する

Azure リソース用の PIM を使用して管理する必要があるロール割り当てを決定するときには、まず、組織で最も重要な管理グループ、サブスクリプション、リソース グループ、リソースを特定する必要があります。 管理グループを使用して、組織内のすべてのリソースを整理することを検討してください。

すべてのサブスクリプション所有者およびユーザー アクセス管理者のロールを、PIM を使用して管理することをお勧めします。

サブスクリプション所有者と協力して、各サブスクリプションによって管理されているリソースをドキュメント化し、侵害された場合の各リソースのリスク レベルを分類します。 リスク レベルに基づいて、PIM でのリソース管理に優先順位を付けます。 これには、サブスクリプションにアタッチされているカスタム リソースも含まれます。

また、重要なサービスのサブスクリプションまたはリソース所有者と協力し、機密のサブスクリプションまたはリソース内のすべてのロールに対して、PIM ワークフローを設定することもお勧めします。

重要でないサブスクリプションまたはリソースの場合は、すべてのロールに対して PIM を設定する必要はありません。 しかし、所有者ロールとユーザー アクセス管理者ロールについては、PIM で引き続き保護する必要があります。

Azure リソース ロールの PIM 設定を構成する

PIM で保護しようとしている Azure リソース ロールの設定を作成して構成します。

次の表は、設定の例を示しています。

| Role | Require MFA (MFA が必須) | Notification | 承認を要求する | 承認者 | アクティブ化期間 | アクティブな管理者 | アクティブな有効期限 | 有資格の有効期限 |

|---|---|---|---|---|---|---|---|---|

| 重要なサブスクリプションの所有者 | ✔️ | ✔️ | ✔️ | サブスクリプションのその他の所有者 | 1 時間 | なし | 該当なし | 3 か月 |

| それほど重要ではないサブスクリプションのユーザー アクセス管理者 | ✔️ | ✔️ | ❌ | なし | 1 時間 | なし | 該当なし | 3 か月 |

Azure リソース ロールを割り当ててアクティブ化する

PIM での Azure リソース ロールの場合、所有者またはユーザー アクセス管理者だけが、他の管理者の割り当てを管理することができます。 既定では、特権ロール管理者、セキュリティ管理者、セキュリティ閲覧者であるユーザーには、Azure リソース ロールへの割り当てを閲覧するためのアクセス権はありません。

以下のリンクの指示に従います。

1. 資格に応じて割り当てる

2. 資格のあるユーザーが Azure ロールを Just-In-Time でアクティブ化できるようにする

特権ロールの割り当てが有効期限に近づいたら、PIM を使用してロールを延長または更新します。 どちらのユーザー開始アクションにも、リソース所有者またはユーザー アクセス管理者からの承認が必要です。

Azure リソース ロールでこれらの重要なイベントが発生すると、PIM から所有者とユーザー アクセス管理者に、電子メール通知が送信されます。 これらの電子メールには、関連するタスク (ロールのアクティブ化や更新など) へのリンクが含まれる場合もあります。

注意

これらの PIM タスクは、Azure リソース ロールの Microsoft Azure Resource Manager API を使用して実行することもできます。

PIM アクティブ化要求を承認または拒否する

Microsoft Entra ロールのアクティブ化要求を承認または拒否する - 代理承認者は、承認の要求が保留されると、メール通知を受け取ります。

Azure リソース ロールの監査履歴を表示する

Azure リソース ロールに対する過去 30 日間におけるすべての割り当てとアクティブ化の監査履歴を表示します。

Azure リソース ロールに対するセキュリティ アラート

疑わしいまたは安全でないアクティビティが発生した場合にアラートをトリガーする、Azure リソース ロールに対するセキュリティ アラートを構成します。

グループの PIM 用の PIM の計画と実装

グループの PIM を管理するように PIM を準備するには、これらのタスクに従います。

グループの PIM を検出する

PIM を通じて、個人が Microsoft Entra ロールに対して 5 つまたは 6 つの資格のある割り当てを持っている場合があります。 各ロールを個別にアクティブにする必要があるため、生産性が低下する可能性があります。 さらに悪いことに、多数の Azure リソースが割り当てられている場合もあり、問題が悪化します。

この場合は、グループの PIM を使用する必要があります。 グループの PIM を作成し、複数のロールに対して永続的にアクティブにアクセスできるようにします。 「グループ向けの Privileged Identity Management (PIM) (プレビュー)」を参照してください。

Microsoft Entra のロールの割り当て可能なグループをグループの PIM として管理するには、これを PIM で管理下に置く必要があります。

グループの PIM の PIM 設定を構成する

PIM で保護しようとしているグループの PIM の設定を作成して構成します。

次の表は、設定の例を示しています。

| Role | Require MFA (MFA が必須) | Notification | 承認を要求する | 承認者 | アクティブ化期間 | アクティブな管理者 | アクティブな有効期限 | 有資格の有効期限 |

|---|---|---|---|---|---|---|---|---|

| 所有者 | ✔️ | ✔️ | ✔️ | リソースのその他の所有者 | 1 時間 | なし | 該当なし | 3 か月 |

| メンバー | ✔️ | ✔️ | ❌ | なし | 5 時間 | なし | 該当なし | 3 か月 |

グループの PIM の適格性を割り当てる

資格をグループの PIM のメンバーまたは所有者に割り当てることができます。アクティブ化を 1 回行うだけで、リンクされたすべてのリソースにアクセスできます。

注意

ユーザーにロールを割り当てるのと同じ方法で、1 つまたは複数の Microsoft Entra および Azure リソースのロールにグループを割り当てることができます。 1 つの Microsoft Entra 組織 (テナント) には、最大 400 個のロール割り当て可能なグループを作成できます。

グループの割り当てが有効期限に近づいたら、PIM を使用してグループの割り当てを延長または更新します。 この操作には、グループ所有者の承認が必要です。

PIM アクティブ化要求を承認または拒否する

アクティブ化の承認を必要とするようにグループの PIM のメンバーと所有者を構成し、Microsoft Entra 組織からユーザーまたはグループを代理承認者として選択します。 特権ロール管理者の作業負荷を減らすには、グループごとに 2 人以上の承認者を選択することをお勧めします。

グループの PIM のロール アクティブ化要求を承認または拒否します。 代理承認者は、承認の要求が保留されると電子メール通知を受け取ります。

グループの PIM の監査履歴を表示する

グループの PIM に対する過去 30 日間におけるすべての割り当てとアクティブ化の監査履歴を表示します。

次のステップ

PIM 関連の問題がある場合は、PIM での問題のトラブルシューティングに関するページを参照してください。