部門固有の要件に合わせて最適化された仮想 WAN アーキテクチャ

この記事で説明するアーキテクチャを提供したのは、グローバルな製造業企業です。 この会社の運用技術部門と情報技術部門は高度に統合され、1 つの内部ネットワークを必要としています。 ただし、環境のセキュリティ要件とパフォーマンス要件は大幅に異なります。 同社の業務は機密性が高いため、IDPS (Intrusion Detection and Protection System) ソリューションを導入し、自社の仮想マシンでホストされるネットワーク仮想アプライアンス (NVA) によってすべてのトラフィックをファイアウォールで保護する必要があります。 ネットワークに対するセキュリティ要件はそれほど厳しくないものの、情報技術部門では、ユーザーが低遅延で IT アプリケーションにアクセスできるように、パフォーマンスを最適化したいと考えています。

会社の意思決定者は、さまざまなセキュリティ要件とパフォーマンス要件を持つ 1 つのネットワークのグローバルなニーズを満たすために、Azure VirtualWAN を利用することにしました。 さらに、管理、デプロイ、スケーリングが容易なソリューションも取得しました。 リージョンを追加すると、会社のニーズに合わせて高度に最適化されたネットワークを使用して、シームレスに成長し続けることができます。

考えられるユース ケース

このアーキテクチャの一般的なユース ケースは次のとおりです。

- ビジネスクリティカルな作業のために一元化されたファイル ソリューションを必要とするグローバルな組織。

- ローカルでキャッシュされたファイルを必要とする高パフォーマンスのファイル ワークロード。

- オフィス内とオフィス外の両方のユーザーに対応する柔軟なリモート ワークフォース。

- セルフホステッド NVA を使用するための要件。

アーキテクチャ

このアーキテクチャの Visio ファイル をダウンロードします。

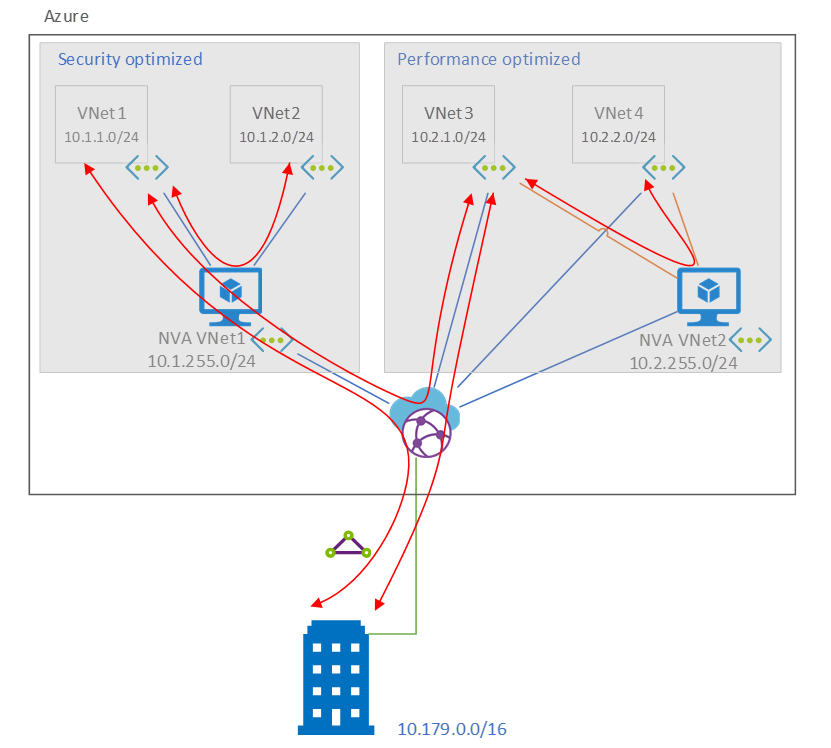

アーキテクチャの概要は次のとおりです。

- ユーザーはブランチから仮想ネットワークにアクセスします。

- Azure ExpressRoute は、接続プロバイダーが提供するプライベート接続を介して、オンプレミスのネットワークを Microsoft クラウドに拡張します。

- Virtual WAN ハブは、セキュリティまたはパフォーマンスのためにトラフィックを適切にルーティングします。 ハブには、接続を可能にするためのさまざまなサービス エンドポイントが含まれています。

- ユーザー定義ルートは、必要に応じて NVA へのトラフィックを強制します。

- 各 NVA は、仮想ネットワークで受信するトラフィックを検査します。

- 仮想ネットワーク ピアリングが、パフォーマンスが最適化された環境で VNet 間の検査を提供します。

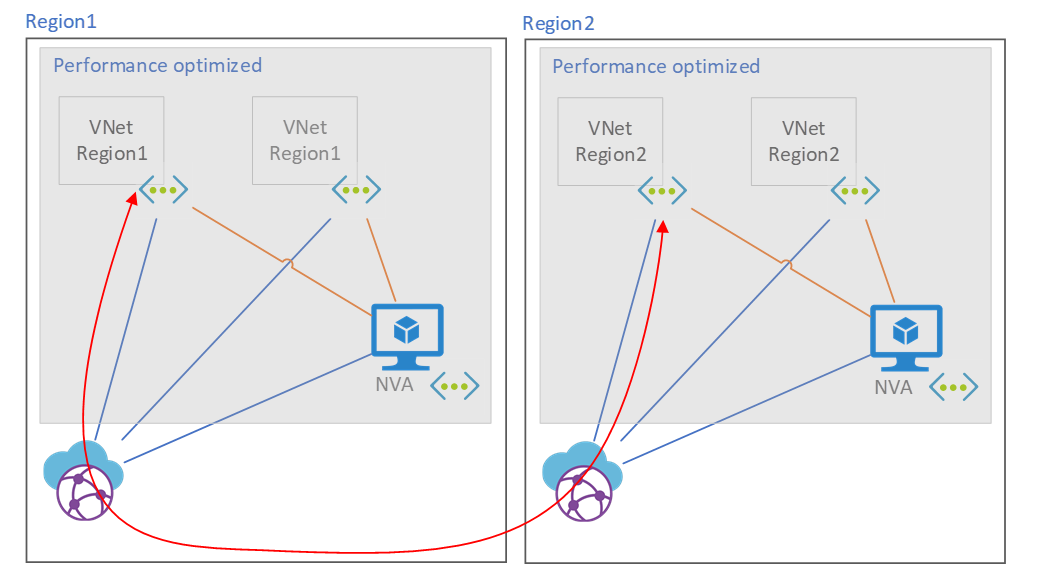

この会社は複数のリージョンを持ち、モデルにリージョンをデプロイし続けています。 この会社は、必要な場合にのみ、セキュリティ最適化またはパフォーマンス最適化された環境をデプロイします。 環境は、ネットワーク仮想アプライアンス (NVA) を介して次のトラフィックをルーティングします。

トラフィックのパス

| 変換先 | |||||||

|---|---|---|---|---|---|---|---|

| VNet1 の | VNet2 の | VNet3 の | VNet4 の | 枝 | インターネット | ||

| セキュリティ最適化ソース | VNet1 の | VNet 内 | NVA1-VNet2 | NVA1-ハブ-VNet3 | NVA1-ハブ-VNet4 | NVA1-ハブ-ブランチ | NVA1-インターネット |

| パフォーマンス最適化ソース | VNet3 の | ハブ-NVA1-VNet1 | ハブ-NVA1-VNet2 | VNet 内 | NVA2-VNet4 | ハブ-ブランチ | NVA2-インターネット |

| ブランチ ソース | 枝 | ハブ-NVA1-VNet1 | ハブ-NVA1-VNet2 | ハブ-VNet3 | ハブ-VNet4 | 適用できません | 適用できません |

上の図に示すように、NVA とルーティング アーキテクチャは、セキュリティ最適化環境内のすべてのトラフィック パスで、仮想ネットワーク間の NVA を使用し、共通の階層化アーキテクチャのハブを使用するように強制します。

パフォーマンス最適化された環境には、よりカスタマイズされたルーティング スキーマがあります。 このスキーマは、必要な場所にファイアウォールとトラフィック検査を提供します。 不要な場所ではファイアウォールを提供しません。 パフォーマンス最適化されたスペース内の VNet 間トラフィックは、NVA2 を経由するように強制されますが、ブランチと VNet 間のトラフィックはハブを介して直接送信できます。 同様に、セキュリティで保護された環境に向けて送信されるものは、NVA VNet1 の NVA によってセキュリティで保護された環境のエッジで検査されるので、NVA VNet2 に移動する必要はありません。 その結果、ブランチへの高速アクセスが実現されます。 このアーキテクチャでは、パフォーマンス最適化された環境でも VNet 間の検査が提供されます。 これはすべての顧客に必要というわけではありませんが、このアーキテクチャに見られるようにピアリングを通じて実現できます。

Virtual WAN ハブの関連付けと伝達

次のように、Virtual WAN ハブのルートを構成します。

| 名前 | 関連付け先 | 伝達先 |

|---|---|---|

| NVA VNet1 | デフォルトルートテーブル | デフォルトルートテーブル |

| NVA VNet2 | PerfOptimizedRouteTable (英語) | デフォルトルートテーブル |

| VNet3 の | PerfOptimizedRouteTable (英語) | デフォルトルートテーブル |

| VNet4 の | PerfOptimizedRouteTable (英語) | デフォルトルートテーブル |

ルーティングの要件

Virtual WAN ハブの既定のルート テーブルのカスタム ルートが VNet1 と VNet2 のすべてのトラフィックを secOptConnection にルーティングする。

ルート名 変換先の型 宛先プレフィックス 次ホップ 次ホップ IP セキュリティ最適化ルート CIDR 10.1.0.0/16 secOptConnection(英語) <NVA1 の IP アドレス> secOptConnection の静的ルートが VNet1 と VNet2 のトラフィックを NVA1 の IP アドレスに転送する。

名前 アドレス プレフィックス ネクストホップの種類 次ホップの IP アドレス rt-to-sec最適化 10.1.0.0/16 仮想アプライアンス <NVA1 の IP アドレス> PerfOptimizedRouteTable という名前の仮想 WAN ハブ上のカスタム ルート テーブル。 このテーブルは、パフォーマンス最適化された仮想ネットワークがハブを介して相互に通信できないようにするために使用されます。また、NVA VNet2 へのピアリングを使用する必要があります。

VNet1 と VNet2 のすべてのサブネットに関連付けられている UDR がすべてのトラフィックを NVA1 に送り返す。

名前 アドレス プレフィックス ネクストホップの種類 次ホップの IP アドレス RT-オール 0.0.0.0/0 仮想アプライアンス <NVA1 の IP アドレス> VNet3 と VNet4 のすべてのサブネットに関連付けられている UDR が VNet 間のトラフィックおよびインターネット トラフィックを NVA2 にルーティングする。

名前 アドレス プレフィックス ネクストホップの種類 次ホップの IP アドレス rt-to-インターネット 0.0.0.0/0 仮想アプライアンス <NVA2 の IP アドレス> VNet から VNet へ 10.2.0.0/16 仮想アプライアンス <NVA2 の IP アドレス>

注意

ロードバランサーの背後に複数の NVA がある高可用性アーキテクチャをデプロイする場合は、ルーティングで NVA の IP アドレスをロードバランサーの IP アドレスに置き換えることができます。

コンポーネント

- Azure Virtual WAN。 Virtual WAN は、ネットワーク、セキュリティ、ルーティングのさまざまな機能をまとめて、1 つの運用インターフェイスを提供するネットワーク サービスです。 この場合は、接続されている仮想ネットワークとブランチへのルーティングを簡素化し、スケーリングします。

- Azure ExpressRoute。 ExpressRoute は、オンプレミスのネットワークをプライベート接続を介して Microsoft クラウドに拡張します。

- Azure Virtual Network。 Virtual Network は、Azure 内のプライベート ネットワークの基本的な構成要素です。 Virtual Network を使用すると、Azure Virtual Machines (VM) などの多くの種類の Azure リソースが、相互に、またインターネットやオンプレミスのネットワークとセキュリティを強化しながら通信できます。

- Virtual WAN ハブ。 仮想ハブは、Microsoft が管理する仮想ネットワークです。 ハブには、接続を可能にするためのさまざまなサービス エンドポイントが含まれています。

- ハブ仮想ネットワーク接続。 ハブ仮想ネットワーク接続リソースは、ハブを仮想ネットワークにシームレスに接続します。

- 静的ルート。 静的ルートは、次ホップ IP を介してトラフィックを処理するメカニズムを提供します。

- ハブ ルート テーブル。 仮想ハブのルートを作成して、そのルートを仮想ハブのルート テーブルに適用することができます。

- 仮想ネットワーク ピアリング。 仮想ネットワーク ピアリングを使用すると、Azure 内の 2 つ以上の 仮想ネットワーク をシームレスに接続できます。

- ユーザー定義ルート。 ユーザー定義ルートは、静的ルートであり、既定の Azure システム ルートをオーバーライドするか、サブネットのルート テーブルにルートを追加します。 ここでは、必要に応じて NVA にトラフィックを強制するために使用されています。

- ネットワーク仮想アプライアンス。 ネットワーク仮想アプライアンスは、マーケットプレースで提供されるネットワーク アプライアンスです。 このケースでは、会社は Palo Alto の NVA をデプロイしましたが、任意の NVA ファイアウォールがここで機能します。

代替

セルフホスティング NVA が必須要件でない場合は、Azure VWAN で保護されたハブで NVA をホストし、内部トラフィック検査を仮想ネットワーク接続ごとに変更する、よりシンプルなソリューションが存在します。 ただし、このソリューションでは、vnet 間トラフィックと vnet 間 トラフィックを区別することはできません。

セキュリティの高い NVA 環境のみをデプロイするには、次のモデルに従います。 NVA 経由でトラフィックをルーティングします。

インターネット用の専用ファイアウォールへのトラフィックのルーティングと NVA 経由のブランチ トラフィックのルーティングの両方をサポートするカスタム NVA モデルをデプロイするには、「 カスタム設定を使用して NVA 経由でトラフィックをルーティングする」を参照してください。

前の代替の方法では、NVA の背後に高セキュリティ環境をデプロイし、カスタム環境をデプロイする機能を提供しています。 ただし、この記事で説明するユース ケースとは 2 つの点で異なります。 1 つ目として、2 つのモデルを組み合わせてではなく、分離して示しています。 2 つ目は、カスタム環境での VNet 間トラフィックをサポートしていません (ここでは パフォーマンス最適化環境 と呼びます)。

考慮事項

これらの考慮事項では、Azure Well-Architected Framework の柱を実装します。これは、ワークロードの品質を向上させるために使用できる一連の基本原則です。 詳細については、「 Well-Architected Framework」を参照してください。

信頼性

信頼性は、アプリケーションが顧客に対して行ったコミットメントを確実に満たすことができるのに役立ちます。 詳細については、「信頼性の 設計レビュー チェックリスト」を参照してください。

Virtual WAN は、高可用性ネットワーク サービスです。 ブランチからさらに多くの接続またはパスを設定して、仮想 WAN サービスへの複数の経路を取得することができます。 ただし、VWAN サービス内に何も追加する必要ありません。

NVA は、高可用性 NVA のデプロイに関するページで説明されているアーキテクチャと同様に、高可用性アーキテクチャに設定 する必要があります。

セキュリティ

セキュリティは、意図的な攻撃や貴重なデータとシステムの誤用に対する保証を提供します。 詳細については、「セキュリティの 設計レビューチェックリスト」を参照してください。

NVA を使用すると、Virtual WAN と IDPS などの機能を使用できます。

このデプロイでは、パフォーマンス最適化された環境への仮想 WAN ハブ経由のルートは、その環境の NVA を通過しません。 これにより、次に示すような領域間トラフィックで問題が生じる可能性があります。

パフォーマンス最適化された領域間のトラフィックは、NVA を越えることはありません。 これは、仮想ネットワークへのダイレクト ルーティング ハブ トラフィックの制限です。

コストの最適化

コストの最適化では、不要な経費を削減し、運用効率を向上させる方法に重点を置いています。 詳細については、「 コストの最適化」のデザイン レビュー チェックリストを参照してください。

このアーキテクチャの価格は、デプロイする NVA によって大きく変わります。 2 Gbps ER 接続と、1 か月あたり 10 TB を処理する Virtual WAN ハブについては、この 価格の見積もりを参照してください。

NVA は、高可用性 NVA のデプロイに関するページで説明されているアーキテクチャと同様に、高可用性アーキテクチャに設定 する必要があります。

パフォーマンス効率

パフォーマンス効率とは、ユーザーの要求を効率的に満たすためにスケーリングするワークロードの能力を指します。 詳細については、 パフォーマンス効率のデザイン レビュー チェックリストを参照してください。

このソリューションでは、必要に応じてネットワークのパフォーマンスを最適化します。 独自の要件に従ってルーティングを変更し、ブランチへのトラフィックが NVA を通過するようにすることも、仮想ネットワーク間のトラフィックが自由に流れるようにすることも、インターネットへの送信に単一のファイアウォールを使用することもできます。

このアーキテクチャはリージョン間でスケーラブルです。 ルートをグループ化するためのルーティング ラベルを設定する場合、および仮想ハブ間の分岐トラフィックの転送を行う場合は、要件を考慮してください。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパル作成者:

- ジョン・ポエジンガー |シニア クラウド ソリューション アーキテクト

次のステップ

- Azure Virtual WAN とは

- Azure ExpressRoute とは

- 仮想ハブ のルーティングを構成する方法 - Azure Virtual WAN

- 仮想ネットワーク用のファイアウォールと Application Gateway

- Azure Virtual WAN とリモート作業のサポート