重要

- 2025 年 4 月 1 日から、エージェントベースのハイブリッド worker で実行されているすべてのジョブが停止されます。

- Azure Automation エージェント ベースのユーザー Hybrid Runbook Worker (Windows と Linux) は 2024 年 8 月 31 日に廃止され、サポートされなくなりました。 既存のエージェント ベースのユーザー Hybrid Runbook Worker から拡張機能ベースの Hybrid Worker に移行する方法については、ガイドラインに従ってください。

注

Azure Automation 実行アカウントは 2023 年 9 月 30 日に廃止され、マネージド ID に置き換えられました。 マネージド ID を使用するために Runbook の移行を開始する方法に関するガイドラインに従ってください。 詳細については、既存の実行アカウントからマネージド ID への移行に関する記事を参照してください。

通常、Hybrid Runbook Worker で実行する Runbook では、ローカル コンピューター上のリソース、または worker がデプロイされているローカル環境内のリソースを管理します。 Azure Automation の Runbook は、通常、Azure クラウド内のリソースを管理します。 Azure Automation で実行される Runbook と、Hybrid Runbook Worker で実行される Runbook は、使い方は異なりますが、構造的には同じものです。

Hybrid Runbook Worker で実行される Runbook を作成するときは、worker がホストされているマシンで Runbook を編集し、テストする必要があります。 ホスト マシンには、ローカル リソースの管理のために必要な、すべての PowerShell モジュールとネットワーク アクセスがあります。 Hybrid Runbook Worker マシンで Runbook をテストした後は、それを Azure Automation 環境にアップロードし、worker で実行できます。

ファイアウォールによって保護された Azure サービスの計画

Azure Storage、Azure Key Vault、または Azure SQL で Azure Firewall を有効にすると、それらのサービスの Azure Automation Runbook からのアクセスがブロックされます。 信頼された Microsoft サービスを許可するファイアウォール例外が有効になっている場合でも、Automation は信頼されたサービスの一覧に含まれないため、アクセスはブロックされます。 ファイアウォールが有効になっている場合、Hybrid Runbook Worker と 仮想ネットワーク サービス エンドポイント を使用しないとアクセスできません。

Runbook ジョブの動作を計画する

Azure Automation による Hybrid Runbook Worker でのジョブの処理は、クラウド サンドボックスで実行されるジョブとは異なります。 実行時間の長い Runbook がある場合、起こりうる再起動に対して回復性があることを確認します。 ジョブの動作の詳細については、「Hybrid Runbook Worker ジョブ」を参照してください。

サービス アカウント

Windows ハイブリッド worker

Hybrid Runbook Worker のジョブは、ローカルのシステム アカウントで実行されます。

注

- PowerShell 5.1、PowerShell 7.1 (プレビュー)、Python 2.7、Python 3.8 Runbook は、拡張機能ベースとエージェントベースの Windows Hybrid Runbook Worker の両方でサポートされています。 エージェント ベースの worker の場合は、Windows ハイブリッド worker のバージョンが 7.3.1296.0 以降である必要があります。

- PowerShell 7.2 と Python 3.10 (プレビュー) Runbook は、拡張機能ベースの Windows ハイブリッド worker でのみサポートされています。 Windows ハイブリッド worker 拡張機能のバージョンが 1.1.11 以降であることを確認します。

注

Windows システムで環境変数を作成するには、次の手順に従います。

- [コントロール パネル]>[システム]>[システムの詳細設定] に移動します。

- [システム プロパティ] の [環境変数] を選択します。

- [システム変数] で、[新規] を選択します。

- [変数名] と [変数値] を入力し、[OK] を選択します。

- VM を再起動するか、現在のユーザーからログアウトしてログインし、環境変数の変更を実装します。

PowerShell 7.2

Windows ハイブリッド worker で PowerShell 7.2 Runbook を実行するには、PowerShell をハイブリッド worker にインストールします。 「Windows への PowerShell のインストール」を参照してください。

PowerShell 7.2 のインストールが完了したら、変数名を powershell_7_2_path、変数値を実行可能 PowerShell の場所として環境変数を作成します。 環境変数が正常に作成されたら、Hybrid Runbook Worker を再起動します。

PowerShell 7.1

Windows ハイブリッド worker で PowerShell 7.1 Runbook を実行するには、PowerShell をハイブリッド worker にインストールします。 「Windows への PowerShell のインストール」を参照してください。 PowerShell ファイルを PATH 環境変数に追加し、インストール後に Hybrid Runbook Worker を再起動してください。

Python 3.10

Windows ハイブリッド worker で Python 3.10 Runbook を実行するには、Python をハイブリッド worker にインストールします。 「Windows への Python のインストール」を参照してください。

Python 3.10 のインストールが完了したら、変数名を python_3_10_path、変数値を実行可能 Python の場所として環境変数を作成します。 環境変数が正常に作成されたら、Hybrid Runbook Worker を再起動します。

Python 3.8

Windows ハイブリッド worker で Python 3.8 Runbook を実行するには、Python をハイブリッド worker にインストールします。 「Windows への Python のインストール」を参照してください。 Python 3.8 Runbook の環境変数PYTHON_3_PATH を作成し、実行可能 Python の場所を変数値として追加します。 環境変数が正常に作成されたら、Hybrid Runbook Worker を再起動します。

Python 実行可能ファイルが既定の場所 C:\WPy64-3800\python-3.8.0.amd64\python.exe にある場合は、環境変数を作成する必要はありません。

Python 2.7

Windows ハイブリッド worker で Python 2.7 Runbook を実行するには、Python をハイブリッド worker にインストールします。 「Windows への Python のインストール」を参照してください。 Python 2.7 Runbook の環境変数PYTHON_2_PATH を作成し、実行可能 Python ファイルの場所を変数値として追加します。 環境変数が正常に作成されたら、Hybrid Runbook Worker を再起動します。

Python 実行可能ファイルが既定の場所 C:\Python27\python.exe にある場合は、環境変数を作成する必要はありません。

Linux ハイブリッド worker

注

- PowerShell 5.1、PowerShell 7.1 (プレビュー)、Python 2.7、Python 3.8 Runbook は、拡張機能ベースとエージェントベースの Linux Hybrid Runbook Worker の両方でサポートされています。 エージェント ベースの worker の場合は、Linux Hybrid Runbook worker バージョンが 1.7.5.0 以降である必要があります。

- PowerShell 7.2 と Python 3.10 (プレビュー) Runbook は、拡張機能ベースの Linux ハイブリッド worker でのみサポートされています。 Linux ハイブリッド worker 拡張機能のバージョンが 1.1.11 以降であることを確認します。

注

Linux システムで環境変数を作成するには、次の手順に従います。

- /etc/environment を開きます。

- /etc/environment の新しい行に VARIABLE_NAME="variable_value" を追加して、新しい環境変数を作成します (VARIABLE_NAME は新しい環境変数の名前であり、variable_value は割り当てられる値を表します)。

- VM を再起動するか、現在のユーザーからログアウトし、変更を /etc/environment に保存した後にログインして、環境変数の変更を実装します。

PowerShell 7.2

Linux ハイブリッド worker で PowerShell 7.2 Runbook を実行するには、PowerShell ファイルをハイブリッド worker にインストールします。 詳細については、「Linux への PowerShell のインストール」を参照してください。

PowerShell 7.2 のインストールが完了したら、変数名を powershell_7_2_path、変数値を実行可能 PowerShell ファイルの場所として環境変数を作成します。 環境変数が正常に作成されたら、Hybrid Runbook Worker を再起動します。

Python 3.10

Linux ハイブリッド worker で Python 3.10 Runbook を実行するには、Python をハイブリッド worker にインストールします。 詳細については、「Linux への Python 3.10 のインストール」を参照してください。

Python 3.10 のインストールが完了したら、変数名を python_3_10_path、変数値を実行可能 Python ファイルの場所として環境変数を作成します。 環境変数が正常に作成されたら、Hybrid Runbook Worker を再起動します。

Python 3.8

Linux ハイブリッド worker で Python 3.8 Runbook を実行するには、Python をハイブリッド worker にインストールします。 実行可能 Python ファイルを PATH 環境変数に追加し、インストール後に Hybrid Runbook Worker を再起動してください。

Python 2.7

Linux ハイブリッド worker で Python 2.7 Runbook を実行するには、Python をハイブリッド worker にインストールします。 実行可能 Python ファイルを PATH 環境変数に追加し、インストール後に Hybrid Runbook Worker を再起動してください。

Runbook のアクセス許可を構成する

Hybrid Runbook Worker で実行する Runbook Worker のアクセス許可は、次の方法で定義します。

- ローカル リソースに対して Runbook 独自の認証が提供されるようにします。

- Azure リソースのマネージド ID を使用して認証を構成します。

- ハイブリッド worker の資格情報を指定して、すべての Runbook のユーザー コンテキストを提供します。

ローカル リソースに Runbook 認証を使用する

リソースへの独自の認証方法を使用する Runbook を準備する場合は、Runbook の資格情報資産と証明書資産を使用します。 Runbook を使用して異なるリソースに対して認証できるように、資格情報を指定できるコマンドレットがいくつかあります。 次の例は、コンピューターを再起動する Runbook の一部を示しています。 資格情報資産から資格情報を取得し、変数資産からはコンピューター名を取得して、Restart-Computer コマンドレットでこれらの値を使用します。

$Cred = Get-AutomationPSCredential -Name "MyCredential"

$Computer = Get-AutomationVariable -Name "ComputerName"

Restart-Computer -ComputerName $Computer -Credential $Cred

また、InlineScript アクティビティを使用することもできます。

InlineScript では、資格情報を使用して別のコンピューターでコード ブロックを実行することができます。

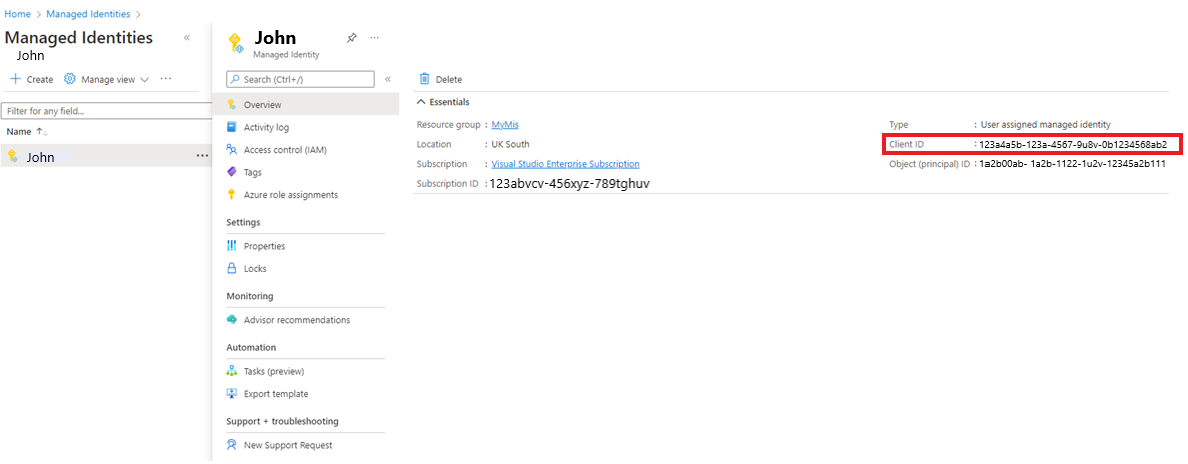

マネージド ID で Runbook 認証を使用する

Azure Virtual Machines 上の Hybrid Runbook Worker では、マネージド ID を使って、Azure リソースに対する認証を行うことができます。 実行アカウントの代わりに Azure リソースのマネージド ID を使うと、次のことを行う必要がないという利点があります。

- 実行アカウントの証明書をエクスポートし、それを Hybrid Runbook Worker にインポートする。

- 実行アカウントで使用される証明書を更新する。

- Runbook のコードで実行アカウントの接続オブジェクトを処理する。

Hybrid Runbook Worker スクリプトでマネージド ID を使用するには、2 つの方法があります。

Automation アカウント用のシステム割り当てマネージド ID を使用する:

Automation アカウント用のシステム割り当てマネージド ID を構成します。

この ID に、タスクを実行するためにサブスクリプション内で必要なアクセス許可を付与します。

Connect-AzAccount コマンドレットと

Identityパラメーターを使用して Azure リソースに対する認証を行うように、Runbook を更新します。 この構成により、実行アカウントを使用し、関連するアカウントを管理を実行する必要性が減ります。# Ensures you do not inherit an AzContext in your runbook Disable-AzContextAutosave -Scope Process # Connect to Azure with system-assigned managed identity $AzureContext = (Connect-AzAccount -Identity).context # set and store context $AzureContext = Set-AzContext -SubscriptionName $AzureContext.Subscription -DefaultProfile $AzureContext # Get all VM names from the subscription Get-AzVM -DefaultProfile $AzureContext | Select Name

注

Hybrid Runbook Worker で Automation アカウントのユーザー マネージド ID を使用することはできません。これは、Automation アカウントのシステム マネージド ID である必要があります。

Hybrid Runbook Worker として実行されている Azure VM の場合は、VM マネージド ID を使用します。 この場合は、VM のユーザー割り当てマネージド ID または VM のシステム割り当てマネージド ID のいずれかを使用できます。

注

これは、Automation アカウントのマネージド ID で構成されている Automation アカウントでは機能しません。 Automation アカウントのマネージド ID が有効になるとすぐに、VM マネージド ID を使用することはできなくなります。その後、上記のオプション 1 で説明したように、Automation アカウントのシステム割り当てマネージド ID のみを使用できます。

次のいずれかのマネージド ID を使用します。

- VM 用のシステム マネージド ID を構成します。

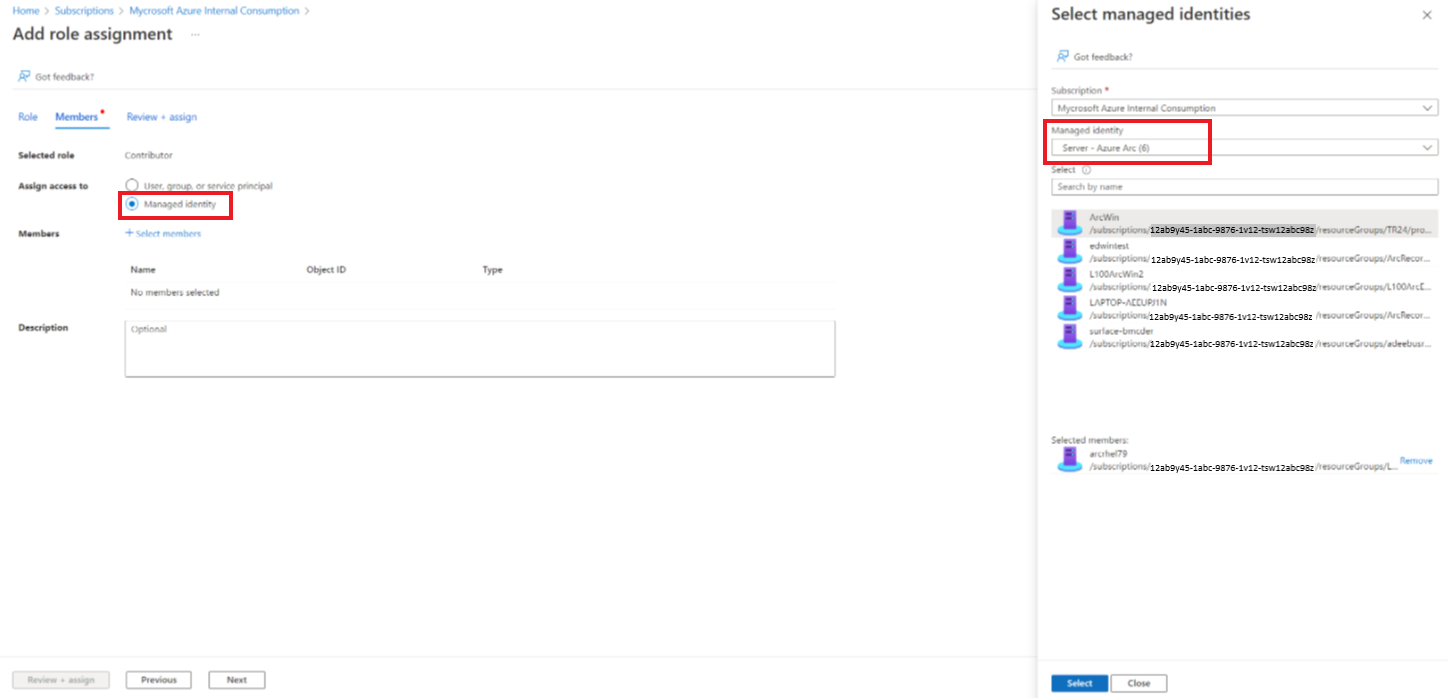

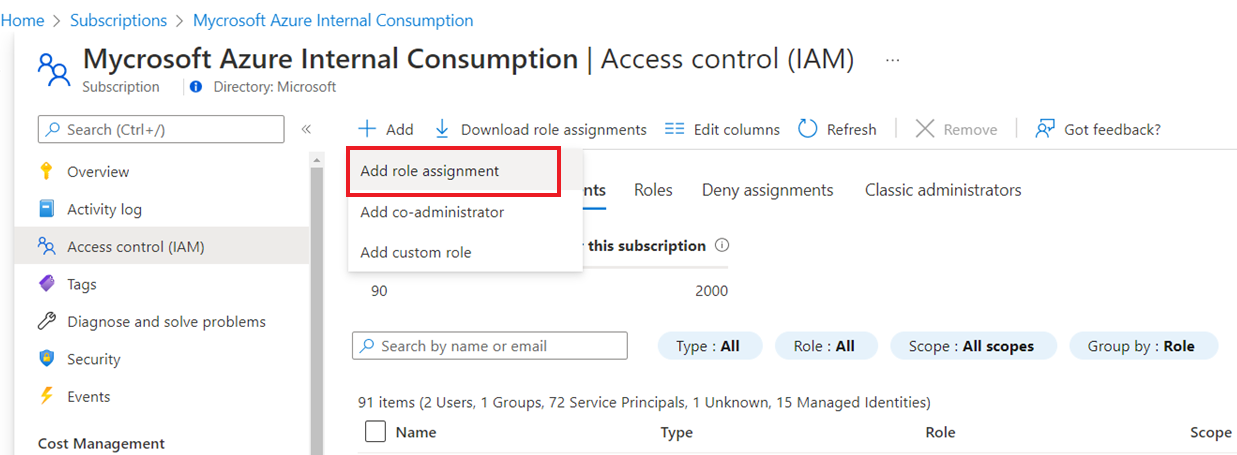

- この ID に、タスクを実行するためにサブスクリプション内で必要なアクセス許可を付与します。

-

Connect-Az-Account コマンドレットと

Identityパラメーターを使用して Azure リソースに対する認証を行うように、Runbook を更新します。 この構成により、実行アカウントを使用し、関連するアカウントの管理を行う必要性が減ります。

# Ensures you do not inherit an AzContext in your runbook Disable-AzContextAutosave -Scope Process # Connect to Azure with system-assigned managed identity $AzureContext = (Connect-AzAccount -Identity).context # set and store context $AzureContext = Set-AzContext -SubscriptionName $AzureContext.Subscription -DefaultProfile $AzureContext # Get all VM names from the subscription Get-AzVM -DefaultProfile $AzureContext | Select Name

Hybrid Runbook Worker として実行されている Arc 対応サーバーまたは Arc 対応 VMware vSphere VM には、認証に使用できる組み込みのシステム マネージド ID が既に割り当てられます。

適切なロールの割り当てを追加することで、リソースのアクセス制御 (IAM) ブレードで、サブスクリプション内のリソースへのアクセス権をこのマネージド ID に付与できます。

必要に応じて、選択したロールに Azure Arc マネージド ID を追加します。

注

これは、Automation アカウントのマネージド ID で構成されている Automation アカウントでは機能しません。 Automation アカウントのマネージド ID が有効になるとすぐに、Arc マネージド ID を使用することはできなくなります。その後、上記のオプション 1 で説明したように、Automation アカウントのシステム割り当てマネージド ID のみを使用できます。

注

既定では、Azure コンテキストは、PowerShell セッション間で使用するために保存されます。 Hybrid Runbook Worker 上の以前の Runbook が Azure で認証されている場合、そのコンテキストは、Azure コンテキストとサインイン資格情報|Microsoft Docsに従って System PowerShell プロファイル内のディスクに保持される可能性があります。たとえば、Get-AzVM を持つ Runbook は、Connect-AzAccountを呼び出さずにサブスクリプション内のすべての VM を返すことができ、ユーザーはその Runbook 内で認証しなくても Azure リソースにアクセスできます。 Azure PowerShell でコンテキストの自動保存を無効にすることができます。詳細は こちらに記載されています。

ハイブリッド worker 資格情報による Runbook 認証を使用する

前提条件

- Runbook を実行する前に、Hybrid Worker をデプロイし、マシンを実行状態にしておく必要があります。

ハイブリッド worker 認証情報 Runbook でローカル リソースに独自の認証を提供するのではなく、Hybrid Runbook Worker グループに対してハイブリッド worker 資格情報を指定することができます。 ハイブリッド worker 資格情報を指定するには、ローカル リソースにアクセスできる資格情報資産を定義する必要があります。 これらのリソースには証明書ストアが含まれており、すべての Runbook はグループ内の Hybrid Runbook Worker 上でこれらの資格情報を使用して実行されます。

資格情報のユーザー名は、次の形式にする必要があります。

- domain\username

- username@domain

- ユーザー名 (オンプレミス コンピューターのローカルのアカウントの場合)

PowerShell Runbook Export-RunAsCertificateToHybridWorker を使用するには、ローカル コンピューターに Azure Automation 用 Az モジュールをインストールする必要があります。

Hybrid Runbook Worker グループに資格情報資産を使用する

既定では、ハイブリッド ジョブはシステム アカウントのコンテキストで実行されます。 ただし、別の資格情報資産でハイブリッド ジョブを実行するには、次の手順に従います。

- ローカル リソースに対するアクセス権を持つ 資格情報資産 を作成します。

- Azure portal で Automation アカウント を開きます。

- [ハイブリッド Worker グループ] を選択し、特定のグループを選択します。

- [設定] を選択します。

- [Hybrid Worker credentials](ハイブリッド worker 資格情報) の値を [既定] から [カスタム] に変更します。

- 資格情報を選択し、 [保存]をクリックします。

- カスタム ユーザーに対して次のアクセス許可が割り当てられないと、ジョブが中断される可能性があります。

| リソースの種類 | フォルダー権限 |

|---|---|

| Azure VM | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (読み取りと実行) |

| Arc 対応サーバー | C:\ProgramData\AzureConnectedMachineAgent\Tokens (読み取り) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (読み取りと実行) |

注

Linux ハイブリッド Worker では、ハイブリッド Worker の資格情報はサポートされていません。

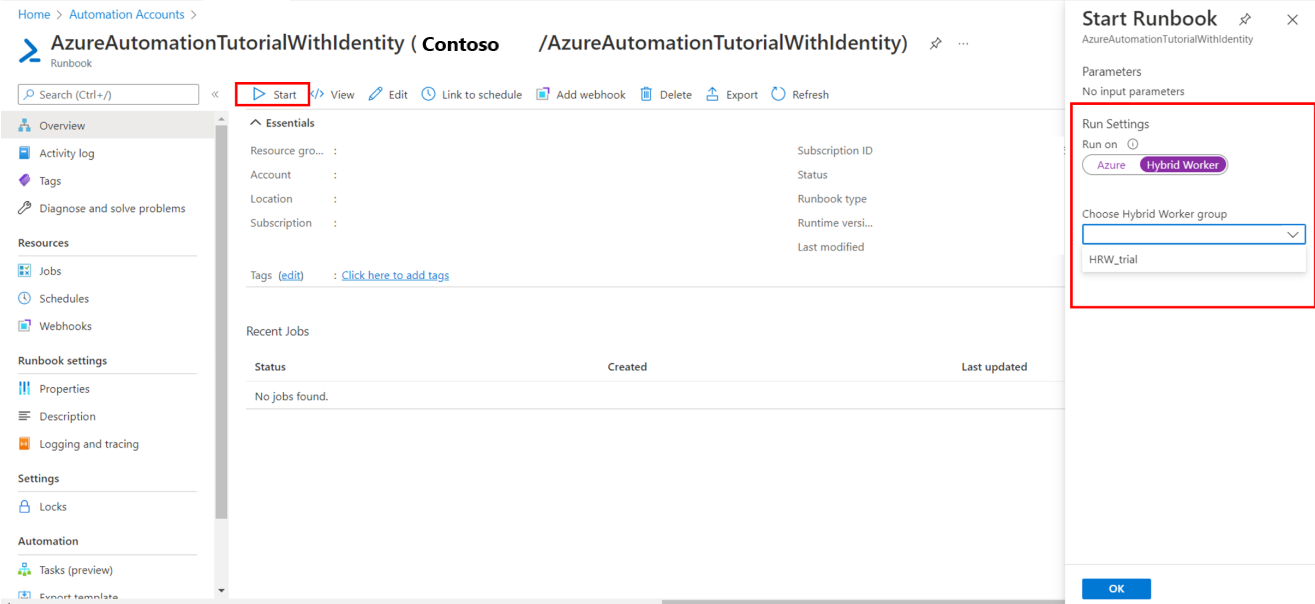

Hybrid Runbook Worker での Runbook の開始

「Azure Automation での Runbook の開始」では、Runbook を開始するさまざまな方法が説明されています。 Hybrid Runbook Worker で Runbook を起動すると、Hybrid Runbook Worker グループの名前を指定できる Run on オプションが使用されます。 グループを指定すると、そのグループ内の worker の 1 つによって Runbook が取得されて実行されます。 Runbook でこのオプションが指定されていない場合は、Azure Automation によって通常どおり Runbook が実行されます。

Azure portal で Runbook を開始するときは、[実行場所を選択して実行] オプションで [Azure] または[ハイブリッド worker] を選択できます。 [ハイブリッド Worker] を選択し、ドロップダウンから Hybrid Runbook Worker グループを選択します。

PowerShell を使用して Runbook を開始する場合は、RunOn パラメーターを Start-AzAutomationRunbook コマンドレットで使用します。 次の例では、Windows PowerShell を使用して、MyHybridGroup という名前の Hybrid Runbook Worker グループで Test-Runbook という名前の Runbook を開始しています。

Start-AzAutomationRunbook -AutomationAccountName "MyAutomationAccount" -Name "Test-Runbook" -RunOn "MyHybridGroup"

Windows Hybrid Runbook Worker での署名済み Runbook の使用

署名された Runbook のみを実行するように Windows Hybrid Runbook Worker を構成できます。

重要

署名された Runbook のみを実行するように Hybrid Runbook Worker を構成すると、署名されていない Runbook は worker で実行できなくなります。

注

PowerShell 7.x では、Windows および Linux Hybrid Runbook Worker について、署名された Runbook はサポートされていません。

署名証明書の作成

次の例では、Runbook の署名に使用できる自己署名証明書を作成します。 このコードでは、証明書が作成されてエクスポートされるので、後で Hybrid Runbook Worker にインポートできます。 後で証明書を参照するときに使用できるように、サムプリントも返されます。

# Create a self-signed certificate that can be used for code signing

$SigningCert = New-SelfSignedCertificate -CertStoreLocation cert:\LocalMachine\my `

-Subject "CN=contoso.com" `

-KeyAlgorithm RSA `

-KeyLength 2048 `

-Provider "Microsoft Enhanced RSA and AES Cryptographic Provider" `

-KeyExportPolicy Exportable `

-KeyUsage DigitalSignature `

-Type CodeSigningCert

# Export the certificate so that it can be imported to the hybrid workers

Export-Certificate -Cert $SigningCert -FilePath .\hybridworkersigningcertificate.cer

# Import the certificate into the trusted root store so the certificate chain can be validated

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\Root

# Retrieve the thumbprint for later use

$SigningCert.Thumbprint

証明書をインポートし、署名を検証するように worker を構成する

作成した証明書をグループ内の各 Hybrid Runbook Worker にコピーします。 次のスクリプトを実行して、証明書をインポートし、Runbook で署名の検証を使用するように worker を構成します。

# Install the certificate into a location that will be used for validation.

New-Item -Path Cert:\LocalMachine\AutomationHybridStore

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\AutomationHybridStore

# Import the certificate into the trusted root store so the certificate chain can be validated

Import-Certificate -FilePath .\hybridworkersigningcertificate.cer -CertStoreLocation Cert:\LocalMachine\Root

# Configure the hybrid worker to use signature validation on runbooks.

Set-HybridRunbookWorkerSignatureValidation -Enable $true -TrustedCertStoreLocation "Cert:\LocalMachine\AutomationHybridStore"

証明書を使用して Runbook に署名する

署名された Runbook のみを使用するように Hybrid Runbook Worker を構成したので、Hybrid Runbook Worker で使用される Runbook に署名する必要があります。 次のサンプルの PowerShell コードを使用して Runbook に署名します。

$SigningCert = ( Get-ChildItem -Path cert:\LocalMachine\My\<CertificateThumbprint>)

Set-AuthenticodeSignature .\TestRunbook.ps1 -Certificate $SigningCert

Runbook が署名されたら、Automation アカウントにインポートし、署名ブロックで発行する必要があります。 Runbook をインポートする方法については、「Runbook のインポート」を参照してください。

注

Runbook コードでは、コメントも含め、プレーンテキスト文字のみを使用します。 Áやñなど、分音記号付きの文字 (á や ñ など) を使用すると、エラーが発生します。 Azure Automation によってコードがダウンロードされると、文字が疑問符に置き換えられ、署名が "署名ハッシュの検証に失敗しました" というメッセージで失敗します。

Linux Hybrid Runbook Worker での署名された Runbook の使用

署名された Runbook を使用できるようにするには、Linux Hybrid Runbook Worker のローカル コンピューター上に GPG 実行可能ファイルが存在する必要があります。

重要

署名された Runbook のみを実行するように Hybrid Runbook Worker を構成すると、署名されていない Runbook は worker で実行できなくなります。

この構成は次の手順で完了します。

- GPG キーリングとキー ペアを作成する

- Hybrid Runbook Worker でキーリングを使用できるようにする

- 署名の検証が有効であることを確認する

- Runbook に署名する

注

- PowerShell 7.x は、エージェントベースの Windows およびエージェントベースの Linux Hybrid Runbook Worker に対して署名済み Runbook をサポートしていません。

- 署名済み PowerShell および Python Runbook は、拡張機能ベースの Linux ハイブリッド worker ではサポートされていません。

GPG キーリングとキー ペアを作成する

注

GPG キーリングとキーペアの作成は、エージェントベースのハイブリッド worker にのみ適用されます。

GPG キーリングとキーペアを作成するには、Hybrid Runbook Worker を使用します。

sudo アプリケーションを使用し、nxautomation アカウントとしてサインインします。

sudo su - nxautomationnxautomation を使用して、GPG のキー ペアをルートとして生成します。 GPG で手順が示されます。 名前、メール アドレス、有効期限、パスフレーズを指定する必要があります。 その後、コンピューターのエントロピがキーを生成するのに十分になるまで待ちます。

sudo gpg --generate-keysudo を使って GPG ディレクトリを生成したため、次のコマンドをルートとして使用して、その所有者を nxautomation に変更する必要があります。

sudo chown -R nxautomation ~/.gnupg

Hybrid Runbook Worker でキーリングを使用できるようにする

キーリングが作成されたら、Hybrid Runbook Worker でそれを使用できるようにします。 設定ファイル home/nxautomation/state/worker.conf を変更し、ファイル セクション [worker-optional] の下に次のサンプル コードを含めます。

gpg_public_keyring_path = /home/nxautomation/run/.gnupg/pubring.kbx

署名の検証が有効であることを確認する

コンピューターで署名の検証が無効になっている場合は、ルートとして次のコマンドを実行して有効にする必要があります。

<LogAnalyticsworkspaceId> は、ワークスペースの ID に置き換えます。

sudo python /opt/microsoft/omsconfig/modules/nxOMSAutomationWorker/DSCResources/MSFT_nxOMSAutomationWorkerResource/automationworker/scripts/require_runbook_signature.py --true <LogAnalyticsworkspaceId>

Runbook に署名する

署名の検証を構成したら、次の GPG コマンドを使用して Runbook に署名します。

gpg --clear-sign <runbook name>

署名された Runbook は <runbook name>.asc という名前になります。

署名された Runbook を Azure Automation にアップロードし、標準の Runbook のように実行できるようになります。

ロギング(記録)

拡張機能ベースのハイブリッドランブックワーカーで実行されているランブックに関する問題のトラブルシューティングを支援するために、ログは次の場所にあるローカルコンピューターに保存されます。

Windows の

C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows<version>で、詳細な拡張機能とジョブ ランタイム プロセスのログ記録を行います。 高レベルの Runbook ジョブの状態イベントは、Applications and Services Logs/Microsoft-SMA/Operational イベント ログに書き込まれます。Linux では、拡張機能ベースのハイブリッド worker ログは、

/home/hweautomation/run/worker.logと/var/log/azure/Microsoft.Azure.Automation.HybridWorker.HybridWorkerForLinuxにあります。

次のステップ

- Hybrid Runbook Worker の詳細については、Automation の Hybrid Runbook Worker に関する記事を参照してください。

- Runbook が正常に完了しない場合は、Runbook の実行エラーに関するトラブルシューティング ガイドを参照してください。

- PowerShell (言語リファレンス、学習モジュールを含む) の詳細については、PowerShell ドキュメントを参照してください。

- Hybrid Runbook Worker で Azure Policy を使用して Runbook の実行を管理する方法について説明します。

- PowerShell コマンドレットのリファレンスについては、「Az.Automation」をご覧ください。