Azure Data Explorer クラスターを仮想ネットワークにデプロイする

警告

仮想ネットワーク インジェクションは、Azure Data Explorer に関して 2025 年 2 月 1 日までに廃止されます。 廃止の詳細については、「Azure Data Explorer の仮想ネットワーク インジェクションの廃止」を参照してください。

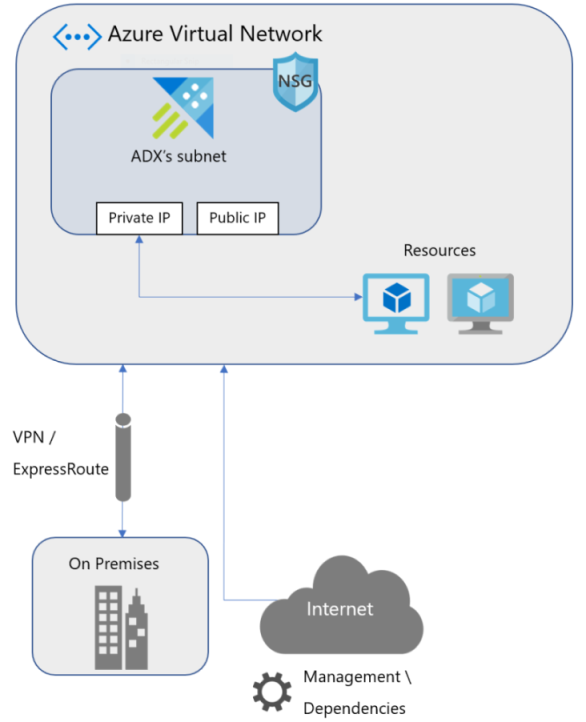

この記事では、Azure Data Explorer クラスターをカスタム Azure Virtual Network にデプロイするときに存在するリソースについて説明します。 この情報は、Virtual Network (VNet) のサブネットにクラスターをデプロイする際に役立ちます。 Azure Virtual Network の詳細については、「Azure Virtual Network とは」をご覧ください。

Azure Data Explorer では、Virtual Network (VNet) のサブネットへのクラスターのデプロイがサポートされています。 この機能により、次のことが可能になります。

- Azure Data Explorer クラスター トラフィックにネットワーク セキュリティ グループ (NSG) 規則を適用する。

- オンプレミス ネットワークを Azure Data Explorer クラスターのサブネットに接続する。

- サービス エンドポイントを使用してデータ接続ソース (Event Hub と Event Grid) のセキュリティを保護する。

仮想ネットワークの Azure Data Explorer クラスターにアクセスする

各サービス (エンジンとデータ管理サービス) に対して次の IP アドレスを使用して、Azure Data Explorer クラスターにアクセスできます。

- プライベート IP: 仮想ネットワーク内のクラスターにアクセスするために使用されます。

- パブリック IP: 管理と監視のために仮想ネットワークの外部からクラスターにアクセスするため、およびクラスターから開始された送信接続の発信元アドレスとして使用されます。

重要

既定の NSG ルールは、仮想ネットワークの外部にあるパブリック IP アドレスへのアクセスをブロックします。 パブリック エンドポイントに到達するには、NSG でパブリック IP アドレスの例外を追加する必要があります。

サービスにアクセスするために、次の DNS レコードが作成されます。

[clustername].[geo-region].kusto.windows.net(エンジン)ingest-[clustername].[geo-region].kusto.windows.net(データ管理) は、各サービスのパブリック IP にマップされます。private-[clustername].[geo-region].kusto.windows.net(エンジン)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(データ管理) は、各サービスのプライベート IP にマップされます。

仮想ネットワークのサブネット サイズを計画する

Azure Data Explorer クラスターをホストするために使用されるサブネットのサイズは、サブネットをデプロイした後に変更することはできません。 仮想ネットワークでは、Azure Data Explorer は VM ごとに 1 つのプライベート IP アドレスを使用し、内部ロード バランサー (エンジンとデータ管理) に 2 つのプライベート IP アドレスを使用します。 さらに Azure ネットワークでは、サブネットごとに 5 つの IP アドレスを使用します。 Azure Data Explorer は、データ管理サービス用に 2 つの VM をプロビジョニングします。 エンジン サービス VM は、ユーザー構成のスケール容量ごとにプロビジョニングされます。

IP アドレスの合計数は次のようになります。

| 使用 | アドレスの数 |

|---|---|

| エンジン サービス | インスタンスごとに 1 |

| データ管理サービス | 2 |

| 内部ロード バランサー | 2 |

| Azure 予約アドレス | 5 |

| 合計 | #engine_instances + 9 |

重要

- Azure Data Explorer をデプロイする前に、サブネットのサイズを計画してください。 デプロイ後は、サブネットのサイズを変更できません。

- Azure Data Explorer をデプロイする予定のサブネットに、他の Azure リソースまたはサービスをデプロイしていないことを確認します。 これにより、中断状態から再開するときに Azure Data Explorer が開始されなくなります。

Azure Data Explorer に接続するためのサービス エンドポイント

Azure サービス エンドポイントを使用すると、仮想ネットワークに対して Azure マルチテナント リソースのセキュリティを保護することができます。 クラスターをサブネットにデプロイすると、Azure Data Explorer サブネットの基になるリソースを制限しながら、Event Hub または Event Grid を使用してデータ接続を設定できます。

プライベート エンドポイント

プライベート エンドポイントを使用すると、Azure リソース (ストレージ/イベント ハブ/Data Lake Gen 2 など) にプライベートにアクセスし、Virtual Network からのプライベート IP を使用して、リソースを効果的に仮想ネットワークに取り込むことができます。 仮想ネットワークから、データ接続によって使用されるリソース (イベント ハブやストレージなど) および外部テーブル (Storage、Data Lake Gen 2、SQL Database など) へのプライベート エンドポイントを作成して、基になるリソースにプライベートにアクセスします。

Note

プライベート エンドポイントを設定するには、DNS の構成が必要です。Azure プライベート DNS ゾーンの設定のみがサポートされています。 カスタムの DNS サーバーはサポートされていません。

ネットワーク セキュリティ グループ規則を構成する

NSG では、仮想ネットワーク内のネットワーク アクセスを制御する機能が提供されます。 仮想ネットワークで動作するように Azure Data Explorer クラスターの NSG を構成する必要があります。

サブネットの委任を使用してネットワーク セキュリティ グループ規則を構成する

サブネットの委任は、仮想ネットワーク内のサブネットにデプロイされる Azure Data Explorer クラスターのネットワーク セキュリティ グループ規則を構成するための既定の方法です。 サブネットの委任を使用するときは、サブネット内にクラスターを作成する前に、サブネットを Microsoft.Kusto/clusters に委任する必要があります。

クラスターのサブネットでサブネットの委任を有効にすることにより、サービスがネットワーク インテント ポリシーの形式でデプロイの事前条件を定義できるようになります。 サブネットでクラスターを作成すると、次のセクションに記載されている NSG 構成が自動的に作成されます。

警告

サブネット委任の構成を変更すると、クラスターの通常の操作がいずれ中断されます。 たとえば、クラスターを停止した後、クラスターを起動したり、管理コマンドを実行したり、クラスターで正常性監視を適用したりできなくなる場合があります。

ネットワーク セキュリティ グループ規則を手動で構成する

または、NSG を手動で構成することもできます。 既定では、仮想ネットワークにクラスターをデプロイすると、"Microsoft.Kusto/clusters" のサブネット委任が強制的に構成されます。 [プレビュー機能] ウィンドウを使用して、この要件からオプトアウトできます。

警告

クラスターの NSG 規則を手動で構成することは簡単ではなく、この記事の変更を常に監視する必要があります。 クラスターにサブネット委任を使用することを強くお勧めします。または、必要に応じて、プライベート エンドポイント ベースのソリューションの使用を検討してください。

受信 NSG 構成

| 使用する方法 | 差出人 | 目的 | プロトコル |

|---|---|---|---|

| 管理 | Azure Data Explorer 管理アドレス/AzureDataExplorerManagement(ServiceTag) | YourAzureDataExplorerSubnet:443 | TCP |

| 正常性の監視 | Azure Data Explorer 正常性の監視アドレス | YourAzureDataExplorerSubnet:443 | TCP |

| Azure Data Explorer 内部通信 | YourAzureDataExplorerSubnet: すべてのポート | YourAzureDataExplorerSubnet: すべてのポート | すべて |

| Azure Load Balancer の着信を許可 (正常性プローブ) | AzureLoadBalancer | YourAzureDataExplorerSubnet:80,443 | TCP |

送信 NSG 構成

| 使用する方法 | 差出人 | 目的 | プロトコル |

|---|---|---|---|

| Azure Storage への依存関係 | YourAzureDataExplorerSubnet | Storage:443 | TCP |

| Azure Data Lake への依存関係 | YourAzureDataExplorerSubnet | AzureDataLake:443 | TCP |

| イベント ハブ インジェストとサービス監視 | YourAzureDataExplorerSubnet | EventHub:443,5671 | TCP |

| メトリックの発行 | YourAzureDataExplorerSubnet | AzureMonitor:443 | TCP |

| Active Directory (該当する場合) | YourAzureDataExplorerSubnet | AzureActiveDirectory:443 | TCP |

| KeyVault への依存関係 | YourAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| 証明機関 | YourAzureDataExplorerSubnet | Internet:80 | TCP |

| 内部通信 | YourAzureDataExplorerSubnet | Azure Data Explorer サブネット: すべてのポート | すべて |

sql\_request と http\_request のプラグインに使用されるポート |

YourAzureDataExplorerSubnet | Internet:Custom | TCP |

次のセクションでは、管理と正常性の監視に関連する IP アドレスの一覧を示します。

Note

サブネットが Microsoft.Kusto/clusters に委任されている場合は、次の一覧を無視できます。「サブネットの委任を使用してネットワーク セキュリティ グループ規則を構成する」を参照してください。 このシナリオでは、IP アドレスは最新ではない場合もありますが、必要な NSG ルールがクラスターに割り当てられると自動的に更新されます。

Azure Data Explorer 管理 IP アドレス

Note

将来のデプロイでは、AzureDataExplorer サービス タグを使用してください

| リージョン | 住所 |

|---|---|

| オーストラリア中部 | 20.37.26.134 |

| オーストラリア中部 2 | 20.39.99.177 |

| オーストラリア東部 | 40.82.217.84 |

| オーストラリア南東部 | 20.40.161.39 |

| ブラジル南部 | 191.233.25.183 |

| ブラジル南東部 | 191.232.16.14 |

| カナダ中部 | 40.82.188.208 |

| カナダ東部 | 40.80.255.12 |

| インド中部 | 40.81.249.251, 104.211.98.159 |

| 米国中部 | 40.67.188.68 |

| 米国中部 EUAP | 40.89.56.69 |

| 中国東部 2 | 139.217.184.92 |

| 中国北部 2 | 139.217.60.6 |

| 東アジア | 20.189.74.103 |

| 米国東部 | 52.224.146.56 |

| 米国東部 2 | 52.232.230.201 |

| 米国東部 2 EUAP | 52.253.226.110 |

| フランス中部 | 40.66.57.91 |

| フランス南部 | 40.82.236.24 |

| ドイツ中西部 | 51.116.98.150 |

| 東日本 | 20.43.89.90 |

| 西日本 | 40.81.184.86 |

| 韓国中部 | 40.82.156.149 |

| 韓国南部 | 40.80.234.9 |

| 米国中北部 | 40.81.43.47 |

| 北ヨーロッパ | 52.142.91.221 |

| ノルウェー東部 | 51.120.49.100 |

| ノルウェー西部 | 51.120.133.5 |

| ポーランド中部 | 20.215.208.177 |

| 南アフリカ北部 | 102.133.129.138 |

| 南アフリカ西部 | 102.133.0.97 |

| 米国中南部 | 20.45.3.60 |

| 東南アジア | 40.119.203.252 |

| インド南部 | 40.81.72.110, 104.211.224.189 |

| スイス北部 | 20.203.198.33 |

| スイス西部 | 51.107.98.201 |

| アラブ首長国連邦中部 | 20.37.82.194 |

| アラブ首長国連邦北部 | 20.46.146.7 |

| 英国南部 | 40.81.154.254 |

| 英国西部 | 40.81.122.39 |

| USDoD 中部 | 52.182.33.66 |

| USDoD 東部 | 52.181.33.69 |

| USGov アリゾナ | 52.244.33.193 |

| USGov テキサス | 52.243.157.34 |

| USGov バージニア州 | 52.227.228.88 |

| 米国中西部 | 52.159.55.120 |

| 西ヨーロッパ | 51.145.176.215 |

| インド西部 | 40.81.88.112 |

| 米国西部 | 13.64.38.225 |

| 米国西部 2 | 40.90.219.23 |

| 米国西部 3 | 20.40.24.116 |

正常性の監視アドレス

| リージョン | 住所 |

|---|---|

| オーストラリア中部 | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| オーストラリア中部 2 | 52.163.244.128 |

| オーストラリア東部 | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| オーストラリア南東部 | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| ブラジル南部 | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| カナダ中部 | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| カナダ東部 | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| インド中部 | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| 米国中部 | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| 米国中部 EUAP | 23.101.115.123 |

| 中国東部 2 | 40.73.96.39 |

| 中国北部 2 | 40.73.33.105 |

| 東アジア | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| 米国東部 | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| 米国東部 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| 米国東部 2 EUAP | 104.46.110.170 |

| フランス中部 | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| フランス南部 | 40.127.194.147 |

| 東日本 | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| 西日本 | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| 韓国中部 | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| 韓国南部 | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| 米国中北部 | 23.101.115.123 |

| 北ヨーロッパ | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| 南アフリカ北部 | 52.163.244.128 |

| 南アフリカ西部 | 52.163.244.128 |

| 米国中南部 | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| インド南部 | 52.163.244.128 |

| 東南アジア | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| スイス北部 | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| 英国南部 | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| 英国西部 | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| USDoD 中部 | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USDoD 東部 | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| USGov アリゾナ | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| USGov テキサス | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USGov バージニア州 | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| 米国中西部 | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| 西ヨーロッパ | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| インド西部 | 52.163.244.128 |

| 米国西部 | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| 米国西部 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

ExpressRoute セットアップ

ExpressRoute を使用して、オンプレミス ネットワークを Azure 仮想ネットワークに接続できます。 一般的なセットアップでは、Border Gateway Protocol (BGP) セッションを介して既定のルート (0.0.0.0/0) をアドバタイズします。 これにより、Virtual Network からのトラフィックが、トラフィックを破棄する可能性がある顧客のオンプレミス ネットワークに強制的に転送されるため、送信フローが中断される結果となります。 この既定の設定を解決するために、ユーザー定義ルート (UDR) (0.0.0.0/0) を構成でき、次ホップはインターネットになります。 UDR は BGP よりも優先されるため、トラフィックはインターネットに送られます。

ファイアウォールを使用して送信トラフィックをセキュリティで保護する

Azure Firewall または任意の仮想アプライアンスを使用して送信トラフィックのセキュリティを保護し、ドメイン名を制限する場合は、ファイアウォールで次の完全修飾ドメイン名 (FQDN) を許可する必要があります。

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Note

ワイルドカード (*) を使用して依存関係へのアクセスを制限するには、「依存関係を自動的に検出する方法」で説明されている API を使用します。

Azure Firewall を使用している場合は、次のプロパティを使用してネットワーク ルールを追加します。

プロトコル: TCP ソースの種類: IP アドレス ソース: * サービス タグ: AzureMonitor 宛先ポート: 443

ルート テーブルを構成する

非対称ルートの問題を防止するために、ネクスト ホップ インターネットを使用してクラスターのサブネットのルート テーブルを構成する必要があります。

サブネット委任を使用してルート テーブルを構成する

NSG ルールの場合と同様に、サブネット委任を使用してクラスターのデプロイのルート テーブルを構成することをお勧めします。 クラスターのサブネットでサブネット委任を有効にすると、サービスでルート テーブルを構成および更新できるようになります。

ルート テーブルを手動で構成する

または、ルート テーブルを手動で構成することもできます。 既定では、仮想ネットワークにクラスターをデプロイすると、"Microsoft.Kusto/clusters" のサブネット委任が強制的に構成されます。 [プレビュー機能] ウィンドウを使用して、この要件からオプトアウトできます。

警告

クラスターのルート テーブルを手動で構成することは簡単ではなく、この記事の変更を常に監視する必要があります。 クラスターにサブネット委任を使用することを強くお勧めします。または、必要に応じて、プライベート エンドポイント ベースのソリューションの使用を検討してください。

ルート テーブルを手動で構成するには、サブネットでルート テーブルを定義する必要があります。 ネクスト ホップ インターネットを使用して管理アドレスと正常性監視アドレスを追加する必要があります。

たとえば、米国西部リージョンでは、次の UDR を定義する必要があります。

| Name | アドレス プレフィックス | 次ホップ |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | インターネット |

| ADX_Monitoring | 23.99.5.162/32 | インターネット |

| ADX_Monitoring_1 | 40.80.156.205/32 | インターネット |

| ADX_Monitoring_2 | 40.80.152.218/32 | インターネット |

| ADX_Monitoring_3 | 104.42.156.123/32 | インターネット |

| ADX_Monitoring_4 | 104.42.216.21/32 | インターネット |

| ADX_Monitoring_5 | 40.78.63.47/32 | インターネット |

| ADX_Monitoring_6 | 40.80.156.103/32 | インターネット |

| ADX_Monitoring_7 | 40.78.62.97/32 | インターネット |

| ADX_Monitoring_8 | 40.80.153.6/32 | インターネット |

依存関係を自動的に検出する方法

Azure Data Explorer には、すべての外部送信依存関係 (FQDN) をお客様がプログラムで検出できる API が提供されています。 これらの送信依存関係によりお客様は、自分側にファイアウォールを設定して、依存する FQDN を介した管理トラフィックを許可できます。 お客様は、Azure またはオンプレミスでこれらのファイアウォール アプライアンスを使用できます。 後者では、待機時間が長くなる可能性があり、サービスのパフォーマンスに影響を与える可能性があります。 サービス チームは、サービスのパフォーマンスへの影響を評価するために、このシナリオをテストする必要があります。

ARMClient を使用して、PowerShell を使用した REST API を説明します。

ARMClient でサインインします

armclient login診断操作を呼び出します

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversion応答を確認します

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

送信依存関係には、Microsoft Entra ID、Azure Monitor、Certificate Authority、Azure Storage、Internal Tracing などのカテゴリが含まれます。 各カテゴリには、サービスを実行するために必要なドメイン名とポートのリストがあります。 これらを使用して、任意のファイアウォール アプライアンスをプログラムで構成できます。

Azure Resource Manager テンプレートを使用して Azure Data Explorer クラスターを仮想ネットワークにデプロイする

Azure Data Explorer クラスターを仮想ネットワークにデプロイするには、「Azure Data Explorer クラスターを仮想ネットワークにデプロイする」の Azure Resource Manager テンプレートを使用します。

このテンプレートは、クラスター、仮想ネットワーク、サブネット、ネットワーク セキュリティ グループ、およびパブリック IP アドレスを作成します。

既知の制限事項

- デプロイされたクラスターの仮想ネットワーク リソースは、新しいリソース グループへの移動またはサブスクリプションの操作をサポートしていません。

- クラスター エンジンまたはデータ管理サービスに使用されるパブリック IP アドレス リソースは、新しいリソース グループへの移動またはサブスクリプションの操作をサポートしていません。

- クエリの一部として、仮想ネットワークに挿入された Azure Data Explorer クラスターの "プライベート" DNS プレフィックスを使用することはできません