Microsoft Defender for IoT アラート

Microsoft Defender for IoT アラートは、ネットワークのログに記録されるイベントに関するリアルタイムの詳細情報を使用して、ネットワークのセキュリティと運用を強化します。 注意が必要なネットワーク トラフィック内の変化や疑わしいアクティビティが OT ネットワーク センサーによって検出されると、アラートがトリガーされます。

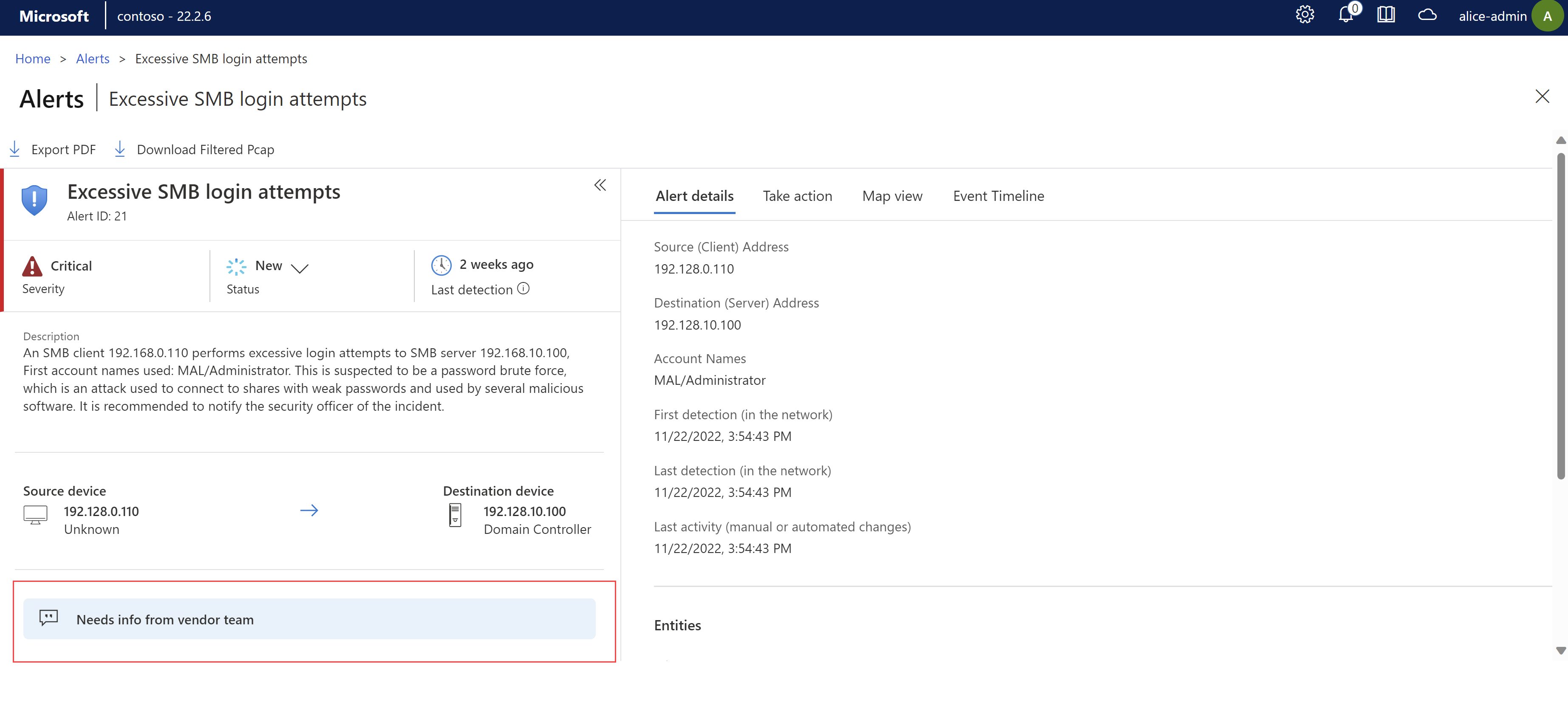

次に例を示します。

[アラート] ページまたはアラートの詳細ページに表示される詳細情報を使用して、アラートをトリガーした関連デバイスまたはネットワーク プロセスで、ネットワークに対するリスクを修復するアクションを調べて実行します。

ヒント

アラートの修復手順を使用すると、可能性のある問題と解決策を SOC チームが理解するのに役立ちます。 アラートの状態を更新したり、デバイスまたはネットワークでアクションを実行したりする前に、推奨される修復手順を確認することをお勧めします。

アラート管理オプション

Defender for IoT アラートは、Azure portal、OT ネットワーク センサー コンソール、オンプレミス管理コンソールで使用できます。 Enterprise IoT セキュリティでは、Microsoft 365 Defender で Defender for Endpoint が検出した Enterprise IoT デバイスでもアラートを使用できます。

アラートの詳細の表示、アラート コンテキストの調査、およびこれらの場所でのアラート状態のトリアージと管理を行うことができると同時に、各場所には追加のアラート アクションも用意されています。 次の表では、各場所でサポートされるアラートと、その場所でのみ使用できる追加のアクションについて説明します。

| 場所 | 説明 | 追加のアラート アクション |

|---|---|---|

| Azure Portal | クラウドに接続されているすべての OT センサーからのアラート | - 関連する MITRE ATT&CK の戦術と手法を表示する - すぐに利用できるブックを使用して優先度の高いアラートを可視化する - Microsoft Sentinel からのアラートを表示し、Microsoft Sentinel プレイブックとブックを使用してより詳細な調査を実行する。 |

| OT ネットワーク センサー コンソール | その OT センサーによって生成されるアラート | - アラートのソースと宛先をデバイス マップに表示する - 関連するイベントをイベント タイムラインに表示する - アラートをパートナー ベンダーに直接転送する - アラート コメントを作成する - カスタム アラート ルールを作成する - アラートの学習を取り消す |

| オンプレミスの管理コンソール | 接続された OT センサーによって生成されるアラート | - アラートをパートナー ベンダーに直接転送する -アラートの除外ルールを作成する |

| Microsoft 365 Defender | Microsoft Defender for Endpoint が検出したエンタープライズ IoT デバイスに対して生成されたアラート | - 高度なハンティングを含む他の Microsoft 365 Defender データと共にアラート データを管理する |

ヒント

同じ種類、状態、アラート プロトコル、関連デバイスで 10 分間以内に同じゾーン内の異なるセンサーから生成されたアラートは、単一の統合されたアラートとして一覧表示されます。

- 10 分の時間枠は、アラートの "最初の検出" 時間に基づきます。

- 単一の統合されたアラートには、アラートを検出したすべてのセンサーが一覧表示されます。

- アラートは、デバイス プロトコルではなく、"アラート" プロトコルに基づいて結合されます。

詳細については、以下を参照してください:

アラート オプションは、場所とユーザー ロールによっても異なります。 詳細については、Azure ユーザー ロールとアクセス許可およびオンプレミスのユーザーとロールに関する記事を参照してください。

OT/IT 環境での集中アラート

OT と IT ネットワークの間にセンサーが展開されている組織では、OT と IT の両方のトラフィックに関連する多くのアラートが処理されます。 アラートの量 (一部は無関係) は、アラートの疲労を引き起こし、全体的なパフォーマンスに影響を与える可能性があります。 これらの課題に対処するために、Defender for IoT の検出ポリシーは、さまざまな アラート エンジン を使用して、ビジネスに影響を与え、OT ネットワークに関連するアラートに集中し、価値の低い IT 関連のアラートを減らします。 たとえば、未承認のインターネット接続アラート は OT ネットワークに非常に関連しますが、IT ネットワークでは比較的低い値を持っています。

これらの環境でトリガーされるアラートに焦点を当てるには、マルウェア エンジンを除くすべてのアラート エンジンが、関連する OT サブネットまたはプロトコルを検出した場合にのみアラートをトリガーします。 ただし、重要なシナリオを示すアラートのトリガーを維持するには:

- マルウェア エンジンは、アラートが OT デバイスと IT デバイスのどちらに関連しているかに関係なく、マルウェア アラートをトリガーします。

- その他のエンジンには、重要なシナリオの例外が含まれます。 たとえば、運用 エンジンは、アラートが OT トラフィックと IT トラフィックのどちらに関連しているかに関係なく、センサー トラフィックに関連するアラートをトリガーします。

ハイブリッド環境での OT アラートの管理

ハイブリッド環境で作業しているユーザーは、Azure portal、OT センサー、オンプレミスの管理コンソールで Defender for IoT の OT アラートを管理している可能性があります。

Note

センサー コンソールにはアラートの [最後の検出] フィールドがリアルタイムで表示されますが、Azure portal の Defender for IoT では、更新された時刻が表示されるまでに最大 1 時間かかる場合があります。 ここでは、センサー コンソールの最後の検出時刻が Azure portal の最後の検出時刻と同じではないシナリオについて説明します。

それ以外の場合、アラートの状態は、Azure portal と OT センサーの間、およびセンサーとオンプレミスの管理コンソールの間で完全に同期されます。 つまり、Defender for IoT でアラートを管理する場所に関係なく、アラートは他の場所でも更新されます。

センサーまたはオンプレミスの管理コンソールでアラートの状態を [終了] または [ミュート] に設定すると、Azure portal でアラートの状態が [終了] に更新されます。 オンプレミスの管理コンソールでは、[終了] アラートの状態は [確認済み] と呼ばれます。

ヒント

Microsoft Sentinel を使用している場合は、Microsoft Sentinel ともアラートの状態が同期するように統合を構成し、関連する Microsoft Sentinel インシデントと共にアラートの状態を管理することをお勧めします。

詳細については、「チュートリアル: IoT デバイスの脅威の調査と検出」を参照してください。

Enterprise IoT アラートと Microsoft Defender for Endpoint

Microsoft 365 Defender で Enterprise IoT セキュリティを使用している場合、Microsoft Defender for Endpoint によって検出された Enterprise IoT デバイスのアラートは、Microsoft 365 Defender でのみ使用できます。 Microsoft Defender for Endpoint からのネットワーク ベースの検出の多くは、マネージド エンドポイントを含むスキャンによってトリガーされるアラートなど、エンタープライズ IoT デバイスに関連しています。

詳細については、「企業での IoT デバイスのセキュリティ保護」と「Microsoft 365 Defender のアラート キュー」を参照してください。

OT アラート ワークフローの高速化

最初の検出から 90 日後までに同一のトラフィックが検出されなければ、新しいアラートは自動的に閉じられます。 最初の 90 日間に同じトラフィックが検出されたると、90 日のカウントはリセットされます。

既定の動作に加え、SOC および OT 管理チームがより迅速にアラートをトリアージして修復できるように支援することができます。 OT センサーまたはオンプレミスの管理コンソールに管理者ユーザーとしてサインインして、次のオプションを使用します。

カスタム アラート ルールを作成する。 OT センサーのみ。

カスタム アラート ルールを追加して、すぐに使用できる機能では対応できないネットワーク上の特定のアクティビティに対するアラートをトリガーします。

たとえば、MODBUS を実行する環境では、特定の IP アドレスとイーサネットの宛先でメモリ レジスタに対して書き込まれたコマンドを検出するためのルールを追加できます。

詳細については、「OT センサーでカスタム アラート ルールを作成する」を参照してください。

アラート コメントを作成する。 OT センサーのみ。

他の OT センサー ユーザーが個々のアラートに追加できる一連のアラート コメントを作成します。たとえば、カスタムの軽減策の手順、他のチーム メンバーへの伝達事項、イベントに関するその他の分析情報や警告などの詳細を記載します。

チーム メンバーは、アラートの状態をトリアージして管理するときに、これらのカスタム コメントを再利用できます。 アラート コメントは、アラートの詳細ページのコメント領域に表示されます。 次に例を示します。

詳細については、「OT センサーでアラート コメントを作成する」を参照してください。

アラート除外ルールを作成する。オンプレミスの管理コンソールのみ。

オンプレミスの管理コンソールを使用している場合は、特定の条件を満たす複数のセンサー間のイベントを無視するアラートの除外ルールを定義します。 たとえば、特定のメンテナンス期間中に無関係なアラートをトリガーするイベントをすべて無視するアラートの除外ルールを作成できます。

除外ルールによって無視されるアラートは、Azure portal、センサー、オンプレミスの管理コンソール、イベント ログには表示されません。

詳細については、「オンプレミス管理コンソールでアラート除外ルールを作成する」を参照してください。

アラート データをパートナー システムに転送する。パートナーの SIEM、syslog サーバー、指定されたメール アドレスなどに転送します。

OT センサーとオンプレミス管理コンソールの両方でサポートされます。 詳細については、「アラート情報を転送する」を参照してください。

アラートの状態とトリアージ オプション

次のアラートの状態とトリアージ オプションを使用して、Defender for IoT 全体でアラートを管理します。

アラートをトリアージする場合、一部のアラートは有効なネットワーク変更を反映している可能性があることを考慮してください。たとえば、承認されたデバイスが別のデバイスの新しいリソースにアクセスを試みている場合などです。

OT センサーとオンプレミス管理コンソールからのトリアージ オプションは OT アラートでのみ使用可能ですが、Azure portal で使用できるオプションは、OT と Enterprise IoT の両方のアラートで使用できます。

各アラートの状態とトリアージ オプションの詳細については、次の表を参照してください。

| 状態/トリアージ アクション | 利用可能 | 説明 |

|---|---|---|

| New | - Azure portal - OT ネットワーク センサー - オンプレミスの管理コンソール |

"新規" アラートとは、チームによってトリアージや調査がまだ行われていないアラートのことです。 同じデバイスで検出された新しいトラフィックは、新規アラートを生成しませんが、既存のアラートに追加されます。 オンプレミスの管理コンソールでは、"新規" アラートは "未確認" と呼ばれます。 注: 同じ名前の複数の "新規" ("未確認") アラートが表示される場合があります。 このような場合、個別の各アラートは、異なるセットのデバイスで個別のトラフィックによってトリガーされます。 |

| アクティブ | - Azure portal のみ | アラートを [有効] に設定すると、調査が進行中であり、まだアラートを閉じたり、トリアージしたりできないことが示されます。 この状態は、Defender for IoT の他の場所には影響しません。 |

| クローズ | - Azure portal - OT ネットワーク センサー - オンプレミスの管理コンソール |

アラートを閉じると、完全な調査が行われたこと、および次回同じトラフィックが検出されたときにアラートを再度受け取ることが示されます。 アラートを閉じると、センサー イベント タイムラインに追加されます。 オンプレミスの管理コンソールでは、"終了" アラートは "確認済み" と呼ばれます。 |

| Learn | - Azure portal - OT ネットワーク センサー - オンプレミスの管理コンソール アラートの "学習の取り消し" は、OT センサーでのみ使用できます。 |

アラートの学習は、アラートを閉じて、許可されたトラフィックとして追加し、次に同じトラフィックが検出されたときに再びアラートを受け取らないようにするときに行います。 たとえば、センサーが標準のメンテナンス手順に従ってファームウェアのバージョンの変更を検出したときや、予期される新しいデバイスがネットワークに追加されたときなどです。 アラートを学習すると、アラートが閉じられ、センサー イベント タイムラインに項目が追加されます。 検出されたトラフィックはデータ マイニング レポートに組み込まれますが、他の OT センサー レポートを計算する際には含められません。 アラートの学習は、選択したアラートに対してのみ使用できます。ほとんどの場合、"ポリシー" および "異常" エンジンのアラートによってトリガーされるものです。 |

| Mute | - OT ネットワーク センサー - オンプレミスの管理コンソール アラートの "ミュート解除" は、OT センサーでのみ使用できます。 |

アラートのミュートは、アラートを閉じて、同じトラフィックに対して再度表示しないときに行いますが、アラート許可トラフィックは追加しません。 たとえば、オペレーション エンジンが、デバイスで PLC モードが変更されたことを示すアラートをトリガーしたときに、 新しいモードは PLC がセキュリティで保護されていないことを示している可能性がありますが、調査後は、新しいモードが許容可能であると判断されます。 アラートをミュートするとアラートは閉じられますが、センサー イベント タイムラインに項目は追加されません。 検出されたトラフィックはデータ マイニング レポートに組み込まれますが、他のセンサー レポートのデータを計算する際には含められません。 アラートのミュートは、選択されたアラート (主に "異常"、"プロトコル違反"、または "操作" エンジンによってトリガーされるもの) でのみ使用できます。 |

ヒント

メンテナンス期間中など、自分にとって無関係なイベントが事前にわかっている場合や、イベント タイムラインでイベントを追跡しない場合は、代わりにオンプレミス管理コンソールでアラートの除外ルールを作成します。

詳細については、「オンプレミス管理コンソールでアラート除外ルールを作成する」を参照してください。

学習モード中に OT アラートをトリアージする

"学習モード" とは、OT センサーがデプロイされてから最初の期間を指し、その期間に、ネットワーク内のデバイスとプロトコルを含むネットワークのベースライン アクティビティと、特定のデバイス間で発生する通常のファイル転送が OT センサーで学習されます。

学習モードを使用して、ネットワーク内のアラートに対して最初のトリアージを実行し、認可済みの予想されるアクティビティとしてマークするアラートを "学習" します。 学習されたトラフィックでは、次回同じトラフィックが検出されても新しいアラートは生成されません。

詳細については、「OT アラートの学習したベースラインを作成する」を参照してください。

次の手順

修復アクションとプレイブックの統合を理解し、計画するのに役立つ、アラートの種類とメッセージを確認してください。 詳細については、「OT 監視アラートの種類と説明」を参照してください。

![Azure portal の [アラート] ページのスクリーンショット。](media/how-to-view-manage-cloud-alerts/main-alert-page.png)