Microsoft Defender for IoTシステムは、多様なデータソースからの広範なカバレッジと可視性を提供するように構築されています。 このアーキテクチャを確認し、それに応じて OT アーキテクチャを計画する方法を理解します。

OT アーキテクチャの概要

次の図は、ネットワーク センサーおよびサード パーティのソースから Defender for IoT にデータをストリーミングして、IoT/OT セキュリティの統一されたビューを提供する方法を示しています。 Azure portalのDefender for IoTは、資産インベントリ、脆弱性評価、継続的な脅威監視を提供します。

Defender for IoTは、クラウドとオンプレミスの両方のコンポーネントに接続し、大規模で地理的に分散された環境でのスケーラビリティのために構築されています。

Defender for IoT には、次の OT セキュリティ監視コンポーネントが含まれています。

クラウド管理および他の Microsoft サービス (Microsoft Sentinel など) との統合のための Azure portal。

ネットワーク全体のデバイスを検出するための運用テクノロジ (OT) ネットワーク センサー。 Defender for IoT ネットワーク センサーは、仮想マシンまたは物理アプライアンスのいずれかにデプロイされます。 OT センサーは、クラウドに接続されたセンサーとして、または完全にオンプレミスのローカル管理センサーとして構成できます。

OT ネットワーク センサー

Defender for IoT ネットワーク センサーは、ネットワーク デバイス全体のネットワーク トラフィックを検出し、継続的に監視します。

ネットワーク センサーは、OT/IoT ネットワーク専用で、SPAN ポートまたはネットワーク TAP に接続します。 Defender for IoT ネットワーク センサーは、ネットワークに接続してから数分以内にリスクを可視化できます。

ネットワーク センサーは、OT/IoT 対応分析エンジンとレイヤー 6 ディープ パケット インスペクション (DPI) を使用し、異常または未承認のアクティビティに基づいて、ファイルレス マルウェアなどの脅威を検出します。

データの収集、処理、分析、アラートはセンサー上で直接行われるため、接続の帯域幅が狭かったり待機時間が長かったりする場所に最適です。 管理のために、テレメトリと分析情報のみが Azure portal に転送されます。

詳細については、Defender for IoT OT デプロイ パスに関するページを参照してください。

クラウドに接続されたセンサーとローカルの OT センサー

クラウドに接続されたセンサーは、AzureのDefender for IoTに接続されているセンサーであり、ローカルで管理されるセンサーとは次のように異なります。

クラウドに接続された OT ネットワーク センサーがある場合:

センサーが検出するすべてのデータはセンサーコンソールに表示されますが、アラート情報もAzureに配信され、そこで分析して他のAzureサービスと共有できます。

Microsoft 脅威インテリジェンス パッケージは、クラウドに接続されたセンサーに対して自動的にプッシュされます。

オンボード中に定義されたセンサー名は、センサーに表示される名前であり、センサーコンソールからの読み取り専用です。

これに対し、ローカルで管理されたセンサーを使用する場合は、次の操作を行います。

センサーコンソールから特定のセンサーのデータを表示します。

脅威インテリジェンス パッケージは、ローカル管理センサーに手動でアップロードする必要があります。

センサー名は、センサーコンソールで更新できます。

詳細については、「センサー コンソールから OT センサーを管理する」を参照してください。

Defender for IoT 分析エンジン

Defender for IoT ネットワーク センサーは組み込みの分析エンジンを使用して、取り込まれたデータを分析し、リアルタイムおよび事前に記録されたトラフィックの両方に基づいてアラートをトリガーします。

分析エンジンは、機械学習とプロファイル分析、リスク分析、デバイス データベース、一連の分析情報、脅威インテリジェンス、行動分析を提供します。

たとえば、ポリシー違反検出エンジンでは、NISTIR 8219 で説明されている動作異常検出 (BAD) を利用して、予想される "ベースライン" 動作からの逸脱を検出するために、産業制御システム (ICS) ネットワークをモデル化します。 このベースラインは、通常のトラフィック パターン、ユーザー アクション、ICS ネットワークへのアクセスなど、ネットワーク上で行われる通常のアクティビティを理解することによって開発されます。 その後、BAD システムは、予想される動作からの逸脱がないかについてネットワークを監視し、すべてのポリシー違反にフラグを設定します。 ベースラインからの逸脱の例としては、関数コードの不正使用、特定のオブジェクトへのアクセス、デバイスの構成の変更などがあります。

多くの検出アルゴリズムは OT ではなく IT ネットワーク向けに構築されているため、ICS ネットワークに対する追加のベースラインは、新しい検出のためのシステム学習曲線を短縮するのに役立ちます。

Defender for IoT ネットワーク センサーには、以下の主要な分析エンジンが含まれます。

| 名前 | 説明 | 例 |

|---|---|---|

| プロトコル違反検出エンジン | ICS プロトコル仕様に違反するパケット構造とフィールド値の使用を識別します。 プロトコル違反は、パケット構造またはフィールド値がプロトコル仕様に準拠していない場合に発生します。 |

"無効な MODBUS 操作 (関数コード 0)" アラートは、プライマリ デバイスが関数コード 0 を含む要求をセカンダリ デバイスに送信したことを示します。 この操作はプロトコルの仕様によって許可されません。セカンダリ デバイスは、入力を正しく処理できない可能性があります |

| ポリシー違反 | ポリシー違反は、学習された設定または構成された設定で定義されているベースライン動作からの逸脱によって発生します。 | "許可されていない HTTP ユーザー エージェント" アラートは、学習されていないアプリケーションまたはポリシーによって承認されていないアプリケーションが、デバイス上で HTTP クライアントとして使用されていることを示します。 これは、そのデバイス上の新しい Web ブラウザーまたはアプリケーションである可能性があります。 |

| 産業用マルウェア検出エンジン | Conficker、Black Energy、Havex、WannaCry、NotPetya、Triton などの既知のマルウェアによる悪意のあるネットワーク アクティビティの存在を示す動作を識別します。 | "悪意のあるアクティビティ (Stuxnet) の疑い" アラートは、センサーが、Stuxnet マルウェアに関連することがわかっているネットワーク アクティビティを検出したことを示します。 このマルウェアは、産業用制御および SCADA ネットワークを狙う高度で永続的な脅威です。 |

| 異常検出エンジン | 通常とは異なるマシン間 (M2M) 通信と動作を検出します。 このエンジンは ICS ネットワークをモデル化するため、必要な学習期間は IT 用に開発された分析よりも短くなります。 また、擬陽性を最小限に抑えながら、異常をより速く検出します。 |

"通信チャネルにおける周期的動作" アラートは、産業用ネットワークで一般的なデータ伝送の定期的および周期的な動作を反映します。 その他の例としては、過剰な SMB サインイン試行や PLC スキャンで検出されたアラートなどがあります。 |

| 操作上のインシデント検出 | 機器障害の初期兆候を示す可能性がある、断続的な接続などの操作上の問題を特定します。 | "デバイスが切断されている可能性あり (応答なし)" アラートは、事前に定義された期間に、デバイスがいずれの種類の要求にも応答しなかったときにトリガーされます。 このアラートは、デバイスのシャットダウン、切断、または誤動作を示している可能性があります。 もう 1 つの例は、Siemens S7 stop PLC コマンドでアラートが送信された場合です。 |

管理オプション

Defender for IoTでは、次の管理オプションを使用したハイブリッドネットワークのサポートが提供されます。

Azure portal。 クラウドに接続されたネットワーク センサーを介してデバイスから取り込まれたすべてのデータを一箇所で見るには、Azure portal を使います。 Azure portal は、ブック、Microsoft Sentinel への接続、セキュリティに関する推奨事項など、追加の価値を提供します。

また、このAzure portalを使用して、新しいアプライアンスとソフトウェア更新プログラムを入手し、Defender for IoTでセンサーをオンボードおよび保守し、脅威インテリジェンスパッケージを更新します。 次に例を示します。

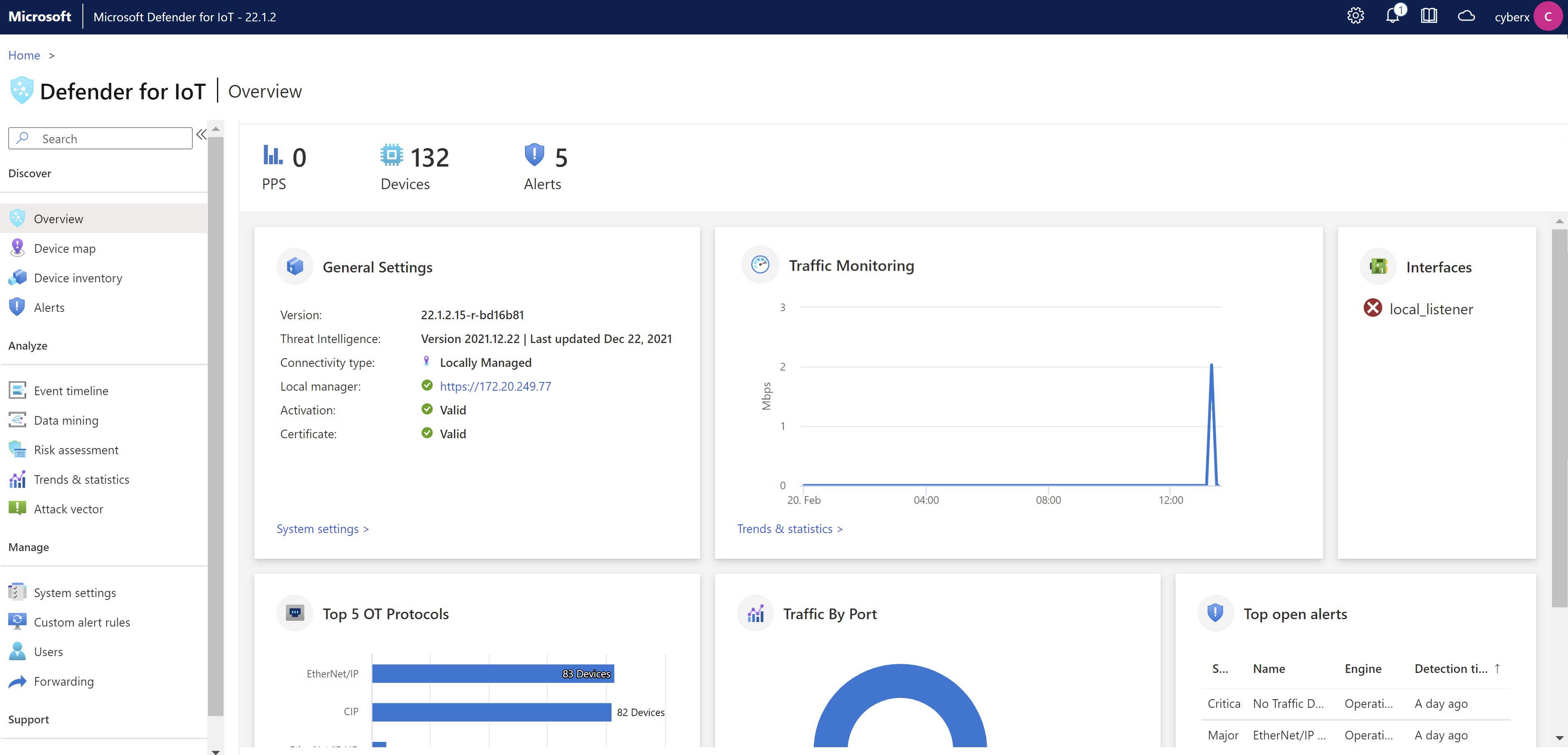

OT センサー コンソール。 センサーのコンソールから特定の OT センサーに接続されているデバイスの検出を表示します。 センサー コンソールを使用して、そのセンサーによって検出されたデバイスのネットワーク マップの表示、センサーで発生したすべてのイベントのタイムラインの表示、パートナー システムへのセンサー情報の転送などを行います。 次に例を示します。

Defender for IoT によって監視されるデバイス

Defender for IoT では、すべての環境のすべての種類のすべてのデバイスを検出できます。 デバイスは、一意の IP と MAC アドレスの結合に基づいて、Defender for IoT デバイス インベントリ ページに一覧表示されます。

Defender for IoT は、次のように、単一かつ一意のデバイスを識別します。

| タイプ | 説明 |

|---|---|

| 個々のデバイスとして識別される | "個々の" デバイスとして識別されるデバイスは次のとおりです。 1 つ以上の NIC を備えた IT、OT、または IoT デバイス (スイッチやルーターなどのネットワーク インフラストラクチャ デバイスを含む) 注: ラックやスロットなどのモジュールまたはバックプレーン コンポーネントを備えたデバイスは、すべてのモジュールまたはバックプレーン コンポーネントを含む 1 つのデバイスとしてカウントされます。 |

| 個々のデバイスとして識別されない | 次の項目は、個別のデバイスとして "見なされない" だけではなく、ライセンスに対してカウントされません。 - パブリック インターネット IP アドレス - マルチキャスト グループ - ブロードキャスト グループ - 非アクティブなデバイス ネットワーク監視デバイスは、指定された時間内にネットワーク アクティビティが検出されない場合、"非アクティブ" としてマークされます。 - OT ネットワーク: 60 日以上ネットワーク アクティビティが検出されない - Enterprise IoT ネットワーク: 30 日以上ネットワーク アクティビティが検出されない 注: Defender for Endpoint で既に管理されているエンドポイントは、Defender for IoT では個別のデバイスとして見なされません。 |