Azure に対する Microsoft マルウェア対策は、ウイルス、スパイウェアなどの悪意のあるソフトウェアの特定や駆除に役立つリアルタイムの保護です。 これにより、既知の悪意あるソフトウェアや望ましくないソフトウェアが Azure システム上にソフトウェア自体をインストールまたは実行しようとしたときに、アラートが生成されます。

このソリューションの基になっているマルウェア対策プラットフォームは、Microsoft Security Essentials (MSE)、Microsoft Forefront Endpoint Protection、Microsoft System Center Endpoint Protection、Microsoft Intune、Microsoft Defender for Cloud と同じです。 Azure 向け Microsoft マルウェア対策は、アプリケーションおよびテナント環境のための単一エージェント ソリューションであり、ユーザーの介入なしにバック グラウンドで実行するように作られています。 保護は、アプリケーション ワークロードのニーズに基づいてデプロイできます。既定でセキュリティで保護された基本的な構成か、マルウェア対策の監視を含む高度なカスタム構成を使用します。

Azure 向け Microsoft マルウェア対策をアプリケーションにデプロイして有効にすると、次のコア機能を使用できるようになります。

- リアルタイム保護 - Cloud Services および仮想マシンでのアクティビティを監視し、マルウェアの実行を検出してブロックします。

- スケジュールに基づくスキャン: スキャンを定期的に実行して、マルウェアや活動量の多いプログラムを検出します。

- マルウェアの駆除 - 悪意のあるファイルの削除や検疫、悪意のあるレジストリ エントリのクリーンアップなど、検出されたマルウェアへの対処を自動的に行います。

- シグネチャの更新 - 最新の保護シグネチャ (ウイルスの定義) を自動的にインストールし、事前に定義された頻度で保護を最新の状態に更新します。

- マルウェア対策エンジンの更新 - Microsoft マルウェア対策エンジンを自動的に更新します。

- マルウェア対策プラットフォームの更新 - Microsoft マルウェア対策プラットフォームを自動的に更新します。

- アクティブ保護 - 検出された脅威および疑わしいリソースに関するテレメトリ メタデータを Microsoft Azure に報告して発生中の脅威に迅速に対応し、さらに、Microsoft Active Protection System (MAPS) を使用して同期されたシグネチャをリアルタイムで配信できるようにします。

- サンプルのレポート - Microsoft マルウェア対策サービスにサンプルを提供および報告し、サービスの調整およびトラブルシューティングを可能にします。

- 除外 - アプリケーションとサービスの管理者はファイル、プロセス、ドライブの除外を構成できます。

- マルウェア対策イベントの収集 - マルウェア対策サービスの状態、疑わしいアクティビティ、実行された修復アクションをオペレーティング システムのイベント ログに記録し、顧客の Azure ストレージ アカウントにそれらを収集します。

注意

Microsoft Antimalware は、Microsoft Defender for Cloud を使用してデプロイすることもできます。 詳細については、Microsoft Defender for Cloud への Endpoint Protection のインストールに関するセクションを参照してください。

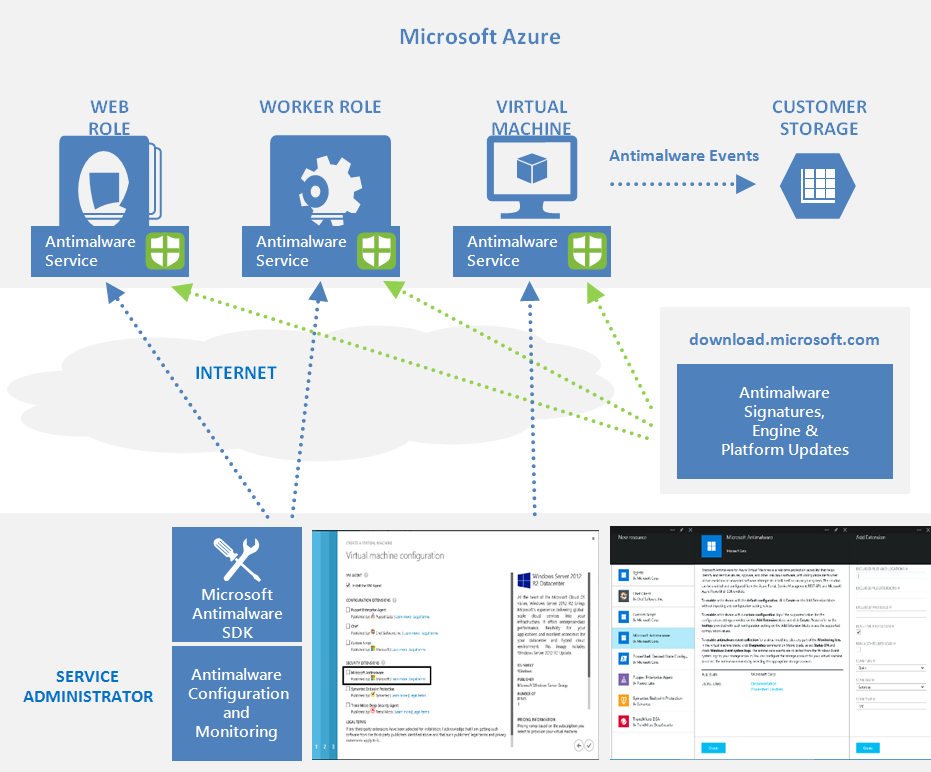

アーキテクチャ

Microsoft Antimalware for Azure は、次のいくつかのコンポーネントで構成されています。

- Microsoft マルウェア対策クライアントとサービス

- マルウェア対策クラシック デプロイ モデル

- マルウェア対策 PowerShell コマンドレット

- Azure Diagnostics 拡張機能

プラットフォームのサポートとデプロイ

仮想マシン:

- 既定ではインストールされていません

- Azure portal または Visual Studio 仮想マシンの構成を使用して、オプションのセキュリティ拡張機能として使用できます

- Windows Server 2008 R2、Windows Server 2012、および Windows Server 2012 R2 でサポートされます

- Windows Server 2008 および Linux オペレーティング システムではサポートされていません

Cloud Services:

- サポートされているすべての Azure ゲスト オペレーティング システムに無効な状態で既定でインストールされる

- クラウド サービスを保護するには、明示的なアクティブ化が必要です

Azure App Service:

- Windows ベースの Web アプリをホストする基になるサービスで有効

- Azure App Service インフラストラクチャの保護のみに限定され、顧客のコンテンツは保護されません

- 完全な Web アプリケーション セキュリティには不十分です ( Azure Web アプリケーション セキュリティのベスト プラクティスで説明されているように、より多くのセキュリティ制御を実装する)

注意

Microsoft Defender ウイルス対策は、Windows Server 2016 以降で有効になっている組み込みのマルウェア対策です。 Azure VM マルウェア対策拡張機能は、Microsoft Defender Antivirus を含む Windows Server 2016 以降の Azure VM に引き続き追加できます。 このシナリオでは、拡張機能によって、Microsoft Defender ウイルス対策によって使用される任意の 構成ポリシー が適用されます。 拡張機能は、他のマルウェア対策サービスを展開しません。 Microsoft Defender ウイルス対策の詳細については、「 Azure 用の Microsoft マルウェア対策を有効にして構成するためのコード サンプル」を参照してください。

Microsoft マルウェア対策のワークフロー

Azure サービスの管理者は、既定の構成で、または以下のオプションを使用してカスタム構成で、Virtual Machines および Cloud Services に対する Azure 向けマルウェア対策を有効にできます。

- Virtual Machines - Azure Portal の [セキュリティ拡張機能]

- Virtual Machines - Visual Studio のサーバー エクスプローラーの仮想マシン構成

- Virtual Machines および Cloud Services - マルウェア対策のクラシック デプロイ モデル

- Virtual Machines および Cloud Services - マルウェア対策 PowerShell コマンドレット

Azure portal または PowerShell コマンドレットは、事前に決められた固定の場所にある Azure システムに、マルウェア対策拡張機能パッケージ ファイルをプッシュします。 Azure ゲスト エージェント (またはファブリック エージェント) は、マルウェア対策拡張機能を起動し、入力として提供されたマルウェア対策の構成設定を適用します。 これにより、マルウェア対策サービスは既定またはカスタムの構成設定で有効になります。 カスタム構成を指定しないと、マルウェア対策サービスは既定の構成設定で有効になります。 マルウェア対策の構成の詳細については、「 Azure 用の Microsoft マルウェア対策を有効にして構成するためのコード サンプル」を参照してください。

初期化後、Microsoft マルウェア対策クライアントは、インターネットから最新の保護エンジンと署名の定義を自動的に取得し、Azure システムに適用します。 サービスは、すべてのアクティビティを "Microsoft マルウェア対策" イベント ソースのオペレーティング システム イベント ログに記録します。 これらのログには、次に関する情報が含まれます。

- クライアントの健康状態

- 保護と修復のアクティビティ

- 構成の変更

- エンジンと署名の定義の更新

- その他の操作イベント

Cloud Service または Virtual Machine のマルウェア対策監視を有効にすると、生成されたマルウェア対策イベント ログ イベントが Azure ストレージ アカウントに書き込まれるようになります。 マルウェア対策サービスは、Azure Diagnostics 拡張機能を使用して、Azure システムから顧客の Azure ストレージ アカウントのテーブルにマルウェア対策イベントを収集できます。

上記のシナリオの構成手順およびサポートされるオプションなどのデプロイ ワークフローについては、このドキュメントの「マルウェア対策のデプロイ シナリオ」セクションを参照してください。

注意

一方、PowerShell/API と Azure Resource Manager テンプレートを使用して、Microsoft マルウェア対策拡張機能を含む仮想マシン スケール セットをデプロイできます。 既に実行中の仮想マシンに拡張機能をインストールする場合は、サンプル Python スクリプト vmssextn.py を使用できます。 このスクリプトは、スケール セット上の既存の拡張機能構成を取得し、Azure Virtual Machines スケール セット上の既存の拡張機能の一覧に拡張機能を追加します。

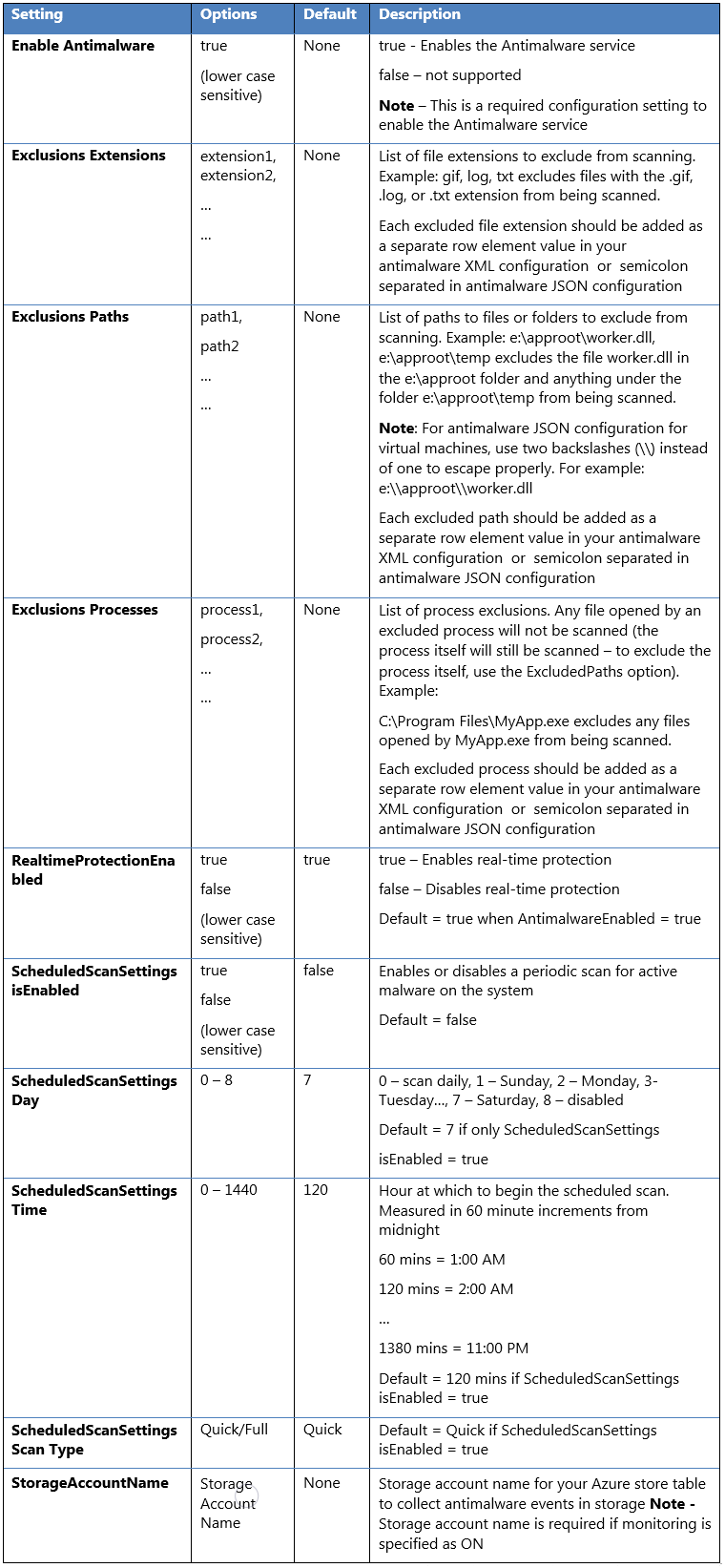

マルウェア対策の既定の構成とカスタム構成

カスタム構成設定を指定していない場合、既定の構成設定が適用されて Azure Cloud Services または Virtual Machines のマルウェア対策が有効になります。 既定の構成設定は、Azure 環境で実行するために最適化されています。 Azure アプリケーションまたはサービスのデプロイメントでの必要に応じて既定の構成設定をカスタマイズし、他のデプロイメント シナリオに適用できます。

次の表は、マルウェア対策サービスで使用できる構成設定をまとめたものです。 "Default" 列は既定の構成設定です。

マルウェア対策のデプロイ シナリオ

ここでは、Azure Cloud Services および Virtual Machines の監視など、マルウェア対策を有効にして構成するシナリオについて説明します。

Virtual Machines - マルウェア対策の有効化と構成

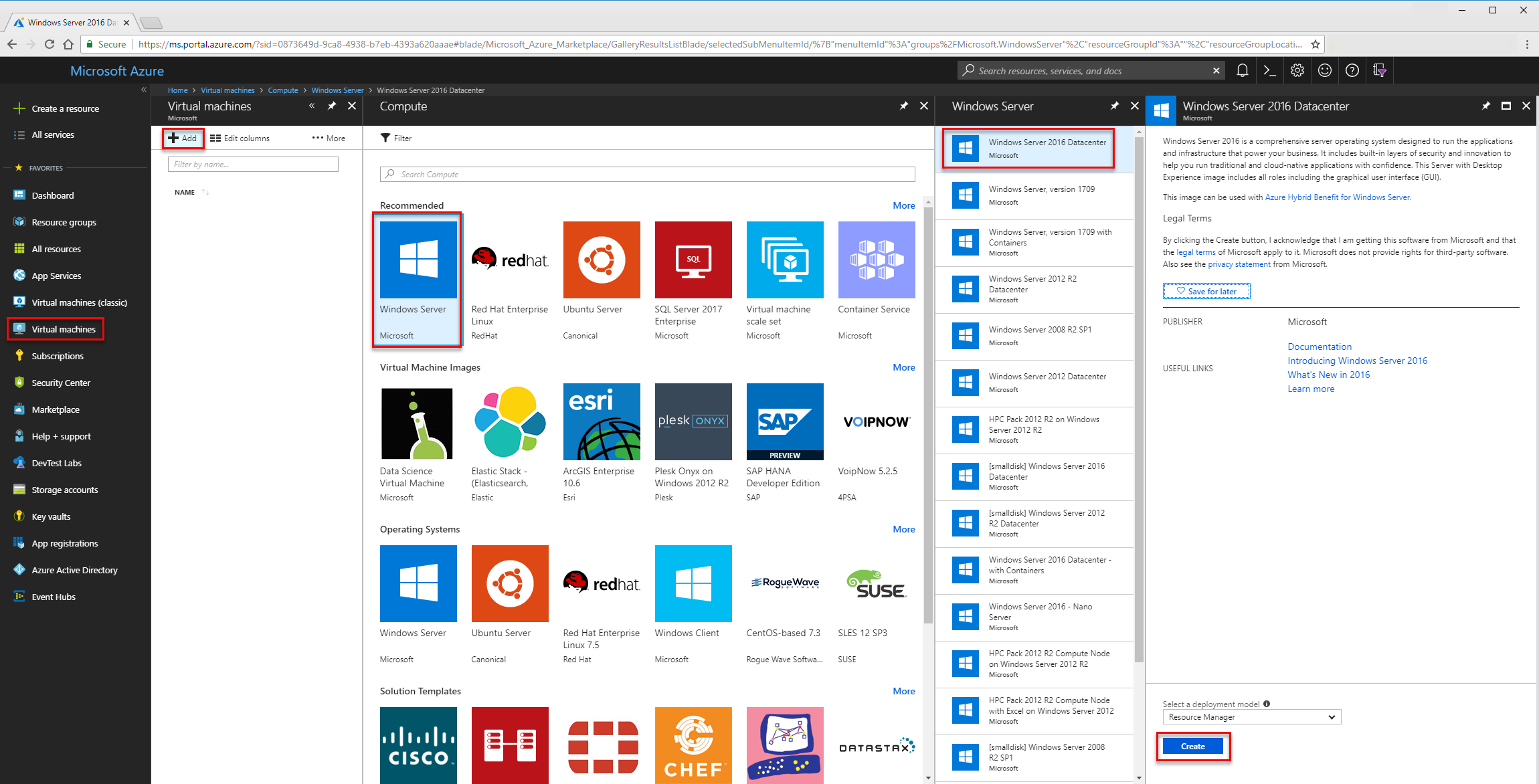

Azure Portal での VM の作成中のデプロイ

Azure Virtual Machines のプロビジョニング時に Azure portal を使用して Virtual Machines の Microsoft マルウェア対策を有効化および構成するには、次の手順に従ってください。

- Azure portal にサインインします。

- 新しい仮想マシンを作成するには、 [仮想マシン] に移動し、 [追加] 、 [Windows Server] の順に選択します。

- 使用する Windows Server のバージョンを選択します。

-

[作成] を選択します

- [名前] 、 [ユーザー名] 、 [パスワード] を指定し、新しいリソース グループを作成するか既存のリソース グループを選択します。

- [OK] を選択します。

- VM サイズを選択します。

- 次のセクションで、ニーズに合わせて適切な拡張機能を選択します。

- [拡張機能の追加] を選択します。

- [新しいリソース] で、 [Microsoft マルウェア対策] を選択します。

- [作成]

- [拡張機能のインストール] セクションで、ファイル、場所、およびプロセスの除外と、その他のスキャン オプションを構成できます。 [OK] を選択します。

- [OK] を選択します。

- [設定] セクションに戻り、 [OK] をクリックします。

- [作成] 画面で、 [OK] を選択します。

Windows 用のマルウェア対策 VM 拡張機能のデプロイについては、この Azure Resource Manager テンプレートを参照してください。

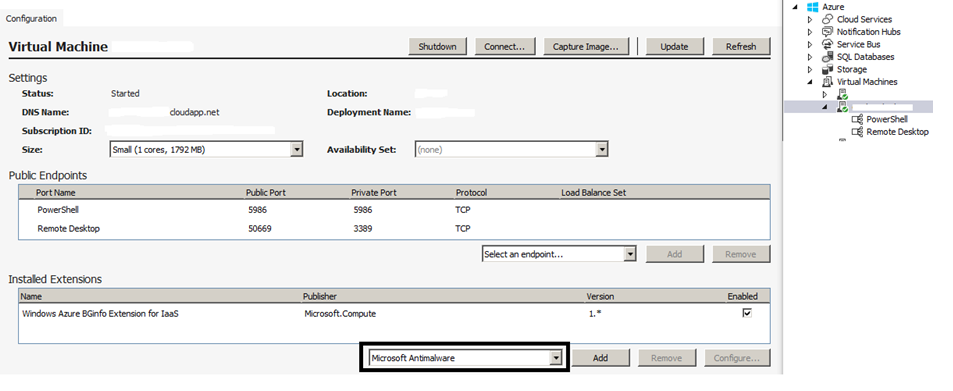

Visual Studio の仮想マシン構成を使用したデプロイ

Visual Studio を使用して Microsoft マルウェア対策サービスを有効化および構成するには:

Visual Studio で Microsoft Azure に接続します。

サーバー エクスプローラーの [Virtual Machines] ノードで仮想マシンを選択します。

[構成] を右クリックして、[仮想マシンの構成] ページを表示します

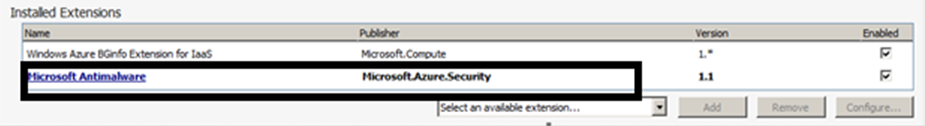

[インストールされている拡張機能] のドロップダウン リストから [Microsoft マルウェア対策拡張機能] を選択し、[追加] を選択して既定のマルウェア対策構成で構成します。

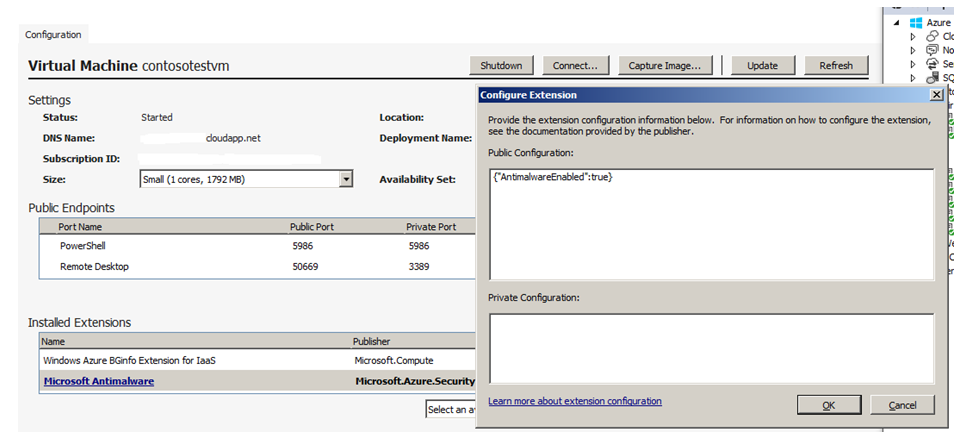

既定のマルウェア対策構成をカスタマイズするには、インストールされている拡張機能の一覧でマルウェア対策拡張機能を選択 (強調表示) し、[ 構成] を選択します。

既定のマルウェア対策構成を 、パブリック 構成テキスト ボックスでサポートされている JSON 形式のカスタム構成に置き換えて、[OK] を選択します。

[ 更新 ] ボタンを選択して、構成の更新を仮想マシンにプッシュします。

注意

Visual Studio でのマルウェア対策の Virtual Machines 構成は、JSON 形式の構成のみをサポートします。 サンプル構成の詳細については、「 Azure 用の Microsoft マルウェア対策を有効にして構成するためのコード サンプル」を参照してください。

PowerShell コマンドレットを使用したデプロイ

Azure のアプリケーションまたはサービスでは、PowerShell コマンドレットを使用して Azure Virtual Machines の Microsoft マルウェア対策を有効化および構成できます。

PowerShell コマンドレットを使用して Microsoft マルウェア対策を有効化および構成するには:

- PowerShell 環境を設定します - https://github.com/Azure/azure-powershell を参照してください。

- 仮想マシンの Microsoft Antimalware を有効にして構成するには、Set-AzureVMMicrosoftAntimalwareExtension コマンドレットを使用します。

注意

Azure Virtual Machines でのマルウェア対策の構成は、JSON 形式の構成のみをサポートします。 サンプル構成の詳細については、「 Azure 用の Microsoft マルウェア対策を有効にして構成するためのコード サンプル」を参照してください。

PowerShell コマンドレットを使用したマルウェア対策の有効化と構成

Azure のアプリケーションまたはサービスでは、PowerShell コマンドレットを使用して Azure Cloud Services 向けの Microsoft マルウェア対策を有効化および構成できます。 Microsoft マルウェア対策は Cloud Services プラットフォームに無効状態でインストールされるため、Azure アプリケーションで有効化する必要があります。

PowerShell コマンドレットを使用して Microsoft マルウェア対策を有効化および構成するには:

- PowerShell 環境を設定します - https://github.com/Azure/azure-powershell を参照してください。

- クラウド サービスの Microsoft Antimalware を有効にして構成するには、Set-AzureServiceExtension コマンドレットを使用します。

PowerShell コマンドのサンプルの詳細については、「 Azure 用の Microsoft マルウェア対策を有効にして構成するためのコード サンプル」を参照してください。

Cloud Services と Virtual Machines - PowerShell コマンドレットを用いた構成

Azure のアプリケーションまたはサービスでは、PowerShell コマンドレットを使用して、Cloud Services および Virtual Machines 向けの Microsoft マルウェア対策の構成を取得できます。

PowerShell コマンドレットを使用して Microsoft マルウェア対策の構成を取得するには:

- PowerShell 環境を設定します - https://github.com/Azure/azure-powershell を参照してください。

- Virtual Machines の場合:マルウェア対策の構成を取得するには、Get-AzureVMMicrosoftAntimalwareExtension コマンドレットを使用します。

- Cloud Services の場合:マルウェア対策の構成を取得するには、Get-AzureServiceExtension コマンドレットを使用します。

サンプル

PowerShell コマンドレットを使用したマルウェア対策の構成の削除

Azure アプリケーションまたはサービスは、Cloud Services または Virtual Machines から関連する拡張機能をアンインストールすることで、Microsoft マルウェア対策保護を完全に削除できます。 このプロセスにより、マルウェア対策保護と関連する監視設定の両方が削除され、指定されたリソースのマルウェア保護とイベント収集が完全に中止されます。

PowerShell コマンドレットを使用して Microsoft マルウェア対策を削除するには:

- PowerShell 環境を設定します - https://github.com/Azure/azure-powershell を参照してください。

- Virtual Machines の場合:Remove-AzureVMMicrosoftAntimalwareExtension コマンドレットを使用します。

- Cloud Services の場合:Remove-AzureServiceExtension コマンドレットを使用します。

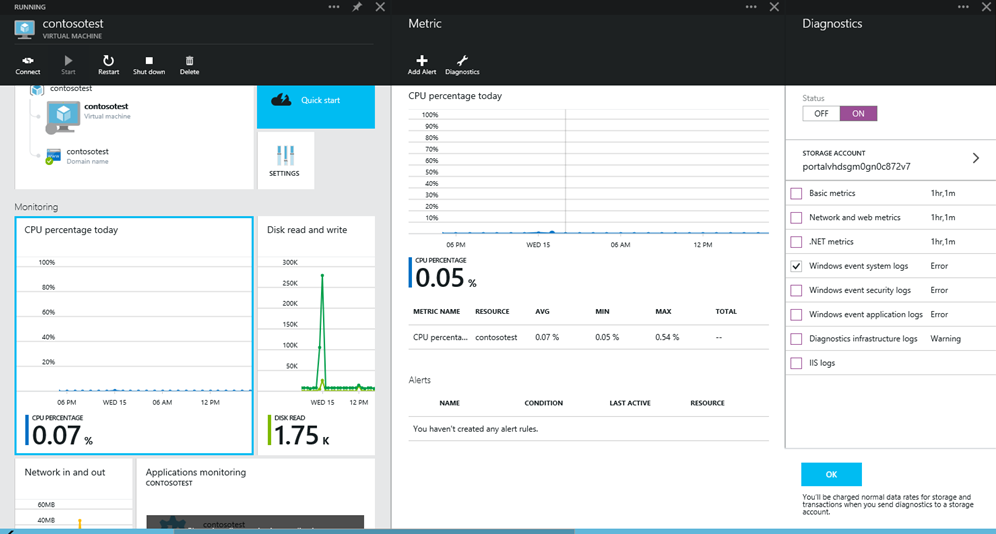

Azure プレビュー ポータルを使用して仮想マシンのマルウェア対策イベント収集を有効にするには:

- [仮想マシンの詳細] ページの [監視] セクションの任意の部分を選択します。

- [メトリック] セクションで [診断] コマンドを選択します。

- [状態 ON] を選択し、Windows イベント システムのオプションをオンにします。

- 一覧の他のオプションは、すべてオフにしても、アプリケーション サービスのニーズに応じて有効のままにしてもかまいません。

- "エラー"、"警告"、"情報" などのマルウェア対策イベント カテゴリが、Azure ストレージ アカウントに収集されます。

マルウェア対策のイベントが、Windows イベント システム ログから Azure ストレージ アカウントに収集されます。 適切なストレージ アカウントを選択することにより、マルウェア対策のイベントを収集するように仮想マシンのストレージ アカウントを構成できます。

Azure Resource Manager VM 向けの PowerShell コマンドレットを使用したマルウェア対策の有効化と構成

PowerShell コマンドレットを使って Azure Resource Manager VM 向けの Microsoft Antimalware を有効にして構成するには:

- GitHub のこちらのドキュメントを使用して、PowerShell 環境を設定します。

- VM 向けの Microsoft Antimalware を有効にして構成するには、Set-AzVMExtension コマンドレットを使用します。

次のコード サンプルを使用できます。

- ARM テンプレート VM に Microsoft Antimalware をデプロイする

- Microsoft Antimalware を Azure Service Fabric クラスターに追加する

PowerShell コマンドレットを使用して、Azure クラウド サービス拡張サポート (CS ES) のマルウェア対策を有効にし、構成する

PowerShell コマンドレットを使用して Microsoft マルウェア対策を有効化および構成するには:

- PowerShell 環境を設定します - https://github.com/Azure/azure-powershell を参照してください。

- クラウド サービス VM の Microsoft Antimalware を有効にして構成するには、New-AzCloudServiceExtensionObject コマンドレットを使用します。

次のサンプル コードが使用できます。

Azure Arc 対応サーバー向けの PowerShell コマンドレットを使用したマルウェア対策の有効化と構成

PowerShell コマンドレットを使用して Azure Arc 対応サーバーの Microsoft Antimalware を有効にして構成するには:

- GitHub のこちらのドキュメントを使用して、PowerShell 環境を設定します。

- New-AzConnectedMachineExtension コマンドレットを使用して、Arc 対応サーバーの Microsoft Antimalware を有効にして構成します。

次のコード サンプルを使用できます。