Azure 脅威防止

Azure では、Microsoft Entra ID、Azure Monitor ログ、Microsoft Defender for Cloud などのサービスを通じて、脅威を防止する組み込み機能を提供しています。 このセキュリティ サービスと機能のコレクションにより、Azure デプロイの内部で起きている事象をシンプルかつ迅速に把握する方法が提供されます。

Azure では、アプリのデプロイ要件を満たすセキュリティを構成およびカスタマイズするための幅広いオプションを提供します。 この記事では、これらの要件を満たす方法について説明します。

Microsoft Entra ID Protection

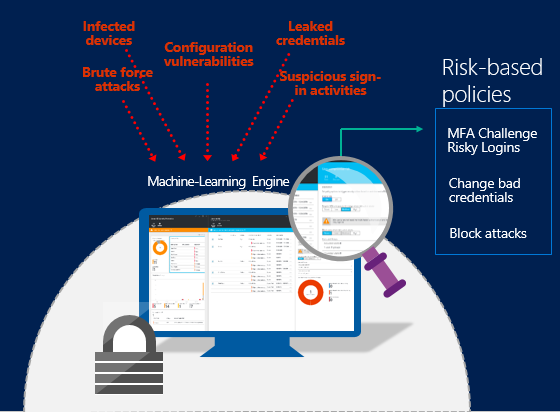

Microsoft Entra ID Protection は、Microsoft Entra ID P2 エディションの機能であり、リスク検出と組織の ID に影響する可能性がある潜在的な脆弱性に関する概要を提供します。 Identity Protection では、Microsoft Entra 異常アクティビティ レポート で使用できる既存の Microsoft Entra 異常検出機能が使用され、リアルタイムの異常を検出できる新しいリスク検出の種類が導入されています。

Identity Protection ではアダプティブな機械学習アルゴリズムとヒューリスティックを使用して、ID が侵害されていることを示している可能性のある異常とリスク検出を検出します。 このデータを使用して、Identity Protection によりレポートとアラートが生成されます。ユーザーはこれらのリスク検出を調査して、適切な修復または軽減のアクションを実行することができます。

Identity Protection の機能

Microsoft Entra ID Protection は単なる監視とレポート作成のツールではありません。 指定したリスク レベルに達したときに、検出された問題が自動的に対処されるようにリスク ベースのポリシーを構成することで、組織の ID を保護できます。 こうしたポリシーと、Microsoft Entra ID および EMS によって提供される他の条件付きアクセス コントロールにより、パスワードのリセットや多要素認証の適用などのアダプティブ修復アクションを自動的にブロックまたは開始できます。

Azure の Identity Protection によってユーザーのアカウントや ID を保護できる方法の例には次のようなものがあります。

- 機械学習とヒューリスティック ルールを使用して 6 種類のリスク検出を検出します。

- ユーザー リスク レベルを計算します。

- 脆弱性を目立たせることにより全体的なセキュリティ対策を向上させるためのカスタム推奨事項を提供します。

- リスク検出の通知を送信します。

- 関連情報とコンテキスト情報を使用してリスク検出を調査します。

- 調査を追跡するための基本的なワークフローを提供します。

- パスワード リセットなどの修復アクションへの簡単なアクセスを提供します。

- サインインのブロックまたは多要素認証チャレンジの要求によりリスクの高いサインインを抑制します。

- リスクの高いユーザー アカウントをブロックまたはセキュリティで保護します。

- 多要素認証への登録をユーザーに要求します。

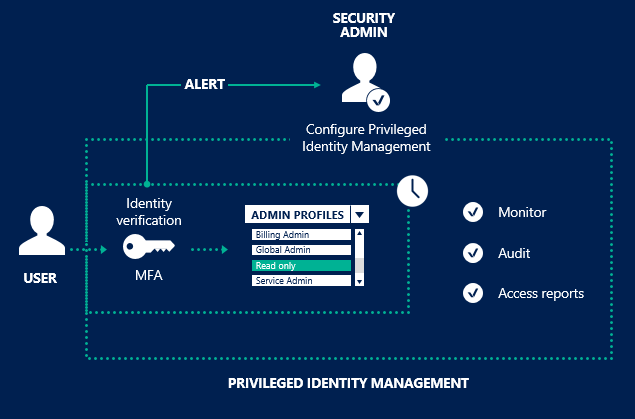

Microsoft Entra Privileged Identity Management

組織内のアクセスは、Microsoft Entra Privileged Identity Management (PIM) を使用して管理、制御、監視することができます。 この機能には、Microsoft Entra ID とその他の Microsoft オンライン サービス (Microsoft 365、Microsoft Intune など) 内のリソースへのアクセスが含まれます。

PIM は以下のことに役立ちます。

Microsoft Entra 管理者に関するアラートとレポートを受け取り、Microsoft 365 や Intune などの Microsoft オンライン サービスにジャスト イン タイム (JIT) で管理アクセスを行う。

管理者のアクセス履歴と管理者の割り当ての変更に関するレポートを取得する。

特権ロールへのアクセスに関するアラートを受け取る。

Azure Monitor ログ

Azure Monitor ログは、オンプレミスのインフラストラクチャやクラウド インフラストラクチャの管理および保護に役立つ、Microsoft クラウドベースの IT 管理ソリューションです。 Azure Monitor ログはクラウドベースのサービスとして実装されるため、インフラストラクチャ サービスに最小限の投資をするだけで、すぐに稼働させることができます。 新しいセキュリティ機能は自動的に配信されるため、継続的なメンテナンスやアップグレードのコストが節約されます。

包括的なセキュリティおよびコンプライアンスの体制

Microsoft Defender for Cloud では、注意を必要とする重要な問題向けの組み込みの検索クエリと共に、組織の IT セキュリティ対策への包括的な視点が提供されます。 この画面では、コンピューターのセキュリティの状態について大まかな情報を得ることができます。 また、過去の 24 時間、7 日間、またはそれ以外のカスタム期間に発生したすべてのイベントを表示することができます。

Azure Monitor ログのダッシュボードは、あらゆる環境における包括的なセキュリティ体制をすばやく簡単に理解するのに役立ちます。これはすべて、ソフトウェアの更新プログラムの評価、マルウェア対策の評価、構成基準などを含む IT オペレーションのコンテキストの中で行われます。 セキュリティ ログ データに容易にアクセスできるため、セキュリティとコンプライアンスを目的とする監査プロセスが合理化されます。

分析情報と分析

Azure Monitor ログの核となる機能は、Azure でホストされているリポジトリです。

データ ソースを構成し、ソリューションをサブスクリプションに追加することによって、接続されているソースからリポジトリにデータを収集します。

データ ソースとソリューションは、独自のプロパティのセットを持つレコードの種類をそれぞれ別々に作成しますが、リポジトリに対するクエリでまとめて分析することもできます。 同じツールとメソッドを使用することで、さまざまなソースによって収集された各種のデータを使用することができます。

Azure Monitor ログとのやり取りのほとんどは、任意のブラウザーで実行する Azure portal を通じて行います。ここから構成設定や複数のツールにアクセスして収集したデータの分析や操作ができる機能が提供されます。 ポータルでは、以下を使用できます。

ソリューションにより、Azure Monitor ログに機能が追加されます。 これらは主にクラウドで実行し、Log Analytics リポジトリで収集されたデータの分析を提供します。 また、ソリューションでは、新しいレコードの種類を収集対象として定義することもできます。それらは Log Analytics ダッシュボード内でソリューションによって提供される追加のユーザー インターフェイスを使用するか、ログ検索を使用して分析できます。

Defender for Cloud はこうした種類のソリューションの一例です。

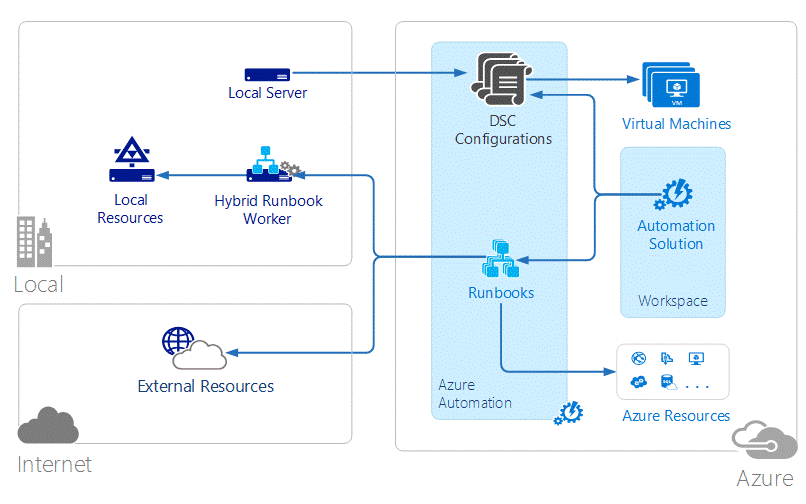

Automation and Control: セキュリティ構成の誤差に関するアラート

Azure Automation は、PowerShell に基づいた Runbook を使用して管理プロセスを自動化し、クラウドで実行します。 ローカル データセンターのサーバーで Runbook を実行してローカル リソースを管理することもできます。 Azure Automation では、PowerShell Desired State Configuration (DSC) によって構成を管理します。

Azure でホストされる DSC リソースを作成して管理し、クラウドやオンプレミス システムに適用できます。 そのためには、その構成を定義して自動的に適用するか、セキュリティ構成がポリシー内に確実に留まるようにするのに役立つ誤差に関するレポートを取得することができます。

Microsoft Defender for Cloud

Microsoft Defender for Cloud を使用することで、ハイブリッド クラウド環境を保護できます。 接続されたリソースの継続的なセキュリティ評価を行うことで、検出された脆弱性に関する詳細なセキュリティに関する推奨事項を提供することができます。

Defender for Cloud の推奨事項は、Microsoft クラウド セキュリティ ベンチマークに基づいており、これは、一般的なコンプライアンス フレームワークに基づくセキュリティとコンプライアンスのベスト プラクティスに関する Microsoft 製の Azure 固有の一連のガイドラインです。 このベンチマークは、クラウド中心のセキュリティに重点を置いた、Center for Internet Security (CIS) および米国国立標準技術研究所 (NIST) の管理に基づいて構築されており、広く評価されています。

Defender for Cloud の強化されたセキュリティ機能を有効にすると、Azure、ハイブリッドおよびマルチクラウドのリソースとワークロードに対する高度でインテリジェントな保護が実現されます。 詳細については、「Microsoft Defender for Cloud の強化されたセキュリティ機能」を参照してください。

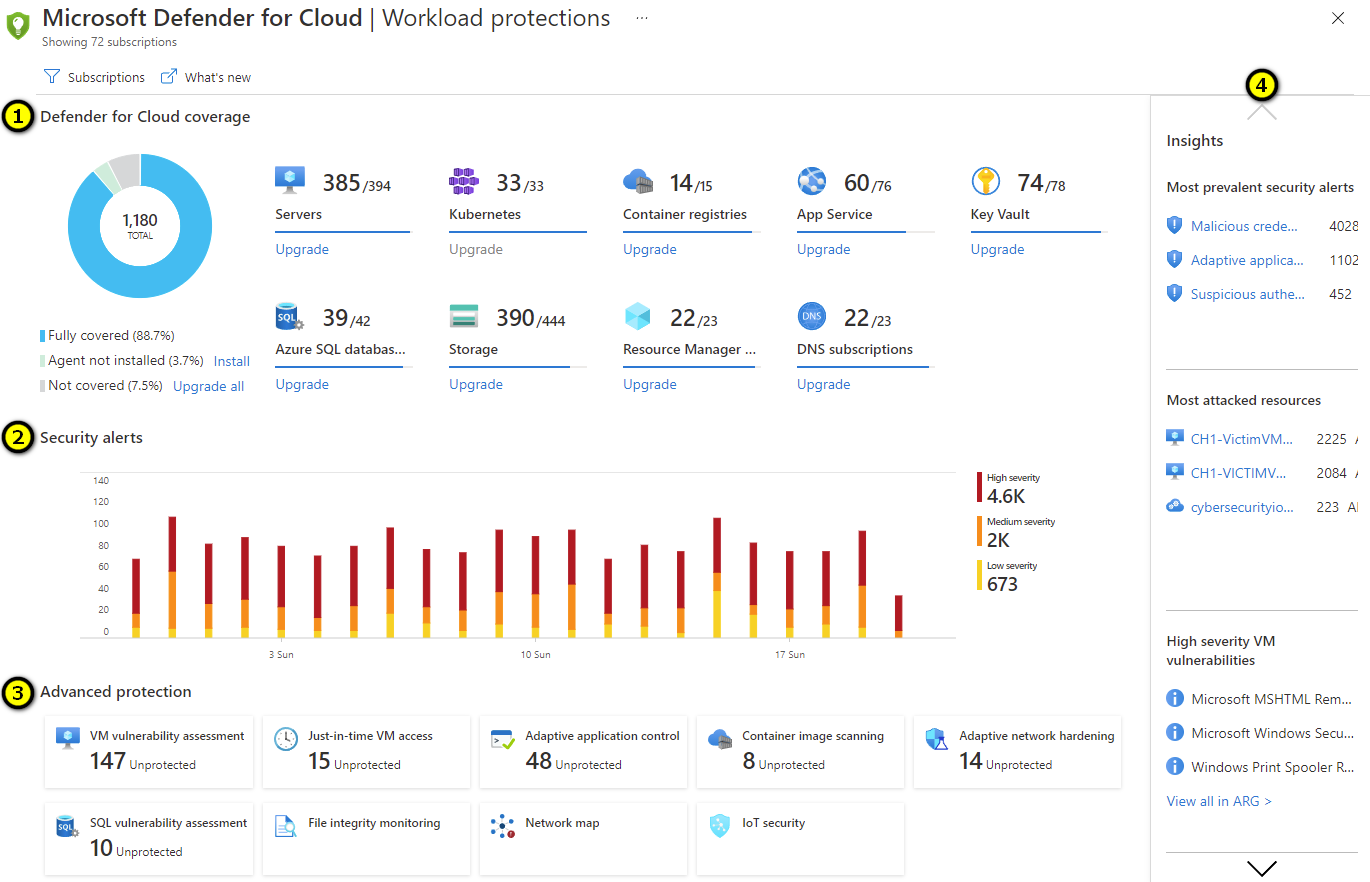

Defender for Cloud のワークロード保護ダッシュボードにより、一連の Microsoft Defender プランによって提供される統合クラウド ワークロード保護機能を可視化し、制御できます。

ヒント

詳細については、「ワークロード保護ダッシュボード」の番号付きセクションを参照してください。

マイクロソフトのセキュリティ研究員は、絶えず脅威に目を光らせています。 クラウドやオンプレミスにおけるマイクロソフトのグローバル プレゼンスから得た広範なテレメトリにアクセスすることが彼らには許されています。 この広範かつ多様なデータセットのコレクションによって、マイクロソフトは、そのオンプレミスの消費者向け/企業向け製品からオンライン サービスに至るまで、攻撃の新しいパターンや傾向を把握することができます。

したがって、Defender for Cloud は、攻撃者によって脆弱性の悪用手法が次々に生み出され、しだいに複雑化する中で、その検出アルゴリズムを迅速に更新することができるのです。 この方法は、刻々と進化する脅威の環境に後れを取らないように対処するのに役立ちます。

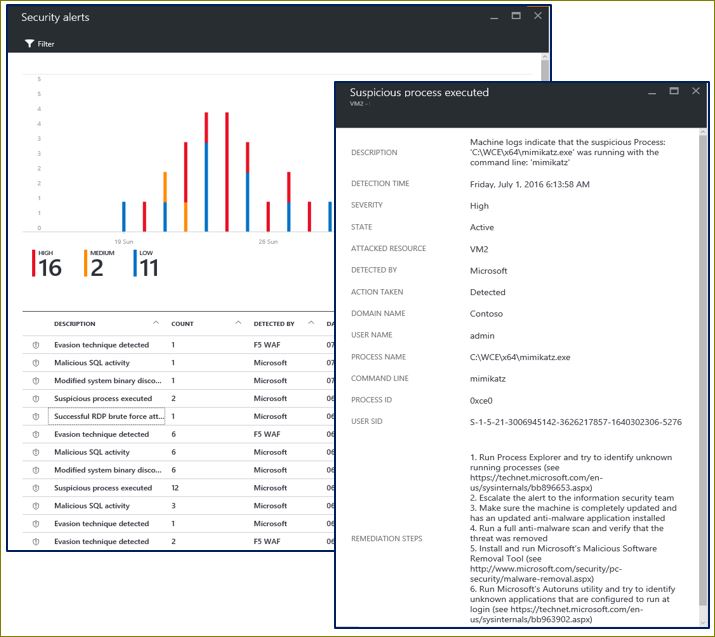

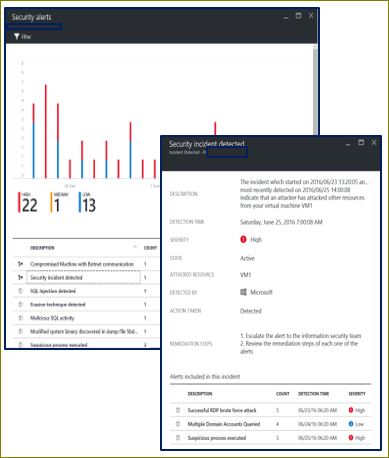

Microsoft Defender for Cloud は、リソースやネットワーク、接続されているパートナー ソリューションからセキュリティ情報を自動的に収集します。 これは、複数のソースからの情報を関連付けることで情報を分析して脅威を識別します。

Defender for Cloud では、セキュリティの警告に優先順位が、脅威に対処するための推奨事項と共に割り当てられます。

Defender for Cloud には、シグネチャ ベースの手法とは比較にならない高度なセキュリティ分析が採用されています。 ビッグ データおよび機械学習における革新的なテクノロジを使用して、クラウド全体でイベントが評価されます。 高度な分析では、手作業に頼った手法では特定できない脅威も検出でき、攻撃の進化を予測することができます。 こうしたセキュリティ分析の種類については次のセクションで説明します。

脅威インテリジェンス

Microsoft は、膨大なグローバル脅威インテリジェンスにアクセスできます。

Azure、Microsoft 365、Microsoft CRM Online、Microsoft Dynamics AX、outlook.com、MSN.com、Microsoft Digital Crimes Unit (DCU)、および Microsoft セキュリティ レスポンス センター (MSRC) などの複数のソースから製品利用統計情報が送られてきます。

また研究員も、大手クラウド サービス プロバイダー間で共有されている脅威インテリジェンス情報を入手しているほか、サード パーティから脅威インテリジェンス フィードをサブスクライブしています。 Microsoft Defender for Cloud はこの情報を基に、既知の有害因子から生じる脅威について利用者に警告を発することができます。 次に例をいくつか示します。

機械学習の力を利用する: Microsoft Defender for Cloud は、クラウド ネットワークのアクティビティに関する大量のデータにアクセスし、このデータを使用して Azure のデプロイを対象とする脅威を検出することができます。

ブルート フォース検出: 機械学習を使用してリモート アクセスが試行された履歴のパターンを作成します。これによって Secure Shell (SSH)、Remote Desktop Protocol (RDP)、および SQL の各ポートに対するブルート フォース攻撃を検出できます。

アウトバウンド DDoS およびボットネットの検出: クラウド リソースを対象とした攻撃の主な目的は、これらのリソースの計算機能を使用して他の攻撃を実行することです。

新しい行動分析サーバーおよび VM: サーバーまたは仮想マシンが一度侵害されると、攻撃者は、検出を逃れ、繰り返しセキュリティ制御を回避しながら、そのシステムに対して悪意のあるコードを実行するためにさまざまな手法を仕掛けます。

Azure SQL Database の脅威の検出: Azure SQL Database の脅威の検出では、データベースへのアクセスや攻撃を目的とした通常とは異なる潜在的に有害な試行であることを示す、異常なデータベースのアクティビティが識別されます。

行動分析

行動分析は、データを分析し、既知のパターンのコレクションと照らして比較する手法です。 ただし、これらのパターンはただのシグネチャではありません。 大量のデータセットに適用される複雑な機械学習アルゴリズムによって決定されます。

また、パターンの特定にあたっては、専門のアナリストによって悪質な行動が緻密に分析されます。 Microsoft Defender for Cloud は、行動分析を使用して仮想マシンのログ、仮想ネットワーク デバイスのログ、ファブリック ログ、クラッシュ ダンプおよびその他のソースを分析し、これに基づいて侵害されたリソースを識別することができます。

また、他のシグナルとの間には、蔓延している攻撃の裏付けとなる兆候を確認できるパターンが関連付けられています。 この相関関係によって、セキュリティ侵害の証拠として確立されたインジケーターと一致しているイベントが特定されます。

次に例をいくつか示します。

疑わしいプロセスの実行:攻撃者は、悪質なソフトウェアを秘かに実行するためにいくつかの手法を用います。 たとえば、マルウェアに対して正規のシステム ファイルと同じ名前を付けて本来とは異なる場所に配置したり、無害なファイルの名前に類似した名前を使用したり、ファイルの本当の拡張子を隠したりすることが考えられます。 Defender for Cloud はプロセスの動作をモデル化し、そのプロセスの実行を監視することで、こうした異常を検出します。

マルウェアおよび脆弱性の悪用の試行を非表示にする:巧妙なマルウェアは、ディスクへの書き込みやディスクに格納されているソフトウェア コンポーネントの暗号化をまったくしないために、従来のマルウェア対策製品から逃れることができます。 しかし、マルウェアは動作するためにメモリにトレースを残すので、メモリを分析するとこのようなマルウェアを検出できます。 ソフトウェアがクラッシュすると、クラッシュ時のメモリが部分的にクラッシュ ダンプにキャプチャされます。 クラッシュ ダンプにメモリを分析することで、Microsoft Defender for Cloud は、ソフトウェアの脆弱性を悪用したり、機密データにアクセスしたり、侵害したマシン内部でひそかに生き残るために使用されたテクニックを、マシンのパフォーマンスに影響を与えずに検出することができます。

水平移動と内部偵察: 攻撃者は、侵害したネットワーク内にとどまったり、貴重なデータを探して奪取したりするために、侵害したマシンから同一ネットワーク内の他のマシンに水平移動を試みることがよくあります。 Defender for Cloud は、攻撃者がネットワーク内部で足がかりを拡大するために試行するリモート コマンドの実行、ネットワーク プローブ、アカウントの列挙などを見つけるために、プロセスとログインのアクティビティを監視します。

悪質な PowerShell スクリプト: 攻撃者が標的の仮想マシン上で悪質なコードを実行するために、さまざまな目的で PowerShell を使用することがあります。 疑わしい活動の兆候がないか、PowerShell のアクティビティは Defender for Cloud によって調査されます。

送信方向の攻撃:攻撃の踏み台として利用するために、クラウド リソースを攻撃者が標的にすることは少なくありません。 たとえば、侵入した仮想マシンを利用して、他の仮想マシンにブルート フォース攻撃を仕掛けたり、スパムを送信したり、開放ポートやインターネット上の他のデバイスをスキャンしたりする場合があります。 Defender for Cloud では、ネットワーク トラフィックに機械学習を適用することで、正常な範囲を逸脱した送信ネットワーク通信を検出することができます。 スパムが検出された場合、Defender for Cloud では、普通ではない電子メール トラフィックと Microsoft 365 から得られたインテリジェンスとの相関を明らかにすることで、不正目的のメールであるか、正当な電子メール キャンペーンによるものであるかも判断します。

異常検出

Microsoft Defender for Cloud では、脅威を特定するために異常検出も使用されます。 行動分析は、大規模なデータセットから導いた既知のパターンに依存します。これとは対照的に、異常検出は "独自色" が強く、個々の環境に固有の基準に重点が置かれます。 機械学習を適用して個々の環境の正常なアクティビティを突き止めたうえで、セキュリティ イベントの可能性を示す異常な条件とは何かを定義する規則を作成します。 次に例を示します。

- 受信方向の RDP/SSH ブルート フォース攻撃:同じ環境でも、日々数多くのユーザーがログインする稼働率の高い仮想マシンもあれば、ほとんどまたはまったくログインされない仮想マシンもあります。 Microsoft Defender for Cloud は、これらの仮想マシンにおける基準となるログイン アクティビティを決定したり、機械学習で通常のログイン アクティビティの範囲を定義することができます。 ログインに関連する特性で基準との不一致がある場合は、アラートが生成される場合があります。 前述のように、何をもって有意とするかは、機械学習によって突き止められます。

脅威インテリジェンスの継続的監視

Microsoft Defender for Cloud は、世界中のセキュリティ リサーチ チームやデータ サイエンス チームと連携して脅威に関する状況の変化を絶えず監視しています。 たとえば次のような取り組みが行われています。

脅威インテリジェンスの監視:脅威インテリジェンスには、既存の脅威や新たに発生した脅威に関するメカニズム、インジケーター、示唆、即時に利用可能なアドバイスが含まれます。 こうした情報はセキュリティ コミュニティから得られるほか、Microsoft も、社内や社外のソースから提供される脅威インテリジェンスを絶えず監視しています。

シグナルの共有:クラウドとオンプレミスのサービス、サーバー、クライアント エンドポイント デバイスに及ぶ幅広い Microsoft のポートフォリオからセキュリティ チームが得た分析情報が共有され、分析されます。

Microsoft のセキュリティ スペシャリスト:フォレンジクスや Web 攻撃検出など、専門のセキュリティ分野に従事する Microsoft 内のさまざまなチームと絶えず連携します。

検出のチューニング:実際のユーザーのデータセットに対してアルゴリズムが実行され、セキュリティ研究員がユーザーと連携してその結果を検証します。 機械学習アルゴリズムの精度を高めるために、真陽性と偽陽性が使用されます。

こうしたさまざまな取り組みの結果、新しく改善された検出が可能となり、その恩恵はすぐに得ることができるようになりました。 ユーザーが措置を講じる必要はありません。

Microsoft Defender for Storage

Microsoft Defender for Storage は、ストレージ アカウントに対する通常とは異なる潜在的に有害なアクセスの試行、すなわちストレージ アカウントの悪用を検出する、Azure ネイティブのセキュリティ インテリジェンス レイヤーです。 高度な脅威検出機能と Microsoft の脅威インテリジェンス データを使用して、コンテキストに応じたセキュリティ アラートを提供します。 これらのアラートには、検出された脅威を軽減し、将来の攻撃を防ぐための手順も含まれます。

脅威防止機能:他の Azure サービス

仮想マシン:Microsoft マルウェア対策

Azure の Microsoft マルウェア対策は、アプリケーションやテナント環境のための単一エージェント ソリューションであり、ユーザーの介入なしにバック グラウンドで実行するように設計されています。 アプリケーションのワークロードのニーズに基づいて、マルウェア対策監視など、基本的な既定のセキュリティまたは高度なカスタム構成で、保護をデプロイできます。 Azure のマルウェア対策は、Azure Virtual Machines のセキュリティ オプションであり、すべての Azure PaaS 仮想マシンに自動的にインストールされます。

Microsoft マルウェア対策の主な機能

Microsoft マルウェア対策をアプリケーション用にデプロイして有効にする Azure の機能を次に示します。

リアルタイム保護:クラウド サービスおよび仮想マシンでのアクティビティを監視し、マルウェアの実行を検出してブロックします。

スケジュールに基づくスキャン:特定対象のスキャンを定期的に実行し、マルウェアや活動量の多いプログラムを検出します。

マルウェアの駆除:悪意のあるファイルの削除や検疫、悪意のあるレジストリ エントリのクリーンアップなど、検出されたマルウェアへの対処を自動的に行います。

シグネチャの更新:最新の保護シグネチャ (ウイルスの定義) を自動的にインストールし、事前に定義された頻度で保護を確実に最新の状態に更新します。

マルウェア対策エンジンの更新: Microsoft マルウェア対策エンジンを自動的に更新します。

マルウェア対策プラットフォームの更新:Microsoft マルウェア対策プラットフォームを自動的に更新します。

アクティブな保護:検出された脅威および疑わしいリソースに関するテレメトリ メタデータを Microsoft Azure にレポートして発生中の脅威に迅速に対応し、Microsoft Active Protection System を使用して同期されたシグネチャをリアルタイムで配信できるようにします。

サンプルのレポート:Microsoft マルウェア対策サービスにサンプルを提供およびレポートし、サービスの調整およびトラブルシューティングを可能にします。

除外:パフォーマンスやその他の理由で、アプリケーションおよびサービスの管理者が特定のファイル、プロセス、およびドライブを保護とスキャンから除外できるようにします。

マルウェア対策イベントの収集:マルウェア対策サービスの状態、疑わしいアクティビティ、実行された修復アクションをオペレーティング システムのイベント ログに記録し、顧客の Azure ストレージ アカウントにそれらを収集します。

Azure SQL Database の脅威の検出

Azure SQL データベースの脅威の検出は、Azure SQL Database サービスに組み込まれている、新しいセキュリティ インテリジェンス機能です。 Azure SQL Database の脅威の検出は、データベースの異常なアクティビティについて学習、プロファイル、検出を一日中行いながら、データベースへの潜在的な脅威を識別します。

セキュリティ責任者や他の指定された管理者は、不審なデータベースのアクティビティが発生すると、直ちに通知を受け取ることができます。 それぞれの通知では、不審なアクティビティの詳細情報と、脅威に対して推奨されるさらなる調査方法や軽減策が記載されています。

現時点では、Azure SQL Database の脅威の検出では、潜在的な脆弱性および SQL インジェクション攻撃、および異常なデータベース アクセスのパターンを検出します。

脅威の検出を通知する電子メールを受信したとき、ユーザーはメール内のディープ リンクを介して関連する監査レコードに移動してそれを表示することができます。 このリンクをクリックすると、監査ビューアーまたは事前に構成された Excel 監査テンプレートが開きます。これらは、以下の要素に従って、疑わしいイベントが発生した時刻前後の関連する監査レコードを表示します。

異常なデータベース アクティビティを伴うデータベース/サーバーの監査ストレージ。

監査ログの書き込みイベントの時刻に使用された、関連の監査ストレージ テーブル。

イベントの発生直後の時間の監査レコード。

イベントの発生時における、同様のイベント ID の監査レコード (一部の検出では省略可能)。

SQL Database の脅威検出機能では、次の検出手法のいずれかが使用されます。

確定的な検出: 既知の攻撃に一致する不審なパターン (ルール ベース) を SQL クライアントのクエリで検出します。 この手法で検出される確率は高く、誤判定率は低くなります。ただし、”アトミック検出” のカテゴリに含まれるため範囲は制限されています。

動作検出: 過去 30 日間に見られなかった、データベースの異常な動作を示す、異常なアクティビティを検出します。 SQL クライアントの異常なアクティビティの例には、失敗したログインまたはクエリ、大量のデータ抽出、通常でない Canonical クエリ、またはデータベースへのアクセスに使用された特殊な IP アドレスの急増があります。

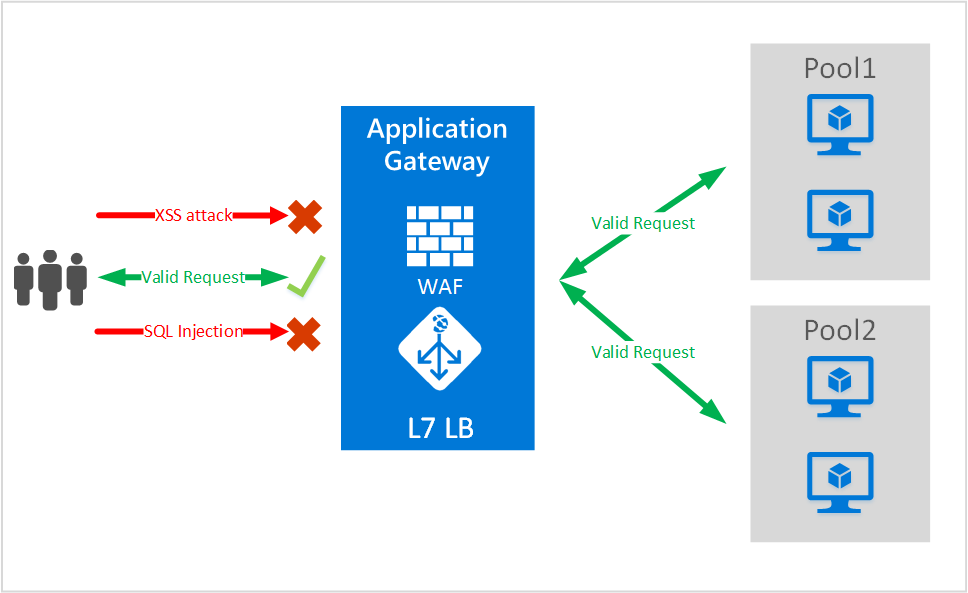

Application Gateway の Web アプリケーション ファイアウォール

Web アプリケーション ファイアウォール (WAF) は Application Gateway の機能であり、標準のアプリケーション配信コントロール機能に対してアプリケーション ゲートウェイを使用して、Web アプリケーションを保護します。 Web アプリケーション ファイアウォールは、Open Web Application Security Project (OWASP) の上位 10 件の一般的 Web 脆弱性の大部分に対する保護を提供することで、これを実現します。

保護には次のものがあります。

SQL インジェクションからの保護。

クロス サイト スクリプティングからの保護。

一般的な Web 攻撃からの保護 (コマンド インジェクション、HTTP 要求スマグリング、HTTP レスポンス スプリッティング、リモート ファイル インクルード攻撃など)。

HTTP プロトコル違反に対する保護。

HTTP プロトコル異常に対する保護 (ホスト ユーザー エージェントと承認ヘッダーが見つからない場合など)。

ボット、クローラー、スキャナーの防止。

一般的なアプリケーション構成ミスの検出 (Apache、IIS など)。

アプリケーション ゲートウェイに WAF を構成することには、次のようなメリットがあります。

バックエンド コードを変更しなくても、Web アプリケーションを Web の脆弱性および攻撃から保護できます。

アプリケーション ゲートウェイの内側にある複数の Web アプリケーションを同時に保護できます。 アプリケーション ゲートウェイでは、最大 20 の Web サイトをホスティングします。

アプリケーション ゲートウェイの WAF ログで生成されたリアルタイムのレポートを使用して、Web アプリケーションに対する攻撃を監視できます。

コンプライアンス要件を満たすのに役立ちます。 特定のコンプライアンス制御では、インターネットに接続するすべてのエンド ポイントを WAF ソリューションで保護する必要があります。

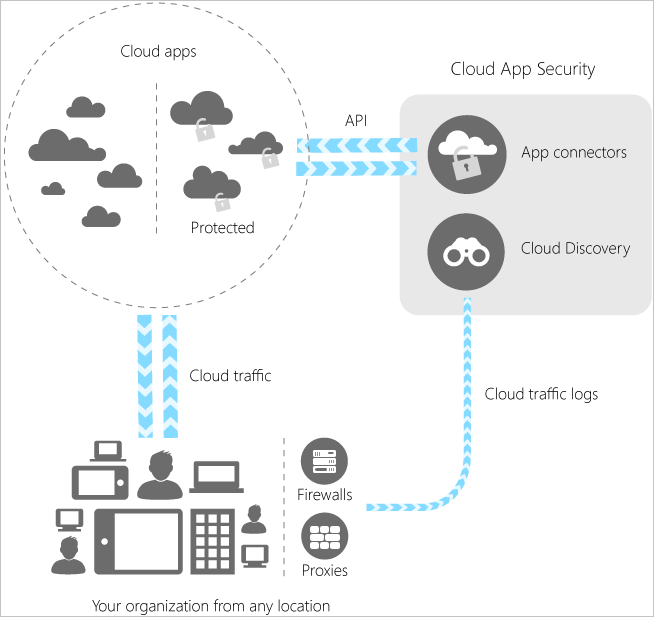

Defender for Cloud Apps

Defender for Cloud Apps は、Microsoft Cloud のセキュリティ スタックの重要なコンポーネントです。 これは、企業がクラウド アプリケーションの可能性を最大限に活用できるように行動するのに役立つ包括的なソリューションです。 アクティビティのさらなる詳細を把握することで制御は維持されます。 また、重要なデータの保護をクラウド アプリケーション全体で強化するうえでも役立ちます。

企業は、shadow IT の発見、リスクの評価、ポリシーの適用、アクティビティの調査、および驚異の停止に役立つツールを使用して、重要なデータの制御を維持しながらもより安全にクラウドに移行できるようにします。

| カテゴリ | 説明 |

|---|---|

| 発見 | Defender for Cloud Apps でシャドウ IT を見つけます。 クラウド環境でアプリ、アクティビティ、ユーザー、データ、およびファイルを発見して可視性を獲得します。 クラウドに接続しているサード パーティのアプリを検出します。 |

| 調査 | クラウド フォレンジック ツールを使用してクラウド アプリケーションを調査します。具体的には、ネットワーク内の高リスク アプリケーション、特定のユーザー、およびファイルに関する詳しい調査を行います。 クラウドから収集されたデータのパターンを検索します。 クラウドを監視するレポートを生成します。 |

| コントロール | ネットワーク クラウドのトラフィック全体を最大限に制御するためのポリシーとアラートを設定してリスクを軽減します。 Defender for Cloud Apps を使用して、安全で承認された代替クラウド アプリにユーザーが移行できるようにします。 |

| 保護 | Defender for Cloud Apps を使用して、アプリケーションの承認と禁止、データ損失の防止、アクセスと共有の制御、およびカスタム レポートやアラートの生成を行います。 |

| コントロール | ネットワーク クラウドのトラフィック全体を最大限に制御するためのポリシーとアラートを設定してリスクを軽減します。 Defender for Cloud Apps を使用して、安全で承認された代替クラウド アプリにユーザーが移行できるようにします。 |

Defender for Cloud Apps は、次の作業によってクラウドの詳細を把握します。

Cloud Discovery を使用して、組織が使用しているクラウド環境とクラウド アプリをマップおよび識別します。

クラウドでのアプリの使用を承認および禁止します。

デプロイが容易で、プロバイダー API を活用するアプリ コネクタを使用して、接続しているアプリの詳細を把握し、管理します。

ポリシーを設定して、その後の微調整を行うことで、継続的に制御できるようにします。

Defender for Cloud Apps は、これらのソースからデータを収集することでデータに対する高度な分析を実行します。 Cloud App Security は、異常なアクティビティに迅速に通知し、クラウド環境をさらに詳しく把握できるようにします。 Defender for Cloud Apps にポリシーを構成することができ、これを使用して、クラウド環境内のすべてを保護することができます。

Azure Marketplace から入手できるサードパーティ製の脅威防止機能

Web アプリケーション ファイアウォール

Web アプリケーション ファイアウォールは、着信する Web トラフィックを検査して、SQL インジェクション、クロスサイト スクリプティング、マルウェアのアップロード、アプリケーション DDoS 攻撃など、Web アプリケーションを対象とした攻撃をブロックします。 さらに、データ損失防止 (DLP) のためにバックエンド Web サーバーからの応答を検査します。 管理者は、統合アクセス制御エンジンを使用して認証、承認、アカウンティング (AAA) に対応するきめ細かなアクセス制御ポリシーを作成することができ、これによって企業は強力な認証とユーザー制御の機能を得ることができます。

Web アプリケーション ファイアウォールには、次のような利点があります。

アプリケーションに対する SQL インジェクション、クロスサイト スクリプティング、マルウェアのアップロード、アプリケーション DDoS、その他の攻撃を検出してブロックします。

認証およびアクセス制御。

発信トラフィックをスキャンして機密データを検出し、情報漏洩を防ぐためにマスクやブロックを行います。

Web アプリケーションのコンテンツ配信を、キャッシュ、圧縮、その他のトラフィックの最適化機能などを使用して高速化します。

Azure Marketplace で使用可能な Web アプリケーション ファイアウォールの例については、Barracuda WAF、Brocade 仮想 Web アプリケーション ファイアウォール (vWAF)、Imperva SecureSphere、ThreatSTOP IP ファイアウォールに関するページを参照してください。

次のステップ

- 今日の脅威への対応: Azure リソースをターゲットとするアクティブな脅威を特定し、迅速に対応するうえで必要な分析情報を取得するのに役立ちます。