この記事では、Microsoft Sentinel 用に最近追加された機能と、Microsoft Sentinel のユーザー エクスペリエンスを向上させる関連サービスの新機能について説明します。 Defender ポータルでの統合セキュリティ操作に関連する新機能については、統合セキュリティ操作の新機能を参照してください。

一覧表示された機能は、過去 6 か月間にリリースされました。 以前に提供された機能については、Tech Community のブログを参照してください。

メモ

米国政府機関クラウドにおける機能使用可否の詳細については、「米国政府機関のお客様向けのクラウド機能の利用可能性」に記載されている Microsoft Sentinel テーブルを参照してください。

2025 年 6 月

コードレス コネクタ プラットフォーム (CCP) の名前がコードレス コネクタ フレームワーク (CCF) に変更されました

Microsoft Sentinel コードレス コネクタ プラットフォーム (CCP) の名前が コードレス コネクタ フレームワーク (CCF) に変更されました。 新しい名前は、プラットフォームの進化を反映し、他のプラットフォームで定義されたサービスとの混乱を回避しながら、ユーザーが期待するようになったのと同じ使いやすさと柔軟性を提供します。

詳細については、「 コードレス コネクタの作成 」および 「Microsoft Sentinel のコードレス コネクタ フレームワークの可能性のロック解除」を参照し、Microsoft Sentinel を使用してさらに迅速に操作を行います。

コネクタドキュメントの統合

コネクタのリファレンス ドキュメントを統合し、個別のコネクタ記事を 1 つの包括的な参照テーブルにマージしました。 新しいコネクタリファレンスは 、Microsoft Sentinel データ コネクタにあります。

コネクタ名を選択して行を展開し、詳細を表示します。

2025 年 5 月

- Defender ポータルで一般公開されているすべてのMicrosoft Sentinelユース ケース

- Unified IdentityInfo テーブル

- SOC 最適化のサポートへの追加 (プレビュー)

Defender ポータルで一般公開されているすべてのMicrosoft Sentinelユース ケース

マルチテナントとマルチワークスペースの機能を含め、一般提供されているすべてのMicrosoft Sentinelユース ケースと、すべての政府機関および商用クラウドのサポートも、Defender ポータルで一般提供できるようにサポートされるようになりました。

統合セキュリティ操作 を利用するには、ワークスペースを Defender ポータルにオンボード することをお勧めします。 詳細については、以下を参照してください:

詳細については、以下を参照してください:

- Microsoft Sentinelのベスト - Microsoft Defenderになりました (ブログ)

- Microsoft Defender ポータルの Microsoft Sentinel

- Microsoft Sentinel環境を Defender ポータルに移行する

Unified IdentityInfo テーブル

UEBA を有効にした Defender ポータルの Microsoft Sentinel のお客様は、Defender ポータルの Advanced hunting セクションにある IdentityInfo テーブルの新しいバージョンを利用できるようになりました。これには、Defender ポータルと Azure portal の両方に共通する最大のフィールド セットが含まれています。 この統合テーブルは、Defender ポータル全体でセキュリティ調査を強化するのに役立ちます。

詳細については、 IdentityInfo テーブルを参照してください。

SOC 最適化のサポートへの追加 (プレビュー)

以下に対する SOC 最適化のサポート:

- AI MITRE ATT&CK のタグ付けの推奨事項 (プレビュー):人工知能を使用して、MITRE ATT&CK の戦術と手法を使用してセキュリティ検出のタグ付けを提案します。

- リスクベースの推奨事項 (プレビュー): 運用、財務、評判、コンプライアンス、法的リスクなど、ビジネス リスクや財務上の損失につながる可能性があるユース ケースにリンクされたカバレッジギャップに対処するためのコントロールを実装することをお勧めします。

詳細については、 SOC 最適化リファレンスを参照してください。

2025 年 4 月

- Azure portal で一般公開されている Microsoft Business Apps 用 Microsoft Sentinel ソリューション

- Security Copilot が Azure portal の Microsoft Sentinel でインシデントの概要を生成する (プレビュー)

- Defender ポータルでの Microsoft Sentinel のマルチワークスペースとマルチテナント サポート (プレビュー)

- Microsoft Sentinel で、すべての STIX オブジェクトとインジケーターが新しい脅威インテリジェンス テーブルに取り込まれるようになりました (プレビュー)

- SOC の最適化サポート (プレビュー) - 未使用列の場合

Azure portal で一般公開されている Microsoft Business Apps 用 Microsoft Sentinel ソリューション

Microsoft Business Apps 用の Microsoft Sentinel ソリューションが、Azure portal で一般提供されるようになりました。

Security Copilot が Azure portal の Microsoft Sentinel でインシデントの概要を生成する (プレビュー)

Azure portal の Microsoft Sentinel では、Security Copilot によって生成された (プレビュー段階の) インシデントの概要が機能し、Defender ポータルに沿って表示されるようになりました。 これらの概要により、セキュリティ アナリストは、発生中のインシデントをすばやく理解し、トリアージし、調査を開始するために必要な初期情報を得ることができます。

詳細については、「 Security Copilot を使用した Microsoft Sentinel インシデントの概要」を参照してください。

Defender ポータルでの Microsoft Sentinel のマルチワークスペースとマルチテナント サポート (プレビュー)

プレビューの場合、Defender ポータルで、Microsoft Sentinel 用の 1 つのプライマリ ワークスペースと複数のセカンダリ ワークスペースに接続します。 Defender XDR を使用して Microsoft Sentinel をオンボードした場合、プライマリ ワークスペースのアラートは Defender XDR データと関連付けられます。 そのため、インシデントには、Microsoft Sentinel のプライマリ ワークスペースと Defender XDR からのアラートが含まれます。 その他のすべてのオンボード ワークスペースは、セカンダリ ワークスペースと見なされます。 インシデントはワークスペースのデータに基づいて作成され、Defender XDRデータは含まれません。

- Defender XDR を使用せずに Defender ポータルで Microsoft Sentinel を使用する予定の場合は、複数のワークスペースを管理できます。 ただし、プライマリ ワークスペースには Defender XDR データが含まれていないので、Defender XDR 機能にアクセスすることはできません。

- テナントごとに複数のテナントと複数のワークスペースを使用している場合は、Microsoft Defenderマルチテナント管理を使用して、インシデントとアラートを表示したり、複数のワークスペースとテナントの両方で高度なハンティングでデータを検索したりすることもできます。

詳細については、次の記事をご覧ください。

- Defender ポータルの複数のMicrosoft Sentinel ワークスペース

- Microsoft Sentinel を Microsoft Defender ポータルに接続する

- マルチテナント管理のMicrosoft Defender

- Microsoft Defenderマルチテナント管理でインシデントとアラートを表示および管理する

- Microsoft Defender のマルチテナント管理における高度なハンティング

Microsoft Sentinel で、すべての STIX オブジェクトとインジケーターが新しい脅威インテリジェンス テーブルに取り込まれるようになりました (プレビュー)

Microsoft Sentinel では、新しい脅威インテリジェンス テーブル、 ThreatIntelIndicators 、 ThreatIntelObjects に STIX オブジェクトとインジケーターが取り込まれるようになりました。 新しいテーブルでは、新しい STIX 2.1 スキーマがサポートされています。これにより、 identity、 attack-pattern、 threat-actor、 relationshipなど、さまざまな脅威インテリジェンス オブジェクトを取り込んでクエリを実行できます。

Microsoft Sentinel は、すべての脅威インテリジェンスを新しい ThreatIntelIndicators テーブルと ThreatIntelObjects テーブルに取り込み、2025 年 7 月 31 日まで同じデータをレガシ ThreatIntelligenceIndicator テーブルに取り込み続けます。

2025 年 7 月 31 日までに、新しいテーブルを使用するように、カスタム クエリ、分析および検出ルール、ブック、自動化を更新してください。 この日付を過ぎると、Microsoft Sentinel はレガシ ThreatIntelligenceIndicator テーブルへのデータの取り込みを停止します。 新しいテーブルを活用するために、Content Hub のすべてのすぐに使用できる脅威インテリジェンス ソリューションを更新しています。

詳細については、次の記事をご覧ください。

- Microsoft Sentinel の脅威インテリジェンス

- STIX オブジェクトとインジケーターを使用して、Microsoft Sentinel の脅威インテリジェンスと脅威ハンティングを強化する (プレビュー)

未使用の列に対する SOC 最適化のサポート (プレビュー)

コスト/セキュリティ値の比率を最適化するために、SOC 最適化では、データ コネクタまたはテーブルをほとんど使用しません。 SOC 最適化で、テーブル内の未使用の列が表示されるようになりました。 詳細については、「SOC の最適化による推奨事項のリファレンス」を参照してください。

2025 年 3 月

パブリック プレビュー中の SAP へのエージェントレス接続

SAP および関連するセキュリティ コンテンツ用の Microsoft Sentinel エージェントレス データ コネクタが、SAP アプリケーションのソリューションにパブリック プレビューとして含まれるようになりました。 この更新プログラムには、エージェントレス データ コネクタの次の機能強化も含まれています。

- データ コネクタのデプロイと構成に関するポータルの強化された手順。 ポータルの手順に依存するように外部ドキュメントが更新されます。

- Change Docs ログやユーザー マスター データなど、より多くのデータが取り込まれます。

- データ コネクタの動作をカスタマイズするための省略可能なパラメーター(省略可能)。

- システムの前提条件と互換性を確認するための新しいツール。デプロイ前と トラブルシューティング時の両方で推奨されます。

詳細については、以下を参照してください:

- SAP アプリケーション向け Microsoft Sentinel ソリューション: デプロイの概要

- SAP アプリケーション向け Microsoft Sentinel ソリューション - 関数リファレンス

- SAP アプリケーション向け Microsoft Sentinel ソリューションのデプロイのトラブルシューティング

2025 年 1 月

- インジェスト ルールを使用して脅威インテリジェンス フィードを最適化する

- 照合分析ルールの一般提供開始 (GA)

- 脅威インテリジェンス管理インターフェイスが更新されました

- 新しい脅威インテリジェンス テーブルにオプトインして新しい STIX オブジェクトによる高度なハンティングを活用する

- 脅威インテリジェンスのアップロード API が、より多くの STIX オブジェクトをサポートするようになりました

- Microsoft Defender 脅威インテリジェンス データ コネクタが一般提供 (GA) になりました

- リポジトリに対する Bicep ファイルのサポート (プレビュー)

- 統合カバレッジ管理のための SOC 最適化の更新

- Microsoft Sentinel コンテンツ ハブで、ソリューションの詳細なコンテンツを表示する

インジェスト ルールを使用して脅威インテリジェンス フィードを最適化する

ワークスペースに配信される前にオブジェクトをフィルター処理して強化することで、脅威インテリジェンス フィードを最適化します。 インジェストルールによって脅威インテリジェンスオブジェクトの属性が更新されたり、オブジェクトが完全にフィルターで除外されたりします。 ブログのお知らせはこちらをご確認ください。

詳細については、脅威インテリジェンスのインジェスト ルールの理解に関する記事を参照してください。

照合分析ルールの一般提供開始 (GA)

Microsoft は、一般提供 (GA) が開始された Microsoft Defender 脅威インテリジェンス分析ルールを通じて、プレミアム脅威インテリジェンスへのアクセスを提供しています。 忠実度の高いアラートとインシデントを生成するこのルールを利用する方法の詳細については、「照合分析を使用して脅威を検出する」を参照してください。

脅威インテリジェンス管理インターフェイスが移動しました

Defender ポータルでの Microsoft Sentinel の脅威インテリジェンスが変更されました。 ページの名前を [インテリジェンス管理] に変更し、他の脅威インテリジェンス ワークフローと共に移動しました。 Azure エクスペリエンスで Microsoft Sentinel を使用しているお客様の場合は変更ありません。

脅威インテリジェンスの機能強化は、どちらの Microsoft Sentinel エクスペリエンスを使用しているお客様にもご利用いただけます。 管理インターフェイスでは、次の重要な機能により、脅威インテリジェンスの作成とキュレーションが効率化されます。

- 新しい STIX オブジェクトを作成するときにリレーションシップを定義します。

- 新しいリレーションシップ ビルダーを使用して既存の脅威インテリジェンスをキュレーションします。

- 複製機能を使用して新規または既存の TI オブジェクトから共通メタデータをコピーすることで、複数のオブジェクトをすばやく作成します。

- Log Analytics のクエリを記述することなく、高度な検索を使って脅威インテリジェンス オブジェクトの並べ替えとフィルター処理を行います。

詳細については、次の記事をご覧ください。

新しい脅威インテリジェンス テーブルにオプトインして、新しい STIX オブジェクトによる高度なハンティングを活用する

新しい STIX オブジェクト スキーマをサポートするテーブルは公開されていません。 KQL を使用して STIX オブジェクトの脅威インテリジェンスにクエリを実行し、それらを使用するハンティング モデルのロックを解除するには、こちらのフォームでオプトインをリクエストしてください。 このオプトイン プロセスにより、現在のテーブル ThreatIntelIndicators と共に、またはその代わりに、新しいテーブル ThreatIntelObjects と ThreatIntelligenceIndicator に脅威インテリジェンスを取り込みます。

詳細については、Microsoft Sentinel の新しい STIX オブジェクトに関するブログでのお知らせを参照してください。

脅威インテリジェンスのアップロード API が、より多くの STIX オブジェクトをサポートするようになりました

アップロード API を使用して Microsoft Sentinel に接続すると、脅威インテリジェンス プラットフォームを最大限に活用できます。 これで、単なるインジケーターよりも多くの、使用可能なさまざまな脅威インテリジェンスを反映するオブジェクトを取り込むことができます。 アップロード API は、次の STIX オブジェクトをサポートします。

indicatorattack-patternidentitythreat-actorrelationship

詳細については、次の記事をご覧ください。

- アップロード API を使用して脅威インテリジェンス プラットフォームを接続する (プレビュー)

- アップロード API を使用して Microsoft Sentinel に脅威インテリジェンスをインポートする (プレビュー)

- Microsoft Sentinel での新しい STIX オブジェクト

Microsoft Defender の脅威インテリジェンス データ コネクタが正式に利用可能 (GA) になりました。

Premium と Standard の両方の Microsoft Defender 脅威インテリジェンス データ コネクタが、コンテンツ ハブで一般提供 (GA) になりました。 詳細については、次の記事をご覧ください。

リポジトリに対する Bicep ファイルのサポート (プレビュー)

Microsoft Sentinel リポジトリの ARM JSON テンプレートの代わりに、Bicep ファイルを使用します。 Bicep では、Azure リソースと Microsoft Sentinel コンテンツのアイテムのテンプレートを、直感的に作成する方法を提供します。 Bicep は、新しいコンテンツ項目の開発を容易にするだけでなく、Microsoft Sentinel コンテンツの継続的インテグレーションとデリバリーの一部であるすべてのユーザーのために、コンテンツのレビューと更新を容易にします。

詳細については、「リポジトリのコンテンツを計画する」を参照してください。

統合カバレッジ管理のための SOC 最適化の更新

Defender ポータルにオンボードされたワークスペースでは、SOC の最適化で SIEM と XDR の両方のデータがサポートされるようになりました。Microsoft Defender サービス全体からの検出範囲があります。

Defender ポータル内では、[SOC 最適化] および [MITRE ATT&CK] ページにも、環境に対する推奨事項の影響を理解するのに役立ち、最初に実装する優先順位を付けるのに役立つ、脅威ベースのカバレッジ最適化のための追加機能が提供されるようになりました。

拡張機能は次のとおりです。

| 領域 | 詳細 |

|---|---|

| [SOC 最適化] の [概要] ページ | - 現在の検出カバレッジの [高]、[中]、[低] のスコア。 この種のスコアリングは、優先順位を付ける推奨事項を一目で判断するのに役立てることができます。 - 使用可能なすべての製品のうち、アクティブな Microsoft Defender 製品 (サービス) の数を示します。 これは、環境内に不足している全体的な製品があるかどうかを理解するのに役立ちます。 |

|

最適化の詳細サイド ペイン、 特定の最適化にドリルダウンすると表示されます |

- ユーザー定義の検出数、応答アクション数、アクティブな製品数などの、詳細なカバレッジ分析。 - ユーザー定義およびすぐに使用できる検出の両方について、さまざまな脅威カテゴリにわたるカバレッジを示す、詳細なスパイダー グラフ。 - サイド ペイン内でのみ MITRE ATT&CK カバレッジを表示するのではなく、[MITRE ATT&CK] ページ内で特定の脅威シナリオにジャンプするオプション。 - [完全なサイバー攻撃シナリオを表示する] オプションでは、環境内でセキュリティ カバレッジを提供するために使用可能なセキュリティ製品と検出について、さらに詳細な情報にドリルダウンします。 |

| [MITRE ATT&CK] ページ | - 脅威シナリオ別のカバレッジを表示する新しいトグル。

[MITRE ATT&CK] ページに、推奨事項の詳細サイド ペインからまたは [完全なサイバー攻撃シナリオを表示する] ページからジャンプした場合、[MITRE ATT&CK] ページはその脅威シナリオに対して事前にフィルター処理されます。 - 特定の MITRE ATT&CK 手法を選択した際、その横に表示される手法の詳細ペインに、その手法で使用可能なすべての検出のうちアクティブな検出の数が表示されるようになりました。 |

詳細については「セキュリティ オペレーションを最適化する」および「MITRE ATT&CK フレームワークのセキュリティ カバレッジについて」を参照してください。

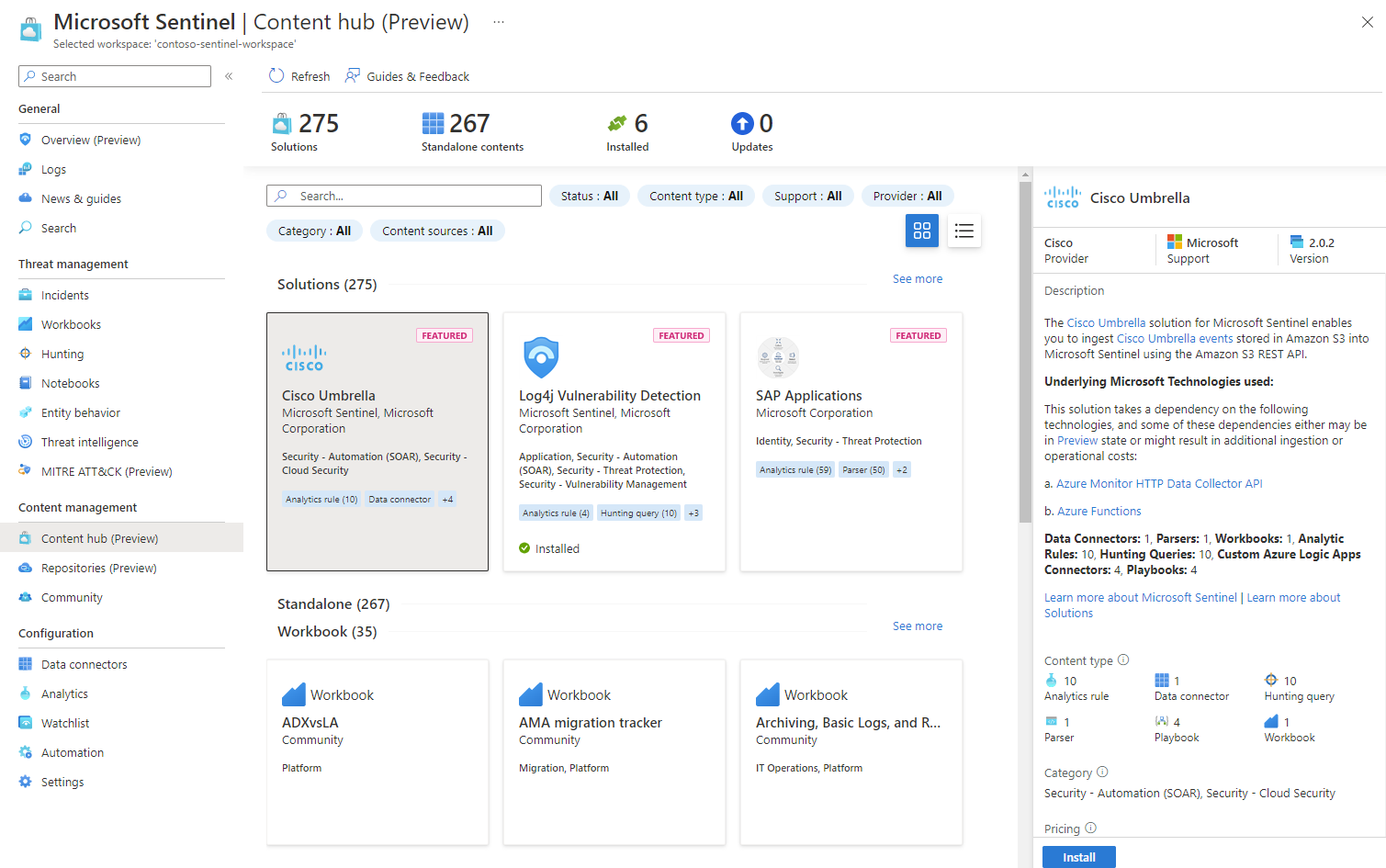

詳細なソリューションのコンテンツを Microsoft Sentinel コンテンツ ハブで表示する

ソリューションをインストールする前でも、特定のソリューションで使用可能な個々のコンテンツを、コンテンツ ハブから直接表示できるようになりました。 この新しい可視性は、利用可能なコンテンツについて理解し、必要な特定のソリューションをより簡単に特定、計画、インストールするのに役立ちます。

コンテンツ ハブ内の各ソリューションを展開して、含まれているセキュリティ コンテンツを表示します。 次に例を示します。

詳細なソリューションのコンテンツの更新プログラムには、生成 AI ベースの検索エンジンも含まれており、より強力な検索を実行し、ソリューション コンテンツの詳細を確認したり、類似する用語の結果を返したりする際に役立ちます。

詳細については、「コンテンツの検出」を参照してください。