Azure Storage アカウントのプライベート エンドポイントを使用すると、仮想ネットワーク (VNet) 上のクライアントはプライベート リンクを介してデータに安全にアクセスできるようになります。 プライベート エンドポイントは、各ストレージ アカウント サービスごとに、VNet アドレス空間から別の IP アドレスを使用します。 VNet 上のクライアントとストレージ アカウントの間のネットワーク トラフィックは、VNet と Microsoft バックボーン ネットワーク上のプライベート リンクを経由することで、パブリック インターネットからの露出を排除します。

注

プライベート エンドポイントは、汎用 v1 ストレージ アカウントでは使用できません。

ストレージ アカウントにプライベート エンドポイントを使用すると、次のことが可能になります。

- プライベート リンクを使用してストレージ アカウントをセキュリティで保護します。 ストレージ サービスのパブリック エンドポイントでの接続をブロックするように、ストレージ ファイアウォールを手動で構成できます。 プライベート リンクを作成しても、パブリック エンドポイントでの接続は自動的にはブロックされません。

- VNnet からのデータの流出をブロックできるようにすることで、仮想ネットワーク (VNet) のセキュリティを強化します。

- VPN または ExpressRoutes とプライベート ピアリングを使用して VNet に接続するオンプレミス ネットワークからストレージ アカウントに安全に接続します。

概念の概要

プライベート エンドポイントは、仮想ネットワーク (VNet) 内の Azure サービス用の特別なネットワーク インターフェイスです。 ストレージ アカウントのプライベート エンドポイントを作成すると、VNet 上のクライアントとストレージ間の安全な接続が提供されます。 プライベート エンドポイントには、VNet の IP アドレス範囲から IP アドレスが割り当てられます。 プライベート エンドポイントとストレージ サービス間の接続には、セキュリティで保護されたプライベート リンクが使用されます。

VNet 内のアプリケーションは、プライベート エンドポイント経由でストレージ サービスにシームレスに接続できます。その際、使用される接続文字列と承認メカニズムは、それを経由しない場合と同じものになります。 プライベート エンドポイントは、ストレージ アカウントでサポートされているすべてのプロトコル (REST や SMB を含む) で使用できます。

プライベート エンドポイントは、サービス エンドポイントを使用するサブネットに作成できます。 そのため、サブネット内のクライアントは、プライベート エンドポイントを使用して 1 つのストレージ アカウントに接続し、サービス エンドポイントを使用して他のユーザーにアクセスできます。

お使いの VNet でストレージ サービス用プライベート エンドポイントを作成すると、承認を得るために同意要求がストレージア カウント所有者に送信されます。 プライベート エンドポイントの作成を要求しているユーザーがストレージ アカウントの所有者でもある場合、この同意要求は自動的に承認されます。

ストレージ アカウントの所有者は、Azure portal でストレージ アカウントの [プライベート エンドポイント] タブを使用して、同意要求とプライベート エンドポイントを管理できます。

ヒント

ストレージ アカウントへのアクセスを、プライベート エンドポイント経由のみに制限する場合は、パブリック エンドポイント経由のアクセスを拒否または制御するようにストレージ ファイアウォールを構成します。

デフォルトでパブリック エンドポイント経由のアクセスを拒否するようにストレージ ファイアウォールを構成することにより、VNet からの接続のみを受け入れるようにストレージ アカウントを保護することができます。 ストレージ ファイアウォールはパブリック エンドポイント経由のアクセスのみを制御するため、プライベート エンドポイントを持つ VNet からのトラフィックを許可するファイアウォール規則は必要ありません。 代わりに、プライベート エンドポイントは、ストレージ サービスへのアクセスをサブネットに許可するための同意フローに依存します。

注

ストレージ アカウント間で BLOB をコピーする場合、クライアントは、両方のアカウントへのネットワーク アクセスを持っている必要があります。 そのため、1 つのアカウント (送信元または送信先) にのみプライベート リンクを使用する場合は、クライアントが他のアカウントへのネットワーク アクセスを持っていることをご確認ください。 ネットワーク アクセスを構成するその他の方法の詳細については、「Azure Storage ファイアウォールおよび仮想ネットワークを構成する」を参照してください。

プライベート エンドポイントの作成

Azure portal を使用してプライベート エンドポイントを作成する方法については、「Azure portal のストレージ アカウント エクスペリエンスから非公開でストレージ アカウントに接続する」を参照してください。

PowerShell または Azure CLI を使用してプライベート エンドポイントを作成するには、これらの記事のいずれかを参照してください。 どちらの方法でも、Azure Web アプリはターゲット サービスとして機能しますが、プライベート リンクを作成する手順は、Azure Storage アカウントの場合と同じです。

プライベート エンドポイントを作成するときは、ストレージ アカウントと、その接続先のストレージ サービスを指定する必要があります。

アクセスする必要があるストレージ リソース (つまり、BLOB、Data Lake Storage、Files、キュー、Table、または静的な Web サイト) ごとに別々のプライベート エンドポイントが必要です。 プライベート エンドポイントでは、これらのストレージ サービスは、関連付けられたストレージ アカウントのターゲット サブリソースとして定義されます。

Data Lake Storage ストレージ リソース用にプライベート エンドポイントを作成する場合は、Blob Storage リソース用にも作成する必要があります。 これは、Data Lake Storage エンドポイントをターゲットとする操作が、BLOB エンドポイントにリダイレクトされる可能性があるためです。 同様に、Blob Storage 用のみにプライベート エンドポイントを追加し、Data Lake Storage 用に追加しない場合、API には DFS プライベート エンドポイントが必要であるため、一部の操作 (ACL の管理、ディレクトリの作成、ディレクトリの削除など) が失敗します。 両方のリソースにプライベート エンドポイントを作成して、すべての操作が正常に完了できるようにします。

ヒント

RA-GRS アカウントでの読み取りパフォーマンスを向上させるために、ストレージ サービスのセカンダリ インスタンスに対して別個のプライベート エンドポイントを作成します。 必ず汎用 v2 (Standard または Premium) ストレージ アカウントを作成してください。

geo 冗長ストレージ向けに構成されているストレージ アカウントを使用してセカンダリ リージョンに読み取りアクセスするには、サービスのプライマリ インスタンスとセカンダリ インスタンスの両方に、別々のプライベート エンドポイントが必要です。 フェールオーバー用のセカンダリ インスタンスのプライベート エンドポイントを作成する必要はありません。 プライベート エンドポイントは、フェールオーバー後、新しいプライマリ インスタンスに自動的に接続されます。 ストレージ冗長オプションの詳細については、「Azure Storage の冗長性」を参照してください。

プライベート エンドポイントへの接続

プライベート エンドポイントを使用する VNet 上のクライアントは、パブリック エンドポイントに接続するクライアントと同じ接続文字列をストレージ アカウントに対して使用する必要があります。 プライベート リンク経由の VNet からストレージ アカウントへの接続を自動的にルーティングするために、DNS 解決に依存しています。

重要

プライベート エンドポイントを使用したストレージアカウントへの接続には、他の方法で使用するのと同じ接続文字列を使用します。

privatelink サブドメイン URL を使用してストレージ アカウントに接続しないでください。

デフォルトでは、VNet に接続されているプライベート DNS ゾーンが作成され、プライベート エンドポイントに必要な更新も行われます。 ただし、独自の DNS サーバーを使用している場合は、DNS 構成に追加の変更が必要になることがあります。 以下の DNS の変更に関するセクションで、プライベート エンドポイントに必要な更新について説明しています。

プライベート エンドポイントの DNS の変更

注

プライベート エンドポイントの DNS 設定を構成する方法の詳細については、「Azure プライベート エンドポイントの DNS 構成」を参照してください。

プライベート エンドポイントを作成すると、ストレージ アカウントの DNS CNAME リソース レコードは、プレフィックス privatelink を持つサブドメイン内のエイリアスに更新されます。 既定で、 サブドメインに対応するprivatelinkも作成されます。これには、プライベート エンドポイントの DNS A リソース レコードが含まれます。

プライベート エンドポイントを持つ VNet の外部からストレージ エンドポイント URL を解決すると、ストレージ サービスのパブリック エンドポイントに解決されます。 プライベート エンドポイントをホストしている VNet から解決されると、ストレージ エンドポイント URL はプライベート エンドポイントの IP アドレスに解決されます。

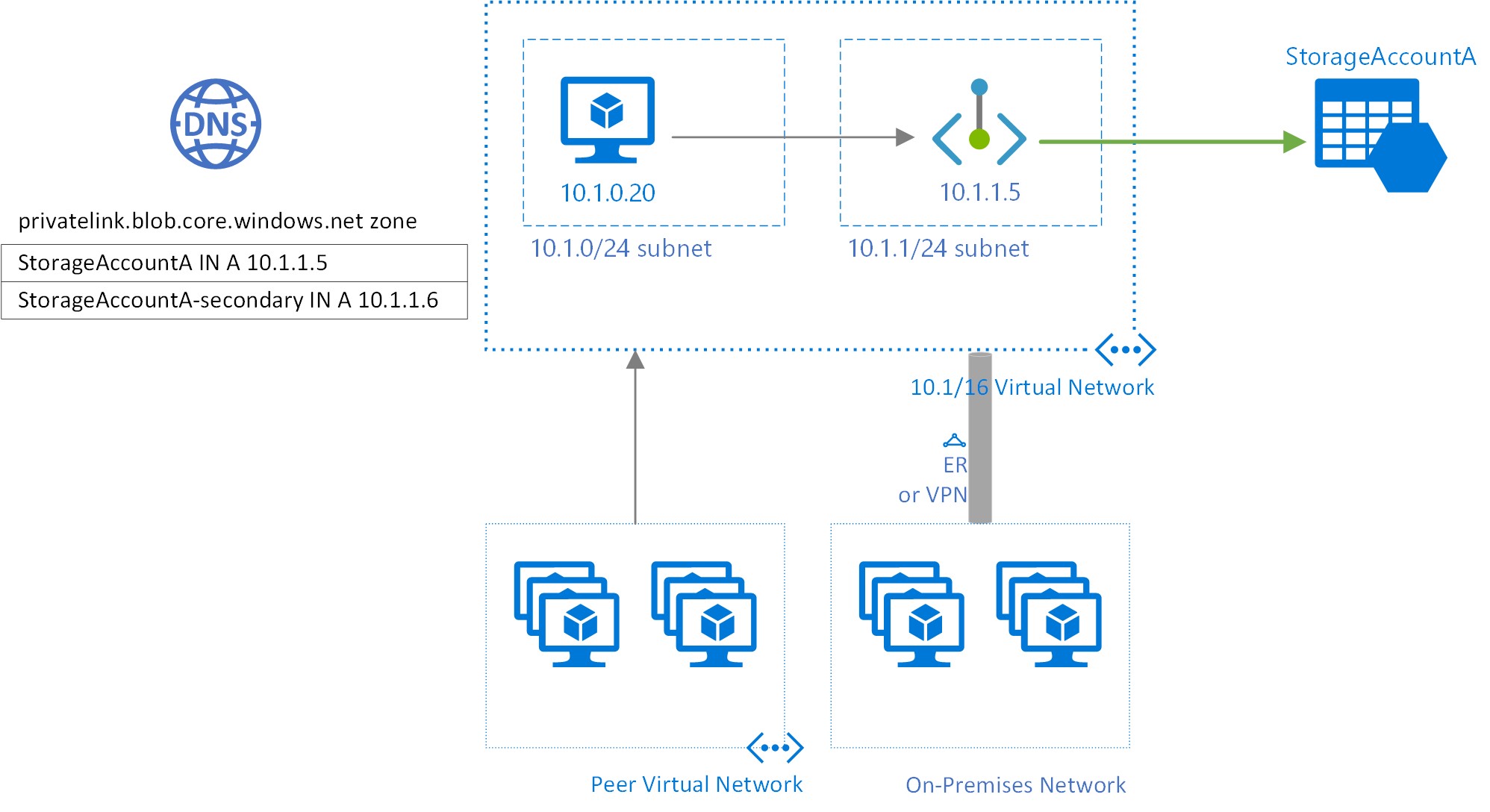

上の図の例のように、プライベート エンドポイントをホストしている VNet の外部から解決されると、ストレージ アカウント "StorageAccountA" の DNS リソース レコードは次のようになります。

| 名前 | タイプ | 値 |

|---|---|---|

StorageAccountA.blob.core.windows.net |

CNAME(シー・ネーム) | StorageAccountA.privatelink.blob.core.windows.net |

StorageAccountA.privatelink.blob.core.windows.net |

CNAME(シー・ネーム) | <ストレージ サービスのパブリック エンドポイント> |

| <ストレージ サービスのパブリック エンドポイント> | ある | <ストレージ サービスのパブリック IP アドレス> |

既に説明したように、ストレージ ファイアウォールを使用して、VNet の外部のクライアントによるパブリック エンドポイント経由のアクセスを拒否または制御することができます。

StorageAccountA の DNS リソース レコードは、プライベート エンドポイントをホストしている VNet 内のクライアントによって解決されると、次のようになります。

| 名前 | タイプ | 値 |

|---|---|---|

StorageAccountA.blob.core.windows.net |

CNAME(シー・ネーム) | StorageAccountA.privatelink.blob.core.windows.net |

StorageAccountA.privatelink.blob.core.windows.net |

ある | 10.1.1.5 |

この方法を使用すると、プライベート エンドポイントをホストしている VNet 上のクライアントと、VNet の外部のクライアントから同じ接続文字列を使用してストレージ アカウントにアクセスできます。

ネットワーク上でカスタム DNS サーバーを使用している場合、クライアントで、ストレージ アカウント エンドポイントの FQDN をプライベート エンドポイントの IP アドレスに解決できる必要があります。 プライベート リンク サブドメインを VNet のプライベート DNS ゾーンに委任するように DNS サーバーを構成するか、プライベート エンドポイントの IP アドレスを使用して StorageAccountA.privatelink.blob.core.windows.net の A レコードを構成する必要があります。

ヒント

カスタムまたはオンプレミスの DNS サーバーを使用している場合は、privatelink サブドメインのストレージ アカウント名をプライベート エンドポイントの IP アドレスに解決するように DNS サーバーを構成する必要があります。 これを行うには、VNet のプライベート DNS ゾーンに privatelink サブドメインを委任するか、DNS サーバー上で DNS ゾーンを構成し、DNS A レコードを追加します。

ストレージ サービスのプライベート エンドポイントに推奨される DNS ゾーン名、および関連付けられたエンドポイント ターゲット サブリソースは次のとおりです。

| ストレージ サービス | ターゲット サブリソース | ゾーン名 |

|---|---|---|

| BLOB サービス | ブロブ | privatelink.blob.core.windows.net |

| データレイクストレージ | dfs | privatelink.dfs.core.windows.net |

| ファイル サービス | ファイル | privatelink.file.core.windows.net |

| Queue サービス | 待ち行列 | privatelink.queue.core.windows.net |

| テーブルサービス | テーブル / 表 | privatelink.table.core.windows.net |

| 静的な Web サイト | ウェブ | privatelink.web.core.windows.net |

プライベート エンドポイントをサポートするように独自の DNS サーバーを構成する方法の詳細については、次の記事を参照してください。

価格

料金の詳細については、「Azure Private Link の料金」をご覧ください。

既知の問題

Azure Storage のプライベート エンドポイントに関する以下の既知の問題に注意してください。

プライベート エンドポイントがある VNet 内のクライアントに対するストレージ アクセスの制約

既存のプライベート エンドポイントを持つ VNet 内のクライアントには、プライベート エンドポイントを持つ他のストレージ アカウントにアクセスするときに制約があります。 たとえば、VNet N1 に、Blob Storage 用のストレージ アカウント A1 のプライベート エンドポイントがあるとします。 ストレージ アカウント A2 が VNet N2 に Blob Storage 用のプライベート エンドポイントを持っている場合は、VNet N1 のクライアントも、プライベート エンドポイントを使用してアカウント A2 の Blob Storage にアクセスする必要があります。 ストレージ アカウント A2 が Blob Storage 用のプライベート エンドポイントを持っていない場合、VNet N1 のクライアントは、プライベート エンドポイントを使用せずにそのアカウントの Blob Storage にアクセスできます。

この制約は、アカウント A2 がプライベート エンドポイントを作成するときに行われる DNS 変更の結果です。

ストレージ アカウント間で BLOB をコピーする

Azure REST API を使用する場合、または REST API を使用するツールを使用する場合にのみ、プライベート エンドポイントを使用してストレージ アカウント間で BLOB をコピーできます。 このようなツールには、AzCopy、Storage Explorer、Azure PowerShell、Azure CLI、Azure Blob Storage SDK などがあります。

blob または file ストレージ リソース エンドポイントをターゲットとするプライベート エンドポイントのみがサポートされます。 これには、blob リソース エンドポイントを明示的または暗黙的に参照する Data Lake Storage アカウントに対する REST API 呼び出しが含まれます。 Data Lake Storage の dfs リソース エンドポイントを対象とするプライベート エンドポイントは、まだサポートされていません。 Network File System (NFS) プロトコルを使用したストレージ アカウント間でのコピーは、まだサポートされていません。