ユーザー VPN クライアント用のスポーク VNet にあるリソースへのセキュリティで保護されたアクセスを管理する

この記事では、Virtual WAN と Azure Firewall の規則およびフィルターを使用して、ポイント対サイト IKEv2 または OpenVPN 接続を介して Azure のリソースに接続するためのセキュリティで保護されたアクセスを管理する方法を示します。 この構成は、Azure リソースへのアクセスを制限するリモート ユーザーがいる場合や、Azure のリソースを保護するのに役立ちます。

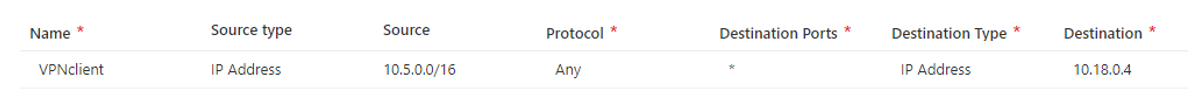

この記事の手順は、次の図のアーキテクチャを作成するのに役立ちます。これにより、ユーザー VPN クライアントからは、仮想ハブに接続されているスポーク VNet 内の特定のリソース (VM1) にアクセスできるようになりますが、その他のリソース (VM2) にはアクセスできません。 基本的なガイドラインとして、このアーキテクチャの例を使用します。

前提条件

Azure サブスクリプションがある。 Azure サブスクリプションをお持ちでない場合は、無料アカウントを作成してください。

接続先の仮想ネットワークが用意されていること。

- オンプレミス ネットワークのどのサブネットも接続先の仮想ネットワークと重複していないことを確認してください。

- Azure portal で仮想ネットワークを作成するには、クイックスタート記事を参照してください。

仮想ネットワークにまだ仮想ネットワーク ゲートウェイが存在しないこと。

- 仮想ネットワークにゲートウェイ (VPN または ExpressRoute のどちらか) が既に存在する場合は、すべてのゲートウェイを削除してから先に進む必要があります。

- この構成では、仮想ネットワークが Virtual WAN ハブ ゲートウェイにのみ接続されている必要があります。

仮想ハブのプライベート アドレス空間に使用する IP アドレスの範囲を決定します。 この情報は、仮想ハブを構成するときに使用されます。 仮想ハブは、仮想 WAN によって作成および使用される仮想ネットワークです。 リージョン内の Virtual WAN ネットワークの核となります。 アドレス空間の範囲は、次の特定の規則に準拠している必要があります。

- ハブに指定するアドレス範囲が、接続先の既存の仮想ネットワークと重複することはできません。

- このアドレス範囲が、接続するオンプレミスのアドレス範囲と重複することはできません。

- オンプレミス ネットワーク構成に含まれている IP アドレス範囲になじみがない場合は、それらの詳細を提供できるだれかと調整してください。

- 使用する認証構成で使用可能な値がある。 たとえば、RADIUS サーバー、Microsoft Entra 認証です。あるいは、証明書を生成してエクスポートします。

仮想 WAN を作成する

ポータルの [リソースの検索] バーで、検索ボックスに「Virtual WAN」と入力し、Enter キーを押します。

検索結果から、 [Virtual WAN] を選択します。 [Virtual WAN] ページで [+ 作成] を選択し、 [WAN の作成] ページを開きます。

[WAN の作成] ページの [基本] タブで、フィールドに入力します。 例の値を変更して、お使いの環境に適用します。

![スクリーンショットには、[基本] タブが選択された [WAN の作成] ペインが表示されています。](../includes/media/virtual-wan-create-vwan-include/basics.png)

- サブスクリプション: 使用するサブスクリプションを選択します。

- リソース グループ: 新規作成するか、または既存のものを使用します。

- リソース グループの場所: ドロップダウンからリソースの場所を選択します。 WAN はグローバル リソースであり、特定のリージョンに存在するものではありません。 ただし、作成した WAN リソースを管理および検索するために、リージョンを選択する必要があります。

- 名前: 仮想 WAN に付ける名前を入力します。

- 種類: Basic または Standard。 [Standard] を選択します。 [Basic] を選択した場合には、Basic 仮想 WAN は、Basic ハブのみを含むことができます。 Basic ハブは、サイト間接続にのみ使用できます。

ページの下部でフィールドへの入力を完了したら、 [確認と作成] を選択します。

検証に合格したら、 [作成] をクリックして仮想 WAN を作成します。

P2S 構成パラメーターを定義する

ポイント対サイト (P2S) 構成では、リモート クライアントを接続するためのパラメーターを定義します。 このセクションは、P2S 構成パラメーターを定義してから、VPN クライアント プロファイルに使用される構成を作成するのに役立ちます。 従う手順は、使用する認証方法によって異なります。

認証方法

認証方法を選択する場合、3 つの選択肢があります。 各方法には特定の要件があります。 次のいずれかの方法を選択し、手順を完了します。

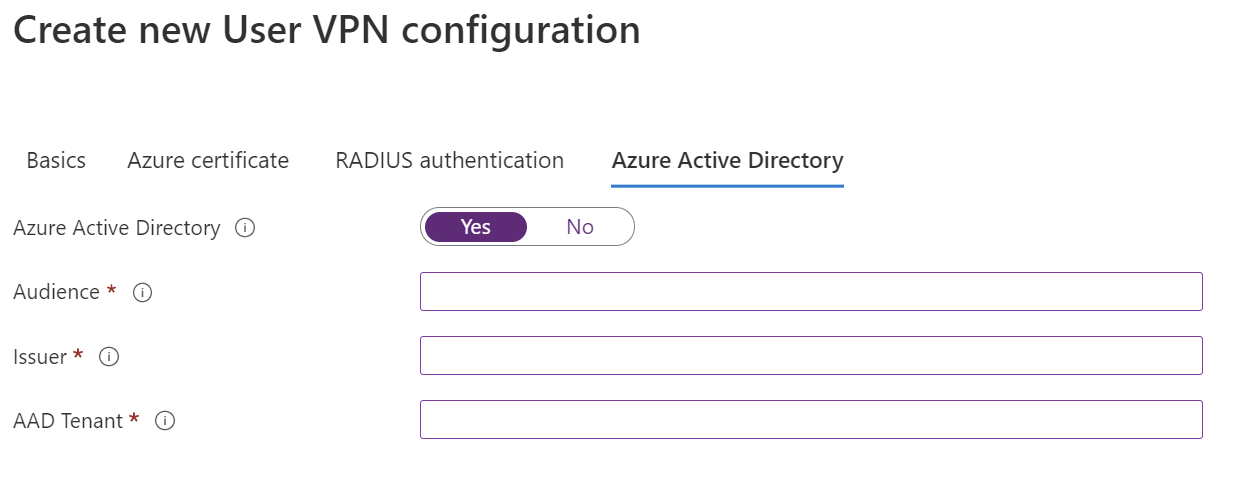

Microsoft Entra 認証: 以下を取得します。

- Microsoft Entra テナントに登録されている Azure VPN エンタープライズ アプリケーションのアプリケーション ID。

- 発行者。 例:

https://sts.windows.net/your-Directory-ID。 - Microsoft Entra テナント。 例:

https://login.microsoftonline.com/your-Directory-ID。

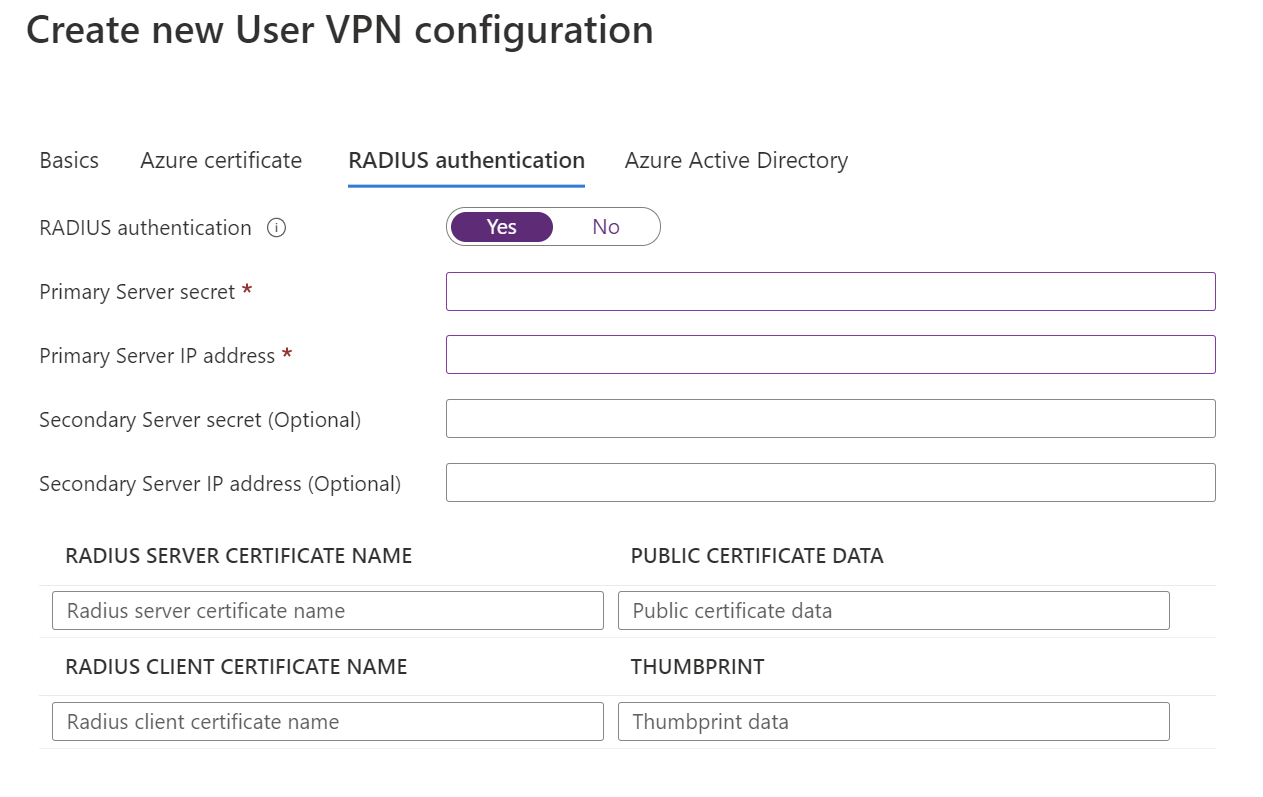

Radius ベースの認証: Radius サーバーの IP、Radius サーバーのシークレット、および証明書の情報を取得します。

Azure 証明書: この構成では、証明書が必要です。 証明書を生成または取得する必要があります。 クライアント証明書はクライアントごとに必要です。 また、ルート証明書情報 (公開キー) をアップロードする必要があります。 必要な証明書の詳細については、証明書の生成とエクスポートに関するページを参照してください。

作成した仮想 WAN に移動します。

左側のメニューから、 [ユーザー VPN 構成] を選択します。

[ユーザー VPN 構成] ページで、 [+ ユーザー VPN 構成の作成] を選択します。

![[ユーザー VPN 構成] ページのスクリーンショット](../includes/media/virtual-wan-p2s-configuration/user-vpn.png)

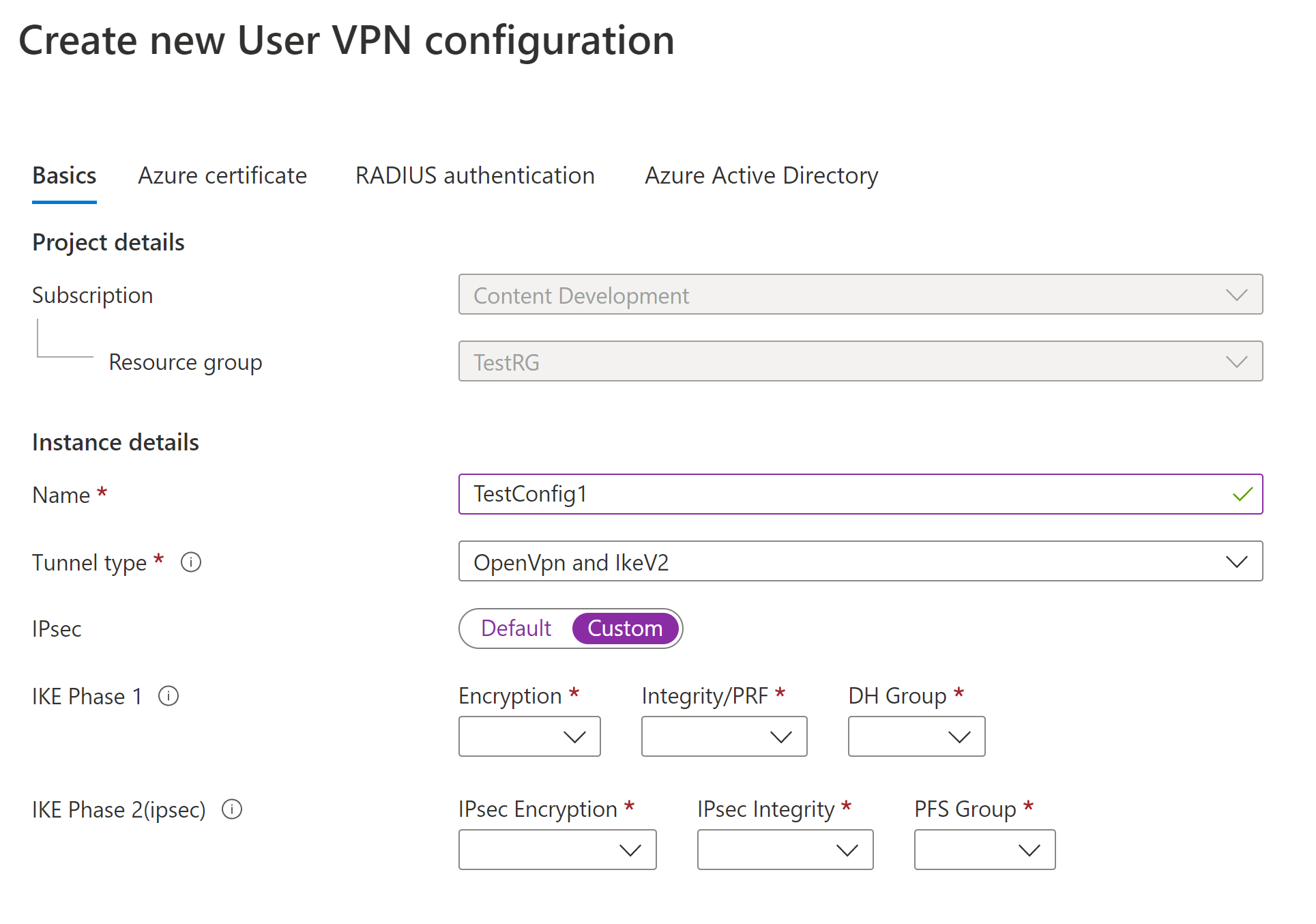

[新しいユーザー VPN 構成を作成する] ページの [基本] タブにある [インスタンスの詳細] で、VPN 構成に割り当てる名前を入力します。

[トンネルの種類] で、目的のトンネルの種類をドロップダウンから選択します。 トンネルの種類のオプションは、 [IKEv2 VPN]、[OpenVPN] 、 [OpenVpn and IkeV2] です。 トンネルの種類ごとに、特定の必須設定があります。 選択するトンネルの種類は、使用可能な認証の選択肢に対応します。

要件とパラメーター:

IKEv2 VPN

要件: トンネルの種類に [IKEv2] を選択すると、認証方法を選択するように指示するメッセージが表示されます。 IKEv2 の場合、複数の認証方法を指定できます。 Azure 証明書または RADIUS ベースの認証、あるいはその両方を選択できます。

IPsec カスタム パラメーター: IKE フェーズ 1 および IKE フェーズ 2 のパラメーターをカスタマイズするには、IPsec スイッチを [カスタム] に切り替えてパラメーター値を選択します。 カスタマイズできるパラメーターの詳細については、カスタムの IPsec に関する記事を参照してください。

OpenVPN

- 要件: トンネルの種類に [OpenVPN] を選択すると、認証メカニズムを選択するように指示するメッセージが表示されます。 トンネルの種類として [OpenVPN] が選択されている場合は、複数の認証方法を指定できます。 Azure 証明書、Microsoft Entra ID、または RADIUS ベースの認証の任意のサブセットを選択できます。 RADIUS ベースの認証の場合、セカンダリ RADIUS サーバーの IP アドレスとサーバー シークレットを指定できます。

OpenVPN and IKEv2 (OpenVPN と IKEv2)

- 要件: トンネルの種類に [OpenVPN and IKEv2] (OpenVPN と IKEv2) を選択すると、認証メカニズムを選択するように指示するメッセージが表示されます。 トンネルの種類として [OpenVPN and IKEv2] (OpenVPN と IKEv2) が選択されている場合は、複数の認証方法を指定できます。 Azure 証明書または RADIUS ベースの認証のいずれかとともに Microsoft Entra ID を選択できます。 RADIUS ベースの認証の場合、セカンダリ RADIUS サーバーの IP アドレスとサーバー シークレットを指定できます。

使用する認証方法を構成します。 各認証方法は、[Azure 証明書]、[RADIUS 認証]、[Microsoft Entra ID] のそれぞれ個別のタブにあります。 一部の認証方法は、特定のトンネルの種類でのみ使用できます。

構成する認証方法のタブで、 [はい] を選択して、使用可能な構成設定を表示します。

例 - 証明書認証

この設定を構成するには、トンネルの種類の [基本] ペー ジを IKEv2、OpenVPN、または OpenVPN と IKEv2 にすることができます。

![[はい] が選択されているスクリーンショット。](../includes/media/virtual-wan-p2s-configuration/certificate-authentication.png)

例 - RADIUS 認証

この設定を構成するには、[基本] ページのトンネルの型を Ikev2、OpenVPN、または OpenVPN と IKEv2 にすることができます。

例 - Microsoft Entra 認証

この設定を構成するには、[基本] ページのトンネルの種類が OpenVPN になっている必要があります。 Microsoft Entra ID ベースの認証は、OpenVPN でのみサポートされています。

設定の構成が完了したら、ページの下部にある [確認と作成] を選択します。

[作成] を選択してユーザー VPN 構成を作成します。

ハブとゲートウェイを作成する

このセクションでは、ポイント対サイト ゲートウェイを持つ仮想ハブを作成します。 構成するときに、次の例の値を使用できます。

- ハブのプライベート IP アドレス空間: 10.1.0.0/16

- クライアント アドレス プール: 10.5.0.0/16

- カスタム DNS サーバー: DNS サーバーは 5 つまで一覧表示できます。

[基本] ページ

作成した仮想 WAN に移動します。 仮想 WAN ページの左側のウィンドウの [接続] で、[ハブ] を選択します。

[ハブ] ページで、 [+ 新しいハブ] を選択して、 [仮想ハブを作成する] ページを開きます。

[仮想ハブを作成する] ページの [基本] タブで、次のフィールドを入力します。

- [リージョン] : 仮想ハブをデプロイするリージョンを選択します。

- [名前] : 仮想ハブに付ける名前。

- [ハブ プライベート アドレス空間] : CIDR 表記のハブのアドレス範囲。 ハブを作成するための最小アドレス空間は /24 です。

- 仮想ハブの容量: ドロップダウンから選択します。 詳細については、仮想ハブの設定に関するページを参照してください。

- ハブ ルーティングの優先順位: 既定値のままにします。 詳細については、「仮想ハブ ルーティングの優先順位」を参照してください。

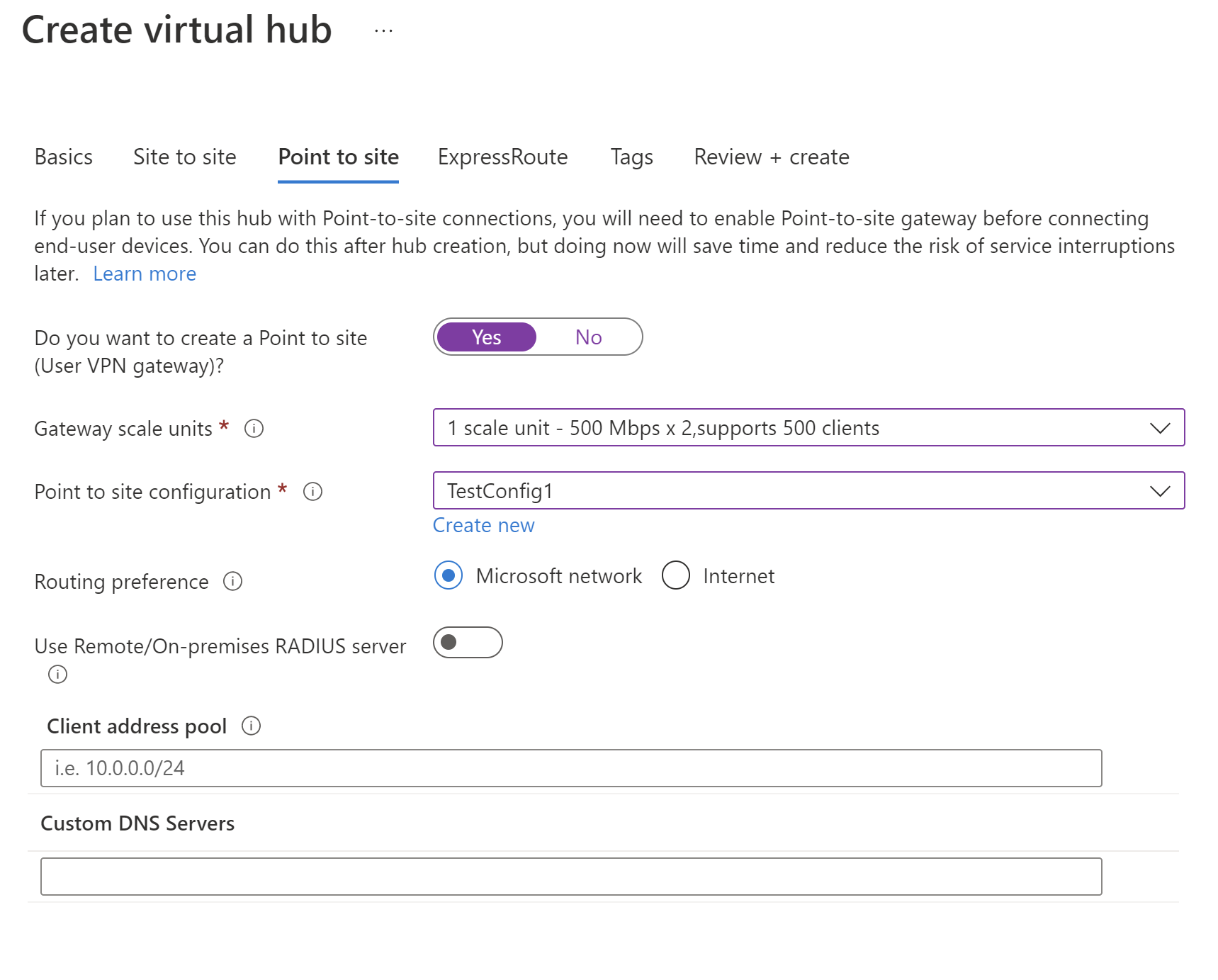

ポイント対サイトのページ

[ポイント対サイト] タブをクリックして、ポイント対サイトの構成ページを開きます。 ポイント対サイトの設定を表示するには、 [はい] をクリックします。

次の設定を構成します。

[ゲートウェイ スケール ユニット] - ユーザー VPN ゲートウェイの合計容量を表します。 40 以上のゲートウェイ スケール ユニットを選択した場合は、それに応じてクライアント アドレス プールを計画します。 この設定がクライアント アドレス プールに与える影響の詳細については、クライアント アドレス プールについての記事を参照してください。 ゲートウェイ スケール ユニットについては、よくあるご質問に関する記事を参照してください。

[ポイント対サイト構成] - 前の手順で作成したユーザー VPN 構成を選択します。

[ルーティングの優先順位] - Azure のルーティング設定を使用すると、Azure とインターネットの間でトラフィックをルーティングする方法を選択できます。 Microsoft ネットワーク経由または ISP ネットワーク (パブリック インターネット) 経由のどちらでトラフィックをルーティングするかを選択できます。 これらのオプションはそれぞれコールド ポテト ルーティングおよびホット ポテト ルーティングとも呼ばれます。 Virtual WAN 内のパブリック IP アドレスは、選択したルーティング オプションに基づいてサービスによって割り当てられます。 Microsoft ネットワークまたは ISP によるルーティング設定の詳細については、ルーティングの基本設定に関する記事を参照してください。

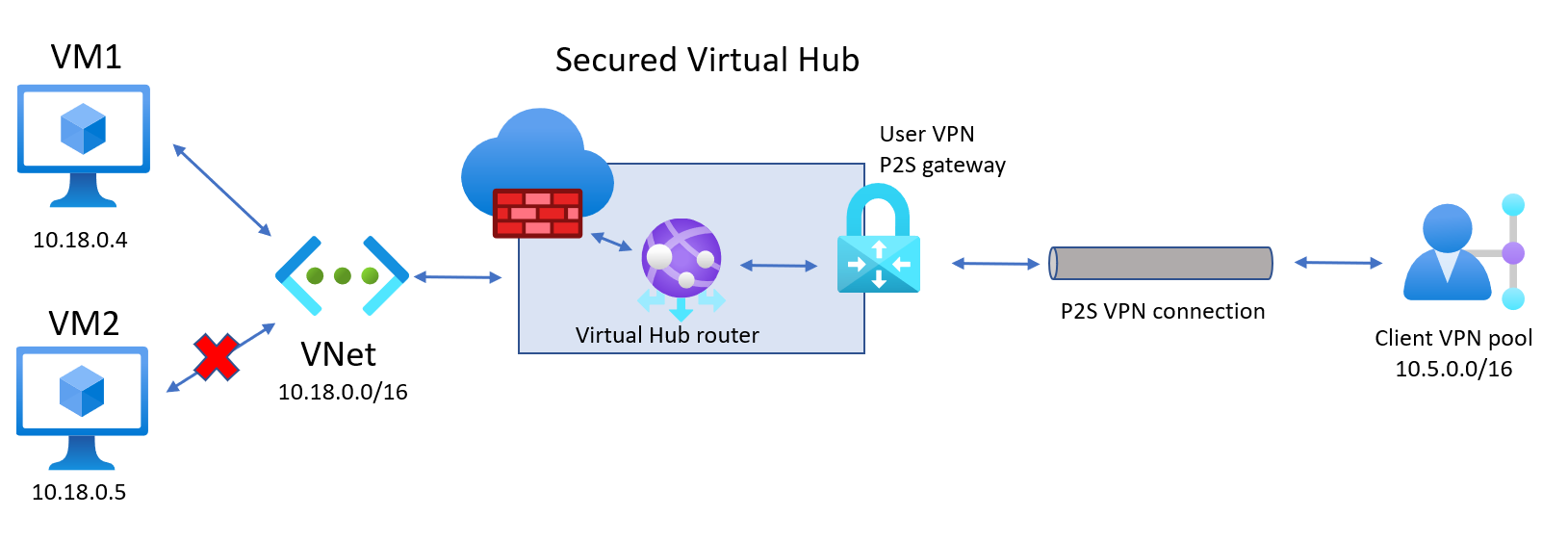

リモート/オンプレミス RADIUS サーバーの使用 - Virtual WAN ユーザー VPN ゲートウェイが RADIUS ベースの認証を使用するように構成されている場合、ユーザー VPN ゲートウェイはプロキシとして機能し、RADIUS アクセス要求を RADIUS サーバーに送信します。 [リモートまたはオンプレミスの RADIUS サーバーを使用する] 設定は既定で無効になっています。つまり、ユーザー VPN ゲートウェイは、ゲートウェイのハブに接続されている仮想ネットワーク内の RADIUS サーバーにのみ認証要求を転送できます。 この設定を有効にすると、ユーザー VPN ゲートウェイで、リモート ハブに接続された、またはオンプレミスにデプロイされた RADIUS サーバーを使用して認証できます。

注意

リモート/オンプレミスの RADIUS サーバーの設定と関連するプロキシ IP は、ゲートウェイが RADIUS ベースの認証を使用するように構成されている場合にのみ使用されます。 ゲートウェイが RADIUS ベースの認証を使用するように構成されていない場合、この設定は無視されます。

ユーザーがハブ ベースのプロファイルではなくグローバル VPN プロファイルに接続する場合は、"リモート/オンプレミス RADIUS サーバーを使用する" を有効にする必要があります。 詳細については、グローバルまたはハブ レベルのプロファイルに関するページ参照してください。

ユーザー VPN ゲートウェイを作成したら、ゲートウェイに移動し、RADIUS プロキシ IP フィールドをメモします。 RADIUS プロキシ IP は、ユーザー VPN ゲートウェイから RADIUS サーバーに送信される RADIUS パケットのソース IP です。 そのため、RADIUS サーバーは、RADIUS プロキシ IP からの認証要求を受け入れるように構成する必要があります。 [RADIUS proxy IPs] (RADIUS プロキシ IP) フィールドが空白または [none] (なし) の場合は、ハブのアドレス空間からの認証要求を受け入れるように RADIUS サーバーを構成します。

さらに、RADIUS サーバーをホストする接続 (VNet またはオンプレミス) の関連付けと伝達によって、ポイント対サイト VPN ゲートウェイでデプロイされたハブの defaultRouteTable に伝達されるように設定し、ポイント対サイト VPN 構成が RADIUS サーバーをホストする接続のルート テーブルに伝達されるようにします。 ゲートウェイと RADIUS サーバー間での通信が確実に行われるようにするためには、これが必須です。

[Client address pool](クライアント アドレス プール) - このアドレス プールから IP アドレスが VPN クライアントに自動的に割り当てられます。 アドレス プールはそれぞれ異なる必要があります。 アドレス プールを重複させることはできません。 詳細については、クライアント アドレス プールに関する記事を参照してください。

[Custom DNS Servers](カスタム DNS サーバー) - クライアントが使用する DNS サーバーの IP アドレス。 最大で 5 つまで指定できます。

[確認および作成] を選択して設定を検証します。

検証に合格した場合は、[作成] を選択します。 ハブの作成は、完了するまでに 30 分以上かかることがあります。

VPN クライアント構成ファイルの生成

このセクションでは、構成プロファイル ファイルを生成してダウンロードします。 これらのファイルは、クライアント コンピューター上でネイティブ VPN クライアントを構成するために使用されます。

WAN レベルのグローバル プロファイルの VPN クライアント構成パッケージを生成するには、[仮想 WAN] に移動します (仮想ハブではない)。

左側のウィンドウで [ユーザー VPN 構成] を選択します。

プロファイルをダウンロードする対象の構成を選択します。 同じプロファイルに複数のハブが割り当てられている場合は、プロファイルを展開してハブを表示し、このプロファイルを使用するハブのいずれかを選択します。

[仮想 WAN のユーザー VPN プロファイルのダウンロード] を選択します。

ダウンロード ページで、[EAPTLS] を選択し、[Generate and download profile] (プロファイルを生成してダウンロードする) を選択します。 クライアントの構成設定を含むプロファイル パッケージ (ZIP ファイル) が生成され、コンピューターにダウンロードされます。 パッケージの内容は、構成での認証とトンネルの選択によって異なります。

VPN クライアントの構成

ダウンロードしたプロファイルを使用して、リモート アクセス クライアントを構成します。 オペレーティング システムごとに手順は異なります。お使いのシステムに適用される手順に従ってください。

IKEv2

ユーザー VPN 構成でトンネルの型に IKEv2 VPN を指定した場合は、ネイティブ VPN クライアント (Windows および macOS Catalina 以降) を構成できます。

次の手順は Windows 向けです。 macOS については、IKEv2-macOS の手順を参照してください。

Windows コンピューターのアーキテクチャに対応する VPN クライアント構成ファイルを選択します。 64 ビットのプロセッサ アーキテクチャの場合は、"VpnClientSetupAmd64" インストーラー パッケージを選択します。 32 ビットのプロセッサ アーキテクチャの場合は、"VpnClientSetupX86" インストーラー パッケージを選択します。

パッケージをダブルクリックしてインストールします。 SmartScreen ポップアップが表示された場合は、 [詳細] 、 [実行] の順に選択します。

クライアント コンピューターで [ネットワークの設定] に移動し、 [VPN] を選択します。 VPN 接続により、その接続先の仮想ネットワークの名前が表示されます。

このユーザー VPN 構成を使用して接続する各コンピューターにクライアント証明書をインストールします。 ネイティブ Azure 証明書の認証タイプを使用する場合、認証にはクライアント証明書が必要です。 証明書の生成の詳細については、「証明書の生成」をご覧ください。 クライアント証明書のインストール方法については、クライアント証明書のインストールに関するページをご覧ください。

OpenVPN

ユーザー VPN 構成で、トンネルの型に OpenVPN を指定した場合は、Azure VPN クライアントをダウンロードして構成することも、場合によっては OpenVPN クライアント ソフトウェアを使用することもできます。 手順については、構成に対応するリンクを使います。

- Microsoft Entra 認証 - Azure VPN クライアント - Windows

- Microsoft Entra 認証 - Azure VPN クライアント - macOS

- OpenVPN クライアント ソフトウェアの構成 - Windows、macOS、iOS、Linux

スポーク VNet を接続する

このセクションでは、ハブとスポーク VNet の間に接続を作成します。

Azure portal で、左側のウィンドウの仮想 WAN に移動し、[仮想ネットワーク接続] を選択します。

[仮想ネットワーク接続] のページで、[+ 接続の追加] を選択します。

[接続の追加] ページで、接続の設定を構成します。 ルーティング設定については、「ルーティングについて」を参照してください。

- 接続名: 接続に名前を付けます。

- ハブ: この接続に関連付けるハブを選択します。

- サブスクリプション:サブスクリプションを確認します。

- リソース グループ: 接続先の仮想ネットワークを含むリソース グループを選択します。

- 仮想ネットワーク: このハブに接続する仮想ネットワークを選択します。 既存の仮想ネットワーク ゲートウェイがない仮想ネットワークを選択してください。

- [なし] に伝達: 既定では、これは [いいえ] に設定されています。 このスイッチを [はい] に変更すると、 [ルート テーブルへ伝達] および [ラベルへ伝達] の構成オプションが構成できなくなります。

- ルート テーブルを関連付ける: ドロップダウンから、関連付けるルート テーブルを選択できます。

- ラベルへ伝達: ラベルはルート テーブルの論理グループです。 この設定では、ドロップダウンから選びます。

- 静的ルート: 必要に応じて静的ルートを構成します。 ネットワーク仮想アプライアンスの静的ルートを構成します (該当する場合)。 仮想 WAN では、仮想ネットワーク接続の静的ルートに対して 1 つの次ホップ IP がサポートされています。 たとえば、イングレスとエグレスのトラフィック フロー用に個別の仮想アプライアンスがある場合は、仮想アプライアンスを別の VNet に配置し、VNet を仮想ハブに接続することをお勧めします。

- この VNet 内のワークロードのネクスト ホップ IP をバイパスする: この設定により、NVA を介したすべてのトラフィックを強制することなく、NVA と他のワークロードを同じ VNet にデプロイできます。 この設定は、新しい接続を構成する場合にのみ構成できます。 この設定を既に作成した接続に使用する場合は、接続を削除してから、新しい接続を追加します。

- [静的ルートを伝達]: この設定は現在ロールアウト中です。この設定を使用すると、[静的ルート] セクションで定義されている静的ルートを、[ルート テーブルへ伝達] で指定されているルート テーブルに伝達できます。 さらに、ルートは、[ラベルへ伝達] と指定されているラベルがあるルート テーブルに伝達されます。 これらのルートは、既定のルート 0/0 を除き、ハブ間で伝達できます。 この機能はロールアウト中です。この機能を有効にする必要がある場合は、サポート ケースを開いてください

構成する設定が完了したら、[作成] をクリックして接続を作成します。

仮想マシンを作成する

このセクションでは、VNet に 2 つの VM (VM1 と VM2) を作成します。 ネットワーク図では、10.18.0.4 と 10.18.0.5 が使用されています。 VM を構成するときは、必ず自分が作成した仮想ネットワークを選択してください ([ネットワーク] タブにあります)。 VM を作成する手順については、クイック スタート: VM の作成に関するページを参照してください。

仮想ハブをセキュリティで保護する

標準的な仮想ハブには、スポーク仮想ネットワーク内のリソースを保護するためのセキュリティ ポリシーが組み込まれていません。 セキュリティ保護付き仮想ハブでは、Azure Firewall またはサードパーティのプロバイダーを使用して、Azure 内のリソースを保護するための受信および送信トラフィックを管理します。

次の記事を使用して、ハブをセキュリティ保護付きハブに変換します: 仮想 WAN ハブ内で Azure Firewall を構成する。

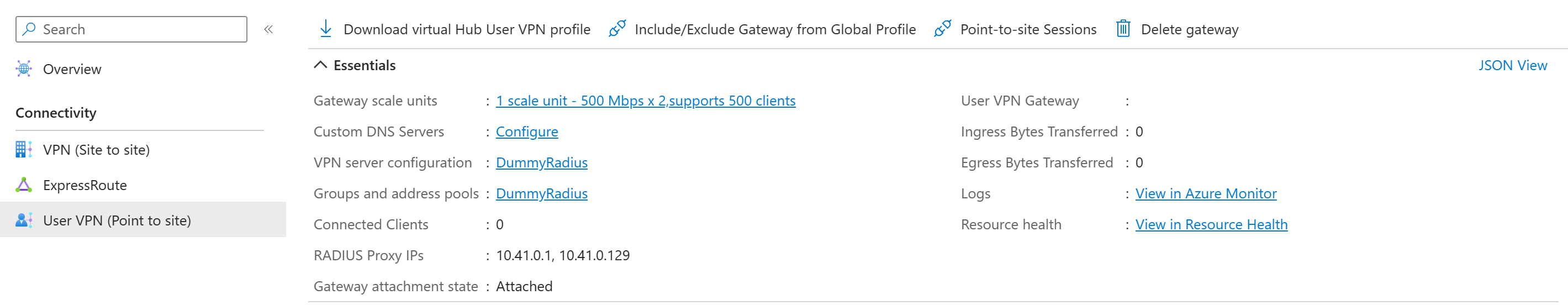

トラフィックを管理およびフィルター処理する規則を作成する

Azure Firewall の動作を規定する規則を作成します。 ハブをセキュリティで保護することにより、仮想ハブに入るすべてのパケットが確実に、Azure リソースにアクセスする前にファイアウォール処理の対象となります。

これらの手順を完了すると、VPN ユーザーがプライベート IP アドレス 10.18.0.4 を持つ VM にアクセスできるものの、プライベート IP アドレス 10.18.0.5 を持つ VM にはアクセスできないアーキテクチャが作成されます

Azure portal で、Firewall Manager に移動します。

[セキュリティ] で、 [Azure Firewall ポリシー] を選択します。

[Azure ファイアウォール ポリシーの作成] を選択します。

[ポリシーの詳細] で、名前を入力し、仮想ハブがデプロイされているリージョンを選択します。

[Next: DNS Settings](次へ: DNS 設定) を選択します。

[Next:Rules](次へ: 規則) を選択します。

[規則] タブで、 [規則コレクションの追加] を選択します。

コレクションの名前を指定します。 種類をネットワークとして設定します。 100 の優先順位値を追加します。

以下の例に示すように、規則の名前、ソースの種類、ソース、プロトコル、宛先ポート、宛先の種類を入力してください。 その後、 [追加] を選択します。 この規則により、VPN クライアント プールの任意の IP アドレスで、プライベート IP アドレス 10.18.04 を持つ VM にアクセスできるようになりますが、仮想ハブに接続されているその他のリソースにはアクセスできません。 必要なアーキテクチャに適したすべての規則とアクセス許可の規則を作成します。

[Next:脅威インテリジェンス] を選択します。

次へ:[次へ: ハブ] を選択します。

[ハブ] タブで、 [Associate virtual hubs](仮想ハブの関連付け) を選択します。

先ほど作成した仮想ハブを選んでから、 [追加] を選択します。

[Review + create](レビュー + 作成) を選択します。

[作成] を選択します

このプロセスが完了するまで 5 分以上かかることがあります。

トラフィックを Azure Firewall 経由でルーティングする

このセクションでは、確実にトラフィックが Azure Firewall 経由でルーティングされるようにする必要があります。

- ポータルで、Firewall Manager から [セキュリティで保護された仮想ハブ] を選択します。

- 作成した仮想ハブを選択します。

- [設定] の [セキュリティの構成] を選択します。

- [Private traffic](プライベート トラフィック) の [Send via Azure Firewall](Azure Firewall 経由で送信) を選択します。

- VNet 接続とブランチ接続のプライベート トラフィックが Azure Firewall によって保護されていることを確認します。

- [保存] を選択します。

注意

セキュリティ保護付き仮想ハブで Azure Firewall を使用してプライベート エンドポイント宛てのトラフィックを検索する場合は、「Azure Virtual WAN でプライベート エンドポイント宛てのトラフィックをセキュリティで保護する」をご覧ください。 セキュリティ保護付き仮想ハブで Azure Firewall を使用してそれらを検査するには、Azure Firewall マネージャーの [セキュリティの構成] の下の [Private traffic prefixes] (プライベート トラフィック プレフィックス) でプライベート エンドポイントごとに /32 プレフィックスを追加する必要があります。 これらの/32 プレフィックスが構成されていない場合、プライベート エンドポイント宛てのトラフィックは Azure Firewall をバイパスします。

検証

セキュリティ保護付きハブの設定を確認します。

- クライアント デバイスから VPN 経由でセキュリティ保護付き仮想ハブに接続します。

- クライアントから IP アドレス 10.18.0.4 に Ping を実行します。 応答が表示されるはずです。

- クライアントから IP アドレス 10.18.0.5 に Ping を実行します。 応答は表示できないはずです。

考慮事項

- セキュリティ保護付き仮想ハブ上の有効なルート テーブルに、ファイアウォール経由のプライベート トラフィックの次のホップがあることを確認します。 有効なルート テーブルにアクセスするには、仮想ハブ リソースに移動します。 [接続] で、 [ルーティング] を選んでから、 [有効なルート] を選択します。 そこから、既定のルート テーブルを選択します。

- 規則の作成に関するセクションで規則を作成したことを確認します。 これらの手順を行わないと、作成した規則が実際にはハブに関連付けられず、ルート テーブルとパケット フローで Azure Firewall は使用されません。

次のステップ

- Virtual WAN の詳細については、Virtual WAN FAQ を参照してください。

- Azure Firewall の詳細については、「Azure Firewall に関する FAQ」を参照してください。

![スクリーンショットには、[基本] タブが選択された [仮想ハブの作成] ペインが表示されています。](../includes/media/virtual-wan-hub-basics/create-hub.png)

![[接続の追加] ページのスクリーンショット。](../includes/media/virtual-wan-connect-vnet-hub/connection.png)