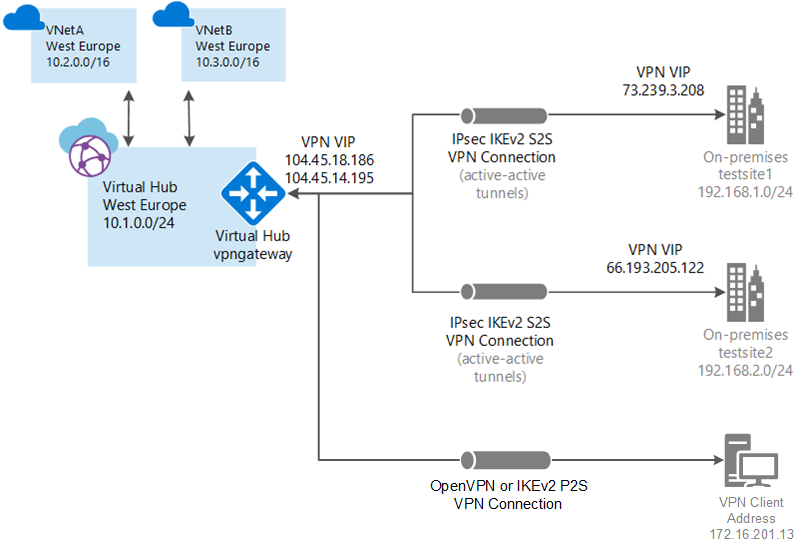

このチュートリアルでは、Virtual WAN を使用して Azure 内のリソースに接続する方法について示します。 このチュートリアルでは、Azure portal を使用して、OpenVPN または IPsec/IKE (IKEv2) 経由でポイント対サイト ユーザー VPN 接続を作成します。 この種類の接続には、接続する各クライアント コンピューター上でネイティブの VPN クライアントを構成する必要があります。

- この記事は、証明書と RADIUS 認証に適用されます。 Microsoft Entra 認証については、ユーザー VPN 接続を構成する - Microsoft Entra 認証に関するページを参照してください。

- Virtual WAN の詳細については、Virtual WAN の概要に関するページを参照してください。

このチュートリアルでは、以下の内容を学習します。

- 仮想 WAN を作成する

- ユーザー VPN 構成を作成する

- 仮想ハブとゲートウェイを作成する

- クライアント構成ファイルを生成する

- VPN クライアントを構成する

- VNet に接続する

- 仮想 WAN を表示する

- 設定を変更する

前提条件

Azure サブスクリプションがある。 Azure サブスクリプションをお持ちでない場合は、無料アカウントを作成してください。

接続先の仮想ネットワークが用意されていること。

オンプレミス ネットワークのどのサブネットも接続先の仮想ネットワークと重複していないことを確認してください。

Azure portal で仮想ネットワークを作成するには、クイックスタート記事を参照してください。

この演習では、次の値の例を使用して仮想ネットワークを作成しました。 これらの値は、独自の仮想ネットワークを作成するときに変更できます。

パラメーター 価値 リソース グループ TestRG 名前 VNet1 場所またはリージョン 米国東部 IPv4 アドレス空間 10.11.0.0/16

仮想ネットワークには、まだ仮想ネットワーク ゲートウェイが存在していない必要があります。

- 仮想ネットワークにゲートウェイ (VPN または ExpressRoute のどちらか) が既に存在する場合は、すべてのゲートウェイを削除してから先に進む必要があります。

- この構成では、仮想ネットワークが Virtual WAN ハブ ゲートウェイにのみ接続されている必要があります。

仮想ハブのプライベート アドレス空間に使用する IP アドレスの範囲を決定します。 この情報は、仮想ハブを構成するときに使用されます。 仮想ハブは、仮想 WAN によって作成および使用される仮想ネットワークです。 リージョン内の Virtual WAN ネットワークの核となります。 アドレス空間の範囲は、次の特定の規則に準拠している必要があります。

- ハブに指定するアドレス範囲が、接続先の既存の仮想ネットワークと重複することはできません。

- このアドレス範囲が、接続するオンプレミスのアドレス範囲と重複することはできません。

- オンプレミス ネットワーク構成に含まれている IP アドレス範囲になじみがない場合は、それらの詳細を提供できるだれかと調整してください。

仮想 WAN を作成する

ポータルの [リソースの検索] バーで、検索ボックスに「Virtual WAN」と入力し、Enter キーを押します。

検索結果から、[Virtual WAN] を選択します。 [Virtual WAN] ページで [+ 作成] を選択し、[WAN の作成] ページを開きます。

[WAN の作成] ページの [基本] タブで、フィールドに入力します。 例の値を変更して、お使いの環境に適用します。

![スクリーンショットには、[基本] タブが選択された [WAN の作成] ペインが表示されています。](../includes/media/virtual-wan-create-vwan-include/basics.png)

- サブスクリプション: 使用するサブスクリプションを選択します。

- リソース グループ: 新規作成するか、または既存のものを使用します。

- リソース グループの場所: ドロップダウンからリソースの場所を選択します。 WAN はグローバル リソースであり、特定のリージョンに存在するものではありません。 ただし、作成した WAN リソースを管理および検索するために、リージョンを選択する必要があります。

- 名前: 仮想 WAN に付ける名前を入力します。

- 種類: Basic または Standard。 [Standard] を選択します。 [Basic] を選択した場合には、Basic 仮想 WAN は、Basic ハブのみを含むことができます。 Basic ハブは、サイト間接続にのみ使用できます。

ページの下部でフィールドへの入力を完了したら、[確認と作成] を選択します。

検証に合格したら、[作成] をクリックして仮想 WAN を作成します。

ユーザー VPN 構成を作成する

ユーザー VPN (P2S) 構成では、接続するリモート クライアントのパラメーターが定義されています。 ハブに P2S ゲートウェイを作成する前に、ユーザー VPN 構成を作成します。 複数のユーザー VPN 構成を作成できます。 P2S ゲートウェイを作成するときに、使用するユーザー VPN 構成を選択します。

従う手順は、使用する認証方法によって異なります。 この演習では、OpenVpn と IKEv2 と証明書認証を選択します。 ただし、他の構成も使用できます。 各認証方法には特定の要件があります。

Azure 証明書: この構成では、証明書が必要です。 証明書を生成または取得する必要があります。 クライアント証明書はクライアントごとに必要です。 また、ルート証明書情報 (公開キー) をアップロードする必要があります。 必要な証明書の詳細については、証明書の生成とエクスポートに関するページを参照してください。

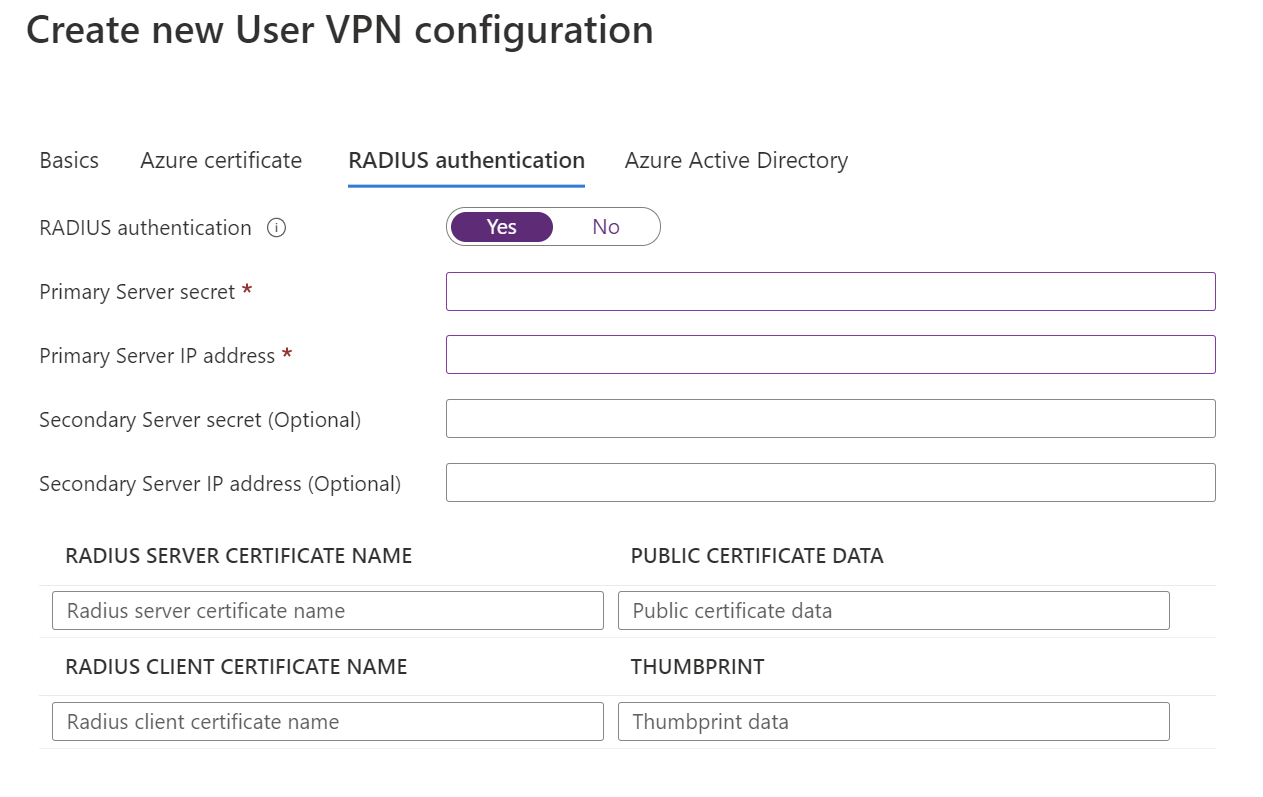

Radius ベースの認証: Radius サーバーの IP、Radius サーバーのシークレット、証明書の情報を取得します。

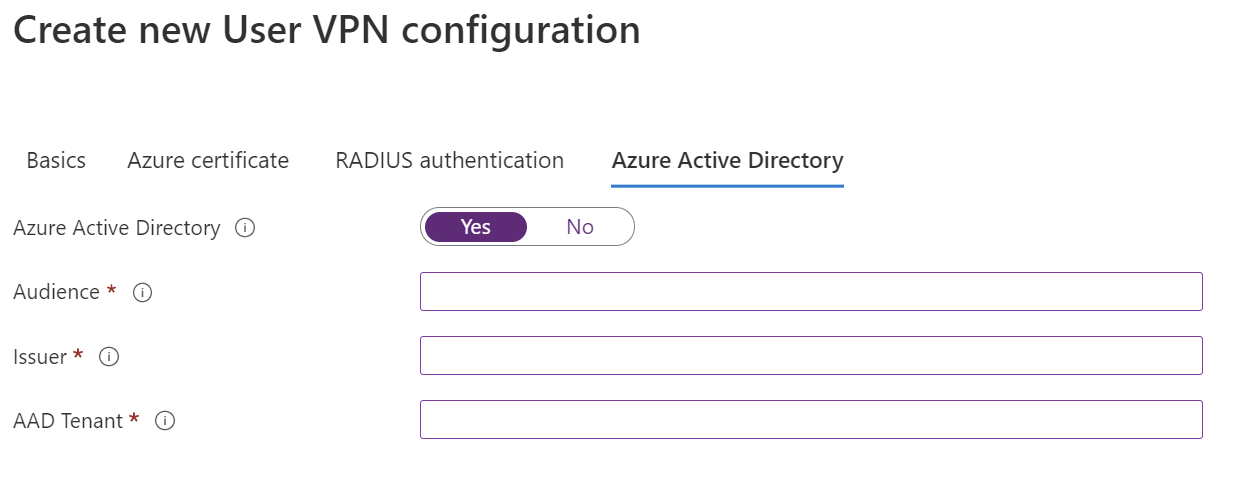

Microsoft Entra 認証: ユーザー VPN 接続を構成する - Microsoft Entra 認証に関するページを参照してください。

構成の手順

作成した仮想 WAN に移動します。

左側のメニューから、[ユーザー VPN 構成] を選択します。

[ユーザー VPN 構成] ページで、[+ ユーザー VPN 構成の作成] を選択します。

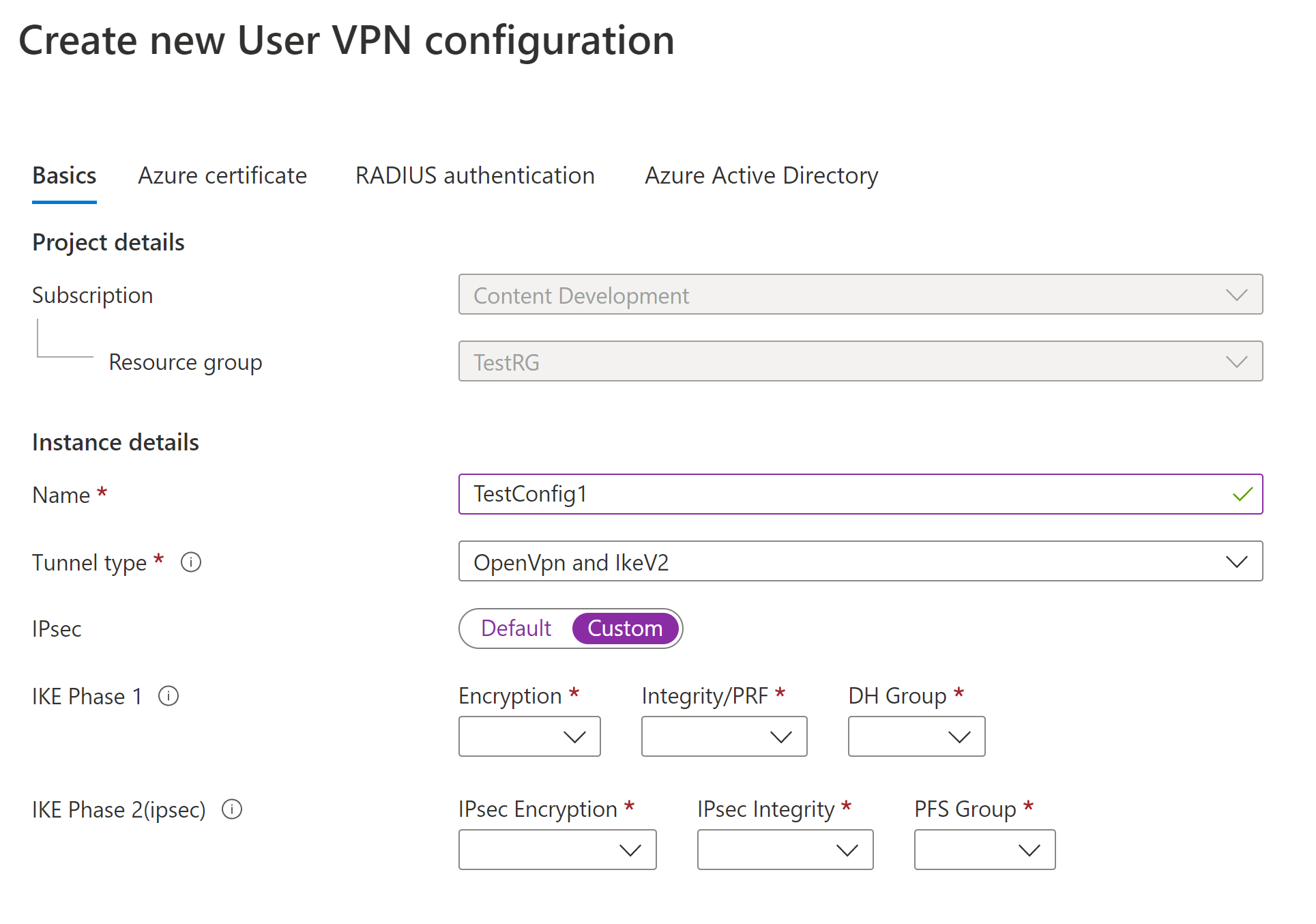

[新しいユーザー VPN 構成を作成する] ページの [基本] タブにある [インスタンスの詳細] で、VPN 構成に割り当てる名前を入力します。

[トンネルの種類] で、目的のトンネルの種類をドロップダウンから選択します。 トンネルの種類のオプションは、[IKEv2 VPN]、[OpenVPN]、[OpenVPN and IKEv2]\(OpenVPN と IKEv2\) です。 トンネルの種類ごとに、特定の必須設定があります。 選択するトンネルの種類は、使用可能な認証の選択肢に対応します。

要件とパラメーター:

IKEv2 VPN

要件: トンネルの種類に [IKEv2] を選択すると、認証方法を選択するように指示するメッセージが表示されます。 IKEv2 の場合、複数の認証方法を指定できます。 Azure 証明書または RADIUS ベースの認証、あるいはその両方を選択できます。

IPsec カスタム パラメーター: IKE フェーズ 1 および IKE フェーズ 2 のパラメーターをカスタマイズするには、IPsec スイッチを [カスタム] に切り替えてパラメーター値を選択します。 カスタマイズできるパラメーターの詳細については、カスタムの IPsec に関する記事を参照してください。

OpenVPN

- 要件: トンネルの種類に [OpenVPN] を選択すると、認証メカニズムを選択するように指示するメッセージが表示されます。 トンネルの種類として [OpenVPN] が選択されている場合は、複数の認証方法を指定できます。 Azure 証明書、Microsoft Entra ID、または RADIUS ベースの認証の任意のサブセットを選択できます。 RADIUS ベースの認証の場合、セカンダリ RADIUS サーバーの IP アドレスとサーバー シークレットを指定できます。

[OpenVPN and IKEv2]\(OpenVPN と IKEv2\)

- 要件: トンネルの種類に [OpenVPN and IKEv2]\(OpenVPN と IKEv2\) を選択すると、認証メカニズムを選択するように指示するメッセージが表示されます。 トンネルの種類として [OpenVPN and IKEv2]\(OpenVPN と IKEv2\) が選択されている場合は、複数の認証方法を指定できます。 Azure 証明書または RADIUS ベースの認証のいずれかとともに Microsoft Entra ID を選択できます。 RADIUS ベースの認証の場合、セカンダリ RADIUS サーバーの IP アドレスとサーバー シークレットを指定できます。

使用する認証方法を構成します。 各認証方法は、[Azure 証明書]、[RADIUS 認証]、[Microsoft Entra ID] のそれぞれ個別のタブにあります。 一部の認証方法は、特定のトンネルの種類でのみ使用できます。

構成する認証方法のタブで、[はい] を選択して、使用可能な構成設定を表示します。

例 - 証明書認証

この設定を構成するには、[基本] ページのトンネルの型を IKEv2、OpenVPN、または OpenVPN と IKEv2 にすることができます。

![[はい] が選択されているスクリーンショット。](../includes/media/virtual-wan-p2s-configuration/certificate-authentication.png)

例 - RADIUS 認証

この設定を構成するには、[基本] ページのトンネルの型を Ikev2、OpenVPN、または OpenVPN と IKEv2 にすることができます。

例 - Microsoft Entra 認証

この設定を構成するには、[基本] ページのトンネルの種類が OpenVPN になっている必要があります。 Microsoft Entra ID ベースの認証は、OpenVPN でのみサポートされています。

設定の構成が完了したら、ページの下部にある [確認と作成] を選択します。

[作成] を選択してユーザー VPN 構成を作成します。

仮想ハブとゲートウェイを作成する

基本ページ

作成した仮想 WAN に移動します。 仮想 WAN ページの左側のウィンドウの [接続] で、[ハブ] を選択します。

[ハブ] ページで、[+ 新しいハブ] を選択して、[仮想ハブを作成する] ページを開きます。

[仮想ハブを作成する] ページの [基本] タブで、次のフィールドを入力します。

- [リージョン]: 仮想ハブをデプロイするリージョンを選択します。

- [名前]: 仮想ハブに付ける名前。

- [ハブ プライベート アドレス空間]: CIDR 表記のハブのアドレス範囲。 ハブを作成するための最小アドレス空間は /24 です。

- 仮想ハブ容量: ドロップダウンから選択します。 詳細については、仮想ハブ設定に関するページを参照してください。

- [ハブ ルーティングの優先順位]: このフィールドを変更する特定の必要性がない限り、この設定は既定値の [ExpressRoute] のままにします。 詳細については、「仮想ハブ ルーティングの優先順位」を参照してください。

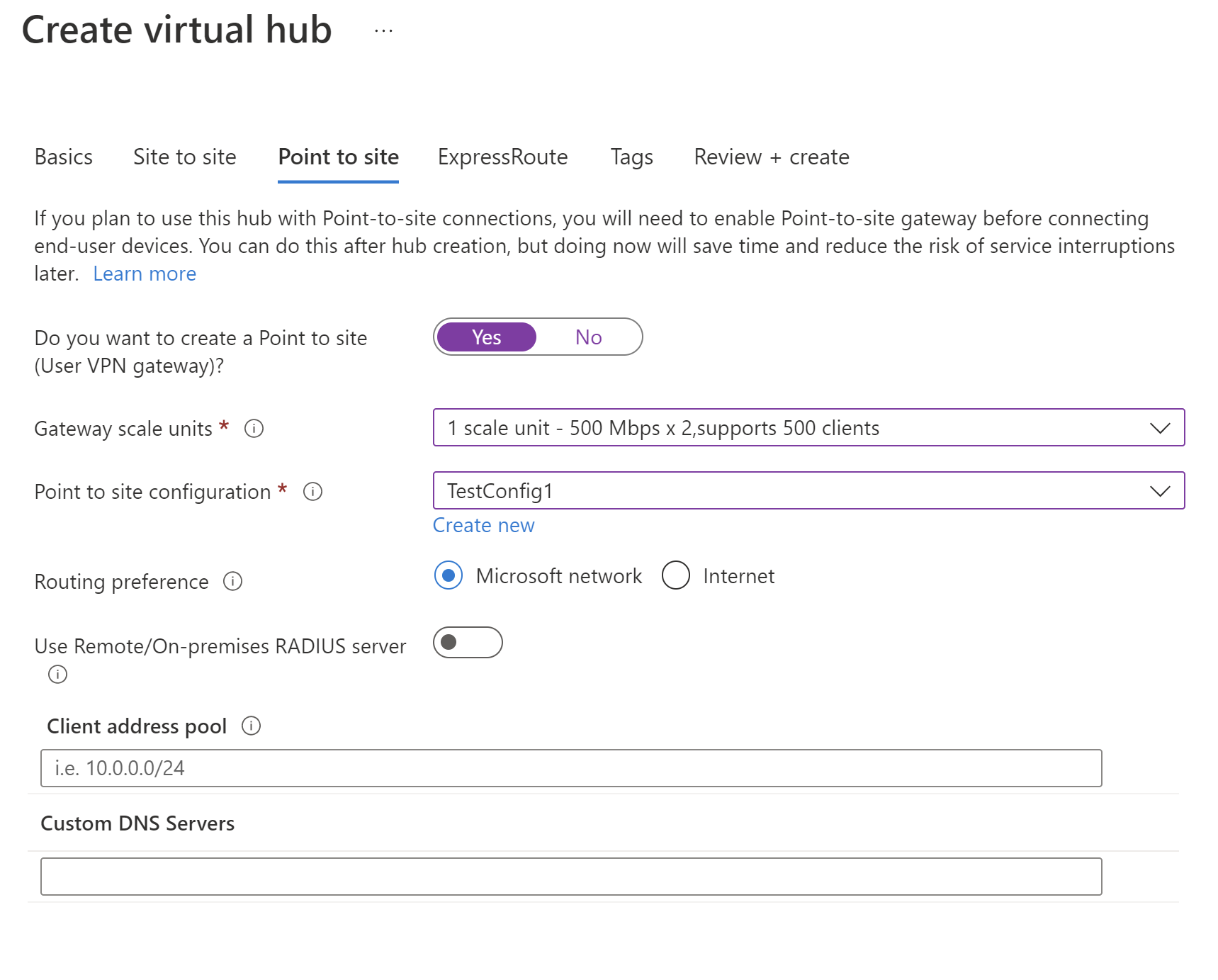

ポイント対サイトのページ

[ポイント対サイト] タブをクリックして、ポイント対サイトの構成ページを開きます。 ポイント対サイトの設定を表示するには、[はい] をクリックします。

次の設定を構成します。

[ゲートウェイ スケール ユニット] - ユーザー VPN ゲートウェイの合計容量を表します。 40 以上のゲートウェイ スケール ユニットを選択した場合は、それに応じてクライアント アドレス プールを計画します。 この設定がクライアント アドレス プールに与える影響の詳細については、クライアント アドレス プールについての記事を参照してください。 ゲートウェイ スケール ユニットについては、よくあるご質問に関する記事を参照してください。

[ポイント対サイト構成] - 前の手順で作成したユーザー VPN 構成を選択します。

[ルーティングの優先順位] - Azure のルーティング設定を使用すると、Azure とインターネットの間でトラフィックをルーティングする方法を選択できます。 Microsoft ネットワーク経由または ISP ネットワーク (パブリック インターネット) 経由のどちらでトラフィックをルーティングするかを選択できます。 これらのオプションはそれぞれコールド ポテト ルーティングおよびホット ポテト ルーティングとも呼ばれます。 Virtual WAN 内のパブリック IP アドレスは、選択したルーティング オプションに基づいてサービスによって割り当てられます。 Microsoft ネットワークまたは ISP によるルーティング設定の詳細については、ルーティングの基本設定に関する記事を参照してください。

リモート/オンプレミス RADIUS サーバーの使用 - Virtual WAN ユーザー VPN ゲートウェイが RADIUS ベースの認証を使用するように構成されている場合、ユーザー VPN ゲートウェイはプロキシとして機能し、RADIUS アクセス要求を RADIUS サーバーに送信します。 [リモートまたはオンプレミスの RADIUS サーバーを使用する] 設定は既定で無効になっています。つまり、ユーザー VPN Gateway は、ゲートウェイのハブに接続されている仮想ネットワーク内の RADIUS サーバーにのみ認証要求を転送できます。 この設定を有効にすると、ユーザー VPN Gateway で、リモート ハブに接続された、またはオンプレミスにデプロイされた RADIUS サーバーを使用して認証できます。

注

リモート/オンプレミスの RADIUS サーバーの設定と関連するプロキシ IP は、ゲートウェイが RADIUS ベースの認証を使用するように構成されている場合にのみ使用されます。 ゲートウェイが RADIUS ベースの認証を使用するように構成されていない場合、この設定は無視されます。

ユーザーがハブ ベースのプロファイルではなくグローバル VPN プロファイルに接続する場合は、"リモート/オンプレミス RADIUS サーバーを使用する" を有効にする必要があります。 詳細については、グローバルまたはハブ レベルのプロファイルに関するページ参照してください。

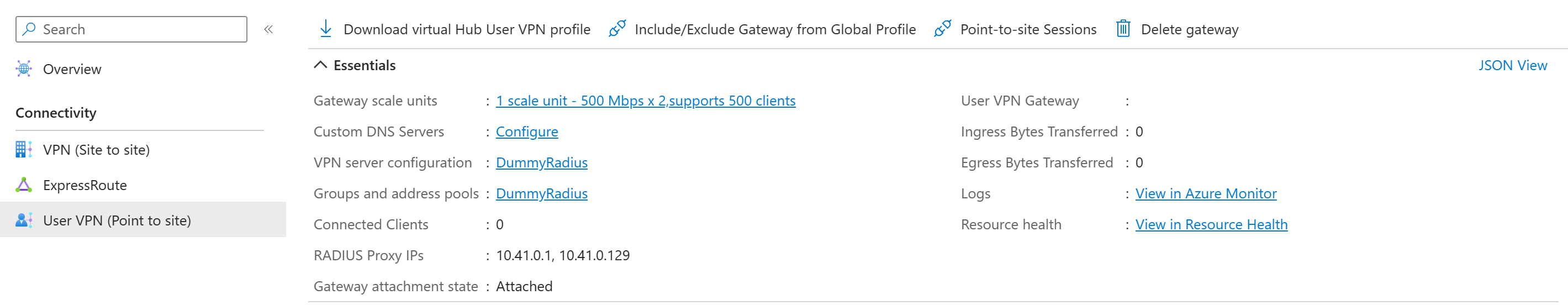

ユーザー VPN ゲートウェイを作成したら、ゲートウェイに移動し、RADIUS プロキシ IP フィールドをメモします。 RADIUS プロキシ IP は、ユーザー VPN Gateway から RADIUS サーバーに送信される RADIUS パケットのソース IP です。 そのため、RADIUS サーバーは、RADIUS プロキシ IP からの認証要求を受け入れるように構成する必要があります。 [RADIUS プロキシ IP] フィールドが空白または [なし] の場合は、ハブのアドレス空間からの認証要求を受け入れるように RADIUS サーバーを構成します。

さらに、RADIUS サーバーをホストする接続 (VNet またはオンプレミス) の関連付けと伝達によって、ポイント対サイト VPN Gateway でデプロイされたハブの defaultRouteTable に伝達されるように設定し、ポイント対サイト VPN 構成が RADIUS サーバーをホストする接続のルート テーブルに伝達されるようにします。 ゲートウェイと RADIUS サーバー間での通信が確実に行われるようにするためには、これが必須です。

[クライアント アドレス プール] - このアドレス プールから IP アドレスが VPN クライアントに自動的に割り当てられます。 アドレス プールはそれぞれ異なる必要があります。 アドレス プールを重複させることはできません。 詳細については、クライアント アドレス プールに関する記事を参照してください。

[Custom DNS Servers]\(カスタム DNS サーバー\) - クライアントが使用する DNS サーバーの IP アドレス。 最大で 5 つまで指定できます。

[確認および作成] を選択して設定を検証します。

検証に合格したら、[作成] を選択します。 ハブの作成は、完了するまでに 30 分以上かかることがあります。

新しいハブを作成すると、ポータルでルーターのバージョンを参照する警告メッセージが表示されることがあります。 これは、ルーターがプロビジョニングしているときに発生することがあります。 ルーターが完全にプロビジョニングされると、メッセージは表示されなくなります。

クライアント構成ファイルを生成する

ユーザー VPN (P2S) を使用して VNet に接続する場合には、接続元のオペレーティング システムにネイティブにインストールされている VPN クライアントを使用できます。 VPN クライアントに必要なすべての構成設定は、VPN クライアント構成 ZIP ファイルに含まれています。 ZIP ファイル内の設定を使用することで、VPN クライアントを簡単に構成できます。 生成する VPN クライアント構成ファイルは、お使いのゲートウェイのユーザー VPN 構成に固有です。 このセクションでは、VPN クライアントの構成に使用するファイルを生成してダウンロードします。

ダウンロードできる構成プロファイルには、グローバルとハブの 2 種類があります。 グローバル プロファイルは WAN レベルの構成プロファイルです。 WAN レベルの構成プロファイルをダウンロードすると、組み込みの Traffic Manager ベースのユーザー VPN プロファイルを入手できます。 グローバル プロファイルを使用する場合に何らかの理由でハブが利用できない場合、サービスによって提供される組み込みのトラフィック管理によって、(別のハブを介した) Azure リソースへの接続がポイント対サイト ユーザー用に確保されます。 詳細情報が必要な場合、またはハブ レベルのプロファイル VPN クライアント構成パッケージをダウンロードするには、「グローバル プロファイルとハブ プロファイル」を参照してください。

WAN レベルのグローバル プロファイルの VPN クライアント構成パッケージを生成するには、[仮想 WAN] に移動します (仮想ハブではない)。

左側のウィンドウで [ユーザー VPN 構成] を選択します。

プロファイルをダウンロードする対象の構成を選択します。 同じプロファイルに複数のハブが割り当てられている場合は、プロファイルを展開してハブを表示し、このプロファイルを使用するハブのいずれかを選択します。

[仮想 WAN のユーザー VPN プロファイルのダウンロード] を選択します。

ダウンロード ページで、[EAPTLS] を選択し、[Generate and download profile] (プロファイルを生成してダウンロードする) を選択します。 クライアントの構成設定を含むプロファイル パッケージ (ZIP ファイル) が生成され、コンピューターにダウンロードされます。 パッケージの内容は、構成での認証とトンネルの選択によって異なります。

VPN クライアントを構成する

ダウンロードしたプロファイル パッケージを使用して、コンピューター上にネイティブ VPN クライアントを構成します。 オペレーティング システムごとに手順は異なります。 お使いシステムに適用される指示に従ってください。 クライアントの構成が完了したら、接続できます。

IKEv2

ユーザー VPN 構成でトンネルの型に IKEv2 VPN を指定した場合は、ネイティブ VPN クライアント (Windows および macOS Catalina 以降) を構成できます。

次の手順は Windows 向けです。 macOS の場合は、P2S ユーザー VPN クライアントの構成 - ネイティブ VPN クライアント - macOS の手順を参照してください。

Windows コンピューターのアーキテクチャに対応する VPN クライアント構成ファイルを選択します。 64 ビットのプロセッサ アーキテクチャの場合は、"VpnClientSetupAmd64" インストーラー パッケージを選択します。 32 ビットのプロセッサ アーキテクチャの場合は、"VpnClientSetupX86" インストーラー パッケージを選択します。

パッケージをダブルクリックしてインストールします。 SmartScreen ポップアップが表示された場合は、[詳細]、[実行] の順に選択します。

クライアント コンピューターで [ネットワークの設定] に移動し、[VPN] を選択します。 VPN 接続により、その接続先の仮想ネットワークの名前が表示されます。

このユーザー VPN 構成を使用して接続する各コンピューターにクライアント証明書をインストールします。 ネイティブ Azure 証明書の認証タイプを使用する場合、認証にはクライアント証明書が必要です。 証明書の生成の詳細については、「証明書の生成」をご覧ください。 クライアント証明書のインストール方法については、クライアント証明書のインストールに関するページをご覧ください。

OpenVPN

ユーザー VPN 構成で、トンネルの型に OpenVPN を指定した場合は、Azure VPN クライアントをダウンロードして構成することも、場合によっては OpenVPN クライアント ソフトウェアを使用することもできます。 手順については、構成に対応するリンクを使います。

クライアントの構成

| 認証方法 | トンネルの種類 | クライアント OS | VPN クライアント |

|---|---|---|---|

| 証明書 | IKEv2、SSTP | Windows | ネイティブ VPN クライアント |

| IKEv2 | macOS | ネイティブ VPN クライアント | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN クライアント OpenVPN クライアント バージョン 2.x OpenVPN クライアント バージョン 3.x |

|

| OpenVPN | macOS | OpenVPN クライアント | |

| OpenVPN | iOS | OpenVPN クライアント | |

| OpenVPN | Linux | Azure VPN クライアント OpenVPN クライアント |

|

| Microsoft Entra ID | OpenVPN | Windows | Azure VPN クライアント |

| OpenVPN | macOS | Azure VPN クライアント | |

| OpenVPN | Linux | Azure VPN クライアント |

VNet をハブに接続する

このセクションでは、仮想ハブと仮想ネットワークの間の接続を作成します。 このチュートリアルでは、ルーティング設定を構成する必要はありません。

Azure portal で、左側のウィンドウの仮想 WAN に移動し、[仮想ネットワーク接続] を選択します。

[仮想ネットワーク接続] のページで、[+ 接続の追加] を選択します。

[接続の追加] ページで、接続の設定を構成します。 ルーティング設定については、「ルーティングについて」を参照してください。

- 接続名: 接続に名前を付けます。

- ハブ: この接続に関連付けるハブを選択します。

- [サブスクリプション]: サブスクリプションを確認します。

- リソース グループ: 接続先の仮想ネットワークを含むリソース グループを選択します。

- 仮想ネットワーク: このハブに接続する仮想ネットワークを選択します。 既存の仮想ネットワーク ゲートウェイがない仮想ネットワークを選択してください。

- [なし] に伝達: 既定では、これは [いいえ] に設定されています。 このスイッチを [はい] に変更すると、[ルート テーブルへ伝達] および [ラベルへ伝達] の構成オプションが構成できなくなります。

- ルート テーブルを関連付ける: ドロップダウンから、関連付けるルート テーブルを選択できます。

- ラベルへ伝達: ラベルはルート テーブルの論理グループです。 この設定では、ドロップダウンから選びます。

- 静的ルート: 必要に応じて静的ルートを構成します。 ネットワーク仮想アプライアンスの静的ルートを構成します (該当する場合)。 仮想 WAN では、仮想ネットワーク接続の静的ルートに対して 1 つの次ホップ IP がサポートされています。 たとえば、イングレスとエグレスのトラフィック フロー用に個別の仮想アプライアンスがある場合は、仮想アプライアンスを別の VNet に配置し、VNet を仮想ハブに接続することをお勧めします。

- この VNet 内のワークロードのネクスト ホップ IP をバイパスする: この設定により、NVA を介したすべてのトラフィックを強制することなく、NVA と他のワークロードを同じ VNet にデプロイできます。 この設定は、新しい接続を構成する場合にのみ構成できます。 この設定を既に作成した接続に使用する場合は、接続を削除してから、新しい接続を追加します。

- [静的ルートを伝達]: この設定を使用すると、[静的ルート] セクションで定義されている静的ルートを、[ルート テーブルへ伝達] で指定されているルート テーブルに伝達できます。 さらに、ルートは、[ラベルへ伝達] と指定されているラベルがあるルート テーブルに伝達されます。 これらのルートは、既定のルート 0/0 を除き、ハブ間で伝達できます。

構成する設定が完了したら、[作成] を選択して接続を作成します。

ポイント対サイト セッション ダッシュボード

アクティブなポイント対サイト セッションを表示するには、[ポイント対サイト セッション] をクリックします。 こうすると、ユーザー VPN Gateway に接続されているすべてのアクティブなポイント対サイト ユーザーが表示されます。

ユーザー VPN Gateway からユーザーを切断するには、[...] コンテキスト メニューをクリックし、[切断] をクリックします。

設定を変更する

クライアント アドレス プールを変更する

[仮想ハブ] -> [ユーザー VPN (ポイントからサイトへ)] に移動します。

[ゲートウェイ スケール ユニット] の横にある値をクリックして [Edit User VPN gateway]\(ユーザー VPN Gateway の編集\) ページを開きます。

[ユーザ VPN ゲートウェイの編集] ページで設定を編集します。

ページの下部にある [編集] をクリックして、設定を検証します。

[確認] をクリックして設定を保存します。 このページでの変更は、完了まで最大 30 分かかる場合があります。

DNS サーバーを変更する

[仮想ハブ] -> [ユーザー VPN (ポイントからサイトへ)] に移動します。

[カスタム DNS サーバー] の横にある値をクリックして [Edit User VPN gateway]\(ユーザー VPN Gateway の編集\) ページを開きます。

[ユーザー VPN ゲートウェイの編集] ページで、[カスタム DNS サーバー] フィールドを編集します。 DNS サーバーの IP アドレスを、[カスタム DNS サーバー] テキスト ボックスに入力します。 DNS サーバーは 5 個まで指定できます。

ページの下部にある [編集] をクリックして、設定を検証します。

[確認] をクリックして設定を保存します。 このページでの変更は、完了まで最大 30 分かかる場合があります。

リソースをクリーンアップする

作成したリソースは、不要になったら削除してください。 Virtual WAN リソースのいくつかは、依存関係に応じた特定の順序で削除する必要があります。 削除が完了するまでに 30 分程度かかる場合があります。

作成した仮想 WAN を開きます。

仮想 WAN に関連付けられている仮想ハブを選択してハブ ページを開きます。

ゲートウェイの種類ごとの以下の順序に従って、すべてのゲートウェイ エンティティを削除します。 この処理は、完了までに 30 分ほどかかる場合があります。

VPN:

- VPN サイトを切断する

- VPN 接続を削除する

- VPN Gateway を削除する

ExpressRoute:

- ExpressRoute 接続を削除する

- ExpressRoute ゲートウェイを削除します

仮想 WAN に関連付けられているすべてのハブについて、この手順を繰り返します。

ハブはこの時点で削除することも、後でリソース グループを削除するときにハブを削除することもできます。

Azure portal でリソース グループに移動します。

[リソース グループの削除] を選択します。 これでハブと仮想 WAN を含め、リソース グループ内の他のリソースが削除されます。

![[基本] タブが選択された [仮想ハブの作成] ペインを示すスクリーンショット。](../includes/media/virtual-wan-hub-basics/create-hub.png)