ポイント対サイト VPN について

ポイント対サイト (P2S) VPN ゲートウェイ接続では、個々のクライアント コンピューターから仮想ネットワークへの、セキュリティで保護された接続を作成することができます。 P2S 接続は、クライアント コンピューターから接続を開始することによって確立されます。 このソリューションは、在宅勤務者が自宅や会議室など、遠隔地から Azure VNet に接続する場合に便利です。 P2S VPN は、VNet への接続を必要とするクライアントが数台である場合に、S2S VPN の代わりに使用するソリューションとしても便利です。 この記事は、Resource Manager デプロイ モデルに適用されます。

P2S で使用されるプロトコル

ポイント対サイト VPN では、次のいずれかのプロトコルを使用できます。

SSL/TLS ベースの VPN プロトコルである OpenVPN® プロトコル。 ほとんどのファイアウォールは、TLS で使用されるアウトバウンド TCP ポート 443 を開いているため、TLS VPN ソリューションはファイアウォールを通過できます。 OpenVPN は、Android、iOS (バージョン 11.0 以上)、Windows、Linux、および Mac デバイス (macOS バージョン 10.13 以上) から接続する際に使用できます。

Secure Socket トンネリング プロトコル (SSTP)。これは、TLS ベースの独自の VPN プロトコルです。 ほとんどのファイアウォールは、TLS で使用されるアウトバウンド TCP ポート 443 を開いているため、TLS VPN ソリューションはファイアウォールを通過できます。 SSTP は、Windows デバイスでのみサポートされます。 Azure では、SSTP を備え、TLS 1.2 をサポートするすべてのバージョンの Windows (Windows 8.1 以降) がサポートされています。

IKEv2 VPN。これは、標準ベースの IPsec VPN ソリューションです。 IKEv2 VPN は、Mac デバイス (macOS バージョン 10.11 以上) から接続する際に使用できます。

Note

P2S 用 IKEv2 および OpenVPN は、Resource Manager デプロイ モデルでのみ使用できます。 これらは、クラシック デプロイ モデルでは使用できません。

P2S VPN クライアントの認証方法

Azure が P2S VPN 接続を受け入れる前に、ユーザーはまず認証を受ける必要があります。 Azure では、接続するユーザーを認証するメカニズムが 2 つ用意されています。

証明書の認証

ネイティブ Azure 証明書認証を使用する場合、デバイス上にあるクライアント証明書が、接続するユーザーの認証に使用されます。 クライアント証明書は信頼されたルート証明書から生成され、各クライアント コンピューターにインストールされます。 エンタープライズ ソリューションを使って生成されたルート証明書を使用することも、自己署名証明書を生成することもできます。

クライアント証明書の検証は、P2S VPN 接続が確立される間、VPN ゲートウェイによって実行されます。 検証にはルート証明書が必要なため、そのルート証明書を Azure にアップロードする必要があります。

Microsoft Entra 認証

Microsoft Entra 認証を使用すると、ユーザーは Microsoft Entra 資格情報を使用して Azure に接続できます。 ネイティブ Microsoft Entra 認証は OpenVPN プロトコルでのみサポートされており、Azure VPN クライアントの使用も必要です。 サポートされているクライアント オペレーティング システムは、Windows 10 以降と macOS です。

ネイティブの Microsoft Entra 認証では、VPN に Microsoft Entra 条件付きアクセスと多要素認証 (MFA) 機能を使用できます。

大まかに言うと、Microsoft Entra 認証を構成するには、次の手順を実行する必要があります:

次のいずれかのリンクを使用して、最新バージョンの Azure VPN クライアント インストール ファイルをダウンロードします。

- クライアント インストール ファイルを使用してインストールする: https://aka.ms/azvpnclientdownload。

- クライアント コンピューターにサインインしたときに直接インストールする: Microsoft Store。

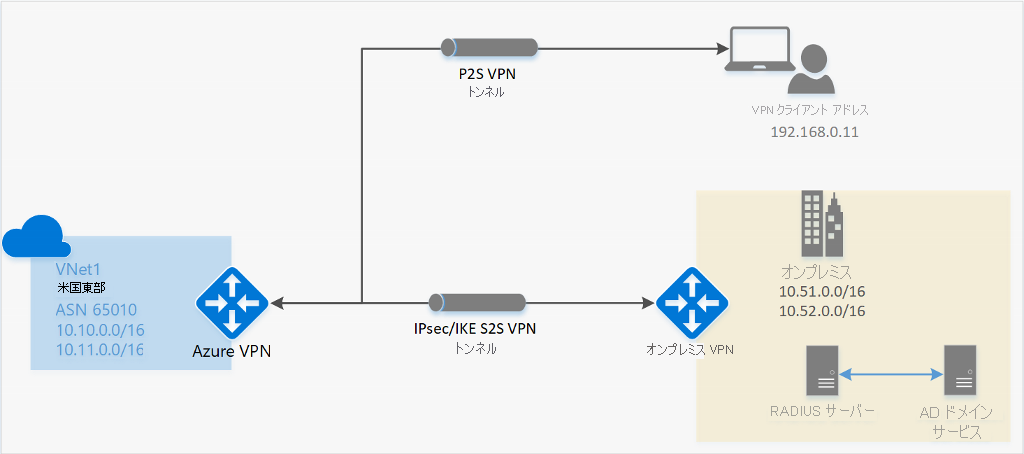

Active Directory (AD) ドメイン サーバー

AD ドメイン認証では、ユーザーは組織のドメイン資格情報を使用して Azure に接続できます。 これには AD サーバーと統合する RADIUS サーバーが必要です。 また、組織は既存の RADIUS デプロイを利用することもできます。

RADIUS サーバーは、オンプレミスまたは Azure VNet にデプロイできます。 認証が行われる間、Azure VPN ゲートウェイがパススルーとして機能し、接続するデバイスと RADIUS サーバーの間で認証メッセージを転送します。 そのため、ゲートウェイが RADIUS サーバーにアクセスできることが重要です。 RADIUS サーバーがオンプレミスに存在する場合、アクセスのために、Azure からオンプレミス サイトへの VPN サイト間接続が必要になります。

また、RADIUS サーバーは、AD 証明書サービスとも統合できます。 これにより、Azure 証明書認証の代替手段として、P2S 証明書認証に RADIUS サーバーとエンタープライズ証明書デプロイを使用できます。 この利点は、ルート証明書と失効した証明書を Azure にアップロードする必要がないことです。

RADIUS サーバーは、他の外部 ID システムと統合することもできます。 これにより、多要素認証のオプションなど、P2S VPN 向けの多数の認証オプションを利用できるようになります。

クライアントの構成要件について

クライアント構成の要件は、使用する VPN クライアント、認証の種類、プロトコルによって異なります。 次の表に、使用可能なクライアントと、各構成に対応する記事を示します。

| 認証 | トンネルの種類 | 構成ファイルを生成する | VPN クライアントを構成する |

|---|---|---|---|

| Azure 証明書 | IKEv2、SSTP | Windows | ネイティブ VPN クライアント |

| Azure 証明書 | OpenVPN | Windows | - OpenVPN クライアント - Azure VPN クライアント |

| Azure 証明書 | IKEv2、OpenVPN | macOS-iOS | macOS-iOS |

| Azure 証明書 | IKEv2、OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| RADIUS - 証明書 | - | 記事 | 記事 |

| RADIUS - パスワード | - | 記事 | 記事 |

| RADIUS - その他の方法 | - | 記事 | 記事 |

重要

2018 年 7 月 1 日以降、Azure VPN Gateway では TLS 1.0 および 1.1 のサポートが終了します。 VPN Gateway では、TLS 1.2 のみがサポートされるようになります。 影響を受けるのはポイント対サイト接続のみであり、サイト対サイト接続には影響ありません。 Windows 10 以降のクライアント上でポイント対サイト VPN に対して TLS を使用する場合、特に何も行う必要はありません。 Windows 7 および Windows 8 クライアント上でポイント対サイト接続に対して TLS を使用する場合、更新手順については「VPN Gateway に関する FAQ」を参照してください。

P2S VPN がサポートされるゲートウェイ SKU の種類

次の表に、トンネル、接続、スループット別のゲートウェイ SKU を示します。 このテーブルに関するその他のテーブルと詳細については、VPN Gateway の設定に関する記事のゲートウェイ SKU セクションを参照してください。

| VPN Gateway 世代 |

SKU | S2S/VNet-to-VNet トンネル |

P2S SSTP 接続 |

P2S IKEv2/OpenVPN 接続 |

Aggregate スループット ベンチマーク |

BGP | ゾーン冗長 | Virtual Network でサポートされている VM の数 |

|---|---|---|---|---|---|---|---|---|

| Generation1 | Basic | 最大 10 | 最大 128 | サポートされていません | 100 Mbps | サポートされていません | いいえ | 200 |

| Generation1 | VpnGw1 | 最大 30 | 最大 128 | 最大 250 | 650 Mbps | サポートされています | いいえ | 450 |

| Generation1 | VpnGw2 | 最大 30 | 最大 128 | 最大 500 | 1 Gbps | サポートされています | いいえ | 1300 |

| Generation1 | VpnGw3 | 最大 30 | 最大 128 | 最大 1000 | 1.25 Gbps | サポートされています | いいえ | 4000 |

| Generation1 | VpnGw1AZ | 最大 30 | 最大 128 | 最大 250 | 650 Mbps | サポートされています | はい | 1000 |

| Generation1 | VpnGw2AZ | 最大 30 | 最大 128 | 最大 500 | 1 Gbps | サポートされています | はい | 2,000 |

| Generation1 | VpnGw3AZ | 最大 30 | 最大 128 | 最大 1000 | 1.25 Gbps | サポートされています | はい | 5000 |

| Generation2 | VpnGw2 | 最大 30 | 最大 128 | 最大 500 | 1.25 Gbps | サポートされています | いいえ | 685 |

| Generation2 | VpnGw3 | 最大 30 | 最大 128 | 最大 1000 | 2.5 Gbps | サポートされています | いいえ | 2240 |

| Generation2 | VpnGw4 | 最大 100* | 最大 128 | 最大 5000 | 5 Gbps | サポートされています | いいえ | 5300 |

| Generation2 | VpnGw5 | 最大 100* | 最大 128 | 最大 10000 | 10 Gbps | サポートされています | いいえ | 6700 |

| Generation2 | VpnGw2AZ | 最大 30 | 最大 128 | 最大 500 | 1.25 Gbps | サポートされています | はい | 2,000 |

| Generation2 | VpnGw3AZ | 最大 30 | 最大 128 | 最大 1000 | 2.5 Gbps | サポートされています | はい | 3300 |

| Generation2 | VpnGw4AZ | 最大 100* | 最大 128 | 最大 5000 | 5 Gbps | サポートされています | はい | 4400 |

| Generation2 | VpnGw5AZ | 最大 100* | 最大 128 | 最大 10000 | 10 Gbps | サポートされています | はい | 9000 |

Note

Basic SKU には制限があり、IKEv2、IPv6、RADIUS 認証はサポートされていません。 詳細については、VPN Gateway の設定 に関する記事を参照してください。

P2S 用に VPN ゲートウェイではどの IKE/IPsec ポリシーが構成されていますか。

このセクションの表では、既定のポリシーの値を示します。 ただし、カスタム ポリシーでサポートされている使用可能な値は反映されません。 カスタム ポリシーの場合は、New-AzVpnClientIpsecParameter PowerShell コマンドレットに一覧表示されている指定可能な値を参照してください。

IKEv2

| 暗号化 | 整合性 | PRF | DH グループ |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| 暗号化 | 整合性 | PFS グループ |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

P2S 用に VPN ゲートウェイではどの TLS ポリシーが構成されていますか。

TLS

| ポリシー |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

P2S 接続の構成方法

P2S 構成で必要な手順には、特有のものが非常に多くあります。 次の記事では、一般的な P2S 構成の手順について順を追って説明します。

P2S 接続の構成を削除するには

PowerShell または CLI を使用して、接続の構成を削除できます。 例については、「FAQ」を参照してください。

P2S ルーティングのしくみ

次の記事をご覧ください。

FAQ

認証に基づく P2S の FAQ セクションが複数あります。

次の手順

"OpenVPN" は OpenVPN Inc. の商標です。