注:

Microsoft Defender for Cloud AppsはMicrosoft Defender XDRの一部になりました。これは、Microsoft Defender スイート全体からの信号を関連付け、インシデント レベルの検出、調査、強力な応答機能を提供します。 詳細については、「Microsoft Defender XDRのMicrosoft Defender for Cloud Apps」を参照してください。

Microsoft Defender for Cloud Appsのセッション コントロールは、任意の Web アプリで動作するように構成できます。 この記事では、カスタム基幹業務アプリ、機能しない SaaS アプリ、およびセッション コントロールを使用してMicrosoft Entra ID アプリケーション プロキシ経由でホストされるオンプレミス アプリをオンボードしてデプロイする方法について説明します。 アプリ セッションをDefender for Cloud AppsにルーティングするMicrosoft Entra ID条件付きアクセス ポリシーを作成する手順について説明します。 その他の IdP ソリューションについては、「 Microsoft IdP 以外のカスタム アプリの条件付きアクセス アプリ制御をデプロイする」を参照してください。

前提条件

アプリのオンボード/メンテナンスの一覧に管理者を追加する

Defender for Cloud Appsのメニュー バーで、設定歯車を選択し、[設定] を選択します。

[ アプリの条件付きアクセス制御] で、[ アプリのオンボード/メンテナンス] を選択します。

アプリをオンボードするユーザーのユーザー プリンシパル名またはメールを入力し、[保存] を選択 します。

必要なライセンスを確認する

条件付きアクセス アプリ制御を使用するには、organizationに次のライセンスが必要です。

- Microsoft Entra ID Premium P1 以上

- Microsoft Defender for Cloud Apps

シングル サインオンでアプリを構成する必要がある

アプリでは、次のいずれかの認証プロトコルを使用する必要があります。

IdP プロトコル Microsoft Entra ID SAML 2.0 または OpenID Connect

事前にオンボードされているアプリを確認する

アプリをオンボードする前に、アクセス制御とセッション制御の両方について、事前にオンボードされているアプリの次の一覧に含まれていないことを確認します。

- AWS

- Box

- 一致する

- CornerStone オンデマンド

- DocuSign

- Dropbox

- Egnyte

- GitHub

- Google Workspace

- HighQ

- JIRA/Confluence

- LinkedIn ラーニング

- Microsoft Azure DevOps (Visual Studio Team Services)

- Microsoft Azure ポータル

- Microsoft Dynamics 365 CRM

- Microsoft Exchange Online

- Microsoft OneDrive

- Microsoft Power BI

- Microsoft SharePoint Online

- Microsoft Teams

- Microsoft Yammer

- Salesforce

- ServiceNow

- 余裕期間

- Tableau

- Workday

- Workiva

- Workplace by Facebook

Defender for Cloud Appsで事前にオンボードされたアプリを使用するには、アプリをルーティングしてアクセスとセッション制御を行い、初期サインインを実行する必要があります。

任意のアプリを展開するには

次の手順に従って、条件付きアクセス アプリの制御によって制御されるアプリDefender for Cloud Apps構成します。

注:

Microsoft Entra ID アプリの条件付きアクセス アプリ制御をデプロイするには、Microsoft Entra ID Premium P1 以降の有効なライセンスとDefender for Cloud Apps ライセンスが必要です。

手順 1: Defender for Cloud Appsで動作するようにMicrosoft Entra IDを構成する

注:

Microsoft Entra IDまたは他の ID プロバイダーで SSO を使用してアプリケーションを構成する場合、オプションとして表示されるフィールドの 1 つはサインオン URL 設定です。 条件付きアクセス アプリの制御を機能させるには、このフィールドが必要な場合があることに注意してください。

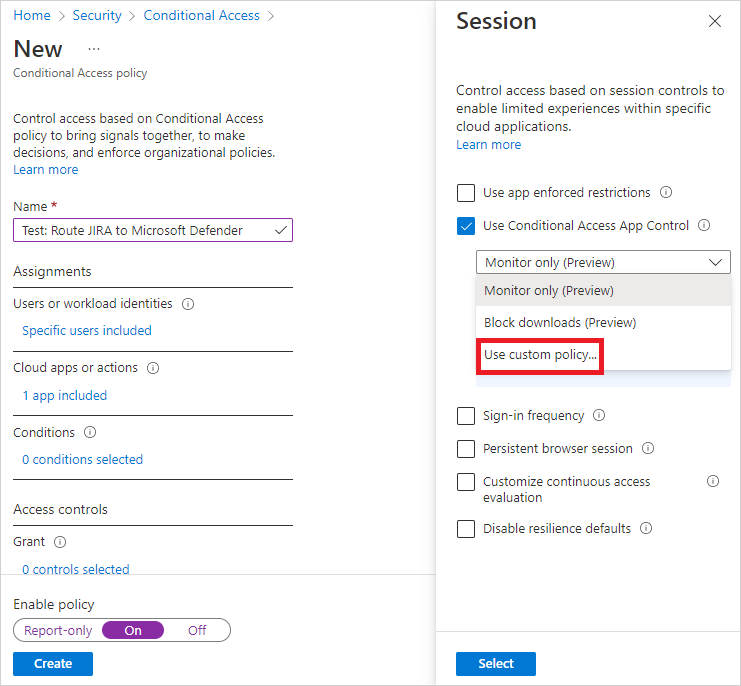

Microsoft Entra IDで、[セキュリティ>Conditional Access] を参照します。

[ 条件付きアクセス ] ウィンドウの上部にあるツール バーで、[ 新しいポリシー] を選択します。

[ 新しい ] ウィンドウの [ 名前 ] ボックスに、ポリシー名を入力します。

[ 割り当て] で、[ ユーザーとグループ] を選択し、アプリのオンボード (初期サインオンと検証) するユーザーを割り当て、[完了] を選択 します。

[ 割り当て] で、[ クラウド アプリ] を選択し、条件付きアクセス アプリ制御で制御するアプリを割り当てて、[完了] を選択 します。

[アクセス制御] で [セッション] を選択し、[条件付きアクセス アプリ制御を使用する] を選択し、組み込みのポリシー ([監視のみ] または [ダウンロードをブロックする] ) または [カスタム ポリシーを使用してDefender for Cloud Appsで高度なポリシーを設定する] を選択し、[選択] をクリックします。

必要に応じて、条件を追加し、必要に応じてコントロールを付与します。

[ポリシーの有効化] を [オン] に設定し、[作成] を選択します。

手順 2: アプリを手動で追加し、必要に応じて証明書をインストールする

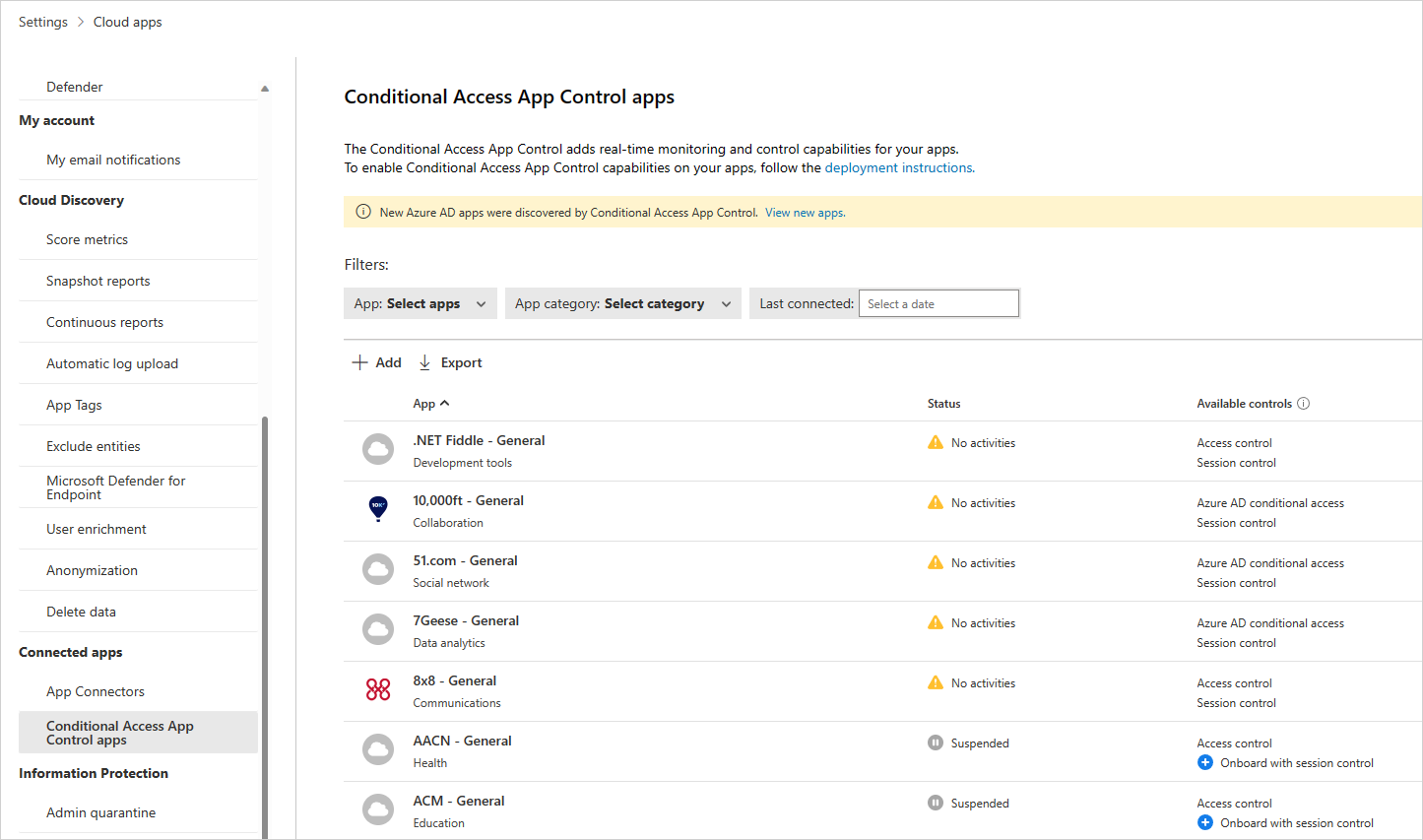

アプリ カタログ内のアプリケーションは、[接続済みアプリ] の下のテーブルに自動的に設定されます。 デプロイするアプリが認識されていることを確認するには、そこに移動します。

Defender for Cloud Appsのメニュー バーで、設定歯車を選択し、[条件付きアクセス アプリ制御] タブを選択して、アクセス ポリシーとセッション ポリシーで構成できるアプリケーションのテーブルにアクセスします。

[ アプリ: アプリの選択 ]ドロップダウン メニューを選択して、デプロイするアプリをフィルター処理して検索します。

![[アプリの選択] ダイアログのスクリーンショット: アプリを検索するアプリを選択します。](media/select-apps.png)

アプリが表示されない場合は、手動で追加する必要があります。

未確認のアプリを手動で追加する方法

バナーで、[ 新しいアプリの表示] を選択します。

新しいアプリの一覧で、オンボードするアプリごとに、 + 記号を選択し、[ 追加] を選択します。

注:

アプリがDefender for Cloud Appsアプリ カタログに表示されない場合は、ログイン URL と共に未確認のアプリの下のダイアログに表示されます。 これらのアプリの +記号をクリックすると、アプリケーションをカスタム アプリとしてオンボードできます。

アプリのドメインを追加するには

適切なドメインをアプリに関連付けると、Defender for Cloud Appsはポリシーと監査アクティビティを適用できます。

たとえば、関連付けられているドメインのファイルのダウンロードをブロックするポリシーを構成した場合、そのドメインからのアプリによるファイルのダウンロードはブロックされます。 ただし、アプリに関連付けられていないドメインからのアプリによるファイルのダウンロードはブロックされず、アクティビティ ログでアクションは監査されません。

注:

Defender for Cloud Appsは、シームレスなユーザー エクスペリエンスを確保するために、アプリに関連付けられていないドメインにサフィックスを追加します。

- アプリ内から、Defender for Cloud Apps管理ツール バーの [検出されたドメイン] を選択します。

注:

管理ツール バーは、アプリをオンボードまたはメンテナンスするためのアクセス許可を持つユーザーにのみ表示されます。

- [検出されたドメイン] パネルで、ドメイン名をメモするか、一覧を .csv ファイルとしてエクスポートします。

注:

パネルには、アプリに関連付けられていない検出されたドメインの一覧が表示されます。 ドメイン名は完全修飾です。

- Defender for Cloud Appsに移動し、メニュー バーで設定歯車を選択し、[条件付きアクセス アプリ制御] を選択します。

- アプリの一覧で、デプロイするアプリが表示される行で、行の末尾にある 3 つのドットを選択し、[ アプリの詳細] で [編集] を選択 します。

ヒント

アプリで構成されているドメインの一覧を表示するには、[アプリ ドメインの表示] を選択します。

- [ ユーザー定義ドメイン] で、このアプリに関連付けるすべてのドメインを入力し、[保存] を選択 します。

注:

* ワイルドカード文字は、任意の文字のプレースホルダーとして使用できます。 ドメインを追加するときは、特定のドメイン (

sub1.contoso.com、sub2.contoso.com) を追加するか、複数のドメイン (*.contoso.com) を追加するかを決定します。

ルート証明書をインストールする

次の手順を繰り返して、 現在の CA と 次の CA 自己署名ルート証明書をインストールします。

- 証明書を選択します。

- [ 開く] を選択し、プロンプトが表示されたら、もう一度 [開く ] を選択します。

- [ 証明書のインストール] を選択します。

- [現在のユーザー] または [ローカル コンピューター] を選択します。

- [証明書をすべて次のストアに配置する] を選択してから [参照] を選択します。

- [ 信頼されたルート証明機関 ] を選択し、[ OK] を選択します。

- [完了] を選択します。

注:

証明書を認識するには、証明書をインストールしたら、ブラウザーを再起動して同じページに移動する必要があります。

[続行] を選択します。

アプリケーションがテーブルで使用可能であることを確認します。

手順 3: アプリが正しく動作していることを確認する

アプリケーションがプロキシされていることを確認するには、まず、アプリケーションに関連付けられているブラウザーからハード サインアウトするか、シークレット モードで新しいブラウザーを開きます。

アプリケーションを開き、次のチェックを実行します。

- URL に

.mcasサフィックスが含まれていることを確認します - ユーザーの作業プロセスの一部であるアプリ内のすべてのページにアクセスし、ページが正しくレンダリングされることを確認します。

- ファイルのダウンロードやアップロードなどの一般的なアクションを実行することで、アプリの動作と機能が悪影響を受けないことを確認します。

- アプリに関連付けられているドメインの一覧を確認します。 詳細については、「 アプリのドメインを追加する」を参照してください。

エラーや問題が発生した場合は、管理ツール バーを使用して、 .har ファイルや記録されたセッションなどのリソースを収集して、サポート チケットを提出します。

手順 4: organizationで使用するアプリを有効にする

organizationの運用環境でアプリを使用できるようにする準備ができたら、次の手順を実行します。

- Defender for Cloud Appsで、設定歯車を選択し、[条件付きアクセス アプリ制御] を選択します。

- アプリの一覧で、デプロイするアプリが表示される行で、行の末尾にある 3 つのドットを選択し、[ アプリの編集] を選択します。

- [ 条件付きアクセス アプリ制御で使用 ] を選択し、[保存] を選択 します。

手順 5: Microsoft Entra ID ポリシーを更新する

- [Microsoft Entra ID] の [セキュリティ] で、[条件付きアクセス] を選択します。

- 前に作成したポリシーを更新して、必要な関連ユーザー、グループ、およびコントロールを含めます。

- [セッション>条件付きアクセス アプリ制御を使用します。カスタム ポリシーを使用する] を選択した場合は、[Defender for Cloud Apps] に移動し、対応するセッション ポリシーを作成します。 詳細については、「 セッション ポリシー」を参照してください。

次の手順

関連項目

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。