Defender for Cloud Apps が Google Workspace 環境の保護に役立つしくみ

Google Workspace をクラウド ファイル ストレージおよびコラボレーション ツールとして使用すると、ユーザーは合理的で効率的な方法で、組織およびパートナー全体でドキュメントを共有できます。 Google Workspace を使用すると、機密データが内部だけでなく外部のコラボレーターにも公開されたり、さらに悪いことに共有リンクを介してパブリックに使用可能にされたりする可能性があります。 このようなインシデントは、悪意のあるアクターまたは認識していない従業員が原因で発生することがあります。 Google Workspace は、生産性を高めるのに役立つ大規模なサードパーティ製アプリ エコシステムも提供します。 これらのアプリを使用すると、悪意のあるアプリや過剰なアクセス許可を持つアプリを使用するリスクに組織がさらされる可能性があります。

Google Workspace を Defender for Cloud Apps に接続すると、ユーザーのアクティビティに関するより深い分析情報が得られ、機械学習ベースの異常検出を使用した脅威検出、情報保護検出 (外部との情報共有の検出など)、修復制御の自動化、自分の組織で有効になっているサードパーティ アプリからの脅威の検出を行えるようになります。

主な脅威

- 侵害されたアカウントと内部関係者による脅威

- データ漏えい

- セキュリティに対する認識不足

- 悪意のあるサードパーティ製アプリと Google アドオン

- マルウェア

- ランサムウェア

- 管理されていない個人のデバイスの持ち込み (BYOD)

環境を保護する場合の Defender for Cloud Apps の利点

- クラウドの脅威、侵害されたアカウント、悪意のある内部関係者を検出する

- クラウドに格納されている規制対象の機密データを検出、分類、ラベル付け、保護する

- 環境にアクセスできる OAuth アプリを検出して管理する

- クラウドに格納されているデータに対して DLP ポリシーとコンプライアンス ポリシーを適用する

- 共有データの公開を制限し、コラボレーション ポリシーを適用する

- フォレンジック調査にアクティビティの監査証跡を使用する

SaaS セキュリティ態勢管理

Google Workspace を接続して、Microsoft Secure Score でのセキュリティに関する推奨事項を自動的に取得します。 Secure Score で、[推奨アクション] を選択し、[製品] = [Google Workspace] でフィルター処理します。

Google Workspace では、MFA の強制を有効にするためのセキュリティに関する推奨事項がサポートされています。

詳細については、以下を参照してください:

組み込みのポリシーとポリシー テンプレートで Google Workspace を制御する

次の組み込みのポリシー テンプレートを使用すると、潜在的な脅威を検出して通知することができます。

| Type | 名前 |

|---|---|

| 組み込みの異常検出ポリシー | 匿名 IP アドレスからのアクティビティ 頻度の低い国からのアクティビティ 不審な IP アドレスからのアクティビティ あり得ない移動 終了させられたユーザーによって実行されたアクティビティ (IdP として Microsoft Entra ID が必要) マルウェアの検出 複数回失敗したログイン試行 異常な管理アクティビティ |

| アクティビティ ポリシー テンプレート | Logon from a risky IP address (危険な IP アドレスからのログオン) |

| ファイル ポリシー テンプレート | 未承認のドメインと共有されているファイルの検出 個人の電子メール アドレスで共有されたファイルの検出 PII/PCI/PHI を含むファイルの検出 |

ポリシーの作成の詳細については、「ポリシーの作成」を参照してください。

ガバナンス制御を自動化する

潜在的な脅威を監視することに加えて、以下の Google Workspace ガバナンス アクションを適用および自動化して、検出された脅威を修復することができます。

| Type | アクション |

|---|---|

| データ ガバナンス | - Microsoft Purview Information Protection の秘密度ラベルを適用する - ドメインに読み取りアクセス許可を付与する - Google Drive のファイル/フォルダーをプライベートにする - ファイル/フォルダーへのパブリック アクセスを減らす - ファイルからコラボレーターを削除する - Microsoft Purview Information Protection の秘密度ラベルを削除する - ファイル/フォルダの外部コラボレーターを削除する - ファイル編集者の共有する機能を削除する - ファイル/フォルダーへのパブリック アクセスを削除する - ユーザーに Google へのパスワードのリセットを要求する - DLP 違反のダイジェストをファイル所有者に送信する - 最後のファイル編集者に DLP 違反を送信する - ファイル所有権を譲渡する - ファイルを削除する |

| ユーザー ガバナンス | - ユーザーを一時停止する - アラートをユーザーに通知する (Microsoft Entra ID 経由) - ユーザーにもう一度ログインするよう要求する (Microsoft Entra ID 経由) - ユーザーを一時停止する (Microsoft Entra ID 経由) |

| OAuth アプリのガバナンス | - OAuth アプリのアクセス許可を取り消す |

アプリからの脅威の修復の詳細については、「接続されているアプリを管理する」を参照してください。

Google Workspace をリアルタイムで保護する

外部ユーザーをセキュリティで保護して共同作業し、管理されていない、またはリスクの高いデバイスへの機密データのダウンロードをブロックおよび保護するための、ベスト プラクティスを参照してください。

Google Workspace を Microsoft Defender for Cloud Apps に接続する

このセクションでは、コネクタ API を使用して Microsoft Defender for Cloud Apps を既存の Google Workspace アカウントに接続する手順について説明します。 この接続により、Google Workspace の使用を可視化し、制御できるようになります。 Defender for Cloud Apps で Google Workspace を保護する方法の詳細については、Google Workspace の保護に関するページを参照してください。

Note

Google Workspace に関するファイルのダウンロード アクティビティは、Defender for Cloud アプリには表示されません。

Google Workspace を構成する

Google Workspace スーパー管理者として https://console.cloud.google.com にサインインします。

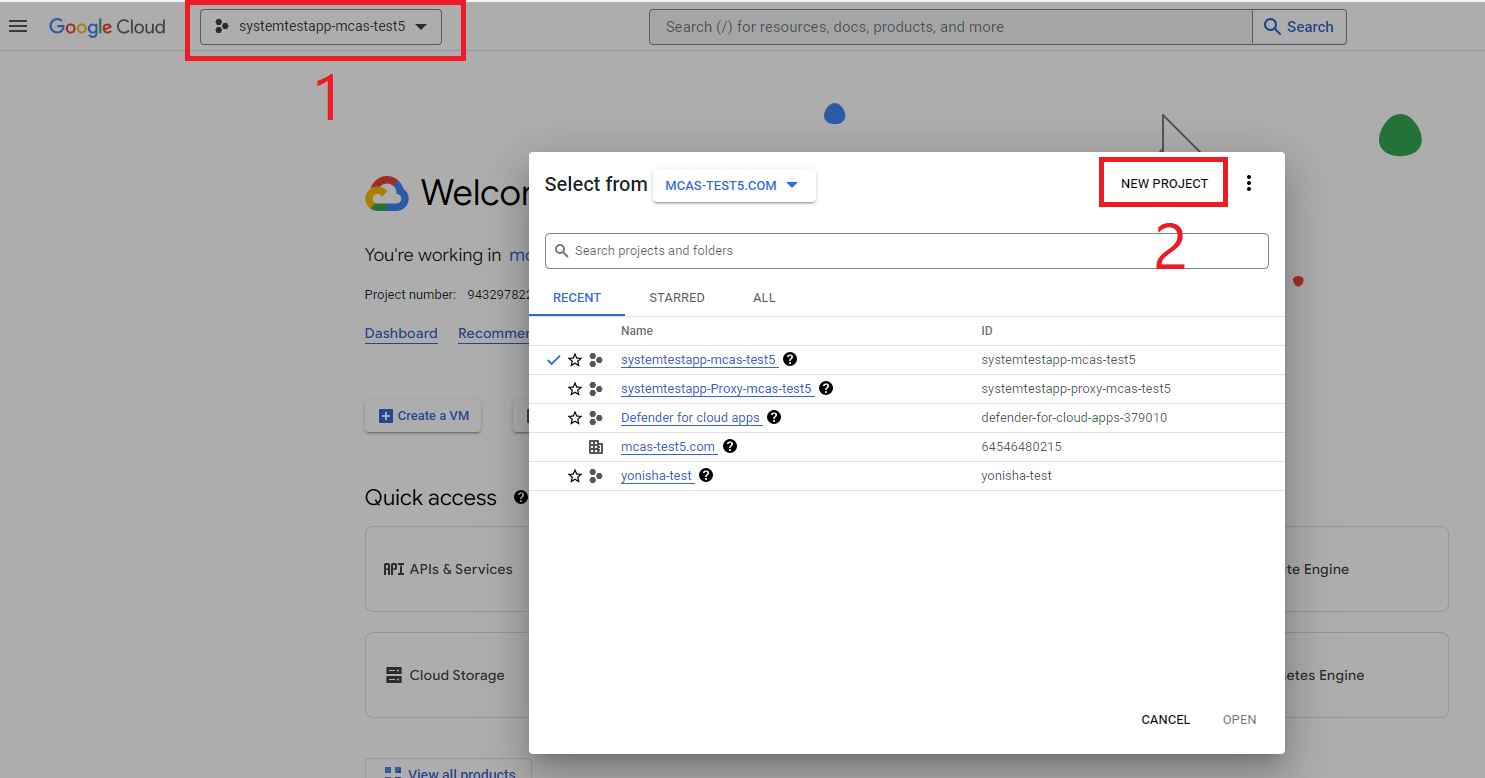

上部のリボンでプロジェクト ドロップダウンを選択し、[新しいプロジェクト] を選択して新しいプロジェクトを開始します。

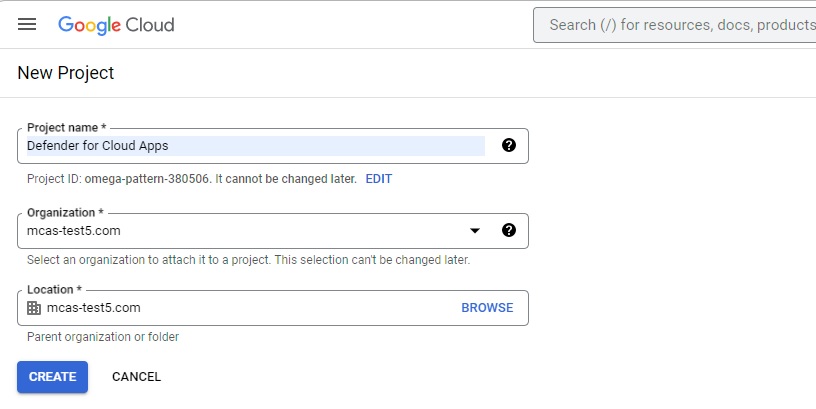

[新しいプロジェクト] ページで、プロジェクトに次のように名前を指定します。「Defender for Cloud Apps」と入力し、[作成] を選択します。

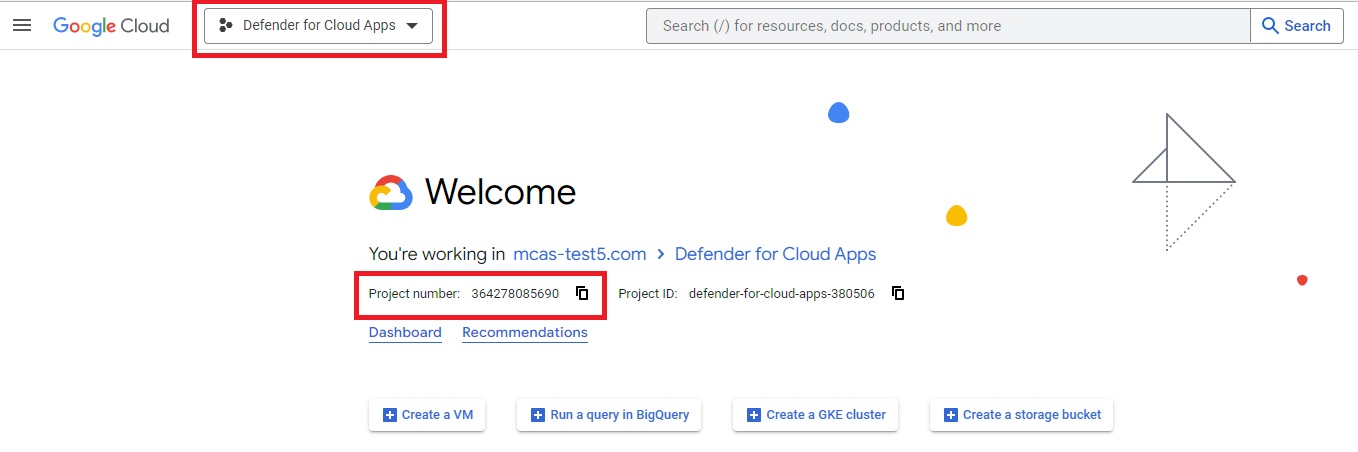

プロジェクトが作成されたら、上部のリボンから作成したプロジェクトを選択します。 プロジェクト番号をコピーします。これは後で必要になります。

ナビゲーション メニューで、[API]&[サービス]>[ライブラリ] に移動します。 次の API を有効にします (API が一覧表示されない場合は、検索バーを使用します)。

- Admin SDK API

- Google ドライブ API

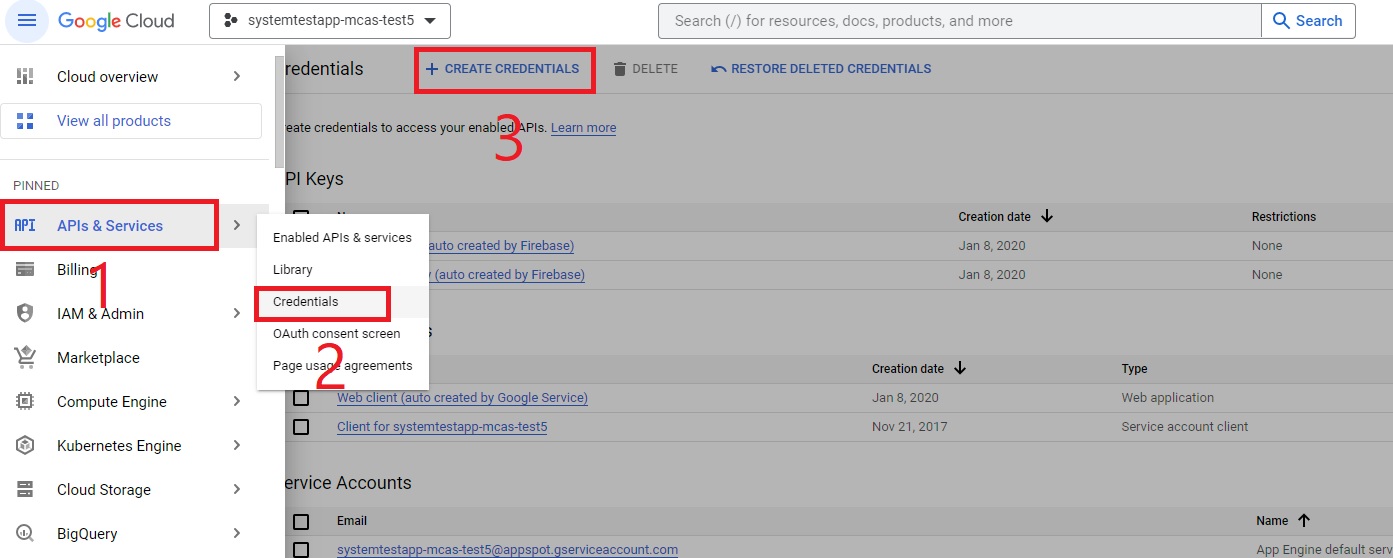

ナビゲーション メニューで、[API とサービス]>[資格情報] に移動し、次の手順に従います。

[資格情報の作成] を選択します。

[サービス アカウント] を選択します。

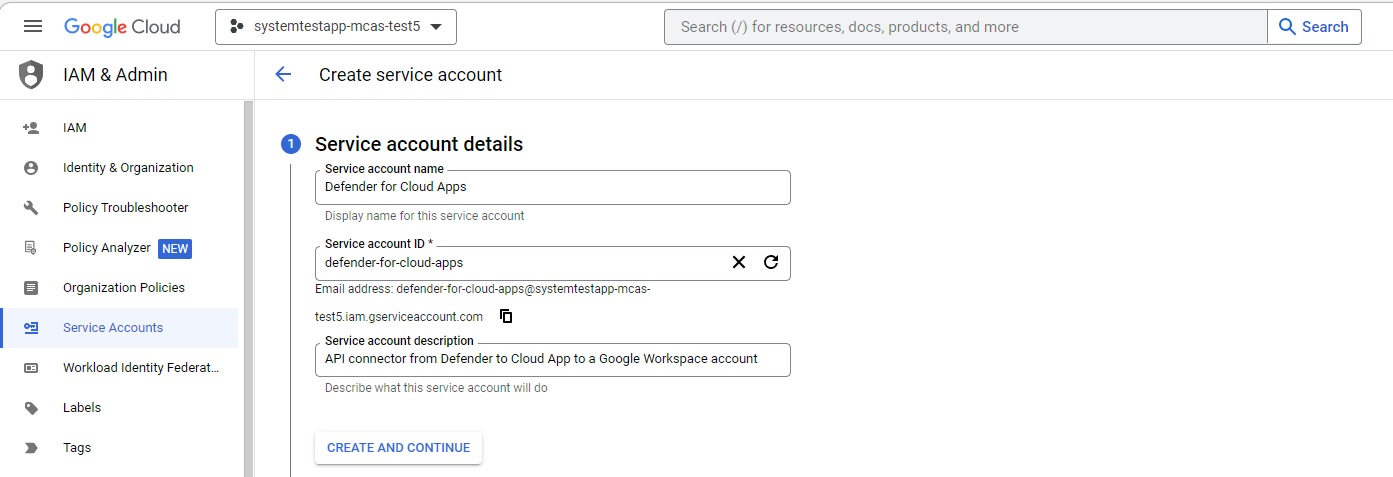

サービス アカウントの詳細: 名前を「Defender for Cloud Apps」と指定し、「Defender for Cloud Apps から Google Workspace アカウントへの API コネクタ」という説明を指定します。

[CREATE AND CONTINUE](作成して続行) を選択します。

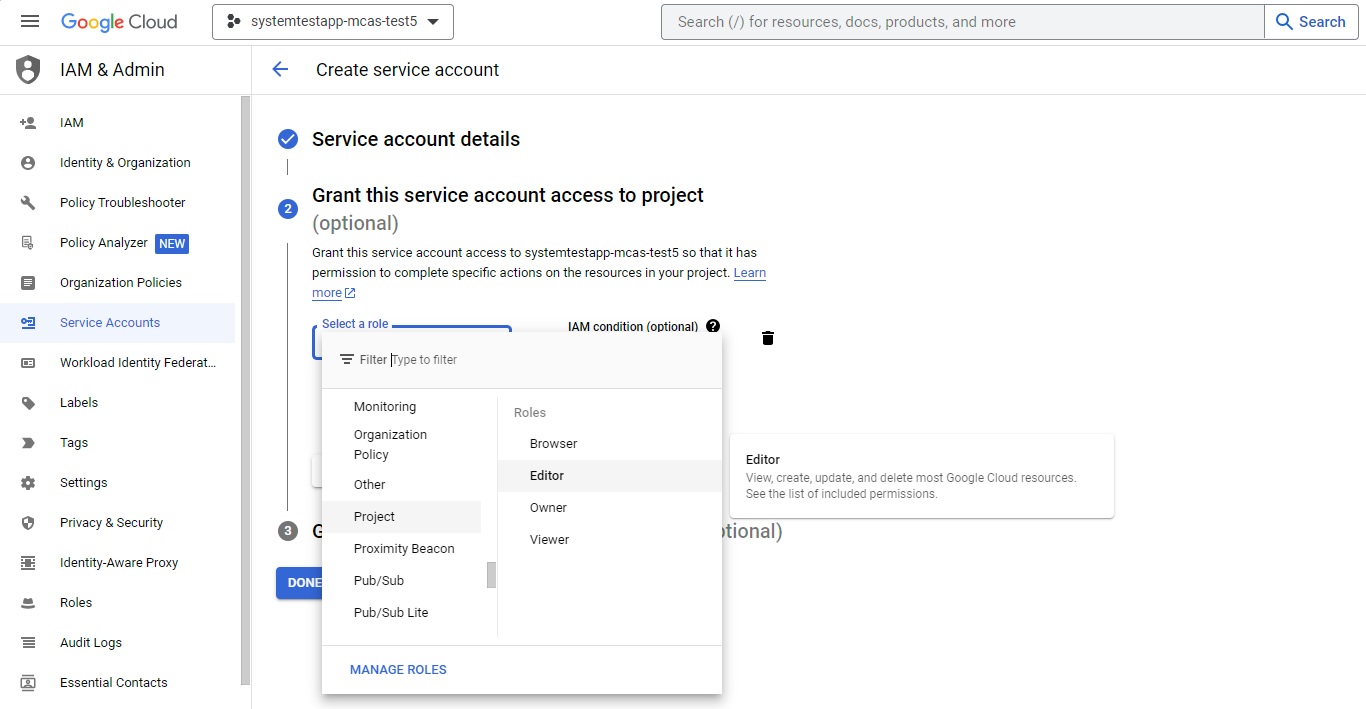

[Grant this service account access to project] (このサービス アカウントにプロジェクトへのアクセスを許可) で、[ロール] に [プロジェクト]>[エディター] を選択し、[完了] を選択します。

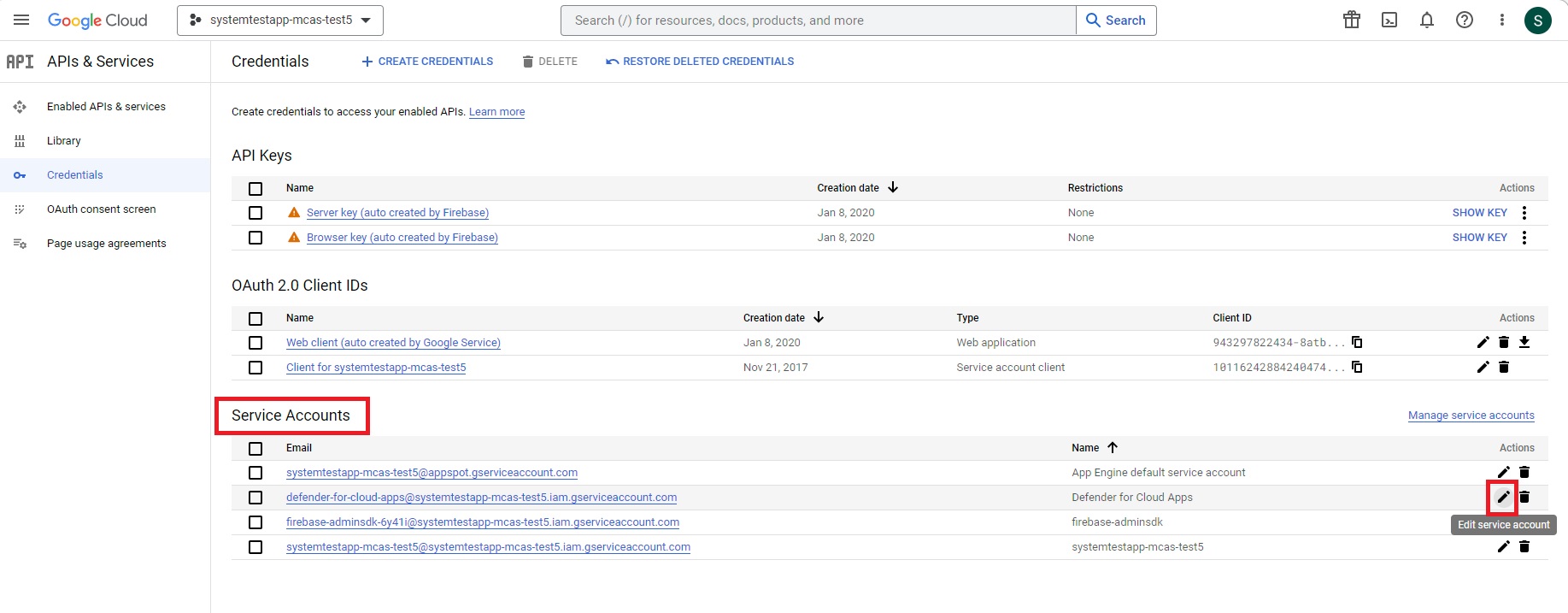

ナビゲーション メニューで、[API とサービス]>[資格情報] に戻ります。

[サービス アカウント] で、前に作成したサービス アカウントを探して、鉛筆アイコンを選択して編集します。

メール アドレスをコピーします。 この情報は後で必要になります。

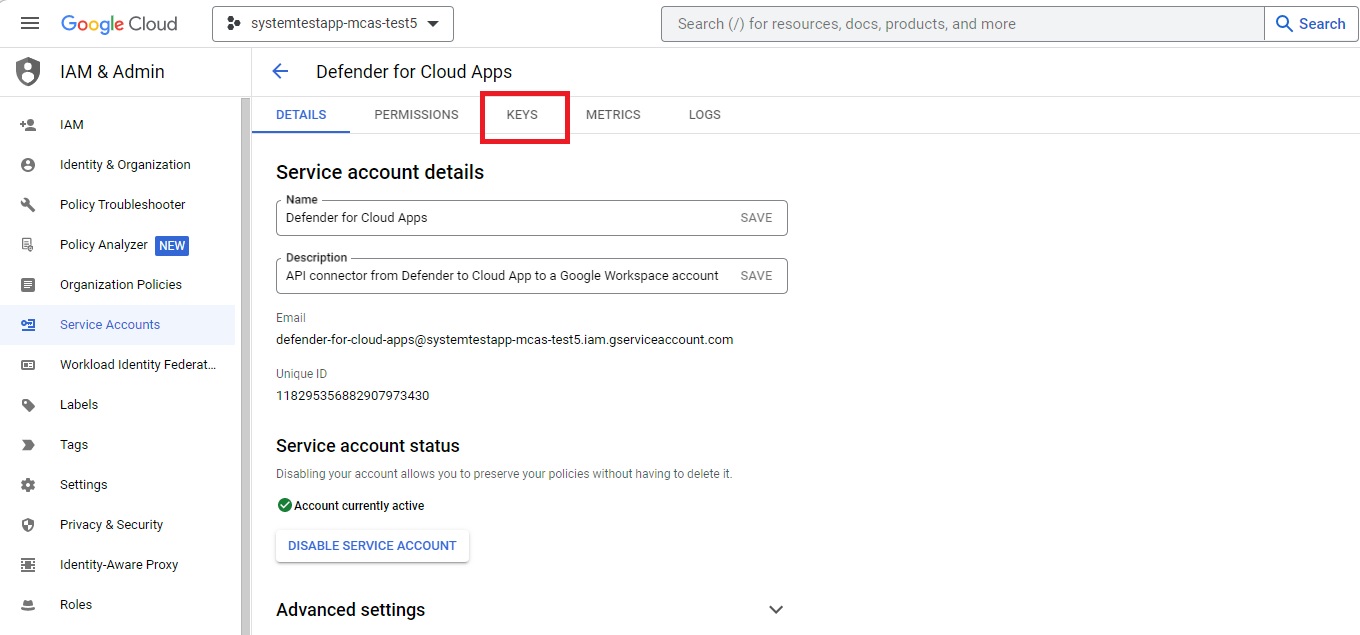

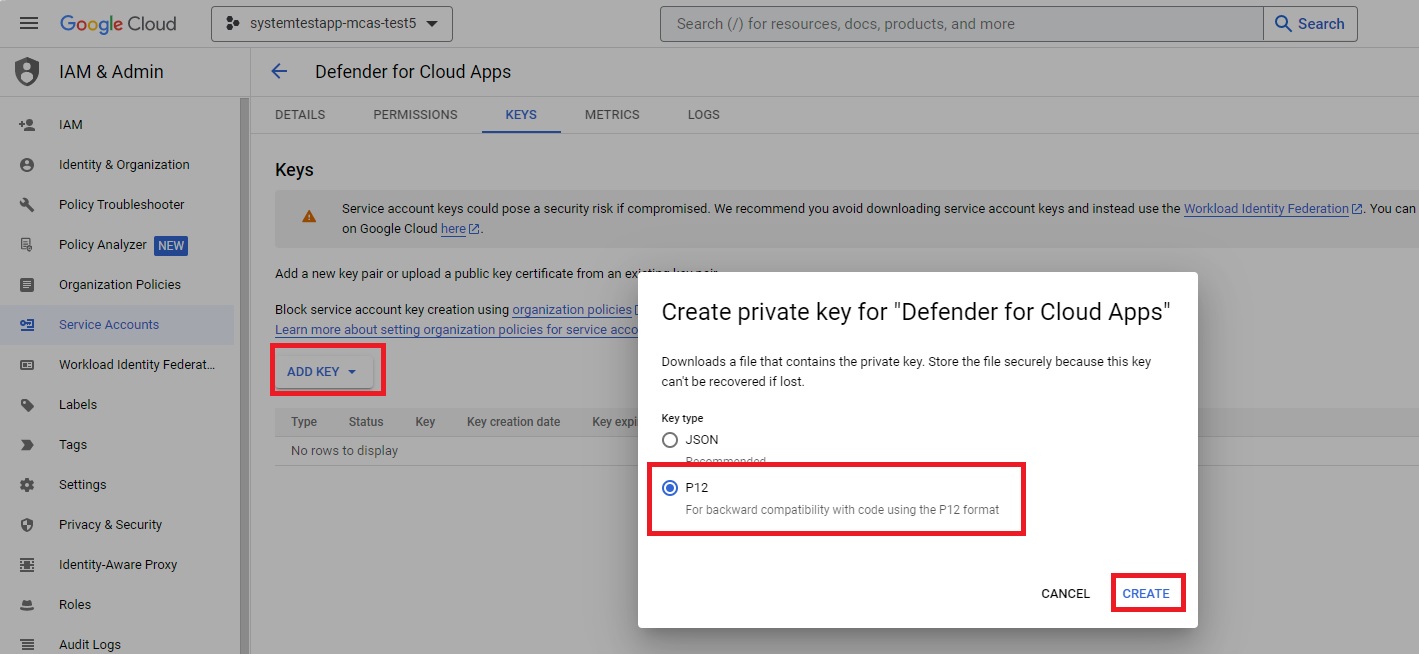

上部のリボンから [キー] に移動します。

[キーを追加] メニューから [新しいキーの作成] を選択します。

[P12]、[作成] の順に選択します。 ダウンロードしたファイルと、ファイルを使用するために必要なパスワードを保存します。

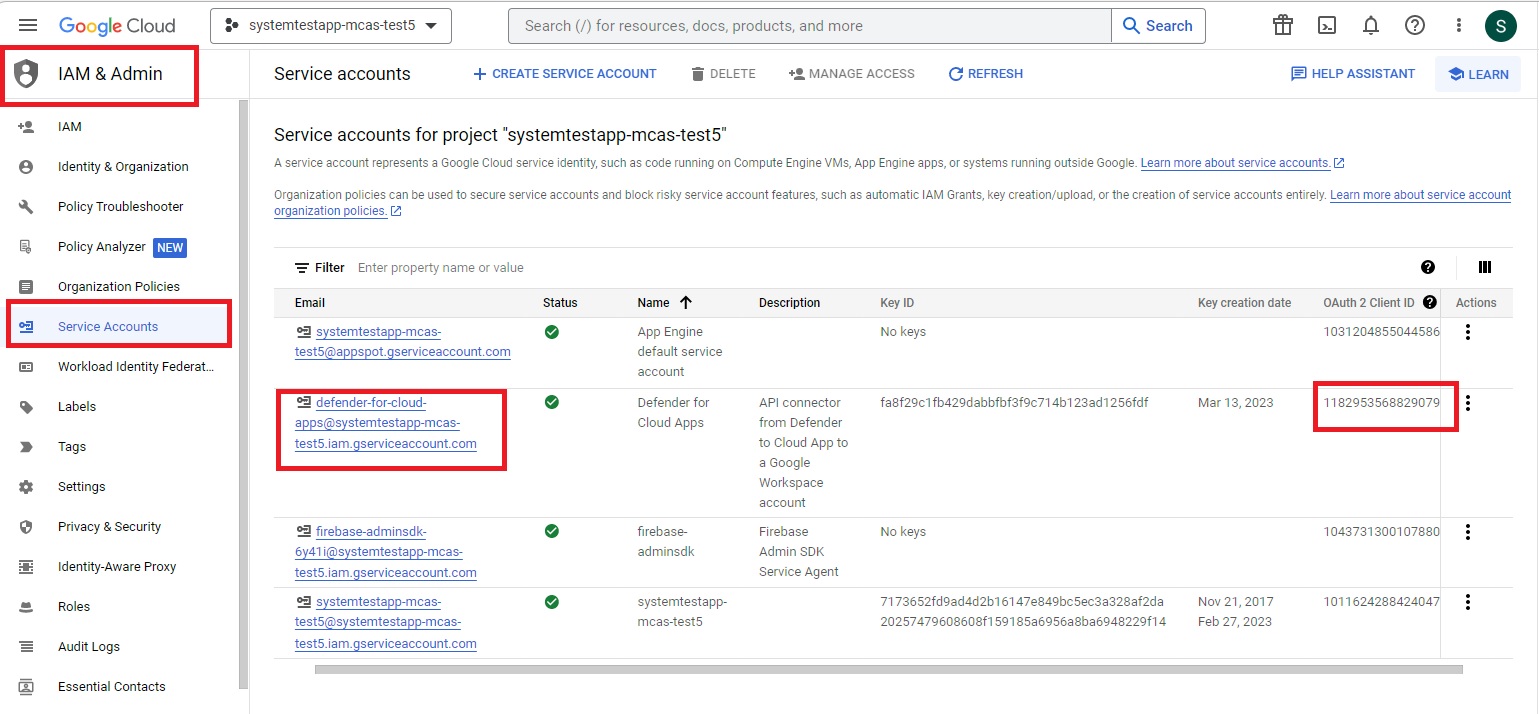

ナビゲーション メニューで、[IAM と管理者]>[サービス アカウント] に移動します。 作成したサービス アカウント に割り当てられているクライアント ID をコピーします。これは後で必要になります。

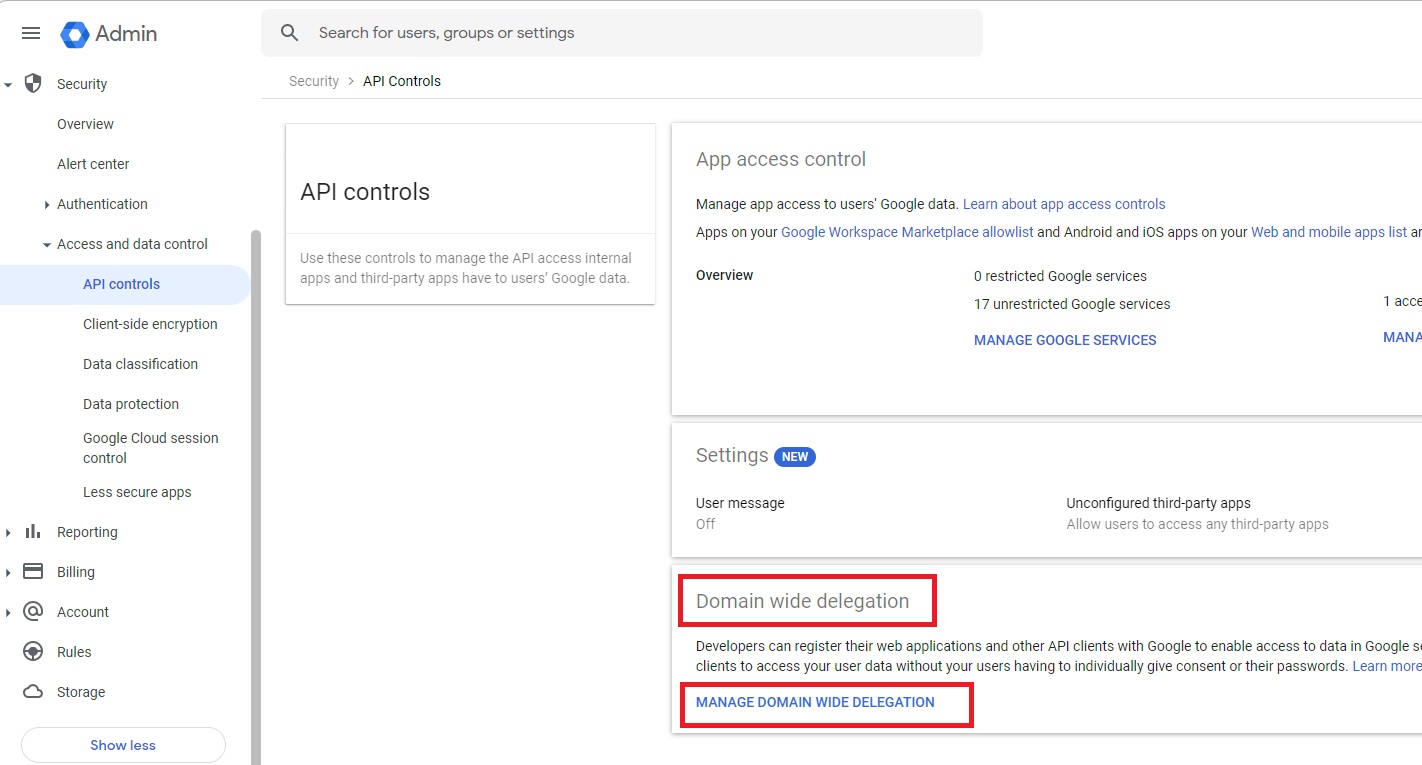

admin.google.com に移動し、ナビゲーション メニューで [セキュリティ]>[Access and data control](アクセスとデータ コントロール)>[API 管理] に移動します。 次に、次を実行します。

[Domain wide delegation](ドメイン全体の委任) で、[MANAGE DOMAIN WIDE DELEGATION](ドメイン全体の委任の管理) を選択します。

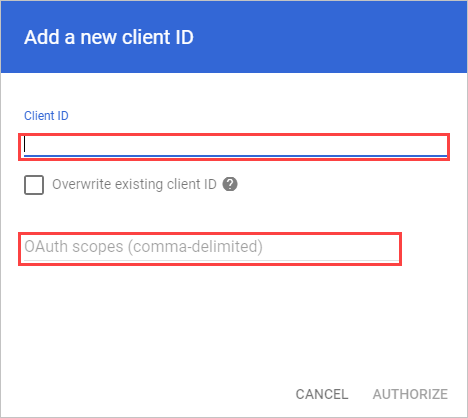

[新規追加] を選択します。

[クライアント ID] ボックスに、前にコピーした クライアント ID を入力します。

[OAuth スコープ] ボックスに、次の必要なスコープのリストを入力します (テキストをコピーしてボックスに貼り付けます)。

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

[AUTHORIZE](承認) を選択します。

Defender for Cloud Apps を構成する

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [接続アプリ] で、[アプリ コネクタ] を選択します。

Google Workspace 接続の詳細を指定するには、[アプリ コネクター] で次のいずれかの操作を行います。

既に接続された GCP インスタンスがある Google Workspace 組織の場合

- コネクタのリストで、その GCP インスタンスが表示されている行の末尾で 3 つのドットを選択し、[Google Workspace インスタンスの接続] を選択します。

まだに接続された GCP インスタンスがない Google Workspace 組織の場合

- [接続アプリ] ページで、[+アプリを接続] を選択し、[Google Workspace] を選択します。

[インスタンス名] ウィンドウで、コネクタに名前を付けます。 [次へ] を選択します。

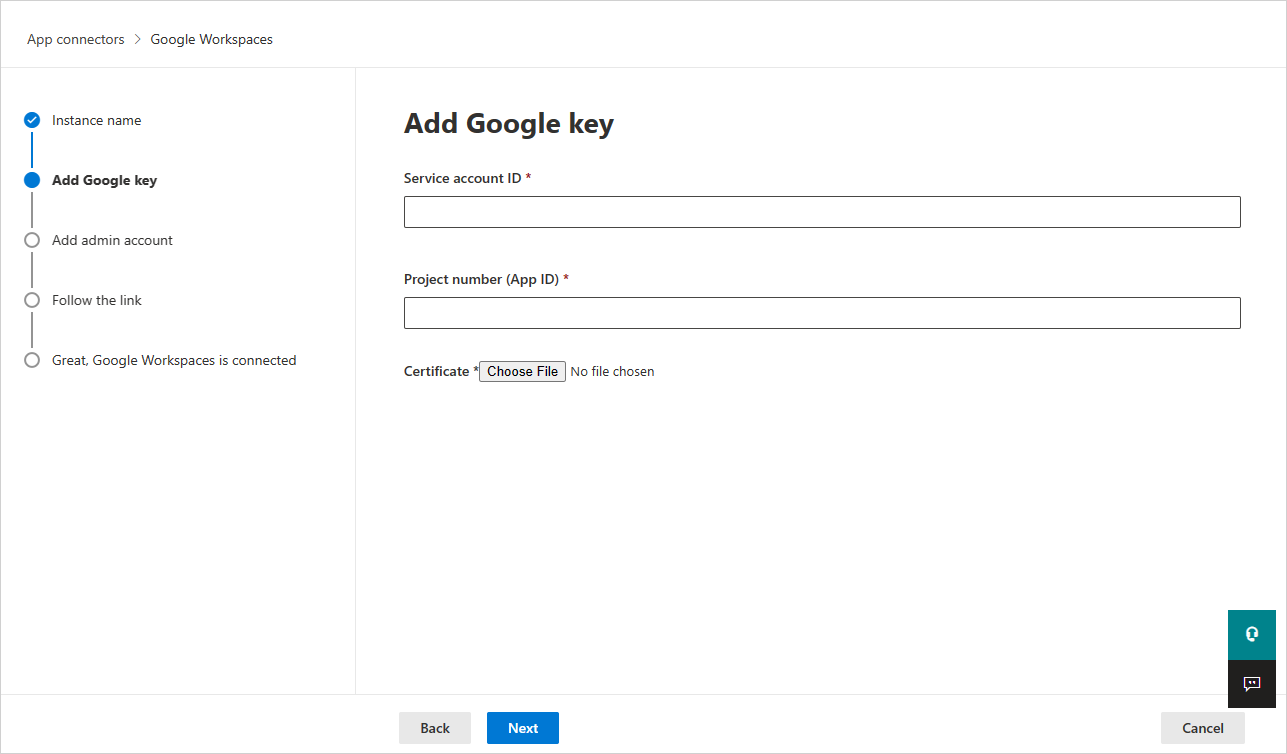

[Googleキーの追加] に、次の情報を入力します。

前にコピーしたサービス アカウント ID、電子メールを入力します。

先ほどコピーしたプロジェクト番号(アプリID)を入力します。

前に保存した P12 Certificate ファイルをアップロードします。

Google Workspace 管理者の管理者アカウントの電子メールを 1 つ入力します。

Google Workspace Business または Enterprise アカウントがある場合は、チェック ボックスをオンにします。 Google Workspace Business または Enterprise の場合の Defender for Cloud Apps で使用できる機能の詳細については、アプリの表示、保護、およびガバナンス アクションをすぐに有効にする方法に関するページを参照してください。

[Google ワークスペースの接続] を選択します。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [接続アプリ] で、[アプリ コネクタ] を選択します。 接続されているアプリ コネクタの状態が [接続済み] になっていることを確認します。

Google Workspace に接続すると、接続前の 7 日間のイベントが表示されます。

Google Workspace に接続すると、Defender for Cloud Apps によってフル スキャンが実行されます。 ファイルとユーザーの数によっては、フル スキャンの完了にしばらく時間がかかります。 ほぼリアルタイムのスキャンを有効にするために、アクティビティが検出されたファイルはスキャン キューの先頭に移動されます。 たとえば、編集、更新、または共有されたファイルはすぐにスキャンされます。 これは、本質的に変更されていないファイルには適用されません。 たとえば、表示、プレビュー、印刷、またはエクスポートされたファイルは、定期スキャンのときにスキャンされます。

SaaS セキュリティ態勢管理 (SSPM) データ (プレビュー) が、Microsoft Defender ポータルの [セキュア スコア] ページに表示されます。 詳細については、「SaaS アプリのセキュリティ態勢管理」を参照してください。

アプリの接続に問題がある場合は、「アプリ コネクタのトラブルシューティング」を参照してください。

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。