Workday は、主要な HCM ソリューションとして、従業員の個人データ、契約、ベンダーの詳細など、organizationで最も機密性の高い情報の一部を保持します。 このデータの漏えいを防ぐには、悪意のあるアクターやセキュリティに気付いていない内部関係者が機密情報を流出させるのを防ぐために、継続的な監視が必要です。

Workday を Defender for Cloud Apps に接続すると、ユーザーのアクティビティに関する分析情報が向上し、異常な動作に対する脅威検出が提供されます。

主な脅威

- 侵害されたアカウントとインサイダーの脅威

- データ漏洩

- セキュリティに対する認識が不十分

- アンマネージド Bring Your Own Device (BYOD)

Defender for Cloud Appsが環境を保護するのにどのように役立つか

組み込みのポリシーとポリシー テンプレートを使用して Workday を制御する

次の組み込みのポリシー テンプレートを使用して、潜在的な脅威を検出して通知できます。

| 種類 | 氏名 |

|---|---|

| 組み込みの異常検出ポリシー |

匿名 IP アドレスからのアクティビティ 頻度の低い国からのアクティビティ 疑わしい IP アドレスからのアクティビティ 不可能な移動 |

| アクティビティ ポリシー テンプレート | 危険な IP アドレスからのログオン |

ポリシーの作成の詳細については、「ポリシーの 作成」を参照してください。

ガバナンス制御を自動化する

現時点では、Workday で使用できるガバナンス コントロールはありません。 このコネクタのガバナンス アクションを使用する場合は、必要なアクションの詳細を含む サポート チケットを開 くことができます。

アプリからの脅威の修復の詳細については、「 接続されたアプリの管理」を参照してください。

リアルタイムで Workday を保護する

外部ユーザーをセキュリティで保護して共同作業し、機密データのダウンロードをアンマネージド デバイスまたは危険なデバイスにブロックして保護するためのベスト プラクティスを確認します。

Workday をMicrosoft Defender for Cloud Appsに接続する

このセクションでは、アプリ コネクタ API を使用して既存の Workday アカウントにMicrosoft Defender for Cloud Appsを接続する手順について説明します。 この接続を使用すると、Workday の使用を可視化して制御できます。 Defender for Cloud Appsが Workday を保護する方法の詳細については、「Protect Workday」を参照してください。

クイック スタート

前提条件を構成し、Workday の手順を実行する方法を示すクイック スタート ビデオをご覧ください。 ビデオの手順を完了したら、Workday コネクタの追加に進むことができます。

注:

ビデオには、セキュリティ グループのセットアップ : テナントセットアップ – システム アクセス許可を構成するための前提条件の手順は示されていません。 構成も必ず行ってください。

前提条件

Defender for Cloud Appsへの接続に使用される Workday アカウントは、セキュリティ グループ (新規または既存) のメンバーである必要があります。 Workday 統合システム ユーザーの使用をお勧めします。 セキュリティ グループには、次のドメイン セキュリティ ポリシーに対して次のアクセス許可が選択されている必要があります。

| 機能領域 | ドメイン セキュリティ ポリシー | サブドメイン セキュリティ ポリシー | レポート/タスクのアクセス許可 | 統合アクセス許可 |

|---|---|---|---|---|

| System | セットアップ: テナントのセットアップ - 全般 | セットアップ: テナントのセットアップ – セキュリティ | View | Get、Put |

| System | セットアップ: テナントのセットアップ - 全般 | セットアップ: テナントのセットアップ – システム | View | なし |

| System | セキュリティ管理 | View | Get、Put | |

| System | システム監査 | View | 取得 | |

| スタッフ | Worker Data: Staffing | Worker データ: パブリック ワーカー レポート | View | 取得 |

注:

- セキュリティ グループのアクセス許可を設定するために使用されるアカウントは、Workday 管理者である必要があります。

- アクセス許可を設定するには、"機能領域のドメイン セキュリティ ポリシー" を検索し、各機能領域 ("System"/"Staffing") を検索し、表に一覧表示されているアクセス許可を付与します。

- すべてのアクセス許可が設定されたら、"保留中のセキュリティ ポリシーの変更のアクティブ化" を検索し、変更を承認します。

Workday 統合ユーザー、セキュリティ グループ、およびアクセス許可の設定の詳細については、「統合 または外部エンドポイントへの Workday へのアクセスを許可 する」ガイド (Workday ドキュメント/コミュニティ資格情報を使用してアクセス可能) の手順 1 から 4 を参照してください。

OAuth を使用して Workday をDefender for Cloud Appsに接続する方法

前提条件で説明されているセキュリティ グループのメンバーであるアカウントで Workday にサインインします。

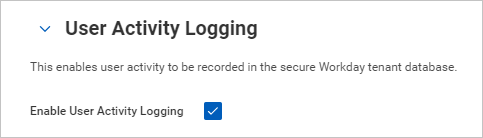

[テナントのセットアップ - システムの編集] を検索し、[ ユーザー アクティビティ ログ] で [ ユーザー アクティビティ ログを有効にする] を選択します。

[テナントのセットアップ - セキュリティの編集] を検索し、[ OAuth 2.0 設定] で [ OAuth 2.0 クライアントが有効] を選択します。

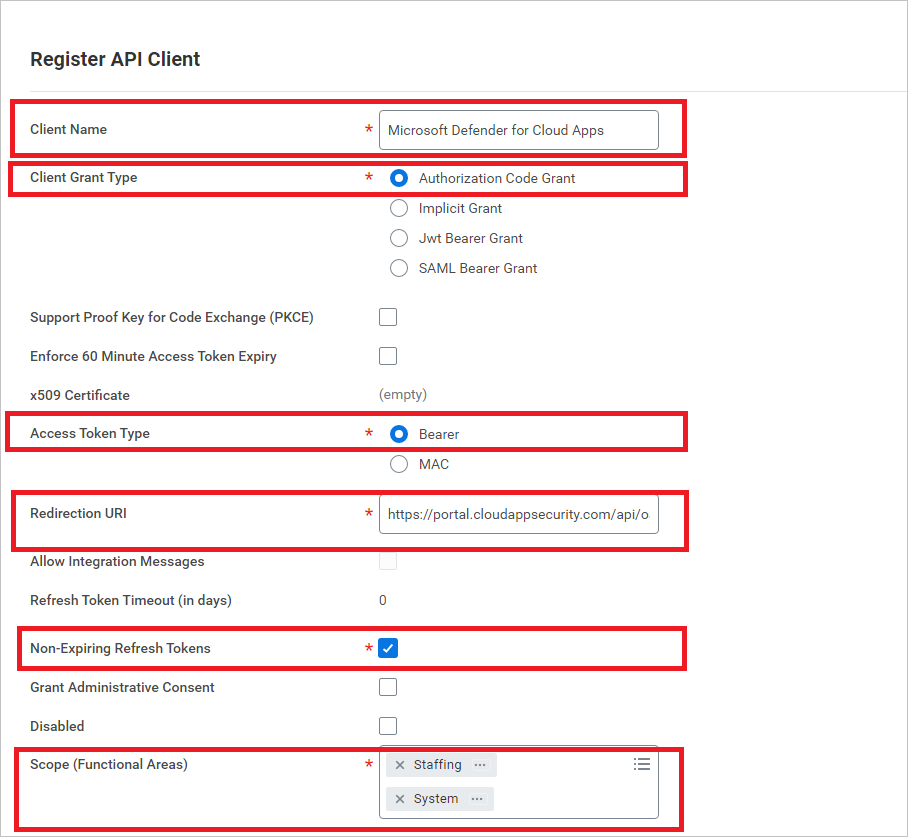

[API クライアントの登録] を検索し、[ API クライアントの登録 - タスク] を選択します。

[ API クライアントの登録 ] ページで、次の情報を入力し、[ OK] を選択します。

フィールド名 値 クライアント名 Microsoft Defender for Cloud Apps クライアント許可の種類 承認コードの付与 アクセス トークンの種類 ベアラー リダイレクト URI https://portal.cloudappsecurity.com/api/oauth/connect

注: 米国政府機関 GCC High のお客様の場合は、次の値を入力します。https://portal.cloudappsecurity.us/api/oauth/connect期限切れでない更新トークン はい スコープ (機能領域) スタッフ配置 と システム

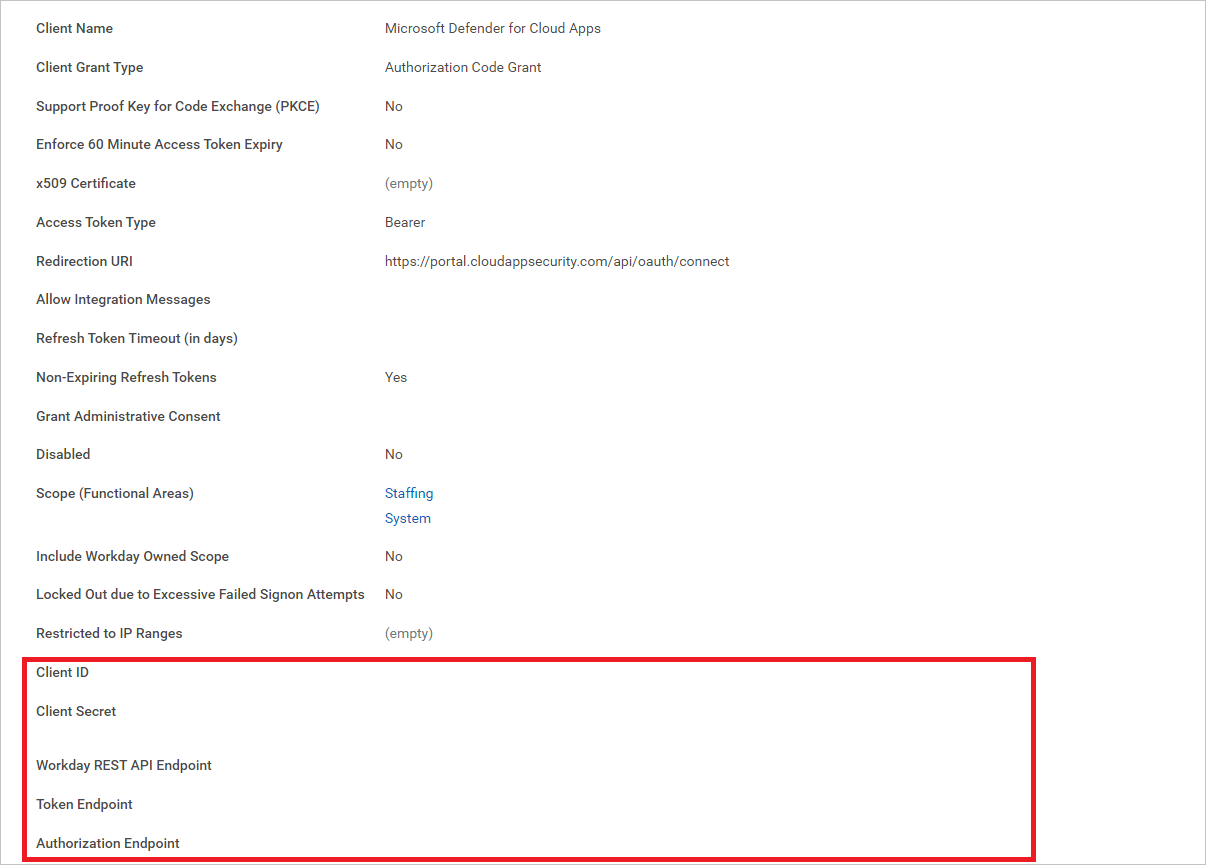

登録が完了したら、次のパラメーターをメモし、[完了] を選択 します。

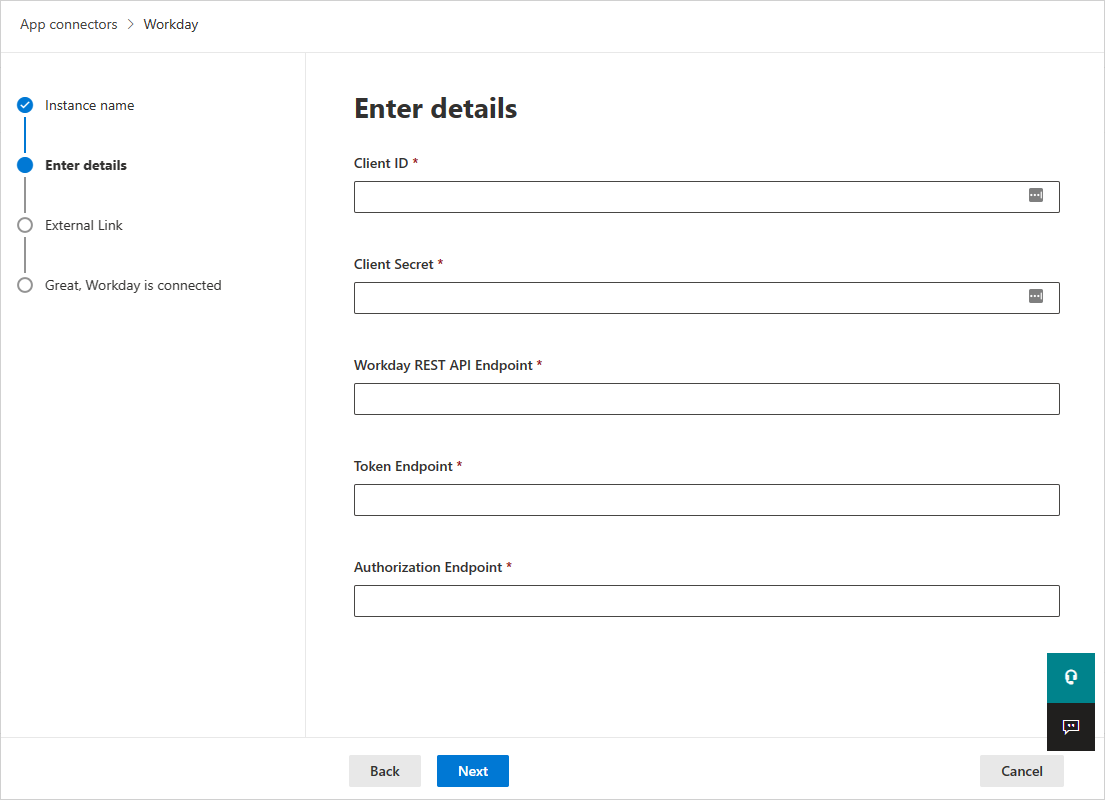

- クライアント ID

- クライアント シークレット

- Workday REST API エンドポイント

- トークン エンドポイント

- 承認エンドポイント

注:

Workday アカウントが SAML SSO で有効になっている場合は、 'redirect=n' クエリ文字列パラメーターを承認エンドポイントに追加します。

承認エンドポイントに他のクエリ文字列パラメーターが既にある場合は、承認エンドポイントの末尾に '&redirect=n' を追加します。 承認エンドポイントにクエリ文字列パラメーターがない場合は、承認エンドポイントの末尾に '?redirect=n' を追加します。

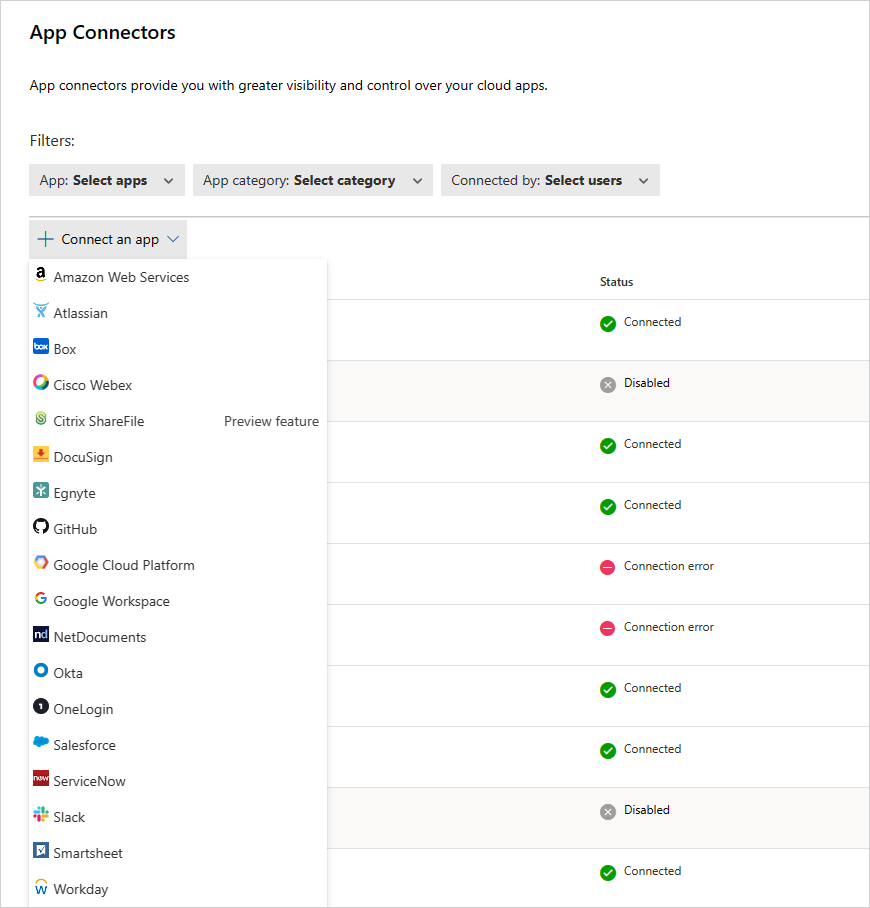

Defender for Cloud Appsを Workday に接続する方法

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。

[ アプリ コネクタ ] ページで、[ +アプリの接続] を選択し、[ Workday] を選択します。

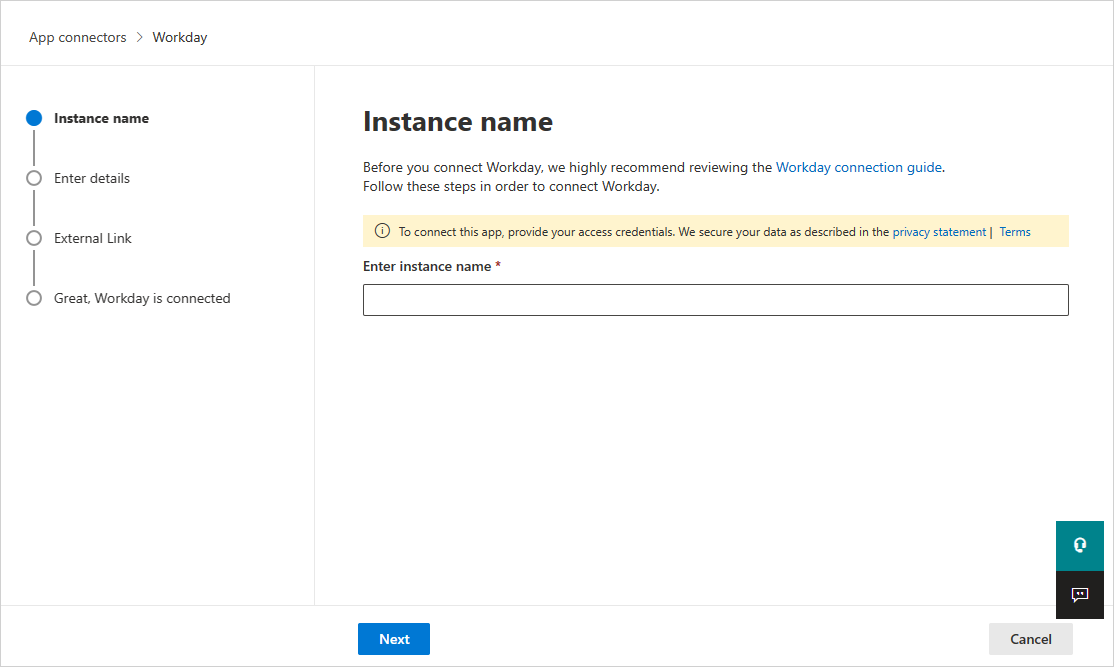

次の画面で、コネクタに名前を付け、[ 次へ] を選択します。

[ 詳細の入力 ] ページで、前にメモした情報を詳細に入力し、[ 次へ] を選択します。

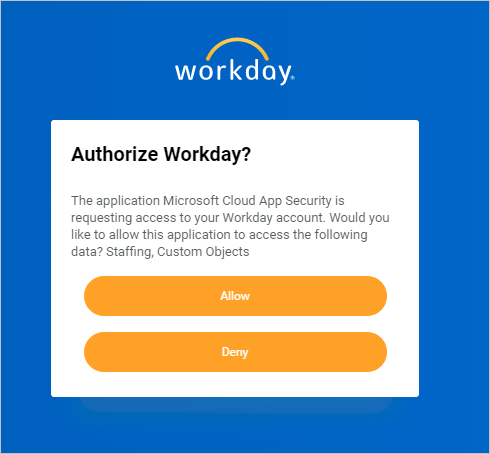

[ 外部リンク ] ページで、[ Connect Workday]\(Workday の接続\) を選択します。

Workday に、Workday アカウントへのDefender for Cloud Appsアクセスを許可するかどうかを確認するポップアップが表示されます。 続行するには、[許可] を選択 します。

Defender for Cloud Appsに、Workday が正常に接続されたことを示すメッセージが表示されます。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。 接続されている App Connector の状態が [接続済み] になっていることを確認します。

注:

Workday に接続すると、接続の 7 日前にイベントが受信されます。

注:

テストのためにDefender for Cloud Appsを Workday サンドボックス アカウントに接続している場合は、Workday によってサンドボックス アカウントが毎週更新され、Defender for Cloud Apps接続が失敗することに注意してください。 テストを続行するには、Defender for Cloud Appsでサンドボックス環境を毎週再接続する必要があります。

アプリの接続に問題がある場合は、「 アプリ コネクタのトラブルシューティング」を参照してください。

次の手順

問題が発生した場合は、こちらにお問い合わせください。 製品の問題に関するサポートを受ける場合は、サポート チケットを開いてください。