ファイル ポリシーを使用すると、クラウド プロバイダーの API を使用して、さまざまな自動プロセスを適用できます。 ポリシーを設定すると、継続的なコンプライアンス スキャン、法的電子情報開示タスク、機密コンテンツの DLP (データ損失防止) が公開され、その他の多くのユース ケースが提供されます。 Defender for Cloud Appsは、20 を超えるメタデータ フィルターに基づいて任意のファイルの種類を監視できます。 たとえば、アクセス レベルとファイルの種類などです。

サポートされているファイルの種類

Defender for Cloud Apps エンジンは、Office、Open Office、圧縮ファイル、さまざまなリッチ テキスト形式、XML、HTML など、一般的なファイルの種類 (100 以上) からテキストを抽出することで、コンテンツ検査を実行します。

ポリシー

エンジンは、各ポリシーの下に次の 3 つの側面を組み合わせています。

プリセット テンプレートまたはカスタム式に基づくコンテンツ スキャン。

ユーザー ロール、ファイル メタデータ、共有レベル、組織グループ統合、コラボレーション コンテキスト、その他のカスタマイズ可能な属性などのコンテキスト フィルター。

ガバナンスと修復のための自動化されたアクション。

注:

最初にトリガーされたポリシーのガバナンス アクションのみが適用されていることが保証されます。 たとえば、ファイル ポリシーに秘密度ラベルが適用されている場合、2 つ目のファイル ポリシーでは別の秘密度ラベルを適用できません。

有効にすると、ポリシーはクラウド環境を継続的にスキャンし、コンテンツとコンテキスト フィルターに一致するファイルを識別し、要求された自動アクションを適用します。 これらのポリシーは、保存情報または新しいコンテンツが作成されたときに、すべての違反を検出して修復します。 ポリシーは、リアルタイム アラートまたはコンソール生成レポートを使用して監視できます。

作成できるファイル ポリシーの例を次に示します。

パブリック共有ファイル - 共有レベルがパブリックであるすべてのファイルを選択して、パブリックに共有されているクラウド内のすべてのファイルに関するアラートを受信します。

パブリック共有ファイル名には、organizationの名前が含まれています。 organizationの名前を含み、パブリックに共有されているファイルに関するアラートを受信します。 組織の名前を含むファイル名を持ち、公開されているファイルを選択します。

外部ドメインとの共有 - 特定の外部ドメイン が所有するアカウントと共有されているファイルに関するアラートを受け取ります。 たとえば、競合他社のドメインと共有されているファイル。 共有を制限する外部ドメインを選択します。

最後の期間中に変更されていない共有ファイルを検疫する - 最近変更した共有ファイルに関するアラートを受け取り、検疫するか、自動アクションを有効にすることを選択します。 指定された日付範囲内に変更されなかったすべてのプライベート ファイルを除外します。 Google Workspace では、ポリシー作成ページの [検疫ファイル] チェックボックスを使用して、これらのファイルを検疫することを選択できます。

未承認のユーザーとの共有 - organization内の未承認のユーザー グループと共有されているファイルに関するアラートを受け取ります。 共有が許可されていないユーザーを選択します。

機密性の高いファイル拡張子 - 高度に公開されている特定の拡張子を持つファイルに関するアラートを受け取ります。 特定の拡張子 (証明書の場合は crt など) またはファイル名を選択し、非公開共有レベルのファイルを除外します。

前提条件

テナントで最初のファイル ポリシーを設定するには、次のものが必要です。

-

サービス プリンシパルのアクセス許可をMicrosoft Entraします。

サービス プリンシパルの アクセス許可は、ファイル ポリシーがまだ存在しない場合にのみ自動的に付与されます。 最初のファイル ポリシーを作成した後、これらのアクセス許可を必要とせずにさらに作成できます。

新しい PIN ポリシーの作成

新しいファイル ポリシーを作成するには、次の手順に従います。

Microsoft Defender ポータルの [Cloud Apps] で、[ポリシー] ->Policy 管理に移動します。 [Information Protection] タブを選択します。

[ポリシーの作成] を選択し、[ファイル ポリシー] を選択します。

ポリシーに名前と説明を付けます。 テンプレートに基づいて作成することもできます。 ポリシー テンプレートの詳細については、「ポリシー を使用してクラウド アプリを制御する」を参照してください。

ポリシーの 重大度 をポリシーに割り当てます。 特定のポリシー重大度レベルに基づいて通知を送信するようにDefender for Cloud Appsが構成されている場合、このレベルでは、ポリシーの一致が通知をトリガーするかどうかを決定します。

[カテゴリ] を選択し、ポリシーを最も適切なリスクの種類にリンクします。 このフィールドは有益な情報のみで、リスクの種類に基づいて特定のポリシーとアラートを後で検索するのに役立ちます。 リスクは、ポリシーを作成するために選択したカテゴリに応じて既に事前に選択されている可能性があります。 既定では、ファイル ポリシーは DLP に設定されます。

このポリシーが実行するファイルのフィルターを作成して、 検出されたアプリがこのポリシーをトリガーするように設定します。 対象とするファイルの正確なセットに到達するまで、ポリシー フィルターを絞り込みます。 誤検知を避けるために、可能な限り制限してください。 たとえば、パブリック アクセス許可を削除する場合は、必ず Public フィルターを追加してください。外部ユーザーを削除する場合は、"外部" フィルターなどを使用します。

注:

ファイル ポリシー'Contains' フィルターは、完全な単語のみを検索します。 これらの単語は、コンマ、ドット、ハイフン、スペースなどの句読点で区切る必要があります。

- 単語間のスペースまたはハイフンは、OR のように機能します。 たとえば、"マルウェア ウイルス" を検索すると、名前にマルウェアまたはウイルスが含まれるすべてのファイルが検索されるため、malware-virus.exe と virus.exe の両方が検索されます。

- 文字列を検索する場合は、単語を引用符で囲みます。 この関数は AND と似ています。 たとえば、"マルウェア" "ウイルス" を検索すると、virus-malware-file.exe が見つかりますが、malwarevirusfile.exe が見つからないため、malware.exe が見つかりません。 ただし、正確な文字列を検索します。 "マルウェア ウイルス" を検索すると、"ウイルス" または "ウイルスマルウェア" は見つかりません。\

- Equals は完全な文字列のみを検索します。 たとえば、malware.exe を検索すると、malware.exe が見つかりますが、malware.exe.txt は見つかりません 。

[ 適用先 ] フィルターで、 すべてのファイル、 選択したフォルダーを除くすべてのファイル 、または Box、SharePoint、Dropbox、または OneDrive の 選択したフォルダー を選択します。 この設定を使用すると、アプリ内または特定のフォルダー内のすべてのファイルにファイル ポリシーを適用できます。 その後、クラウド アプリにサインインし、関連するフォルダーを追加するように求められます。

[ ユーザー グループの選択 ] フィルターで、 すべてのファイル所有者、 選択したユーザー グループのファイル所有者、または選択したグループ を 除くすべてのファイル所有者を選択します。 次に、関連するユーザー グループを選択して、ポリシーに含めるユーザーとグループを決定します。

[コンテンツ検査方法] を選択します。 データ分類サービスを使用することをお勧めします。

コンテンツ検査を有効にすると、プリセット式を使用するか、他のカスタマイズされた式を検索するか選択できます。

さらに、正規表現を指定して、結果からファイルを除外することもできます。 このオプションは、ポリシーから除外したい内部分類キーワード標準がある場合に非常に役立ちます。

ファイルが違反と見なされる前に、一致させるコンテンツ違反の最小数を設定できます。 たとえば、ファイルの内容に少なくとも 10 個のクレジット カード番号が含まれている場合にアラートを受け取る場合は、10 を選択できます。

コンテンツが選択した表現と一致すると、違反テキストは「X」文字に置き換えられます。 デフォルトでは、違反はマスクされ、違反の前後に 100 文字を表示するコンテキストで表示されます。 式のコンテキスト内の数値は "#" 文字に置き換えられ、Defender for Cloud Apps 内に保存されることはありません。 違反の最後の 4 文字をマスク解除するオプションを選択すると、違反自体の最後の 4 文字のマスクを解除できます。 正規表現が検索するデータの種類 (コンテンツ、メタデータ、および/またはファイル名) を設定する必要があります。 デフォルトでは、コンテンツとメタデータが検索されます。

[アラート] セクション で 、必要に応じて次のいずれかのアクションを構成します。

- ポリシーの重大度を持つ一致するイベントごとにアラートを作成する

- 電子メールとしてアラートを送信する

- ポリシーごとの 1 日あたりのアラートの制限。 ガバナンス アクションは、1 日のアラート制限の影響を受けません。

- Power Automate にアラートを送信する

一致が検出されたときにDefender for Cloud Appsするガバナンス アクションを選択します。 ガバナンス アクションを設定する場合は、ファイルへのアクセス許可が元に戻せない可能性があるため、注意してください。

ポリシーを作成したら、 ファイル ポリシー の種類をフィルター処理して表示できます。 ポリシーの編集、フィルターの調整、自動アクションの変更は常に行うことができます。 ポリシーは作成時に自動的に有効になり、クラウド ファイルのスキャンがすぐに開始されます。 複数の検索フィールドを使用してフィルターを絞り込んで、操作するファイルを取得することをお勧めします。 フィルターは狭いほど良いです。 フィルターの横にある [結果の編集とプレビュー ] ボタンを使用できます。

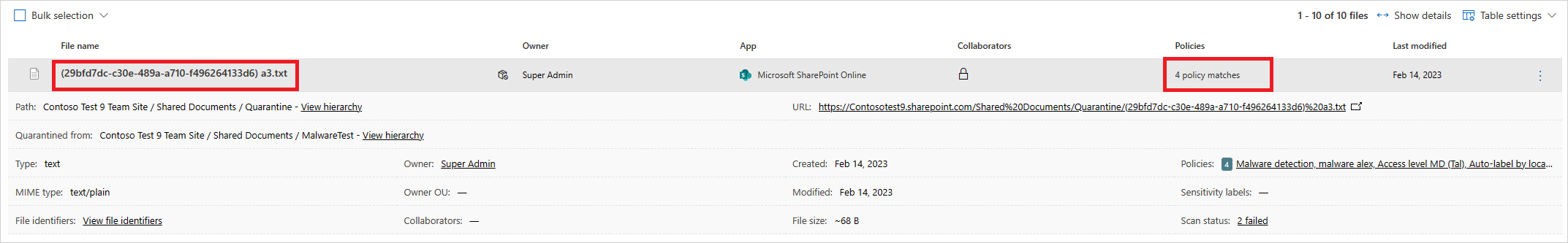

ファイル ポリシーの一致を表示するには、[ポリシー] ->[ポリシー管理] に移動します。 ここでは、ポリシーに違反していると疑われるファイルを確認できます。 結果をフィルター処理して、上部の [種類 ] フィルターを使用してファイル ポリシーのみを表示します。 各ポリシーの一致の詳細については、[ カウント ] 列で、ポリシーの 一致 の数を選択します。 または、ポリシーの行の末尾にある 3 つのドットを選択し、[ すべての一致を表示] を選択します。 ファイル ポリシー レポートが開きます。 [ 今すぐ照合 ] タブを選択すると、現在ポリシーに一致するファイルが表示されます。 [ 履歴 ] タブを選択すると、ポリシーに一致した最大 6 か月間のファイルの履歴が表示されます。

制限事項

Defender for Cloud Appsでは 50 個のファイル ポリシーに制限されています。

ファイル ポリシーを作成または編集する場合、または [結果の編集とプレビュー] オプションを使用する場合、パフォーマンスを維持し、システムの過負荷を防ぐためのクエリ サイズの制限があります。 クエリ サイズ エラーが発生した場合は、一度に 1 つのフィルターを削除して問題を特定してみてください。 特に、クエリの制限を超える可能性が高い "everyone" や "外部ユーザーを除くすべてのユーザー" などの広範なグループが含まれている場合は、"コラボレーター" フィルターから開始します。

ファイル ポリシーのベスト プラクティス

必要な場合を除き、[ 結果をリセットし、運用環境でアクションを再度適用 する] チェック ボックスを使用してファイル ポリシーをリセットしないようにします。 これにより、ポリシーの対象となるすべてのファイルの完全スキャンが開始され、パフォーマンスに悪影響を与える可能性があります。

特定の親フォルダーとそのサブフォルダー内のファイルにラベルを適用する場合は、[->選択されたフォルダーに適用] オプションを使用します。 次に、各親フォルダーを追加します。

特定のフォルダー (サブフォルダーを除く) 内のファイルにのみラベルを適用する場合は、Equals 演算子を使用してファイル ポリシー フィルター親フォルダーを使用します。

狭いフィルター条件を使用すると (ワイド条件と比較して) ファイル ポリシーが高速になります。

同じサービス (SharePoint、OneDrive、Box など) の複数のファイル ポリシーを 1 つのポリシーに統合します。

( [設定] ページから) ファイルの監視を有効にする場合は、少なくとも 1 つのファイル ポリシーを作成します。 ファイル ポリシーが存在しない場合、または 7 日間連続して無効になっている場合、ファイルの監視は自動的に無効になります。

ファイル ポリシー リファレンス

このセクションでは、ポリシーに関するリファレンスの詳細について説明します。各ポリシーの種類と、ポリシーごとに構成できるフィールドについて説明します。

ファイル ポリシーは API ベースのポリシーであり、20 を超えるファイル メタデータ フィルター (所有者と共有レベルを含む) とコンテンツ検査の結果を考慮して、クラウド内のorganizationのコンテンツを制御できます。 ポリシーの結果に基づいて、ガバナンス アクションを適用できます。 コンテンツ検査エンジンは、サードパーティの DLP エンジンとマルウェア対策ソリューションを介して拡張できます。

各ポリシーは、次の部分で構成されます。

ファイル フィルター – メタデータに基づいて詳細な条件を作成できます。

コンテンツ検査 – DLP エンジンの結果に基づいてポリシーを絞り込めます。 カスタム式またはプリセット式を含めることができます。 除外は設定でき、一致する数を選択できます。 匿名化を使用してユーザー名をマスクすることもできます。

アクション – ポリシーは、違反が見つかったときに自動的に適用できる一連のガバナンス アクションを提供します。 これらのアクションは、コラボレーション アクション、セキュリティ アクション、調査アクションに分割されます。

拡張機能 - コンテンツ検査は、強化された DLP またはマルウェア対策機能のためにサード パーティ製エンジンを介して実行できます。

ファイル ポリシーの結果を表示する

ポリシー センターに移動して、ファイル ポリシー違反を確認できます。

Microsoft Defender ポータルの [Cloud Apps] で、[ポリシー] ->[ポリシー管理] に移動し、[情報保護] タブを選択します。

ファイル ポリシーごとに、 一致するファイル ポリシー違反を選択して確認できます。

ファイル自体を選択すると、ファイルに関する情報を取得できます。

たとえば、[ コラボレーター ] を選択してこのファイルにアクセスできるユーザーを確認したり、[ 一致] を選択して社会保障番号を表示したりできます。

ファイル フィルター

ファイル フィルターを使用すると、ファイル ポリシーに特定の条件を適用し、ファイルの種類、アクセス レベル、共有状態などの条件を満たすファイルに焦点を当てます。 これには、PDF、Office ファイル、RTF、HTML、コード ファイルなどのファイルの種類が含まれます。

適用できるファイル フィルターの一覧を次に示します。

アクセス レベル – 共有アクセス レベル。パブリック、外部、内部、またはプライベート。

- 内部- [全般設定] で設定した内部ドメイン内のすべてのファイル。

- 外部 - 設定した内部ドメイン内にない場所に保存されたすべてのファイル。

-

共有 - 共有 レベルがプライベートより上のファイル。 共有には、次のものが含まれます。

- 内部共有 - 内部ドメイン内で共有されているファイル。

- 外部共有 - 内部ドメインに一覧表示されていないドメインで共有されているファイル。

- リンク付きパブリック - リンクを介して誰とでも共有できるファイル。

- パブリック - インターネットを検索して見つけられるファイル。

注:

外部ユーザーによって接続されたストレージ アプリに共有されたファイルは、次のようにDefender for Cloud Appsによって処理されます。

- OneDrive: OneDrive は、外部ユーザーによって OneDrive に配置されたファイルの所有者として内部ユーザーを割り当てます。 これらのファイルはorganizationによって所有されていると見なされるため、Defender for Cloud Appsはこれらのファイルをスキャンし、OneDrive 内の他のファイルと同様にポリシーを適用します。

- Google ドライブ: Google Drive では、外部ユーザーが所有するこれらのファイルが考慮されます。 organizationが所有していないファイルとデータに対する法的な制限のため、Defender for Cloud Appsはこれらのファイルにアクセスできません。

- 箱: Box は外部所有のファイルを個人情報と見なしているため、Box Global Admins はファイルの内容を表示できません。 このため、Defender for Cloud Appsはこれらのファイルにアクセスできません。

- Dropbox: Dropbox は外部所有のファイルを個人情報と見なしているため、Dropbox Global Admins はファイルの内容を表示できません。 このため、Defender for Cloud Appsはこれらのファイルにアクセスできません。

アプリ – これらのアプリ内のファイルのみを検索します。

コラボレーター – 特定のコラボレーターまたはグループを含める/除外します。

Any from domain – このドメインのユーザーがファイルに直接アクセスできる場合。

注:

- このフィルターは、特定のユーザーとのみ、グループと共有されたファイルをサポートしていません。

- このフィルターは、SharePoint と OneDrive の共有リンクを介して特定のユーザーと共有されるファイルをサポートしていません。

- ファイルが SharePoint、OneDrive などにアップロードされると、[ コラボレーター > ドメイン ] フィールドには、ファイル所有者のドメインが自動的に含まれます。 を指定して Any from ドメイン フィルターを使用して、organizationのドメインを除外する条件を含まない場合、ドメイン内のユーザーが所有するファイルはポリシーによって無視される可能性があります。

organization全体 – organization全体がファイルにアクセスできる場合。

グループ – 特定のグループがファイルにアクセスできる場合。 グループは、Active Directory、クラウド アプリ、またはサービスで手動で作成してインポートできます。

注:

- このフィルターは、コラボレーター グループ全体を検索するために使用されます。 個々のグループ メンバーと一致しません。

ユーザー – ファイルにアクセスできる可能性がある特定のユーザー のセット。

[作成済み ] – ファイルの作成時刻。 フィルターは、前後の日付と日付範囲をサポートします。

拡張機能 – 特定のファイル拡張子に焦点を当てます。 たとえば、実行可能ファイルであるすべてのファイル (*.exe)。 このフィルターでは大文字と小文字が区別されます。 OR 句を使用して、1 つ以上の大文字と小文字のバリエーションにフィルターを適用します。

ファイル ID – 特定のファイル ID を検索します。 ファイル ID は、所有者、場所、または名前に依存することなく、特定の高価値ファイルを追跡できる高度な機能です。

ファイル名 – クラウド アプリで定義されている名前のファイル名またはサブ文字列。 たとえば、名前にパスワードを含むすべてのファイルなどです。

秘密度ラベル - 特定のラベルが設定されているファイルを検索します。 このフィルターがファイル ポリシーで使用されている場合、ポリシーは Microsoft Office ファイルにのみ適用され、他のファイルの種類は無視されます。 ラベルには、次のものが含まれます。

- Microsoft Purview Information Protection - Microsoft Purview Information Protectionとの統合が必要です。

-

Defender for Cloud Apps - スキャンするファイルに関するより多くの分析情報を提供します。 DEFENDER FOR CLOUD APPS DLP によってスキャンされた各ファイルについて、ファイルが暗号化されているか破損しているために検査がブロックされたかどうかを確認できます。 たとえば、外部で共有されているパスワードで保護されたファイルを警告および検疫するポリシーを設定できます。

- AZURE RMS 暗号化 – AZURE RMS 暗号化セットがあるためにコンテンツが検査されなかったファイル。

- パスワード暗号化 – ユーザーがパスワードで保護されているためにコンテンツが検査されなかったファイル。

- 破損したファイル – コンテンツを読み取ることができなかったため、コンテンツが検査されなかったファイル。

ファイルの種類 – Defender for Cloud Appsは、ファイルをスキャンして、真のファイルの種類がサービスから受け取った MIME の種類 (表を参照) と一致するかどうかを判断します。 このスキャンは、データ スキャンに関連するファイル (ドキュメント、画像、プレゼンテーション、スプレッドシート、テキスト、zip/archive ファイル) を対象としています。 フィルターは、ファイル/フォルダーの種類ごとに機能します。 たとえば、 ...であるすべてのフォルダー 、またはすべての スプレッドシート ファイルが ... です。

| MIME タイプ | ファイルの種類 |

|---|---|

| - application/vnd.openxmlformats-officedocument.wordprocessingml.document - application/vnd.ms-word.document.macroEnabled.12 - application/msword - application/vnd.oasis.opendocument.text - application/vnd.stardivision.writer - application/vnd.stardivision.writer-global - application/vnd.sun.xml.writer - application/vnd.stardivision.math - application/vnd.stardivision.chart - application/x-starwriter - application/x-stardraw - application/x-starmath - application/x-starchart - application/vnd.google-apps.document - application/vnd.google-apps.kix - application/pdf - application/x-pdf - application/vnd.box.webdoc - application/vnd.box.boxnote - application/vnd.jive.document - text/rtf - application/rtf |

ドキュメント |

| - application/vnd.oasis.opendocument.image - application/vnd.google-apps.photo - で始まる: image/ |

イメージ |

| - application/vnd.openxmlformats-officedocument.presentationml.presentation - application/vnd.ms-powerpoint.template.macroEnabled.12 - application/mspowerpoint - application/powerpoint - application/vnd.ms-powerpoint - application/x-mspowerpoint - application/mspowerpoint - application/vnd.ms-powerpoint - application/vnd.oasis.opendocument.presentation - application/vnd.sun.xml.impress - application/vnd.stardivision.impress - application/x-starimpress - application/vnd.google-apps.presentation |

Presentation |

| - application/vnd.openxmlformats-officedocument.spreadsheetml.sheet - application/vnd.ms-excel.sheet.macroEnabled.12 - application/excel - application/vnd.ms-excel - application/x-excel - application/x-msexcel - application/vnd.oasis.opendocument.spreadsheet - application/vnd.sun.xml.calc - application/vnd.stardivision.calc - application/x-starcalc - application/vnd.google-apps.spreadsheet |

スプレッドシート |

| - で始まる: text/ | テキスト |

| その他のすべてのファイル MIME の種類 | その他 |

- ごみ箱内 – ごみ箱 フォルダー内のファイルを除外/含めます。 これらのファイルは引き続き共有され、リスクが発生する可能性があります。 このフィルターは、SharePoint および OneDrive 上のファイルには適用されません。

最終更新日 – ファイルの変更時刻。 フィルターでは、日付の前後、日付範囲、および相対時間式がサポートされています。 たとえば、過去 6 か月間に変更されなかったすべてのファイルです。

一致したポリシー - アクティブなDefender for Cloud Apps ポリシーによって一致するファイル。

MIME の種類 – ファイル多目的インターネット メール拡張子 (MIME) の種類チェック。 無料のテキストを受け入れます。

所有者 - 特定のファイル所有者を含める/除外します。 たとえば、 rogue_employee_#100 で共有されているすべてのファイルを追跡します。

所有者 OU – 特定の組織単位に属するファイル所有者を含めるか除外します。 たとえば、 EMEA_marketingによって共有されるファイルを除くすべてのパブリック ファイルです。 Google ドライブに保存されているファイルにのみ適用されます。

親フォルダー – 特定のフォルダーを含めるか除外します (サブフォルダーには適用されません)。 たとえば、このフォルダー内のファイルを除くすべてのパブリック共有ファイル。

注:

Defender for Cloud Appsは、ファイル アクティビティが発生した後にのみ新しい SharePoint フォルダーと OneDrive フォルダーを検出します。

検疫済み – サービスによって検疫されたファイルの場合。 たとえば、検疫されているすべてのファイルを表示します。

ファイルの承認

Defender for Cloud Appsファイルがマルウェアや DLP のリスクを伴うものとして識別された後、ファイルを調査することをお勧めします。 ファイルが安全と判断した場合は、ファイルを承認できます。 ファイルを承認すると、マルウェア検出レポートから削除され、このファイルの将来の一致が抑制されます。

ファイルを承認するには

Microsoft Defender ポータルの [Cloud Apps] で、[ポリシー] ->[ポリシー管理] を選択します。 [情報保護] タブを選択します。

ポリシーの一覧で、調査をトリガーしたポリシーが表示される行の [ カウント ] 列で、 一致 するリンクを選択します。

ヒント

種類別にポリシーの一覧をフィルター処理できます。 次の表に、使用するフィルターの種類をリスクの種類ごとに示します。

リスクの種類 フィルターの種類 DLP ファイル ポリシー マルウェア マルウェア検出ポリシー 一致したファイルの一覧で、調査中のファイルが表示される行で、[✓ to Authorize]\(承認\) を選択します。

ファイル ドロワーの操作

各ファイルの詳細を表示するには、ファイル ログでファイル自体を選択します。 ファイルを選択すると、 ファイル ドロワー が開き、ファイルに対して次の操作を実行できます。

- URL - ファイルの場所に移動します。

- ファイル識別子 - ファイル ID や暗号化キーなど、ファイルに関する生データの詳細が表示されたポップアップが開きます。

- 所有者 - このファイルの所有者のユーザー ページを表示します。

- 一致したポリシー - ファイルが一致したポリシーの一覧を表示します。

- 秘密度ラベル - このファイルにあるMicrosoft Purview Information Protectionの秘密度ラベルの一覧を表示します。 その後、このラベルに一致するすべてのファイルでフィルター処理できます。

ファイル ドロワーのフィールドには、ファイルへのコンテキスト リンクと、ドロワーから直接実行する必要があるドリル ダウンが用意されています。 たとえば、[ 所有者 ] フィールドの横にカーソルを移動した場合は、[フィルターに追加] アイコン ![]() 、現在のページのフィルターに所有者をすぐに追加できます。 設定歯車アイコンの

、現在のページのフィルターに所有者をすぐに追加できます。 設定歯車アイコンの ![]() を使用することもできます。ポップアップ表示され、 秘密度ラベルなどのいずれかのフィールドの構成を変更するために必要な設定ページに直接表示されます。

を使用することもできます。ポップアップ表示され、 秘密度ラベルなどのいずれかのフィールドの構成を変更するために必要な設定ページに直接表示されます。

使用できるガバナンス アクションの一覧については、「 ファイル ガバナンス アクション」を参照してください。

関連するビデオ

次の手順

問題が発生した場合は、こちらにお問い合わせください。 製品の問題に関するサポートを受ける場合は、サポート チケットを開いてください。