重要

Defender for Endpoint Plan 1 と Defender for Businessでは、ファイルをブロックまたは許可するインジケーターを作成できます。 Defender for Businessでは、インジケーターは環境全体に適用され、特定のデバイスにスコープを設定することはできません。

注:

この機能を Windows Server 2016 および Windows Server 2012 R2 で動作させるには、最新の統合ソリューションを使用してこれらのデバイスをオンボードする必要があります。 許可、ブロック、修復アクションを含むカスタム ファイル インジケーターは、 macOS および Linux 用の強化されたマルウェア対策エンジン機能でも使用できるようになりました。

ファイル インジケーターは、悪意のある可能性のあるファイルやマルウェアの疑いを禁止することで、organization内の攻撃のさらなる伝播を防ぎます。 悪意のある可能性のあるポータブル実行可能ファイル (PE) ファイルがわかっている場合は、それをブロックできます。 この操作により、organization内のデバイスで読み取り、書き込み、または実行されるのを防ぐことができます。

ファイルのインジケーターを作成する方法は 3 つあります。

- 設定ページでインジケーターを作成する

- ファイルの詳細ページの [インジケーターの追加] ボタンを使用してコンテキスト インジケーターを作成する

- Indicator API を使用してインジケーターを作成する

前提条件

ファイルのインジケーターを作成する前に、次の前提条件を理解してください。

サポートされるオペレーティング システム

- Windows 10 バージョン 1703 以降

- Windows 11

- Windows Server 2012 R2

- Windows Server 2016以降

- Azureスタック HCI OS バージョン 23H2 以降。

Windows の前提条件

- この機能は、organizationで Microsoft Defender ウイルス対策 (アクティブ モード) を使用している場合に使用できます

- マルウェア対策クライアントのバージョンは、

4.18.1901.x以降である必要があります。 月次プラットフォームとエンジンのバージョンに関するページを参照してください - [

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\Enable File Hash Computation] を [有効] に設定すると、ファイル ハッシュ計算が有効になります。 または、次の PowerShell コマンドを実行できます。Set-MpPreference -EnableFileHashComputation $true

注:

ファイル インジケーターは、 .exe ファイルや .dll ファイルのみを含む、移植可能な実行可能ファイル (PE) ファイルをサポートします。

macOS の前提条件

- リアルタイム保護 (RTP) はアクティブである必要があります。

-

ファイル ハッシュ計算を有効にする必要があります。 次のコマンドを実行します。

mdatp config enable-file-hash-computation --value enabled

注:

macOS では、ファイル インジケーターでは、Mach-O 実行可能ファイル、POSIX シェル スクリプト (sh または bash によって実行されるスクリプト)、AppleScript ファイル (.scpt) の 3 種類のファイルがサポートされます。 (Mach-O は macOS のネイティブ実行可能形式であり、Windows の .exe と .dll に匹敵します)。

Linux の前提条件

- Defender for Endpoint バージョン

101.85.27以降で使用できます。 - ファイル ハッシュの計算は、Microsoft Defender ポータルまたはマネージド JSON で有効にする必要があります

- 動作監視を有効にすることをお勧めしますが、この機能は他のスキャン (RTP またはカスタム) で動作します。

注:

Linux では、ファイル インジケーターはスクリプト ファイル (.sh ファイル) と ELF ファイルをサポートします。

設定ページからファイルのインジケーターを作成する

ナビゲーション ウィンドウで、[ System>Settings>Endpoints>Indicators ( [ルール] の下) を選択します。

[ ファイル ハッシュ ] タブを選択します。

[ 項目の追加] を選択します。

次の詳細を指定します。

- インジケーター: エンティティの詳細を指定し、インジケーターの有効期限を定義します。

- アクション: 実行するアクションを指定し、説明を指定します。

- スコープ: デバイス グループのスコープを定義します (スコープはDefender for Businessでは使用できません)。

[概要] タブで詳細を確認し、[ 保存] を選択します。

ファイルの詳細ページからコンテキスト インジケーターを作成する

ファイルに対して応答アクションを実行する場合のオプションの 1 つは、ファイルのインジケーターを追加することです。 ファイルのインジケーター ハッシュを追加する場合は、organization内のデバイスがファイルの実行を試みるたびに、アラートを発生させ、ファイルをブロックすることができます。

インジケーターによって自動的にブロックされたファイルは、ファイルのアクション センターには表示されませんが、アラートは引き続きアラート キューに表示されます。

ファイルをブロックする

- ファイルのブロックを開始するには、[設定] で [ブロックまたは許可] 機能を有効にします (Microsoft Defender ポータルで、[設定>Endpoints>General>Advanced features>Allow または block file) に移動します。

ファイル ブロック アクションに関するアラート (プレビュー)

重要

このセクションの情報 (自動調査と修復エンジンのパブリック プレビュー) は、市販される前に大幅に変更される可能性があるプレリリース製品に関連しています。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

ファイル IOC に対して現在サポートされているアクションは、許可、監査、ブロック、修復です。 ファイルをブロックすることを選択した後、アラートをトリガーする必要があるかどうかを選択できます。 これにより、セキュリティ運用チームに対するアラートの数を制御し、必要なアラートのみが発生することを確認できます。

Microsoft Defender ポータルで、[設定>Endpoints>Indicators>[新しいファイル ハッシュの追加] に移動します。

ファイルをブロックして修復することを選択します。

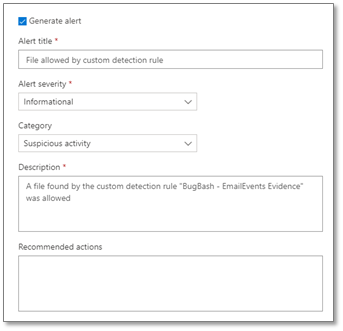

ファイル ブロック イベントに対してアラートを生成し、アラート設定を定義するかどうかを指定します。

- アラート タイトル

- アラートの重大度

- カテゴリ

- 説明

- 推奨処理

重要

- 通常、ファイル ブロックは 15 分以内に適用および削除されます。平均 30 分ですが、2 時間以上かかる場合があります。

- 適用の種類とターゲットが同じファイル IoC ポリシーが競合している場合は、より安全なハッシュのポリシーが適用されます。 SHA-256 ファイル ハッシュ IoC ポリシーは SHA-1 ファイル ハッシュ IoC ポリシーに勝ちます。これは、ハッシュの種類が同じファイルを定義している場合、MD5 ファイル ハッシュ IoC ポリシーに勝ちます。 これは、デバイス グループに関係なく常に当てはまります。

- それ以外の場合でも、同じ強制ターゲットを持つ競合ファイル IoC ポリシーがすべてのデバイスとデバイスのグループに適用された場合、デバイスの場合、デバイス グループ内のポリシーが優先されます。

- EnableFileHashComputation グループ ポリシーが無効になっている場合、ファイル IoC のブロック精度が低下します。 ただし、

EnableFileHashComputationを有効にすると、デバイスのパフォーマンスに影響する可能性があります。 たとえば、ネットワーク共有からローカル デバイス (特に VPN 接続経由) に大きなファイルをコピーすると、デバイスのパフォーマンスに影響する可能性があります。 EnableFileHashComputation グループ ポリシーの詳細については、「 Defender CSP」を参照してください。 Linux および macOS 上の Defender for Endpoint でこの機能を構成する方法の詳細については、「Linux で ファイル ハッシュ計算機能を構成する 」および「 macOS でファイル ハッシュ計算機能を構成する」を参照してください。

高度なハンティング機能 (プレビュー)

重要

このセクションの情報 (自動調査と修復エンジンのパブリック プレビュー) は、市販される前に大幅に変更される可能性があるプレリリース製品に関連しています。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

現在プレビュー段階では、事前ハンティングで応答アクション アクティビティを照会できます。 事前ハンティング クエリの例を次に示します。

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

高度なハンティングの詳細については、「高度なハンティング を使用して脅威を事前に検索する」を参照してください。

サンプル クエリで使用できるその他の脅威名を次に示します。

ファイル:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

証明 書:

EUS:Win32/CustomCertEnterpriseBlock!cl

応答アクション アクティビティは、デバイス タイムラインで表示することもできます。

ポリシーの競合処理

証明書とファイル IoC ポリシー処理の競合は、次の順序に従います。

ファイルが Windows Defender アプリケーション制御と AppLocker によってモード ポリシーを適用できない場合は、[ ブロック] をクリックします。

それ以外の場合、Microsoft Defenderウイルス対策の除外によってファイルが許可されている場合は、[許可] をクリックします。

それ以外の場合、ファイルがブロックまたはブロックによって警告された場合、またはファイル IoC に警告する場合は、 ブロック/警告します。

それ以外の場合、ファイルが SmartScreen によってブロックされている場合は、[ ブロック] を選択します。

それ以外の場合、許可ファイル IoC ポリシーによってファイルが許可されている場合は、[ 許可] を選択します。

それ以外の場合、攻撃面の縮小ルール、制御されたフォルダー アクセス、またはウイルス対策保護によってファイルがブロックされている場合は、[ ブロック] をクリックします。

それ以外の場合は、 許可 (Windows Defender アプリケーションコントロール & AppLocker ポリシーに合格します。IoC 規則は適用されません)。

注:

[Microsoft Defenderウイルス対策] が [ブロック] に設定されているが、ファイル ハッシュまたは証明書の Defender for Endpoint インジケーターが [許可] に設定されている場合、ポリシーは既定で [許可] に設定されます。

同じ適用の種類とターゲットを持つファイル IoC ポリシーが競合している場合は、より安全な (つまり長い) ハッシュのポリシーが適用されます。 たとえば、両方のハッシュの種類で同じファイルが定義されている場合、SHA-256 ファイル ハッシュ IoC ポリシーが MD5 ファイル ハッシュ IoC ポリシーよりも優先されます。

警告

ファイルと証明書のポリシー競合処理は、ドメイン/URL/IP アドレスのポリシー競合処理とは異なります。

Microsoft Defender 脆弱性の管理のブロック脆弱なアプリケーション機能では、ファイル IoC を適用に使用し、このセクションで前述した競合処理順序に従います。

例

| コンポーネント | コンポーネントの適用 | ファイル インジケーターアクション | 結果 |

|---|---|---|---|

| ウイルス対策保護 | ブロック | 許可 | 許可 |

| 攻撃面の縮小ファイル パスの除外 | 許可 | ブロック | ブロック |

| 攻撃面の縮小ルール | ブロック | 許可 | 許可 |

| Windows Defender Application Control | 許可 | ブロック | 許可 |

| Windows Defender Application Control | ブロック | 許可 | ブロック |

| Microsoft Defenderウイルス対策の除外 | 許可 | ブロック | 許可 |