Microsoft Entra ID を使用して Microsoft Teams、SharePoint、OneDrive への外部アクセスをセキュリティで保護する

この記事では、Microsoft Teams、OneDrive for Business、SharePoint を使用した組織外部とのコラボレーションの決定および構成について説明します。 一般的な課題は、エンド ユーザーおよび外部ユーザーのセキュリティとコラボレーションの容易さのバランスを取ることです。 承認されたコラボレーション方法が制限的で面倒だと感じた場合、エンド ユーザーはその承認された方法を回避します。 エンド ユーザーは、セキュリティで保護されていないコンテンツをメールで送信したり、個人用の Dropbox や OneDrive などの外部プロセスやアプリケーションを設定したりする場合があります。

開始する前に

この記事は、10 個の記事のシリーズの 9 番めです。 記事を順番に確認することをお勧めします。 シリーズ全体を確認するには、[次のステップ] セクションに移動してください。

External Identities 設定と Microsoft Entra ID

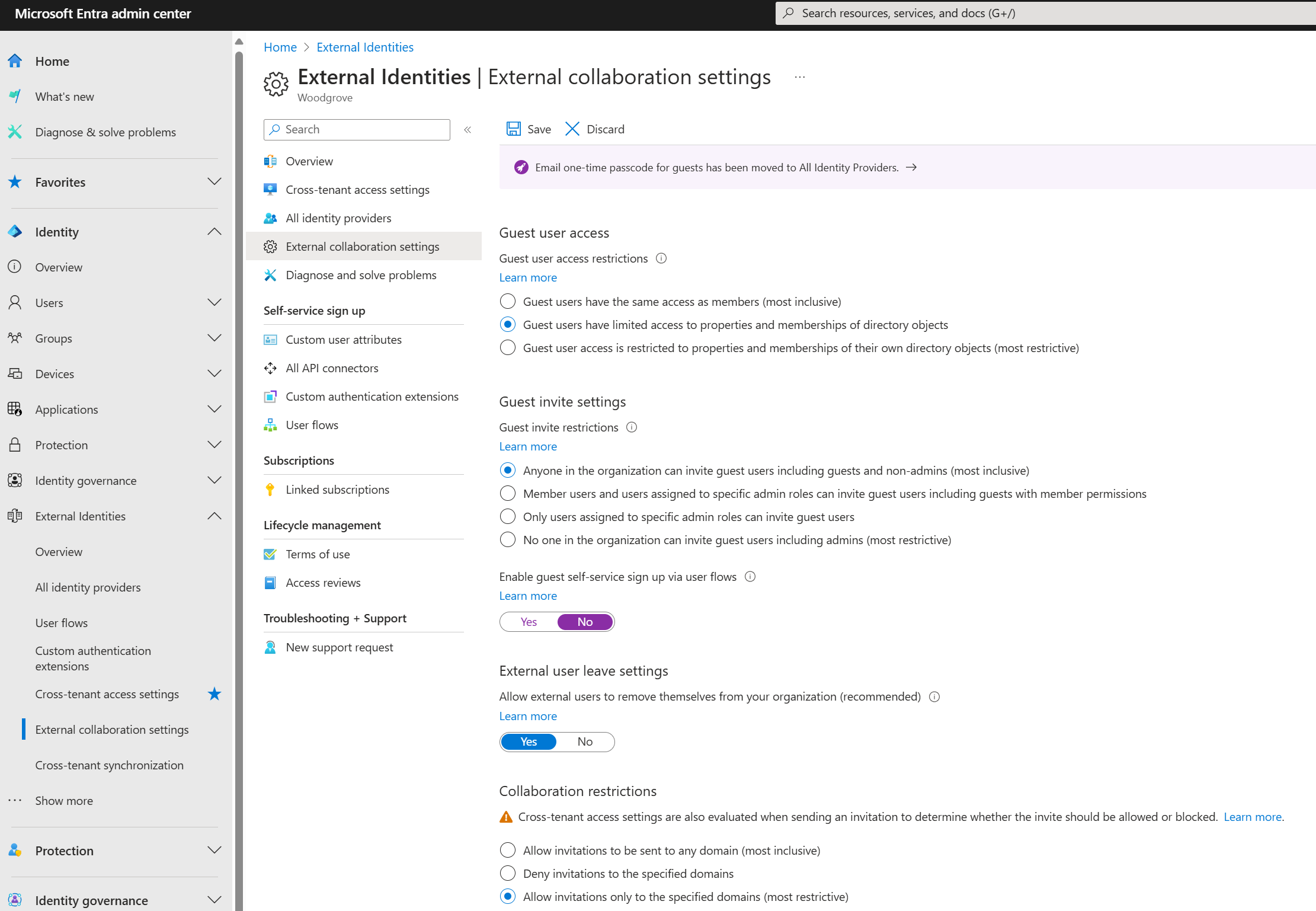

Microsoft 365 での共有は、Microsoft Entra ID の [External Identities | 外部コラボレーションの設定] によって部分的に管理されます。 Microsoft Entra ID で外部共有が無効化または制限されている場合、Microsoft 365 で構成されている共有設定よりも優先されます。 Microsoft Entra B2B 統合が有効になっていない場合は例外となります。 ワンタイム パスワード (OTP) を使用したアドホック共有をサポートするように SharePoint と OneDrive を構成できます。 次のスクリーンショットは、[外部 ID | 外部コラボレーションの設定] ダイアログを示しています。

詳細情報:

ゲスト ユーザーのアクセス

リソースへのアクセス権を付与してゲスト ユーザーを招待します。

- Microsoft Entra 管理センターにサインインします。

- ID>外部ID>外部コラボレーションの設定 に移動します。

- [ゲスト ユーザー アクセス] オプションを見つけます。

- ゲスト ユーザーが他のゲスト ユーザーの詳細にアクセスできないようにし、グループ メンバーシップの列挙を防ぐには、[Guest users have limited access to properties and memberships of directory objects](ゲスト ユーザーに対してディレクトリ オブジェクトのプロパティとメンバーシップへのアクセスを制限する) を選択します。

ゲスト招待の設定

ゲスト招待の設定で、ゲストを招待できるユーザーと、それらのゲストを招待する方法を決定します。 この設定は、B2B 統合が有効になっている場合に有効になります。 管理者とゲスト招待元ロールのユーザーは招待ができるようにすることをお勧めします。 この設定により、制御されたコラボレーション プロセスを設定できます。 次に例を示します。

チーム所有者は、チケットを送信してゲスト招待元ロールの割り当てを受け、さらに、

- ゲストの招待に責任を持ちます

- SharePoint にユーザーを追加しないことに同意します

- 定期的にアクセス レビューを実行し、

- 必要に応じてアクセスを取り消します

IT チームは次のことを行います。

- トレーニングの完了後、ゲスト招待者ロールを付与します

- レビューする Microsoft 365 グループ所有者に十分な Microsoft Entra ID P2 ライセンスがあることを確認します

- Microsoft 365 グループのアクセス レビューを作成します

- アクセス レビューが行われていることを確認します

- SharePoint に追加されたユーザーを削除します

- [Email one-time passcodes for guests] (ゲストのメール ワンタイム パスコード) を選択します。

- [ユーザー フローによるゲスト セルフサービス サインアップを有効にする] で [はい] を選択します。

コラボレーションの制限

[コラボレーションの制限] オプションでどれを選択するかは、組織のビジネス要件によって決まります。

- [招待を任意のドメインに送信することを許可します (許可の範囲が最大)] - すべてのユーザーを招待できます

- [Deny invitations to the specified domains](指定したドメインへの招待を拒否) - 指定ドメイン以外のすべてのユーザーを招待できます

- [指定したドメインに対してのみ招待を許可します (許可の範囲が最小)] - 指定ドメイン以外のユーザーは招待できません

Teams の外部ユーザーとゲスト ユーザー

Teams では、外部ユーザー (組織外部) とゲスト ユーザー (ゲスト アカウント) が区別されます。 コラボレーション設定は、Microsoft Teams 管理センターの [組織全体の設定] で管理できます。 Teams 管理 ポータルにサインインするには、承認されたアカウント資格情報が必要です。

- 外部アクセス - Teams では、既定で外部アクセスが許可されます。 組織は外部ドメインと通信できます

- 外部アクセス設定を使用してドメインを制限または許可します

- ゲスト アクセス - Teams でのゲスト アクセスを管理します

詳細: ゲスト アクセスと外部アクセスを使用して、組織外の人々とコラボレーションする

Microsoft Entra ID の External Identities コラボレーション機能によって、アクセス許可が制御されます。 Teams では制限を厳しくすることはできますが、Microsoft Entra での設定よりも緩和することはできません。

詳細情報:

- Microsoft Teams による外部の会議とチャットの管理

- 手順 1. クラウド ID モデルを決定する

- Microsoft Teams の ID モデルと認証

- Microsoft Teams の秘密度ラベル

SharePoint と OneDrive でのアクセスの管理

SharePoint 管理者は、SharePoint 管理センターで組織全体の設定を確認することができます。 組織全体の設定を最低限必要なセキュリティ レベルに設定することをお勧めします。 そして必要に応じて、一部のサイトのセキュリティを強化してください。 たとえば、リスクの高いプロジェクトの場合、ユーザーを特定のドメインに制限し、メンバーのゲスト招待機能を無効にすることができます。

詳細情報:

- SharePoint 管理センター - アクセス許可が必要です

- SharePoint 管理センターの概要

- 外部共有の概要

SharePoint および OneDrive と Microsoft Entra B2B の統合

外部コラボレーションを管理するための戦略の一環として、SharePoint および OneDrive と Microsoft Entra B2B の統合を有効にすることをお勧めします。 Microsoft Entra B2B によって、ゲスト ユーザーの認証と管理を行うことができます。 SharePoint および OneDrive の統合により、ファイル、フォルダー、リスト項目、ドキュメント ライブラリ、およびサイトを外部と共有するためにワンタイム パスコードが使用されます。

詳細情報:

Microsoft Entra B2B の統合を有効にした場合、SharePoint と OneDrive の共有には、Microsoft Entra 組織のリレーションシップの設定が適用されます (たとえば、[メンバーは招待ができる] や [ゲストは招待ができる] など)。

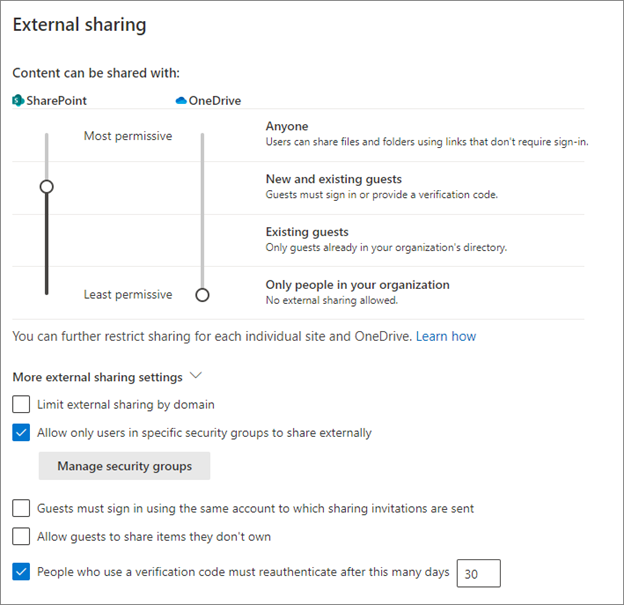

SharePoint と OneDrive の共有ポリシー

Azure portal では、共有ポリシーを構成する際に SharePoint と OneDrive の外部共有設定を使用することができます。 OneDrive の制限は、SharePoint の設定より緩やかにすることはできません。

外部共有設定の推奨事項

このセクションのガイダンスに従って、外部共有を構成してください。

- [すべてのユーザー] - お勧めしません。 これを有効にすると、統合状態に関係なく、リンクが使用されたときに Azure ポリシーは適用されません。

- 管理されたコラボレーションでは、この機能を有効にしないでください。

- 個々のサイトの制限に使用します。

- [新規および既存のゲスト] - 統合が有効になっている場合にお勧めします。

- Microsoft Entra B2B 統合が有効になっている場合: 新規および既存のゲストは、Microsoft Entra ポリシーで管理できる Microsoft Entra B2B ゲスト アカウントを持つことになります

- Microsoft Entra B2B 統合が有効になっていない場合: 新規のゲストには Microsoft Entra B2B アカウントが作成されず、Microsoft Entra ID から管理することはできません

- ゲストが Microsoft Entra B2B アカウントを持っているかどうかは、ゲストの作成方法によって異なります

- [既存のゲスト] - 統合が有効になっていない場合にお勧めします。

- これを有効にすると、ユーザーはディレクトリに既に存在する他のユーザーと共有ができるようになります。

- [組織内のユーザーのみ] - 外部ユーザーとコラボレーションを行う場合はお勧めしません。

- 統合状態に関係なく、ユーザーは組織内の他のユーザーと共有できます

- [ドメインごとに外部共有を制限する] - SharePoint の既定では、外部アクセスが許可されます。 つまり、外部ドメインとの共有が許可されます。

- SharePoint のドメインを制限または許可する場合は、このオプションを使用します。

- [Allow only users in specific security groups to share externally](特定のセキュリティ グループのユーザーのみに外部共有を許可する) - この設定を使用して、SharePoint と OneDrive でコンテンツを共有できるユーザーを制限します。 Microsoft Entra ID の設定は、すべてのアプリケーションに適用されます。 この制限を使用して、セキュリティで保護された共有に関するトレーニングを受けるようユーザーに指示することができます。 トレーニングの完了を確認したら、共有セキュリティ グループに追加します。 この設定が選択されていて、ユーザーが共有の承認を得られない場合、それらのユーザーは未承認の共有方法を見つけ出す可能性があります。

- [ゲストが所有していないアイテムを共有できるようにする] - お勧めしません。 この設定を無効にすることをお勧めします。

- [People who use a verification code must reauthenticate after this many days](確認コードを使用するユーザーは、この日数の後に再認証を行う必要があります) (既定値は 30) - お勧めします。

アクセス制御

アクセス制御の設定は、組織内のすべてのユーザーに影響します。 外部ユーザーが準拠しているデバイスを使用しているかどうかについて、制御が可能であるとは限らないため、それらのコントロールについてここでは説明しません。

- [アイドル セッション サインアウト] - お勧めします。

- これにより、一定期間の非アクティブな状態の後、アンマネージド デバイスのユーザーに警告を表示してサインアウトすることができます。

- 非アクティブな期間と警告を構成できます。

- [ネットワークの場所] - これを設定することで、組織が所有する IP アドレスからのアクセスを許可するように設定できます。

- 外部コラボレーションにおいて、外部パートナーがネットワーク内または仮想プライベート ネットワーク (VPN) 経由でリソースにアクセスする場合は、これを設定します。

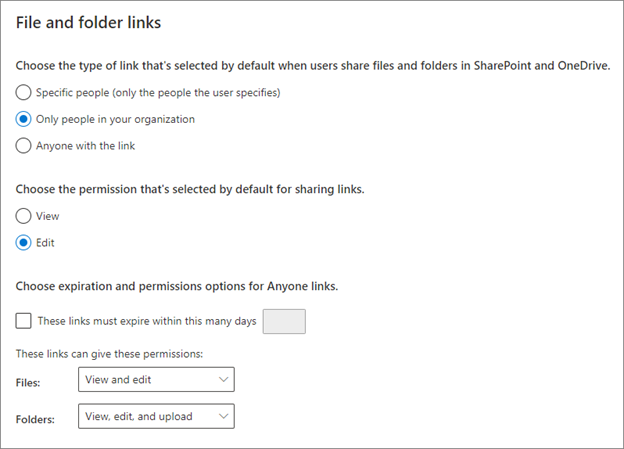

ファイルおよびフォルダーのリンク

SharePoint 管理センターでは、ファイルおよびフォルダーのリンクを共有する方法を設定できます。 また、サイトごとにこれらの設定を構成することができます。

Microsoft Entra B2B 統合を有効にした場合、組織外のユーザーとファイルやフォルダーを共有すると、B2B ユーザーが作成されます。

- [Choose the type of link that's selected by default when users share files and folders in SharePoint and OneDrive](SharePoint および OneDrive でユーザーがファイルおよびフォルダーを共有するときに既定で選択されるリンクの種類を選択) で、[自分の組織内のユーザーのみ] を選択します。

- [Choose the permission that's selected by default for sharing links](リンク共有時に既定で選択される権限を選択) で、[編集] を選択します。

この設定は、サイトごとの既定値としてカスタマイズできます。

[すべてのユーザー] のリンク

[すべてのユーザー] のリンクを有効にすることはお勧めしません。 有効にする場合は、有効期限を設定し、ユーザーのアクセス許可を表示に制限します。 ファイルまたはフォルダーに対して [表示のみ] のアクセス許可を選択した場合、ユーザーは [すべてのユーザー] のリンクを、編集権限を含むように変更することはできません。

詳細情報:

次のステップ

リソースへの外部アクセスのセキュリティ保護について詳しくは、次の記事シリーズを参照してください。 一覧表示されている順序に従うことをお勧めします。