Microsoft Entra B2B コラボレーションによって管理されるコラボレーションに移行する

コラボレーションについて理解することで、リソースへの外部アクセスの安全性を確保できます。 この記事の情報を利用して、外部コラボレーションを Microsoft Entra B2B コラボレーションに移行します。

- 「B2B コラボレーションの概要」を参照してください。

- 詳細情報: Microsoft Entra ID の外部 ID

開始する前に

この記事は、10 個の記事シリーズの 5 番目です。 記事を順番に確認することをお勧めします。 シリーズ全体を確認するには、[次のステップ] セクションに移動してください。

コラボレーションの制御

ユーザーがコラボレーションを行う (受信および送信) 組織と、ゲストを招待できる組織内のユーザーを制限できます。 ほとんどの組織では、部署がコラボレーションを決定することを許可し、承認と監視を委任しています。 たとえば、政府、教育、金融の組織では、多くの場合、オープン コラボレーションを許可していません。 Microsoft Entra 機能を使用すると、コラボレーションを制御できます。

テナントへのアクセスを制御するには、次のソリューションのうち 1 つ以上をデプロイします。

- 外部コラボレーションの設定 - 招待先のメール ドメインを制限します

- テナント間アクセス設定 – ユーザー、グループ、またはテナントごとにゲストによるアプリケーション アクセス (受信) を制御します。 外部 Microsoft Entra テナントとユーザーのアプリケーションアクセス (送信) を制御します。

- 接続済み組織 – エンタイトルメント管理でアクセス パッケージを要求できる組織を決定します

コラボレーション パートナーを決定する

必要に応じて、コラボレーションする組織と組織ユーザーのドメインをドキュメント化します。 ドメインベースの制限は実用的でない場合があります。 1 つのコラボレーション パートナーに複数のドメインがある場合があり、パートナーはドメインを追加できます。 たとえば、別々のドメインを持つ複数の部署があるパートナーは、同期を構成する際にドメインを追加できます。

ユーザーが Microsoft Entra B2B を使用している場合は、サインイン ログ、PowerShell、またはブックを使用してそのコラボレーション先の外部 Microsoft Entra テナントを見つけることができます。 詳細情報:

以下との間で将来のコラボレーションを有効にすることができます。

- 外部組織 - 最も包括的

- 外部組織 (ただし、拒否された組織ではないもの)

- 特定の外部組織 - 最も制限が厳しい

注意

コラボレーション設定の制限が厳しい場合、ユーザーがコラボレーション フレームワークの範囲外となる可能性があります。 セキュリティ要件の許容範囲で幅広いコラボレーションを有効にすることをお勧めします。

1 つのドメインに制限すると、他の関連のないドメインを持つ組織との承認されたコラボレーションが妨げられるおそれがあります。 たとえば、Contoso との最初の連絡先が、.com ドメインのメールを持つ米国の従業員である場合があります。 ただし、.com ドメインのみを許可している場合、.ca ドメインのカナダの従業員を除外してしまうおそれがあります。

ユーザーのサブセットに対して特定のコラボレーション パートナーを許可できます。 たとえば、大学では、学生アカウントが外部テナントにアクセスできないように制限する一方で、教職員は外部組織とコラボレーションできるようにする場合があります。

外部コラボレーション設定を使用した許可リストとブロックリスト

組織に対して許可リストまたはブロックリストを使用できます。 使用できるのは、許可リストまたはブロックリストで、両方を使用することはできません。

- 許可リスト - コラボレーションを、リストにあるドメインに制限します。 他のドメインはブロックリストに登録されます。

- ブロックリスト - ブロックリストにないドメインとのコラボレーションを許可します

詳細情報: 特定組織からの B2B ユーザーへの招待を許可またはブロックする

重要

許可リストとブロックリストは、ディレクトリ内のユーザーには適用されません。 既定では、これらは OneDrive for Business と SharePoint の許可リストまたはブロックリストには適用されません。これらのリストは別個です。 ただし、SharePoint と OneDrive の B2B 統合を有効にできます。

一部の組織は、マネージド セキュリティ プロバイダーから得た不正ユーザー ドメインのブロックリストを保有しています。 たとえば、組織が Contoso とビジネスを行い、.com ドメインを使用している場合、関連のない組織が .org ドメインを使用し、フィッシング攻撃を試みるおそれがあります。

クロステナント アクセス設定

テナント間アクセス設定を使用して、受信および送信アクセスを制御できます。 さらに、外部 Microsoft Entra テナントからの、多要素認証、準拠デバイス、および Microsoft Entra ハイブリッド参加済みデバイス (HAAJD) の要求を信頼できます。 組織のポリシーを構成すると、Microsoft Entra テナントに適用され、ドメイン サフィックスに関係なく、そのテナントのすべてのユーザーに適用されます。

21Vianet や Azure Government によって運用される Microsoft Azure などの Microsoft クラウド間でのコラボレーションを有効にすることができます。 コラボレーション パートナーが別の Microsoft Cloud に存在するかどうかを判断します。

詳細情報:

- 21Vianet によって運営される Microsoft Azure

- Azure Government 開発者向けガイド

- B2B コラボレーションの Microsoft Cloud 設定の構成 (プレビュー)

特定のテナントへの受信アクセスを許可し (許可リスト)、既定のポリシーを設定してアクセスをブロックできます。 その後に、ユーザー、グループ、またはアプリケーションごとにアクセスを許可する組織ポリシーを作成します。

テナントへのアクセスはブロックできます (ブロックリスト)。 既定のポリシーを [許可する] に設定してから、一部のテナントへのアクセスをブロックする組織ポリシーを作成します。

Note

テナント間アクセスの設定の受信アクセスで、ユーザーによる招待の送信および引き換えが妨げられることはありません。 ただし、アプリケーションのアクセスや、トークンがゲスト ユーザーに発行されるかどうかは制御されます。 ゲストが招待を引き換えることができる場合、ポリシーによってアプリケーションのアクセスがブロックされます。

外部組織ユーザーのアクセスを制御するには、受信アクセスと同様に (許可リストとブロックリスト) 送信アクセス ポリシーを構成します。 既定および組織固有のポリシーを構成します。

詳細情報: B2B コラボレーションのためにテナント間アクセス設定を構成する

Note

テナント間アクセス設定は、Microsoft Entra テナントに適用されます。 Microsoft Entra ID を使用していないパートナーでアクセスを制御するには、外部コラボレーション設定を使用します。

エンタイトルメント管理と接続済み組織

エンタイトルメント管理を使用して、ゲストのライフサイクルが自動的に管理されるようにします。 アクセス パッケージを作成し、外部ユーザーに、または Microsoft Entra テナントやその他のドメインをサポートする接続済み組織に公開します。 アクセス パッケージを作成する際に、接続済み組織にアクセスを制限します。

詳細情報: エンタイトルメント管理とは

外部ユーザー アクセスの制御

コラボレーションを開始するには、リソースにアクセスするようパートナーを招待または有効にします。 ユーザーは、以下によってアクセス権を取得します。

Microsoft Entra B2B を有効にすると、リンクとメール招待状を使用してゲスト ユーザーを招待できます。 セルフサービス サインアップとマイ アクセス ポータルへのアクセス パッケージの発行には、さらに構成が必要です。

Note

セルフサービス サインアップの場合、外部コラボレーション設定で許可リストまたはブロックリストは適用されません。 代わりに、テナント間アクセス設定を使用します。 許可リストとブロックリストは、カスタム API コネクタを使用してセルフサービス サインアップと統合できます。 「API コネクタをユーザー フローに追加する」を参照してください。

ゲスト ユーザーの招待

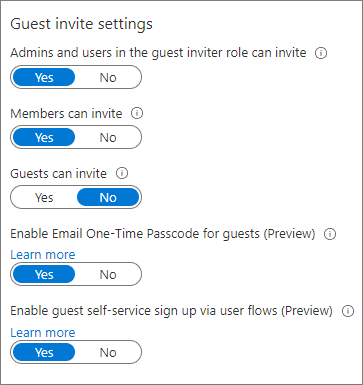

リソースにアクセスするようゲスト ユーザーを招待できるユーザーを決定します。

- 最も制限が厳しい: ゲスト招待者ロールを持つ管理者とユーザーのみを許可します

- 「外部コラボレーションの設定を構成する」を参照してください

- セキュリティ要件で許可されている場合は、メンバー UserType の全員がゲストを招待できるようにします

- ゲスト UserType がゲストを招待できるかどうかを決定する

ゲストは、既定の Microsoft Entra B2B ユーザー アカウントです

外部ユーザー情報

Microsoft Entra エンタイトルメント管理を使用して、外部ユーザーが回答する質問を構成します。 これらの質問は承認者に表示され、意思決定に役立ちます。 承認者が承認するアクセスに関連する情報を得られるように、アクセス パッケージ ポリシーごとに一連の質問を構成できます。 たとえば、ベンダーにベンダー契約番号を尋ねます。

詳細情報: エンタイトルメント管理でアクセス パッケージの承認と要求元情報の設定を変更する

セルフサービス ポータルを使用する場合は、API コネクタを使用してサインアップ時にユーザー属性を収集します。 属性を使用してアクセス権を割り当てます。 Azure portal でカスタム属性を作成し、セルフサービス サインアップのユーザー フローでそれらを使用できます。 これらの属性は Microsoft Graph API を使用して読み書きできます。

詳細情報:

Microsoft Entra ユーザーへの招待の引き換えに関するトラブルシューティング

コラボレーション パートナーから招待されたゲスト ユーザーが招待を引き換える際に問題が発生する場合があります。 軽減策については、次の一覧を参照してください。

- ユーザー ドメインが許可リストにない

- パートナーのホーム テナントの制限によって外部コラボレーションが妨げられる

- ユーザーがパートナーのMicrosoft Entra テナント内にない。 たとえば、contoso.com のユーザーが Active Directory 内にあります。

- 招待はメール ワンタイム パスワード (OTP) を使用して引き換えることができます

- Microsoft Entra B2B コラボレーションの招待の引き換えを参照

外部ユーザー アクセス

一般に、外部ユーザーと共有できるリソースとできないものがあります。 外部ユーザーがアクセスできる内容を制御できます。

詳細情報: エンタイトルメント管理を使用して外部アクセスを管理する

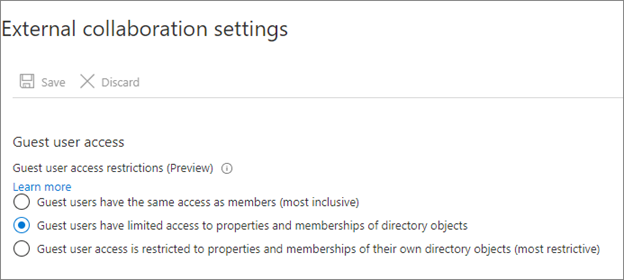

既定でゲスト ユーザーには、テナント メンバーおよびその他のパートナー (グループ メンバーシップを含む) に関する情報と属性が表示されます。 この情報への外部ユーザーのアクセスを制限することを検討してください。

ゲスト ユーザーの制限として以下をお勧めします。

- ディレクトリ内の参照グループおよびその他のプロパティへのゲスト アクセスを制限します

- 外部コラボレーション設定を使用して、ゲストが所属していないグループを読み取ることを制限します

- 従業員専用アプリへのアクセスをブロックします

- 条件付きアクセス ポリシーを作成して、ゲスト以外のユーザーの Microsoft Entra 統合アプリケーションへのアクセスをブロックします

- Azure portal へのアクセスをブロックします

- 必要な例外を作成できます

- すべてのゲスト ユーザーと外部ユーザーを含む条件付きアクセス ポリシーを作成します。 アクセスをブロックするポリシーを実装します。

詳細情報: 条件付きアクセス: クラウド アプリ、アクション、認証コンテキスト

アクセスが不要なユーザーを削除する

アクセスを必要としないユーザーを確認して削除するプロセスを確立します。 テナントに外部ユーザーをゲストとして追加し、メンバー アカウントを持つユーザーを追加します。

詳細情報: Microsoft Entra ID Governance を使用して、リソースへのアクセス権がなくなった外部ユーザーを確認および削除する

一部の組織では、外部ユーザーをメンバーとして追加しています (ベンダー、パートナー、請負業者)。 属性またはユーザー名を割り当てます。

- ベンダー - v-alias@contoso.com

- パートナー - p-alias@contoso.com

- 請負業者 - c-alias@contoso.com

メンバー アカウントを持つ外部ユーザーを評価して、アクセス権を判断します。 エンタイトルメント管理または Microsoft Entra B2B を通じて招待されていないゲスト ユーザーがいる場合があります。

これらのユーザーを見つけるには、次のようにします。

- Microsoft Entra ID Governance を使用し、リソースへのアクセス権がなくなった外部ユーザーを確認し、削除する

- access-reviews-samples/ExternalIdentityUse/ で PowerShell のサンプル スクリプトを使用します

現在の外部ユーザーを Microsoft Entra B2B に移行する

Microsoft Entra B2B を使用していない場合は、テナントに従業員以外のユーザーが存在する可能性があります。 これらのアカウントを Microsoft Entra B2B 外部ユーザー アカウントに移行してから、UserType を ゲスト に変更することをお勧めします。 外部ユーザーを処理するには、Microsoft Entra ID と Microsoft 365 を使用します。

追加または除外:

- 条件付きアクセス ポリシー内でのゲスト ユーザー

- アクセス パッケージとアクセス レビュー内でのゲスト ユーザー

- Microsoft Teams、SharePoint、その他のリソースへの外部アクセス

現在のアクセス、ユーザー プリンシパル名 (UPN)、グループ メンバーシップを維持しながら、これらの内部ユーザーを移行できます。

詳細情報: 内部ユーザーを B2B コラボレーションに招待する

コラボレーション方法の使用を停止する

管理コラボレーションへの移行を完了するには、意図しないコラボレーション方法の使用を停止します。 使用の停止は、コラボレーションに適用する制御レベルとセキュリティ体制に基づきます。 「外部アクセスに対するセキュリティ体制を決定する」を参照してください。

Microsoft Teams の招待

既定では、Teams で外部アクセスが許可されます。 組織は外部ドメインと通信できます。 Teams のドメインを制限または許可するには、Teams 管理センターを使用します。

SharePoint と OneDrive を使用した共有

SharePoint と OneDrive を使用して共有すると、エンタイトルメント管理プロセスに含まれていないユーザーが追加されます。

- Microsoft Teams、SharePoint、OneDrive for Business への外部アクセスをセキュリティで保護する

- Office からの OneDrive の使用をブロックする

電子メールで送信されたドキュメントと秘密度ラベル

ユーザーは、外部ユーザーにメールでドキュメントを送信します。 秘密度ラベルを使用して、ドキュメントへのアクセスを制限および暗号化できます。

「秘密度ラベルの詳細」を参照してください。

未承認のコラボレーション ツール

ユーザーによっては Google Docs、DropBox、Slack、または Zoom を使用する場合があります。 ファイアウォール レベルで、組織で管理されているデバイスに対するモバイル アプリケーション管理を使用して、企業ネットワークからこれらのツールの使用をブロックできます。 ただし、このアクションを行うと、承認されたインスタンスがブロックされ、アンマネージド デバイスからのアクセスはブロックされません。 望ましくないツールをブロックし、承認されていない使用をなくすためのポリシーを作成します。

アプリケーションの管理の詳細については、次を参照してください。

次の手順

リソースへの外部アクセスのセキュリティ保護について詳しくは、次の記事シリーズを参照してください。 一覧表示されている順序に従うことをお勧めします。