条件付きアクセスでは、シグナルを解釈して、ポリシーを適用し、ユーザーにリソースへのアクセスを許可されているかどうかを判断します。 この記事では、条件付きアクセス ポリシーを外部ユーザーに適用する方法について説明します。 この記事では、条件付きアクセスで使用可能な機能である、エンタイトルメント管理にアクセスできない可能性があることを想定しています。

詳細情報:

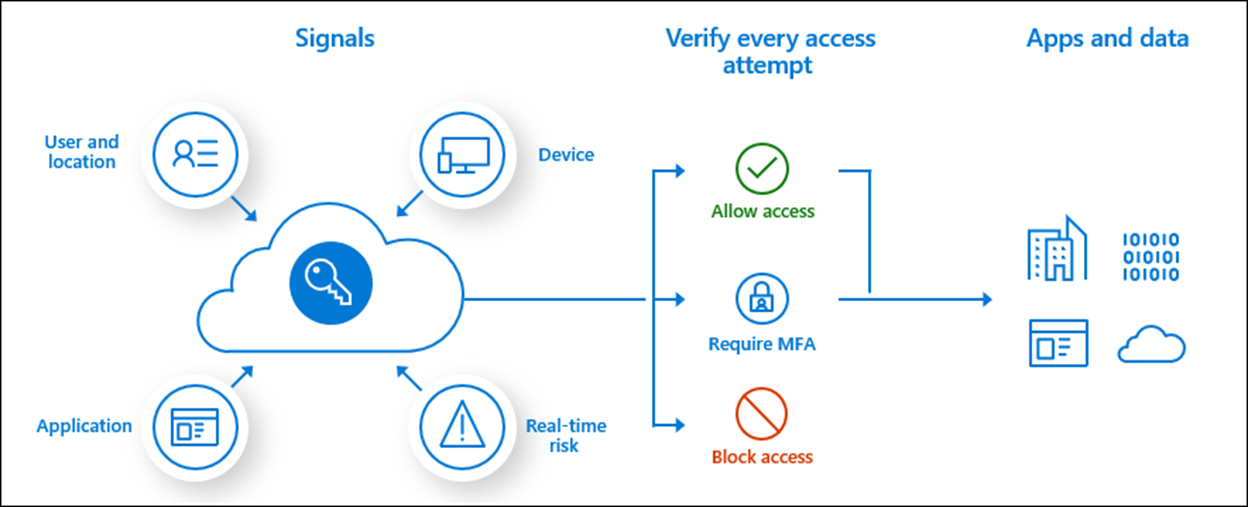

次の図は、アクセス プロセスをトリガーする条件付きアクセスへのシグナルを示しています。

はじめに

この記事は、10 個の記事のシリーズの 7 番めです。 記事を順番に確認することをお勧めします。 [次の ステップ ] セクションに移動して、シリーズ全体を確認します。

条件付きアクセス ポリシーを使用してセキュリティ プランを調整する

10 個の記事のセット内の 3 番目の記事では、セキュリティ プランの作成に関するガイダンスがあります。 そのプランを使用すると、外部アクセスのための条件付きアクセス ポリシーを作成するのに役立ちます。 セキュリティ プランの一部には、以下が含まれます。

- 簡単にアクセスするためのグループ化されたアプリケーションとリソース

- 外部ユーザーのサインイン要件

重要

内部および外部ユーザーのテスト アカウントを作成して、ポリシーをテストしてからそれらを適用してください。

記事 3 を参照してください。 リソースへの外部アクセスのためのセキュリティ プランを作成する

外部アクセスの条件付きアクセス ポリシー

以下のセクションでは、条件付きアクセス ポリシーを使用した外部アクセスの管理についてのベスト プラクティスを示します。

エンタイトルメント管理またはグループ

接続されている組織をエンタイトルメント管理で使用できない場合は、パートナー組織に Microsoft Entra セキュリティ グループまたは Microsoft 365 グループを作成します。 そのパートナーのユーザーをグループに割り当てます。 条件付きアクセス ポリシーでグループを使用できます。

詳細情報:

条件付きアクセス ポリシーの作成

できるだけ少数の条件付きアクセス ポリシーを作成します。 同じアクセス要件を持つアプリケーションの場合は、それらを同じポリシーに追加します。

条件付きアクセス ポリシーは、最大 250 個のアプリケーションに適用されます。 250 個以上のアプリケーションが同じアクセス要件を持つ場合は、重複するポリシーを作成します。 たとえば、ポリシー A はアプリ 1 から 250 に適用され、ポリシー B はアプリ 251 から 500 に適用される、などです。

名称に関する規則

ポリシーの目的を明確にする名前付け規則を使用します。 外部アクセスの例を次に示します。

- ExternalAccess_actiontaken_AppGroup

- ExternalAccess_Block_FinanceApps

特定の外部ユーザーに外部アクセスを許可する

小規模の特定のグループにアクセスを許可する必要があるシナリオがあります。

開始する前に、リソースにアクセスする外部ユーザーが含まれるセキュリティ グループを作成することをお勧めします。 Microsoft Entra グループとグループ メンバーシップの管理に関するページを参照してください。

- Microsoft Entra 管理センターに、少なくとも条件付きアクセス管理者としてサインインします。

- Entra ID>Conditional Access に移動します。

- [ 新しいポリシーの作成] を選択します。

- ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

- [ 割り当て] で、[ ユーザーまたはワークロード ID] を選択します。

- [ 含める] で、[ すべてのゲストと外部ユーザー] を選択します。

- [除外] で [ユーザーとグループ] を選択し、組織の緊急アクセスまたはブレークガラスアカウントと外部ユーザーセキュリティグループを選択します。

- [ ターゲット リソース>リソース (以前のクラウド アプリ)) で、次のオプションを選択します。

- [含める] で、[すべてのリソース ] (以前は [すべてのクラウド アプリ] ) を選択します。

- [ 除外] で、除外するアプリケーションを選択します。

- [アクセス制御]>[許可] で、[アクセスのブロック]、[選択] の順に選択します。

- [ 作成] を選択して作成し、ポリシーを有効にします。

注

管理者は 、レポート専用モードを使用して設定を確認した後、[ ポリシーの有効化] トグルを [レポートのみ] から [オン] に移動できます。

詳細情報: Microsoft Entra ID で緊急アクセス アカウントを管理する

サービス プロバイダーのアクセス

外部ユーザーの条件付きアクセス ポリシーは、サービス プロバイダーのアクセスを妨げる可能性があります。たとえば、詳細な委任された管理特権などです。

詳細情報: 詳細な委任された管理者特権 (GDAP) の概要

条件付きアクセス テンプレート

条件付きアクセス テンプレートは、Microsoft の推奨事項と整合性がある新しいポリシーをデプロイするための便利な方法です。 これらのテンプレートは、さまざまな顧客の種類および場所で一般的に使用されるポリシーに合わせた保護を提供します。

詳細情報: 条件付きアクセス テンプレート (プレビュー)

次のステップ

リソースへの外部アクセスのセキュリティ保護について詳しくは、次の記事シリーズを参照してください。 一覧表示されている順序に従うことをお勧めします。