適用対象:  従業員テナント

従業員テナント  外部テナント (詳細情報)

外部テナント (詳細情報)

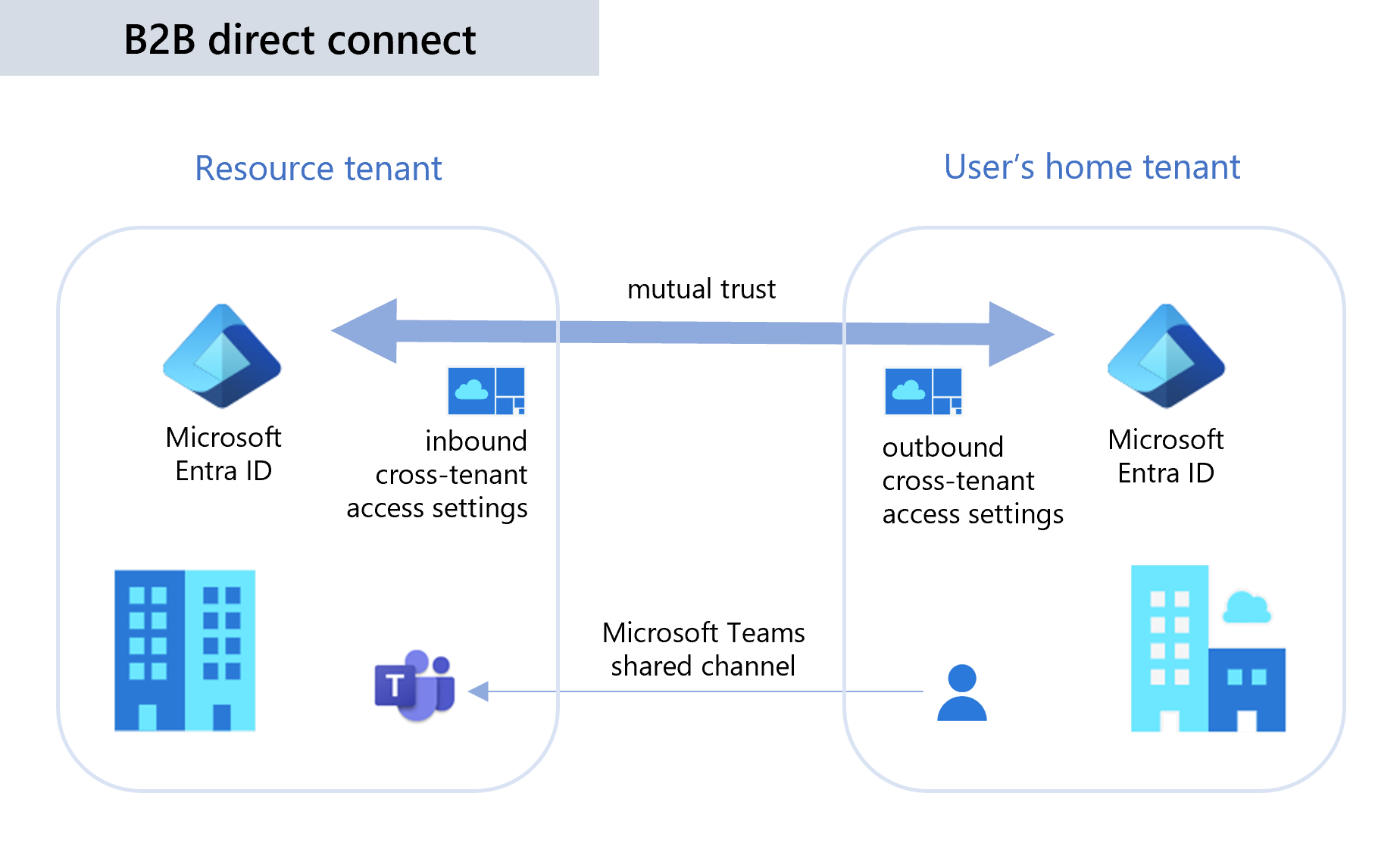

B2B 直接接続は、他の Microsoft Entra 組織との間に相互信頼関係をセットアップし、シームレスなコラボレーションを実現できる Microsoft Entra 外部 ID に備わっている機能です。 この機能は現在、Microsoft Teams共有チャネルで動作します。 B2B直接接続を使用すると、両方の組織のユーザーは、ホーム資格情報とTeamsの共有チャネルを使用して連携でき、互いの組織にゲストとして追加される必要はありません。 B2B 直接接続は、外部の Microsoft Entra 組織とリソースを共有する手段になります。 また、同じ組織に属する複数の Microsoft Entra テナント間でリソースを共有する手段にもなります。

B2B 直接接続を使用するには、2 つの Microsoft Entra 組織間で相互に相手先リソースへのアクセスを可能にするために、相互の信頼関係を確立する必要があります。 リソース組織と外部組織は両方とも、クロステナント アクセス設定で B2B 直接接続を相互に有効にする必要があります。 信頼関係を確立すると、B2B 直接接続のユーザーが、ホーム Microsoft Entra 組織内の資格情報を使用して、自組織の外にあるリソースにシングル サインオン アクセスできるようになります。

現在、B2B直接接続機能はTeams共有チャネルで動作します。 2つの組織間でB2B直接接続が確立されると、1つの組織のユーザーがTeamsで共有チャネルを作成し、外部B2B直接接続ユーザーを招待できます。 このとき、B2B 直接接続ユーザーは Teams 内から、自身のホーム テナント Teams インスタンス内の共有チャネルにシームレスにアクセスでき、その際、共有チャネルをホストする組織に手動でサインインする必要はありません。

B2B 直接接続のクロステナント アクセスの管理

Microsoft Entra 組織では、受信と送信のクロステナント アクセス設定を定義することにより、他の Microsoft Entra 組織との信頼関係を管理できます。 クロステナント アクセス設定を使用すると、他の組織がお客様とコラボレーションを行う方法 (受信アクセス) と、お客様のユーザーが他の組織とコラボレーションする方法 (送信アクセス) をきめ細かく制御できます。

受信アクセス設定は、外部の組織のユーザーがお客様の組織のリソースにアクセスできるかどうかを制御します。 これらの設定は、誰にでも適用できます。また、個々のユーザー、グループ、アプリケーションを指定することもできます。

送信アクセス設定は、ユーザーが外部組織のリソースにアクセスできるかどうかを制御します。 これらの設定は、誰にでも適用できます。また、個々のユーザー、グループ、アプリケーションを指定することもできます。

テナント制限は、ユーザーがデバイスとネットワークを使用しているが、外部組織によって発行されたアカウントを使用してサインインするときに外部組織にアクセスする方法を決定します。

信頼の設定は、外部組織のユーザーがお客様のリソースにアクセスする場合に関し、お客様の条件付きアクセス ポリシーにおいて、その外部組織の多要素認証 (MFA)、準拠デバイス、Microsoft Entra ハイブリッド参加済みデバイス要求を信頼するかどうかを決定します。

重要

B2B 直接接続は、両方の組織で他方の組織との相互のアクセスが許可している場合にのみ可能になります。 たとえば、Contoso が Fabrikam からの受信 B2B 直接接続を許可することはできますが、Fabrikam でも Contoso との送信 B2B 直接接続を有効にするまで、共有はできません。 そのため、外部組織の管理者と連携して、クロステナント アクセス設定で共有が許可されるようにする必要があります。 B2B 直接接続では、B2B 直接接続を有効にしたユーザーのデータの共有の制限が有効になっているため、この相互の合意が重要となります。

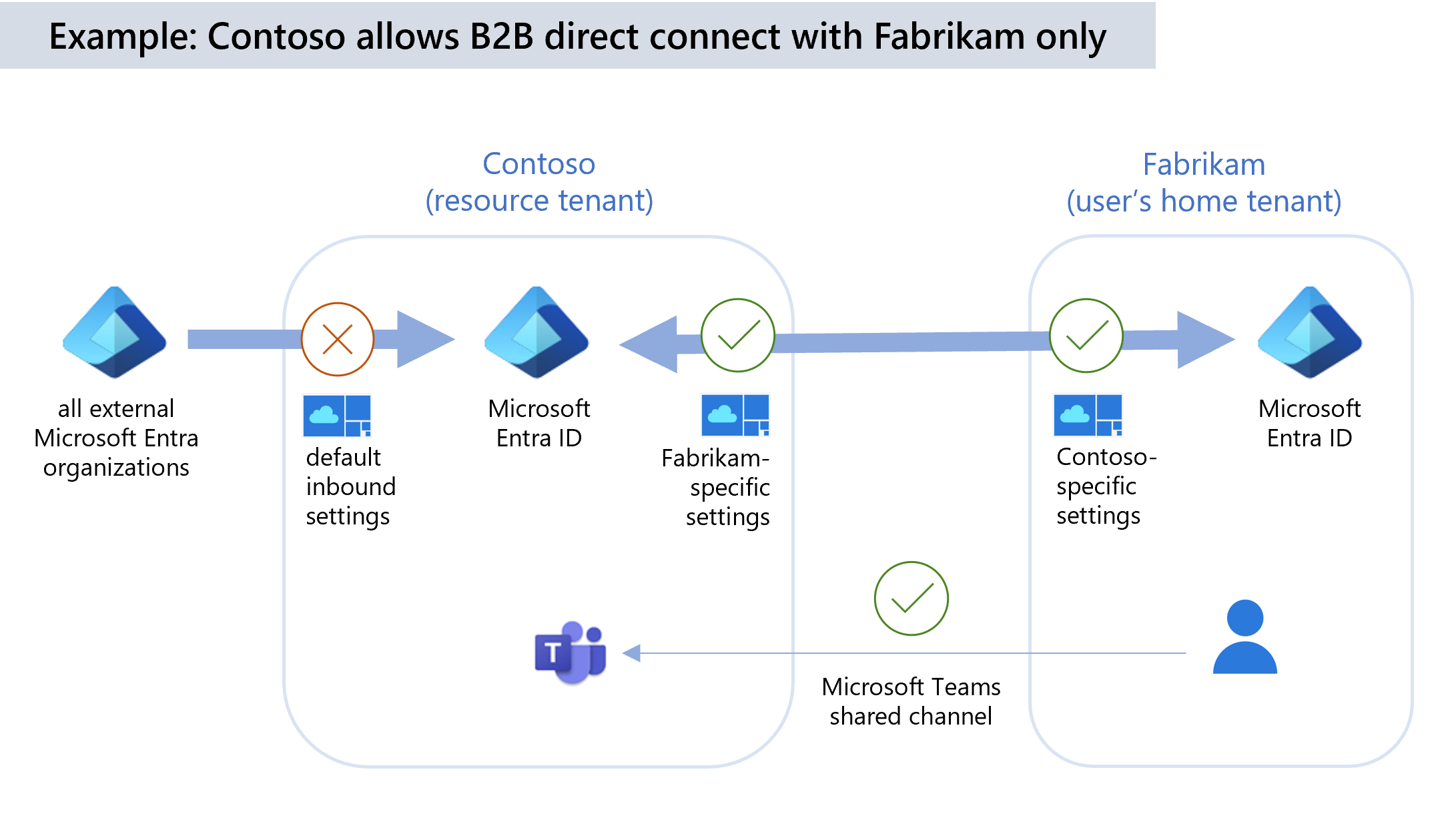

既定の設定

既定のクロステナント アクセス設定は、個別設定の構成対象となる組織を除くすべての外部 Microsoft Entra 組織に適用されます。 初期設定の Microsoft Entra ID は、すべての外部 Microsoft Entra テナントに対し、既定ですべての受信および送信 B2B 直接接続機能をブロックします。 これらの既定の設定は変更できますが、通常はそのままにして、個々の組織との B2B 直接接続アクセスを有効にすることができます。

組織固有の設定

組織固有の設定を構成するには、組織を追加して、クロステナント アクセス設定を変更します。 これらの設定は、この組織の既定の設定よりも優先されます。

例 1: Fabrikam との B2B 直接接続を許可し、他のすべてをブロックする

この例では、Contoso は、既定ですべての外部組織との B2B 直接接続をブロックしていますが、Fabrikam のすべてのユーザー、グループ、アプリに対して B2B 直接接続を許可するものとします。

Contoso では、クロステナント アクセスに次の既定の設定を設定します。

- すべての外部ユーザーおよびグループに対して、B2B 直接接続への受信アクセスをブロックします。

- すべての Contoso ユーザーおよびグループに対して、B2B 直接接続への送信アクセスをブロックします。

次に Contoso が Fabrikam 組織を追加し、Fabrikam の次の組織設定を構成します。

- すべての Fabrikam ユーザーおよびグループに対して、B2B 直接接続への受信アクセスを許可します。

- Fabrikam B2B 直接接続ユーザーによるすべての内部 Contoso アプリケーションへの受信アクセスを許可します。

- すべての Contoso ユーザー、または選んだユーザーとグループに、B2B 直接接続を使った Fabrikam への送信アクセスを許可します。

- Contoso B2B 直接接続ユーザーに、すべての Fabrikam アプリケーションへの送信アクセスを許可します。

このシナリオがうまくいくには、Fabrikam は、Contoso と Fabrikam 自体のユーザーおよびアプリケーションとにこれらの同じクロステナント アクセス設定を構成することによって、Contoso との B2B 直接接続を許可する必要もあります。 構成が完了したら、Teams 共有チャネルを管理する Contoso ユーザーは、Fabrikam の完全なメール アドレスを検索して、Fabrikam ユーザーを追加できます。

例 2: Fabrikam のマーケティング グループのみとの B2B 直接接続を有効にする

上記の例から始め、Contoso は、Fabrikam のマーケティング グループのみが B2B 直接接続を通じて Contoso のユーザーと共同作業できるようにすることもできました。 この場合、Contoso は Fabrikam からマーケティング グループのオブジェクト ID を取得する必要があります。 この場合、Fabrikam のすべてのユーザーへの受信アクセスを許可するのではなく、次のように Fabrikam 固有のアクセス設定を構成します。

- Fabrikam のマーケティング グループに対してのみ B2B 直接接続への受信アクセスを許可します。 Contoso は、[許可されたユーザーとグループ] の一覧で Fabrikam のマーケティング グループ オブジェクト ID を指定します。

- Fabrikam B2B 直接接続ユーザーによるすべての内部 Contoso アプリケーションへの受信アクセスを許可します。

- すべての Contoso ユーザーおよびグループに、B2B 直接接続を使用した Fabrikam への送信アクセスを許可します。

- Contoso B2B 直接接続ユーザーに、すべての Fabrikam アプリケーションへの送信アクセスを許可します。

Fabrikam は、マーケティング グループが B2B 直接接続を通じて Contoso と共同作業できるように、送信クロステナント アクセス設定を構成する必要もあります。 構成が完了したら、Teams 共有チャネルを管理する Contoso ユーザーは、Fabrikam の完全なメール アドレスを検索して、Fabrikam マーケティング グループ ユーザーのみを追加できます。

認証

B2B 直接接続のシナリオにおける認証処理では、Microsoft Entra 組織 (ホーム テナント) のユーザーによる、別の Microsoft Entra 組織 (リソース テナント) のファイルやアプリへのサインイン試行を扱うことになります。 ユーザーは、ホーム テナントの Microsoft Entra から取得した資格情報でサインインします。 サインインの試行は、ユーザーのホーム テナントとリソース テナントの両方でのクロステナント アクセス設定に対して評価されます。 すべてのアクセス要件が満たされた場合、リソースにアクセスできるようにするトークンがユーザーに発行されます。 このトークンは 1 時間有効です。

条件付きアクセス ポリシーを使用したクロステナント シナリオでの認証の仕組みの詳細については、クロステナント シナリオでの認証と条件付きアクセスに関するページを参照してください。

多要素認証 (MFA)

外部組織との B2B 直接接続を許可する必要があり、条件付きアクセス ポリシーで MFA が必要な場合は、条件付きアクセス ポリシーが外部組織からの MFA 要求を受け入れるように、受信の信頼の設定を構成する必要があります。 この構成により、外部組織からの B2B 直接接続ユーザーが条件付きアクセス ポリシーに準拠し、よりシームレスなユーザー エクスペリエンスがもたらされるようになります。

たとえば、Contoso (リソース テナント) が Fabrikam からの MFA 要求を信頼しているとします。 Contoso には、MFA を必要とする条件付きアクセス ポリシーがあります。 このポリシーのスコープは、すべてのゲスト、外部ユーザー、および SharePoint オンラインに設定されます。 B2B 直接接続の前提条件として、Contoso は、Fabrikam からの MFA 要求を受け入れるようにクロステナント アクセス設定の信頼設定を構成する必要があります。 Fabrikam ユーザーが B2B 直接接続対応アプリ (たとえば、Teams Connect 共有チャネル) にアクセスする場合、ユーザーは Contoso から適用される MFA 要件に従います。

- Fabrikam ユーザーは、既にホーム テナントで MFA を実行している場合、共有チャネル内のリソースにアクセスできます。

- Fabrikam ユーザーが MFA を完了していない場合は、リソースへのアクセスがブロックされます。

条件付きアクセスと Teams の詳細については、Microsoft Teams のドキュメントのセキュリティとコンプライアンスの概要に関するページを参照してください。

デバイスコンプライアンスの信頼設定

クロステナント アクセス設定では、外部のユーザーによってそのユーザーのホーム テナントから送られた要求に対し、信頼の設定に基づいて、そのユーザーのデバイスがデバイス コンプライアンス ポリシーを満たしていること、または Microsoft Entra ハイブリッド参加済みであることの信頼を付与します。 デバイス信頼設定が有効になっている場合、Microsoft Entra ID はユーザーの認証セッションでデバイス要求を確認します。 ユーザーのホーム テナントでポリシーが既に満たされていることを示すデバイス要求がセッションに含まれている場合、外部ユーザーには共有リソースへのシームレスなサインオンが付与されます。 デバイス信頼設定は、すべての Microsoft Entra 組織に対して有効にすることも、個別の組織に対して有効にすることもできます。 (詳細はこちら)

B2B 直接接続のユーザー エクスペリエンス

現在、B2B 直接接続では、Teams Connect 共有チャネル機能が有効になっています。 B2B 直接接続ユーザーは、テナントの切り替えや別のアカウントでのサインインを行わなくても、外部組織の Teams 共有チャネルにアクセスできます。 B2B 直接接続ユーザーのアクセスは、共有チャネルのポリシーによって決定されます。

リソース組織では、Teams 共有チャネル所有者は、Teams 内で外部組織のユーザーを検索し、共有チャネルに追加することができます。 追加されると、B2B 直接接続ユーザーは、Teams のホーム インスタンス内から共有チャネルにアクセスし、ここでチャット、通話、ファイル共有、アプリ共有などの機能を使用して共同作業を行うことができます。 詳細については、「Microsoft Teams のチームとチャネルの概要」を参照してください。 Teams 共有チャネル経由で B2B 直接接続ユーザーが利用できる、リソース、ファイル、アプリケーションの詳細については、「Microsoft Teams のチャット、チーム、チャネル、およびアプリ」を参照してください。

ユーザー アクセスと管理

B2B 直接接続ユーザーは、2 つの組織間の相互接続を介して共同作業を行いますが、B2B コラボレーション ユーザーは組織に招待され、ユーザー オブジェクトを介して管理されます。

B2B 直接接続は、両方の組織の管理者によって構成される双方向の相互接続によって、別の Microsoft Entra 組織に属するユーザーとの共同作業の手段を提供する機能です。 ユーザーは、B2B 直接接続対応の Microsoft アプリケーションにシングル サインオンでアクセスできます。 現時点では、B2B 直接接続は、Teams Connect 共有チャネルをサポートしています。

B2B コラボレーションを使用すると、外部パートナーを招待して、Microsoft、SaaS、またはカスタム開発されたアプリにアクセスさせることができます。 B2B コラボレーションは、外部パートナーが Microsoft Entra ID を使用していない場合や、B2B 直接接続をセットアップすることが不可能または非現実的な場合に、特に役立ちます。 B2B コラボレーションでは、外部ユーザーにとって好都合な ID (Microsoft Entra アカウント、コンシューマー Microsoft アカウント、管理者が有効にした Google などのソーシャル ID) によるサインインを許可できます。 B2B コラボレーションを使用すると、Microsoft アプリケーション、SaaS アプリ、カスタム開発アプリなどに外部ユーザーがサインインできるようにすることができます。

B2B 直接接続と B2B コラボレーションでの Teams の使用

Teams のコンテキストでは、B2B 直接接続と B2B コラボレーションのどちらを使用して誰かと共同作業をしているかにより、リソースを共有する方法に違いがあります。

B2B 直接接続では、外部ユーザーをチーム内の共有チャネルに追加します。 このユーザーは共有チャネル内のリソースにアクセスできますが、チーム全体にも、共有チャネル外の他のリソースにもアクセスできません。 たとえば、Azure portal にアクセスできません。 ただし、マイ アプリ ポータルにはアクセスできます。 B2B 直接接続ユーザーは、Microsoft Entra 組織内にはアカウントが存在せず、共有チャネルの所有者によって Teams クライアント内で管理されます。 詳細については、「Microsoft Teams でチーム所有者とメンバーを割り当てます」を参照してください。

B2B コラボレーションを使用すると、ゲスト ユーザーをチームに招待できます。 B2B コラボレーション ゲスト ユーザーは、招待に使用された電子メール アドレスを使用してリソース テナントにサインインします。 アクセス権は、リソース テナント内のゲスト ユーザーに割り当てられたアクセス許可によって決まります。 ゲスト ユーザーは、チーム内の共有チャネルを表示することも、そこに参加することもできません。

B2B コラボレーションと B2B 直接接続の違いの詳細については、「Microsoft Teams でのゲスト アクセス」を参照してください。

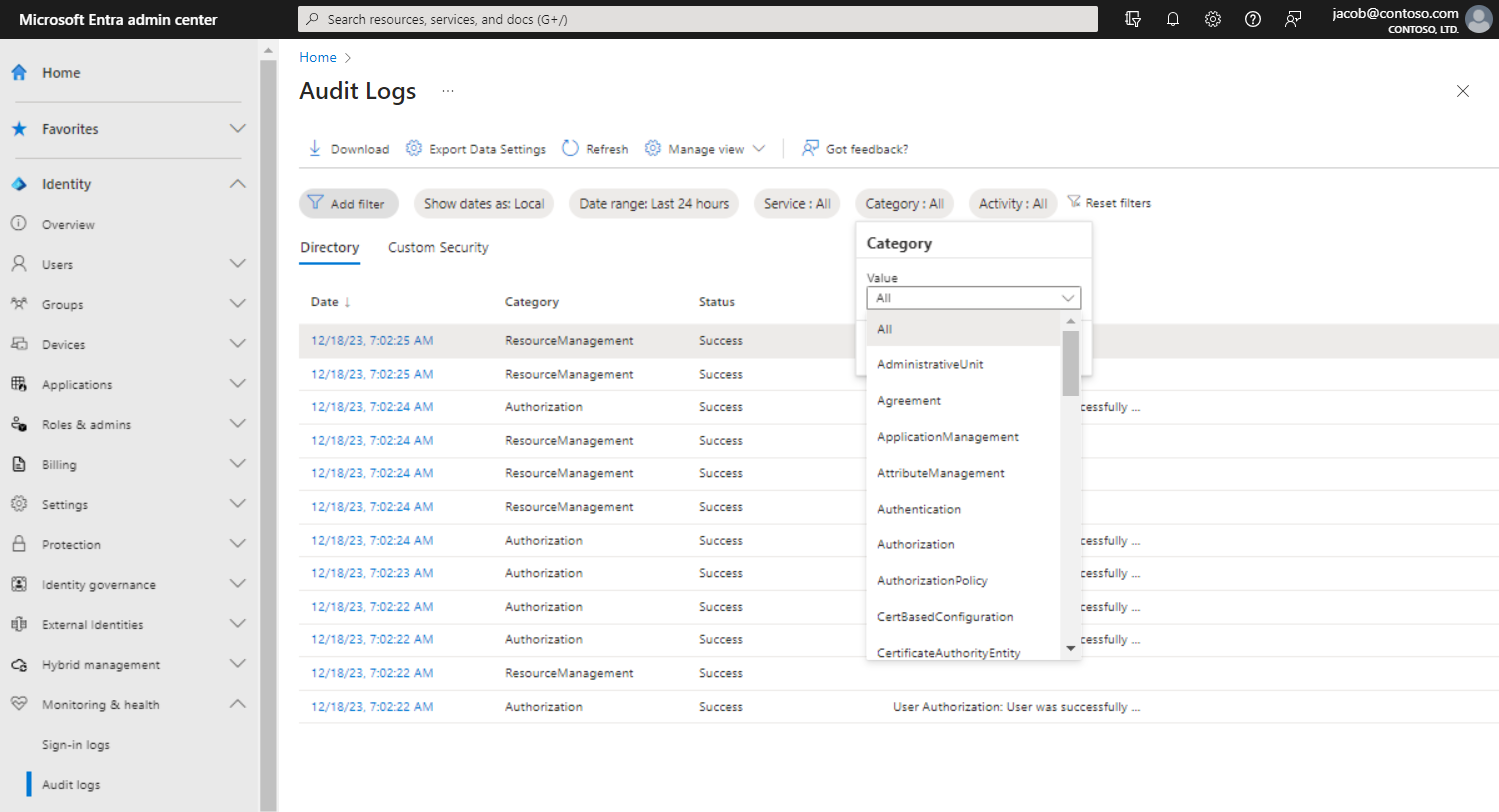

監視と監査

B2B 直接接続アクティビティの監視と監査に関するレポートは、Azure portal と Microsoft Teams 管理センターの両方で入手できます。

Microsoft Entra の監視と監査ログ

Microsoft Entra ID は、クロステナント アクセスと B2B 直接接続に関する情報を、組織の監査ログとサインイン ログに記録します。 これらのログは、Azure potal の [監視] で確認できます。

Microsoft Entra 監査ログ: Microsoft Entra 監査ログには、受信ポリシーと送信ポリシーが作成、更新、または削除された日時が記録されます。

Microsoft Entra サインイン ログ: Microsoft Entra サインイン ログは、ホーム組織とリソース組織の両方で使用できます。 B2B 直接接続が有効になると、サインイン ログに、他のテナントからの B2B 直接接続ユーザーのユーザー オブジェクト ID が含まれるようになります。 各組織で報告される情報は、たとえば次のように異なります。

どちらの組織でも、B2B 直接接続サインインには、B2B 直接接続のクロステナント アクセスの種類でラベルが付けられます。 サインイン イベントは、B2B 直接接続ユーザーが最初にリソース組織にアクセスしときに記録され、ユーザーに対して更新トークンが発行されたときに再び記録されます。 ユーザーは自分のサインイン ログにアクセスできます。 管理者は、組織全体のサインインを表示して、B2B 直接接続ユーザーがテナント内のリソースにアクセスしている方法を確認できます。

ホーム組織では、ログにクライアント アプリケーション情報が含まれます。

リソース組織ではログの [条件付きアクセス] タブに conditionalAccessPolicies が含まれます。

Microsoft Entra アクセス レビュー: テナント管理者は、外部ユーザーに関する 1 回限りのアクセス レビューや定期的なアクセス レビューを構成し、外部ゲスト ユーザーによるアプリやリソースへのアクセスが必要以上の長時間にわたって行われるのを防ぐことができます。 アクセス レビューの詳細について確認してください。

Microsoft Teams 監視ログと監査ログ

Microsoft Teams 管理センターには、チームごとの外部 B2B 直接接続メンバーを含む共有チャネルのレポートが表示されます。

Teams 監査ログ: Teams では、共有チャネルをホストするテナントでの次の監査イベントがサポートされています: 共有チャネル ライフサイクル (チャネルの作成/削除)、テナント内/クロステナント メンバー ライフサイクル (メンバーの追加/削除/昇格/降格)。 これらの監査ログは、管理者が Teams 共有チャネルにアクセスできるユーザーを判断できるように、リソース テナントで使用できます。 外部ユーザーのホーム テナントには、外部共有チャネルでのアクティビティに関連する監査ログはありません。

Teams アクセス レビュー: Teams であるグループのアクセス レビューでは、Teams 共有チャネルを使用している B2B 直接接続ユーザーを検出できるようになりました。 アクセス レビューを作成するときに、レビューのスコープを、共有チャネルに直接追加されたすべての内部ユーザー、ゲスト ユーザー、外部 B2B 直接接続ユーザーに設定できます。 その後、レビュー担当者には、共有チャネルに直接アクセスできるユーザーが表示されます。

現在の制限: アクセス レビューでは、内部ユーザーと外部の B2B 直接接続ユーザーを検出できますが、共有チャネルに追加された他のチームは検出できません。 共有チャネルに追加されたチームを表示および削除するために、共有チャネル所有者は Teams 内からメンバーシップを管理できます。

Microsoft Teams 監査ログの詳細については、Microsoft Teams 監査に関するドキュメントを参照してください。

プライバシーとデータの処理

B2B 直接接続を使用すると、ユーザーとグループは、外部組織によってホストされているアプリとリソースにアクセスできます。 接続を確立するには、外部組織の管理者も B2B 直接接続を有効にする必要があります。

外部組織との B2B 接続を有効にすることにより、送信設定を有効にした外部組織が、ユーザーに関する限定的な連絡先データにアクセスできます。 Microsoft では、これらの組織とこのデータを共有して、ユーザーとの接続要求を送信できるようにします。 限定的な連絡先データを含む、外部組織によって収集されたデータは、それらの組織のプライバシー ポリシーとプラクティスに従います。

特定のターゲット リソース テナントを使用してポリシーを構成する場合、そのポリシーがテナントとターゲット リソース テナントの両方に格納されることを同意します。 これには、ターゲット リソース テナントがテナントとは異なるリージョンに配置されている場合に、ポリシーが地理的リージョンの外部に保存されるという同意が含まれます。 既定のテナント間アクセス ポリシーを構成すると、そのポリシーが他のテナントからアクセスすることに同意します。 つまり、ポリシーは他の Microsoft テナントへの一般提供のために保存され、テナントの境界外に格納されます。 これは、可能なコラボレーションパートナーのテナントが適正なパフォーマンスでアクセスできるようにするため、地域間でレプリケーションするパターンに従います。 テナント専用ポリシーまたは既定のポリシーのいずれかを独立して実装でき、それぞれのポリシー共有条件は上記に示されています。

送信アクセス

外部組織との B2B 直接接続を有効にすると、外部組織のユーザーは完全なメール アドレスでユーザーを検索できます。 検索結果が一致すると、名や姓などユーザーに関する限定的なデータが返されます。 ユーザーは、より多くのデータが共有される前に、外部組織のプライバシー ポリシーに同意する必要があります。 組織から提供され、ユーザーに提示されるプライバシー情報を確認することをお勧めします。

受信アクセス

社内の従業員と外部のゲストがポリシーを確認できるように、グローバル プライバシー連絡先と組織のプライバシーに関する声明の両方を追加することを強くお勧めします。 手順に従って、組織のプライバシー情報を追加します。

ユーザーとグループへのアクセスの制限

クロステナント アクセス設定を使用して、組織内および外部組織内の特定のユーザーとグループへの B2B 直接接続を制限することを検討できます。

次のステップ

- クロステナント アクセス設定を構成する

- データ損失の防止、保持ポリシー、電子情報開示の詳細については、Microsoft Teams ドキュメントを参照してください。