適用対象:  ワークフォース テナント

ワークフォース テナント  外部テナント (詳細)

外部テナント (詳細)

テナント間アクセス設定を使用して、 B2B 直接接続を介して他の Microsoft Entra 組織と共同作業する方法を管理します。 これらの設定を使用すると、外部組織に対してユーザーが持つ送信アクセスのレベルを決定できます。 また、外部 Microsoft Entra 組織内のユーザーが内部リソースに対して持つ受信アクセスのレベルを制御することもできます。

既定の設定: テナント間アクセスの既定の設定は、個々の設定を構成する組織を除き、すべての外部 Microsoft Entra 組織に適用されます。 これらの既定の設定を変更できます。 B2B 直接接続の場合、通常、既定の設定をそのままにして、組織固有の設定を使用して B2B 直接接続アクセスを有効にします。 初期状態では、既定値は次のとおりです。

- B2B 直接接続の初期設定 - 既定では、送信 B2B 直接接続はテナント全体でブロックされ、受信 B2B 直接接続はすべての外部 Microsoft Entra 組織でブロックされます。

- 組織の設定 - 既定では組織は追加されません。

組織固有の設定: 組織を追加し、その組織の受信と送信の設定を変更することで、組織固有の設定を構成できます。 組織の設定は、既定の設定よりも優先されます。

テナント間アクセス設定を使用して B2B 直接接続を管理する方法について説明します。

重要

Microsoft は 2023 年 8 月 30 日から、テナント間アクセス設定を使用しているお客様のストレージ モデルを新しいモデルに移行し始めています。 監査ログに、テナント間アクセス設定が自動タスクによって更新されたことを通知する記録が表示される場合があります。 移行処理中の短時間は、設定の変更ができなくなります。 変更できない場合は、少し時間をおいてから再度変更をお試しください。 移行が完了 すると、25 kb のストレージ領域が上限 に達しなくなり、追加できるパートナーの数に制限がなくなります。

はじめに

- テナント間アクセス設定を構成する前に、テナント間アクセスの概要の重要な考慮事項に関するセクションを確認してください。

- すべての外部 Microsoft Entra 組織に適用する既定のアクセスのレベルを決定します。

- カスタマイズが必要な Microsoft Entra 組織を特定します。

- B2B 直接接続を設定する組織に連絡してください。 B2B 直接接続は相互の信頼によって確立されるため、自組織と相手組織の両方が、クロステナント アクセス設定で互いとの B2B 直接接続を有効にする必要があります。

- 外部組織から必要な情報を取得します。 外部組織の特定のユーザー、グループ、またはアプリケーションにアクセス設定を適用する場合は、アクセス設定を構成する前に、その組織からこれらの ID を取得する必要があります。

- Microsoft Entra 管理センターでテナント間アクセス設定を構成するには、少なくとも セキュリティ管理者 ロールを持つアカウントが必要です。 Teams 管理者は、クロステナント アクセス設定を読み取ることはできますが、これらの設定を更新することはできません。

既定の設定を構成する

既定のクロステナント アクセス設定は、組織固有のカスタマイズした設定を作成していない、すべての外部組織に適用されます。 Microsoft Entra ID が提供する既定の設定を変更したい場合は、以下の手順に従います。

少なくともセキュリティ管理者として Microsoft Entra 管理センターにサインインします。

Entra ID>外部アイデンティティ>テナント間のアクセス設定に移動します。

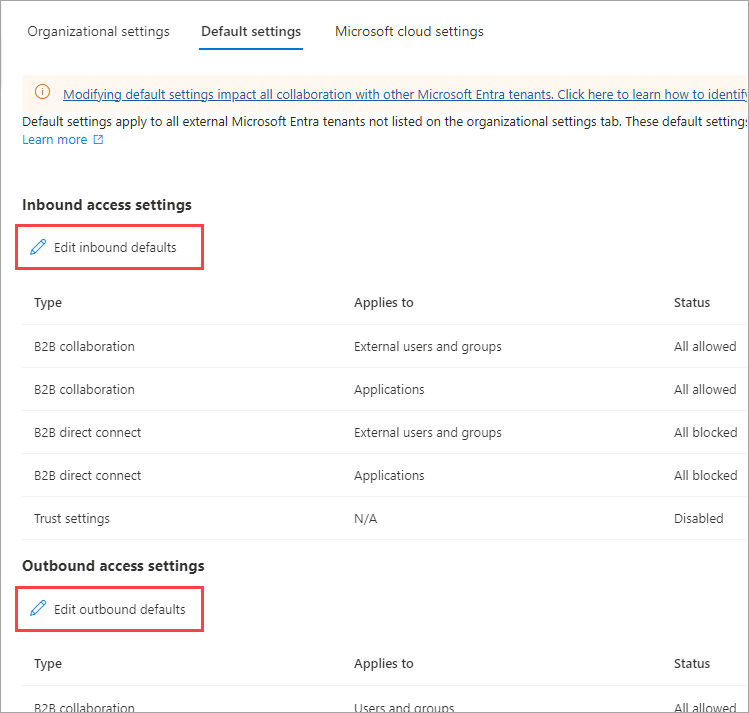

[ 既定の設定 ] タブを選択し、概要ページを確認します。

![[クロステナント アクセス設定] の [既定の設定] タブを示すスクリーンショット](media/cross-tenant-access-settings-b2b-direct-connect/cross-tenant-defaults.png)

設定を変更するには、[ 受信の既定値の編集] リンクまたは [ 送信の既定値の編集] リンクを 選択します。

以下のセクションの詳細な手順に従って、既定の設定を変更します。

組織を追加する

以下の手順に従って、特定の組織向けにカスタマイズした設定を構成します。

少なくともセキュリティ管理者として Microsoft Entra 管理センターにサインインします。

Entra ID>外部アイデンティティ>テナント間のアクセス設定に移動します。

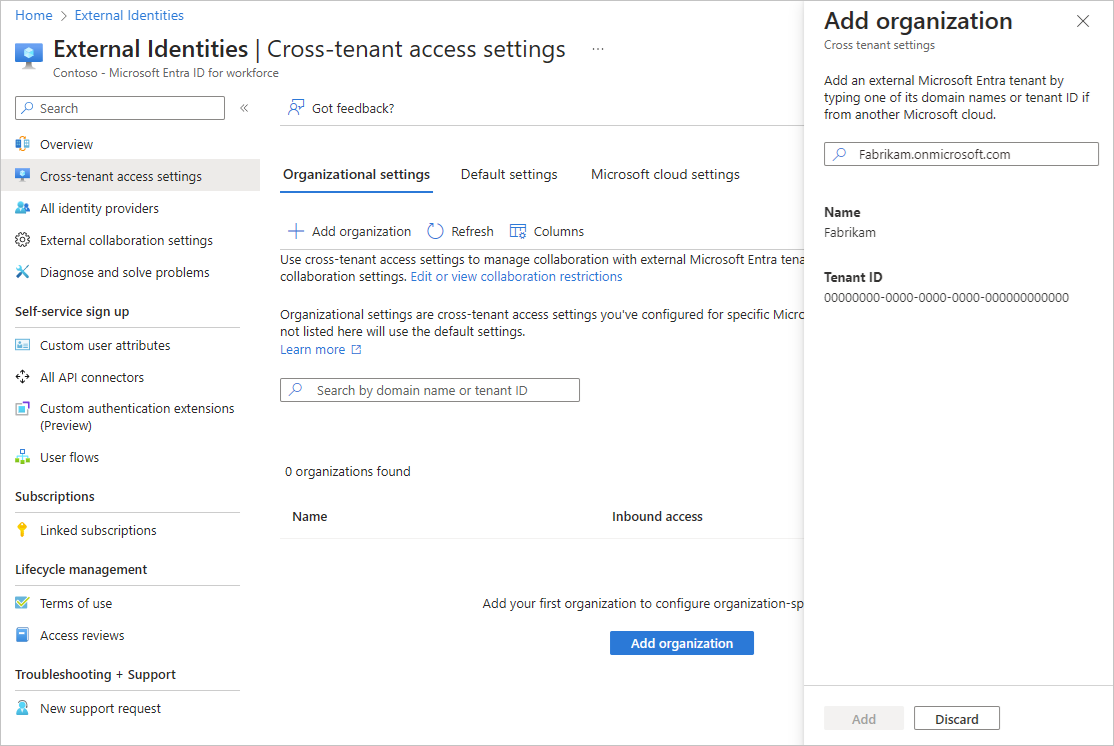

[ 組織の設定] を選択します。

[ 組織の追加] を選択します。

[ 組織の追加 ] ウィンドウで、組織の完全なドメイン名 (またはテナント ID) を入力します。

検索結果で組織を選択し、[ 追加] を選択します。

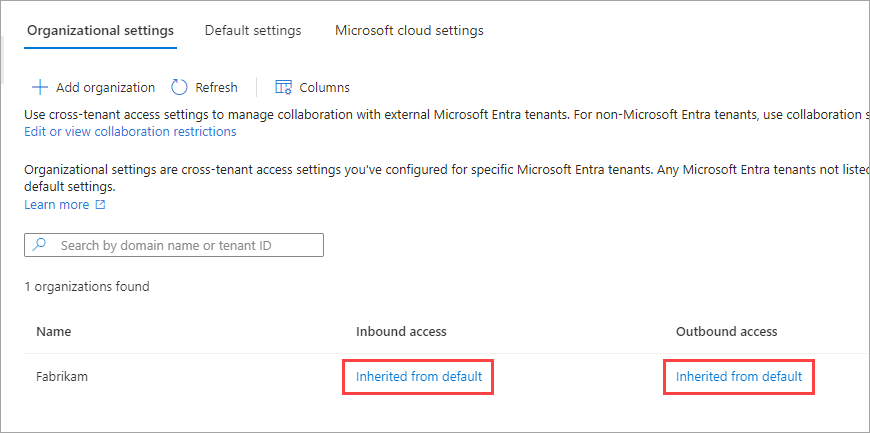

組織が [ 組織設定 ] の一覧に表示されます。 この時点で、この組織のすべてのアクセス設定が、既定の設定から継承されます。 この組織の設定を変更するには、[受信アクセス] 列または [送信アクセス] 列の下にある [既定から継承] リンクを選択します。

以下のセクションの詳細な手順に従って、組織の設定を変更します。

受信アクセス設定を変更する

受信設定を使用して、選択した内部アプリケーションに、どの外部ユーザーとグループがアクセスできるかを選択します。 構成しようとしているのが既定の設定であるか、組織固有の設定であるかを問わず、クロステナントの受信アクセス設定を変更するための手順は同一です。 このセクションで説明されているように、[組織の設定] タブで [既定] タブまたは組織に移動し、変更を加えます。

少なくともセキュリティ管理者として Microsoft Entra 管理センターにサインインします。

Entra ID>外部アイデンティティ>テナント間のアクセス設定に移動します。

変更しようとしている設定に移動します。

- 既定の受信設定を変更するには、[ 既定の設定 ] タブを選択し、[ 受信アクセス設定] で [ 受信の既定値の編集] を選択します。

- 特定の組織の設定を変更するには、[ 組織の設定 ] タブを選択し、一覧から組織を見つけて (または 追加)、[ 受信アクセス ] 列でリンクを選択します。

変更しようとしている設定については、以下の詳細な手順に従います。

B2B 直接接続の受信設定を変更するには

[B2B 直接接続] タブを選択する

組織の設定を構成する場合は、 次のいずれかのオプションを選択します。

既定の設定: 組織は、[ 既定 の設定] タブで構成された設定を使用します。この組織に対してカスタマイズされた設定が既に構成されている場合は、[ はい ] を選択して、すべての設定を既定の設定に置き換えることを確認する必要があります。 次に、[ 保存] を選択し、この手順の残りの手順をスキップします。

設定のカスタマイズ: 既定の設定ではなく、この組織に適用する設定をカスタマイズできます。 この手順の残りの部分を続けます。

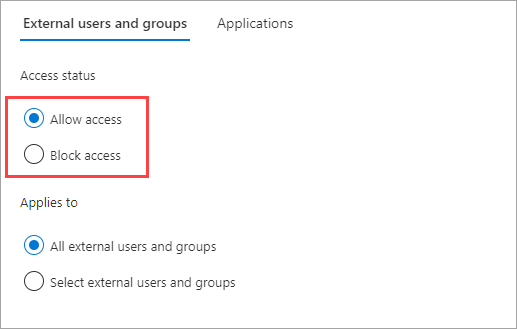

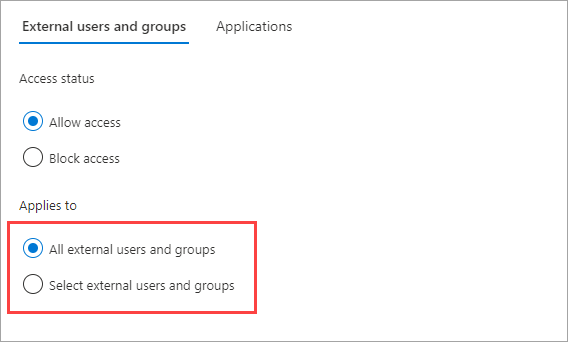

[外部ユーザーとグループ] を選択します。

[ アクセスの状態] で、次のいずれかのオプションを選択します。

- アクセスを許可する: [ 適用 先] で指定されたユーザーとグループが B2B 直接接続にアクセスできるようにします。

- アクセスをブロックする: [ 適用 対象] で指定されたユーザーとグループが B2B 直接接続にアクセスできないようにブロックします。 すべての外部ユーザーとグループに対してアクセスをブロックすると、B2B 直接接続を介したすべての内部アプリケーションの共有がブロックされます。

[ 適用対象] で、次のいずれかを選択します。

- すべての外部ユーザーとグループ: [アクセスの状態 ] で選択したアクションを、外部の Microsoft Entra 組織のすべてのユーザーとグループに適用します。

- 外部ユーザーとグループの選択: [ アクセスの状態 ] で選択したアクションを、外部組織内の特定のユーザーとグループに適用できます。 構成対象のテナントには、Microsoft Entra ID P1 ライセンスが必要です。

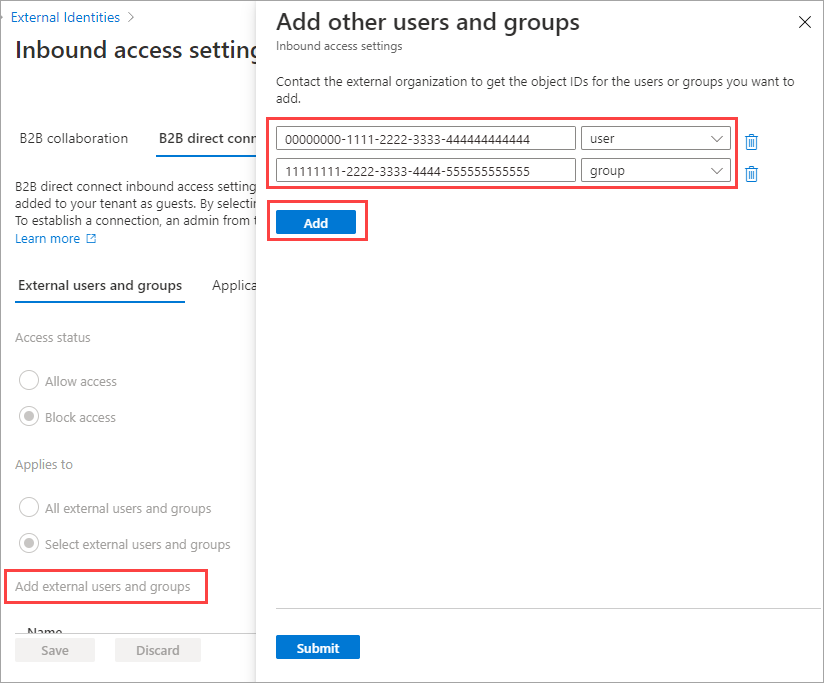

[外部ユーザーとグループの選択] を選択した場合は、追加するユーザーまたはグループごとに次の操作を行います。

- [ 外部ユーザーとグループの追加] を選択します。

- [ 他のユーザーとグループの追加 ] ウィンドウで、検索ボックスにユーザー オブジェクト ID またはグループ オブジェクト ID を入力します。

- 検索ボックスの横にあるメニューで、 ユーザー または グループを選択します。

- 「追加」を選択します。

注

受信の既定設定では、ユーザーまたはグループを対象にすることはできません。

ユーザーとグループの追加が完了したら、[ 送信] を選択します。

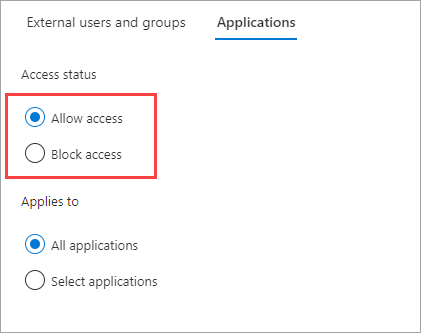

[アプリケーション] タブ を 選択します。

[ アクセスの状態] で、次のいずれかを選択します。

- アクセスを許可する: [適用] で指定されたアプリケーション に 、B2B 直接接続ユーザーがアクセスできるようにします。

- アクセスをブロックする: [ 適用 先] で指定されたアプリケーションが B2B 直接接続ユーザーによってアクセスされないようにブロックします。

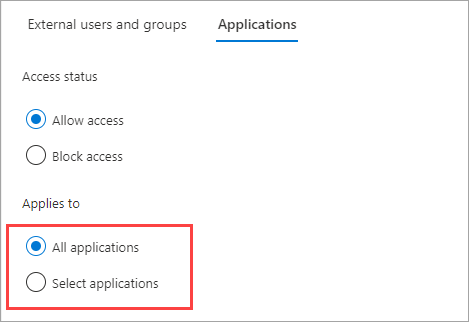

[ 適用対象] で、次のいずれかを選択します。

- すべてのアプリケーション: [アクセスの状態 ] で選択したアクションをすべてのアプリケーションに適用します。

- アプリケーションの選択 (Microsoft Entra ID P1 または P2 サブスクリプションが必要): [ アクセスの状態 ] で選択したアクションを組織内の特定のアプリケーションに適用できます。

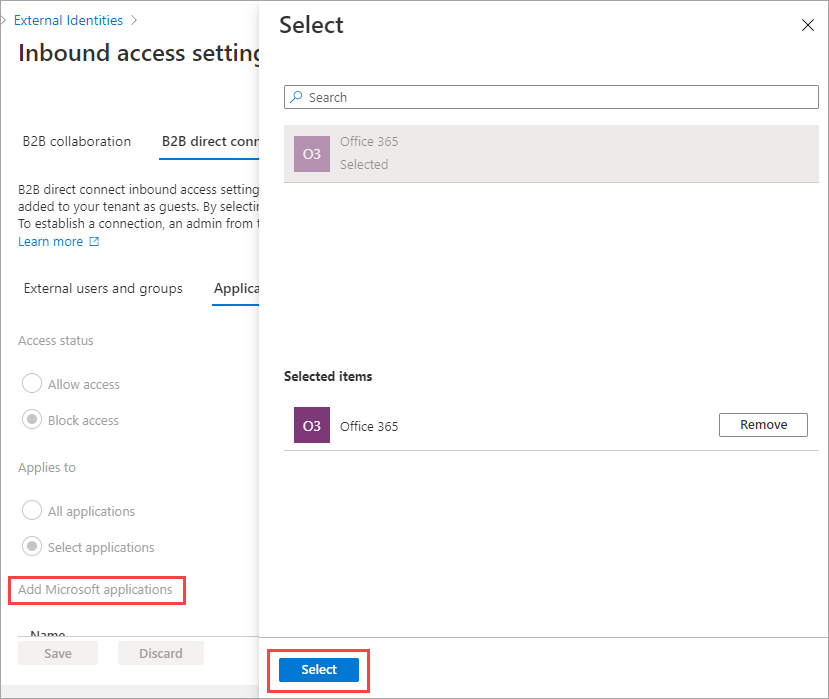

[アプリケーションの選択] を選択した場合は、追加するアプリケーションごとに次の操作を行います。

- [ Microsoft アプリケーションの追加] を選択します。

- アプリケーション ウィンドウで、[検索] ボックスにアプリケーション名を入力し、検索結果でアプリケーションを選択します。

- アプリケーションの選択が完了したら、[選択] を 選択します。

[保存] を選択します。

MFA およびデバイスの状態に関する受信の信頼の設定を変更するには

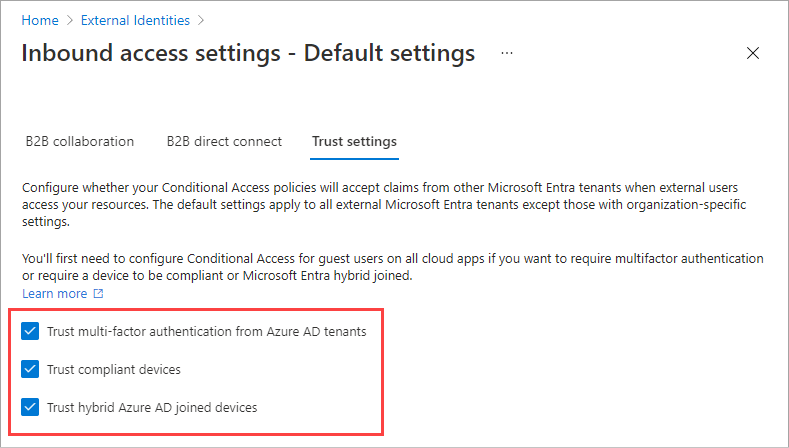

[ 信頼 設定] タブを選択します。

組織の設定を構成する場合は、次のいずれかのオプションを選択します。

既定の設定: 組織は、[ 既定 の設定] タブで構成された設定を使用します。この組織に対してカスタマイズされた設定が既に構成されている場合は、[ はい ] を選択して、すべての設定を既定の設定に置き換えることを確認する必要があります。 次に、[ 保存] を選択し、この手順の残りの手順をスキップします。

設定のカスタマイズ: 既定の設定ではなく、この組織に適用する設定をカスタマイズできます。 この手順の残りの部分を続けます。

次のオプションの中から、1つまたは複数選択します。

Microsoft Entra テナントからの多要素認証を信頼する: 条件付きアクセス ポリシーで多要素認証 (MFA) が必要な場合は、このチェック ボックスをオンにします。 この設定では、条件付きアクセス ポリシーで外部組織からの MFA クレームを信頼できるようにします。 認証中に、Microsoft Entra ID はユーザーが MFA を完了したことを示すクレームをユーザー資格情報で確認します。 それ以外の場合は、ユーザーのホーム テナントで MFA チャレンジが開始されます。

準拠デバイスを信頼する: 条件付きアクセス ポリシーが、ユーザーがリソースにアクセスするときに外部組織からの準拠デバイス要求を信頼できるようにします。

Microsoft Entra ハイブリッド参加済みデバイスを信頼する: 条件付きアクセス ポリシーが、ユーザーがリソースにアクセスするときに外部組織からの Microsoft Entra ハイブリッド参加済みデバイス要求を信頼できるようにします。

(この手順は 組織の設定 にのみ適用されます)。 自動引き換え オプションを確認します。

- テナントと一緒に招待を自動で受け取ります<tenant>: 招待を自動的に受け取りたい場合は、この設定をオンにします。 その場合、指定されたテナントのユーザーは、このテナントにテナント間同期、B2B コラボレーション、または B2B 直接接続を使用して初めてアクセスする際に、同意プロンプトを承認する必要がなくなります。 この設定では、指定したテナントが、この設定で送信アクセスも確認する場合にのみ同意プロンプトが表示されなくなります。

![[受信自動引き換え] チェックボックスを示すスクリーンショット。](../media/external-identities/inbound-consent-prompt-setting.png)

[保存] を選択します。

注

組織の設定を構成すると、[ クロステナント同期 ] タブが表示されます。このタブは、B2B 直接接続の構成には適用されません。 その代わりに、この機能はマルチテナント組織がテナント間で B2B コラボレーションを有効にするために使用します。 詳細については、 マルチテナント組織のドキュメントを参照してください。

送信アクセス設定を変更する

送信設定を使用して、選択した外部アプリケーションに、お客様のどのユーザーとグループがアクセスできるかを選択します。 構成しようとしているのが既定の設定であるか、組織固有の設定であるかを問わず、クロステナント送信アクセス設定を変更する詳細な手順は同一です。 このセクションで説明されているように、[組織の設定] タブで [既定] タブまたは組織に移動し、変更を加えます。

少なくともセキュリティ管理者として Microsoft Entra 管理センターにサインインします。

Entra ID>外部アイデンティティ>テナント間のアクセス設定に移動します。

変更しようとしている設定に移動します。

既定の送信設定を変更するには、[ 既定の設定 ] タブを選択し、[ 送信アクセス設定] で [ 送信の既定値の編集] を選択します。

特定の組織の設定を変更するには、[ 組織の設定 ] タブを選択し、一覧から組織を見つけて (または 追加)、[ 送信アクセス ] 列でリンクを選択します。

送信アクセスの設定を変更するには

[B2B 直接接続] タブを選択します。

組織の設定を構成する場合は、 次のいずれかのオプションを選択します。

既定の設定: 組織は、[ 既定 の設定] タブで構成された設定を使用します。この組織に対してカスタマイズされた設定が既に構成されている場合は、[ はい ] を選択して、すべての設定を既定の設定に置き換えることを確認する必要があります。 次に、[ 保存] を選択し、この手順の残りの手順をスキップします。

設定のカスタマイズ: この組織の設定をカスタマイズできます。この設定は、既定の設定ではなく、この組織に適用されます。 この手順の残りの部分を続けます。

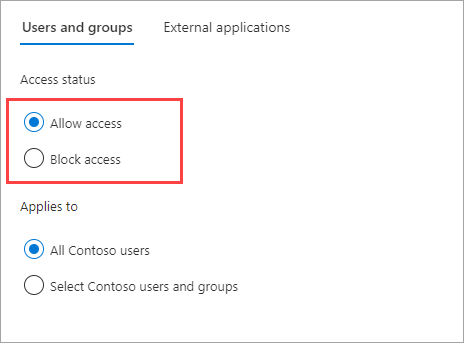

[ ユーザーとグループ] を選択します。

[ アクセスの状態] で、次のいずれかを選択します。

- アクセスを許可する: [ 適用 先] で指定したユーザーとグループが B2B 直接接続にアクセスできるようにします。

- アクセスをブロックする: [ 適用 対象] で指定されたユーザーとグループが B2B 直接接続にアクセスできないようにブロックします。 すべてのユーザーとグループに対してアクセスをブロックすると、B2B 直接接続を介したすべての外部アプリケーションの共有がブロックされます。

[ 適用対象] で、次のいずれかを選択します。

- すべての <組織> ユーザー: [アクセスの状態 ] で選択したアクションを、すべてのユーザーとグループに適用します。

- 組織<ユーザーとグループ>選択します (Microsoft Entra ID P1 または P2 サブスクリプションが必要): [アクセスの状態] で選択したアクションを特定のユーザーとグループに適用できます。

スクリーンショットは、b2b の直接接続送信アクセスにおけるターゲットユーザーの選択を示しています。

[ 組織 <選択> ユーザーとグループを選択した場合は、追加するユーザーまたはグループごとに次の操作を行います。

- [組織<ユーザーとグループ>追加] を選択します。

- [選択] ウィンドウで、検索ボックスにユーザー名またはグループ名を入力します。

- ユーザーとグループの選択が完了したら、[選択] を 選択します。

注

ユーザーとグループを対象にすると、 SMS ベースの認証を構成したユーザーを選択することはできません。 これは、外部ユーザーが送信アクセス設定に追加されないように、ユーザー オブジェクトに "フェデレーション資格情報" を持つユーザーがブロックされるためです。 回避策として、 Microsoft Graph API を使用して、ユーザーのオブジェクト ID を直接追加するか、ユーザーが属するグループをターゲットにすることができます。

[保存] を選択します。

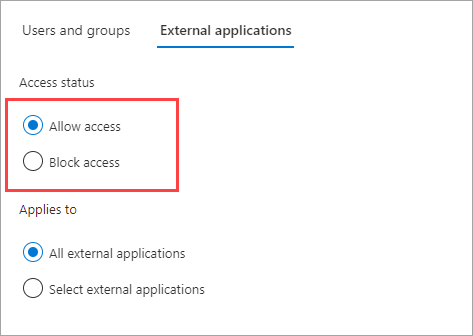

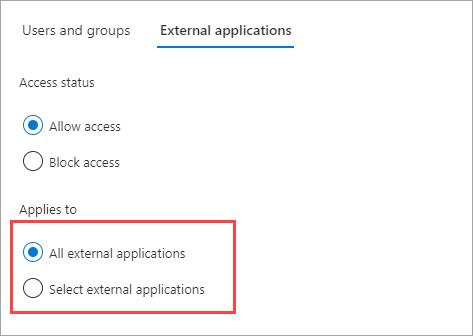

[ 外部アプリケーション ] タブを選択します。

[ アクセスの状態] で、次のいずれかを選択します。

- アクセスを許可する: [適用] で指定されたアプリケーション に 、B2B 直接接続ユーザーがアクセスできるようにします。

- アクセスをブロックする: [ 適用 先] で指定されたアプリケーションが B2B 直接接続ユーザーによってアクセスされないようにブロックします。

[ 適用対象] で、次のいずれかを選択します。

- すべての外部アプリケーション: [アクセスの状態 ] で選択したアクションをすべての外部アプリケーションに適用します。

- アプリケーションの選択 (Microsoft Entra ID P1 または P2 サブスクリプションが必要): [アクセスの状態 ] で選択したアクションを特定の外部アプリケーションに適用できます。

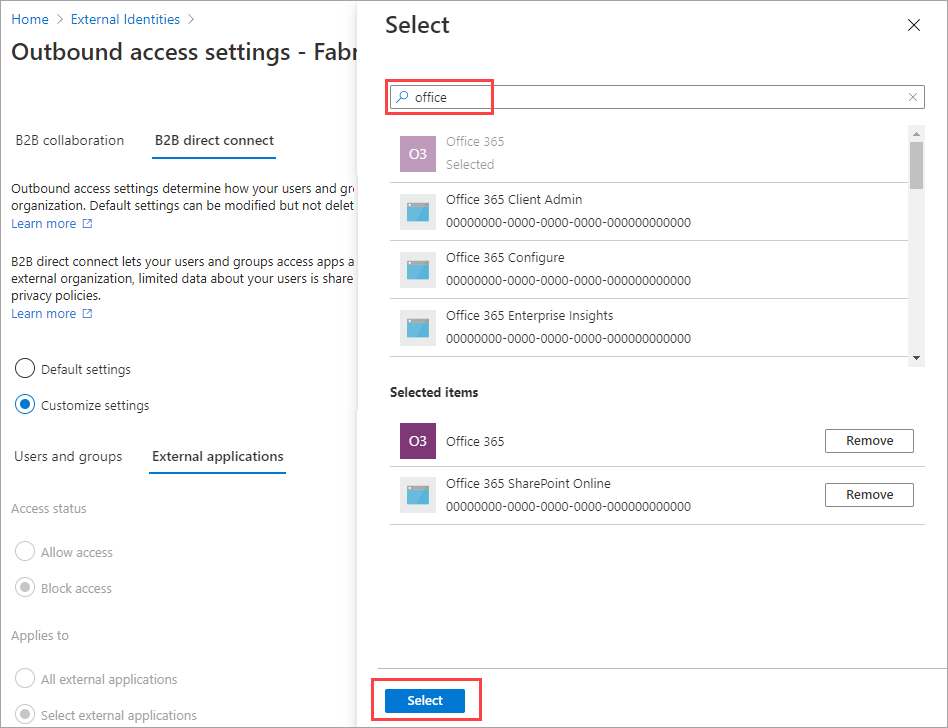

[外部アプリケーションの選択] を選択した場合は、追加するアプリケーションごとに次の操作を行います。

- [ Microsoft アプリケーションの追加] または [他のアプリケーションの追加] を選択します。

- アプリケーション ウィンドウで、[検索] ボックスにアプリケーション名を入力し、検索結果でアプリケーションを選択します。

- アプリケーションの選択が完了したら、[選択] を 選択します。

[保存] を選択します。

送信の信頼の設定を変更するには

(このセクションは 組織の設定 にのみ適用されます)。

[ 信頼 設定] タブを選択します。

自動引き換えオプションを確認します。

- テナントと一緒に招待を自動で受け取ります<tenant>: 招待を自動的に受け取りたい場合は、この設定をオンにします。 その場合、このテナントのユーザーは、指定されたテナントにテナント間同期、B2B コラボレーション、または B2B 直接接続を使用して初めてアクセスする際に、同意プロンプトを承認する必要がなくなります。 この設定では、指定したテナントが、この設定で受信アクセスも確認する場合にのみ同意プロンプトが表示されなくなります。

![[送信自動引き換え] チェックボックスを示すスクリーンショット。](../media/external-identities/outbound-consent-prompt-setting.png)

[保存] を選択します。

組織を削除する

組織の設定から組織を削除すると、その組織で、既定のクロステナント アクセス設定が有効になります。

注

組織が組織のクラウド サービス プロバイダーである場合 (Microsoft Graph パートナー固有の構成 の isServiceProvider プロパティが true の場合)、組織を削除することはできません。

少なくともセキュリティ管理者として Microsoft Entra 管理センターにサインインします。

Entra ID>外部アイデンティティ>テナント間のアクセス設定に移動します。

[ 組織の設定 ] タブを選択します。

一覧で組織を見つけ、その行のごみ箱アイコンを選択します。