適用対象:  従業員テナント

従業員テナント 外部テナント (詳細はこちら)

外部テナント (詳細はこちら)

Microsoft Entra 組織は、外部 ID テナント間アクセス設定を使用して、B2B コラボレーションと B2B 直接接続による他の Microsoft Entra 組織や他の Microsoft Azure クラウドとのコラボレーション方法を管理できます。 テナント間アクセス設定では、受信アクセスと送信アクセスをきめ細かく制御し、多要素認証 (MFA) と他の組織からのデバイス要求を信頼できるようになります。

この記事では、Microsoft クラウド全体を含む外部の Microsoft Entra 組織との B2B コラボレーションと B2B 直接接続を管理するためのテナント間アクセス設定について説明します。 Microsoft Entra 以外の ID (ソーシャルID や IT マネージド以外の外部アカウントなど) を使用して B2B コラボレーションを行う場合は、追加の設定を行うことができます。 この外部コラボレーションの設定には、ゲスト ユーザーのアクセスを制限したり、ゲストを招待できるユーザーを指定したり、ドメインを許可またはブロックしたりするためのオプションが含まれます。

テナント間アクセス設定で追加できる組織の数に制限はありません。

受信と送信の設定を使用して外部アクセスを管理する

外部 ID のクロステナント アクセス設定によって、他の Microsoft Entra 組織とコラボレーションを行う方法を管理します。 これらの設定によって、お客様のリソースに対して外部 Microsoft Entra 組織の受信アクセス ユーザーが持つレベルと、お客様のユーザーが外部組織に対して持つ送信アクセスのレベルの両方が決まります。

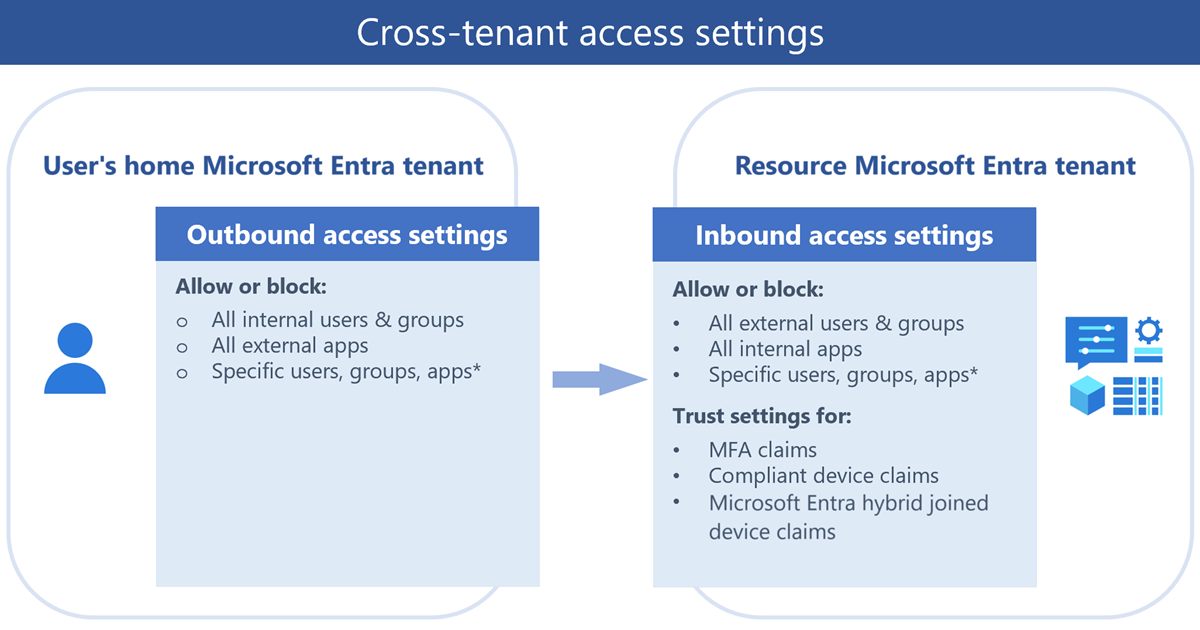

次の図は、クロステナント アクセスの受信と送信の設定を示しています。 Resource Microsoft Entra テナントは、共有するリソースを含むテナントです。 B2B コラボレーションの場合、リソース テナントは招待元のテナント (たとえば、外部ユーザーを招待する企業テナント) です。 ユーザーのホームの Microsoft Entra テナントは、外部ユーザーが管理されているテナントです。

既定では、他の Microsoft Entra 組織との B2B コラボレーションは有効で、B2B 直接接続はブロックされます。 しかし、次の包括的な管理者設定を使用すると、これらの機能の両方を管理できます。

送信アクセス設定は、ユーザーが外部組織のリソースにアクセスできるかどうかを制御します。 これらの設定は、すべての人に適用することも、また、個々のユーザー、グループ、アプリケーションを指定することもできます。

受信アクセス設定は、外部の Microsoft Entra 組織のユーザーが、自分の組織のリソースにアクセスできるかどうかを制御します。 これらの設定は、すべての人に適用することも、また、個々のユーザー、グループ、アプリケーションを指定することもできます。

信頼の設定(受信) は、あなたの条件付きアクセス ポリシーが外部組織からの多要素認証 (MFA)、準拠デバイス、Microsoft Entra ハイブリッド参加済みデバイスの要求を、そのユーザーがホーム テナントでこれらの要件を既に満たしている場合に、信頼するかどうかを決定します。 たとえば、MFA を信頼するように信頼設定を構成すると、MFA ポリシーは依然として外部ユーザーに適用されますが、自身のホーム テナントで MFA を既に完了しているユーザーは、あなたのテナントで MFA を再度完了する必要はありません。

既定の設定

既定のテナント間アクセス設定は、カスタム設定を構成する組織を除き、テナント外部のすべての Microsoft Entra 組織に適用されます。 既定の設定は変更できますが、B2B コラボレーションと B2B 直接接続の初期設定は次のようになります。

B2B コラボレーション: あなたの内部ユーザーはすべて、 既定で B2B コラボレーションに対して有効になっています。 この設定は、あなたのユーザーは外部のゲストをあなたのリソースにアクセスするよう招待でき、外部組織に彼らをゲストとして招待できることを意味します。 他の Microsoft Entra 組織からの MFA とデバイス要求は信頼されません。

B2B 直接接続: 既定では、B2B 直接接続の信頼関係は確立されていません。 Microsoft Entra ID は、すべての外部 Microsoft Entra テナントのすべての受信および送信 B2B 直接接続機能をブロックします。

組織設定: あなたの組織設定に追加される組織は、既定ではありません。 したがって、すべての外部 Microsoft Entra 組織は、組織との B2B コラボレーションが可能になります。

テナント間同期 (プレビュー): テナント間同期により、他のテナントのユーザーが自分のテナントに同期されることはありません。

これらの既定の設定は、同じ Microsoft Azure クラウド内の他の Microsoft Entra テナントとの B2B コラボレーションに適用されます。 クラウド間のシナリオでは、既定の設定の動作が少し異なります。 この記事で後述する Microsoft クラウド設定 を参照してください。

組織の設定

組織固有の設定を構成するには、組織を追加し、その組織の受信と送信の設定を変更します。 組織の設定は、既定の設定よりも優先されます。

B2B コラボレーション: テナント間アクセス設定を使用して、受信および送信の B2B コラボレーションを管理したり、特定のユーザー、グループ、およびアプリケーションへのアクセスのスコープを設定したりします。 すべての外部組織に適用される既定の構成を設定してから、組織に固有の個別設定を必要に応じて作成することができます。 クロステナント アクセス設定を使用して、他の Microsoft Entra 組織からの多要素 (MFA) およびデバイス クレーム (準拠クレームおよび Microsoft Entra ハイブリッド参加済みクレーム) を信頼することもできます。

ヒント

外部ユーザーに対して MFA を信頼する場合は、Microsoft Entra Protection MFA 登録ポリシーから外部ユーザーを除外することをお勧めします。 両方のポリシーが存在する場合、外部ユーザーはアクセスの要件を満たすことができません。

B2B 直接接続: B2B 直接接続では、組織の設定を使用して、別の Microsoft Entra 組織との相互信頼関係を設定します。 お客様の組織と外部組織の両方で、受信および送信のテナント間アクセス設定を構成することで、B2B 直接接続を相互に有効にする必要があります。

[外部コラボレーションの設定] を使って、外部ユーザーを招待できるユーザーの制限、B2B 固有ドメインの許可またはブロック、自分のディレクトリへのゲスト ユーザー アクセスの制限の設定を行うことができます。

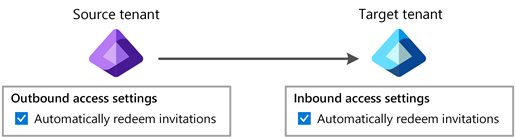

自動引き換えの設定

自動引き換えの設定は、ユーザーがリソース/ターゲット テナントに初めてアクセスするときに同意プロンプトを受け入れる必要がないように、招待を自動的に引き換えるための、インバウンドとアウトバウンドの組織の信頼設定です。 この設定は、次の名前のチェック ボックスです。

- テナントで招待を自動的に引き換える<テナント>

さまざまなシナリオの設定を比較する

自動引き換え設定は、次の状況でテナント間同期、B2B コラボレーション、B2B 直接接続に適用されます。

- テナント間同期を使って、ターゲット テナントでユーザーが作成されるとき。

- B2B コラボレーションを使って、ユーザーがリソース テナントに追加されるとき。

- B2B 直接接続を使って、ユーザーがリソース テナント内のリソースにアクセスするとき。

次の表では、これらのシナリオでこの設定を有効にした場合の比較を示します。

| Item | テナント間同期 | B2B コラボレーション | B2B 直接接続 |

|---|---|---|---|

| 自動引き換えの設定 | 必須 | オプション | オプション |

| ユーザーが B2B コラボレーションの招待メールを受け取る | いいえ | いいえ | 対象外 |

| ユーザーは同意プロンプトに同意する必要がある | いいえ | いいえ | いいえ |

| ユーザーが B2B コラボレーションの通知メールを受け取る | いいえ | あり | 対象外 |

この設定は、アプリケーションの同意エクスペリエンスには影響しません。 詳細については、「Microsoft Entra ID でのアプリケーションの同意エクスペリエンス」を参照してください。 この設定は、Azure 商用や Azure Government など、さまざまな Microsoft クラウド環境の組織でサポートされていますが、現在プレビュー段階です。 詳しくは、「テナント間同期を構成する」をご覧ください。

同意プロンプトが抑制される場合

自動引き換え設定によって同意プロンプトと招待メールが抑制されるのは、ホーム/ソース テナント (アウトバウンド) とリソース/ターゲット テナント (インバウンド) の両方でこの設定がチェックされる場合のみです。

次の表は、テナント間アクセス設定の異なる組み合わせに対して自動引き換え設定がチェックされるときの、ソース テナント ユーザーに対する同意プロンプトの動作を示したものです。

| ホーム/ソース テナント | リソース/ターゲット テナント | ソース テナント ユーザーに対する 同意プロンプトの動作 |

|---|---|---|

| アウトバウンド | インバウンド | |

| 抑制される | ||

| 抑制されない | ||

| 抑制されない | ||

| 抑制されない | ||

| インバウンド | アウトバウンド | |

| 抑制されない | ||

| 抑制されない | ||

| 抑制されない | ||

| 抑制されない |

Microsoft Graph を使ってこの設定を構成するには、「crossTenantAccessPolicyConfigurationPartner の更新」 API をご覧ください。 独自のオンボード エクスペリエンスの構築については、「B2B コラボレーションの招待マネージャー」をご覧ください。

詳しくは、「テナント間同期を構成する」、「B2B コラボレーションのためにテナント間アクセス設定を構成する」、「B2B 直接接続のためにクロステナント アクセス設定を構成する」をご覧ください。

構成可能な引き換え

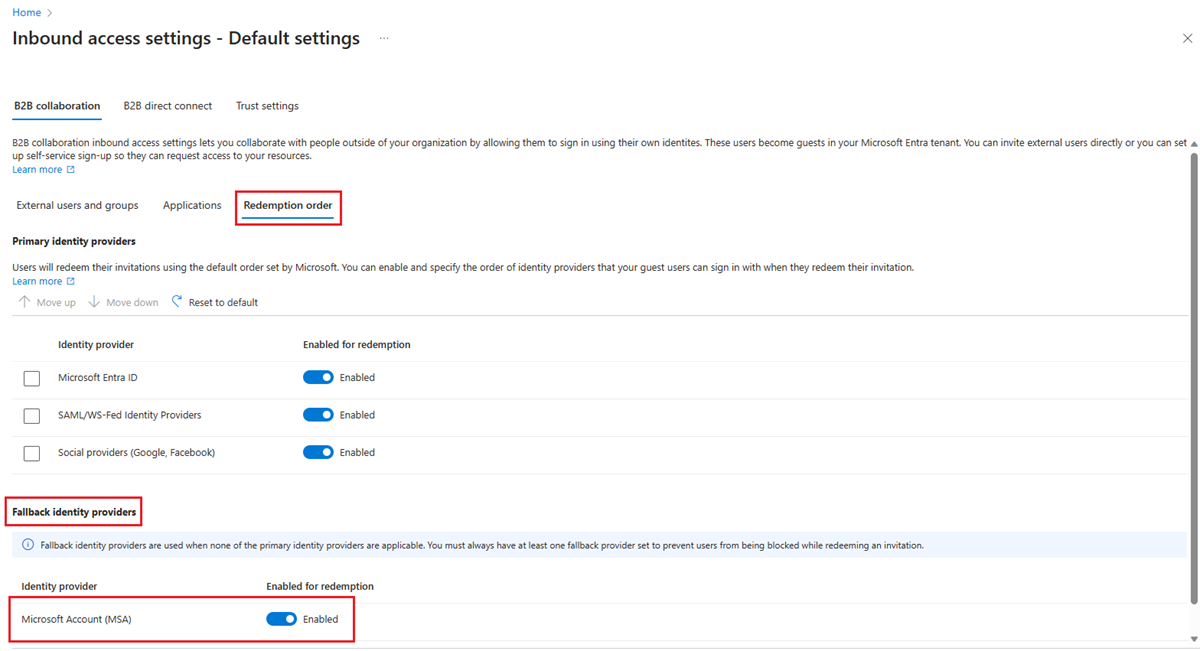

構成可能な引き換えを使用すると、ゲスト ユーザーが招待を承諾したときにサインインできる ID プロバイダーの順序をカスタマイズできます。 この機能を有効にして、[引き換え順序] タブで引き換え順序を指定できます。

ゲスト ユーザーが招待メールの [招待の承諾] リンクを選択すると、Microsoft Entra ID で既定の引き換え順序に基づいて招待が自動的に引き換えられます。 新しい [引き換え順序] タブで ID プロバイダーの順序を変更すると、新しい順序によってデフォルトの引き換え順序が上書きされます。

プライマリ ID プロバイダーとフォールバック ID プロバイダーの両方が [引き換え順序] タブにあります。

プライマリ ID プロバイダーは、他の認証ソースとのフェデレーションを持つプロバイダーです。 フォールバック ID プロバイダーは、ユーザーがプライマリ ID プロバイダーで一致しない場合に使用されるプロバイダーです。

フォールバック ID プロバイダーには、Microsoft アカウント (MSA)、電子メール ワンタイム パスコード、またはその両方を指定できます。 両方のフォールバック ID プロバイダーを無効にすることはできませんが、すべてのプライマリ ID プロバイダーを無効にして、引き換えオプションにフォールバック ID プロバイダーのみを使用することはできます。

この機能を使用する場合、次の既知の制限事項を考慮してください。

既存のシングル サインオン (SSO) セッションを持つ Microsoft Entra ID ユーザーがメールのワンタイム パスコード (OTP) を使用して認証している場合は、[別のアカウントを使用する] を選択して、ユーザー名を再入力して OTP フローをトリガーする必要があります。 そうでない場合、ユーザーのアカウントがリソース テナントに存在しないことを示すエラーが表示されます。

ユーザーが Microsoft Entra ID と Microsoft アカウントの両方に同じメール アドレスを持っている場合、管理者が引き換え方法として Microsoft アカウントを無効にした後でも、Microsoft Entra ID を使用するか Microsoft アカウントを使用するかを選択するように求められます。 引き換え方法が無効になっている場合でも、Microsoft アカウントを引き換えオプションとして選択することは許可されます。

Microsoft Entra ID 検証済みドメインの直接フェデレーション

SAML/WS-Fed ID プロバイダー フェデレーション (直接フェデレーション) が、Microsoft Entra ID 検証済みドメインでサポートされるようになりました。 この機能を使用すると、別の Microsoft Entra テナントで検証されたドメインの外部 ID プロバイダーとの直接フェデレーションを設定できます。

注

直接フェデレーション構成を設定しようとしているのと同じテナントでドメインが検証されていないことを確認します。 直接フェデレーションをセットアップしたら、テナントの引き換え設定を構成し、新しい構成可能な引き換えクロステナント アクセス設定を通じて、SAML/WS-Fed ID プロバイダーを Microsoft Entra ID 経由で移動できます。

ゲスト ユーザーが招待を引き換えると、従来の同意画面が表示され、[マイ アプリ] ページにリダイレクトされます。 リソース テナントでは、この直接フェデレーション ユーザーのプロファイルに、招待が正常に引き換えられ、外部フェデレーションが発行者としてリストされていることが示されます。

B2B ユーザーが Microsoft アカウントを使用した招待の引き換えをできないようにする

B2B ゲスト ユーザーが Microsoft アカウントを使用して招待を利用することを禁止できるようになりました。 代わりに、ゲスト ユーザーは、フォールバックの ID プロバイダーとして、電子メールで送信されるワンタイム パスコードを使用することになります。 既存の Microsoft アカウントを使用して招待を引き換えることはできません。また、新しいアカウントの作成を求められることもありません。 フォールバック ID プロバイダー オプションで Microsoft アカウントをオフにすることで、引き換え注文設定でこの機能を有効にすることができます。

常に少なくとも 1 つのフォールバック ID プロバイダーを有効にする必要があります。 そのため、Microsoft アカウントを無効にする場合は、代わりにメールで送信されるワンタイム パスコードによる認証を有効にする必要があります。 すでに Microsoft アカウントでサインインしているゲスト ユーザーは、今後も引き続きそのアカウントを使用できます。新しい設定を適用するには、引き換えの状態をリセットする必要があります。

テナント間同期の設定

テナント間同期の設定は、ソース テナントの管理者がユーザーをターゲット テナントに同期できるようにするための、インバウンドのみの組織の設定です。 この設定は、ターゲット テナントで指定する [ユーザーにこのテナントへの同期を許可する] という名前のチェック ボックスです。 この設定は、手動招待や Microsoft Entra エンタイトルメント管理などの他のプロセスによって作成された B2B 招待には影響しません。

Microsoft Graph を使用してこの設定を構成するには、「crossTenantIdentitySyncPolicyPartner の更新」 API をご覧ください。 詳しくは、「テナント間同期を構成する」をご覧ください。

テナント制限

テナント制限の設定を使用すると、以下のような、ユーザーが管理するデバイスでユーザーが使用できる外部アカウントの種類を制御できます。

- ユーザーが不明なテナントで作成したアカウント。

- 外部組織が、その組織のリソースにアクセスできるようにユーザーに付与したアカウント。

これらの種類の外部アカウントを禁止し、代わりに B2B コラボレーションを使用するようにテナントの制限を構成することをお勧めします。 B2B コラボレーションを使うと、次の機能を利用できます。

- 条件付きアクセスを使って、B2B コラボレーション ユーザーに多要素認証を強制します。

- インバウンドとアウトバウンドのアクセスを管理します。

- B2B コラボレーション ユーザーの雇用状態が変更された場合、または資格情報が侵害された場合にセッションと資格情報を終了します。

- サインイン ログを使用して、B2B コラボレーション ユーザーに関する詳細を表示します。

テナント制限は他のテナント間アクセス設定とは独立しているため、構成した受信、送信、または信頼設定はテナント制限に影響しません。 テナント制限の構成の詳細については、「テナント制限 V2 の設定」を参照してください。

Microsoft クラウド設定

Microsoft クラウド設定を使用すると、さまざまな Microsoft Azure クラウドからの組織とコラボレーションを行うことができます。 Microsoft クラウド設定を使用すると、以下のクラウド間で B2B の相互コラボレーションを確立できます。

- Microsoft Azure 商用クラウドと Microsoft Azure Government (Office GCC-High および DoD クラウドを含む)

- Microsoft Azure 商用クラウドと 21Vianet が運用する Microsoft Azure (21Vianet が運用)

注

B2B 直接接続は、別の Microsoft クラウド内の Microsoft Entra テナントとのコラボレーションではサポートされていません。

詳細については、「B2B コラボレーションの Microsoft クラウド設定を構成する」についての記事を参照してください。

重要な考慮事項

重要

既定の受信または送信の設定を変更してアクセスをブロックするようにすると、お客様の組織内またはパートナー組織内のアプリに対する既存のビジネス クリティカルなアクセスがブロックされる可能性があります。 この記事で説明されているツールを必ず使用し、ビジネスの利害関係者と相談して、必要なアクセスを特定してください。

Azure portal でテナント間アクセス設定を構成するには、少なくともセキュリティ管理者であるか、またはカスタム ロールを持つアカウントが必要になります。

信頼設定を構成したり特定のユーザー、グループ、またはアプリケーションにアクセス設定を適用したりするには、Microsoft Entra ID P1 ライセンスが必要になります。 構成するテナントにはライセンスが必要です。 別の Microsoft Entra 組織との相互信頼関係が必要な B2B 直接接続の場合、両方のテナントに Microsoft Entra ID P1 ライセンスが必要です。

テナント間アクセス設定は、他の Microsoft Entra 組織との B2B コラボレーションと B2B 直接接続を管理するために使用されます。 Microsoft Entra 以外の ID (ソーシャル ID や非 IT 管理外部アカウントなど) を使用した B2B コラボレーションの場合は、外部コラボレーション設定を使用してください。 外部コラボレーションの設定には、ゲスト ユーザーのアクセスを制限したり、ゲストを招待できるユーザーを指定したり、ドメインを許可またはブロックしたりするための B2B コラボレーションオプションが含まれます。

外部組織の特定のユーザー、グループ、またはアプリケーションにアクセス設定を適用する場合は、設定を構成する前に、その組織に情報を問い合わせる必要があります。 設定の対象を正しく指定できるように、ユーザー オブジェクト ID、グループ オブジェクト ID、アプリケーション ID ("クライアント アプリ ID" または "リソース アプリ ID) を入手します。

ヒント

サインイン ログを調べると、外部組織のアプリのアプリケーションの ID が見つかる場合があります。 「受信サインインと送信サインインを識別する」セクションを参照してください。

ユーザーとグループに対して構成するアクセス設定は、アプリケーションのアクセス設定と一致している必要があります。 競合する設定は許可されません。それらを構成しようとすると警告メッセージが表示されます。

例 1: すべての外部のユーザーとグループに対して受信 アクセスをブロックする場合は、すべてのアプリケーションへのアクセスもブロックする必要があります。

例 2: すべてのユーザー (または特定のユーザーまたはグループ) に対して送信アクセスを許可すると、外部アプリケーションへのすべてのアクセスをブロックすることはできません。少なくとも 1 つのアプリケーションへのアクセスを許可する必要があります。

外部組織との B2B 直接接続を許可する必要があり、条件付きアクセス ポリシーで MFA が必要な場合は、外部組織からの MFA 要求を受け入れるように、信頼設定を構成する必要があります。

すべてのアプリへのアクセスを既定でブロックすると、ユーザーは Microsoft Rights Management Service (Office 365 Message Encryption、OME とも呼ばれる) で暗号化された電子メールを読み取れなくなります。 この問題を回避するには、送信設定を構成してユーザーがアプリ ID: 00000012-0000-0000-c000-000000000000 にアクセスできるようにすることをお勧めします。 このアプリケーションのみを許可すると、他のすべてのアプリへのアクセスは既定でブロックされます。

組織で条件付きアクセス ポリシーによって MFA または利用規約 (ToU) が必要な場合、ユーザーは MFA メソッドの登録や ToU への同意をブロックされる可能性があります。 この問題を回避するには、送信設定 (ホーム テナント) と受信設定 (リソース テナント) を、アプリ ID 0000000c-0000-0000-c000-000000000000 (Microsoft アプリ アクセス パネル) へのアクセスをユーザーに許可するように構成して、MFA 登録を行います。そして、アプリ ID d52792f4-ba38-424d-8140-ada5b883f293 (AAD Terms of Use) へのアクセスで利用規約 (ToU) に関する設定を行ってください。 送信設定の構成は、Microsoft Entra 管理センターで [他のアプリケーションの追加] を選択し、アプリ ID を指定することで実現できます。 現在のユーザー インターフェイス (UI) の制限により、受信設定の構成は Microsoft Graph API を使用して実行する必要があります。

クロステナント アクセス設定を管理するためのカスタム ロール

カスタム ロールを作成して、テナント間のアクセス設定を管理できます。 推奨されるカスタム ロールの詳細については、こちらを参照してください。

クロステナント アクセスの管理アクションの保護

テナント間のアクセス設定を変更するアクションはすべて保護されたアクションと見なされ、条件付きアクセス ポリシーでさらに保護できます。 構成手順の詳細については、「保護されたアクション」を参照してください。

受信サインインと送信サインインを識別する

受信アクセスと送信アクセス設定を設定する前にユーザーやパートナーが必要とするアクセスを識別するのに役立つさまざまなツールが用意されています。 ユーザーとパートナーが必要とするアクセス削除しないようにするため、現在のサインイン動作を調べる必要があります。 この準備手順を行うことで、エンド ユーザーとパートナー ユーザーに必要なアクセスが失われるのを防ぐのに役立ちます。 ただし、場合によってはこれらのログが保持されるのは 30 日間だけなので、ビジネスの利害関係者と話をして必要なアクセスが失われないようにすることを強く推奨します。

| ツール | メソッド |

|---|---|

| テナント間サインイン アクティビティの PowerShell スクリプト | 外部組織に関連付けられているユーザー サインイン アクティビティを確認するために、MSIdentityTools からテナント間ユーザー サインイン アクティビティ PowerShell スクリプトを使用します。 |

| サインイン ログの PowerShell スクリプト | ユーザーの外部 Microsoft Entra 組織へのアクセスを確認するには、Get-MgAuditLogSignIn コマンドレットを使用します。 |

| Azure Monitor | 組織が Azure Monitor サービスをサブスクライブしている場合は、テナント間アクセス アクティビティ ブックを使用します。 |

| セキュリティ情報イベント管理 (SIEM) システム | 組織がサインイン ログをセキュリティ情報イベント管理 (SIEM) システムにサインイン ログをエクスポートすると、必要な情報を SIEM システムから取得できます。 |

クロステナントアクセス設定に対する変更の特定

Microsoft Entra 監査ログでは、テナント間のアクセス設定の変更とアクティビティに関するすべてのアクティビティがキャプチャされます。 クロステナント アクセス設定の変更を監査するには、CrossTenantAccessSettingsのカテゴリカテゴリを使用してすべてのアクティビティをフィルター処理し、クロステナント アクセス設定の変更を表示します。

![[受信自動引き換え] チェックボックスを示すスクリーンショット。](../media/external-identities/inbound-consent-prompt-setting.png)

![[引き換え順序] タブのスクリーンショット。](media/cross-tenant-access-overview/redemption-order-tab-entra.png)

![[テナント間同期] タブと [ユーザーにこのテナントへの同期を許可する] チェック ボックスを示すスクリーンショット。](../media/external-identities/access-settings-users-sync.png)