適用対象:  ワークフォース テナント (詳細)

ワークフォース テナント (詳細)

注

この記事で説明する特定の機能は、プレビュー機能です。 プレビューの詳細については、「 Microsoft Azure プレビューの追加使用条件」を参照してください。

セキュリティを強化するために、ユーザーが外部アカウントを使用してネットワークまたはデバイスからサインインするときにアクセスできる内容を制限できます。 テナント間アクセス設定に含まれるテナント制限設定を使用すると、外部アプリへのアクセスを制御するポリシーを作成できます。

たとえば、組織内のユーザーが不明なテナントに別のアカウントを作成したとします。または、外部組織が、組織にサインインできるアカウントをユーザーに与えたとします。 テナント制限を使用すると、ユーザーがネットワークまたはデバイス上の外部アカウントでサインインしている間、一部またはすべての外部アプリを使用できないようにすることができます。

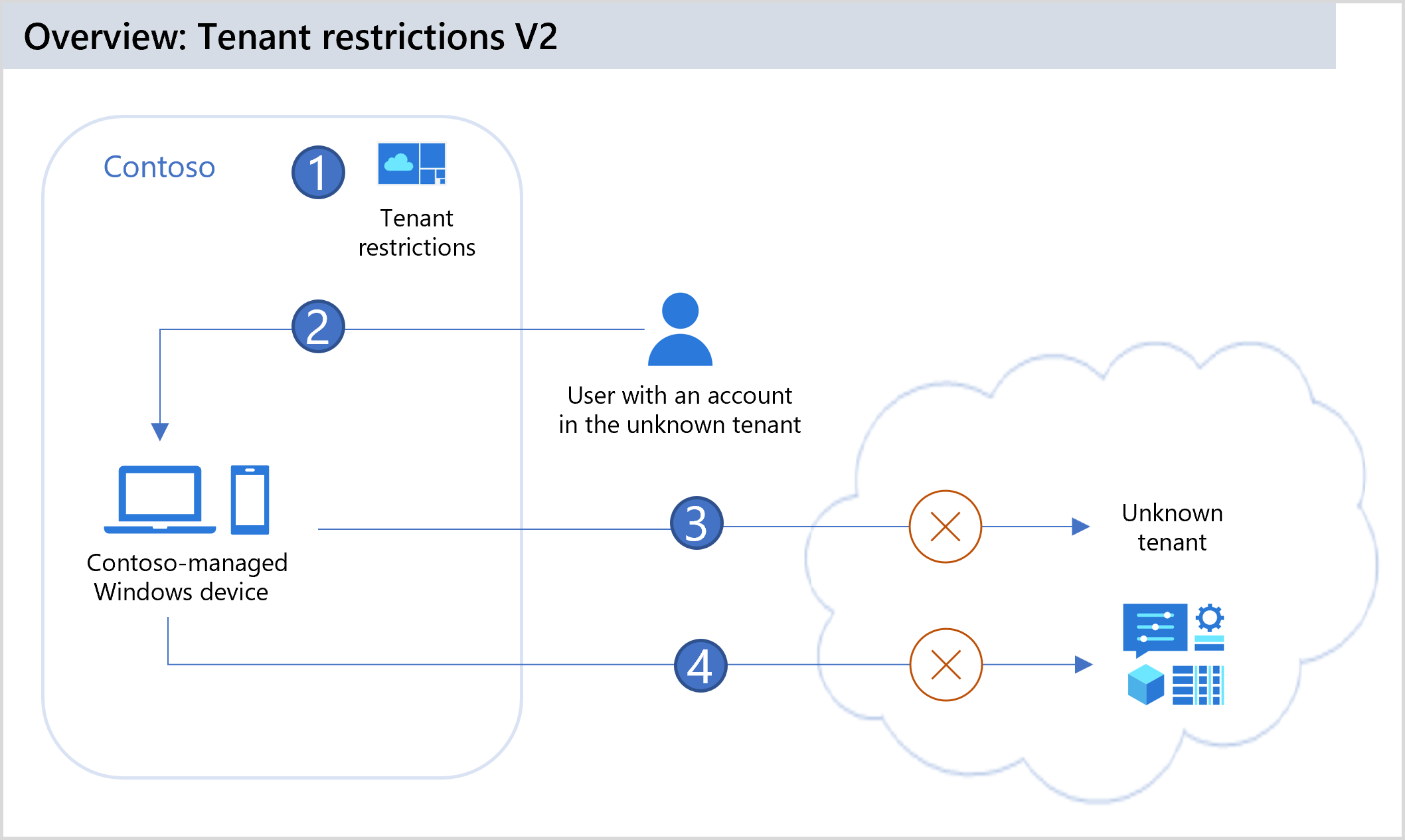

次の図は、テナント制限 v2 を使用してユーザー アクセスを禁止するために組織の例が実行する手順を示しています。

| ステップ | 説明 |

|---|---|

| 1 | Contoso は、テナント間アクセス設定でテナント制限を構成して、すべての外部アカウントと外部アプリをブロックします。 Contoso は、ユニバーサル テナント制限 v2 または 企業プロキシを通じてテナント制限 v2 ヘッダーを使用して強制シグナル通知を追加します。 Microsoft Entra ID は、要求にヘッダーが存在する場合に、テナント制限 v2 ポリシーを適用します。 |

| 2 | Contoso が管理するデバイスのユーザーは、不明なテナントのアカウントを使用して外部アプリにサインインしようとします。 テナント制限 v2 HTTP ヘッダー (Contoso のテナント ID とテナント制限のポリシー ID) が認証要求に追加されます。 |

| 3 | 認証プレーンの保護: Microsoft Entra ID は、Contoso のテナント制限 v2 ポリシーを適用し、認証中に外部アカウントが外部テナントにアクセスするのをブロックします。 |

| 4 | データ プレーン保護 (プレビュー): Microsoft Entra ID は、Microsoft Forms、SharePoint ファイル、またはMicrosoft Teams会議への匿名アクセスをブロックします。 Microsoft Entra ID は、侵入トークンを使用してリソースへのユーザー アクセスもブロックします。 |

テナント制限 v2 には、次の両方の保護の種類のオプションが用意されています。

認証プレーン保護 とは、テナント制限 v2 ポリシーを使用して、外部 ID を使用するサインインをブロックすることを指します。 たとえば、攻撃者が悪意のあるテナントにサインインできないようにすることで、悪意のある内部者が外部メールを介してデータを漏洩するのを防ぐことができます。 テナント制限 v2 での認証プレーンの保護が一般提供されています。

データ プレーン保護 とは、認証をバイパスする攻撃を防ぐことを意味します。 たとえば、攻撃者は、Teams 会議に匿名で参加したり、SharePoint ファイルに匿名でアクセスしたりして、悪意のあるテナントのアプリへのアクセスを許可しようとする可能性があります。 または、攻撃者が悪意のあるテナントのデバイスからアクセス トークンをコピーし、それを組織のデバイスにインポートする可能性もあります。 テナント制限 v2 でのデータ プレーン保護により、ユーザーはリソースへのアクセスの試行に対して認証を強制されます。 データ プレーン保護は、認証に失敗した場合にアクセスをブロックします。

テナント制限 v1 は、企業プロキシで構成されたテナント許可リストを通じて認証層の保護を提供します。 テナント制限 v2 では、企業プロキシの有無に関係なく、きめ細かな認証とデータ プレーン保護のオプションが提供されます。 ヘッダーの挿入に会社のプロキシを使用している場合、オプションには認証プレーン保護のみが含まれます。

テナント制限 v2 の概要

組織の クロステナント アクセス設定では、テナント制限 v2 ポリシーを構成できます。 ポリシーを作成した後、組織内でポリシーを適用するには、次の 3 つの方法があります。

- 共通のテナント制限。 このオプションは、企業プロキシなしで認証プレーン保護を提供します。 ユニバーサル テナントの制限では、 オペレーティング システム、ブラウザー、またはデバイスのフォーム ファクターに関係なく、グローバル セキュリティで保護されたアクセスを使用してすべてのトラフィックにタグを付けます。 このオプションを使用すると、クライアントとリモートの両方のネットワーク接続をサポートできます。

- 認証プレーン。 組織に会社のプロキシを展開し、Microsoft Entra ID と Microsoft アカウントへのすべてのトラフィックに 対してテナント制限 v2 シグナルを設定するようにプロキシを構成 できます。

- Windows。 企業所有の Windows デバイスでは、デバイスに直接テナント制限を適用することで、認証プレーンとデータ プレーンの両方の保護を適用できます。 テナントの制限は、データ パスのカバレッジとトークン侵入に対する保護を提供するために、リソース アクセス時に適用されます。 ポリシーの適用には、企業プロキシは必要ありません。 デバイスは Microsoft Entra ID で管理することも、グループ ポリシーを使用してドメインに参加して管理することもできます。

注

この記事では、Microsoft Entra 管理センターを使用してテナント制限 v2 を構成する方法について説明します。 テナント 間アクセス設定に Microsoft Graph API を 使用して、これらの同じテナント制限ポリシーを作成することもできます。

サポートされるシナリオ

テナント制限 v2 は、特定のユーザー、グループ、組織、または外部アプリにスコープを設定できます。 Windows オペレーティング システムのネットワーク スタック上に構築されたアプリは保護されます。 次のシナリオがサポートされます。

- すべての Office アプリ (すべてのバージョン/リリース チャネル)

- ユニバーサル Windows プラットフォーム (UWP) .NET アプリケーション

- Microsoft Entra ID を使用して認証を行うすべてのアプリケーション (すべての Microsoft アプリケーションと、認証に Microsoft Entra ID を使用するパートナー アプリケーションを含む) の認証プレーン保護

- SharePoint Online、Exchange Online、Microsoft Graph のデータ プレーン保護

- Forms、SharePoint Online、OneDrive、Teams の匿名アクセス保護 (フェデレーション コントロールが構成されている場合)

- Microsoft テナントまたはコンシューマー アカウントの認証とデータ プレーン保護

- グローバル セキュア アクセスでユニバーサル テナント制限を使用する場合、すべてのブラウザーとプラットフォーム

- Windows グループ ポリシー、Microsoft Edge、および Microsoft Edge のすべての Web サイトを使用する場合

- デバイス ベースの認証を使用するシナリオ (Microsoft Graph と統合されたカスタム アプリケーションを含む)

- TRv2 ヘッダーが存在する場合の Azure ExpressRoute に対するテナント制限 v2 (TRv2) の適用。

- クライアント側のシグナリングに GSA または Windows グループ ポリシー オブジェクト (GPO) を介してユニバーサル TRv2 を使用すると、TRv2 ヘッダーが自動的に追加されます。 この方法では、認証とデータ プレーン保護の両方がサポートされます。

- プロキシ ベースのシグナリングの場合、ヘッダーは認証プレーン保護でのみ挿入され、データ プレーン保護には適用されません。 ExpressRoute はネットワーク層で動作し、TLS を終了したり HTTP トラフィックを検査したりしません。ヘッダーの挿入には TLS インターセプトとアプリケーション層の処理が必要です。これは、トラフィックが ExpressRoute に入る前にプロキシまたはファイアウォールで発生する必要があります。 要求に Trv2 ヘッダーが追加されていない場合、TRv2 は適用されません。

サポートされていないシナリオ

- コンシューマー OneDrive アカウントへの匿名ブロック。 プロキシ レベルでこの制限を回避するには、

https://onedrive.live.com/をブロックします。 - ユーザーが匿名リンクまたは Microsoft Entra 以外のアカウントを使用して Slack などのパートナー アプリにアクセスする場合。

- ユーザーが Microsoft Entra ID 発行トークンを自宅のマシンから職場のマシンにコピーし、それを使用して Slack などのサードパーティ アプリにアクセスする場合。

- Microsoft アカウントのユーザーごとのテナント制限。

テナント制限 v1 と v2 を比較する

次の表では、各バージョンの機能について比較します。

| 特徴 | テナント制限 v1 | テナント制限 v2 |

|---|---|---|

| ポリシーの適用 | 企業プロキシは、Microsoft Entra ID コントロール プレーンにテナント制限ポリシーを適用します。 | オプション: - グローバル セキュア アクセスのユニバーサル テナント制限により、すべてのプラットフォームで認証プレーンのサポートが提供されます。 - 企業プロキシ ヘッダーインジェクションでは、企業プロキシはすべてのトラフィックにテナント制限 v2 シグナルを設定します。 - Windows デバイス管理では、認証プレーンとデータ プレーン保護の両方が提供されます。 デバイスは、Microsoft トラフィックをテナント制限ポリシーへ指示するように構成されます。 ポリシーはクラウドで適用されます。 |

| ポリシーの適用の制限 | Microsoft Entra トラフィック許可リストにテナントを追加することで、企業プロキシを管理できます。

Restrict-Access-To-Tenants: <allowed-tenant-list>のヘッダー値の文字制限により、追加できるテナントの数が制限されます。 |

この機能は、テナント間アクセス ポリシーのクラウド ポリシーによって管理されます。 既定のポリシーはテナント レベルで作成され、外部テナントごとにパートナー ポリシーが作成されます。 |

| 悪意のあるテナント要求 | Microsoft Entra ID は、悪意のあるテナント認証要求をブロックして、認証プレーンの保護を提供します。 | Microsoft Entra ID は、悪意のあるテナント認証要求をブロックして、認証プレーンの保護を提供します。 |

| 粒度 | この機能は、テナントとすべての Microsoft アカウントに限定されます。 | この機能には、テナント、ユーザー、グループ、アプリケーションの細分性が含まれます。 (ユーザー レベルの細分性は、Microsoft アカウントではサポートされていません)。 |

| 匿名アクセス | Teams 会議とファイル共有への匿名アクセスは許可されます。 | Teams 会議への匿名アクセスはブロックされます。 匿名で共有されたリソース (リンクを持つすべてのユーザー) へのアクセスがブロックされます。 フォームへの匿名アクセスがブロックされます。 |

| Microsoft アカウント | この機能では、 Restrict-MSA ヘッダーを使用してコンシューマー アカウントへのアクセスをブロックします。 |

この機能により、ID プレーンとデータ プレーンの両方で Microsoft アカウント認証を制御できます。 たとえば、既定でテナント制限を適用する場合、ユーザーが Microsoft アカウントで次の特定のアプリにアクセスできるようにするポリシーを作成できます。 Microsoft Learn (アプリ ID 18fbca16-2224-45f6-85b0-f7bf2b39b3f3) または Microsoft Enterprise Skills Initiative (アプリ ID 195e7f27-02f9-4045-9a91-cd2fa1c2af2f)。 |

| プロキシ管理 | Microsoft Entra トラフィック許可リストにテナントを追加することで、企業プロキシを管理できます。 | 企業プロキシでの認証プレーン保護の場合は、すべてのトラフィックにテナント制限 v2 シグナルを設定するようにプロキシを構成します。 |

| プラットフォームのサポート | この機能は、すべてのプラットフォームでサポートされています。 認証プレーンの保護のみを提供します。 | グローバル セキュア アクセスのユニバーサル テナント制限では、すべてのオペレーティング システム、ブラウザー、またはデバイス フォーム ファクターがサポートされています。 企業プロキシでの認証プレーン保護では、macOS、Chrome ブラウザー、および .NET アプリケーションがサポートされます。 Windows デバイス管理では、Windows オペレーティング システムと Microsoft Edge がサポートされています。 |

| ポータルのサポート | ポリシーを構成するためのユーザー インターフェイスが Microsoft Entra 管理センターにありません。 | ユーザー インターフェイスは、Microsoft Entra 管理センターでクラウド ポリシーを設定するために使用できます。 |

| サポートされていないアプリ | 適用されません。 | Windows の App Control for Business (旧称 Windows Defender Application Control [WDAC]) または Windows ファイアウォール (Chrome や Firefox など) を使用して、Microsoft エンドポイントでのサポートされていないアプリの使用をブロックします。 この記事で後述する 「PowerShell のような Chrome、Firefox、.NET アプリケーションをブロック する」を参照してください。 |

プロキシでテナント制限 v1 のポリシーを v2 に移行する

テナント制限ポリシーを v1 から v2 に移行することは、1 回限りの操作です。 移行後、クライアント側の変更は必要ありません。 以降のサーバー側ポリシーの変更は、Microsoft Entra 管理センターを使用して行うことができます。

プロキシでテナント制限 v2 を有効にすると、認証プレーンでのみテナント制限 v2 を適用できます。 認証プレーンとデータ プレーンの両方でテナント制限 v2 を有効にするには、Windows グループ ポリシー オブジェクト (GPO) を使用して、テナント制限 v2 のクライアント側シグナル通知を有効にする必要があります。

手順 1: パートナー テナントの許可リストを構成する

テナント制限 v1 では、テナント ID や Microsoft サインイン エンドポイントの許可リストを作成して、組織が承認する外部テナントにユーザーが確実にアクセスできるようにします。 テナント制限 v1 は、プロキシに Restrict-Access-To-Tenants: <allowed-tenant-list> ヘッダーを追加することで許可リストを実現しました。 たとえば、 Restrict-Access-To-Tenants: "contoso.com, fabrikam.com, northwindtraders.com"と指定します。

テナント制限 v1 の詳細を確認します。

テナント制限 v2 では、構成はサーバー側のクラウド ポリシーに移動されます。 テナント制限 v1 ヘッダーは必要ないため、会社のプロキシからこのヘッダーを削除します。

allowed-tenant-list ヘッダー内のテナントごとに、パートナー テナント ポリシーを作成します。 次のガイドラインに従ってください。

- 外部 ID (たとえば、

user@<externaltenant>.com) からのすべての外部テナント アクセスをブロックするテナント制限 v2 の既定のポリシーを保持します。 - 「手順 2: この記事の後半で特定のパートナーのテナント制限 v2 を構成する」の手順に従って、テナント制限 v1 許可リストに記載されている各 テナントのパートナー テナント ポリシーを作成します。

- 特定のユーザーのみに特定のアプリケーションへのアクセスを許可します。 この設計により、必要なユーザーのみにアクセスを制限することで、セキュリティ体制が向上します。

手順 2: コンシューマー アカウントまたは Microsoft アカウント テナントをブロックする

ユーザーがコンシューマー アプリケーションにサインインできないようにするには、テナント制限 v1 では、sec-Restrict-Tenant-Access-Policyなど、login.live.com にアクセスするトラフィックにsec-Restrict-Tenant-Access-Policy: restrict-msa ヘッダーを挿入する必要があります。

テナント制限 v2 では、構成はサーバー側のクラウド ポリシーに移動されます。 テナント制限 v1 ヘッダーは必要ありません。 会社のプロキシで、テナントの制限事項 v1 ヘッダー sec-Restrict-Tenant-Access-Policy: restrict-msa を削除します。

Microsoft アカウント テナントのパートナー テナント ポリシーを作成するには、この記事で後述する特定のパートナーのための手順 2: テナント制限 v2 を構成する を参照してください。 ユーザー レベルの割り当ては Microsoft アカウント テナントでは使用できないため、ポリシーは Microsoft アカウントのすべてのユーザーに適用されます。 ただし、アプリケーション レベルの粒度を使用できます。 Microsoft アカウントまたはコンシューマー アカウントが必要なアプリケーションにのみアクセスできるアプリケーションを制限する必要があります。

注

Microsoft アカウント テナントをブロックしても、次のようなユーザー以外のソースからのデバイス トラフィックはブロックされません。

- Autopilot、Windows Update、および組織のデータ収集のトラフィック。

- コンシューマー アカウントの企業間 (B2B) 認証、またはパススルー認証。Azure アプリと Office.com アプリでは、Microsoft Entra ID を使用してコンシューマー コンテキストでコンシューマー ユーザーをサインインします。

手順 3: 企業プロキシでテナント制限 v2 を有効にする

次の企業プロキシ設定を使用して、テナント制限 v2 ヘッダーのクライアント側タグ付けを有効にするように企業プロキシを構成できます: sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>。

この設定で、 <DirectoryID> を Microsoft Entra テナント ID に置き換えます。

<policyGUID>をテナント間アクセス ポリシーのオブジェクト ID に置き換えます。

テナント制限とインバウンドおよびアウトバウンドの設定

テナント制限はテナント間アクセス設定と共に構成されますが、インバウンドとアウトバウンドのアクセス設定とは別に動作します。 テナント間アクセス設定を使うと、ユーザーが組織のアカウントを使ってサインインするときに制御できます。 これに対し、テナント制限では、ユーザーが外部アカウントを使っているときに制御できます。 B2B コラボレーションと B2B 直接接続の受信と送信の設定は、テナントの制限設定には影響しません (また、影響を受けません)。

次の方法でアクセス設定を考えてみましょう。

- インバウンド設定は、外部アカウントが内部アプリにアクセスするのを制御します。

- アウトバウンド設定は、内部アカウントが外部アプリにアクセスするのを制御します。

- テナント制限は、外部アカウントが外部アプリにアクセスするのを制御します。

テナント制限と B2B Collaboration

ユーザーが外部の組織やアプリにアクセスする必要がある場合は、テナント制限を有効にして外部アカウントをブロックし、代わりに B2B コラボレーションを使用することをお勧めします。 B2B コラボレーションを使うと、次の機能を利用できます。

- 条件付きアクセスを使って、B2B コラボレーション ユーザーに多要素認証を強制します。

- インバウンドとアウトバウンドのアクセスを管理します。

- B2B コラボレーション ユーザーの雇用状態が変更された場合、または資格情報が侵害された場合にセッションと資格情報を終了します。

- サインイン ログを使用して、B2B コラボレーション ユーザーに関する詳細を表示します。

前提条件

テナント制限を構成するには、以下が必要です。

- Microsoft Entra ID P1 または P2。

- テナント制限 v2 ポリシーを構成するための少なくともセキュリティ管理者のロールを持つアカウント。

- Windows GPO 構成の場合、Windows 10 または Windows 11 を実行している Windows デバイスと最新の更新プログラム。

テナント制限 v2 のサーバー側クラウド ポリシーを構成する

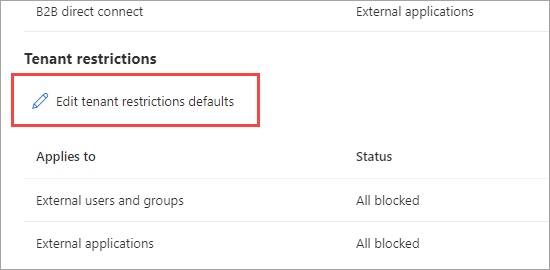

手順 1: 既定のテナント制限を構成する

テナント制限 v2 の設定は、Microsoft Entra 管理センターの [ クロステナント アクセス設定] にあります。 まず、すべてのユーザー、グループ、アプリ、および組織に適用する既定のテナント制限を構成します。 パートナー固有の構成が必要な場合は、パートナーの組織を追加し、既定値とは異なる設定をカスタマイズできます。

既定のテナント制限を構成するには:

少なくともセキュリティ管理者として Microsoft Entra 管理センターにサインインします。

Entra ID>外部アイデンティティ>テナント間のアクセス設定に移動します。

[ 既定の設定 ] タブを選択します。

![既定の設定のタブの [テナント制限] セクションを示すスクリーンショット。](media/tenant-restrictions-v2/tenant-restrictions-default-section.png)

[テナントの 制限 ] セクションまでスクロールします。

[ テナント制限の既定の編集] リンクを 選択します。

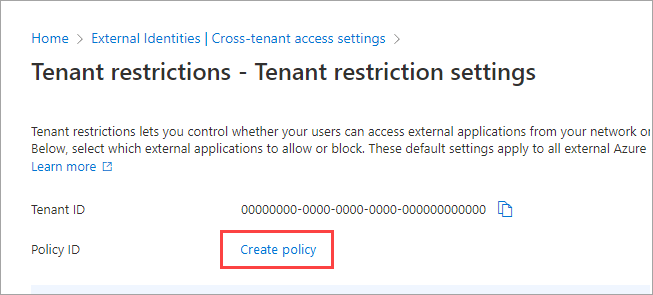

既定のポリシーがまだテナントに存在しない場合は、[ポリシー ID] の横に [ポリシーの作成] リンクが表示されます。 このリンクを選択します。

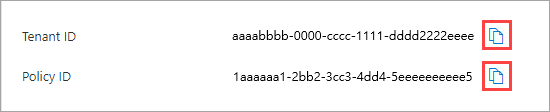

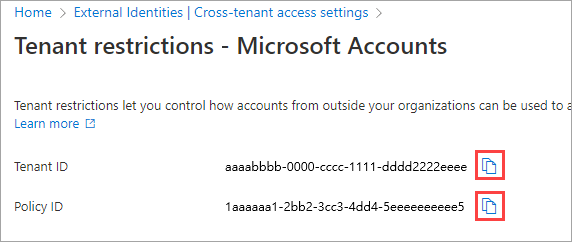

[テナントの制限] ウィンドウには、テナントの制限に対するテナント ID の値とポリシー ID の値の両方が表示されます。 コピー アイコンを使って、両方の値をコピーします。 後でテナント制限を有効にするように Windows クライアントを構成するときに使用します。

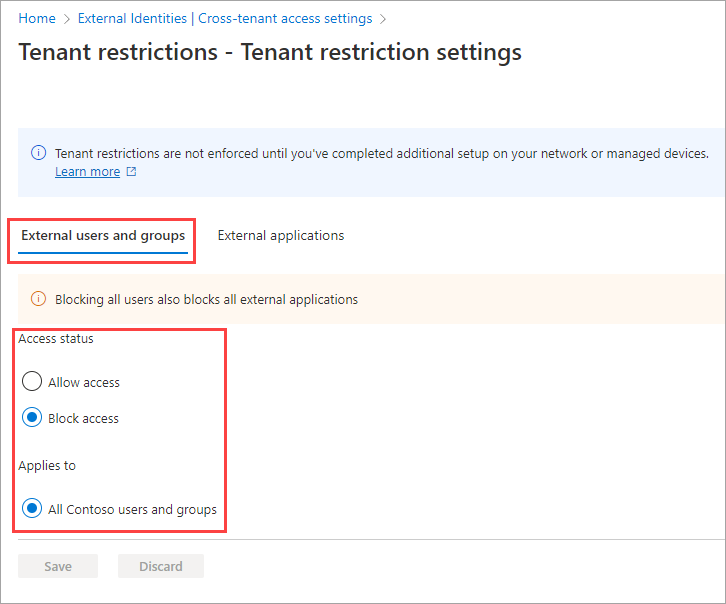

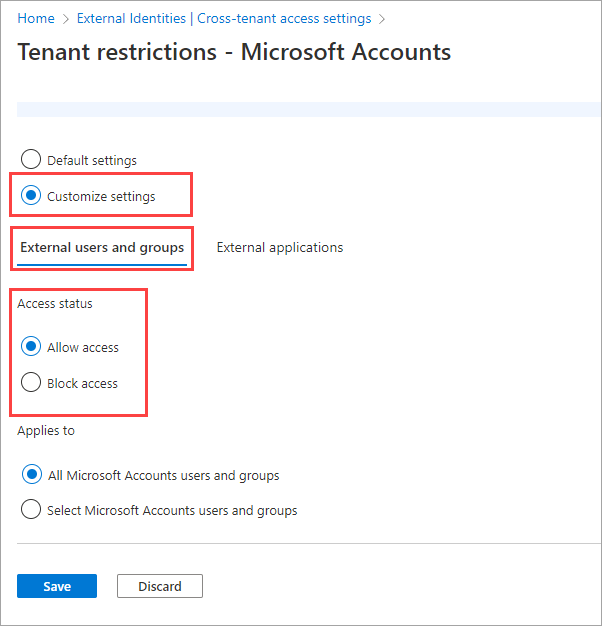

[ 外部ユーザーとグループ ] タブを選択します。[ アクセスの状態] で、次のいずれかのオプションを選択します。

- アクセスを許可する: 外部アカウントでサインインしているすべてのユーザーが外部アプリにアクセスできるようにします ([ 外部アプリケーション ] タブで指定)。

- アクセスをブロックする: 外部アカウントでサインインしているすべてのユーザーが外部アプリにアクセスできないようにします ([ 外部アプリケーション ] タブで指定)。

注

既定の設定は個々のアカウントまたはグループにスコープを設定できないため、適用対象は常にすべての<テナント>ユーザーとグループと等しくなります。 すべてのユーザーとグループのアクセスをブロックする場合は、([ 外部 アプリケーション] タブで) すべての外部アプリケーションへのアクセスをブロックする必要があることに注意してください。

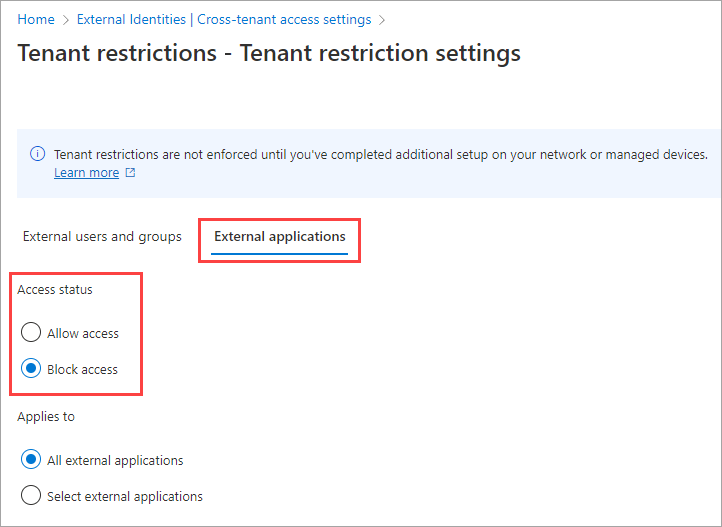

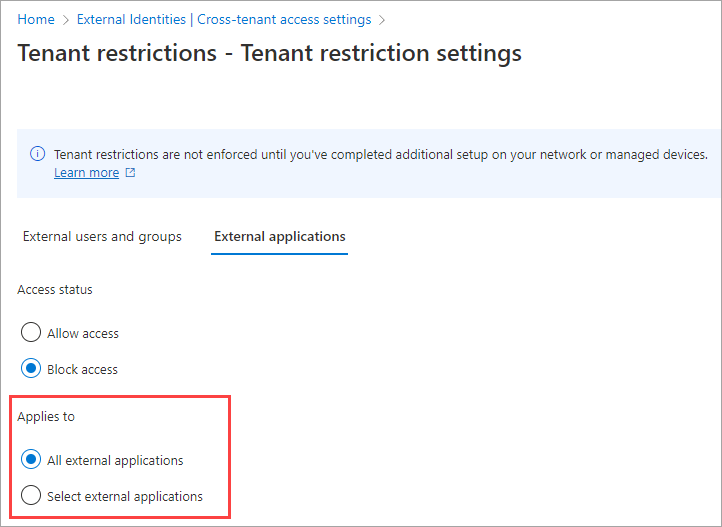

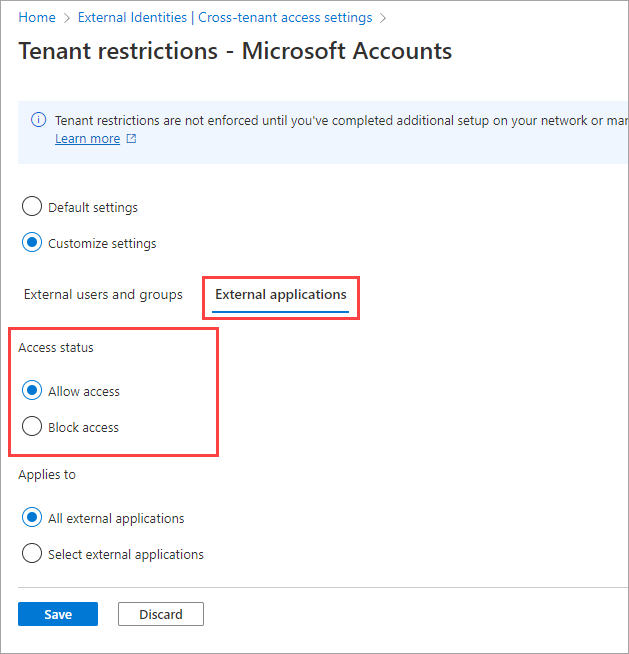

[ 外部アプリケーション ] タブを選択します。[ アクセスの状態] で、次のいずれかのオプションを選択します。

- アクセスを許可する: 外部アカウントでサインインしているすべてのユーザーが、[適用対象] セクションで指定されたアプリ に アクセスできるようにします。

- アクセスをブロックする: 外部アカウントでサインインしているすべてのユーザーが、[適用対象] セクションで指定されたアプリ にアクセスできないように します。

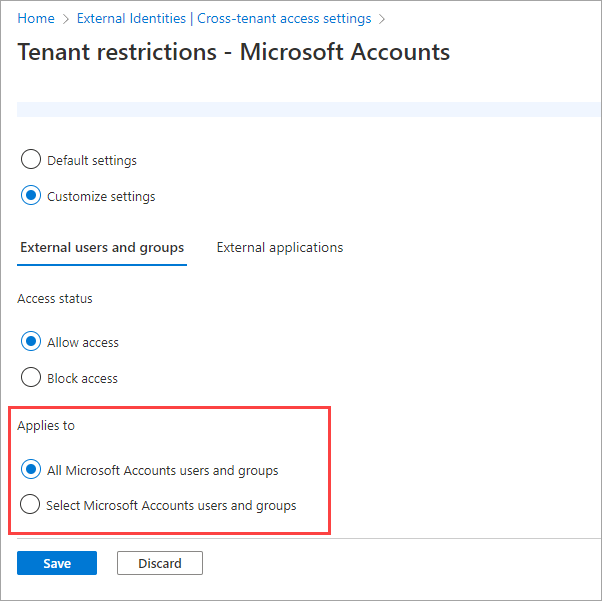

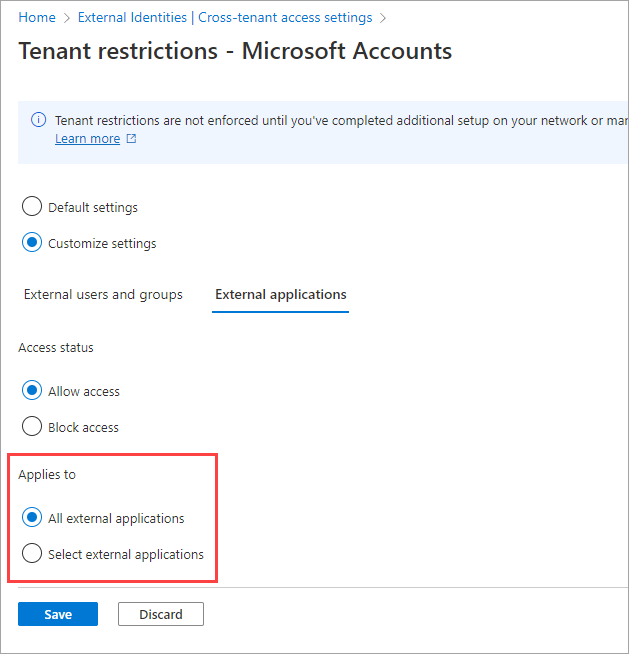

[ 適用対象] で、次のいずれかのオプションを選択します。

すべての外部アプリケーション: [アクセスの状態 ] で選択したアクションをすべての外部アプリケーションに適用します。 すべての外部アプリケーションへのアクセスをブロックする場合は、([ 外部 ユーザーとグループ] タブで) すべてのユーザーとグループのアクセスをブロックする必要もあります。

外部アプリケーションの選択: [アクセスの状態 ] でアクションを適用する外部アプリケーションを選択できます。

アプリケーションを選択するには、[ Microsoft アプリケーションの追加] または [他のアプリケーションの追加] を選択します。 次に、アプリケーション名またはアプリケーション ID ( クライアント アプリ ID または リソース アプリ ID) で検索し、アプリを選択します。 (一般的に使用される Microsoft アプリケーションの ID の一覧を参照してください)。アプリをさらに追加する場合は、[ 追加 ] ボタンを使用します。 完了したら、[ 送信] を選択します。

[保存] を選択します。

ステップ 2: 特定のパートナー用にテナント制限 v2 を構成する

テナントの制限を使用して既定でアクセスをブロックするが、ユーザーが独自の外部アカウントを使用して特定のアプリケーションにアクセスできるようにするとします。 たとえば、ユーザーが自分の Microsoft アカウントを使用して Microsoft Learn にアクセスできるようにする場合です。 このセクションの手順では、既定の設定よりも優先される組織固有の設定を追加する方法について説明します。

Microsoft Entra 管理センターに、少なくともセキュリティ管理者または条件付きアクセス管理者としてサインインします。

Entra ID>外部アイデンティティ>テナント間のアクセス設定に移動します。

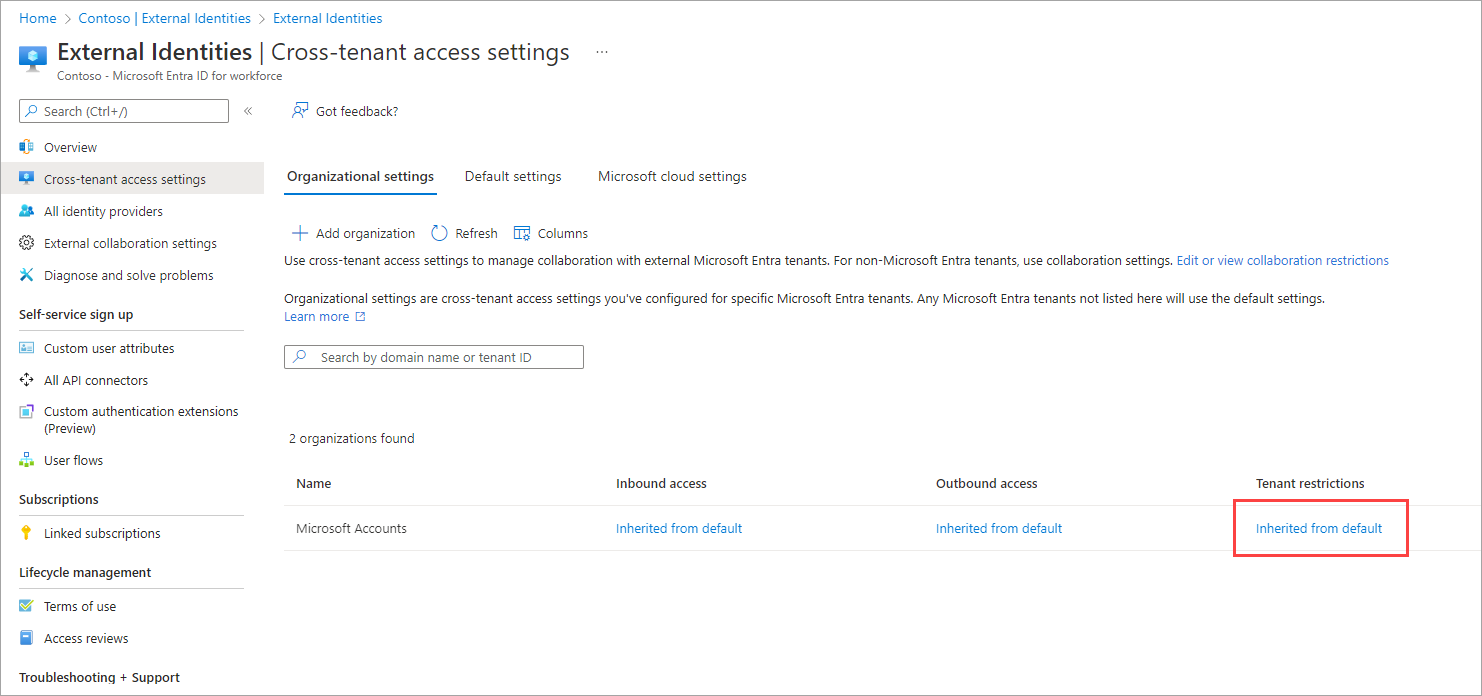

[ 組織の設定] を選択します。

注

追加する組織が既に一覧に追加されている場合は、追加をスキップして、設定の変更に直接進むことができます。

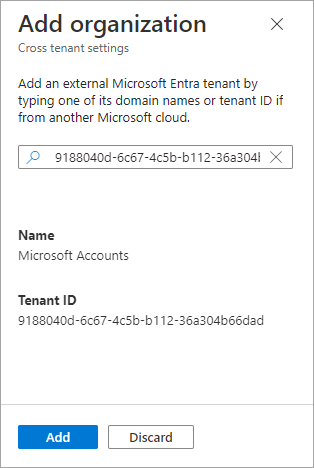

[ 組織の追加] を選択します。

[ 組織の追加 ] ウィンドウで、組織の完全なドメイン名 (またはテナント ID) を入力します。

たとえば、Microsoft アカウントの次のテナント ID を検索します。

9188040d-6c67-4c5b-b112-36a304b66dad

検索結果で組織を選択し、[ 追加] を選択します。

設定を変更します。 組織の設定の一覧で組織を検索し、水平方向にスクロールして [テナントの制限] 列を表示します。 この時点で、この組織のすべてのテナント制限の設定が、既定の設定から継承されます。 この組織の設定を変更するには、[ 既定から継承 ] リンクを選択します。

組織 の [テナント制限 ] ウィンドウが表示されます。 テナント ID とポリシー ID の値をコピーします。 後でテナント制限を有効にするように Windows クライアントを構成するときに使用します。

[ 設定のカスタマイズ] を選択し、[ 外部ユーザーとグループ ] タブを選択します。[ アクセスの状態] で、オプションを選択します。

- アクセスを許可する: [外部アカウントでサインインしているユーザー に適用] で指定されたユーザーとグループが外部アプリにアクセスできるようにします ([ 外部アプリケーション ] タブで指定)。

- アクセスをブロックする: [外部アカウントでサインインしているユーザー に適用 ] で指定されたユーザーとグループが外部アプリにアクセスできないようにします ([ 外部アプリケーション ] タブで指定)。

この記事の Microsoft アカウントの例では、[ アクセスを許可する] を選択します。

[適用対象] で、[すべての <組織>ユーザーおよびグループを選択します。

注

ユーザーの細分性は Microsoft アカウントではサポートされていないため、 Select <organization> ユーザーとグループ の機能は使用できません。 他の組織の場合は、[ select <organization> ユーザーとグループを選択し、次の手順を実行できます。

- [ 外部ユーザーとグループの追加] を選択します。

- [ 外部ユーザーまたはグループ ID の追加 ] ウィンドウで、追加するユーザーまたはグループのオブジェクト ID を入力します。

- 右側のドロップダウンで、ユーザーとグループのどちらであるかを選択します。

- さらに追加する場合は、[ 追加 ] を選択し、これらの手順を繰り返します。 追加するユーザーとグループの入力が完了したら、[ 送信] を選択します。

[ 外部アプリケーション ] タブを選択します。[ アクセスの状態] で、外部アプリケーションへのアクセスを許可またはブロックするかどうかを選択します。

- アクセスの許可: ユーザーが外部アカウントを使用している場合、[適用対象] で指定された外部アプリケーション への アクセスをユーザーに許可します。

- アクセスをブロックする: ユーザーが外部アカウントを使用している場合に[ 適用 対象]で指定された外部アプリケーションへのアクセスをユーザーがブロックします。

この記事の Microsoft アカウントの例では、[ アクセスを許可する] を選択します。

[ 適用対象] で、次のいずれかのオプションを選択します。

- すべての外部アプリケーション: [アクセスの状態 ] で選択したアクションをすべての外部アプリケーションに適用します。

- 外部アプリケーションの選択: [アクセスの状態 ] で選択したアクションをすべての外部アプリケーションに適用します。

この記事の Microsoft アカウントの例では、[ 外部アプリケーションの選択] を選択します。

注

すべての外部アプリケーションへのアクセスをブロックする場合は、([ 外部 ユーザーとグループ] タブで) すべてのユーザーとグループのアクセスをブロックする必要もあります。

[外部アプリケーションの選択] を選択した場合は、次の手順を実行します。

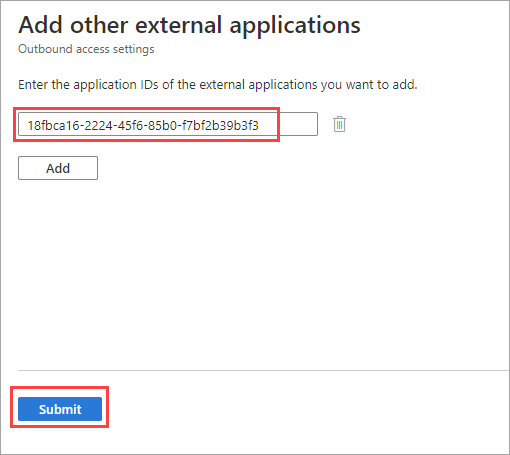

- [ Microsoft アプリケーションの追加] または [他のアプリケーションの追加] を選択します。 この記事の Microsoft Learn の例では、[他の アプリケーションの追加] を選択します。

- 検索ボックスに、アプリケーション名またはアプリケーション ID ( クライアント アプリ ID または リソース アプリ ID) を入力します。 (一般的に使用される Microsoft アプリケーションの ID の一覧を参照してください)。この記事の Microsoft Learn の例では、アプリケーション ID

18fbca16-2224-45f6-85b0-f7bf2b39b3f3を入力します。 - 検索結果でアプリケーションを選択し、[ 追加] を選択します。

- 追加するアプリケーションごとに、上記の手順を繰り返します。

- アプリケーションの選択が完了したら、[ 送信] を選択します。

選択したアプリケーションが [ 外部アプリケーション ] タブに表示されます。 [保存] を選択します。

![選択したアプリケーションと [保存] ボタンを示すスクリーンショット。](media/tenant-restrictions-v2/add-app-save.png)

注

Microsoft アカウント テナントをブロックしても、ブロックされません。

- ユーザーから送信されないデバイス トラフィック。 たとえば、Autopilot、Windows Update、組織のデータ収集のトラフィックなどです。

- コンシューマー アカウントの B2B 認証。

- 多くの Azure アプリと Office.com で使用されるパススルー認証。アプリでは Microsoft Entra ID を使用してコンシューマー コンテキストでコンシューマー ユーザーをサインインします。

クライアント側でテナント制限 v2 を構成する

クライアントに対してテナント制限 v2 を適用するには、以下の 3 つのオプションがあります。

- Microsoft Entra Global Secure Access の一部としてユニバーサル テナント制限 v2 を使用する

- 企業プロキシでテナント制限 v2 を設定する

- Windows マネージド デバイスでテナント制限を有効にする (プレビュー)

オプション 1: Microsoft Entra Global Secure Access の一部としてユニバーサル テナント制限 v2 を使用する

Microsoft Entra Global Secure Access の一部としてのユニバーサル テナント制限 v2 は、すべてのデバイスとプラットフォームに対して認証プレーン保護を提供します。

オプション 2: 企業プロキシでテナント制限 v2 を設定する

企業ネットワーク内のすべてのデバイスとアプリでサインインが制限されるようにするには、テナント制限 v2 を適用するように会社のプロキシを構成します。 企業プロキシでテナント制限を構成してもデータ プレーンの保護は提供されませんが、認証プレーンの保護は提供されます。

重要

以前にテナント制限を設定した場合は、login.live.com への restrict-msa の送信を停止する必要があります。 それ以外の場合、新しい設定は、Microsoft アカウントのサインイン サービスに対する既存の手順と競合します。

次のようにして、テナント制限 v2 ヘッダーを構成します。

ヘッダー名 ヘッダー値 サンプル値 sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>aaaabbbb-0000-cccc-1111-dddd2222eeee:1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5-

TenantIDは、Microsoft Entra テナント ID です。 この値を見つけるには、 Microsoft Entra 管理センター にサインインし、 Entra ID>Overview>Properties を参照します。 -

policyGUIDは、テナント間アクセス ポリシーのオブジェクト ID です。 この値を見つけるには、/crosstenantaccesspolicy/defaultを呼び出し、返されたidフィールドを使用します。

-

会社のプロキシで、テナント制限 v2 ヘッダーを次の Microsoft サインイン ドメインに送信します。

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

このヘッダーにより、ネットワーク上のすべてのサインインでテナント制限 v2 ポリシーが適用されます。 このヘッダーは、Teams 会議、SharePoint ファイル、または認証を必要としないその他のリソースへの匿名アクセスはブロックしません。

重要

プロキシのテナント制限 v1 と v2 では、login.microsoftonline.com などのサインイン URL への要求の暗号化解除が必要です。 Microsoft では、テナント制限のヘッダー挿入を目的として、これらのサインイン ドメインのトラフィックの暗号化解除をサポートしています。 この暗号化解除は、「 Microsoft 365 でサードパーティのネットワーク デバイスまたはソリューションを使用する」のポリシーに対する有効な例外です。

中断と検査をサポートしないテナント制限 v2

Windows 以外のプラットフォームの場合、トラフィックを中断して検査し、プロキシ経由でテナント制限 v2 パラメータをヘッダーに追加できます。 ただし、一部のプラットフォームでは中断と検査がサポートされていないため、テナント制限 v2 は機能しません。 これらのプラットフォームでは、Microsoft Entra ID の次の機能によって保護を提供できます:

- 条件付きアクセス: 管理対象デバイスまたは準拠デバイスのみの使用を許可する

- 条件付きアクセス: ゲスト ユーザーまたは外部ユーザーのアクセスを管理する

- B2B コラボレーション: パラメーター Restrict-Access-To-Tenants に記載されているのと同じテナントに対するテナント間アクセスによって送信規則を制限する

- B2B コラボレーション: Restrict-Access-To-Tenants パラメーターにリストされているのと同じドメインに B2B ユーザーへの招待を制限する

- アプリケーション管理: ユーザーがアプリケーションに同意する方法を制限する

- Intune: Intune を介してアプリ ポリシーを適用して、管理対象アプリの使用を、デバイスを登録したアカウントの UPN のみに制限 します ([ アプリで構成された組織アカウントのみを許可する] の下)

これらの代替手段は保護を提供しますが、テナントの制限によってのみ、特定のシナリオに対応できます。 たとえば、ブラウザーを使用して、専用アプリではなく Web 経由で Microsoft 365 サービスにアクセスできます。

オプション 3: Windows マネージド デバイスでテナント制限を有効にする (プレビュー)

テナント制限 v2 ポリシーを作成したら、テナント ID とポリシー ID をデバイスのテナント 制限 構成に追加することで、各 Windows 10 または Windows 11 デバイスにポリシーを適用できます。

Windows デバイスでテナント制限を有効にすると、ポリシーの適用に企業プロキシは必要ありません。 テナント制限 v2 を適用するために、デバイスを Microsoft Entra ID で管理する必要はありません。 グループ ポリシーで管理されているドメイン参加済みデバイスもサポートされます。

重要

Windows のテナント制限 v2 は、一部のシナリオで認証プレーンとデータ プレーンを保護するのに役立つ部分的なソリューションです。 これはマネージド Windows デバイスで動作し、.NET スタック、Chrome、または Firefox を保護しません。 Windows GPO ソリューションは、 Microsoft Entra Global Secure Access (プレビュー) のユニバーサル テナント制限を使用してデータ プレーンのサポートが一般公開されるまで、パブリック プレビューで一時的なソリューションを提供します。

グループ ポリシーを使用してテナントの制限を展開する

グループ ポリシーを使って、テナント制限の構成を Windows デバイスに展開できます。 次のリソースを参照してください。

- Windows 10 November 2021 Update の管理用テンプレート (21H2)

- Windows 10 November 2021 Update (21H2) のグループ ポリシー設定リファレンス スプレッドシート

デバイスでポリシーをテストする

デバイスでテナント制限 v2 ポリシーをテストするには、次の手順のようにします。

注

デバイスでは、最新の更新プログラムが適用された Windows 10 または Windows 11 が実行されている必要があります。

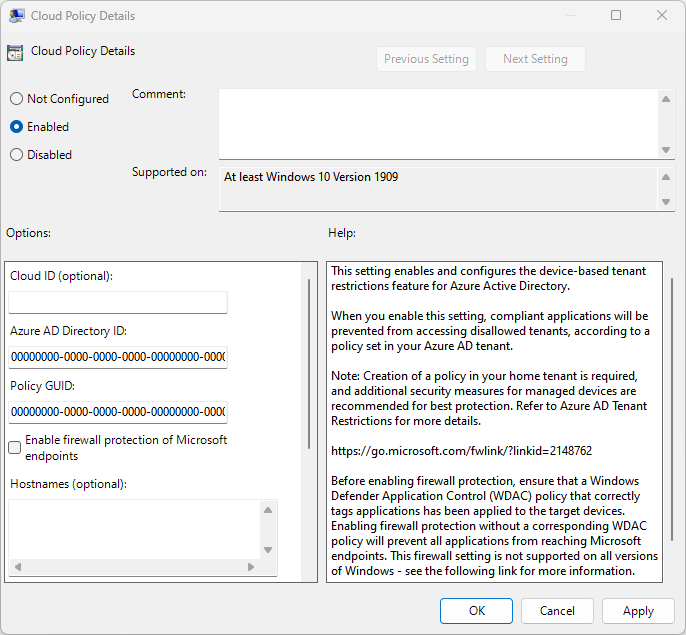

Windows コンピューターで、Windows ロゴ キーを選択し、「 gpedit」と入力し、[ グループ ポリシーの編集] (コントロール パネル) を選択します。

コンピューターの構成>管理者テンプレート>Windows コンポーネント>テナントの制限に移動します。

右側のウィンドウで [ クラウド ポリシーの詳細 ] を右クリックし、[ 編集] を選択します。

前に記録した テナント ID と ポリシー ID の 値 (手順 7 の 手順 1: 既定のテナント制限の構成) を取得し、次のフィールドに入力します。 その他のフィールドはすべて空白のままにしておきます。

Microsoft Entra ディレクトリ ID: Microsoft Entra 管理センターにサインインし、Entra ID>> を参照して、前に記録したテナント ID の値を入力します。

ポリシー GUID: テナント間アクセス ポリシーの ID。 これは、前に記録した ポリシー ID 値 です。

[ OK] を選択します。

テナント制限 v2 のイベントを表示する

イベント ビューアーでテナントの制限に関連するイベントを表示します。

- イベント ビューアーで、 アプリケーションとサービス ログを開きます。

- Microsoft>Windows>TenantRestrictions>Operational に移動し、イベントを探します。

PowerShell などの Chrome、Firefox、.NET アプリケーションをブロックする

アプリケーションをブロックするには、Windows で App Control for Business (旧称 Windows Defender Application Control [WDAC]) を設定し、Windows ファイアウォール設定を有効にする必要があります。

Microsoft リソースへのアクセスを制御するように App Control for Business を設定する

App Control for Business は、Windows に組み込まれているポリシー エンジンであり、ユーザーのデバイスで実行できるアプリケーションを制御できます。 テナント制限 v2 の場合は、App Control for Business を使用して、 更新されていないアプリ (テナント制限 v2 保護を提供しないアプリ) が Microsoft リソースにアクセスするのをブロックする必要があります。 この要件により、選択したブラウザーとアプリを引き続き使用できます。一方、Microsoft Entra によって保護されたデータには、セキュリティで保護された手段でのみアクセスできることを認識できます。

非対応アプリは Windows ネットワーク スタックを使用しないため、Windows に追加されたテナント制限 v2 機能の恩恵を受けられません。 Microsoft Entra の login.live.com、またはテナントの制限 v2 保護が必要であることを示す Microsoft リソースにシグナルを送信することはできません。 そのため、未対応のアプリに依存してデータ プレーン保護を提供することはできません。

App Control for Business を使用すると、次の 2 つの方法で、未対応のアプリから保護できます。

- 未対応のアプリを完全に使用しないようにします (つまり、PowerShell または Chrome の実行を完全にブロックします)。 実行できるアプリを制御する標準の App Control for Business ポリシーを使用できます。

- 未対応アプリの使用を許可しますが、Microsoft リソースへのアクセスをブロックします。 この方法では、アプリ ID タグ付け ポリシー (

AppIdTaggingPolicy) と呼ばれる特別な App Control for Business ポリシーを使用します。

どちらのオプションでも、まず App Control for Business ポリシーを作成する必要があります。 次に、必要に応じて、アプリ ID のタグ付けポリシーに変換します。 最後に、テスト マシンでテストした後、デバイスに適用します。

詳細については、「 App Control AppId タグ付けポリシーの作成」を参照してください。

注

次の手順では、ポリシーの作成に必要な最新の PowerShell コマンドレットにアクセスするために、up-to-date Windows デバイスが必要です。

手順 1: アプリ制御ポリシー ウィザードを使用してポリシーを作成する

アプリ制御ポリシー ウィザードをインストールします。

[ ポリシーの作成] を選択し、ポリシーの形式を選択します。 既定値は 複数のポリシー、基本ポリシーです。

基本テンプレートを選択します (推奨: 既定の Windows または Microsoft を許可)。 詳細な手順については、「 テンプレートの基本ポリシー」を参照してください。

ポリシーをアプリ ID タグ付けポリシーに変換すると、ウィザードではポリシー ルールが設定されていると想定されます。 ここで設定できますが、必須ではありません。 これらのポリシールールには、 高度なブート オプション メニュー、 スクリプト強制の無効化、 ストア アプリケーションの適用、 監査モード、 およびユーザー モードのコード整合性が含まれます。

ポリシー XML の保存場所を選択し、ポリシーを作成します。

手順 2: ポリシーをアプリ ID タグ付けポリシーに変換する

ウィザードでポリシーを作成した後、または PowerShell を使用して独自のポリシーを作成した後、.xml 出力をアプリ ID タグ付けポリシーに変換します。 タグ付けポリシーは、Microsoft リソースへのアクセスを許可するアプリをマークします。 GUID 出力は、新しいポリシー ID です。

Set-CIPolicyIdInfo -ResetPolicyID .\policy.xml -AppIdTaggingPolicy -AppIdTaggingKey "M365ResourceAccessEnforced" -AppIdTaggingValue "True"

手順 3: テスト用のポリシーをコンパイルして展開する

ポリシーを編集し、アプリ ID タグ付けポリシーに変換した後、ファイル名と一致するポリシー ID でコンパイルします。

ConvertFrom-CIPolicy .\policy.xml ".\{PolicyID}.cip"

次に、ポリシーを CiPolicies\Active ディレクトリに展開します。

copy ".\{Policy ID}.cip" c:\windows\system32\codeintegrity\CiPolicies\Active\

RefreshPolicy.exeを呼び出して、システムのポリシー を 更新します。

Windows ファイアウォール設定を有効にする

Windows ファイアウォール機能を使用すると、保護されていないアプリが Chrome、Firefox、PowerShell などの .NET アプリケーション経由で Microsoft リソースにアクセスするのをブロックできます。 これらのアプリケーションは、テナント制限 v2 ポリシーに従ってブロックまたは許可されます。

たとえば、テナント制限 v2 の顧客識別プログラム (CIP) ポリシーに PowerShell を追加し、テナント制限 v2 ポリシーのエンドポイント 一覧に graph.microsoft.com している場合、PowerShell はファイアウォールを有効にしてアクセスできる必要があります。

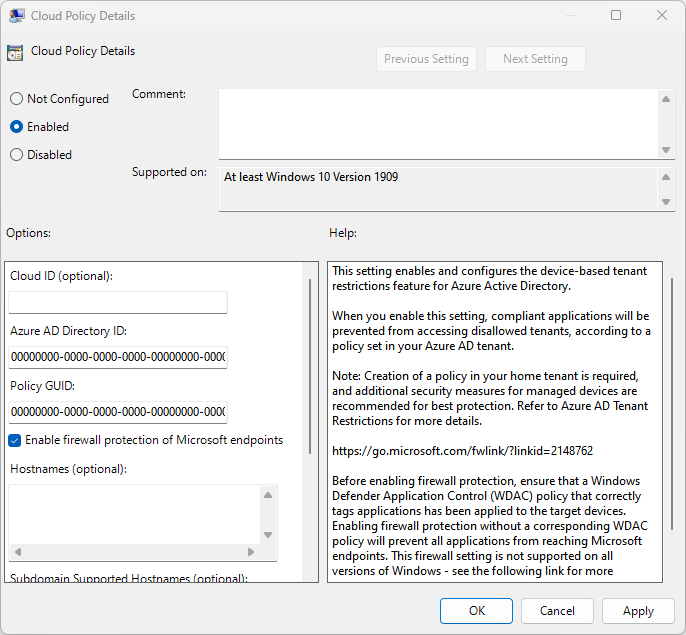

Windows コンピューターで、Windows ロゴ キーを選択し、「 gpedit」と入力し、[ グループ ポリシーの編集] (コントロール パネル) を選択します。

コンピューターの構成>管理者テンプレート>Windows コンポーネント>テナントの制限に移動します。

右側のウィンドウで [ クラウド ポリシーの詳細 ] を右クリックし、[ 編集] を選択します。

[ Microsoft エンドポイントのファイアウォール保護を有効にする ] チェック ボックスをオンにし、[ OK] を選択します。

gpudateを実行して、デバイスのグループ ポリシーを更新します。gupdate /forceデバイスを再起動します。

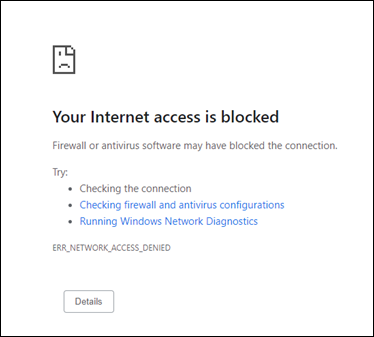

テナント制限 v2 がアクセスをブロックすることをテストする

ファイアウォールとビジネス向けアプリコントロールの設定を有効にしたら、Chrome ブラウザーを使用してサインインし、office.com にアクセスしてみてください。 サインインは、次のメッセージで失敗します。

テナントの制約とデータプレーンのサポート(プレビュー版)

次のリソースでは、テナント制限 v2 が適用されます。 これらのリソースは、不正なアクターが侵入されたトークンまたは匿名でリソースに直接アクセスするトークン侵入シナリオに対処します。

- チーム

- SharePoint Online (OneDrive アプリなど)

- Exchange Online (Outlook アプリなど)

- Office.com と Office アプリ

テナントの制限と Microsoft Forms (プレビュー)

テナント制限 v2 が適用されると、Microsoft Forms から外部でホストされているフォームへの匿名または認証されていない ID アクセスがすべて自動的にブロックされます。

テナント制限と Microsoft Teams (プレビュー)

既定では、Teams にはオープン フェデレーションがあります。 外部テナントがホストする会議には誰も参加を妨げられません。 Teams 会議へのアクセスをより細かく制御するには、Teams の フェデレーション制御を 使用して、特定のテナントを許可またはブロックします。 これらのフェデレーション コントロールとテナント制限 v2 を使用して、Teams 会議への匿名アクセスをブロックすることもできます。

Teams にテナント制限を適用するには、Microsoft Entra のテナント間アクセス設定でテナント制限 V2 を構成する必要があります。 また、Teams 管理ポータルでフェデレーション コントロールを設定し、Teams を再起動する必要があります。 企業プロキシに実装されているテナント制限 v2 では、Teams 会議、SharePoint ファイル、および認証を必要としないその他のリソースへの匿名アクセスはブロックされません。

Teams のテナント制限の使用を検討している場合は、ID に関する次の点に留意してください。

- Teams では現在、ユーザーは企業が提供する ID または自宅で提供される ID を使用 して、外部 でホストされている会議に参加できます。 外向けのテナント間アクセス設定を使用して、企業または家庭から提供された ID を持つユーザーが外部でホストされている Teams 会議に参加できるように管理できます。

- テナント制限により、ユーザーは外部で発行された ID を使って Teams 会議に参加できなくなります。

注

Microsoft Teams アプリは、SharePoint Online アプリと Exchange Online アプリに依存しています。 Microsoft Teams サービス、SharePoint Online、または Exchange Online に個別にポリシーを設定するのではなく、Office 365 アプリでテナント制限 v2 ポリシーを設定することをお勧めします。 Office 365 の一部であるいずれかのアプリケーション (SharePoint Online、Exchange Online など) を許可またはブロックすると、Microsoft Teamsなどのアプリにも影響します。 同様に、Microsoft Teams アプリが許可またはブロックされている場合、Teams アプリ内の SharePoint Online と Exchange Online が影響を受けます。

完全に匿名の会議への参加

テナント制限 v2 では、外部でホストされている Teams 会議への認証されていない、外部から発行されたすべての ID アクセスが自動的にブロックされます。

たとえば、Contoso が Teams フェデレーション コントロールを使用して Fabrikam テナントをブロックするとします。 Contoso デバイスを持つユーザーが Fabrikam アカウントを使用して Contoso Teams 会議に参加する場合、匿名ユーザーとして会議に参加できます。 Contoso がテナント制限 v2 も有効にすると、Teams は匿名アクセスをブロックし、ユーザーは会議に参加できません。

外部発行の ID で会議に参加する

テナント制限 v2 ポリシーを構成して、外部で発行された ID を持つ特定のユーザーまたはグループが、外部でホストされる特定の Teams 会議に参加できるようにすることができます。 この構成では、ユーザーは外部で発行された ID を使用して Teams にサインインし、指定されたテナントの外部でホストされている Teams 会議に参加できます。

| 認証 ID | 認証されたセッション | 結果 |

|---|---|---|

| テナント メンバー ユーザー 例: ユーザーは、ホーム ID をメンバー ユーザー ( user@<mytenant>.com など) として使用します。 |

認証済み | テナント制限 v2 は Teams 会議へのアクセスを許可します。 テナント制限 v2 は、テナント メンバー ユーザーには適用されません。 テナント間アクセスの受信/送信ポリシーが適用されます。 |

| 匿名 例: ユーザーは、InPrivate ブラウザー ウィンドウで認証されていないセッションを使用して Teams 会議にアクセスしようとします。 |

未認証 | テナント制限 v2 は、Teams 会議へのアクセスをブロックします。 |

| 外部から発行された ID 例: ユーザーは、自宅の ID ( user@<externaltenant>.com など) 以外の ID を使用します。 |

外部発行の ID として認証 | テナント制限 v2 ポリシーは、Teams 会議へのアクセスを許可またはブロックします。 ポリシーで許可されている場合、ユーザーは会議に参加できます。 それ以外の場合、アクセスはブロックされます。 |

テナント制限 v2 と SharePoint Online (プレビュー)

SharePoint Online では、認証プレーンとデータ プレーンの両方でテナント制限 v2 がサポートされています。

認証されたセッション

テナントでテナント制限 v2 が有効になっている場合、認証中に未承認のアクセスがブロックされます。 ユーザーが認証されたセッションなしで SharePoint Online リソースに直接アクセスすると、サインインを求められます。 テナント制限 v2 ポリシーでアクセスが許可されている場合、ユーザーはリソースにアクセスできます。 それ以外の場合、アクセスはブロックされます。

匿名アクセス (プレビュー)

ユーザーがホーム テナントまたは企業 ID を使用して匿名ファイルにアクセスしようとすると、ユーザーはファイルにアクセスできます。 ただし、ユーザーが外部から発行された ID を使用して匿名ファイルにアクセスしようとすると、アクセスはブロックされます。

たとえば、ユーザーがテナント A のテナント制限 v2 で構成されたマネージド デバイスを使用しているとします。ユーザーがテナント A リソースに対して生成された匿名アクセス リンクを選択した場合、ユーザーはリソースに匿名でアクセスできる必要があります。 ただし、ユーザーがテナント B の SharePoint Online 用に生成された匿名アクセス リンクを選択すると、サインインするように求められます。 外部から発行された ID を介したリソースへの匿名アクセスは常にブロックされます。

テナント制限 v2 と OneDrive (プレビュー)

認証されたセッション

テナントでテナント制限 v2 が有効になっている場合、認証中に未承認のアクセスがブロックされます。 ユーザーが認証されたセッションなしで OneDrive リソースに直接アクセスすると、サインインするように求められます。 テナント制限 v2 ポリシーでアクセスが許可されている場合、ユーザーはリソースにアクセスできます。 それ以外の場合、アクセスはブロックされます。

匿名アクセス (プレビュー)

SharePoint と同様に、OneDrive は認証プレーンとデータ プレーンの両方でテナント制限 v2 をサポートしています。 OneDrive への匿名アクセスのブロックもサポートされています。 たとえば、テナント制限 v2 ポリシーの適用は、OneDrive エンドポイント (microsoft-my.sharepoint.com) で機能します。

この記事で扱わない内容

OneDrive for Consumer アカウント (onedrive.live.com 経由) では、テナント制限 v2 はサポートされていません。 一部の URL (onedrive.live.com など) は区別されておらず、レガシ スタックを使用します。 ユーザーがこれらの URL から OneDrive コンシューマー テナントにアクセスする場合、ポリシーは適用されません。 回避策としては、プロキシ レベルで https://onedrive.live.com/ をブロックできます。

テナントの制限 v2 とサービス プリンシパル

テナント制限 v2 は、サービス プリンシパルからのアクセスをブロックします。 クライアント シグナリングを有効にするには、次の方法を使用します。

ファイアウォールまたは企業プロキシ。 サービス プリンシパルを使用してサインインします。

$client_id = "00001111-aaaa-2222-bbbb-3333cccc4444" $clientSecret = Get-Credential -Username $client_id Connect-MgGraph -TenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee" -ClientSecretCredential $clientSecretサインインは次の状態で失敗します。

Connect-MgGraph : ClientSecretCredential authentication failed: AADSTS5000211: A tenant restrictions policy added to this request by a device or network administrator does not allow access to 'tenant'.Windows GPO。 [Microsoft エンドポイントのファイアウォール保護を有効にする] と [App Control for Business の有効化] をオンにする必要があります。 この記事で前述した PowerShell などの Chrome、Firefox、および .NET アプリケーションのブロック を参照してください。

Apple デバイス用の Microsoft Enterprise SSO プラグインでのテナントの制限

Apple デバイス用の Microsoft Enterprise SSO プラグインは、Apple の Enterprise SSO 機能をサポートするすべてのアプリケーションで、macOS、iOS、および iPadOS 上の Microsoft Entra アカウントにシングル サインオン (SSO) を提供します。 Apple デバイスに Microsoft Enterprise SSO プラグインを使用するには、ネットワーク プロキシ、傍受、およびその他のエンタープライズ システムから特定の URL を除外する必要があります。

組織で 2022 以降にリリースされた Apple OS バージョンを使用している場合は、MICROSOFT サインイン URL を TLS 検査から除外する必要はありません。 テナント制限機能を使用している場合は、Microsoft のサインイン URL で TLS 検査を行い、要求に必要なヘッダーを追加できます。 詳細については、 Apple デバイス用の Microsoft Enterprise SSO プラグインに関するページを参照してください。

macOS デバイス上のネットワーク構成を検証して、TLS 検査によって SSO 構成が破損していないことを確認できます。

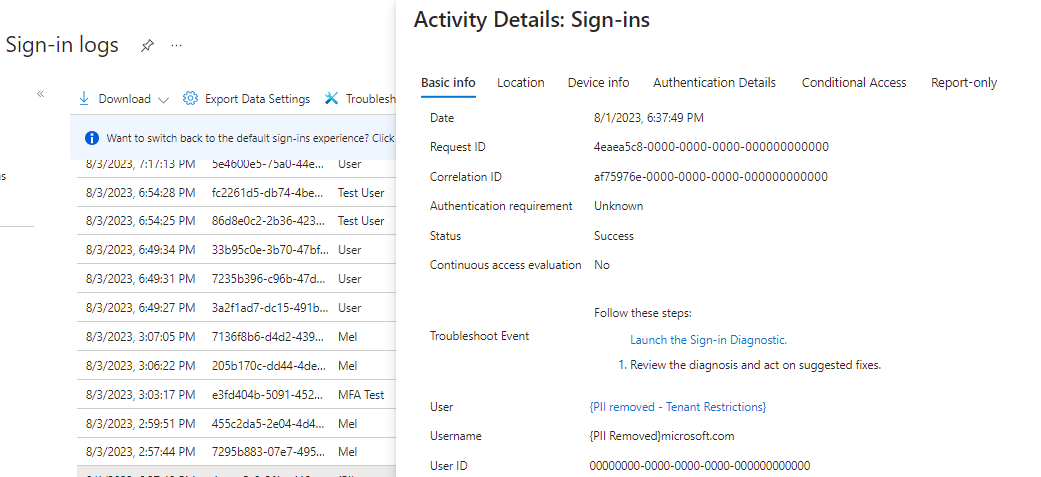

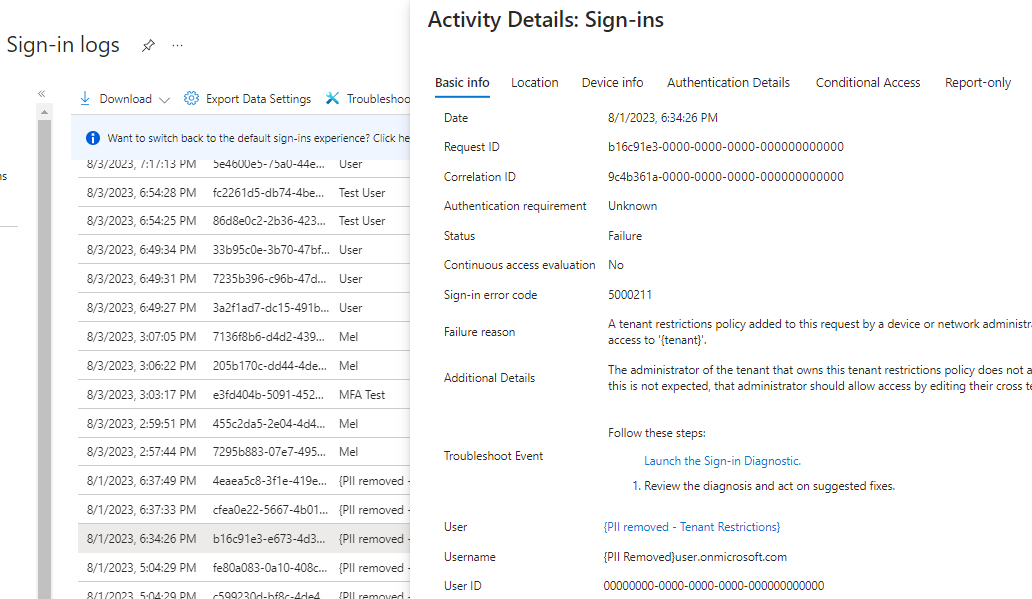

サインイン ログ

Microsoft Entra サインイン ログを使用すると、テナント制限 v2 ポリシーが適用されたサインインに関する詳細を表示できます。 B2B ユーザーがリソース テナントにサインインして共同作業を行うと、ホーム テナントとリソース テナントの両方にサインイン ログが生成されます。 これらのログには、使用されているアプリケーション、メール アドレス、テナント名、ホーム テナントとリソース テナントの両方のテナント ID などの情報が含まれます。 次の例は、正常なサインインを示しています。

サインインに失敗した場合、アクティビティの詳細には、失敗の理由に関する情報が表示されます。

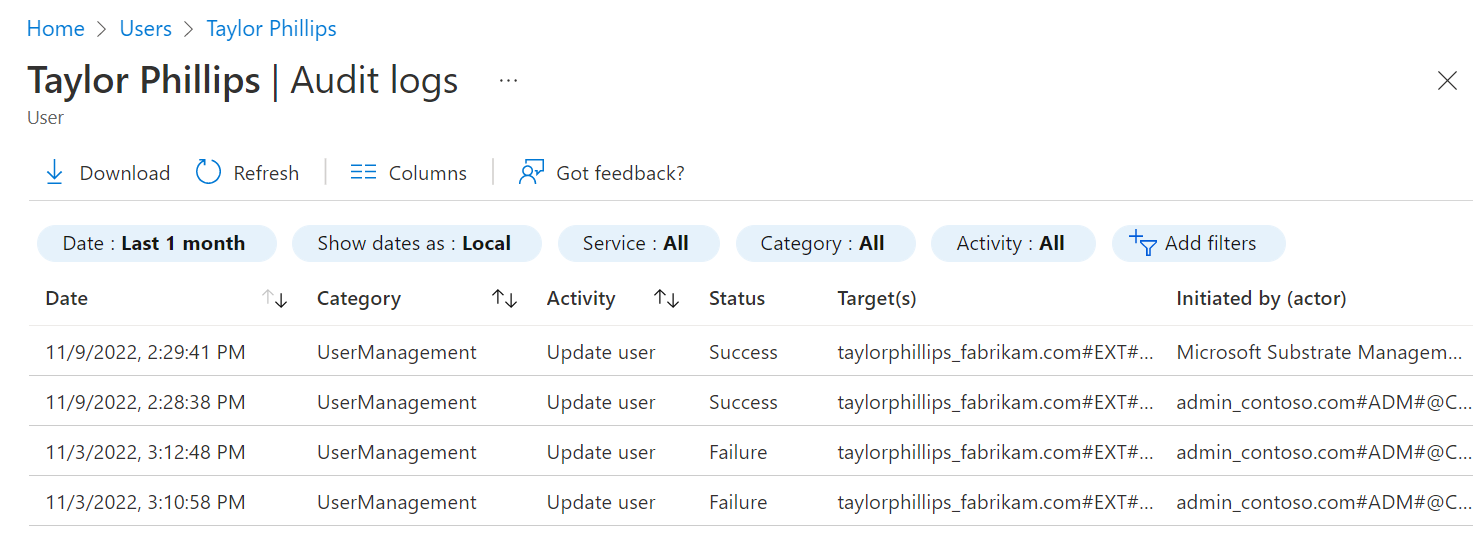

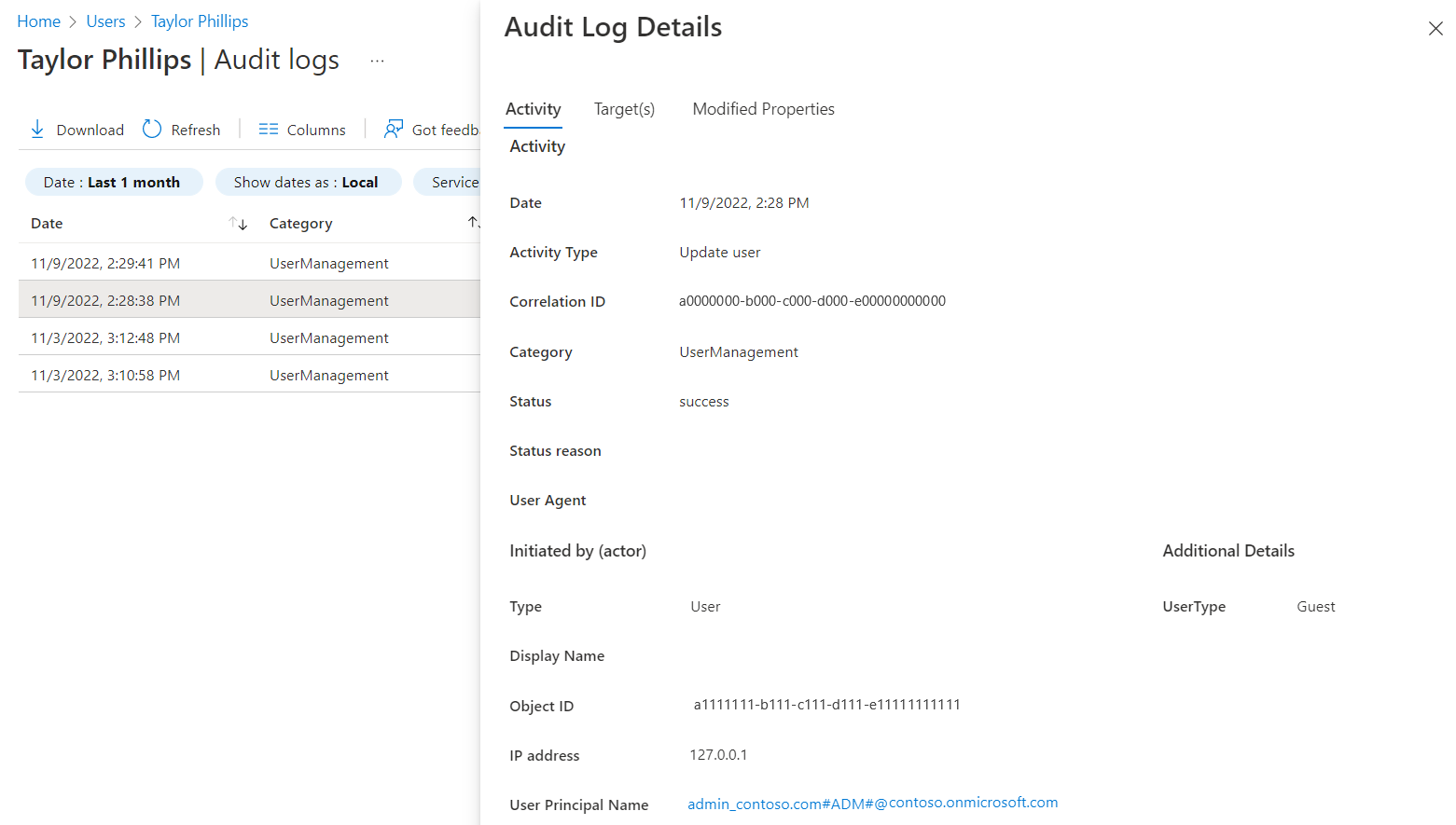

監査ログ

監査ログには、ゲスト ユーザーが開始したアクティビティを含む、システムアクティビティとユーザーアクティビティのレコードが表示されます。 [ 監視] でテナントの監査ログを表示することも、ユーザーのプロファイルに移動して特定のユーザーの監査ログを表示することもできます。

イベントの詳細を取得するには、ログ内のイベントを選択します。

これらのログを Microsoft Entra ID からエクスポートし、任意のレポート ツールを使用してレポートをカスタマイズすることもできます。

Microsoft Graph

Microsoft Graph を使用してポリシー情報を取得します。

HTTP 要求

既定のポリシーを取得します。

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultシステムの既定値にリセットします。

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultパートナー構成を取得する:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners特定のパートナー構成を取得します。

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad特定のパートナーを更新します。

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

要求本文

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

既知の制限事項

テナント制限 v2 は、すべてのクラウドでサポートされています。

TRv2 は認証プレーンでのクラウド間要求に制限を適用しないため、認証時にアクセスが許可されます。 ただし、TRv2 はデータ プレーンでのクラウド間要求をブロックします。 その結果、Windows グループ ポリシー (GPO) を使用すると、ユーザーはクラウド境界を越えて TRv2 対応リソースにアクセスできなくなります。

テナント制限 v2 は、企業プロキシ経由のクライアント シグナリングを使用した macOS Platform SSO 機能では機能しません。 テナント制限 v2 とプラットフォーム SSO を使用しているお客様は、グローバル Secure Access クライアント シグナリングでユニバーサル テナント制限 v2 を使用する必要があります。 これは、Appleの制限であり、中間ネットワークソリューションがヘッダーを挿入する際に、プラットフォームSSOがテナント制約と互換性がないというものです。 このようなソリューションの例として、Apple システムルート証明書の外部にある証明書信頼チェーンを使用するプロキシがあります。

TRv2 が有効になっている場合、Microsoft Entra 管理センターにアクセスすると、"アクセスが拒否されました" というエラーが発生する可能性があります。 この問題を解決するには、Microsoft Entra 管理センターの URL に次の機能フラグを追加します:

?feature.msaljs=true&exp.msaljsexp=true。 パートナー テナント (Fabrikam など) の管理センターにアクセスしていて、https://entra.microsoft.com/でエラーが発生した場合は、URL を次のように更新します:https://entra.microsoft.com/?feature.msaljs=true&exp.msaljsexp=true#home。 これにより、必要なフラグが有効になり、アクセスが復元されます。