ID 管理シナリオの SAP IDM から Microsoft Entra への移行

ビジネス アプリケーションに加えて、SAP は、SAP Cloud Identity Services や SAP Identity Management (SAP IDM) など、さまざまな ID およびアクセス管理テクノロジを提供し、お客様が SAP アプリケーション内で ID を維持できるようにしています。 組織がオンプレミスにデプロイする SAP IDM では、SAP R/3 デプロイ用に ID およびアクセス管理を以前から提供しています。 SAP は、SAP Identity Management のメンテナンスを終了します。 SAP Identity Management を使用していた組織向けに、Microsoft と SAP は共同で、それらの組織が ID 管理シナリオを SAP Identity Management から Microsoft Entra に移行するためのガイダンスを開発しています。

ID の最新化は、組織のセキュリティ体制を改善し、ユーザーとリソースを ID の脅威から保護するための重要かつ不可欠なステップです。 これは、ユーザー エクスペリエンスの向上や運用効率の最適化など、より強力なセキュリティ体制を超えた大きな利点を提供できる戦略的投資です。 多くの組織の管理者は、ID およびアクセス管理のシナリオの中心を完全にクラウドに移行することに関心を示しました。 オンプレミス環境がなくなった組織もあれば、クラウドでホストされる ID およびアクセス管理を、残りのオンプレミスのアプリケーション、ディレクトリ、データベースと統合する組織もあります。 ID サービスのクラウドへの変換の詳細については、「クラウドへの変革の体制」と「クラウドへの移行」を参照してください。

Microsoft Entra が提供するユニバーサル クラウドホスト型 ID プラットフォームでは、ユーザー、パートナー、顧客に対し、任意のプラットフォームやデバイスからクラウドやオンプレミスのアプリケーションにアクセスして共同作業を行うための 1 つの ID が提供されます。 このドキュメントでは、ID およびアクセス管理 (IAM) シナリオを SAP Identity Management から Microsoft Entra クラウドホスト型サービスに移行するための移行オプションとアプローチに関するガイダンスを提供します。このドキュメントは、新しいシナリオが移行可能になると随時更新されます。

Microsoft Entra とそのSAP 成果物統合の概要

Microsoft Entra は、Microsoft Entra ID (旧称 Azure Active Directory) や Microsoft Entra ID Governance などの製品ファミリです。 Microsoft Entra ID は、従業員やゲストがリソースへのアクセスに使用できる、クラウドベースの ID およびアクセス管理サービスです。 強力な認証と安全なアダプティブ アクセスを提供し、オンプレミスのレガシ アプリと数千のサービスとしてのソフトウェア (SaaS) アプリケーションの両方と統合し、シームレスなエンドユーザー エクスペリエンスを提供します。 Microsoft Entra ID Governance には、ユーザーがアクセスする必要があるアプリでユーザー ID を自動的に確立し、ジョブの状態またはロールの変更に応じてユーザー ID を更新および削除するための追加機能が用意されています。

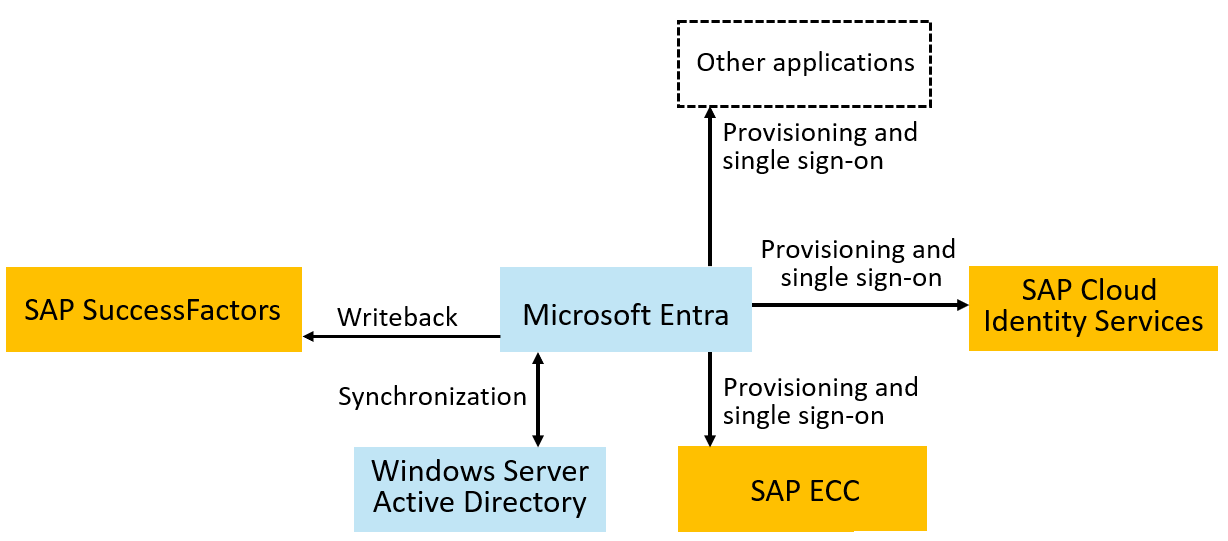

Microsoft Entra は、Microsoft Entra 管理センター、myapps ポータル、myaccess ポータルなどのユーザー インターフェイスを提供し、ID 管理操作と委任されたエンド ユーザーのセルフサービス用の REST API を提供します。 Microsoft Entra ID には、SuccessFactors、SAP ERP Central Component (SAP ECC) の統合が含まれており、SAP Cloud Identity Services を介して、S/4HANA やその他の多くの SAP アプリケーションへのプロビジョニングとシングル サインオンを提供できます。 こうした統合の詳細については、「SAP アプリケーションへのアクセスを管理する」を参照してください。 Microsoft Entra には、SAML、SCIM、SOAP、OpenID Connect などの標準プロトコルも実装されており、シングル サインオンやプロビジョニング用に他の多くのアプリケーションと直接統合できます。 Microsoft Entra には、Microsoft Entra Connect クラウド同期や、Microsoft Entra クラウド サービスを組織のオンプレミスのアプリケーション、ディレクトリ、データベースに接続するためのプロビジョニング エージェントを含むエージェントもあります。

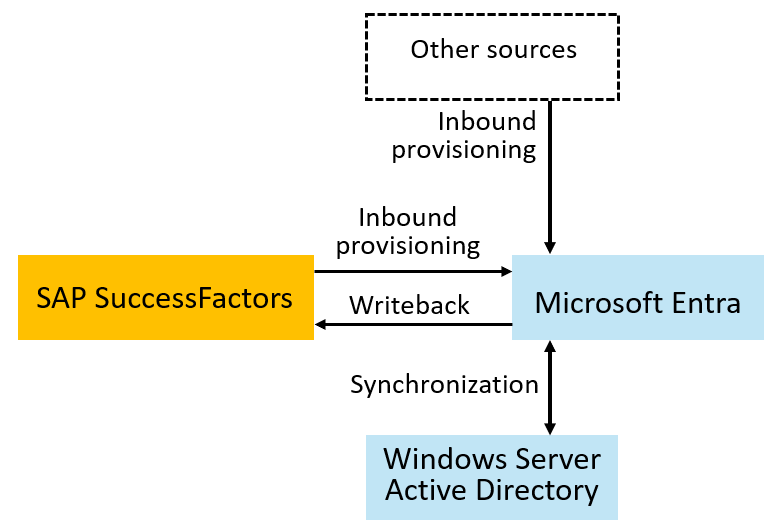

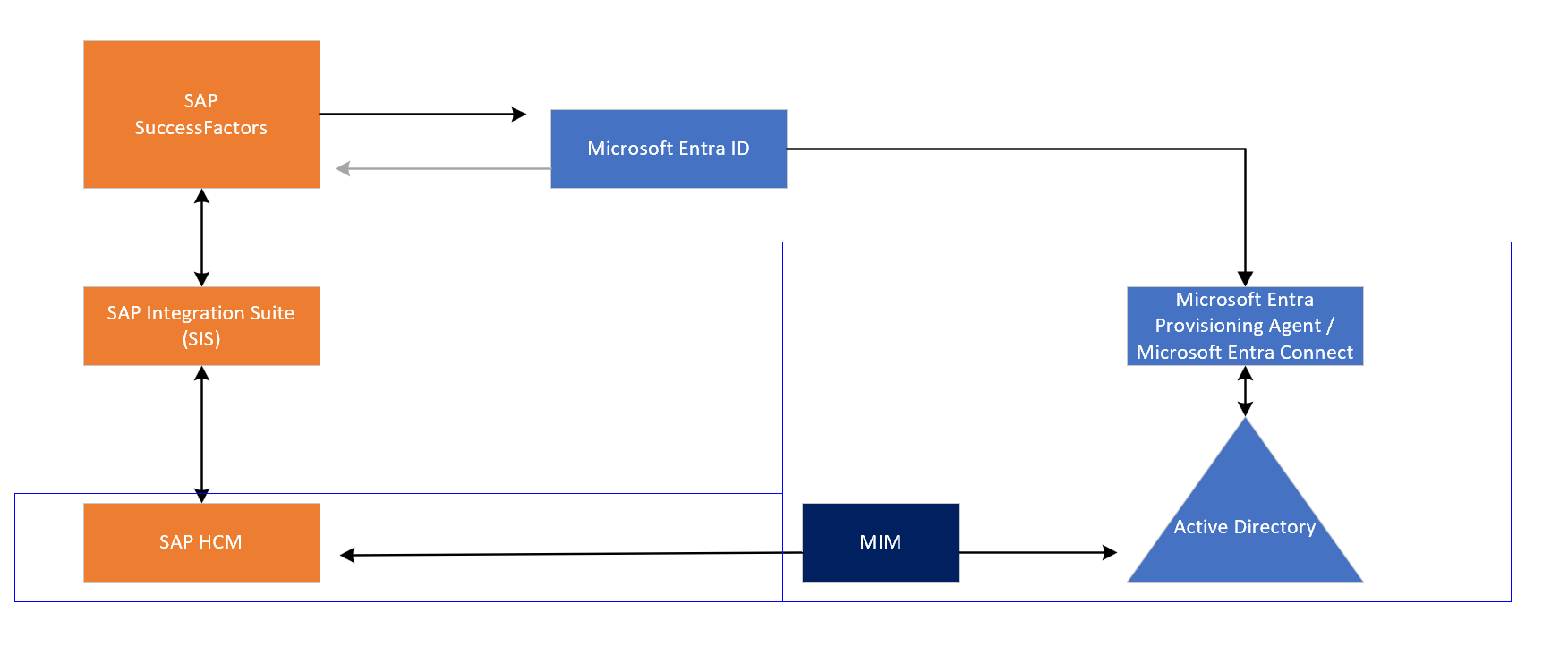

次の図は、ユーザー プロビジョニングとシングル サインオンのトポロジの例を示したものです。 このトポロジでは、作業者は SuccessFactors で表され、Windows Server Active Directory ドメイン、Microsoft Entra、SAP ECC、SAP クラウド アプリケーションにアカウントがある必要があります。 この例では、Windows Server AD ドメインを持つ組織について説明します。ただし、Windows Server AD は必須ではありません。

ID 管理シナリオの Microsoft Entra への移行の計画

SAP IDM の導入以来、ID およびアクセス管理のランドスケープは新しいアプリケーションと新しいビジネスの優先順位で進化しているため、IAM のユース ケースに対処するために推奨されるアプローチは、多くの場合、SAP IDM 用に以前に実装された組織とは異なるものになります。 そのため、組織はシナリオ移行の段階的なアプローチを計画する必要があります。 たとえば、ある組織では、エンドユーザーのセルフサービス パスワード リセット シナリオを 1 つの手順として移行し、それが完了したらプロビジョニング シナリオを移動するように優先順位を付ける場合があります。 別の例として、組織は最初に、既存の ID 管理システムや運用テナントと並行して動作する別のステージング テナントに Microsoft Entra 機能を展開し、ステージング テナントから運用テナントに 1 つずつシナリオの構成を導入し、そのシナリオを既存の ID 管理システムから使用停止にすることを選択できます。 組織がシナリオの移動を選択する順序は、IT の全体的な優先順位と、トレーニング更新プログラムを必要とするエンド ユーザーやアプリケーション所有者など、他の利害関係者への影響によって異なります。 組織は、ID 管理の外部にある他のシナリオをオンプレミスの SAP テクノロジから SuccessFactors、S/4HANA、またはその他のクラウド サービスに移行するなど、他の IT 最新化と共に IAM シナリオの移行を構成することもできます。 また、この機会を利用して、古い統合、アクセス権またはロールのクリーンアップや削除、また必要に応じて統合を行うこともできます。

移行の計画を開始する方法:

- IAM 最新化戦略で、現在の IAM ユース ケースと計画されている IAM ユース ケースを特定します。

- これらのユース ケースの要件を分析し、それらの要件を Microsoft Entra サービスの機能と一致させます。

- 移行をサポートするための新しい Microsoft Entra 機能を実装するための期間と利害関係者を決定します。

- シングル サインオン、ID ライフサイクル、アクセス ライフサイクル制御を Microsoft Entra に移行するためのアプリケーションのカットオーバー プロセスを決定します。

SAP IDM の移行には、既存の SAP アプリケーションとの統合が含まれる可能性が高くなります。アプリケーション オンボードのシーケンスを決定する方法と、アプリケーションを Microsoft Entra と統合する方法については、SAP ソースとターゲットとの統合に関するガイダンスを確認してください。

SAP アプリケーションを使用して Microsoft Entra をデプロイするためのサービスと統合パートナー

パートナーは、SAP S/4HANA などの SAP アプリケーションを使用した Microsoft Entra の計画とデプロイを提供し、組織を支援することもできます。 お客様は、Microsoft Solution Partner ファインダーに記載されているパートナーと協働することも、次の表に示すこれらのサービスおよび統合パートナーから選択することもできます。 説明とリンクされているページは、パートナー自身によって提供されています。 説明を使用して、SAP アプリケーションを使った Microsoft Entra のデプロイを行うために連絡するパートナーを特定し、詳細情報を確認できます。

| 名前 | 説明 |

|---|---|

| アクセンチュアとアバナード | "アクセンチュアとアバナードは、Microsoft Security と SAP Services のグローバル リーダーです。 Microsoft と SAP の独自のスキルを組み合わせることで、SAP IdM から Microsoft Entra ID への移行を理解し、適切に計画するのに役立ちます。 アバナードとアクセンチュアは、デリバリー資産と専門知識を活用して、移行プロジェクトを加速し、リスクを押さえながら目標を達成するお手伝いをします。 アクセンチュアは、大規模なグローバル企業を支援する独自の立場をもち、移行の過程で中堅企業と大企業の両方をサポートしてきたアバナードの深い経験がこれを補完しています。 私たちの豊富な知識と経験は、Microsoft Entra ID への投資を最大化しながら、SAP IdM を置き換えるお客様の取り組みを加速するのに役立ちます。" |

| Campana & Schott | Campana & Schott は、ヨーロッパと米国に 600 人以上の従業員を持つ国際的な管理およびテクノロジ コンサルタントです。私たちは、30 年以上にわたるプロジェクト管理や変革の経験と、Microsoft のテクノロジ、IT 戦略、IT 組織に関する深い専門知識を組み合わせています。 Microsoft Cloud の Microsoft ソリューション パートナーとして、Microsoft 365、SaaS アプリケーション、および従来のオンプレミス アプリケーションに最新のセキュリティを提供しています。" |

| DXCテクノロジー | "DXCテクノロジーは、グローバル企業によるミッションクリティカルなシステムと運用の実行、IT の最新化、データ アーキテクチャの最適化、パブリック、プライベート、ハイブリッド クラウド全体のセキュリティとスケーラビリティの確保に役立ちます。 30 年以上にわたる Microsoft および SAP とのグローバルな戦略的パートナーシップにより、DXC は業界をまたいで SAP IDM の実装に関する豊富な経験を持っています。" |

| Edgile (Wipro 企業) | "Wipro 企業である Edgile は、 25 年にわたって蓄積されてきた専門知識を SAP と Microsoft 365 の両方で活用し、大切なお客様のために ID およびアクセス管理 (IDM) をシームレスに移行します。 Microsoft Entra Launch Partner および SAP Global Strategic Services Partner (GSSP) として、IAM の最新化と変更管理の分野で際立っています。 Edgile と Wipro の専門家のチームは、独自のアプローチを採用し、お客様のクラウド ID とセキュリティの変革を成功させます。" |

| IBSolution | "IBSolution は、20 年以上の実績を持つ、世界中で最も経験豊富な SAP ID 管理コンサルティング会社の 1 つです。 戦略的アプローチと事前パッケージ化されたソリューションで、SAP IdM から SAP の最も推奨される IdM の後継者である Microsoft Entra ID Governance へ移行するお客様をサポートしています。" |

| KPMG | 「KPMG と Microsoft は、包括的な ID ガバナンスの提案を提供することで、アライアンスをさらに強化します。 Microsoft Entra の高度なツールと KPMG Powered Enterprise の組み合わせにより、ID ガバナンスの複雑さに巧みに対処することで、機能的な変革を推進することが可能となります。 この相乗効果により、デジタル機能を加速させ、運用効率を向上させ、セキュリティを強化し、コンプライアンスを確保することができます。」 |

| ObjektKultur | "Objektkultur は、長年の Microsoft パートナーとして、革新的な IT ソリューションのコンサルティング、開発、運用を通じてビジネス プロセスをデジタル化します。 Microsoft Technologies 内での ID およびアクセス管理ソリューションの実装とアプリケーションの統合に関する深い経験を持つ私たちは、段階的に廃止される SAP IDM から堅牢な Microsoft Entra へシームレスにお客様を導き、クラウド上での安全で管理され、合理化された ID およびアクセス管理を保証します。" |

| Patecco | "PATECCOは、最新の技術に基づくID およびアクセス管理ソリューションの開発、サポート、実装を専門とするドイツの IT コンサルティング会社です。 IAM に関する高度な専門知識と業界リーダーとのパートナーシップにより、銀行、保険、製薬、エネルギー、化学、ユーティリティなど、さまざまなセクターのお客様に合わせたサービスを提供しています。" |

| Protiviti | "Microsoft AI クラウド ソリューション パートナーおよび SAP Gold パートナーとして、Protiviti の Microsoft ソリューションと SAP ソリューションに関する専門知識は、業界でも類を見ないものです。 強力なパートナーシップを組み合わせることで、一元化された ID 管理とロール ガバナンスのための包括的なソリューションのセットをお客様に提供できます。" |

| PwC | "PwC の ID およびアクセス管理サービスは、SAP IDM にデプロイされている既存の機能を評価し、Microsoft Entra ID ガバナンスを使用して目標とする将来の状態やビジョンの戦略化や計画を支援することで、すべての機能フェーズで役立ちます。 PwC は、稼働後に管理サービスとして環境をサポートおよび運用することもできます。" |

| SITS | "DACH リージョンをリードするサイバーセキュリティ プロバイダーである SITS は、最上位レベルのコンサルティング、エンジニアリング、クラウド テクノロジ、マネージド サービスでお客様をサポートしています。 セキュリティ、モダン ワーク、Azure インフラストラクチャの Microsoft ソリューション パートナーとして、セキュリティ、コンプライアンス、ID、プライバシーに関するコンサルティング、実装、サポート、マネージド サービスをお客様に提供しています。" |

| Traxion | "SITS グループに所属する Traxion は、BeNeLux リージョンでビジネスを展開しています。 Traxionは、160 人の従業員と 24 年以上にわたって蓄積された専門知識を持つ IT セキュリティ企業で、ID 管理ソリューションを専門としています。 Microsoft パートナーとして、最上位レベルの IAM アドバイザリ、実装、サポート サービスを提供し、強力で長期的なクライアント関係を確保しています。" |

各 SAP IDM シナリオの移行ガイダンス

以下の各セクションでは、各 SAP IDM シナリオを Microsoft Entra に移行する方法についてのガイダンスへのリンクを示します。 組織がデプロイした SAP IDM シナリオによっては、すべてのセクションが各組織に関連しているわけではありません。

両製品の機能が進化を続けるにつれて、Microsoft Entra と SAP Access Control (SAP AC) および SAP Cloud Identity Access Governance (SAP IAG) の統合など、より多くの移行と新しいシナリオが可能になるため、更新については、この記事、Microsoft Entra 製品ドキュメント、および対応する SAP 製品ドキュメントを必ず定期的に確認してください。

| SAP IDM のシナリオ | Microsoft Entra のガイダンス |

|---|---|

| SAP IDM ID ストア | Microsoft Entra ID テナントへの ID ストアの移行、既存の IAM データの Microsoft Entra ID テナントへの移行 |

| SAP IDM でのユーザー管理 | ユーザー管理のシナリオの移行 |

| SAP SuccessFactors とその他の HR ソース | SAP HR ソースとの統合 |

| アプリケーションでのシングル サインオン用の ID のプロビジョニング | SAP システムへのプロビジョニング、SAP 以外のシステムへのプロビジョニングおよび認証とシングル サインオンの移行 |

| エンド ユーザーのセルフサービス | エンド ユーザー セルフサービスの移行 |

| ロールの割り当てとアクセスの割り当て | アクセス ライフサイクル管理シナリオの移行 |

| レポート | レポート用の Microsoft Entra の使用 |

| ID フェデレーション | 組織の境界を越えた ID 情報の交換の移行 |

| ディレクトリ サーバー | ディレクトリ サービスが必要なアプリケーションを移行する |

| Extensions | 統合インターフェイスを介した Microsoft Entra の拡張 |

Microsoft Entra ID テナントへの ID ストアの移行

SAP IDM では、ID ストアは、ユーザー、グループ、監査証跡などの ID 情報のリポジトリです。 Microsoft Entra では、"テナント" は Microsoft Entra ID のインスタンスです。ここには、ユーザー、グループ、デバイスなどの組織オブジェクトを含む、1 つの組織に関する情報があります。 テナントには、ディレクトリに登録されているアプリケーションなどのリソースのアクセス ポリシーとコンプライアンス ポリシーも含まれています。 テナントによって提供される主な機能には、ID 認証とリソース アクセス管理が含まれます。 テナントには特権的な組織データが含まれ、他のテナントから安全に分離されています。 さらに、テナントは、特定のリージョンまたはクラウドで組織のデータが永続化され、処理されるように構成できます。これにより、組織では、データ所在地と処理に関するコンプライアンス要件を満たすためのメカニズムとしてテナントを使用できます。

Microsoft 365、Microsoft Azure、またはその他の Microsoft オンライン サービスを持つ組織には、これらのサービスの基になる Microsoft Entra ID テナントが既に存在します。 さらに、組織には、特定のアプリケーションを持ち、それらのアプリケーションに適用対象の PCI-DSS などの標準を満たすように構成されたテナントなど、追加のテナントを持つ場合があります。 既存のテナントが適切かどうかを判断する方法の詳細については、「マルチ テナントでのリソースの分離」を参照してください。 組織にまだテナントがない場合は、「Microsoft Entra 展開プラン」を確認します。

シナリオを Microsoft Entra テナントに移行する前に、次のステップ バイ ステップ ガイダンスを確認する必要があります。

- アプリケーションへのアクセスに関するユーザーの前提条件とその他の制約について組織のポリシーを定義する

- プロビジョニングと認証のトポロジを決定する。 SAP IDM の「ID ライフサイクル管理」と同様に、1 つの Microsoft Entra ID テナントは、プロビジョニングとシングル サインオンのために複数のクラウドやオンプレミス アプリケーションに接続できます。

- 使用する機能に対して適切な Microsoft Entra ライセンスがそのテナントに存在するかなど、そのテナントで組織の前提条件が満たされていることを確認します。

Microsoft Entra ID テナントへの既存の IAM データの移行

SAP IDM では、ID ストアは、MX_PERSON、MX_ROLE、MX_PRIVILEGE などのエントリの種類で ID データを表します。

Microsoft Entra ID テナントでは、個人はユーザーとして組織で表されます。 Microsoft Entra ID にまだいない既存のユーザーがいる場合は、必要に 応じて、拡張属性を使用して Microsoft Entra ユーザー スキーマを拡張し、CSV ファイルから Microsoft Entra ID でユーザーを一括作成し、それらの新しいユーザーに資格情報を発行すると、Microsoft Entra ID に対して認証を行えます。

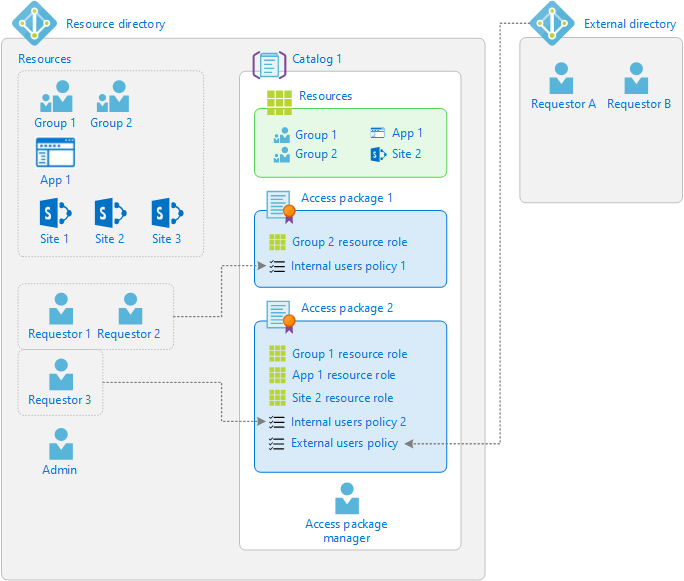

ビジネス ロールは、Microsoft Entra ID Governance では、エンタイトルメント管理アクセス パッケージとして表せます。 組織のロール モデルを Microsoft Entra ID Governance に移行してアプリケーションへのアクセスを管理することで、各ビジネス ロールに対してアクセス パッケージを作ることができます。

ターゲット システムの特権または技術ロールは、承認に Microsoft Entra ID データを使用する方法に関するターゲット システム必要条件に応じて、Microsoft Entra でアプリ ロールまたはセキュリティ グループとして表せます。 詳細は、「アプリケーションを Microsoft Entra ID と統合し、レビューされたアクセスのベースラインを確立する」を参照してください。

動的グループには、Microsoft Entra ID で異なる表現が存在します。 Microsoft Entra では、コスト センター属性の特定の値を持つすべてのユーザーなど、Microsoft Entra ID 動的グループまたはアクセス パッケージの自動割り当てポリシーを持つ Microsoft Entra ID Governance エンタイトルメント管理を使用して、ユーザーのコレクションを自動的に管理できます。 PowerShell コマンドレットを使用すると、動的グループまたは自動割り当てポリシーを一括作成できます。

ユーザー管理のシナリオの移行

管理者は、Microsoft Entra 管理センター、Microsoft Graph API、PowerShell を使用して、ユーザーの作成、ユーザーのサインインのブロック、グループへのユーザーの追加、ユーザーの削除など、日常的な ID 管理アクティビティを簡単に実行できます。

大規模な運用を有効にするために、組織は Microsoft Entra を使用して ID ライフサイクル プロセスを自動化できます。

Microsoft Entra ID と Microsoft Entra ID Govenance では、次の機能を使用して ID ライフサイクル プロセスを自動化できます。

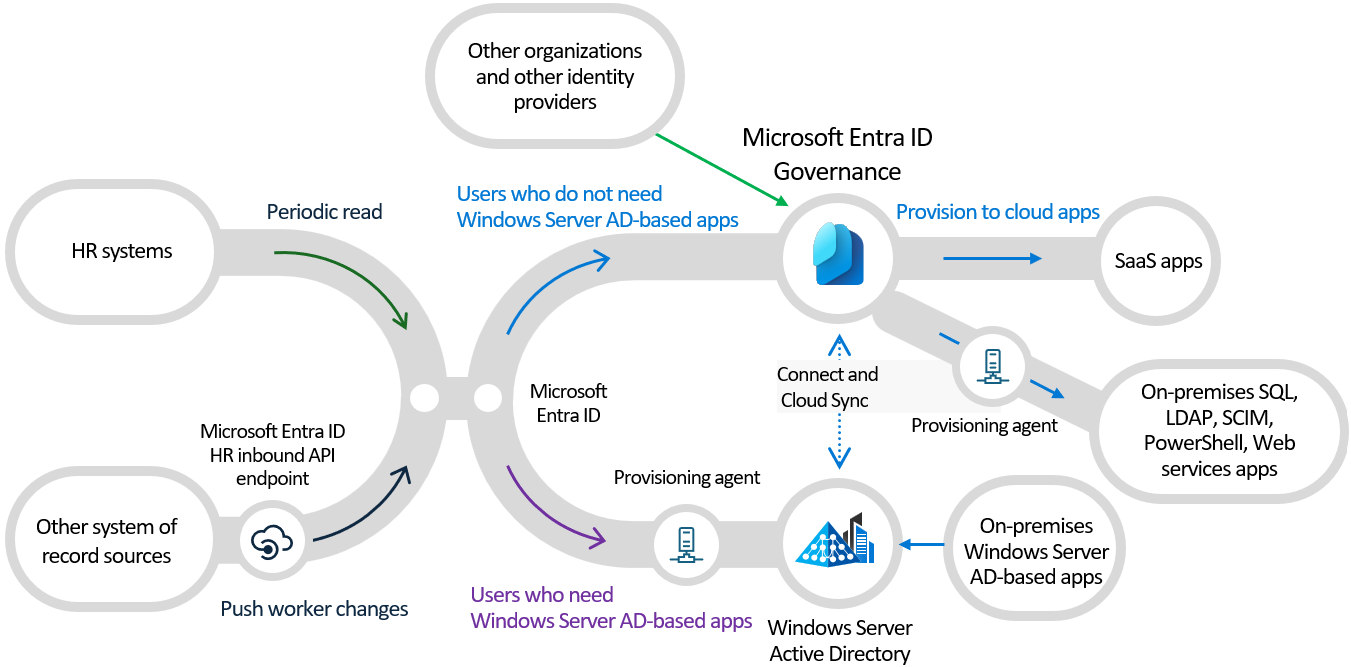

- 組織の人事ソースからの受信プロビジョニングは、Workday と SuccessFactors から従業員情報を取得して、Active Directory と Microsoft Entra ID の両方でユーザー ID を自動的に保持します。

- ディレクトリ間のプロビジョニングを使用することで、Active Directory に既に存在するユーザーを Microsoft Entra ID に自動的に作成して保持できます。

- Microsoft Entra ID Governance のライフサイクル ワークフローは、組織の中での状態の変更や離職に際して、新しい従業員が組織で働き始める前など、特定の重要なイベントで実行されるワークフロー タスクを自動化できます。 たとえば、新しいユーザーのマネージャーに一時アクセス パスを記載した Email を送信したり、そのユーザーの初日にウェルカム メールを送信するようなワークフローを構成することができます。

- エンタイトルメント管理の自動割り当てポリシーでは、ユーザーの属性変更に基づいて、ユーザーのグループ メンバーシップ、アプリケーション ロール、SharePoint サイトの役割を追加および削除できます。 また、アクセス ライフサイクル管理のセクションに示されているように、エンタイトルメント管理と Privileged Identity Management を使用すれば、リクエストに応じて、グループやチーム、Microsoft Entra ロール、Azure リソース ロール、SharePoint Online サイトにユーザーを割り当てることができます。

- Microsoft Entra ID でユーザーが正しいグループ メンバーシップとアプリのロールの割り当てを持つと、ユーザー プロビジョニングでは、SCIM、LDAP、SQL を介して数百のクラウドおよびオンプレミス アプリケーション へのコネクタを使用して、他のアプリケーションのユーザー アカウントを作成、更新、削除できます。

- ゲスト ライフサイクルでは、ユーザーが組織のリソースへのアクセスを要求できる他の組織をエンタイトルメント管理で指定できます。 これらのユーザーの要求のいずれかが承認されると、エンタイトルメント管理を使用すると組織のディレクトリに B2B ゲストとして自動的に追加され、適切なアクセスが割り当てられます。 またエンタイトルメント管理では、アクセス権の有効期限が切れたり取り消されたりすると、B2B ゲスト ユーザーが組織のディレクトリから自動的に削除されます。

- アクセス レビューでは、組織のディレクトリに既に存在する既存のゲストの定期的なレビューが自動化され、そのユーザーにアクセスが不要になると、そのユーザーが組織のディレクトリから削除されます。

別の IAM 製品から移行する場合、Microsoft Entra での IAM 概念の実装は、他の IAM 製品でのこれらの概念の実装とは異なる場合があることに注意してください。 たとえば、組織は、新しい従業員のオンボードなどのライフサイクル イベントのビジネス プロセスを表現し、一部の IAM 製品ではワークフロー基盤内のワークフローを通じてそのプロセスを実装していました。 これに対し、Microsoft Entra には多くの自動化手順が組み込まれているため、ほとんどの ID 管理自動化アクティビティにワークフローを定義する必要はありません。 たとえば、SuccessFactors などのレコードの人事システムで新しいワーカーが検出されると、Windows Server AD と Microsoft Entra ID でその新しいワーカー のユーザー アカウントを自動的に作成し、アプリケーションにプロビジョニングし、グループに追加して適切なライセンスを割り当てるよう Microsoft Entra を構成できます。 同様に、アクセス要求の承認処理では、ワークフローを定義する必要はありません。 Microsoft Entra では、ワークフローは次の状況でのみ必要です。

- ワークフローは、ワーカーの参加/移動/脱退プロセスで使用でき、Microsoft Entra ライフサイクル ワークフローに組み込みのタスクで使用できます。 たとえば、管理者は、新しいワーカーの一時アクセス パスを使用してメールを送信するタスクを含むワークフローを定義できます。 管理者はまた、参加、移動、および脱退のワークフロー中に、ライフサイクル ワークフローから Azure Logic Apps にコールアウトを追加することもできます。

- ワークフローは、アクセス要求とアクセス割り当てプロセスのステップの追加にも使用できます。 Microsoft Entra のエンタイトルメント管理では、複数段階の承認、職務の分離の確認、有効期限の手順が既に実装されています。 管理者は、アクセス パッケージの割り当て要求の処理、割り当ての付与、Azure Logic Apps ワークフローへの割り当ての削除中に、エンタイトルメント管理 からのコールアウトを定義できます。

SAP HR ソースとの統合

SAP SuccessFactors を持つ組織は、SAP IDM を使用して、SAP SUccessFactors から従業員データを取り込めます。 SAP SuccessFactors を使用している組織は、Microsoft Entra ID コネクタを使用して、SuccessFactors から Microsoft Entra ID に、または SuccessFactors からオンプレミスの Active Directory に 従業員の ID を簡単に移行して取り込めます。 このコネクタは次のシナリオをサポートします。

- 新しい従業員の雇用: 新しい従業員が SuccessFactors に追加されると、ユーザー アカウントは Microsoft Entra ID (および必要に応じて Microsoft 365 および Microsoft Entra ID がサポートするその他サービスとしてのソフトウェア (SaaS) アプリケーション) で自動的に作成されます。 このプロセスには、SuccessFactors へのメール アドレスの書き戻しが含まれます。

- 従業員の属性とプロファイルの更新: SuccessFactors で従業員レコード (名前、役職、マネージャーなど) が更新されると、Microsoft Entra ID (および必要に応じて Microsoft 365 や Microsoft Entra ID でサポートされているその他 SaaS アプリケーション) で、その従業員のユーザー アカウントが自動的に更新されます。

- 従業員の退職: SuccessFactors で従業員が退職状態になると、Microsoft Entra ID (および必要に応じて Microsoft 365 や Microsoft Entra ID によってサポートされているその他 SaaS アプリケーション) で、その従業員のユーザー アカウントが自動的に無効になります。

- 従業員の再雇用: SuccessFactors で従業員が再雇用されると、Microsoft Entra ID および必要に応じて Microsoft 365 や Microsoft Entra ID によってサポートされているその他 SaaS アプリケーションに対して、その従業員の以前のアカウントを (設定に応じて) 自動的に再アクティブ化または再プロビジョニングできます。

Microsoft Entra ID から SAP SuccessFactors に書き戻すこともできます。

Windows Server AD または Microsoft Entra ID で適切な資格情報を使用して新しいユーザーを設定するなど、ソースとしての SAP SuccessFactors を使用した ID ライフサイクルに関する詳細なガイダンスについては、「SAP ソース アプリケーションとターゲット アプリケーションを使用したユーザー プロビジョニングのために Microsoft Entra のデプロイを計画する」を参照してください。

また、一部の組織では SAP IDM を使用して、SAP Human Capital Management (HCM) から読み取りを行いました。 SAP Human Capital Management (HCM) を引き続き使用している場合でも、組織は Microsoft Entra ID に ID を取り込むことができます。 SAP Integration Suite を使用すると、SAP HCM と SAP SuccessFactors の間で雇用者のリストを同期できます。 そこから、前述のネイティブ プロビジョニング統合を使用して、ID を Microsoft Entra ID に直接取り込んだり、Active Directory Domain Services にプロビジョニングしたりできます。

SuccessFactors または SAP HCM 以外のレコード ソースの他のシステムがある場合は、Microsoft Entra のインバウンドのプロビジョニング API を使用して、そのレコード システムからワーカーを Windows Server または Microsoft Entra ID のユーザーとして取り込めます。

SAP システムへのプロビジョニング

SAP IDM を使用するほとんどの組織は、SAP ECC、SAP IAS、SAP S/4HANA、またはその他の SAP アプリケーションにユーザーをプロビジョニングするために SAP IDM を使用します。 Microsoft Entra には、SAP ECC、SAP Cloud Identity Services、SAP SuccessFactors へのコネクタがあります。 SAP S/4HANA またはその他のアプリケーションへのプロビジョニングでは、ユーザーはまず Microsoft Entra ID に存在する必要があります。 Microsoft Entra ID にユーザーを作成したら、Microsoft Entra ID から SAP Cloud Identity Services または SAP ECC にそれらのユーザーをプロビジョニングして、ユーザーが SAP アプリケーションにサインインできるようにします。 その後、SAP Cloud Identity Services は、SAP Cloud Identity Directory 内の Microsoft Entra ID から送信されたユーザーを、SAP クラウド コネクタを介した SAP S/4HANA Cloud や SAP S/4HANA On-premise を含むダウンストリーム SAP アプリケーションにプロビジョニングします。

SAP アプリケーションをターゲットとする ID ライフサイクルの詳細なガイダンスについては、「SAP ソース アプリケーションとターゲット アプリケーションを使用したユーザー ID プロビジョニングのために Microsoft Entra のデプロイを計画する」を参照してください。

SAP Cloud Identity Services と統合された SAP アプリケーションへのユーザーのプロビジョニングを準備するには、SAP Cloud Identity Services にそれらのアプリケーションに必要なスキーマ マッピングがあることを確認し、Microsoft Entra ID から SAP Cloud Identity Services にユーザーをプロビジョニングします。 SAP Cloud Identity Services はその後、必要に応じてダウンストリーム SAP アプリケーションにユーザーをプロビジョニングします。 その後、SuccessFactors からの HR 受信を使用して、従業員の参加、移動、脱退時に Microsoft Entra ID のユーザーの一覧を最新の状態に保つことができます。 テナントが Microsoft Entra ID Governance のライセンスを持つ場合は、Microsoft Entra ID で SAP Cloud Identity Services に対するアプリケーション ロールの割り当ての変更を自動化できます。 プロビジョニング前に職務の分離やその他のコンプライアンス チェックを実行する方法の詳細については、「アクセス ライフサイクル管理シナリオの移行」を参照してください。

SAP ECC にユーザーをプロビジョニングする方法のガイダンスについては、SAP ECC に必要なビジネス API (BAPI) を Microsoft Entra による ID 管理に使用する準備ができていることを確認してから、Microsoft Entra ID から SAP ECC にユーザーをプロビジョニングします。

SAP SuccessFactor ワーカー レコードの更新方法に関するガイダンスについては、「Microsoft Entra ID から SAP SuccessFactors に書き戻す」を参照してください。

データ ソースとして Windows Server Active Directory とともに SAP NetWeaver AS for Java を使用している場合は、Microsoft Entra の SuccessFactors 受信を使用して、Windows Server AD 内のユーザーを自動的に作成および更新できます。

SAP NetWeaver AS for Java を使用しており、別の LDAP ディレクトリをデータ ソースとしている場合は、ユーザーを LDAP ディレクトリにプロビジョニングするように、Microsoft Entra ID を構成できます。

SAP アプリケーションのユーザーのプロビジョニングを設定すると、それらのアプリケーションとのシングル サインオンを有効にする必要があります。 Microsoft Entra ID は、SAP アプリケーションの ID プロバイダーおよび認証機関として機能することができます。 Microsoft Entra ID は、SAML または OAuth を使用して SAP NetWeaver と統合できます。 SAP SaaS や最新のアプリにシングル サインオンを構成する方法の詳細は、「SSO の有効化」を参照してください。

SAP 以外のシステムへのプロビジョニング

組織では、SAP IDM を使用して、Windows Server AD やその他のデータベース、ディレクトリ、アプリケーションなど、SAP 以外のシステムにユーザーをプロビジョニングすることもできます。 これらのシナリオを Microsoft Entra ID に移行して、Microsoft Entra ID でそれらのユーザーのコピーを各リポジトリにプロビジョニングすることができます。

Windows Server AD を使用している組織では、組織は SAP IDM を SAP R/3 に導入するためにユーザーとグループのソースとして Windows Server AD を使用している場合があります。 Microsoft Entra Connect Sync または Microsoft Entra Cloud Sync を使用して、Windows Server AD のユーザーとグループを Microsoft Entra ID に取り込むことができます。 さらに、Microsoft Entra SuccessFactors 受信を使用すれば、Windows Server AD でユーザーを自動的に作成および更新したり、AD ベースのアプリケーションで使用される AD のグループのメンバーシップを管理したりできます。 Exchange Online メールボックスは、グループベースのライセンスを使用して、ライセンスの割り当てからユーザーに対して自動的に作成できます。

他のディレクトリに依存するアプリケーションを使用する組織の場合は、OpenLDAP、Microsoft Active Directory Lightweight Directory Services、389 Directory Server、Apache Directory Server、IBM Tivoli DS、Isode Directory、NetIQ eDirectory、Novell eDirectory、Open DJ、Open DS、Oracle (以前の Sun ONE) Directory Server Enterprise Edition、RadiantOne Virtual Directory Server (VDS) など、LDAP ディレクトリにユーザーをプロビジョニングするように Microsoft Entra ID を構成できます。

SQL データベースに依存するアプリケーションを持つ組織の場合は、データベースの ODBC ドライバーを介して SQL データベース にユーザーをプロビジョニングするように Microsoft Entra ID を構成できます。 サポートされるデータベースには、Microsoft SQL Server、Azure SQL、IBM DB2 9.x、IBM DB2 10.x、IBM DB2 11.5、Oracle 10g および 11g、Oracle 12c および 18c、MySQL 5.x、MySQL 8.x、Postgres が含まれます。 SAP HANA については、SAP Cloud Identity Services の「SAP HANA Dデータベース コネクタ (ベータ) 」を参照してください。

SAP IDM によってプロビジョニングされ、Microsoft Entra ID にはまだ存在せず、SAP SuccessFactors やその他の HR ソースのワーカーと関連付けることができない既存のユーザーが AD 以外のディレクトリまたはデータベースに存在する場合、それらのユーザーを Microsoft Entra ID に取り込む方法に関するガイダンスについては、「アプリケーションの既存のユーザーを管理する」を参照してください。

Microsoft Entra には、何百もの SaaS アプリケーションとの組み込みのプロビジョニング統合があります。プロビジョニングをサポートするアプリケーションの完全な一覧については、「Microsoft Entra ID ガバナンス統合」を参照してください。 また、Microsoft パートナーは、追加の特殊なアプリケーションとのパートナー主導の統合も提供します。

他の社内開発アプリケーションの場合、Microsoft Entra は、SCIMを介してクラウド アプリケーションにプロビジョニングできます。また、SCIM、SOAP または REST、PowerShell、または ECMA APIを実装するパートナー提供コネクタを介して、オンプレミス アプリケーションにプロビジョニングできます。 以前に SAP IDM からのプロビジョニングに SPML を使用していた場合は、新しい SCIM プロトコルをサポートするようにアプリケーションを更新することをお勧めします。

プロビジョニング インターフェイスのないアプリケーションの場合は、Microsoft Entra ID Governance 機能を使用して、ServiceNow チケットの作成を自動化して、ユーザーが割り当てられたり、アクセス パッケージにアクセスできなくなったりしたときに、アプリケーション所有者にチケットを割り当てることを検討してください。

認証とシングル サインオンの移行

Microsoft Entra ID はセキュリティ トークン サービスとして機能し、ユーザーは多要素認証とパスワードレス認証を使用して Microsoft Entra ID に対して認証を行い、すべてのアプリケーションにシングル サインオンできます。 Microsoft Entra ID のシングル サインオンでは、SAML、OpenID Connect、Kerberos などの標準プロトコルが使用されます。 SAP クラウド アプリケーションへのシングル サインオンの詳細については、「Microsoft Entra シングル サインオンと SAP Cloud Identity Services の統合」を参照してください。

ユーザーに対して Windows Server AD などの既存の ID プロバイダーを持つ組織は、Microsoft Entra ID が既存の ID プロバイダーに依存するようにハイブリッド ID 認証を構成できます。 統合パターンの詳細については、「Microsoft Entra ハイブリッド ID ソリューションの適切な認証方法を選択する」をご覧ください。

オンプレミスの SAP システムがある場合は、Microsoft Entra Private Access のグローバル セキュア アクセス クライアントを使用して、組織のユーザーがそれらのシステムに接続する方法を最新化できます。 グローバル セキュア アクセス クライアントがインストールされている場合、リモートの作業者がこれらのリソースにアクセスするために VPN を使用する必要はありません。 クライアントは、必要なリソースにプロンプトなしでシームレスに接続します。 詳細については、「Microsoft Entra プライベート アクセス」に関する記事を参照してください。

エンド ユーザー セルフサービスの移行

組織は、SAP IDM のログオン ヘルプを使用して、エンド ユーザーが Windows Server AD パスワードをリセットできるようにしている可能性があります。

Microsoft Entra セルフサービス パスワード リセット (SSPR) を使用すると、管理者やヘルプ デスクが関与することなく、ユーザーが自分でパスワードを変更したり、リセットしたりできます。 Microsoft Entra SSPR を構成したら、ユーザーのサインイン時に登録を求めることができます。 そうすると、ユーザーはアカウントがロックされた場合やパスワードを忘れた場合でも、画面の指示に従って自分自身のブロックを解除して、作業に戻ることができます。 ユーザーがクラウドで SSPR を使用してパスワードを変更またはリセットすると、更新されたパスワードをオンプレミスの AD DS 環境に書き戻すこともできます。 SSPR の動作の詳細については、「Microsoft Entra のセルフサービス パスワード リセット」を参照してください。 Microsoft Entra ID と Windows Server AD に加えて、他のオンプレミス システムにパスワード変更を送信する必要がある場合は、Microsoft Identity Manager (MIM) を使用したパスワード変更通知サービス (PCNS) のようなツールを使用することで実行できます。 このシナリオについては、「MIM パスワード変更通知サービスを展開する」をご覧ください。

Microsoft Entra では、グループ管理、セルフサービス アクセス要求、承認、レビューのためのエンド ユーザーのセルフサービスもサポートされています。 Microsoft Entra ID Governance を使用したセルフサービス アクセス管理の詳細については、「アクセス ライフサイクル管理」の次のセクションを参照してください。

アクセス ライフサイクル管理シナリオの移行

組織は、SAP IDM を SAP AC、旧 SAP GRC、または SAP IAG と統合して、アクセスの承認、リスク評価、職務分離の確認、その他の操作を行っている場合があります。

Microsoft Entra には、組織が ID およびアクセス管理のシナリオをクラウドに導入できるようにするための複数のアクセス ライフサイクル管理テクノロジが含まれています。 テクノロジの選択は、組織のアプリケーション要件と Microsoft Entra ライセンスによって異なります。

Microsoft Entra ID セキュリティ グループ管理によるアクセス管理。 従来の Windows Server AD ベースのアプリケーションでは、認可のためにセキュリティ グループのメンバーシップを確認する必要がありました。 Microsoft Entra では、SAML 要求、プロビジョニング、または Windows Server AD へのグループの書き込みをして、アプリケーションでグループ メンバーシップを使用できるようにします。 SAP Cloud Identity Services では、Graph 経由で Microsoft Entra ID からグループを読み取り、それらのグループを他の SAP アプリケーションにプロビジョニングできます。

Microsoft Entra では、管理者はグループ メンバーシップの管理、グループ メンバーシップの アクセス レビューの作成、およびセルフサービス グループ管理を有効にできます。 セルフサービスを使用すると、グループの所有者は、メンバーシップ要求を承認または拒否できます。また、グループ メンバーシップの制御を委任できます。 また、グループに対して Privileged Identity Management (PIM) を使用すると、グループ内の Just-In-Time メンバーシップまたはグループの Just-In-Time 所有権を管理できます。

エンタイトルメント管理アクセス パッケージによるアクセス管理。 エンタイトルメント管理は、アクセス要求と承認のワークフロー、アクセス割り当て、レビュー、および期限切れ処理を自動化することで、ID とアクセスのライフサイクルを組織が大規模に管理できるようにする、ID ガバナンス機能です。 エンタイトルメント管理は、グループやアプリケーション ロールの割り当てを使用するアプリケーション、または Azure Logic Apps 用のコネクタを持つアプリケーションへのきめ細かいアクセス割り当てに使用できます。

エンタイトルメント管理を使用すると、組織は、アクセス パッケージと呼ばれる標準化されたアクセス権のコレクションを使用して、複数のリソースにわたってユーザーにアクセスを割り当てる方法に関するプラクティスを実装できます。 各アクセス パッケージは、グループへのメンバーシップ、アプリケーション ロールへの割り当て、または SharePoint Online サイトのメンバーシップを付与します。 エンタイトルメント管理を構成すれば、ユーザーが自分の部署やコスト センターなどのプロパティに基づいてアクセス パッケージの割り当てを自動的に受け取るようにすることができます。 また、ユーザーの参加と脱退時に割り当てを追加または削除するようにライフサイクル ワークフローを構成することもできます。 管理者は、アクセス パッケージへの割り当てをユーザーに要求することもできます。また、ユーザーは自分でアクセス パッケージを持つよう要求することもできます。 ユーザーが要求できるアクセス パッケージは、ユーザーのセキュリティ グループ メンバーシップによって決まります。 ユーザーは、すぐに必要なアクセスを要求したり、以後にアクセスを要求したり、時間または日の制限時間を指定したりできます。また、質問への回答を含めたり、追加の属性の値を指定したりもできます。 要求は自動承認用に構成することも、承認者が応答しない場合には、エスカレーション承認者が関わる複数の承認段階を経ることもできます。 承認されると、要求者にはアクセス権が割り当てられたことが通知されます。 アクセス パッケージへの割り当ては時間制限付きである場合があり、管理者、リソース所有者、またはその他の承認者が、ユーザーの継続的なアクセスの必要性を定期的に再認定するように、定期的なアクセス レビューを構成できます。 ロール モデルで表される承認ポリシーをエンタイトルメント管理に移行する方法の詳細については、「組織のロール モデルを移行する」を参照してください。 移行プロセスを自動化するには、PowerShell を使用してアクセス パッケージを作成できます。

エンタイトルメント管理と外部 GRC 製品によるアクセス管理。 Microsoft Entra ID Governance からの Pathlock と他のパートナー製品との統合により、お客様は Microsoft Entra ID Governance のアクセス パッケージを使用して、それらの製品で実行されているきめ細かい職務の分離チェックを活用できます。

レポート用の Microsoft Entra の使用

Microsoft Entra には、組み込みのレポートと、監査、サインイン、およびログ データのプロビジョニングに基づいて Azure Monitor に表示されるブックが含まれています。 Microsoft Entra で使用できるレポート オプションは次のとおりです。

- サインイン データに対するアプリケーション中心のビューの 使用状況レポートや分析情報レポートを含む管理センターの Microsoft Entra 組み込みレポート。 これらのレポートを使用して、通常とは異なるアカウントの作成と削除や、通常とは異なるアカウント使用状況を監視できます。

- Microsoft Entra 管理センターからデータをエクスポートして、独自のレポートの生成に使用できます。 たとえば、ユーザーとその属性の一覧のダウンロードや、Microsoft Entra 管理センターからのログのダウンロードができます。

- Microsoft Graph にクエリを実行して、レポートで使用するデータを取得できます。 たとえば、Microsoft Entra ID で非アクティブなユーザー アカウントの一覧を取得できます。

- Microsoft Graph API の上にある PowerShell コマンドレットを使用して、レポートに適したコンテンツをエクスポートおよび再構築できます。 たとえば、Microsoft Entra エンタイトルメント管理を使用している場合、PowerShell 内のアクセス パッケージへの割り当ての一覧を取得できます。

- アラートを取得し、Azure Monitor に送信された監査、サインイン、プロビジョニング ログに関するブック、カスタム クエリ、レポートを使用できます。 たとえば、Azure Monitor におけるエンタイトルメント管理で ログとレポートをアーカイブできます。

組織の境界を越えた ID 情報の交換の移行

組織によっては、SAP IDM ID フェデレーションを使用して、会社の境界を越えてユーザーに関する ID 情報を交換している場合があります。

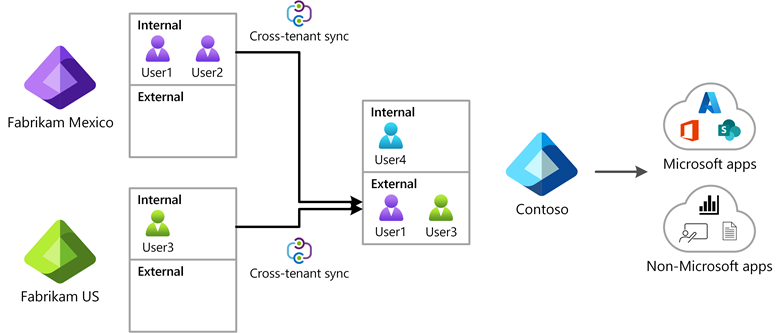

Microsoft Entra には、マルチテナントの組織向けの機能があり、これを使用すると、複数の Microsoft Entra ID テナントがあるテナントが 1 つのテナントからユーザーをまとめて、別のテナントでアプリケーションにアクセスしたり、共同作業を行ったりできるようになります。 次の図は、マルチテナント組織のテナント間同期機能を使用して、あるテナントのユーザーが組織内の別のテナントのアプリケーションに自動的にアクセスできるようにする方法を示しています。

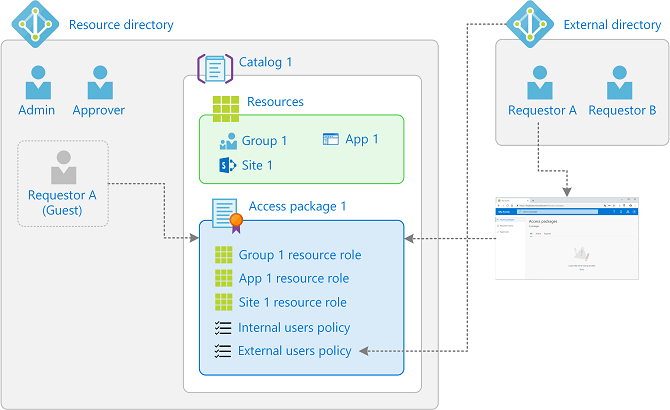

Microsoft Entra 外部 ID には、従業員がビジネス パートナー組織やゲストと安全に連携し、会社のアプリケーションを共有することができる、 B2B コラボレーション機能が含まれています。 ゲスト ユーザーは、各自の職場、学校、またはソーシャルの ID を使用して、アプリとサービスにサインインします。 独自の Microsoft Entra ID テナントを持ち、そこでユーザーを認証しているビジネス パートナー組織の場合は、テナント間アクセス設定を構成できます。 また、Microsoft Entra テナントを持たず、代わりに独自の ID プロバイダーを持つビジネス パートナー組織の場合は、ゲスト ユーザー向けとして SAML/WS-Fed ID プロバイダーとのフェデレーションを構成できます。 Microsoft Entra エンタイトルメント管理を使用すると、ゲストをテナントに取り込む前に承認を使用してアクセス パッケージを構成し、アクセス レビュー中に継続的なアクセスが拒否されたときにゲストを自動的に削除することで、外部ユーザーの ID およびアクセス管理ライフサイクルを管理できます。

ディレクトリ サービスが必要なアプリケーションを移行する

一部の組織では、アプリケーションでの ID の読み取りと書き込み呼び出しのために、ディレクトリ サービスとして SAP IDM を使用していることがあります。 Microsoft Entra ID は、最新のアプリケーションに対しディレクトリ サービスを提供します。アプリケーションは、ユーザー、グループ、その他の ID 情報を照会および更新するための呼び出しを、Microsoft Graph API を介して行なえます。

ユーザーまたはグループを読み取るために、LDAP インターフェイスが引き続き必要なアプリケーションに対しては、いくつかのオプションが Microsoft Entra で用意されています。

Microsoft Entra Domain Services は、クラウド内のアプリケーションと VM に対し ID サービスを提供します。また、ドメイン参加やセキュアな LDAP の操作などのために、従来型 AD DS 環境との互換性も備えています。 Domain Services では、ID 情報が Microsoft Entra ID からレプリケートされるため、クラウド専用の Microsoft Entra テナントや、オンプレミスの AD DS 環境と同期される Microsoft Entra テナントとも連携します。

Microsoft Entra を使用して、SuccessFactors からのワーカーをオンプレミスの Active Directory に追加している場合、アプリケーションは、その Windows Server Active Directory からユーザーを読み取ることができます。 アプリケーションでグループ メンバーシップも必要とする場合には、Microsoft Entra 内の対応するグループから、Windows Server AD グループを追加できます。 詳細情報については、「Microsoft Entra クラウド同期を使ったグループ書き戻し」を参照してください。

これまで、別の LDAP ディレクトリを使用してきた組織であれば、その LDAP ディレクトリにユーザーをプロビジョニングするように Microsoft Entra ID を構成できます。

統合インターフェイスを介した Microsoft Entra の拡張

Microsoft Entra には、次のような、サービス全体の統合と拡張のための複数のインターフェイスが含まれています。

- アプリケーションは、Microsoft Graph API を介して Microsoft Entra を呼び出して、ID 情報、構成とポリシーのクエリと更新、ログ、状態、レポートの取得を行えます。

- 管理者は、SCIM、SOAP または REST、および ECMA APIを使用して、アプリケーションへのプロビジョニングを構成できます。

- 管理者は、受信プロビジョニング API を使用して、他のレコード ソース システムからワーカー レコードを取り込み、Windows Server AD と Microsoft Entra ID にユーザー更新プログラムを提供できます。

- Microsoft Entra ID Governance を持つテナントの管理者は、エンタイトルメント管理とライフサイクル ワークフローからカスタム Azure Logic Apps の呼び出しを構成することもできます。 これにより、ユーザーのオンボード、オフボード、アクセス要求と割り当てのプロセスをカスタマイズできます。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示