証明書失効リスト (CRL) は、発行証明機関 (CA) によってスケジュールされた有効期限日より前に失効した証明書の一覧です。 CRL は、認証の整合性を維持するために不可欠です。 証明書が失効すると、有効期限が切れていない場合でも信頼されていないとマークされます。 証明書ベースの認証に CRL を組み込むことで、有効な失効していない証明書のみが受け入れられ、Microsoft Entra ID は失効した証明書の使用をブロックします。

CRL は CA によってデジタル署名され、パブリックにアクセス可能な場所に公開されるため、証明書の失効状態を確認するためにインターネット経由でダウンロードできます。 クライアントが認証用の証明書を提示すると、システムは CRL をチェックして、証明書が取り消されたかどうかを判断します。

CRL で証明書が見つかった場合、認証の試行は拒否されます。 CRL は通常、定期的に更新され、組織は証明書の有効性に関する正確な決定を行うために、最新バージョンの CRL があることを確認する必要があります。

Microsoft Entra 証明書ベースの認証 (CBA) では、CRL が構成されている場合、システムは認証時に CRL を取得して検証する必要があります。 Microsoft Entra ID が CRL エンドポイントにアクセスできない場合、証明書の有効性を確認するために CRL が必要であるため、認証は失敗します。

証明書ベースの認証での CRL のしくみ

CRL は、認証に使用される証明書の有効性を確認するメカニズムを提供することによって機能します。 このプロセスには、いくつかの重要な手順が含まれます。

証明書の発行: CA によって発行された証明書は、前に失効しない限り、有効期限が切れるまで有効です。 各証明書には公開キーが含まれており、CA によって署名されます。

撤回: 証明書を取り消す必要がある場合 (秘密キーが侵害された場合や証明書が不要になった場合など)、CA によって CRL に追加されます。

CRL ディストリビューション: CA は、クライアントがアクセスできる場所 (Web サーバーやディレクトリ サービスなど) に CRL を発行します。 CRL は通常、整合性を確保するために CA によって署名されます。 CRL が CA によって署名されていない場合は、暗号化エラー AADSTS2205015 がスローされ、 FAQ の手順に従って問題のトラブルシューティングを行います。

クライアント チェック: クライアントが認証用の証明書を提示すると、システムは発行された場所から証明書チェーン内の各 CA の CRL を取得し、失効した CA がないか確認します。 CRL の場所が使用できない場合、システムは証明書の失効状態を確認できないため、認証は失敗します。

認証: CRL で証明書が見つかった場合、認証の試行は拒否され、クライアントはアクセスを拒否されます。 証明書が CRL に含まれていない場合、認証は通常どおりに続行されます。

CRL の更新: CRL は CA によって定期的に更新されます。クライアントは、証明書の有効性に関する正確な決定を行うために、最新バージョンを確保する必要があります。 システムは、ネットワーク トラフィックを減らし、パフォーマンスを向上させるために CRL を一定期間キャッシュしますが、更新プログラムも定期的にチェックします。

Microsoft Entra 証明書ベースの認証での証明書失効プロセスについて

証明書失効プロセスにより、認証ポリシー管理者は、以前に発行された証明書を取り消して、将来の認証に使用できなくなります。

認証ポリシー管理者は、Microsoft Entra テナントの信頼された発行者のセットアップ プロセス中に CRL 配布ポイントを構成します。 信頼された各発行者には、インターネットに接続する URL を使用して参照できる CRL が必要です。 詳細については、「証明機関の 構成」を参照してください。

Microsoft Entra ID は、1 つの CRL エンドポイントのみをサポートし、HTTP または HTTPS のみをサポートします。 CRL 配布には HTTPS の代わりに HTTP を使用することをお勧めします。 CRL チェックは証明書ベースの認証中に行われ、CRL の取得の遅延または失敗によって認証がブロックされる可能性があります。 HTTP を使用すると、待機時間が最小限になり、HTTPS (それ自体に証明書の検証が必要) によって発生する可能性のある循環依存関係が回避されます。 信頼性を確保するには、高可用性 HTTP エンドポイントで CRL をホストし、インターネット経由でアクセスできることを確認します。

Important

対話型サインインで正常にダウンロードされる Microsoft Entra ID の CRL の最大サイズは、パブリック Microsoft Entra ID では 20 MB、Azure US Government クラウドでは 45 MB です。 CRL のダウンロードに必要な時間は、10 秒を超えてはなりません。 Microsoft Entra ID が CRL をダウンロードできない場合、対応する CA によって発行された証明書を使用した証明書ベースの認証は失敗します。 CRL ファイルをサイズ制限内に保持するベスト プラクティスとして、証明書の有効期間を妥当な制限内に保持し、期限切れの証明書をクリーンアップします。

ユーザーが証明書を使用して対話型サインインを実行すると、Microsoft Entra ID は、証明機関から顧客の証明書失効リスト (CRL) をダウンロードしてキャッシュし、ユーザーの認証中に証明書が失効したかどうかを確認します。 Microsoft Entra は、SubjectName の代わりに SubjectKeyIdentifier 属性を使用して証明書チェーンを構築します。 CRL が有効になっている場合、PKI 構成には、適切な失効チェックを確実にするために、SubjectKeyIdentifier と Authority Key Identifier の値を含める必要があります。

SubjectKeyIdentifier は、証明書の公開キーに対して一意の不変識別子を提供し、サブジェクト名よりも信頼性が高く、証明書間で変更または複製される可能性があります。 この属性により、複雑な PKI 環境での正確なチェーン構築と一貫した CRL 検証が保証されます。

Important

認証ポリシー管理者が CRL の構成をスキップした場合、Microsoft Entra ID は、ユーザーの証明書ベースの認証中に CRL チェックを実行しません。 この動作は初期のトラブルシューティングに役立ちますが、運用環境では考慮しないでください。

ベース CRL のみ: ベース CRL のみが構成されている場合、Microsoft Entra ID は次の更新タイムスタンプまでそれをダウンロードしてキャッシュします。 CRL の有効期限が切れており、接続の問題が原因で更新できない場合、または CRL エンドポイントが更新バージョンを提供していない場合、認証は失敗します。 Microsoft Entra では、CRL のバージョン管理が厳密に適用されます。新しい CRL が公開される場合、その CRL 番号は以前のバージョンより大きくする必要があります。

CRL 番号は単調なバージョン管理を保証し、古い CRL が失効チェックをバイパスするために再導入される可能性があるリプレイ攻撃を防ぎます。 新しい CRL ごとにより高いバージョン番号を要求することで、Microsoft Entra ID は最新の失効データが常に使用されることを保証します。

Base + Delta CRL: 両方が構成されている場合は、両方が有効でアクセス可能である必要があります。 存在しないか期限切れになっている場合、RFC 5280 標準に従って証明書の検証が失敗します。

信頼された発行者に対して CRL が構成されていて、可用性、サイズ、または待機時間の制約により、Microsoft Entra ID が CRL をダウンロードできない場合、ユーザー証明書ベースの認証は失敗します。 この制限により、CRL エンドポイントは重大な単一障害点になり、Microsoft Entra ID の証明書ベースの認証の回復性が低下します。 このリスクを軽減するには、CRL エンドポイントの継続的なアップタイムを確保する高可用性ソリューションを使用することをお勧めします。

CRL がクラウドの対話型の制限を超えた場合、ユーザーの初期サインインは失敗し、次のエラーが表示されます。

The Certificate Revocation List (CRL) downloaded from {uri} has exceeded the maximum allowed size ({size} bytes) for CRLs in Microsoft Entra ID. Try again in few minutes. If the issue persists, contact your tenant administrators.Microsoft Entra ID は、サービス側の制限に従って CRL のダウンロードを試みます (パブリック Microsoft Entra ID では 45 MB、米国政府の場合は Azure では 150 MB)。

ユーザーは数分後に認証を再試行できます。 ユーザーの証明書が失効し、CRL に表示される場合、認証は失敗します。

Important

CRL キャッシュのため、失効した証明書のトークン失効は直ちに行われません。 CRL が既にキャッシュされている場合、キャッシュが更新された CRL で更新されるまで、新しく失効した証明書は検出されません。 デルタ CRL には通常、これらの更新プログラムが含まれているため、デルタ CRL が読み込まれると失効が有効になります。 デルタ CRL を使用しない場合、失効は基本 CRL の有効期間によって異なります。 管理者は、セキュリティが高いシナリオなど、即時失効が重要な場合にのみ、トークンを手動で取り消す必要があります。 詳細については、「失効の 構成」を参照してください。

パフォーマンスと信頼性の理由から、オンライン証明書ステータス プロトコル (OCSP) はサポートされていません。 OCSP 用のクライアント ブラウザーによってすべての接続で CRL をダウンロードする代わりに、Microsoft Entra ID によって最初のサインイン時に 1 回ダウンロードされ、キャッシュされます。 このアクションにより、CRL 検証のパフォーマンスと信頼性が向上します。 また、毎回検索がはるかに高速になるように、キャッシュのインデックスを作成します。

Microsoft Entra が CRL を正常にダウンロードした場合、CRL はキャッシュされ、以降の使用のために再利用されます。 次の更新日が適用され、使用可能な場合は CRL ドキュメントの次の CRL 発行日 (Windows Server CA によって使用されます) が適用されます。

ユーザーの証明書が CRL で失効済みとして表示されている場合、ユーザー認証は失敗します。

Important

CRL キャッシュと発行サイクルの性質上、証明書の失効がある場合は、影響を受けるユーザーのすべてのセッションを Microsoft Entra ID で取り消すことも強くお勧めします。

Microsoft Entra ID は、キャッシュされた CRL ドキュメントの有効期限が切れている場合に、配布ポイントから新しい CRL を事前にフェッチしようとします。 CRL に "次の発行日" がある場合、キャッシュ内の CRL の有効期限が切れていない場合でも、Microsoft Entra は CRL プリフェッチを行います。 現時点では、CRL のダウンロードを手動で強制または再トリガーする方法はありません。

注

Microsoft Entra ID は、発行元 CA の CRL と PKI 信頼チェーン内の他の CA をルート CA までチェックします。 PKI チェーンの CRL 検証では、リーフ クライアント証明書から最大 10 CA の制限があります。 制限事項は、CRL サイズが大きい CA が膨大な数の PKI チェーンをアップロードして、悪いアクターがサービスを停止しないようにすることです。 テナントの PKI チェーンに 10 を超える CA があり、CA が侵害された場合、認証ポリシー管理者は、侵害された信頼された発行者を Microsoft Entra テナント構成から削除する必要があります。 詳細については、「 CRL プリフェッチ」を参照してください。

失効を構成する方法

クライアント証明書を取り消すために、Microsoft Entra ID は証明機関情報の一部としてアップロードされた URL から証明書失効リスト (CRL) をフェッチしてキャッシュします。 CRL の最後の発行タイムスタンプ (有効日 プロパティ) は、CRL がまだ有効であることを確認するために使用されます。 CRL は、リストの一部である証明書へのアクセスを取り消すために定期的に参照されます。

Entra CBA とのセッションの即時失効

ユーザーのすべてのアクセスが取り消されるように、管理者にすべてのセッション トークンをすぐに取り消す必要があるシナリオは多数あります。 このようなシナリオには、次のようなものがあります。

- 侵害されたアカウント

- 従業員の退職

- CRL 検証を含まない状態でキャッシュされた資格情報が使用されたEntraの障害

- その他の内部関係者の脅威。

より迅速な失効が必要な場合 (たとえば、ユーザーがデバイスを紛失した場合)、ユーザーの承認トークンを無効にすることができます。 承認トークンを無効にするには、Windows PowerShell を使用して、この特定のユーザーの StsRefreshTokensValidFrom フィールドを設定します。 アクセスを取り消す各ユーザーの StsRefreshTokensValidFrom フィールドを更新する必要があります。

失効が維持されるようにするには、CRL の 有効日 を StsRefreshTokensValidFrom によって設定された値の後の日付に設定し、問題の証明書が CRL にあることを確認する必要があります。

次の手順では、 StsRefreshTokensValidFrom フィールドを設定して承認トークンを更新および無効化するプロセスについて説明します。

# Authenticate to Microsoft Graph

Connect-MgGraph -Scopes "User.Read.All"

# Get the user

$user = Get-MgUser -UserPrincipalName "test@yourdomain.com"

# Get the StsRefreshTokensValidFrom property

$user.StsRefreshTokensValidFrom

設定する日付は将来である必要があります。 日付が将来でない場合、 StsRefreshTokensValidFrom プロパティは設定されません。 日付が将来の場合、 StsRefreshTokensValidFrom は現在の時刻に設定されます (Set-MsolUser コマンドで示される日付ではありません)。

CA に CRL 検証を適用する

CA を Microsoft Entra 信頼ストアにアップロードするときに、CRL または CrlDistributionPoint 属性を含める必要はありません。 CRL エンドポイントなしで CA をアップロードできます。発行元 CA で CRL が指定されていない場合、証明書ベースの認証は失敗しません。

セキュリティを強化し、構成ミスを回避するために、エンド ユーザー証明書を発行する CA で CRL が構成されていない場合、認証ポリシー管理者は CBA 認証の失敗を要求できます。

CRL 検証を有効にする

CRL 検証を有効にするには、[CRL 検証が必要です (推奨)] を選択します。

この設定を有効にすると、エンド ユーザー証明書が CRL を構成していない CA から取得された場合、CBA は失敗します。

認証ポリシー管理者は、CRL に修正が必要な問題がある場合、CA を除外できます。 [ 除外の追加] を選択し、除外する CA を選択します。

除外リスト内の CA は CRL を構成する必要がなく、発行するエンド ユーザー証明書は認証に失敗しません。

CA を選択し、[ 追加] を選択します。 [ 検索 ] テキスト ボックスを使用して CA リストをフィルター処理し、特定の CA を選択します。

Microsoft Entra ID の CRL (ベースおよびデルタ CRL) の設定に関するガイダンス

アクセス可能な CRL を発行する:

- ベース CRL と差分 CRL (該当する場合) の両方が、HTTP 経由でアクセス可能なインターネットに接続された URL に CA によって公開されていることを確認します。

- CRL が内部専用サーバーでホストされている場合、Microsoft Entra ID は証明書を検証できません。 URL は高可用性、パフォーマンス、回復性を備え、使用できないことによる認証エラーを防ぐ必要があります。

- ブラウザーで CRL URL をテストし、配布チェックに certutil -url を使用して、CRL のアクセシビリティを検証します。

Microsoft Entra ID で CRL URL を構成します。

- CA パブリック証明書を Microsoft Entra ID にアップロードし、CRL 配布ポイント (CDN) を構成します。

- ベース CRL URL: 失効したすべての証明書が含まれています。

- Delta CRL URL (省略可能ですが推奨): 最後のベース CRL が発行されてから失効した証明書が含まれています。

- certutil などのツールを使用して、CRL の有効性を確認し、証明書と CRL の問題をローカルでトラブルシューティングします。

有効期間を設定します。

- 運用上のオーバーヘッドとセキュリティのバランスを取るのに十分な長さの基本 CRL 有効期間を設定します (通常は数日から数週間)。

- 失効した証明書をタイムリーに認識できるように、デルタ CRL の有効期間を短く (通常は 24 時間) 設定します。

- デルタ CRL の有効性が短いほど、失効した証明書は有効なままですが、発行と配布の負荷が増加するウィンドウが減るため、セキュリティが向上します。

- Windows Server 上のデルタ CRL に対して推奨される 24 時間の既定の有効性は、広く受け入れわれている標準のセキュリティとパフォーマンスです。

- Microsoft Entra ID は、パフォーマンスを低下させることなく頻繁な差分 CRL 更新プログラムを効率的に処理するように設計されており、継続的な改善は、これをさらに強化するのに役立ちます。

- Microsoft Entra ID は、デルタ CRL のダウンロード中に DDoS 攻撃から保護するために調整メカニズムを適用します。その結果、ユーザーのごく一部に対して "AADSTS2205013" のような一時的なエラーが発生する可能性があります。

高可用性とパフォーマンスを確保する:

- 信頼性の高い Web サーバーまたはコンテンツ配信ネットワーク (CDN) で CRL をホストし、取得中の遅延や障害を最小限に抑えます。

- CRL の公開とアクセシビリティを事前に監視します。

調整と分散型サービス拒否 (DDoS) 攻撃から保護します。

- Microsoft Entra ID サービスとユーザーを保護するために、高負荷または潜在的な不正使用中に CRL フェッチ操作に調整が適用されます。

- 調整がユーザーに影響を与える可能性を最小限に抑えるために、オフピーク時に CRL の発行と有効期限のサイクルをスケジュールします。

CRL サイズの管理

- フェッチ速度を向上させ、帯域幅を減らすために、CRL ペイロードをできるだけ小さくします。理想的には、頻繁にデルタ CRL の発行と古いエントリのアーカイブを行います。

CRL 検証を有効にする

- 失効した証明書が検出されるように、Microsoft Entra ID ポリシーで CRL 検証を適用します。 詳細については、「 CRL 検証を有効にする」を参照してください。

- セキュリティ リスクを理解しながら、トラブルシューティング中の最後の手段として CRL チェックの一時的なバイパスのみを検討してください。

テストと監視

- 定期的なテストを実行して、CRL がダウンロード可能で、Microsoft Entra ID によって正しく認識されていることを確認します。

- 監視を使用して、CRL の可用性または検証の問題を検出して迅速に修復します。

CRL エラー リファレンス

| エラー コードとメッセージ | Description | 一般的な原因 | 推奨事項 |

|---|---|---|---|

| AADSTS500171: 証明書が取り消されました。 管理者に問い合わせてください。 | 証明書が CRL 内にあり、失効したことを示します。 | 証明書は管理者によって取り消されます。 | 証明書が CRL に誤って含まれている場合は、発行元 CA に、目的の失効を正確に反映する更新されたリストを使用して CRL を再発行させます。 |

| AADSTS500172: '{issuer}' によって発行された証明書 '{name}' が無効です。 現在の時刻: '{curTime}'。 証明書 NotBefore: '{startTime}'。 証明書 NotAfter: '{endTime}'。 | CRL は時間内に有効ではありません。 | 証明書の検証に使用される CRL またはデルタ CRL には、有効期限切れの CRL や正しく構成されていないパブリケーション/有効期間などのタイミングの問題があります。 | - 証明書の NotBefore 日付と NotAfter 日付が現在の時刻を正しく含むか確認します。 - CA によって発行されたベース CRL とデルタ CRL の有効期限が切れていないことを確認します。 |

| AADSTS500173: >証明書失効リスト (CRL) をダウンロードできません。 CRL 配布ポイントの状態コード {code} が無効です。 管理者に問い合わせてください。 | エンドポイントの問題が原因で CRL をダウンロードできませんでした。 | - CRL エンドポイントが HTTP エラー (403 など) を返す - 更新なしで CRL の有効期限が切れた |

- CRL エンドポイントから有効なデータが返されたことを確認する - CA が更新された CRL を定期的に公開することを確認する - CRL URL は、ネットワークの問題、ファイアウォール ブロック、またはサーバーのダウンタイムが原因でアクセスできません。 - CRL フェールセーフを有効にして、検証できない証明書をブロックします。 |

| AADSTS500174: 応答から有効な証明書失効リスト (CRL) を作成できません。 | Microsoft Entra ID は、指定した配布ポイントから取得した CRL を解析または使用できません。 | - CRL URL は、ネットワークの問題、ファイアウォール ブロック、またはサーバーのダウンタイムが原因でアクセスできません。 - ダウンロードした CRL ファイルが破損しているか、不完全であるか、正しくフォーマットされていません。 - 証明書の CDP フィールドの URL が有効な CRL ファイルを指していないか、正しく構成されていません。 |

- CRL のアクセシビリティ、有効性、整合性を確認します。 - CRL ファイルで破損または不完全なコンテンツがないか調べます。 |

| AADSTS500175: チェーン内の 1 つの証明書の証明書失効リスト (CRL) がないため、失効チェックに失敗しました。 | 証明書失効チェック中に、Microsoft Entra は証明書失効リスト (CRL) の必要なセグメントまたは一部を見つけることができませんでした。 | - CRL 配布ポイント (CDP) からダウンロードされた CRL ファイルが破損しているか、切り捨てられます。 - CA による CRL の発行が正しくないか不完全です。 - CRL のダウンロードが不完全または失敗する原因となっているネットワークの問題。 - CRL 配布ポイントの URL またはファイル セグメントの構成が正しくありません。 |

- CRL の整合性を確認する - CRL の再発行または再生成 - ネットワークとプロキシの設定を確認する - すべての CA で正しい CDP 設定を確認する |

| AADSTS500176: 証明書を発行した証明機関がテナントに設定されていません。 管理者に問い合わせてください。 | Microsoft Entra は、発行元の CA 証明書を信頼された証明書ストアに見つけることができませんでした。 これにより、ユーザー証明書の信頼チェーンの検証が正常に行われます。 | - 発行元の CA 証明書 (ルートまたは中間) が、Microsoft Entra ID の信頼された証明書の一覧にアップロードまたは構成されていません。 - クライアントまたはデバイスに格納されている証明書チェーンが、信頼された CA 証明書に適切にリンクされていません。 - 証明書チェーン内のサブジェクト キー識別子 (SKI) と機関キー識別子 (AKI) の参照が一致しない、または見つからない。 - 発行元の証明書の有効期限が切れているか、失効しているか、または無効である可能性があります。 |

- テナント管理者は、関連するすべてのルート証明書と中間 CA 証明書を、Microsoft Entra 管理センターを介して Microsoft Entra 信頼された証明書ストアにアップロードする必要があります。 - 発行元 CA 証明書の SKI がユーザーの証明書の AKI と一致していることを確認して、適切なチェーン リンケージを確保します。 - certutil や OpenSSL などのツールを使用して、完全な証明書チェーンが損なわれなく、信頼されていることを確認します。 - チェーンの有効性を維持するために、信頼されたストア内の期限切れまたは失効した CA 証明書を置き換えます。 |

| AADSTS500177: 証明書失効リスト (CRL) が正しく構成されていません。 デルタ CRL 配布ポイントは、対応するベース CRL 配布ポイントなしで構成されます。 管理者に問い合わせてください。 | CA 構成に Delta CRL 配布ポイントが含まれているが、対応するベース CRL 配布ポイントが見つからないか、正しく構成されていないことを示します。 | - 証明書または CA の設定で構成されている CRL 配布ポイント (CDP) が無効、アクセスできない、または正しくない URL です。 - CA が CRL を正しく公開していないか、CRL の有効期限が切れているので、検証エラーが発生しています。 - ファイアウォール規則、プロキシの制限、またはネットワーク接続の問題により、デバイスまたは Microsoft Entra ID サービスが CRL URL にアクセスできません。 - Microsoft Entra または CRL 処理に関連する発行元証明機関で設定が正しく構成されていません。 |

- CRL 配布ポイントを確認し、パブリックにアクセスできる正確な URL に更新します。 - 有効期限が切れる前に CRL が定期的に公開および更新されていることを確認します。 可能であれば、CRL の公開を自動化します。 - ファイアウォール、プロキシ、またはセキュリティ デバイスの規則を更新して、CRL 配布ポイントへの必要なネットワーク トラフィックを許可します。 - ダウンロードした CRL の破損または切り捨てを確認し、必要に応じて再発行します。 - CRL の発行、URL、検証ポリシーに関連する Microsoft Entra ID と CA の構成を再確認します。 |

| AADSTS500178: {type} の有効な CRL セグメントを取得できません。 後でもう一度やり直してください。 | Microsoft Entra ID は、証明書の検証中に証明書失効リスト (CRL) の必要なすべてのセグメントをダウンロードまたは処理できません。 | - CRL は複数のセグメントで発行され、1 つ以上のセグメントが見つからない、破損している、またはアクセスできない。 - ネットワーク制限またはファイアウォールによって、1 つ以上の CRL セグメントへのアクセスがブロックされます。 - 使用可能な CRL セグメントの有効期限が切れているか、適切に更新されていない可能性があります。 - セグメントがホストされている証明書の CRL 配布ポイントの URL が正しくないか、エントリがありません。 |

- 配布ポイントからすべての CRL セグメントを手動でダウンロードし、完全性と有効性を確認します。 - すべての CRL セグメント URL が正しく構成され、アクセス可能であることを確認します。 CDP URL が変更された場合は、証明書または CA 構成を更新します。 - CA がすべての CRL セグメントを正常に公開して維持し、破損や部品の欠落を確認します。 |

| AADSTS500179: CRL 検証がタイムアウトしました。後でもう一度やり直してください。 | CRL のダウンロードがタイムアウトしたか、中断されました。 | - CRL サイズが制限を超えています - ネットワーク待機時間または不安定性 |

- CRL サイズを 20 MB (商用 Azure) または 45 MB (米国政府機関向け Azure) 未満に維持する - Next Update 間隔を少なくとも 1 週間に設定する- サインイン ログを使用して CRL ダウンロードのパフォーマンスを監視します。 |

| AADSTS500183: 証明書が取り消されました。 管理者に問い合わせてください | クライアント デバイスが発行元 CA によって失効した証明書を提示したため、認証の試行に失敗しました。 | 認証に使用される証明書は、証明書失効リスト (CRL) に含まれているか、CA によって失効済みとしてフラグが付けられます。 | - テナント管理者は、新しい証明書が Microsoft Entra ID によって正しくプロビジョニングされ、信頼されていることを確認する必要があります。 - CA によって公開された CRL とデルタ CRL が最新であり、デバイスでアクセス可能であることを確認します。 |

| AADSTS2205011: ダウンロードした証明書失効リスト (CRL) が有効な ASN.1 エンコード形式ではありません。 管理者に問い合わせてください。 | Microsoft Entra によってフェッチされた CRL ファイルが、CRL データの解析と検証に必要な抽象構文表記 1 (ASN.1) 識別エンコード規則 (DER) 標準に従って正しくエンコードされていません。 | - CRL ファイルが破損しているか、パブリケーションまたは転送中に切り捨てられます。 - CRL が CA によって正しく生成またはエンコードされておらず、ASN.1 DER 標準に準拠していません。 - ファイル形式の変換 (不適切な base64/PEM エンコードなど) によって CRL データが破損しました。 |

- CRL を手動でダウンロードし、openssl や特殊な ASN.1 パーサーなどのツールで調べて、破損しているか形式が正しくないかどうかを確認します。 - CA から CRL を再生成して再発行し、ASN.1 DER エンコード標準に準拠していることを確認します。 - CRL を生成する CA ソフトウェアまたはツールが RFC 5280 に準拠し、ASN.1 DER 形式で CRL を正しくエンコードしていることを確認します。 |

| AADSTS2205012: 対話型サインイン中に '{uri}' から証明書失効リスト (CRL) をダウンロードしようとするとタイムアウトしました。もう一度ダウンロードしようとしています。 数分後にもう一度お試しください。 | Microsoft Entra ID は、指定された URL から予想時間内に CRL ファイルを取得できませんでした。 | - ネットワークの停止、ファイアウォールの制限、または DNS エラーが原因で、Microsoft Entra ID サービスが CRL 配布ポイントに到達できません。 - CRL をホストしているサーバーがダウンしているか、過負荷になっているか、タイムリーに応答していません。 - 大きな CRL のダウンロードに時間がかかり、タイムアウトが発生する可能性があります。 |

- ダウンロード時間を短縮するために、デルタ CRL を使用して CRL ファイル のサイズを小さくし、更新頻度を高める。 - オフピーク時に CRL を発行または更新して、サーバーの負荷を軽減し、応答時間を向上させます。 - CRL ホスティング サーバーの高可用性とパフォーマンスを監視および維持します。 |

| AADSTS2205013: 証明書失効リスト (CRL) のダウンロードは現在進行中です。 数分後にもう一度お試しください。 | 複数の認証試行が同時に CRL のダウンロードをトリガーし、システムが現在の CRL の取得を処理している場合に発生します。 | - CRL の有効期限が切れるか、有効期限が切れようとしている場合、複数のユーザーが同時にサインインすると、新しい CRL のダウンロードが同時に試行される可能性があります。 - Microsoft Entra ID はロック メカニズムを適用して、同じ CRL の同時ダウンロードを防ぎ、負荷と潜在的な競合状態を軽減します。これにより、この再試行メッセージで一部の認証要求が一時的に拒否されます。 - ユーザーの人口が多いか、サインインバーストが多いと、このエラーの頻度が増加する可能性があります。 |

- サインインを再試行する前に、進行中の CRL のダウンロードが完了するまで数分かかります。 - 強制的な再ダウンロードを減らすために、有効期限が切れる前に CRL が定期的に公開および更新されていることを確認します。 |

| AADSTS2205014:対話型サインイン中に '{uri}' から証明書失効リスト (CRL) をダウンロードしようとすると、許可される最大サイズ ({size} バイト) を超えました。 CRL は CRL のサービス ダウンロード制限でプロビジョニングされています。数分後にもう一度お試しください。 | ダウンロードしようとした CRL ファイル Microsoft Entra ID が、サービスによって設定されたサイズ制限を超えています。 Microsoft Entra は、より高い制限でバックグラウンドでダウンロードしようとします。 | - CA によって発行された CRL ファイルが大きすぎます。多くの場合、失効した証明書の数が多いためです。 - 失効した証明書がクリーンアップされない場合、または CA が失効データの有効期限を長く保持している場合、大きな CRL が発生する可能性があります。 - CRL サイズが大きいと、証明書ベースの認証時にダウンロード時間とリソース消費量が増加します。 |

- CA データベースから古い証明書または期限切れの失効した証明書を削除します。 - CRL の有効期間を短縮し、発行頻度を増やして CRL サイズを管理できるようにします。 - 差分 CRL を実装して、増分失効情報のみを配布し、帯域幅を削減します。 |

| AADSTS2205015: 証明書失効リスト (CRL) が署名の検証に失敗しました。 予期される SubjectKeyIdentifier {expectedSKI} が CRL の AuthorityKeyIdentifier {crlAK} と一致しません。 管理者に問い合わせてください。 | CRL の暗号化署名は、サブジェクト キー識別子 (SKI) が Microsoft Entra ID で予期される機関キー識別子 (AKI) と一致しない証明書によって署名されたため、検証できませんでした。 | - CRL の署名に使用された CA 証明書が変更されましたが、新しい SKI が信頼された証明書の一覧で更新または同期されませんでした。 - PKI 階層の構成が正しくないため、CRL が古くなっているか、一致していません。 - 信頼された証明書の一覧に中間 CA 証明書が正しくないか、存在しません。 - CRL 署名証明書に、CRL の署名に適切なキー使用法がない可能性があります。 |

- CRL に署名する CA 証明書のサブジェクト キー識別子 (SKI) が CRL の機関キー識別子 (AKI) と一致するかどうかを確認します。 - 署名 CA 証明書がアップロードされ、Microsoft Entra ID で信頼されていることを確認します。 - CRL の署名に使用される CA 証明書で、適切なキー使用法フラグ (CRL 署名など) が有効になっていることを確認し、証明書チェーンが損なわれないままであることを確認します。 - Microsoft Entra ID の信頼された証明機関の一覧で正しいルート CA 証明書と中間 CA 証明書をアップロードまたは更新し、CRL の署名に使用される証明書が含まれており、正しく構成されていることを確認します。 |

| AADSTS7000214: 証明書が取り消されました。 | 証明書が取り消されました。 | - CRL に記載されている証明書 | - 失効した証明書を置き換える - CA を使用して失効理由を調査する - 証明書のライフサイクルと更新を監視する |

よく寄せられる質問

この次のセクションでは、証明書失効リストに関連する一般的な質問と回答について説明します。

CRL サイズに制限はありますか?

次の CRL サイズ制限が適用されます。

- 対話型サインインのダウンロード制限: 20 MB (Azure Global には GCC が含まれます)、45 MB (Azure 米国政府、GCC High、国防省を含む)

- サービスのダウンロード制限: 65 MB (Azure グローバルに GCC が含まれます)、150 MB (Azure 米国政府、GCC High、国防省を含む)

CRL のダウンロードが失敗すると、次のメッセージが表示されます。

"{uri} からダウンロードされた証明書失効リスト (CRL) が、Microsoft Entra ID の CRL の最大許容サイズ ({size} バイト) を超えました。 数分後にもう一度やり直してください。 問題が解決しない場合は、テナント管理者に問い合わせてください。

ダウンロードはバックグラウンドに残り、上限が高くなります。

これらの制限の影響を確認しており、それらを削除する計画があります。

有効な証明書失効リスト (CRL) エンドポイント セットが表示されますが、CRL 失効が表示されないのはなぜですか?

- CRL 配布ポイントが有効な HTTP URL に設定されていることを確認します。

- CRL 配布ポイントにインターネットに接続する URL 経由でアクセスできることを確認します。

- CRL サイズが制限内にあることを確認します。

証明書をすぐに取り消す方法

手順に従って 、証明書を手動で取り消します。

特定の CA に対して証明書失効チェックを有効または無効にする方法

証明書を取り消すことができないため、証明書失効リスト (CRL) チェックを無効にしないことをお勧めします。 ただし、CRL チェックに関する問題を調査する必要がある場合は、Microsoft Entra 管理センターで CA の CRL チェックを除外できます。 CBA 認証方法ポリシーで、[ 構成 ] を選択し、[ 除外の追加] を選択します。 除外する CA を選択し、[ 追加] を選択します。

CRL エンドポイントが構成されると、エンド ユーザーはサインインできず、"AADSTS500173: CRL をダウンロードできません。 CRL 配布ポイントから無効な状態コードが禁止されています。"

問題によって Microsoft Entra が CRL をダウンロードできない場合、多くの場合、ファイアウォールの制限が原因です。 ほとんどの場合、Microsoft Entra が CRL を正常にダウンロードできるように、必要な IP アドレスを許可するようにファイアウォール規則を更新することで、問題を解決できます。 詳細については、「 Microsoft IPAddress の一覧」を参照してください。

CA の CRL を見つける方法、または "AADSTS2205015: 証明書失効リスト (CRL) が署名検証に失敗しました" というエラーのトラブルシューティングを行うにはどうすればよいですか?

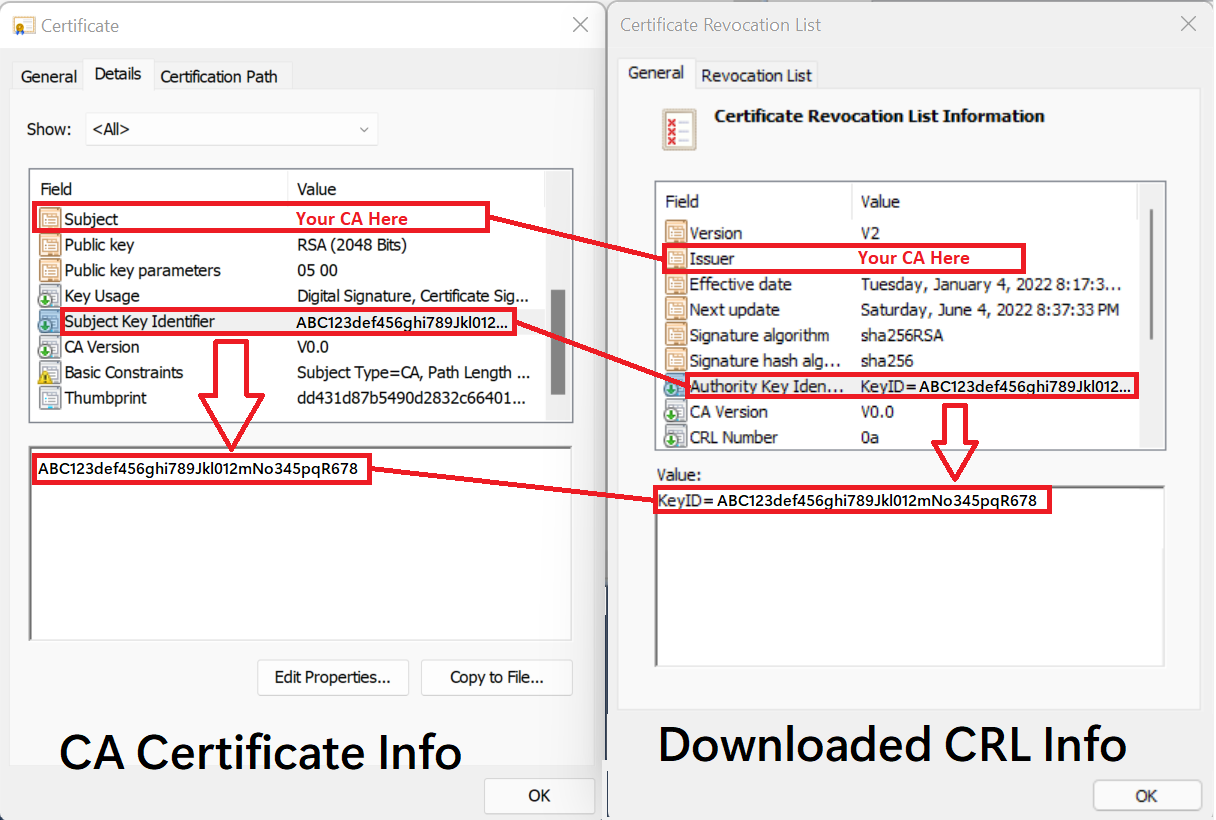

CRL をダウンロードし、CA 証明書と CRL 情報を比較して、 crlDistributionPoint 値が追加する CA に対して有効であることを検証します。 CA の発行者サブジェクト キー識別子 (SKI) を CRL の機関キー識別子 (AKI) と照合することで、対応する CA への CRL を構成できます (CA 発行者 SKI == CRL AKI)。

次の表と図は、CA 証明書からダウンロードした CRL の属性に情報をマップする方法を示しています。

| CA 証明書の情報 | = | ダウンロードした CRL 情報 |

|---|---|---|

| サブジェクト | = | 発行者 |

| サブジェクト キー識別子 (SKI) | = | 機関キー識別子 (KeyID) |

次のステップ

- Microsoft Entra CBA の概要

- Microsoft Entra CBA を構成する方法

- iOS デバイスで Microsoft Entra CBA を

- Android デバイスで Microsoft Entra CBA を

- Microsoft Entra CBA を使用した Windows スマート カード ログオン

- 証明書ユーザー ID

- フェデレーション ユーザーを移行する方法

- よくある質問

- Microsoft Entra CBA のトラブルシューティング