認証および資格情報の戦略を計画する

この記事では、複数のテナントにまたがる教育用organizationで資格情報と認証方法をセキュリティで保護および管理するために必要なアクションについて説明します。

資格情報 は、ユーザーの ID に固有です。 たとえば、個々のユーザー名とパスワード、PIN、生体認証情報などです。 IT 管理者、教師、スタッフの人、学生を含むすべてのユーザーは、資格情報を持っています。

認証方法は、ユーザーが資格情報を送信または証明する方法です。 たとえば、ユーザーはサインイン画面で、またはアカウントを設定した Microsoft Authenticator アプリを使用して資格情報を入力します。

認証方法は、次のようなカテゴリまたは種類に分類することもできます。

サインイン認証

パスワード リセット認証

多要素認証

サインイン認証は、ユーザーが最初に資格情報を入力したときです。 セルフサービス パスワード リセット (SSPR) と多要素認証 (MFA) は、追加の種類の認証です。

次の表は、これらのシナリオでさまざまな認証方法を使用する方法を示しています。

| 認証方法 | サインイン認証 | SSPR と MFA |

|---|---|---|

| Password | はい | |

| Windows Hello for Business | はい | |

| Microsoft Authenticator アプリ | はい (プレビュー) | MFA と SSPR |

| FIDO2 セキュリティ キー | はい (プレビュー) | MFA 専用 |

| SMS | はい (プレビュー) | MFA と SSPR |

| 音声通話 | いいえ | MFA と SSPR |

| セキュリティの質問 | いいえ | SSPR 専用 |

| 電子メール アドレス | 不要 | SSPR 専用 |

注:

サインイン認証のプレビュー機能を有効にするには、Azure portalを開き、[Microsoft Entra ID>セキュリティ>認証方法>] [認証方法ポリシー (プレビュー)] を選択し、使用するプレビュー方法を有効にします。

認証の種類

パスワードと PIN は、一般的な資格情報の種類です。 あまり一般的でない種類には、画像パスワードとパターン ロックが含まれます。 生体認証も人気が高まっています。 生体認証は、顔認識、指紋、網膜プリントを通じてユーザーを識別します。

パスワードレス認証

パスワードレス ソリューションは、最も便利で安全な認証方法です。 パスワードレス認証を使用すると、パスワードを記憶し、多要素認証に応答する必要がなくなります。 パスワードを攻撃対象として削除することで、フィッシング攻撃やパスワード スプレー攻撃のリスクが軽減されるため、セキュリティが強化されます。 Microsoft では、次のパスワードレス認証方法がサポートされています

Windows Hello for Business。 Windows Hello for Businessは、指定された Windows PC を持つユーザーに最適です。 生体認証と PIN 資格情報はユーザーの PC に関連付けられており、指定されたユーザー以外からのアクセスを防ぎ、不正なアクセスを防ぎます。 公開キー インフラストラクチャ (PKI) の統合とシングル サインオン (SSO) の組み込みサポートにより、Windows Hello for Businessはオンプレミスとクラウド内のリソースにシームレスにアクセスするための便利な方法を提供します。

Microsoft Authenticator アプリ。 Authenticator アプリは、iOS または Android スマートフォンを強力なパスワードレス資格情報に変換します。 ユーザーは、電話に通知を受け取り、画面に表示されている番号を電話に一致させ、生体認証 (タッチまたは顔) または PIN 資格情報を使用して確認することで、任意のプラットフォームまたはブラウザーにサインインできます。 この記事では Microsoft Authenticator アプリを参照していますが、市場には他にも認証アプリがあります。

FIDO2 セキュリティ キー。 FIDO2 セキュリティ キーを使用すると、ユーザーは、外部セキュリティ キーまたはデバイスに組み込まれているプラットフォーム キーを使用して、ユーザー名またはパスワードなしでリソースにサインインできます。

詳細については、「Microsoft Entra IDのパスワードレス認証オプション」を参照してください。

パスワード リセット認証

ユーザーのパスワードリセットは、ヘルプ デスクのボリュームとコストの最大のソースの 1 つです。 Microsoft Entra IDセルフサービス パスワード リセット (SSPR) を使用すると、管理者やヘルプ デスクが関与せず、パスワードを変更またはリセットできます。 SSPR は、コストの削減に加えて、ユーザー リスクを軽減し、organizationのセキュリティ体制を改善します。 ユーザーのアカウントがロックまたは侵害されている場合、またはパスワードを忘れた場合は、プロンプトに従って自分のブロックを解除し、仕事に戻ることができます。

SSPR でパスワードを変更する場合は、パスワードがパスワード ポリシー Microsoft Entra準拠している必要があります。 これらのポリシーは、必要な複雑さ、長さ、有効期限、許容される文字を決定します。 パスワードがMicrosoft Entra ID (またはオンプレミス AD) ポリシーの要件を満たしていない場合、ユーザーは再試行するように求められます。

多要素認証

大学生、教師、IT 部門、その他のスタッフに MFA を要求することをお勧めします。 これらのグループは、インターネット上でよりアクティブになり、したがって、サイバー攻撃の影響を受けやすくなります。

多要素認証では、ユーザーが追加の形式の認証を提供する必要があります。 次のような 2 番目の形式の認証を要求することで、セキュリティが強化されます。

SMS テキスト メッセージからのコード。

電話の音声通話に応答する。

Microsoft Authenticator アプリで、または生体認証情報からコードを提供する。

OAUTH ハードウェア トークンの使用。

SSPR と Azure MFA を有効にする

SSPR と MFA の両方を有効にして、環境のセキュリティを強化します。 ユーザーはこれらのサービスに登録する必要があります。

SSPR を有効にする

SSPR は、Microsoft Entra ID パスワード リセットのAzure portalで>管理され、次の認証方法の一覧から選択できます。

推奨 – 優先順

モバイル アプリ通知 (リセットに必要なメソッドの数が 2 に設定されている場合にのみ使用できます)

モバイル アプリ コード

メール

携帯電話 (SMS テキスト)

2 つの推奨オプションが存在する場合は推奨されません

Office 電話 (音声通話)

セキュリティの質問

注:

有効にする認証方法は、テナントのすべてのメンバーが使用できます。 セキュリティに関する質問は最も安全性の低いオプションであるため、他の方法がない限り有効にしないことをお勧めします。 オフィス電話への電話が侵害される可能性があり、他のオプションがない限り、推奨されません。

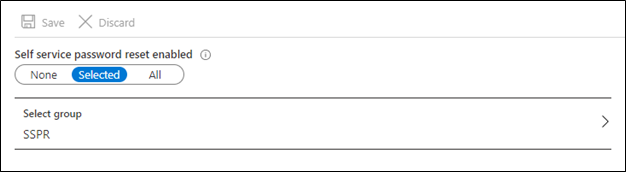

SSPR は、小学校と中学校の学生を除くテナント内のすべてのユーザーが利用できるようにすることをお勧めします。 これらの学生は、必要な 2 番目の形式の認証にアクセスできない場合があります。 これらの学生には、教師または他のスタッフに パスワード管理者の役割を割り当てる必要があります。 これらの学生を除くすべてのユーザーに対して SSPR を有効にするには:

Azure portalに "SSPR" などのわかりやすい名前の Microsoft 365 グループを作成します。 小学生と中学生を除くすべてのユーザーを追加します。 Microsoft Entra IDでは、グループの動的メンバーシップを有効にする属性ベースのルールを作成できます。 学生レベルを示す属性を既にキャプチャしている場合は、この方法をお勧めします。 外部ゲストを含める必要がある場合は、「動的グループと B2B コラボレーションMicrosoft Entra」を参照してください。

[セキュリティ >パスワード リセットMicrosoft Entra ID > ] に移動し、[選択] を選択してから、そのグループを選択します。

Azure MFA を有効にする

テナントで MFA を有効にし、IT 管理者や学生レコードにアクセスできるすべてのユーザーに対して MFA を要求することをお勧めします。 条件付きアクセス ポリシーを使用して MFA を適用します。

MFA が有効になると、ユーザーは既定の Multi-Factor Authentication メソッドとして次のいずれかのオプションを設定する必要があります。

Microsoft Authenticator - 通知 (最も推奨)

Microsoft Authenticator アプリまたはハードウェア トークン – コード

SMS テキスト メッセージ

電話 (最も推奨なし)

注:

小学生、中高生に対して MFA を有効にすることはお勧めしません。 MFA は、一般に、アカウントの侵害と悪意のあるアクターによる損害を防ぐために使用されます。 学生は自分の情報にのみアクセスできる必要があり、損害の可能性は限られています。 また、年下の学生は、2 番目の形式の認証にアクセスできない場合があります。

Azure MFA を有効にするには、2 つの方法があります。 MFA 登録を要求するように条件付きアクセス ポリシーを構成して、Microsoft Entra ID 保護を使用してロールアウトを管理することをお勧めします。 ID 保護には、管理者が Microsoft Entra ID P2 ライセンスを持っている必要があります。 「 方法: Azure Multi-Factor Authentication 登録ポリシーを構成する」を参照してください。

Microsoft Entra ID P2 ライセンスをお持ちでない場合でも、条件付きアクセス ポリシーを使用して、特定の状況下で Azure Multi-Factor Authentication を要求できます。 管理者が P2 ライセンスをMicrosoft Entra IDしていない場合は、「チュートリアル: Azure Multi-Factor Authentication を使用してユーザー サインイン イベントをセキュリティで保護する」を参照してください。

セキュリティ情報の組み合わせ登録を有効にする

セキュリティ情報の登録を組み合わせることで、ユーザーは 1 回登録し、SSPR と Azure Multi-Factor Authentication (MFA) の両方の利点を得ることができます。

すべてのユーザーに対して結合登録を有効にし、SSPR を有効にしたのと同じユーザーに登録を要求する条件付きアクセス ポリシーを作成します。 同じOffice 365 グループを使用できます。 登録を要求すると、ユーザーが SSPR と Azure MFA に登録するタイミングと方法が適用されます。

SSPR と MFA は、条件付きアクセス ポリシーの条件でユーザーが実行する必要がある場合にのみトリガーされます。 セキュリティ ポリシーを適用するには、条件付きアクセス ポリシーを作成する必要があります。

注:

2020 年 8 月より前に作成されたテナントの場合は、 セキュリティ情報の統合登録を有効にする必要があります。 2020 年 8 月以降に作成されたテナントの場合、これは既定で有効になっています。

詳細については、「Microsoft Entra IDでセキュリティ情報の統合登録を有効にする」を参照してください。

ユーザーを教育する

ユーザーが SSPR または MFA の使用を開始する前に、セキュリティ情報を登録する必要があります。 ユーザー エクスペリエンスを理解してから、必要に応じて認識を共有し、ユーザーを教育するための計画を策定することをお勧めします。

詳細については、次のエンド ユーザー ドキュメントを参照してください。

Microsoft では、 MFA と SSPR の両方にエンド ユーザー通信テンプレートが用意されています。 これらのテンプレートは、ユーザーの教育に役立つよう変更できます。 また、さまざまな認証方法の展開計画も提供しています。 「 認証のデプロイ」を参照してください。

Microsoft Authenticator アプリをインストールする

SSPR または MFA 用の Microsoft Authenticator アプリを使用するユーザーは、最新バージョンの Microsoft Authenticator アプリをインストールする必要があります。

Google Android。 Android デバイスで、Google Play に移動して Microsoft Authenticator アプリをダウンロードしてインストールします。

Apple iOS。 Apple iOS デバイスで、App Storeに移動して Microsoft Authenticator アプリをダウンロードしてインストールします。

現在モバイル デバイスにない場合でも、ユーザーは Microsoft Authenticator ページからダウンロード リンクを送信することで 、Microsoft Authenticator アプリを取得できます。

Microsoft Entraパスワード保護

パスワードの選択方法に関するガイダンスをユーザーに提供しようとしても、脆弱または安全でないパスワードが頻繁に発生します。 学校名、チームマスコット、人気のある教師の名前など、覚えやすい用語に基づいてパスワードを作成することは珍しくありません。

Microsoft Entraパスワード保護には、既定でグローバル禁止パスワード リストが含まれています。 これらのリストは、パスワード スプレー攻撃の影響を受けやすいパスワードを検出してブロックするために、すべてのユーザーに自動的に適用されます。 独自のセキュリティニーズをサポートするために、 カスタム禁止パスワードリストに独自のエントリを定義できます。 ユーザーがパスワードを変更またはリセットすると、これらの禁止されたパスワード リストがチェックされ、より強力なパスワードの使用が強制されます。

スマート ロックアウトは、 ブルート フォースメソッドを使用してユーザーのパスワードを推測する悪いアクターからユーザーを保護するのにも役立ちます。 既定では、スマート ロックアウトでは、10 回の試行が失敗した後、サインイン試行からアカウントが 1 分間ロックされます。 サインイン試行が失敗するたびに、最初に 1 分間、それ以降の試行で 1 分間、アカウントが再度ロックされます。 スマート ロックアウトは、すべてのMicrosoft Entraのお客様に対して常にオンになっています。 既定の設定では、セキュリティと使いやすさのバランスが取られます。 organizationに固有の値を持つスマート ロックアウト設定をカスタマイズするには、ユーザーに対して P1 以上のライセンスMicrosoft Entra ID必要があります。

セキュリティ レポート

潜在的な脅威への露出を制限するには、Microsoft Entra IDで使用できるレポート機能を使用します。 Microsoft Entra IDでは、監査ログとサインイン レポート、リスク検出に関するセキュリティ レポート、レポートをサポートし、Azure MFA と SSPR の認証方法がorganizationでどのように機能しているかを理解するのに役立ちます。

ID 保護

Microsoft Entra IDには、検出と攻撃への対応の間の待機時間を削除するためのアラートを自動的に識別して生成する多くの機能があります。 これらの機能を最大限に活用するには、Microsoft Entra ID 保護を使用することをお勧めします。 この機能には、Microsoft Entra ID P2 ライセンスが必要です。 少なくとも、すべての管理者に Identity Protection を使用することをお勧めします。

Identity Protection の調査に管理者が使用する 3 つの主要なレポートがあります。

危険なユーザー レポート。 ユーザー リスクは、ユーザーの ID が侵害される可能性を示し、その ID の ユーザー リスク検出 に基づいて計算されます。 ユーザー リスク ポリシーは、リスク レベルを特定のユーザーまたはグループに評価する条件付きアクセス ポリシーです。 低、中、高のリスク レベルに基づいて、アクセスをブロックするようにポリシーを構成したり、多要素認証を使用してセキュリティで保護されたパスワードの変更を要求したりできます。

危険なサインイン レポート。 サインイン リスクは、アカウント所有者以外のユーザーが ID を使用してサインオンしようとしている可能性です。 サインイン リスク ポリシーは、リスク レベルを特定のユーザーまたはグループに評価する条件付きアクセス ポリシーです。 リスク レベル (高/中/低) に基づいて、アクセスをブロックするか、多要素認証を強制するようにポリシーを構成できます。 [中] 以上のリスク サインインで多要素認証を強制してください。

リスク検出レポート。 管理者は、次の種類のリスク検出を特定して修復できます。

非定型旅行

匿名 IP アドレス

なじみのないサインイン プロパティ

マルウェアのリンクされた IP アドレス

漏えいした資格情報

脅威インテリジェンスのMicrosoft Entra

次のリソースは、リスク管理戦略の運用化に役立ちます。

Microsoft は、Identity Protection レポートからの情報を一定期間保持します。 詳細な調査と相関関係のために、他のツールで定期的にエクスポートおよびアーカイブすることをお勧めします。 Microsoft Graph API を使用すると、セキュリティおよび情報イベント管理 (SIEM) ソリューションなどのツールでさらに処理するために、このデータを収集できます。 これらのレポートを実装する方法については、「Microsoft Entra ID 保護と Microsoft Graph の概要」を参照してください。

監査ログとサインイン レポート

監査ログ レポートは、次のレポートを統合します。

監査レポート

パスワード リセット アクティビティ

パスワード リセット登録アクティビティ

セルフサービス グループ アクティビティ

Office365 グループ名の変更

アカウント プロビジョニング アクティビティ

パスワード ロールオーバーの状態

アカウント プロビジョニング エラー

認証方法の使用状況 & 分析情報

Microsoft Entra IDは、ユーザーが MFA と SSPR に登録されていることを確認するために使用できるレポートを提供します。 登録していないユーザーは、プロセスに関する教育を受ける必要がある場合があります。

認証方法の使用状況 & 分析情報レポートには、MFA と SSPR の使用状況に関する情報が含まれており、それぞれがorganizationでどのように機能しているかについての分析情報が提供されます。 Microsoft Entra IDのサインイン アクティビティ (および監査とリスク検出) にアクセスすることは、トラブルシューティング、使用状況分析、フォレンジック調査に不可欠です。

推奨事項

教師、管理者、IT スタッフは、可能な限りパスワードレス認証方法のいずれかを使用することをお勧めします。 パスワードを使用する必要がある場合は、 Microsoft のパスワード ガイダンスを参照してください。

認証方法

次の表は、アカウントの種類と、3 種類のすべての認証に関する推奨事項をまとめたものです。

| アカウントの種類 | サインイン | SSPR | Azure MFA |

|---|---|---|---|

| 学生(小学生) | Password | ||

| 学生 (中学校) | Password | ||

| 学生 (高校) | パスワードまたは PIN スマートフォンが利用可能な場合は認証アプリ |

学生の個人的な電子メール SMS 音声通話 |

|

| 学生 (大学) | パスワードまたは PIN スマートフォンが利用可能な場合は認証アプリ |

Authenticator アプリ SMS 個人用電子メール |

Authenticator アプリ SMS Phone |

| 教師 | Windows Hello for Business (PIN または生体認証) FIDO 2 セキュリティ キー |

•Authenticator アプリ SMS 個人用電子メール |

Authenticator アプリ SMS Phone |

| IT スタッフ | パスワードレス (PIN、生体認証、FIDO 2 セキュリティ キー) | Authenticator アプリ SMS 個人用電子メール |

Authenticator アプリ SMS Phone |

| 父母 | パスワード (Azure AD B2C) | Authenticator アプリ SMS 音声通話 個人用電子メール |

Authenticator アプリ SMS Phone |

資格情報の配布

次のいずれかの方法を使用して、認証を小学生と中学生に配布することをお勧めします。

親の電子メール

保護者の携帯電話または固定電話

学生の個人用メール (存在する場合)

教師に配布された学生の一時的なパスワードの印刷されたコピー

学生の登録済み住所にパスワードを投稿する

教師、IT 管理者、他のスタッフ、高校または大学生の場合は、次のいずれかの方法を使用します。

一時パスワードを個人の電子メール アドレスに電子メールで送信する

SMS 経由で一時パスワードを送信する

一時パスワードの印刷されたコピー

パスワード セキュリティに関する推奨事項

IT 管理者は常に

初期パスワードまたは初回パスワードの有効期限を強制する

パスワード変更またはリセットの 自動通知 を実装する

さらに、すべてのユーザーに次のパスワード セキュリティに関する推奨事項を提供します。

安全でない方法でパスワードを書き留めたり保存したりしないでください。

パスワードを再利用しないでください。パスワード履歴を保持します。

パスワードを誰とも共有しないでください。

パスワードの代わりにパスフレーズを使用します。

アカウントが侵害されたと思われる場合は、パスワードを変更します。

最初に使用する前に、指定したパスワードをリセットします。

課題と軽減策

資格情報の管理は困難な場合があります。 このセクションでは、最も一般的な課題を軽減するのに役立つMicrosoft Entra IDの機能について説明します。

パスワードの期限切れ

学校の休暇中にパスワードが期限切れになる可能性があるため、セキュリティ対策としてパスワードの有効期限に依存することはお勧めしません。これにより、ヘルプ デスクのボリュームが大量になる可能性があります。 この大量の学生は、追加の認証形式にアクセスできない可能性があるため、SSPR 用に設定されていない若い学生に特に影響します。 多要素認証、条件付きアクセス ポリシー、セキュリティ監視により、パスワードの期限切れよりも問題が軽減されます。

現在、organizationでパスワードの有効期限が有効になっている場合は、グローバル管理者またはユーザー管理者が Microsoft Azure AD モジュールを使用してWindows PowerShellを使用して、ユーザー パスワードを期限切れにならないように設定することをお勧めしますまたは、[Set-MsolPasswordPolicy コマンドレット](/powershell/module/msonline/set-msolpasswordpolicy を使用して有効期限を変更します。

注:

Azure AD および MSOnline PowerShell モジュールは、2024 年 3 月 30 日の時点で非推奨となりました。 詳細については、 非推奨の更新プログラムに関するページを参照してください。 この日付以降、これらのモジュールのサポートは、Microsoft Graph PowerShell SDK への移行支援とセキュリティ修正に限定されます。 非推奨のモジュールは、2025 年 3 月 30 日まで引き続き機能します。

Microsoft Entra ID (旧称 Azure AD) と対話するには、Microsoft Graph PowerShell に移行することをお勧めします。 移行に関する一般的な質問については、移行に関する FAQ を参照してください。 メモ: バージョン 1.0.x の MSOnline では、2024 年 6 月 30 日以降に中断が発生する可能性があります。

ユーザー情報の更新

管理者は、多くの場合、ユーザーの詳細 (デバイス、セキュリティ情報、および各ユーザーのパスワード) を管理します。 この情報を手動で更新するのは面倒で時間がかかります。

この課題に対処するには、管理者はユーザーに マイ アカウントの使用を要求する必要があります。 マイ アカウントは、エンド ユーザーが次のことが可能なセルフサービス ポータルです。

セルフサービスによるパスワードのリセットを設定する

2 要素認証の構成

パスワードを変更する

デバイスが紛失または盗難にあった場合にデバイスを無効にする

グループ サブスクリプションの管理

学生や教職員は、多くの場合、アクセスやコミュニケーションの目的でグループにアクセスする必要があります。 膨大な数のグループと、教育機関でユーザーが変更を必要とする頻度によって、グループ管理が管理者にとって困難なタスクになる可能性があります。

Microsoft 365 EDU では、学校データ同期から作成された各グループが自動的に学校管理単位に追加され、その学校内のグループの委任されたスコープ管理が容易になります。

個々のグループの委任と管理には、2 つの追加オプションがあります。

委任されたグループ管理 を使用すると、管理者はグループ メンバーシップの管理をビジネス所有者に委任できます。 たとえば、学校に特定の部署の学生のみがアクセスするアプリがある場合は、通常、ユーザーをグループに追加し、グループ へのアクセスを割り当てます。 その後、その部署の従業員にメンバーシップ管理の責任を委任できます。 その後、部門は、アプリケーションへのアクセスを提供するグループのメンバーシップを管理します。 学術的な設定では、セルフサービス グループ管理よりもこれをお勧めします。

セルフサービス グループ管理を使用すると、学生を含むすべてのユーザーが、Microsoft Entra IDで独自のセキュリティ グループまたは Microsoft 365 グループを作成および管理できます。 グループの所有者は、メンバーシップ要求を承認または拒否でき、グループ メンバーシップの制御を委任できます。 学生がグループを作成できるようにすることが、organizationの望ましい状態であるかどうかを十分に評価します。

注:

委任されたグループ管理とセルフサービス グループ管理機能は、Microsoft 365 グループとMicrosoft Entra セキュリティ グループでのみ使用できます。 メールが有効なセキュリティ グループまたは配布リストでは使用できません。

パスワードが多すぎて覚えておけなすぎる

学生とスタッフは、学校の作業を完了するために複数のアプリケーションにアクセスします。これは、いくつかの一意のパスワードを覚えておく必要がある場合があります。 Microsoft では、いくつかの軽減策を提供しています。

互換性のあるすべてのアプリケーションMicrosoft Entraシングル サインオン (SSO) を有効にして、ユーザーが組織の資格情報を使用してすべてのリソースにアクセスできるようにすることをお勧めします。

Windows 10参加済みまたはハイブリッド参加Microsoft Entra Microsoft Entraデバイスは、サインインしているユーザーがアクセス権を持っている場合、SSO が有効になっているアプリケーションにシームレスにアクセスします。

organizationがハイブリッドであり、Windows 8以前のバージョンを実行しているコンピューターがある場合は、シームレスなシングル サインオンを実装することもできます。 シームレス SSO を使用すると、教師とスタッフが組織ネットワークからサインインするときにパスワード プロンプトを回避できます。