概要: Azure IaaS のコンポーネントとインフラストラクチャにゼロ トラストの原則を適用するには、まず、共通の参照アーキテクチャと、Azure ストレージ、仮想マシン、およびスポークとハブの仮想ネットワークのコンポーネントを理解する必要があります。

この一連の記事は、ゼロ トラストの原則を適用するための学際的アプローチに基づいて、Microsoft Azure IaaS のワークロードにゼロ トラストの原則を適用するのに役立ちます。 ゼロ トラストはセキュリティ戦略です。 これは、製品やサービスではなく、次の一連のセキュリティ原則を設計および実装する方法です。

- 明示的に検証する

- 最小限の特権アクセスを使用する

- 侵害を想定する

"侵害を想定し、決して信頼せず、常に検証する" というゼロ トラスト マインドセットの実装には、クラウド インフラストラクチャ、デプロイ戦略、実装の変更が必要です。

この 5 つの記事 (この導入を含む) は、インフラストラクチャ サービスに基づく一般的な IT ビジネス シナリオにゼロ トラスト アプローチを適用する方法を示すものです。 作業は、次のように一緒に構成できる単位に分かれています。

- Azure Storage

- バーチャルマシン

- バーチャルマシン ベースのワークロード用のスポークバーチャルネットワーク (VNet)

- Azure の多くのワークロードへのアクセスをサポートするハブ VNet

詳細については、「Azure Virtual Desktop にゼロ トラスト原則を適用する」を参照してください。

注

組織が実際の IT ビジネス環境に基づいてアプリケーション、ネットワーク、データ、DevOps サービスにゼロ トラストアプローチを適用する方法など、今後、このシリーズに追加される予定です。

重要

このゼロ トラストガイダンスでは、参照アーキテクチャ用に Azure で使用できるいくつかのセキュリティ ソリューションと機能を使用して構成する方法について説明します。 他のいくつかのリソースでは、次のようなソリューションと機能のセキュリティ ガイダンスも提供されています。

このガイダンスでは、ゼロ トラストアプローチを適用する方法について説明するために、多くの組織で運用環境で使用される一般的なパターン (VNet (および IaaS アプリケーション) でホストされるバーチャルマシン ベースのアプリケーション) を対象としています。 これは、オンプレミス アプリケーションを Azure に移行する組織でよく見られるパターンで、"リフトアンドシフト" と呼ばれることもあります。参照アーキテクチャには、ストレージ サービスやハブ VNet など、このアプリケーションをサポートするために必要なすべてのコンポーネントが含まれます。

参照アーキテクチャには、運用環境での一般的なデプロイ パターンが反映されています。 CAF のベスト プラクティスの多くは、アプリケーションへのアクセスを仲介するコンポーネント (ハブ VNet) をホストする専用 VNet の使用など、参照アーキテクチャに含まれていますが、クラウド導入フレームワーク (CAF) で推奨されているエンタープライズ規模のランディング ゾーンに基づくものではありません。

クラウド導入フレームワークの Azure ランディング ゾーンで推奨されているガイダンスについて興味がある方は、次のリソースを参照してください。

リファレンス アーキテクチャ

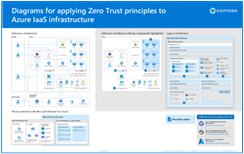

次の図は、このゼロ トラスト ガイダンスの参照アーキテクチャを示しています。

このアーキテクチャには次のものが含まれます。

- さまざまな種類のユーザーや、異なるサイトからアプリにアクセスする IT コンシューマーなど、複数の IaaS コンポーネントと要素。 Azure、インターネット、オンプレミス、ブランチ オフィスなど。

- フロントエンド層、アプリケーション層、データ層を含む一般的な 3 層アプリケーション。 すべてのレベルは、SPOKE という名前の VNet 内のバーチャルマシンで実行されます。 アプリへのアクセスは、追加のセキュリティ サービスを含む HUB という名前の別の VNet によって保護されます。

- IaaS アプリケーションをサポートする、Azure 上で最も利用されている PaaS サービスには、ロール ベースのアクセス制御 (RBAC) や Microsoft Entra ID など、ゼロ トラストのセキュリティ アプローチに貢献するものがあります。

- ユーザーが共有するアプリケーションとファイルのオブジェクト ストレージを提供するストレージ BLOB とストレージ ファイル。

このシリーズでは、Azure でホストされるこれらの大きなピースをそれぞれ処理することで、参照アーキテクチャにゼロ トラストを実装するための推奨事項について説明します。

この図は、このシリーズの各記事で扱われるアーキテクチャの大きな領域の概要を示しています。

この一連の記事のガイダンスは、クラウド導入フレームワークと Azure ランディング ゾーンのアーキテクチャで提供されているガイダンスよりも、この種類のアーキテクチャに特化していることに注意することが重要です。 これらのリソースいずれかのガイダンスを適用した場合は、この一連の記事も参照して、追加の推奨事項を確認してください。

Azure コンポーネントを理解する

参照アーキテクチャ図は、環境のトポロジビューを提供します。 また、Azure 環境内で各コンポーネントを整理する方法を論理的に確認することも重要です。 次の図は、サブスクリプションとリソース グループを整理する方法を示しています。 Azure サブスクリプションの編成が異なる場合があります。

この図では、Azure インフラストラクチャは Microsoft Entra ID テナント内に含まれています。 次の表では、図に示すさまざまなセクションについて説明します。

Azure サブスクリプション

リソースは複数のサブスクリプションに分散でき、各サブスクリプションはネットワーク サブスクリプションやセキュリティ サブスクリプションなど、異なるロールを持つことができます。 これについては、前に参照したクラウド導入フレームワークと Azure ランディング ゾーンのドキュメントで説明されています。 サブスクリプションが異なれば、運用環境、開発環境、テスト環境など、異なる環境を保持することもできます。 環境を分離する方法とそれぞれのリソースの数は、状況によって異なります。 管理グループを使用して、1 つ以上のサブスクリプションをまとめて管理します。 これにより、各サブスクリプションを個別に設定する代わりに、ロールベースのアクセス制御 (RBAC) とAzure ポリシーによるアクセス許可をサブスクリプションのグループに適用できるようになります。

Microsoft Defender for Cloud および Azure Monitor

Azure サブスクリプションごとに、一連の Azure Monitor ソリューションと Defender for Cloud を使用できます。 管理グループを通じてこれらのサブスクリプションを管理する場合、Azure Monitor と Defender for Cloud のすべての機能を単一のポータルに統合できます。 たとえば、Defender for Cloud で提供されるセキュア スコアは、管理グループをスコープとして、すべてのサブスクリプションに統合されます。

ストレージ リソース グループ (1)

ストレージ アカウントは、専用のリソース グループに含まれています。 アクセス許可をより細かく制御するために、各ストレージ アカウントを異なるリソース グループに分離できます。 Azure ストレージ サービスは、専用ストレージアカウント内に含まれています。 オブジェクト ストレージ (Blob Storage とも呼ばれます) や Azure Files など、ストレージ ワークロードの種類ごとに 1 つのストレージ アカウントを持つことができます。 これにより、より詳細なアクセス制御が提供され、パフォーマンスが向上します。

バーチャルマシンのリソース グループ(2)

バーチャルマシンは 1 つのリソース グループに含まれます。 また、フロントエンド、アプリケーション、データなどのワークロード層の各バーチャルマシンの種類を異なるリソース グループに配置して、アクセス制御をさらに分離することもできます。

スポーク (3) とハブ (4) 別のサブスクリプション内の VNet リソース グループ

参照アーキテクチャ内の各 VNet のネットワークとその他のリソースは、スポークおよびハブ VNet の専用リソース グループ内に分離されます。 この組織は、これらの責任が異なるチームで生きている場合に適しています。 もう 1 つのオプションは、すべてのネットワーク リソースを 1 つのリソース グループに配置し、セキュリティ リソースを別のリソースに配置して、これらのコンポーネントを整理することです。 これらのリソースを管理するように組織がどのように設定されているかによって異なります。

Microsoft Defender for Cloud による脅威保護

Microsoft Defender for Cloud は、環境全体から信号、脅威、アラート データを自動的に収集、関連付け、分析する拡張検出と対応 (XDR) ソリューションです。 Defender for Cloud は、次の図に示すように、Microsoft Defender XDR と共に使用して、環境のより広範な相関保護を提供することを目的としています。

図の説明:

- Defender for Cloud は、複数の Azure サブスクリプションを含む管理グループに対して有効になっています。

- Microsoft Defender XDR は、Microsoft 365 アプリとデータ、Microsoft Entra ID と統合された SaaS アプリ、オンプレミスの Active Directory Domain Services (AD DS) サーバーに対して有効になっています。

管理グループの構成と Defender for Cloud の有効化の詳細については、以下を参照してください。

この一連の記事のセキュリティ ソリューション

ゼロ トラストには、セキュリティと情報保護の複数の規範を一緒に適用する必要があります。 この一連の記事では、この多分野アプローチをインフラストラクチャ コンポーネントの各作業単位に次のように適用します。

- 保存データ、転送中のデータ、使用中のデータの 3 つのモードすべてでデータを保護する

- ユーザーを確認し、最小限の特権でストレージ データへのアクセスを制御する

- ネットワーク制御を使用して重要なデータを論理的に分離または分離する

- Defender for Storage を使用して脅威の検出と保護を自動化する

- バーチャルマシンの論理分離を構成する

- ロールベースのアクセス制御 (RBAC) を活用する

- バーチャルマシンのブート コンポーネントをセキュリティで保護する

- 顧客管理キーと二重暗号化を有効にする

- バーチャルマシンにインストールされているアプリケーションを制御する

- セキュア アクセスを構成する

- バーチャルマシンのセキュリティで保護されたメインテナントを設定する

- 高度な脅威の検出と保護を有効にする

Azure のスポーク VNet にゼロ トラスト原則を適用する

- Microsoft Entra RBAC を活用するか、ネットワーク リソースのカスタム ロールを設定する

- インフラストラクチャを独自のリソース グループに分離する

- サブネットごとにネットワーク セキュリティ グループを作成する

- バーチャルマシンの役割ごとにアプリケーション セキュリティ グループを作成する

- VNet 内のトラフィックとリソースをセキュリティで保護する

- VNet とアプリケーションへの安全なアクセス

- 高度な脅威の検出と保護を有効にする

- セキュアな Azureファイヤウォール Premium

- Azure DDoS Protection Standard のデプロイ

- ファイアウォールへのネットワーク ゲートウェイ ルーティングを構成する

- 脅威保護を構成する

テクニカルイラスト

これらの図は、これらの記事の参照図のレプリカです。 独自の組織と顧客向けにこれらをダウンロードしてカスタマイズします。 Contoso のロゴを独自のロゴに置き換えます。

| アイテム | 説明 |

|---|---|

Visio のダウンロード

Visio のダウンロード 更新日: 2024 年 10 月 |

Azure IaaS にゼロ トラスト原則を適用する 次の記事で次の図を使用します。 - 概要 - Azure Storage - 仮想マシン - Azure スポーク仮想ネットワーク - Azure ハブ仮想ネットワーク |

Visio のダウンロード

Visio のダウンロード 更新日: 2024 年 10 月 |

Azure IaaS にゼロ トラスト原則を適用する - 1 ページのポスター ゼロ トラストの原則を Azure IaaS 環境に適用するプロセスの 1 ページの概要。 |

その他の技術的な図については、IT アーキテクトと実装者向けのゼロ トラストの図を参照してください。

ゼロ トラストのおすすめのトレーニング

ゼロ トラストにおすすめのトレーニング モジュールを次に示します。

Azure の管理とガバナンス

| トレーニング | Azure の管理とガバナンスについて説明する |

|---|---|

|

「Microsoft Azure の基礎」トレーニングは、「Microsoft Azure の基礎」の「クラウドの概念について説明する」、「Azure のアーキテクチャとサービスについて説明する」、「Azure の管理とガバナンスについて説明する」の 3 つのラーニング パスで構成されています。 「Microsoft Azure の基礎」の「Azure の管理とガバナンスについて説明する」は、「Microsoft Azure の基礎」の 3 番目のラーニング パスです。 このラーニング パスでは、クラウドとオンプレミスのリソースの管理に役立つ管理リソースとガバナンス リソースについて説明します。 このラーニング パスは、AZ-900: Microsoft Azure の基礎試験の準備に役立ちます。 |

Azure ポリシーを構成する

| トレーニング | Azure ポリシーを構成する |

|---|---|

|

コンプライアンス要件を実装するために Azure Policy を構成する方法を学習します。 このモジュールでは、次の方法を学習します。 |

セキュリティ オペレーションを管理する

| トレーニング | セキュリティ運用の管理 |

|---|---|

|

Azure 環境をデプロイしてセキュリティで保護した後、ソリューションのセキュリティを監視、運用、および継続的に向上させる方法について説明します。 このラーニング パスは、試験 AZ-500: Microsoft Azure Security Technologies の準備に役立ちます。 |

ストレージ セキュリティを構成する

| トレーニング | ストレージ セキュリティを構成する |

|---|---|

|

ストレージ アクセス署名などの一般的な Azure ストレージ セキュリティ機能を構成する方法を学習します。 このモジュールでは、次の方法を学習します。 |

Azureファイヤウォール を構成する

| トレーニング | Azureファイヤウォール を構成する |

|---|---|

|

ファイアウォール規則を含め、Azure ファイアウォールの構成方法について説明します。 このモジュールを完了すると、次のことができるようになります。 |

Azure のセキュリティに関する詳細なトレーニングについては、Microsoft カタログの以下のリソースを参照してください:

Azure のセキュリティ | Microsoftの学習

次のステップ

azure にゼロ トラスト標準を適用する場合は、次の追加の記事を参照してください。

- Azure IaaS の場合:

- Azure Virtual Desktop

- Azure バーチャル WAN

- アマゾン ウェブ サービスの IaaS アプリケーション

- Microsoft Sentinel と Microsoft Defender XDR

Azure ネットワークにゼロ トラストの原則を適用するには、次の追加の記事を参照してください。

関連情報

この記事で説明されているさまざまなサービスやテクノロジの詳細については、次のリンクを参照してください。