今日のクラウド環境では、セキュリティが重要です。 サイバー脅威は絶えず進化しており、データ、アプリケーション、インフラストラクチャを保護するには、包括的な多層アプローチが必要です。 セキュリティはクラウドの最優先の課題であり、Azure セキュリティについての正確でタイムリーな情報を得ることがどれだけ重要かを、私たちは認識しています。

この記事では、Azure で利用できるセキュリティについて包括的に説明します。 保護、検出、応答の機能別に整理された Azure セキュリティのエンド ツー エンドのビューについては、 Azure のエンド ツー エンドのセキュリティに関するページを参照してください。

Azure の多層防御セキュリティ アプローチ

Azure では多層防御戦略を採用し、物理データセンターからコンピューティング、ストレージ、ネットワーク、アプリケーション、ID まで、スタック全体にわたって複数のセキュリティ保護レイヤーを提供します。 この多層アプローチにより、1 つのレイヤーが侵害された場合でも、追加のレイヤーが引き続きリソースを保護できます。

Azure のインフラストラクチャは、何百万ものお客様を同時に安全にホストするために、物理的な施設からアプリケーションに至るまで、一から細心の注意を払って構築されています。 この堅牢な基盤により、企業が確実にそのセキュリティ要件を満たすことができます。 Microsoft が Azure プラットフォーム自体をセキュリティで保護する方法については、「Azure インフラストラクチャのセキュリティ」を参照してください。 物理データセンターのセキュリティの詳細については、 Azure の物理セキュリティに関するページを参照してください。

Azure は、オペレーティング システム、プログラミング言語、フレームワーク、ツール、データベース、デバイスにおいて幅広い選択肢をサポートするパブリック クラウド サービス プラットフォームです。 Docker を統合した Linux コンテナーの実行、JavaScript、Python、.NET、PHP、Java、Node.js によるアプリの構築、iOS、Android、Windows の各デバイスに対応したバックエンドの構築を行えます。 Azure パブリック クラウド サービスでは、何百万人もの開発者や IT プロフェッショナルから現在信頼が寄せられているのと同じテクノロジがサポートされています。

組み込みのプラットフォーム セキュリティ

Azure には、デプロイされた時点からリソースを保護するのに役立つ、プラットフォームに組み込まれている既定のセキュリティ保護が用意されています。 Azure のプラットフォーム セキュリティ機能に関する包括的な情報については、 Azure プラットフォームのセキュリティの概要に関するページを参照してください。

- ネットワーク保護: Azure DDoS Protection は、分散型サービス拒否攻撃からリソースを自動的に保護します

- 既定での暗号化: 保存データの暗号化は、Azure Storage、SQL Database、およびその他の多くのサービスに対して既定で有効になっています

- ID セキュリティ: Microsoft Entra ID は、すべての Azure サービスに対してセキュリティで保護された認証と承認を提供します

- 脅威の検出: 組み込みの脅威検出は、Azure リソース全体の疑わしいアクティビティを監視します

- コンプライアンス: Azure は業界最大のコンプライアンス ポートフォリオを維持し、規制要件を満たすのに役立ちます

これらの基本的なセキュリティ制御は、クラウド インフラストラクチャを保護するためにバックグラウンドで継続的に機能します。基本的な保護に追加の構成は必要ありません。

クラウドにおける共同責任

Azure は堅牢なプラットフォーム セキュリティを提供しますが、クラウドのセキュリティは Microsoft とお客様の間で責任を共有します。 責任の分割は、デプロイ モデル (IaaS、PaaS、または SaaS) によって異なります。

- Microsoft の責任: Azure は、物理データセンター、ハードウェア、ネットワーク インフラストラクチャ、ホスト オペレーティング システムなど、基になるインフラストラクチャをセキュリティで保護します

- お客様の責任: データ、アプリケーション、ID、およびアクセス管理をセキュリティで保護する責任

ワークロードとアプリケーションはそれぞれ異なり、業界の規制、データの機密性、ビジネス ニーズに基づく固有のセキュリティ要件があります。 ここでは、Azure の高度なセキュリティ サービスを利用できます。 共有責任モデルの詳細については、「クラウドでの共有責任」を参照してください。

Note

ここでは、アプリケーションやサービスをカスタマイズしてセキュリティを強化できる顧客向けの制御機能に重点を置いています。

すべてのワークロードの高度なセキュリティ サービス

独自のセキュリティ要件を満たすために、Azure には、特定のニーズに合わせて構成およびカスタマイズできる高度なセキュリティ サービスの包括的なスイートが用意されています。 これらのサービスは、運用、アプリケーション、ストレージ、ネットワーク、コンピューティング、ID の 6 つの機能領域に分けられます。 セキュリティ サービスとテクノロジの包括的なカタログについては、 Azure のセキュリティ サービスとテクノロジに関するページを参照してください。

さらに、Azure にはさまざまな構成可能なセキュリティ オプションと、それらを制御する機能が用意されており、組織のデプロイの固有の要件を満たすようにセキュリティをカスタマイズできます。 このドキュメントでは、Azure のセキュリティ機能を使用して、これらの要件をどのように満たすことができるかをわかりやすく説明します。

Azure のセキュリティ制御とベースラインの構造化されたビューについては、Azure サービスの包括的なセキュリティ ガイダンスを提供する Microsoft クラウド セキュリティ ベンチマークを参照してください。 Azure の技術的なセキュリティ機能の詳細については、 Azure のセキュリティの技術的な機能に関するページを参照してください。

コンピューティング のセキュリティ

Azure でワークロードを保護するには、仮想マシンとコンピューティング リソースのセキュリティ保護が不可欠です。 Azure では、ハードウェアベースの保護からソフトウェア ベースの脅威検出まで、複数のコンピューティング セキュリティレイヤーが提供されます。 仮想マシンのセキュリティ情報の詳細については、 Azure Virtual Machines のセキュリティの概要に関するページを参照してください。

トラステッド起動

信頼された起動 は、新しく作成された第 2 世代 Azure VM と仮想マシン スケール セットの既定値です。 トラステッド起動は、ブート キット、ルートキット、カーネル レベルのマルウェアなど、高度で永続的な攻撃手法から保護します。

信頼できる起動では、次の機能が提供されます。

- セキュア ブート: 署名されたオペレーティング システムとドライバーのみを起動できるようにすることで、マルウェアベースのルートキットとブート キットのインストールから保護します

- vTPM (仮想トラステッド プラットフォーム モジュール): キーと測定用の専用の保護されたコンテナーで、証明とブート整合性の検証を可能にする

- ブート整合性の監視: Microsoft Defender for Cloud による構成証明を使用して、ブート チェーンの整合性とエラー時のアラートを確認します

信頼された起動は、既存の VM と仮想マシン スケール セットで有効にすることができます。

Azure Confidential Computing

Azure Confidential Computing は、データ保護というパズルを埋める最後のピースです。 これにより、データを常に暗号化しておくことができます。 保存中も、ネットワーク経由で移動している時も、メモリに読み込まれて使用されている最中であってもです。 さらに、 リモート構成証明 を可能にすることで、データのロックを解除する前に、デプロイした VM が安全に起動され、正しく構成されていることを暗号で確認できます。

オプションの範囲は、既存のアプリケーションの "リフト アンド シフト" シナリオの有効化から、セキュリティ機能の完全な制御までです。 サービスとしてのインフラストラクチャ (IaaS) の場合は、次を使用できます。

- AMD SEV-SNP を搭載した機密仮想マシン: 最大 256 GB の暗号化メモリを備えたハードウェア ベースのメモリ暗号化

- Intel TDX を使用した機密 VM: 強化されたパフォーマンスとセキュリティを提供する Intel Trust Domain Extensions

- NVIDIA H100 GPU を使用した機密 VM: AI/ML ワークロード向けの GPU アクセラレータのコンフィデンシャル コンピューティング

- Intel SGX を使用した機密アプリケーション エンクレーブ: 機密コードとデータに対するアプリケーション レベルの分離

サービスとしてのプラットフォーム (PaaS) の場合、Azure では、Azure Kubernetes Service (AKS) との統合など、複数のコンテナー ベースのコンフィデンシャル コンピューティング オプションが提供されます。

マルウェア対策とウイルス対策ソフトウェア

Azure IaaS では、Microsoft、Symantec、Trend Micro、McAfee、Kaspersky などのセキュリティ ベンダーが提供するマルウェア対策ソフトウェアを利用できます。これにより、悪意のあるファイルやアドウェアなどの脅威から仮想マシンを保護できます。 Azure Virtual Machines 用の Microsoft マルウェア対策は、ウイルス、スパイウェア、その他の悪意のあるソフトウェアを特定して削除するのに役立つ保護機能です。 Microsoft Antimalware は、既知の悪意あるまたは望ましくないソフトウェアが Azure システム上に自動でインストールまたは実行されそうになった場合に、構成可能なアラートを提供します。 Microsoft マルウェア対策は、Microsoft Defender for Cloud を使用して展開することもできます。

Note

最新の保護については、 Microsoft Defender for Endpoint との統合を通じてエンドポイントの検出と応答 (EDR) を含む高度な脅威保護を提供する Microsoft Defender for Servers を検討してください。

ハードウェア セキュリティ モジュール

キー自体が保護されていなければ、暗号化や認証を適用してもセキュリティは向上しません。 大切な秘密情報とキーを Azure Key Vault に格納することで、それらの管理とセキュリティ保護をシンプルにできます。 Key Vault には、 FIPS 140-3 レベル 3 標準に認定されたハードウェア セキュリティ モジュール (HSM) にキーを格納するオプションが用意されています。 バックアップまたは Transparent Data Encryption 用の SQL Server 暗号化キーに加えて、アプリケーションのすべてのキーや秘密情報を Key Vault に格納できます。 保護されたこれらのアイテムに対するアクセス許可とアクセスは、Microsoft Entra ID を通して管理されます。

Azure Key Vault、Managed HSM、Payment HSM などのキー管理オプションの包括的な情報については、「 Azure でのキー管理」を参照してください。

仮想マシンのバックアップ

Azure Backup は、設備投資をゼロにし、運用コストを最小限に抑えながら、アプリケーション データを保護するソリューションです。 アプリケーション エラーが発生するとデータが破損するおそれがあり、ヒューマン エラーが生じればアプリケーションにバグが生まれてセキュリティ上の問題につながる危険があります。 Azure Backup により、Windows と Linux で実行されている仮想マシンが保護されます。

Azure Site Recovery

組織のビジネス継続性/ディザスター リカバリー (BCDR) 戦略において重要となるのは、計画済みおよび計画外の停止が発生した場合に企業のワークロードとアプリを継続して実行する方法を見極めることです。 Azure Site Recovery は、ワークロードやアプリのレプリケーション、フェールオーバー、回復を調整して、プライマリの場所がダウンしてもセカンダリの場所から利用できるようにするのに役立ちます。

SQL VM TDE

Transparent Data Encryption (TDE) と列レベルの暗号化 (CLE) が SQL Server の暗号化機能です。 これらの形態の暗号化では、暗号化に利用する暗号鍵を管理し、保存する必要があります。

Azure Key Vault (AKV) サービスは、セキュリティを強化し、安全かつ可用性の高い場所で鍵を管理できるように設計されています。 SQL Server コネクタ を利用すると、SQL Server で Azure Key Vault にある鍵を利用できるようになります。

SQL Server をオンプレミス マシンで実行している場合、いくつかの手順を踏んでオンプレミスの SQL Server インスタンスから Azure Key Vault にアクセスできます。 ただし、Azure VM の SQL Server の場合、 Azure Key Vault の統合機能を利用することで時間を節約できます。 いくつかの Azure PowerShell コマンドレットでこの機能を有効にし、SQL VM が Key Vault にアクセスするために必要な構成を自動化できます。

データベース セキュリティのベスト プラクティスの包括的な一覧については、 Azure データベースのセキュリティ チェックリストを参照してください。

VM ディスクの暗号化

Important

Azure Disk Encryption は、 2028 年 9 月 15 日に廃止される予定です。 その日まで、中断することなく Azure Disk Encryption を引き続き使用できます。 2028 年 9 月 15 日に、ADE 対応ワークロードは引き続き実行されますが、暗号化されたディスクは VM の再起動後にロック解除に失敗し、サービスが中断されます。

新しい VM の ホストで暗号化 を使用します。 サービスの中断を回避するために、すべての ADE 対応 VM (バックアップを含む) を提供終了日より前にホストで暗号化に移行する必要があります。 詳細については、「 Azure Disk Encryption からホストでの暗号化への移行 」を参照してください。

最新の仮想マシン暗号化の場合、Azure には次のものが用意されています。

- ホストでの暗号化: 一時ディスクや OS/データ ディスク キャッシュなど、VM データのエンドツーエンドの暗号化を提供します

- 機密ディスク暗号化: ハードウェア ベースの暗号化用の機密 VM で使用できます

- カスタマー マネージド キーを使用したサーバー側の暗号化: Azure Key Vault を使用して独自の暗号化キーを管理する

詳細については、「マネージド ディスク暗号化オプションの概要」を参照してください。

仮想ネットワーク

仮想マシンには、ネットワーク接続が必要です。 その要件に対応するため、Azure では、仮想マシンによる Azure Virtual Network への接続が必要となります。 Azure Virtual Network は、物理的な Azure ネットワーク ファブリック上に構築される論理的な構築物です。 各論理 Azure Virtual Network は、他のすべての Azure Virtual Network から分離されています。 この分離は、他の Microsoft Azure ユーザーがお客様のデプロイ内のネットワーク トラフィックにアクセスできないようにするのに役立ちます。

パッチ更新

修正プログラムは潜在的な問題を見つけて修正するための基盤となるだけでなく、社内でデプロイする必要のあるソフトウェア更新プログラムの数を削減し、コンプライアンスを監視する機能を強化することにより、ソフトウェア更新管理プロセスを簡略化します。

セキュリティ ポリシーの管理とレポート

Defender for Cloud は、脅威の回避、検出、対応に役立つサービスで、Azure リソースのセキュリティを高度に視覚化して制御できます。 これにより、Azure サブスクリプション全体に統合セキュリティの監視とポリシーの管理を提供し、気付かない可能性がある脅威を検出し、セキュリティ ソリューションの広範なエコシステムと連動します。

アプリケーションのセキュリティ

アプリケーションのセキュリティは、開発からデプロイ、ランタイムまで、ライフサイクル全体にわたる脅威からアプリケーションを保護することに重点を置いています。 Azure には、アプリケーションの開発、テスト、保護をセキュリティで保護するための包括的なツールが用意されています。 セキュリティで保護されたアプリケーション開発ガイダンスについては、 Azure でのセキュリティで保護されたアプリケーションの開発に関するページを参照してください。 PaaS 固有のセキュリティのベスト プラクティスについては、 PaaS デプロイのセキュリティ保護に関するページを参照してください。 IaaS デプロイのセキュリティについては、 Azure での IaaS ワークロードのセキュリティのベスト プラクティスに関するページを参照してください。

侵入テスト

アプリケーションの 侵入テスト は実行されませんが、お客様が望み、独自のアプリケーションでテストを実行する必要があることを理解しています。 侵入テストのアクティビティを Microsoft に通知する必要はなくなりましたが、お客様は引き続き Microsoft Cloud 侵入テストの実施ルールに従う必要があります。

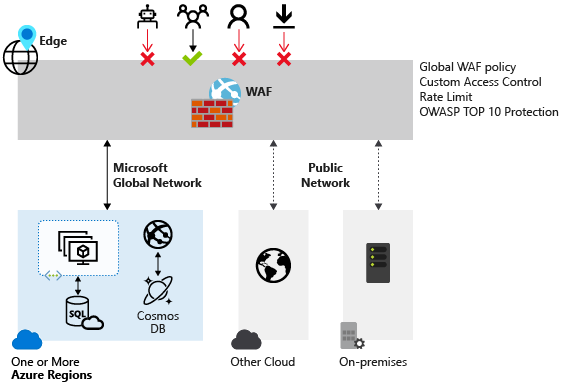

Web アプリケーション ファイアウォール

Azure Application Gateway の Web アプリケーション ファイアウォール (WAF) は、SQL インジェクション、クロスサイト スクリプティング、セッション ハイジャックなどの一般的な Web ベースの攻撃から Web アプリケーションを保護します。 Open Web Application Security Project (OWASP) によって特定された上位 10 個の脆弱性から保護するように構成されています。

Azure App Service での認証および認可

App Service の認証と承認は、アプリのバックエンドでコードを変更する必要がないように、アプリケーションでユーザーをサインインさせる方法を提供する機能です。 これにより、アプリケーションの保護が容易になり、またユーザーごとのデータにも対応できるようになります。

複数層セキュリティ アーキテクチャ

App Service Environments は、Azure Virtual Network にデプロイされる分離されたランタイム環境です。開発者は、セキュリティ アーキテクチャを階層化し、アプリケーションの層ごとにネットワーク アクセスのレベルに違いを設けることができます。 API バックエンドはインターネットから一般にアクセスできないようにし、アップストリームの Web アプリにのみ API の呼び出しを許可するのが一般的です。 App Service Environment を含んだ Azure Virtual Network サブネットに対してネットワーク セキュリティ グループ (NSG) を使用することで、API アプリケーションへのパブリック アクセスを制限することができます。

App Service Web Apps には、Web サーバーと Web アプリケーションの両方からログを取得するための堅牢な診断機能が用意されています。 これらの診断は、Web サーバー診断とアプリケーション診断に分けられます。 Web サーバー診断には、サイトとアプリケーションの診断とトラブルシューティングを行うための大きな進歩が含まれています。

1 つ目の新機能は、アプリケーション プール、ワーカー プロセス、サイト、アプリケーション ドメイン、および実行中の要求に関するリアルタイムの状態情報です。 新しい 2 つ目の強みは、完全な要求-応答プロセスによって要求を追跡する詳細なトレース イベントです。

これらのトレース イベントの収集を有効にするには、特定の要求に対して XML 形式で包括的なトレース ログを自動的に取得するように IIS 7 を構成できます。 経過時間またはエラー応答コードに基づいて収集を行うことができます。

ストレージのセキュリティ

ストレージ セキュリティは、保存データと転送中のデータを保護するために不可欠です。 Azure には、データのセキュリティを確保するために、複数の暗号化、アクセス制御、監視機能が用意されています。 データ暗号化の詳細については、 Azure 暗号化の概要に関するページを参照してください。 キー管理オプションについては、 Azure でのキー管理に関するページを参照してください。 データ暗号化のベスト プラクティスについては、 Azure データのセキュリティと暗号化のベスト プラクティスに関するページを参照してください。

Azure ロールベースのアクセス制御 (Azure RBAC)

Azure ロールベースのアクセス制御 (Azure RBAC) を使用して、ストレージ アカウントをセキュリティで保護できます。 データ アクセスにセキュリティ ポリシーを適用する組織では、必知事項と最小権限のセキュリティ原則に基づいてアクセスを制限することが不可欠です。 これらのアクセス権は、グループおよびアプリケーションに適切な Azure ロールを特定のスコープで割り当てることによって付与されます。 Azure 組み込みロール (ストレージ アカウントの共同作成者など) を使用して、ユーザーに権限を割り当てることができます。 Azure Resource Manager モデルを使用したストレージ アカウントのストレージ キーに対するアクセス権は、Azur RBAC で制御できます。

Shared Access Signature

shared access signature (SAS) を使用すると、ストレージ アカウント内のリソースへの委任アクセスが可能になります。 SAS により、ストレージ アカウントのオブジェクトへの制限付きアクセス許可を、期間とアクセス許可セットを指定してクライアントに付与できます。 この制限付きアクセス許可を付与するとき、アカウント アクセス キーを共有する必要はありません。

転送中の暗号化

転送中の暗号化は、ネットワーク間でデータを転送するときにデータを保護するメカニズムです。 Azure Storage では、以下を使用してデータをセキュリティ保護できます。

Azure Storage にデータを転送する場合の HTTPS などのトランスポート レベルの暗号化。

Azure ファイル共有の SMB 3.0 暗号化などのワイヤ暗号化。

クライアント側の暗号化。データをストレージへの転送の前に暗号化したり、データをストレージからの転送の後に解読したりするため。

保存時の暗号化

多くの組織にとって、データ プライバシー、コンプライアンス、データ主権を確保する上で保存時のデータの暗号化は欠かせません。 Azure Storage には、保存時のデータの暗号化を提供するセキュリティ機能が 3 つあります。

Storage Service Encryption を使用すると、ストレージ サービスが Azure Storage にデータを書き込むときに自動的に暗号化するように要求できます。

クライアント側の暗号化 では、保存時の暗号化機能も提供されます。

Linux VM に対する Azure Disk Encryption と Windows VM 用の Azure Disk Encryption を使用すると、IaaS 仮想マシンで使用される OS ディスクとデータ ディスクを暗号化できます。

Storage Analytics

Azure Storage Analytics では、ログが記録され、ストレージ アカウントのメトリック データを得ることができます。 このデータを使用して、要求のトレース、使用傾向の分析、ストレージ アカウントの問題の診断を行うことができます。 Storage Analytics は、ストレージ サービスに対する要求の成功と失敗についての詳細な情報をログに記録します。 この情報を使って個々の要求を監視したり、ストレージ サービスに関する問題を診断したりできます。 要求は、ベスト エフォートでログに記録されます。 次のタイプの認証済み要求が記録されます。

- 成功したリクエスト。

- 失敗した要求 (タイムアウト、帯域幅調整、ネットワーク、承認などに関する各種エラー)

- Shared Access Signature (SAS) を使用した要求 (失敗した要求と成功した要求を含む)

- データの分析要求

CORS を使用したブラウザーベースのクライアントの有効化

クロスオリジン リソース共有 (CORS) は、ドメインが互いのリソースにアクセスするためのアクセス許可を互いに付与できるようにするメカニズムです。 ユーザー エージェントは、特定のドメインから読み込まれた JavaScript コードが別のドメインにあるリソースへのアクセスに使用できることを確認する追加のヘッダーを送信します。 次に、後者のドメインが元のドメイン リソースへのアクセスを許可または拒否する追加のヘッダーを使用して応答します。

Azure Storage サービスで CORS がサポートされるようになったため、サービスに CORS ルールを設定すると、異なるドメインからの適切に認証されたサービスへの要求が評価され、指定したルールに従って許可するかどうかが決定されます。

ネットワークのセキュリティ

ネットワーク セキュリティは、Azure リソースとの間のトラフィックフローを制御します。 Azure には、基本的なファイアウォールから高度な脅威保護、グローバル負荷分散まで、包括的なネットワーク セキュリティ サービスのセットが用意されています。 包括的なネットワーク セキュリティ情報については、 Azure ネットワーク セキュリティの概要に関するページを参照してください。 ネットワーク セキュリティのベスト プラクティスについては、 Azure ネットワーク セキュリティのベスト プラクティスに関するページを参照してください。

ネットワーク層制御

ネットワーク アクセス制御は、特定のデバイスまたはサブネットとの間の接続を制限する機能で、ネットワーク セキュリティの中核をなすものです。 ネットワーク アクセス制御は、アクセスを許可したユーザーとデバイスのみが、仮想マシンとサービスにアクセスできるようにすることを目的としています。

ネットワーク セキュリティ グループ

ネットワーク セキュリティ グループ (NSG) とは基本的なステートフル パケット フィルタリング ファイアウォールであり、5 タプルに基づいてアクセスを制御できます。 NSG はアプリケーション層における検査も、認証済みアクセス制御も提供しません。 NSG を使用して、Azure Virtual Network 内のサブネット間および Azure Virtual Network とインターネットの間を移動するトラフィックを制御できます。

Azure Firewall

Azure Firewall は、クラウドネイティブでインテリジェントなネットワーク ファイアウォール セキュリティ サービスであり、Azure で実行されているクラウド ワークロードに対する脅威保護を提供します。 組み込みの高可用性とクラウドの無制限のスケーラビリティを備えた、完全にステートフルなサービスとしてのファイアウォールです。 これは、東西と北南の両方のトラフィック検査を提供します。

Azure Firewall は、Basic、Standard、Premium の 3 つの SKU で提供されています。

- Azure Firewall Basic - 中小企業向けに設計されており、手頃な価格で不可欠な保護を提供します

- Azure Firewall Standard - L3-L7 フィルター処理、Microsoft サイバー セキュリティからの脅威インテリジェンス フィードを提供し、30 Gbps にスケーリングできます

-

Azure Firewall Premium - 高度に機密性の高い規制された環境向けの高度な脅威保護:

- TLS 検査: 送信トラフィックを復号化し、脅威に対して処理した後、送信先に送信する前に再暗号化します

- IDPS (侵入検出および防止システム): 50 を超えるカテゴリで 67,000 を超える署名を持つ署名ベースの IDPS、毎日 20 ~ 40 以上の新しいルールで更新

- URL フィルタリング: FQDN フィルター処理を拡張して URL パス全体を考慮する

- 高度な Web カテゴリ: HTTP トラフィックと HTTPS トラフィックの両方の完全な URL に基づく拡張分類

- パフォーマンスの向上: 10 Gbps の脂肪流サポートで最大 100 Gbps にスケールアップ

- PCI DSS コンプライアンス: 支払いカード業界のデータ セキュリティ標準要件を満たす

Azure Firewall Premium は、ランサムウェアが暗号化キーをフェッチするために使用するコマンドアンドコントロール (C> 接続) を検出してブロックできるため、ランサムウェアから保護するために不可欠です。 Azure Firewall を使用したランサムウェア保護の詳細について説明します。

Azure DDoS Protection

Azure DDoS Protection は、アプリケーションの設計に関するベスト プラクティスと組み合わされて、DDoS 攻撃から保護するための強化された機能を提供します。 この機能は、仮想ネットワーク内にあるお客様固有の Azure リソースを保護するように自動的に調整されます。 新規または既存のすべての仮想ネットワークで保護を簡単に有効にでき、アプリケーションやリソースを変更する必要はありません。

Azure DDoS Protection には、DDoS ネットワーク保護と DDoS IP 保護の 2 つのサービス レベルが用意されています。

DDoS ネットワーク保護 - 分散型サービス拒否 (DDoS) 攻撃から防御するための強化された機能を提供します。 ネットワーク層 3 と 4 で動作し、DDoS Rapid Response のサポート、コスト保護、Web アプリケーション ファイアウォール (WAF) での割引などの高度な機能が含まれています。

DDoS IP 保護 - 保護ごとの支払い IP モデルに従います。 DDoS ネットワーク保護と同じコア エンジニアリング機能が含まれますが、DDoS Rapid Response のサポート、コスト保護、WAF 割引などの追加サービスは提供されません。

ルート制御と強制トンネリング

Azure Virtual Network におけるルーティング動作を制御する機能は、ネットワーク セキュリティとアクセス制御の重要な機能です。 たとえば Azure Virtual Network との間のすべてのトラフィックに仮想セキュリティ アプライアンスを経由させたいと考えている場合は、ルーティング動作を制御したりカスタマイズしたりできるようにする必要があります。 これは、Azure でユーザー定義ルートを構成することで実現します。

User-Defined ルート を使用すると、可能な限り安全なルートを確保するために、個々の仮想マシンまたはサブネットとの間で送受信されるトラフィックの受信パスと送信パスをカスタマイズできます。 強制トンネリング は、サービスがインターネット上のデバイスへの接続を開始できないようにするために使用できるメカニズムです。

これは、着信接続を受け入れて、それに応答することとは異なりますのでご注意ください。 フロントエンド Web サーバーは、インターネット ホストからの要求に応答する必要があります。したがって、インターネットからのトラフィックがこれらの Web サーバーに着信することも、Web サーバーが応答することも許可されます。

強制トンネリングは一般的に、インターネットへの送信トラフィックが、オンプレミスのセキュリティ プロキシおよびファイアウォールを強制的に経由するために使用されます。

仮想ネットワークのセキュリティ アプライアンス

ネットワーク セキュリティ グループ、User-Defined ルート、強制トンネリングにより、 OSI モデルのネットワーク層とトランスポート層のセキュリティ レベルが提供されますが、スタックの上位レベルでセキュリティを有効にしたい場合があります。 Azure パートナー ネットワーク セキュリティ アプライアンス ソリューションを使用すれば、これらの拡張ネットワーク セキュリティ機能を利用できます。 最新の Azure パートナー ネットワーク セキュリティ ソリューションを見つけるには、 Azure Marketplace にアクセスし、 セキュリティ と ネットワーク セキュリティを検索します。

Azure 仮想ネットワーク

Azure 仮想ネットワーク (VNet) は、クラウド内のユーザー独自のネットワークを表すものです。 これは、お客様のサブスクリプション専用の、Azure ネットワーク ファブリックの論理分離です。 このネットワークでは、IP アドレス ブロック、DNS 設定、セキュリティ ポリシー、およびルート テーブルを完全に制御できます。 VNet をサブネットにセグメント化し、Azure IaaS 仮想マシン (VM) を Azure Virtual Networks に配置できます。

さらに、Azure で使用可能な 接続オプション のいずれかを使用して、仮想ネットワークをオンプレミス ネットワークに接続できます。 つまり、Azure が提供するエンタープライズ規模のメリットを享受しながら、IP アドレス ブロックを完全に制御して、ネットワークを Azure に拡張できます。

Azure のネットワークは、セキュリティで保護されたリモート アクセスのさまざまなシナリオをサポートしています。 たとえば、次のようなシナリオがあります。

Azure Virtual Network Manager

Azure Virtual Network Manager は、大規模な仮想ネットワークを管理およびセキュリティで保護するための一元化されたソリューションを提供します。 セキュリティ管理者ルールを使用して、組織全体にセキュリティ ポリシーを一元的に定義して適用します。 セキュリティ管理者ルールは、ネットワーク セキュリティ グループ (NSG) 規則よりも優先され、仮想ネットワークに適用されます。 これにより、組織は、セキュリティ管理ルールを使って重要なポリシーを適用することができ、ダウンストリーム チームは、サブネットと NIC のレベルで固有のニーズに応じて NSG を調整することができます。

組織のニーズに応じて、[ 許可]、[ 拒否]、または [常に許可 ] ルールのアクションを使用して、セキュリティ ポリシーを適用できます。

| ルール アクション | Description |

|---|---|

| Allow | 指定されたトラフィックを既定で許可します。 ダウンストリーム NSG は引き続きこのトラフィックを受信します。拒否する可能性もあります。 |

| 常に許可 | 他のルールの優先順位が低いかや NSG があるかどうかに関係なく、指定されたトラフィックを常に許可します。 これは、監視エージェント、ドメイン コントローラー、または管理トラフィックがブロックされないようにするために使用できます。 |

| Deny | 指定されたトラフィックをブロックします。 ダウンストリーム NSG は、セキュリティ管理ルールによって拒否されたこのトラフィックを評価しません。これにより、既存および新しい仮想ネットワークの危険度の高いポートが既定で保護されます。 |

Azure Virtual Network Manager では、 ネットワーク グループ を使用して仮想ネットワークをグループ化し、セキュリティ ポリシーの一元管理と適用を行います。 ネットワーク グループは、トポロジとセキュリティの観点からのニーズに基づいた仮想ネットワークの論理的グループ化です。 ネットワーク グループの仮想ネットワーク メンバーシップを手動で更新するか、Azure Policy を使用して条件付きステートメントを定義して、ネットワーク グループを動的に更新して、ネットワーク グループのメンバーシップを自動で更新することができます。

Azure Private Link

Azure Private Link では、仮想ネットワークのプライベート エンドポイント経由で Azure PaaS サービス (Azure Storage、SQL Database など) と Azure でホストされている顧客所有/パートナー サービスにプライベートにアクセスできます。 Azure Private Link を使用した設定と消費は、Azure PaaS サービス、顧客所有サービス、共有パートナー サービス間で一貫しています。 仮想ネットワークから Azure サービスへのトラフィックは常に、Microsoft Azure のバックボーン ネットワーク上に残ります。

プライベート エンドポイントを 使用すると、重要な Azure サービス リソースを仮想ネットワークのみにセキュリティで保護できます。 Azure プライベート エンドポイントでは、VNet のプライベート IP アドレスを使用して、Azure Private Link を使用するサービスにプライベートで安全に接続し、サービスを実質的に VNet に取り込みます。 Azure でサービスを使用するために、パブリック インターネットへの仮想ネットワークの公開は不要になりました。

仮想ネットワークに独自のプライベート リンク サービスを作成することもできます。 Azure Private Link サービスは、Azure Private Link を使用する独自のサービスに対する参照です。 Azure Standard Load Balancer の背後で実行されている自分のサービスで Private Link アクセスを有効にすると、自分のサービスのコンシューマーが独自の仮想ネットワークからプライベートにアクセスできるようになります。 顧客は、自分の仮想ネットワーク内にプライベート エンドポイントを作成し、それをこのサービスにマッピングすることができます。 Azure でサービスをレンダリングするために、パブリック インターネットにサービスを公開する必要はありません。

VPN Gateway

Azure Virtual Network とオンプレミスのサイトとの間でネットワーク トラフィックを送信する場合は、Azure Virtual Network 用の VPN ゲートウェイを作成する必要があります。 VPN ゲートウェイは、パブリック接続を介して暗号化されたトラフィックを送信する仮想ネットワーク ゲートウェイの一種です。 VPN ゲートウェイを使用すると、Azure ネットワーク ファブリックを経由して Azure Virtual Network 間でトラフィックを送信することもできます。

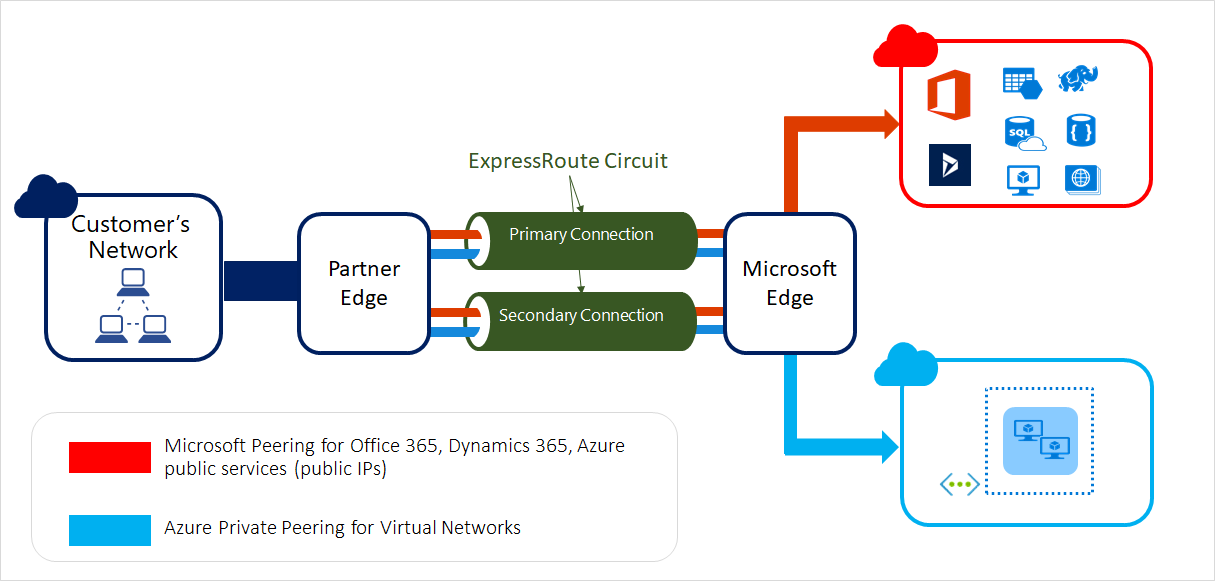

エクスプレス ルート

Microsoft Azure ExpressRoute は、接続プロバイダーによって容易になる専用のプライベート接続を介して、オンプレミス ネットワークを Microsoft クラウドに拡張できる専用 WAN リンクです。

ExpressRoute では、Microsoft Azure、Microsoft 365 などの Microsoft クラウド サービスへの接続を確立できます。 接続には、任意の環境間 (IP VPN) 接続、ポイントツーポイントのイーサネット接続、共有施設での接続プロバイダーによる仮想交差接続があります。

ExpressRoute 接続はパブリック インターネットを経由しないため、VPN ベースのソリューションよりも安全であると見なすことができます。 それにより、ExpressRoute 接続はインターネット経由の一般的な接続に比べて、安全性と信頼性が高く、待機時間も短く、高速です。

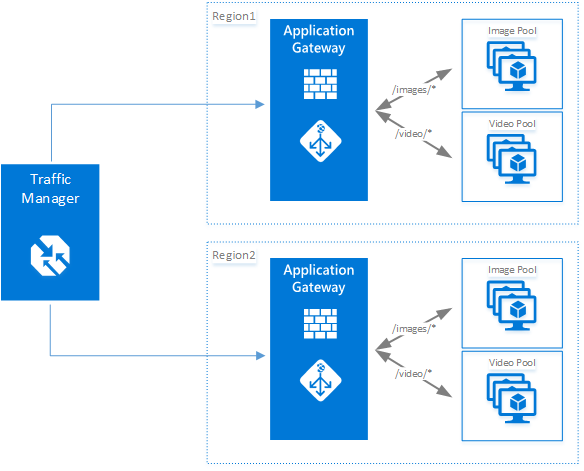

Application Gateway

Microsoft Azure Application Gateway によってアプリケーション配信コントローラー (ADC) がサービスとして提供され、さまざまなレイヤー 7 負荷分散機能がアプリケーションで利用できるようになります。

これにより、CPU を集中的に使用する TLS 終端を Application Gateway ( TLS オフロード または TLS ブリッジングとも呼ばれます) にオフロードすることで、Web ファームの生産性を最適化できます。 また、着信トラフィックのラウンド ロビン分散、Cookie ベースのセッション アフィニティ、URL パス ベースのルーティング、単一の Application Gateway の背後で複数の Web サイトをホストする機能など、その他のレイヤー 7 ルーティング機能も用意されています。 Azure Application Gateway はレイヤー 7 のロード バランサーです。

クラウドでもオンプレミスでも、異なるサーバー間のフェールオーバーと HTTP 要求のパフォーマンス ルーティングを提供します。

アプリケーションには、HTTP 負荷分散、Cookie ベースのセッション アフィニティ、 TLS オフロード、カスタム正常性プローブ、マルチサイトのサポートなど、多くの Application Delivery Controller (ADC) 機能が用意されています。

Web Application Firewall

Web アプリケーション ファイアウォール (WAF) は Azure Application Gateway の機能で、標準のアプリケーション配信コントロール (ADC) 機能に対してアプリケーション ゲートウェイを使用して、Web アプリケーションを保護します。 Web アプリケーション ファイアウォールは、OWASP の上位 10 件の一般的 Web 脆弱性の大部分に対する保護を提供することで、これを実現します。

SQL インジェクションからの保護

コマンド インジェクション、HTTP 要求の密輸、HTTP 応答の分割、リモート ファイルのインクルードなど、一般的な Web 攻撃に対する保護

HTTP プロトコル違反に対する保護

HTTP プロトコルの異常、例えば、ホストヘッダー、ユーザー エージェントヘッダー、および Accept ヘッダーの欠落に対する保護

ボット、クローラー、スキャナーの防止

一般的なアプリケーション構成の誤り (Apache、IIS など) の検出

一元化された Web アプリケーション ファイアウォール (WAF) により、セキュリティ管理が簡素化され、Web 攻撃に対する保護が強化されます。 侵入の脅威に対する保証が向上し、個々の Web アプリケーションをセキュリティで保護するのではなく、既知の脆弱性に一元的にパッチを適用することで、セキュリティの脅威に迅速に対応できます。 既存のアプリケーション ゲートウェイは、Web アプリケーション ファイアウォールを含むように簡単にアップグレードできます。

Azure Front Door

Azure Front Door は、Microsoft のグローバル エッジ ネットワークを使用して、高速で安全で、広くスケーラブルな Web アプリケーションを作成する、グローバルでスケーラブルなエントリ ポイントです。 Front Door には次の機能があります。

- グローバル負荷分散: 異なるリージョンの複数のバックエンドにトラフィックを分散する

- 統合 Web アプリケーション ファイアウォール: 一般的な Web の脆弱性と攻撃から保護する

- DDoS 保護: 分散型サービス拒否攻撃に対する組み込みの保護

- SSL/TLS オフロード: 一元化された証明書管理とトラフィック暗号化

- URL ベースのルーティング: URL パターンに基づいて異なるバックエンドにトラフィックをルーティングする

Front Door は、コンテンツ配信、アプリケーション高速化、セキュリティを 1 つのサービスに統合します。

Traffic Manager

Microsoft Azure Traffic Manager を使用すると、異なるデータセンター内のサービス エンドポイントのユーザー トラフィックの分散を制御できます。 Traffic Manager でサポートされるサービス エンドポイントには、Azure VM、Web アプリケーション、およびクラウド サービスが含まれます。 Azure 以外の外部エンドポイントで Traffic Manager を使用することもできます。

Traffic Manager では、ドメイン ネーム システム (DNS) を使用して、 トラフィック ルーティング方法 とエンドポイントの正常性に基づいて、クライアント要求を最も適切なエンドポイントに転送します。 Traffic Manager には、さまざまなアプリケーションニーズ、エンドポイントの正常性 監視、自動フェールオーバーに適したさまざまなトラフィック ルーティング方法が用意されています。 Traffic Manager は Azure リージョン全体の障害などの障害に対応します。

Azure Load Balancer

Azure Load Balancer は、高可用性と優れたネットワーク パフォーマンスをアプリケーションに提供します。 これは、負荷分散セットで定義されているサービスの正常なインスタンス間で着信トラフィックを分散する、レイヤー 4 (TCP、UDP) ロード バランサーです。 Azure Load Balancer は次のように構成できます。

仮想マシンへの着信インターネット トラフィックを負荷分散します。 この構成は、パブリック負荷分散と呼ばれます。

仮想ネットワーク内の仮想マシン間、クラウド サービス内の仮想マシン間、クロスプレミスの仮想ネットワーク内のオンプレミスのコンピューターと仮想マシン間で、トラフィックを負荷分散します。 この構成は、 内部負荷分散と呼ばれます。

外部トラフィックを特定の仮想マシンに転送します。

内部 DNS

VNet で使用される DNS サーバーの一覧は、管理ポータルまたはネットワーク構成ファイルで管理できます。 VNet ごとに最大 12 台の DNS サーバーを追加できます。 DNS サーバーを指定する際は、環境に適した順で DNS サーバーが一覧表示されているか確認することが重要です。 DNS サーバーの一覧はラウンド ロビンに対応していません。 指定した順序で使用されます。 一覧の先頭にある DNS サーバーに到達できる場合は、DNS サーバーが正しく動作しているかどうかに関係なく、その DNS サーバーを使用します。 仮想ネットワーク用に DNS サーバーの順序を変更するには、該当する DNS サーバーを一覧からいったん削除し、希望の順序になるように再度追加します。 DNS では、セキュリティの 3 つの柱、"CIA" (機密性、整合性、可用性) の中の可用性がサポートされています。

Azure DNS

ドメイン ネーム システム (DNS) は、Web サイトまたはサービスの名前をその IP アドレスに変換する (または解決する) 役割を担います。 Azure DNS は DNS ドメインのホスティング サービスであり、Microsoft Azure インフラストラクチャを使用して名前解決を提供します。 Azure でドメインをホストすることで、その他の Azure サービスと同じ資格情報、API、ツール、課金情報を使用して DNS レコードを管理できます。 DNS では、"CIA" セキュリティ トライアドの可用性の側面がサポートされています。

Azure Monitor ログ NSG

NSG に対して、以下の診断ログ カテゴリを有効にできます。

イベント: MAC アドレスに基づいた、VM とインスタンス ロールに適用される NSG ルールに関するエントリが含まれます。 これらのルールの状態は 60 秒ごとに収集されます。

ルール カウンター: トラフィックを許可または拒否するために各 NSG ルールが適用された回数に関するエントリが含まれます。

Microsoft Defender for Cloud

Microsoft Defender for Cloud により、ネットワーク セキュリティのベスト プラクティスに対して Azure リソースのセキュリティ状態が継続的に分析されます。 Defender for Cloud は、潜在的なセキュリティの脆弱性を特定すると、リソースを強化および保護するために必要なコントロールを構成するプロセスをガイドする 推奨事項 を作成します。

アドバンスト コンテナー ネットワーク サービス (ACNS)

アドバンスト コンテナー ネットワーク サービス (ACNS) は、Azure Kubernetes Service (AKS) クラスターの運用効率を向上させるために設計された、包括的なスイートです。 高度なセキュリティと監視機能が提供され、マイクロサービスのインフラストラクチャを大規模に管理する場合の複雑さに対処できます。

これらの機能は、次の 2 つの主要な柱に分かれています。

セキュリティ: Cilium を利用した Azure CNI を使用するクラスターの場合、ネットワーク ポリシーには、構成の管理の複雑さを解決するための完全修飾ドメイン名 (FQDN) フィルター処理が含まれます。

可観測性: Advanced Container Networking Services スイートのこの機能により、Hubble のコントロール プレーンの機能が Cilium と非 Cilium Linux の両方のデータ プレーンにもたらされ、ネットワークとパフォーマンスの可視性が向上します。

セキュリティの運用と管理

Azure 環境のセキュリティの管理と監視は、強力なセキュリティ体制を維持するために不可欠です。 Azure には、セキュリティ運用、脅威検出、インシデント対応のための包括的なツールが用意されています。 セキュリティの管理と監視の詳細については、 Azure のセキュリティ管理と監視の概要に関するページを参照してください。 運用セキュリティのベスト プラクティスについては、 Azure の運用セキュリティのベスト プラクティスに関するページを参照してください。 包括的な運用セキュリティの概要については、 Azure の運用セキュリティの概要に関するページを参照してください。

Microsoft Sentinel

Microsoft Sentinel は、スケーラブルでクラウドネイティブのセキュリティ情報イベント管理 (SIEM) とセキュリティ オーケストレーション自動対応 (SOAR) のソリューションです。 Microsoft Sentinel は、高度なセキュリティ分析と脅威インテリジェンスを企業全体で実現し、攻撃の検出、脅威の可視性、予防的な捜索、および脅威への対応のための 1 つのソリューションを提供します。

Microsoft Sentinel は、Microsoft Defender ポータルですべての顧客向けに利用できるようになりました。これにより、ワークフローを合理化し、可視性を強化する統合されたセキュリティ運用エクスペリエンスが提供されます。 Security Copilot との統合により、アナリストは自然言語を使用して Microsoft Sentinel データを操作し、ハンティング クエリを生成し、調査を自動化して脅威への迅速な対応を実現できます。

Microsoft Defender for Cloud

Microsoft Defender for Cloud は、Azure リソースのセキュリティを可視化して制御することで、脅威の防止、検出、対応を行うのに役立ちます。 Microsoft Defender for Cloud は、Azure サブスクリプション全体で統合されたセキュリティ監視とポリシー管理を提供し、気付かない可能性のある脅威を検出し、セキュリティ ソリューションの広範なエコシステムと連携するのに役立ちます。

Microsoft Defender for Cloud では、次のようなワークロード固有のプランによる包括的な保護が提供されます。

- Defender for Servers - Windows および Linux サーバーの高度な脅威保護

- Defender for Containers - コンテナー化されたアプリケーションと Kubernetes のセキュリティ

- Defender for Storage - マルウェア スキャンと機密データ検出による脅威検出

- Defender for Databases - Azure SQL、Azure Database for MySQL、PostgreSQL の保護

- Defender for AI Services - 脱獄の試行、データの公開、疑わしいアクセス パターンに対する Azure AI サービスのランタイム保護

- Defender CSPM - 攻撃パス分析、セキュリティ ガバナンス、AI セキュリティ体制管理を使用したクラウド セキュリティ体制管理

さらに、Defender for Cloud では、すぐに対応できるアラートや推奨事項が表示される単一のダッシュ ボードが提供されるので、セキュリティ オペレーションにも役立ちます。 Security Copilot 統合では、AI によって生成された概要、修復スクリプト、および委任機能が提供され、リスクの修復が高速化されます。

Azure 全体の包括的な脅威検出機能については、 Azure の脅威保護に関するページを参照してください。

Azure Resource Manager

Azure Resource Manager を使用すると、ソリューション内の複数のリソースを 1 つのグループとして作業できます。 ソリューションのこれらすべてのリソースを、1 回の連携した操作でデプロイ、更新、または削除できます。 デプロイには Azure Resource Manager テンプレートを使用します。このテンプレートは、テスト、ステージング、運用環境などのさまざまな環境に使用できます。 Resource Manager には、デプロイ後のリソースの管理に役立つ、セキュリティ、監査、タグ付けの機能が用意されています。

Azure Resource Manager のテンプレート ベースのデプロイにより、Azure にデプロイされたソリューションのセキュリティが向上します。これは、標準的なセキュリティ制御設定によるもので、標準化されたテンプレート ベースのデプロイに統合できます。 テンプレートを使えば、手動によるデプロイ時に発生する可能性のあるセキュリティ構成エラーのリスクが減ります。

Application Insights

Application Insights は、Web 開発者向けに設計された柔軟な Application Performance Management (APM) サービスです。 これを使えば、ライブ Web アプリケーションを監視し、パフォーマンス上の問題を自動的に検出することができます。 強力な分析ツールを使って問題を診断し、アプリとユーザーのやり取り関する分析情報を得ることができます。 Application Insights は、開発からテスト、運用までアプリケーションを継続的に監視します。

Application Insights が生成する洞察に満ちたグラフや表を使えば、ユーザー アクティビティのピーク時、アプリの応答性、依存している外部サービスのパフォーマンスなどを明らかにできます。

クラッシュやエラー、パフォーマンス上の問題などが発生した場合は、データを詳しく調べて原因を診断できます。 アプリの可用性やパフォーマンスに変化があった場合は、サービスからメールが届きます。 Application Insights は、機密性、整合性、および可用性というセキュリティの 3 本柱の中の可用性に役立つ、貴重なセキュリティ ツールとなります。

Azure Monitor

Azure Monitor では、Azure サブスクリプション (アクティビティ ログ) と個々の Azure リソース (リソース ログ) の両方のデータに対して、視覚化、クエリ、ルーティング、アラート、自動スケール、自動化が提供されます。 Azure Monitor を使用して、Azure ログで生成されたセキュリティ関連のイベントについて通知を作成できます。

Azure Monitor ログ

Azure Monitor ログ は、Azure リソースに加えて、オンプレミスとサードパーティの両方のクラウドベースインフラストラクチャ (アマゾン ウェブ サービスなど) 向けの IT 管理ソリューションを提供します。 Azure Monitor ログには Azure Monitor のデータを直接ルーティングできるため、環境全体のメトリックとログを 1 か所で確認できます。

Azure Monitor ログは、フォレンジック分析などのセキュリティ分析に便利なツールで、セキュリティ関連の項目が大量にあっても柔軟なクエリ方法により迅速に検索を行うことができます。 さらに、オンプレミスのファイアウォールおよびプロキシ ログを Azure にエクスポートして、Azure Monitor ログを使用した分析に使用することができます。

Azure Advisor

Azure Advisor は、Azure デプロイの最適化に役立つ、パーソナライズされたクラウド コンサルタントです。 リソースの構成と使用量データを分析できます。 その後、Azure 全体の支出を削減する機会を探しながら、リソースのパフォーマンス、セキュリティ、信頼性を向上させるためのソリューションをお勧めします。 Azure Advisor では、Azure にデプロイするソリューションの全体的なセキュリティの状況を大幅に改善することができる提案を行います。 これらの提案は Microsoft Defender for Cloud で実施されるセキュリティ分析に基づいています。

ID 管理とアクセス管理

ID は、クラウド コンピューティングの主要なセキュリティ境界です。 ID の保護とリソースへのアクセスの制御は、Azure 環境をセキュリティで保護するための基本的な要素です。 Microsoft Entra ID には、包括的な ID とアクセス管理機能が用意されています。 詳細については、 Azure ID 管理の概要に関するページを参照してください。 ID 管理のベスト プラクティスについては、 Azure ID 管理とアクセス制御のセキュリティのベスト プラクティスに関するページを参照してください。 ID インフラストラクチャのセキュリティ保護に関するガイダンスについては、 ID インフラストラクチャをセキュリティで保護するための 5 つの手順を参照してください。

Microsoft Entra ID

Microsoft Entra ID は、Microsoft のクラウドベースの ID およびアクセス管理サービスです。 次の機能を提供します。

- 単一 Sign-On (SSO): ユーザーが 1 セットの資格情報を使用して複数のアプリケーションにアクセスできるようにする

- Multi-Factor Authentication (MFA): サインインに複数の形式の検証が必要です

- 条件付きアクセス: ユーザー、デバイス、場所、リスクに基づいてリソースへのアクセスを制御する

- Identity Protection: ID ベースのリスクを検出して対応する

- Privileged Identity Management (PIM): Azure リソースへの Just-In-Time 特権アクセスを提供する

- ID ガバナンス: ID ライフサイクルとアクセス権を管理する

ロール ベースのアクセス制御 (RBAC)

Azure ロールベースのアクセス制御 (RBAC) は、Azure リソースへのアクセス権を持つユーザー、それらのリソースに対して実行できること、アクセスできる領域を管理するのに役立ちます。 RBAC では、Azure リソースに対するきめ細かいアクセス管理が提供されるため、ユーザーにジョブを実行するために必要な権限のみを付与できます。

Microsoft Entra Privileged Identity Management

Microsoft Entra Privileged Identity Management (PIM) を使用すると、組織内の重要なリソースへのアクセスを管理、制御、監視できます。 PIM は、過剰なアクセス許可、不要なアクセス許可、または誤用されたアクセス許可のリスクを軽減するために、時間ベースおよび承認ベースのロールのアクティブ化を提供します。

Azure リソースのマネージド ID

Azure リソースのマネージド ID は、Microsoft Entra ID で自動的に管理される ID を Azure サービスに提供します。 この ID を使用すると、コード内に資格情報を記述することなく、Microsoft Entra の認証をサポートする任意のサービスに対して認証を行うことができます。

修正プログラムは潜在的な問題を見つけて修正するための基盤となるだけでなく、社内でデプロイする必要のあるソフトウェア更新プログラムの数を削減し、コンプライアンスを監視する機能を強化することにより、ソフトウェア更新管理プロセスを簡略化します。

セキュリティ ポリシーの管理とレポート

Defender for Cloud は、脅威の回避、検出、対応に役立つサービスで、Azure リソースのセキュリティを高度に視覚化して制御できます。 これにより、Azure サブスクリプション全体に統合セキュリティの監視とポリシーの管理を提供し、気付かない可能性がある脅威を検出し、セキュリティ ソリューションの広範なエコシステムと連動します。

セキュリティで保護された ID

Microsoft では、複数のセキュリティ上の方法およびテクノロジを製品やサービスに使用して、ID とアクセスを管理します。

多要素認証 では、ユーザーは、オンプレミスとクラウドのアクセスに複数の方法を使用する必要があります。 幅広い簡単な検証オプションによって強力な認証を提供する一方で、簡単なサインイン プロセスでユーザーの要求に応えます。

Microsoft Authenticator は、Microsoft Entra ID と Microsoft アカウントの両方で動作するユーザー フレンドリな多要素認証エクスペリエンスを提供し、ウェアラブルと指紋ベースの承認のサポートを含みます。

パスワード ポリシーの適用によって、長さと複雑さの要件や定期的な変更を強制したり、認証試行の失敗後にアカウントをロックしたりすることで、従来のパスワードのセキュリティが強化されています。

トークン ベースの認証 では、Microsoft Entra ID を使用した認証が有効になります。

Azure ロールベースのアクセス制御 (Azure RBAC) によって、ユーザーに割り当てられたロールに基づいたアクセス権の付与が可能になります。これにより、ユーザーの職務実行に必要なアクセス権のみを簡単に付与できるようになります。 Azure RBAC は、組織のビジネス モデルやリスク許容度に応じてカスタマイズできます。

ID 管理 (ハイブリッド ID) の統合により、すべてのリソースに対する認証および承認用に単一のユーザー ID を作成して、内部のデータ センターとクラウド プラットフォームでのユーザーのアクセス権制御を維持することができます。

アプリおよびデータのセキュリティ保護

Microsoft Entra ID は、ID およびアクセス権を管理する包括的なクラウド ソリューションです。オンサイトやクラウド内のアプリケーションでデータへのアクセスを保護し、ユーザーおよびグループの管理を簡素化するのに役立ちます。 Azure Active Directory はコア ディレクトリ サービス、高度な ID ガバナンス、セキュリティ、アプリケーションへのアクセス管理を組み合わせたもので、開発者はポリシーベースの ID 管理をアプリケーションに簡単に組み込むことができます。 Microsoft Entra ID を強化するには、Microsoft Entra Basic、Premium P1、Premium P2 の各エディションを使用して有料の機能を追加します。

Cloud App Discovery は、Microsoft Entra ID のプレミアム機能で、組織の従業員が使用しているクラウド アプリケーションを特定することができます。

Microsoft Entra ID Protection は、Microsoft Entra の異常検出機能を使用して、リスク検出と、組織の ID に影響を与える可能性のある潜在的な脆弱性に対して統合ビューを提供するセキュリティ サービスです。

Microsoft Entra Domain Services によって、ドメイン コントローラーをデプロイせずに、Azure VM をドメインに参加させることができます。 ユーザーは会社の Active Directory 資格情報を使用してこれらの仮想マシンにサインインし、各種リソースにシームレスにアクセスできます。

Microsoft Entra B2C は、数億個もの ID にスケーリングでき、モバイルや Web プラットフォーム間で統合できる、コンシューマー向けアプリ用の高可用性グローバル ID 管理サービスです。 お客様は、既存のソーシャル メディア アカウントを使用するカスタマイズ可能な操作ですべてのアプリにサインインすることも、新しいスタンドアロンの資格情報を作成することもできます。

Microsoft Entra B2B コラボレーションは、自己管理される ID を使用してパートナーが会社のアプリケーションやデータに選択的にアクセスできるようにすることで会社間のリレーションシップをサポートする、安全なパートナー統合ソリューションです。

Microsoft Entra 参加によって、クラウド機能を Windows 10 デバイスに拡張し、集中管理することができます。 ユーザーが Microsoft Entra ID を介して企業や組織のクラウドに接続できるようになり、アプリやリソースへのアクセスが簡略化されます。

Microsoft Entra アプリケーション プロキシは、オンプレミスでホストされた Web アプリケーションに対する SSO およびセキュリティ保護されたリモート アクセスを提供します。

次のステップ

クラウドにおける共同責任について理解します。

Microsoft Defender for Cloud を使用して、Azure リソースのセキュリティを可視化して制御することで、脅威の防止、検出、対応を行う方法について学習します。

追加のセキュリティに関する推奨事項については 、Azure のセキュリティのベスト プラクティスとパターン について説明します。

包括的なセキュリティ ガイダンスについては、 Microsoft クラウド セキュリティ ベンチマーク を確認してください。

Azure セキュリティ アーキテクチャの保護、検出、応答ビューについては、 Azure のエンド ツー エンド のセキュリティに関するページを参照してください。