サブスクリプションと管理グループの使用に関する推奨事項

Azure Virtual Desktop の一部の手順 (マスター VHD イメージへの Office のインストールなど) では、ユーザーが VM に対する昇格されたアクセス権を持っていることが前提となります (プロビジョニングされたのが Azure か Hyper-V マネージャーかにかかわらず)。

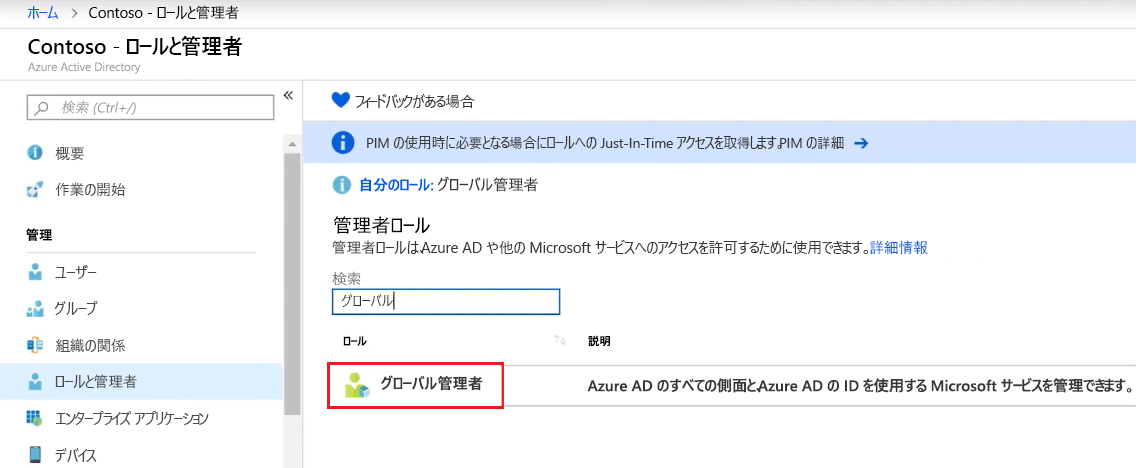

Microsoft Entra ID の全体管理者には、自分のディレクトリ内にすべてのサブスクリプションと管理グループにアクセスする権限が与えられていない場合があります。 すべてのサブスクリプションと管理グループに対するアクセス権を昇格する方法については、この後説明します。

アクセス権を昇格が必要な理由

グローバル管理者は、次の必要性がある場合、アクセス権の昇格を検討する必要があります。

- ユーザーがアクセス権を失った場合に、Azure サブスクリプションや管理グループへのアクセスを回復する。

- Azure サブスクリプションまたは管理グループへのアクセス権を別のユーザーまたは自分自身に付与する。

- 組織内のすべての Azure サブスクリプションや管理グループを表示する。

- 自動化アプリ (請求書作成アプリや監査アプリなど) がすべての Azure サブスクリプションや管理グループにアクセスできるようにする。

昇格されたアクセスはどのように機能しますか?

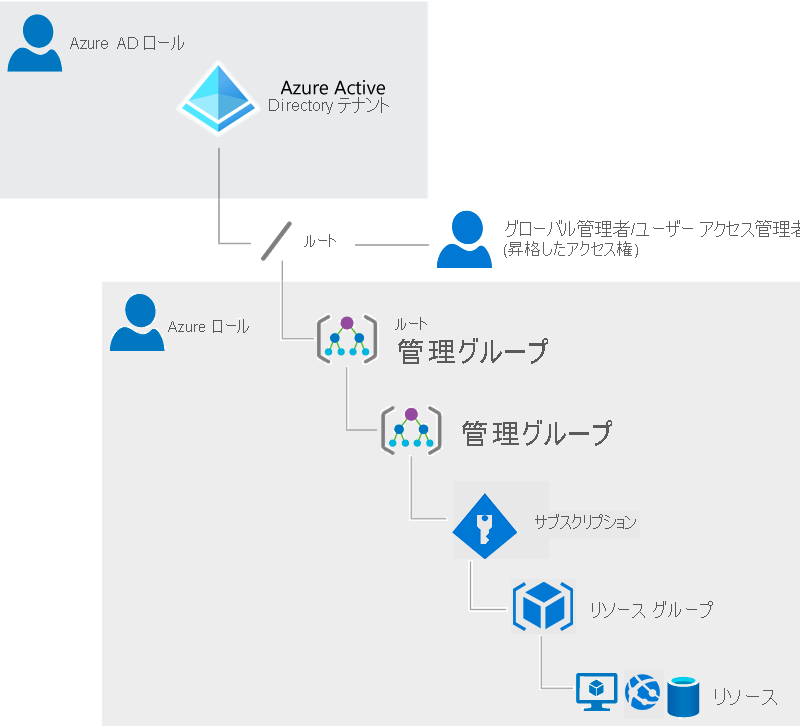

Microsoft Entra ID と Azure リソースは互いに独立してセキュリティで保護されます。

Microsoft Entra ロールの割り当ては、Azure リソースへのアクセス権は付与しません。また、Azure ロールの割り当ては、Microsoft Entra ID へのアクセス権は付与しません。 ただし、Microsoft Entra ID の全体管理者であれば、自分のディレクトリ内にあるすべての Azure サブスクリプションと管理グループに対するアクセス許可を自分自身に割り当てることができます。 Azure サブスクリプション リソースへのアクセス権がない場合は、この機能を使用してください。 たとえば、仮想マシンやストレージ アカウントのリソースに対するアクセス権を取得する必要がある場合には、グローバル管理者特権を使用します。

アクセス権を昇格すると、Azure でのユーザー アクセス管理者ロールがルート スコープ (/) で割り当てられます。 これにより、すべてのリソースを表示したり、ディレクトリにあるあらゆるサブスクリプションまたは管理グループでアクセス権を割り当てたりできます。 ユーザー アクセス管理者ロールの割り当ては Azure PowerShell、Azure CLI、または REST API を使用して削除できます。

昇格したこのアクセス権限は、ルート範囲で必要な変更を行ったら削除してください。

全体管理者のアクセス権限を昇格する

Azure portal を使用して全体管理者のアクセス権を昇格するには、次の手順に従います。

- 全体管理者として Azure portal または Microsoft Entra 管理センターにサインインします。

- [Microsoft Entra ID] を開きます。

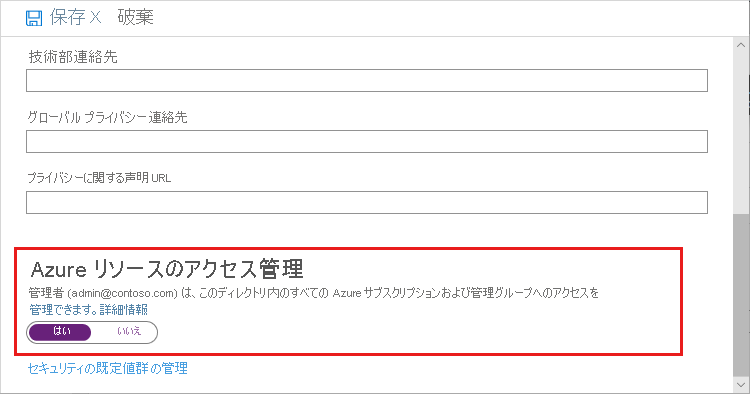

- [管理] の下で、 [プロパティ] を選択します。

![Microsoft Entra のプロパティで [プロパティ] を選びます。](../../wwl-azure/design-azure-virtual-desktop-architecture/media/elevated-access-recommendation-image2-d645c7e4.png)

- [Azure リソースのアクセス管理] の下で [はい] に切り替えます。

トグルを [はい] に設定すると、Azure のロールベース アクセス制御 (RBAC) におけるユーザー アクセス管理者ロールが、ルート スコープ (/) で割り当てられます。 これにより、この Microsoft Entra ディレクトリに関連付けられているすべての Azure サブスクリプションと管理グループでロールを割り当てるためのアクセス許可が付与されます。 このトグルは、Microsoft Entra ID で全体管理者ロールが割り当てられたユーザーのみが利用できます。

トグルを [いいえ] に設定すると、Azure のロールベース アクセス制御 (RBAC) におけるユーザー アクセス管理者ロールが、ユーザー アカウントから削除されます。 この Microsoft Entra ディレクトリに関連付けられているすべての Azure サブスクリプションと管理グループでロールを割り当てることができなくなります。 自分にアクセス権が割り当てられている Azure サブスクリプションと管理グループのみを表示し、管理できます。

- [保存] をクリックして設定を保存します。

この設定はグローバル プロパティではなく、現在サインインしているユーザーのみに適用されます。 全体管理者ロールのすべてのメンバーを対象にアクセス権限を昇格させることはできません。

- サインアウトし、もう一度サインインするとアクセス権限が更新されます。

これで自分のディレクトリにあるすべてのサブスクリプションと管理グループにアクセスできます。 [アクセス制御 (IAM)] ウィンドウを表示すると、ルート スコープでユーザー アクセス管理者ロールが割り当てられていることがわかります。

- 昇格させたアクセス権で必要な変更を加えます。

昇格されたアクセス権を削除する

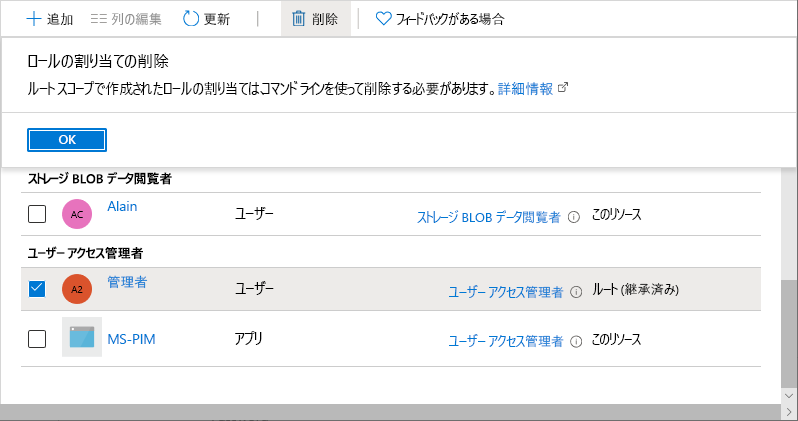

ユーザー アクセス管理者ロールの割り当てをルート スコープ (/) で削除するには、次の手順に従います。

- アクセス権の昇格に使用された同じユーザーでサインインします。

- ナビゲーション リストで [Microsoft Entra ID]、[プロパティ] の順にクリックします。

- [Azure リソースのアクセス管理] を [いいえ] に戻します。 これはユーザー別の設定であるため、アクセス権限の昇格に使用したユーザーでサインインする必要があります。

[アクセス制御 (IAM)] ウィンドウでユーザー アクセス管理者ロールの割り当てを削除しようとすると、次のメッセージが表示されます。 ロールの割り当てを削除するには、トグルの設定を [いいえ] に戻すか、Azure PowerShell、Azure CLI、または REST API を使用します。

- 全体管理者としてサインアウトします。