Настройка VPN-клиентов P2S: проверка подлинности сертификата — собственный VPN-клиент — macOS

Если VPN-шлюз типа "точка — сеть" (P2S) настроен для использования IKEv2 и проверки подлинности сертификата, вы можете подключиться к виртуальной сети с помощью собственного VPN-клиента, который входит в операционную систему macOS. В этой статье описаны действия по настройке собственного VPN-клиента и подключению к виртуальной сети.

Подготовка к работе

Прежде чем приступить к настройке клиента, убедитесь, что вы находитесь в правильной статье. В следующей таблице приведены статьи о конфигурации, доступные для VPN-клиентов P2S VPN-шлюза Azure. Шаги различаются в зависимости от типа проверки подлинности, типа туннеля и клиентской ОС.

| Проверка подлинности | Тип туннеля | ОС клиента | VPN-клиент |

|---|---|---|---|

| Сертификат | |||

| IKEv2, SSTP | Windows | Собственный VPN-клиент | |

| IKEv2 | macOS | Собственный VPN-клиент | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | VPN-клиент Azure Клиент OpenVPN |

|

| OpenVPN | macOS | Клиент OpenVPN | |

| OpenVPN | iOS | Клиент OpenVPN | |

| OpenVPN | Linux | VPN-клиент Azure Клиент OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | VPN-клиент Azure | |

| OpenVPN | macOS | VPN-клиент Azure | |

| OpenVPN | Linux | VPN-клиент Azure |

Необходимые компоненты

В этой статье предполагается, что вы уже выполнили следующие предварительные требования:

- Вы создали и настроили VPN-шлюз для проверки подлинности сертификата типа "точка — сеть" и типа туннеля OpenVPN. Инструкции по настройке параметров сервера для подключений VPN-шлюз P2S — проверка подлинности на основе сертификата.

- Вы создали и скачали файлы конфигурации VPN-клиента. Инструкции см. в разделе "Создание файлов конфигурации профиля VPN-клиента".

- Вы можете создать сертификаты клиента или получить соответствующие сертификаты клиента, необходимые для проверки подлинности.

Рабочий процесс

Рабочий процесс для этой статьи выглядит следующим образом:

- Создайте сертификаты клиента, если вы еще этого не сделали.

- Просмотрите файлы конфигурации профиля VPN-клиента, содержащиеся в созданном пакете конфигурации профиля VPN-клиента.

- Установите сертификаты.

- Настройте собственный VPN-клиент, который уже установлен вашей ОС.

- Подключитесь к Azure.

Создание сертификатов

Для проверки подлинности сертификата сертификат должен быть установлен на каждом клиентском компьютере. Сертификат клиента, который вы хотите использовать, должен экспортироваться с закрытым ключом и содержать все сертификаты в пути сертификации. Кроме того, для некоторых конфигураций также потребуется установить сведения о корневом сертификате.

Сведения о работе с сертификатами см . на сайте "Точка — сеть": создание сертификатов — Linux.

Просмотр файлов конфигурации профиля VPN-клиента

Все необходимые параметры конфигурации для VPN-клиентов содержатся в ZIP-файле конфигурации профиля VPN-клиента. Файлы конфигурации профиля клиента можно создать с помощью PowerShell или с помощью портал Azure. И в первом, и во втором случае возвращается один и тот же ZIP-файл.

Файлы конфигурации профиля VPN-клиента относятся к конфигурации VPN-шлюза P2S для виртуальной сети. Если после создания файлов есть какие-либо изменения в конфигурации VPN P2S, например изменения типа VPN-протокола или типа проверки подлинности, необходимо создать новые файлы конфигурации профиля VPN-клиента и применить новую конфигурацию ко всем VPN-клиентам, которые требуется подключить.

Распакуйте файл. После этого отобразятся папки. При настройке собственных клиентов macOS используются файлы в папке Generic. Эта папка доступна, если для шлюза настроен протокол IKEv2. Все сведения, необходимые для настройки собственного VPN-клиента, можно найти в универсальной папке. Если вы не видите папку Generic, проверьте следующие элементы, а затем создайте ZIP-файл еще раз.

- Проверьте тип туннеля для вашей конфигурации. Скорее всего, вы не выбрали IKEv2 в качестве типа туннеля.

- В VPN-шлюзе убедитесь в том, что номер SKU отличается от базового. VPN-шлюз со SKU "Базовый" не поддерживает IKEv2. Необходимо перестроить шлюз с соответствующим номером SKU и типом туннеля, если требуется подключение клиентов macOS.

Папка Generic содержит следующие файлы.

- Файл VpnSettings.xml — содержит такие важные параметры, как адрес сервера и тип туннеля.

- Файл VpnServerRoot.cer содержит корневой сертификат, который требуется для проверки VPN-шлюза Azure при настройке подключения типа "точка — сеть".

Установка сертификатов

Корневой сертификат

- Скопируйте корневой файл сертификата ( VpnServerRoot.cer — на компьютер Mac. Дважды щелкните сертификат. В зависимости от операционной системы либо сертификат будет установлен автоматически, либо откроется страница Добавление сертификатов.

- Если отображается страница Добавление сертификатов, для Цепочки ключей щелкните стрелки и выберите имя входа в раскрывающемся списке.

- Чтобы импортировать файл, щелкните Добавить.

Сертификат клиента

Этот сертификат клиента требуется для аутентификации. Как правило, можно просто щелкнуть сертификат клиента для установки. Сведения о том, как установить сертификат клиента, см. в разделе Установка сертификата клиента.

Проверка установки сертификата

Убедитесь в том, что установлены как сертификат клиента, так и корневой сертификат.

- Откройте приложение Keychain Access.

- Перейдите на вкладку Сертификаты.

- Убедитесь в том, что установлены как сертификат клиента, так и корневой сертификат.

Настройка профиля VPN-клиента

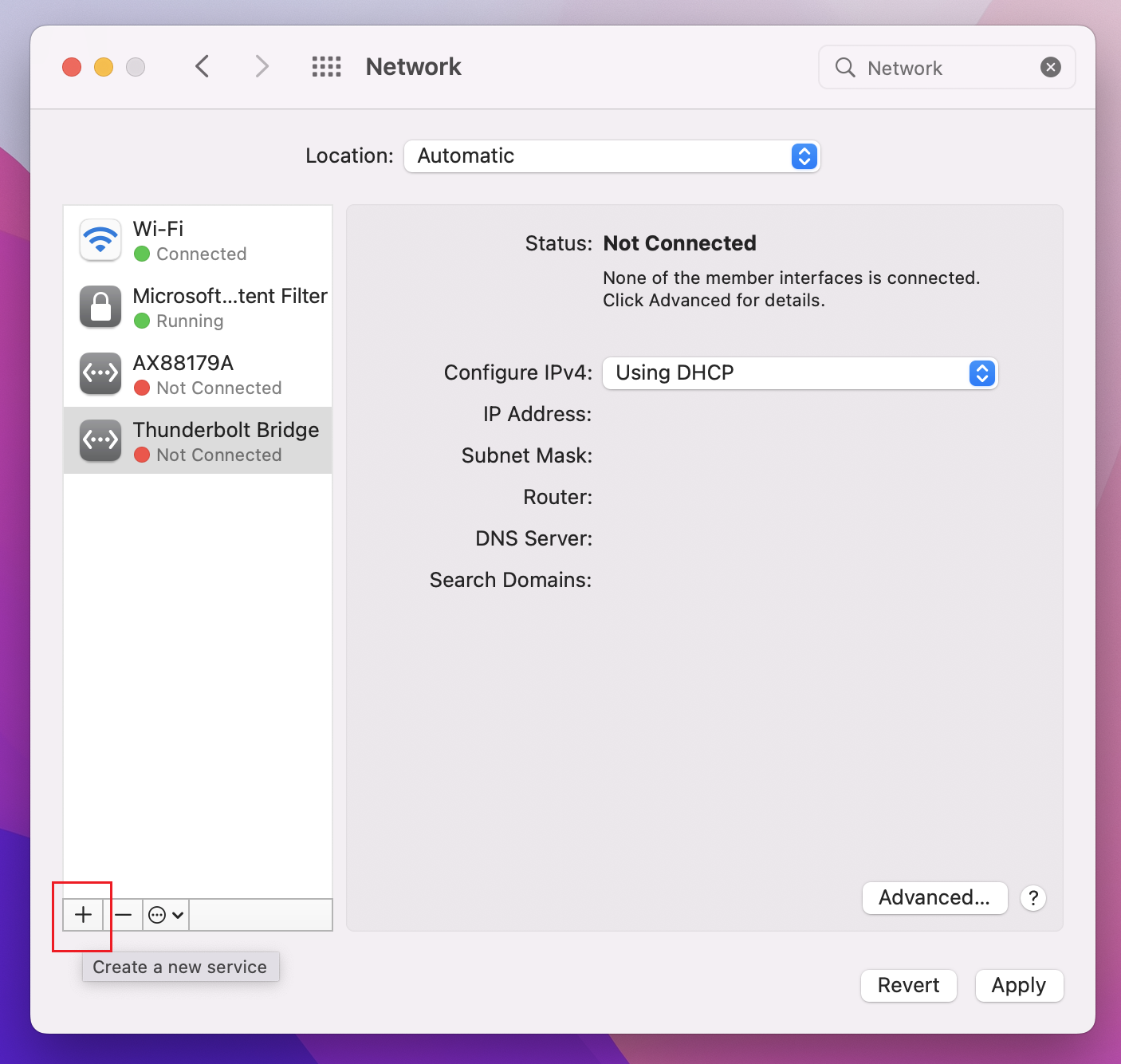

Выберите Настройки системы -> Сеть. На странице "Сеть" щелкните '+', чтобы создать профиль подключения VPN-клиента для подключения типа "точка — сеть" к виртуальной сети Azure.

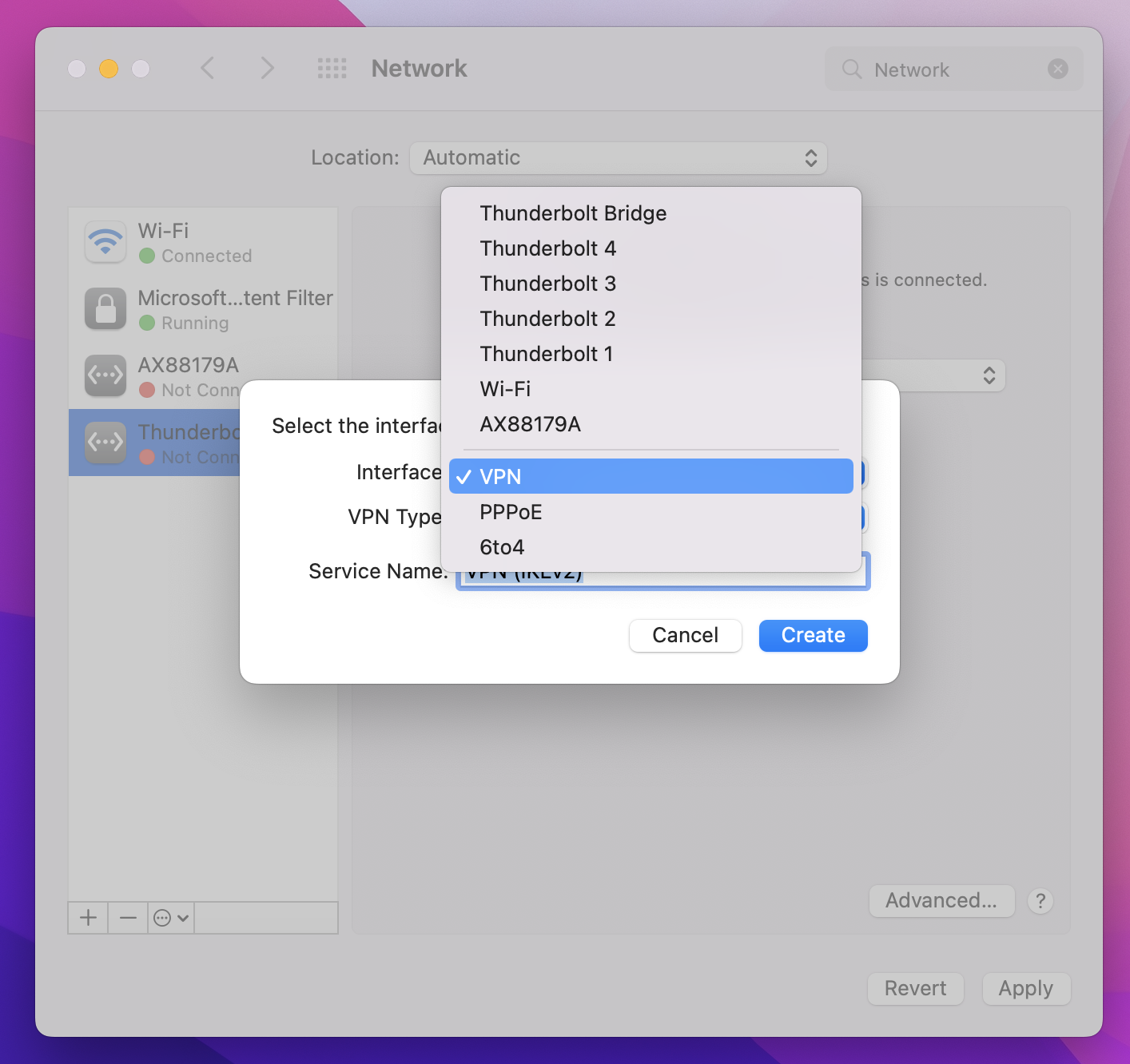

На странице Выбор интерфейса щелкните стрелки рядом с пунктом Интерфейс:. В раскрывающемся списке выберите VPN.

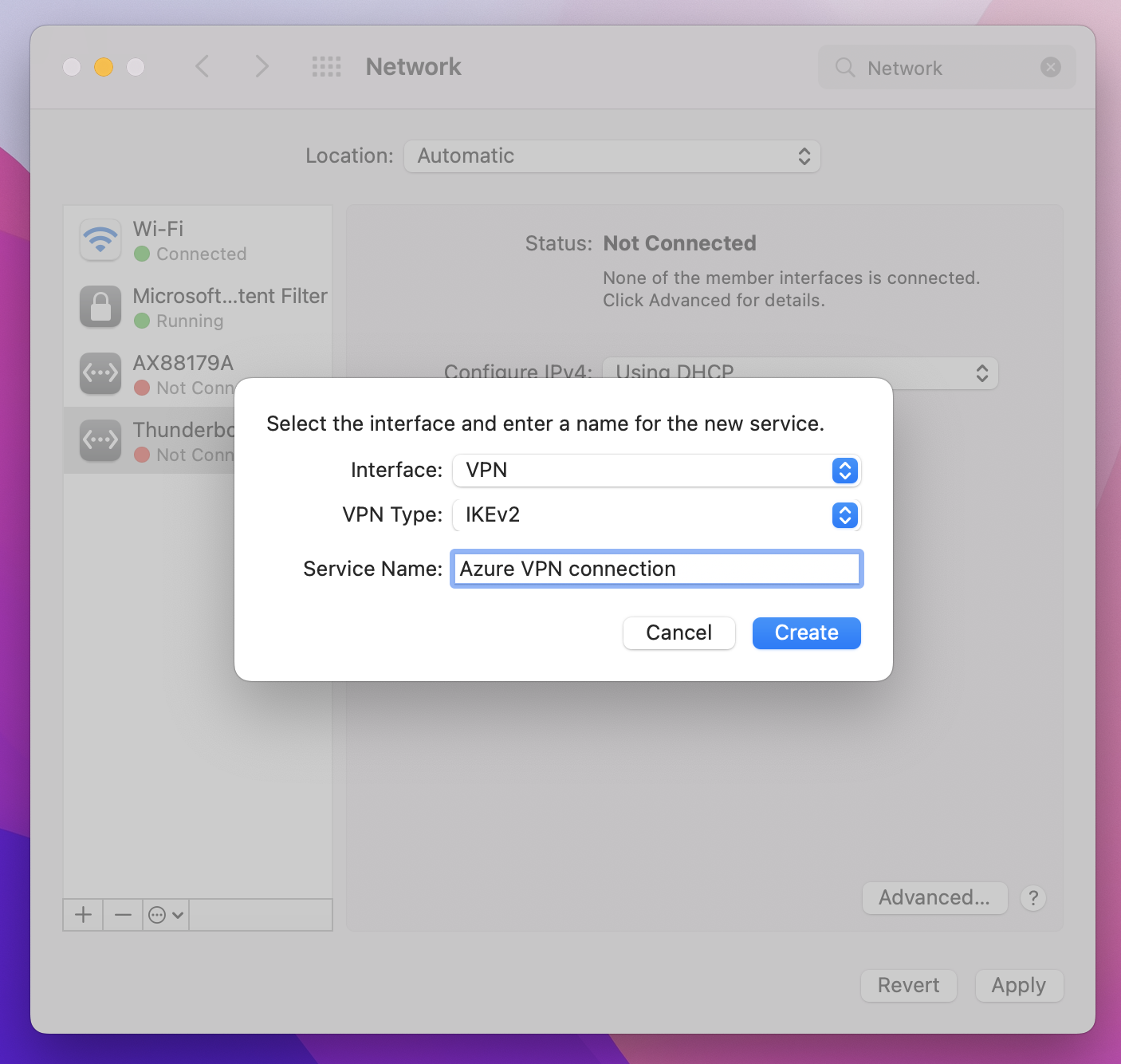

В раскрывающемся списке Тип VPN выберите IKEv2. В поле Имя службы укажите понятное имя для профиля, а затем нажмите Создать.

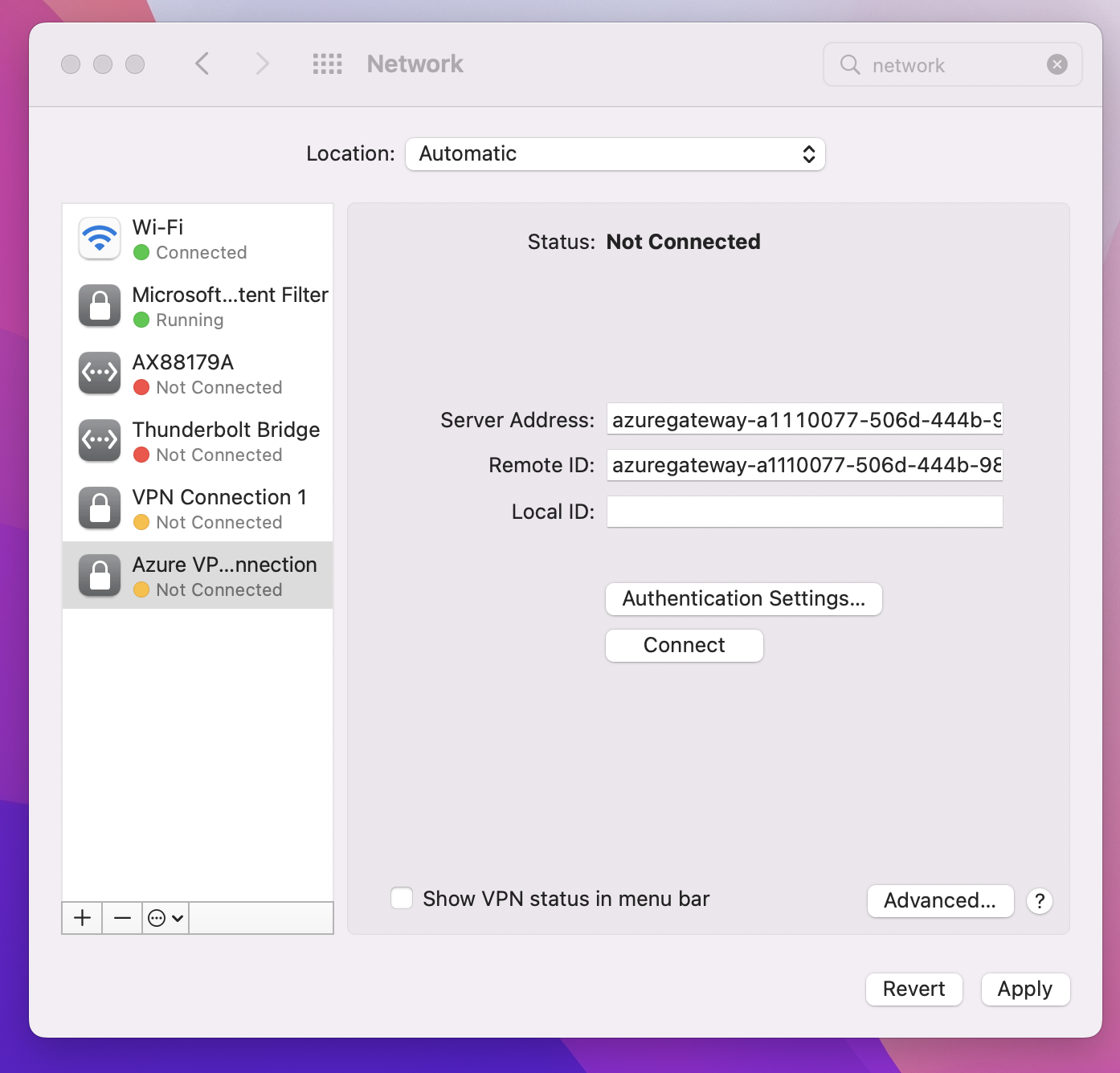

Перейдите в скачанный профиль VPN-клиента. В папке Generic откройте файл VpnSettings.xml в текстовом редакторе. В этом примере можно просмотреть сведения о типе туннеля и адресе сервера. Несмотря на то, что в списке есть два типа VPN, этот VPN-клиент будет подключаться через IKEv2. Скопируйте значение тега VpnServer.

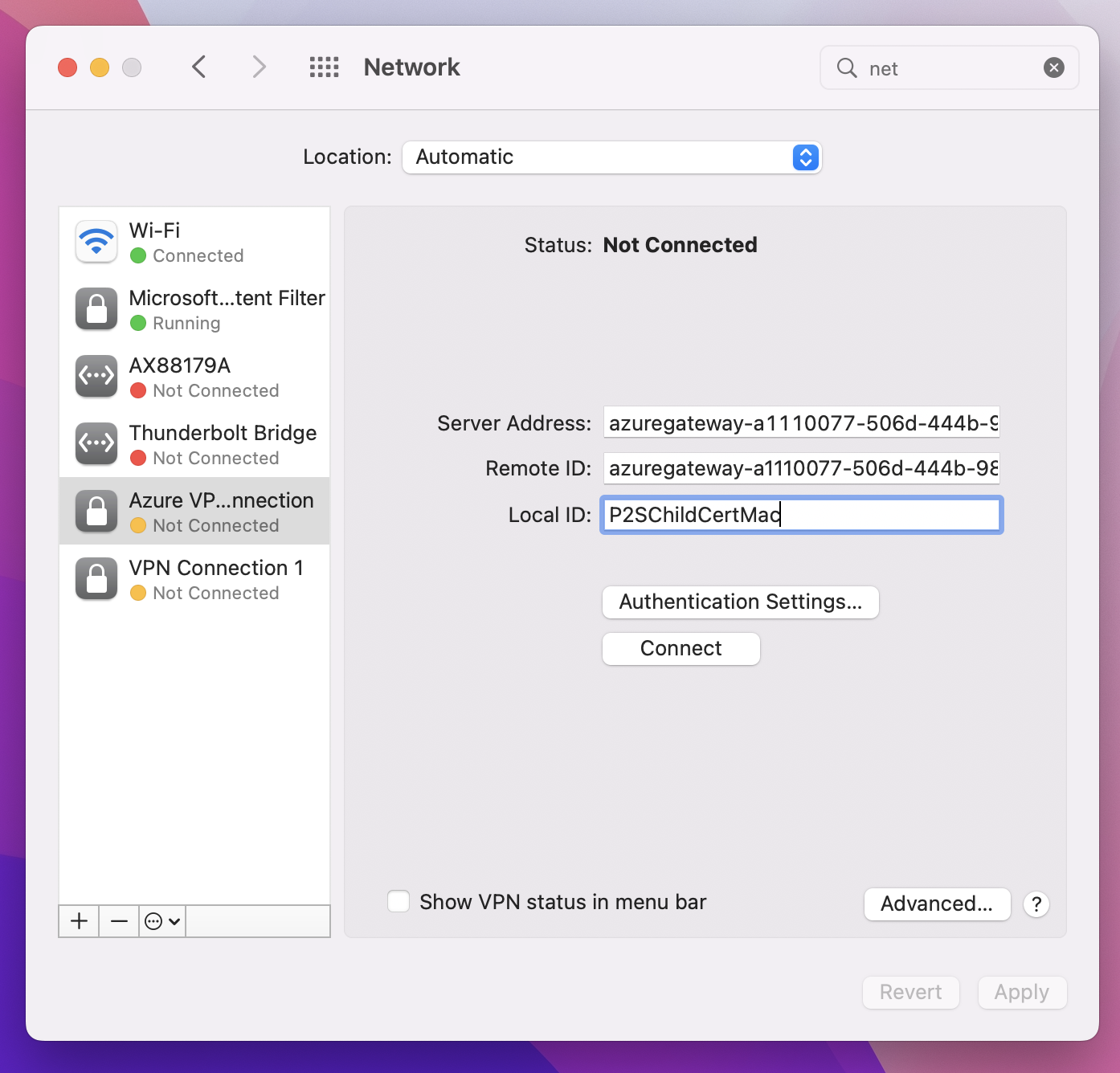

Вставьте значение тега VpnServer в поля профиля Адрес сервера и Удаленный ИД. Оставьте пустым поле Локальный идентификатор. Затем щелкните Параметры аутентификации....

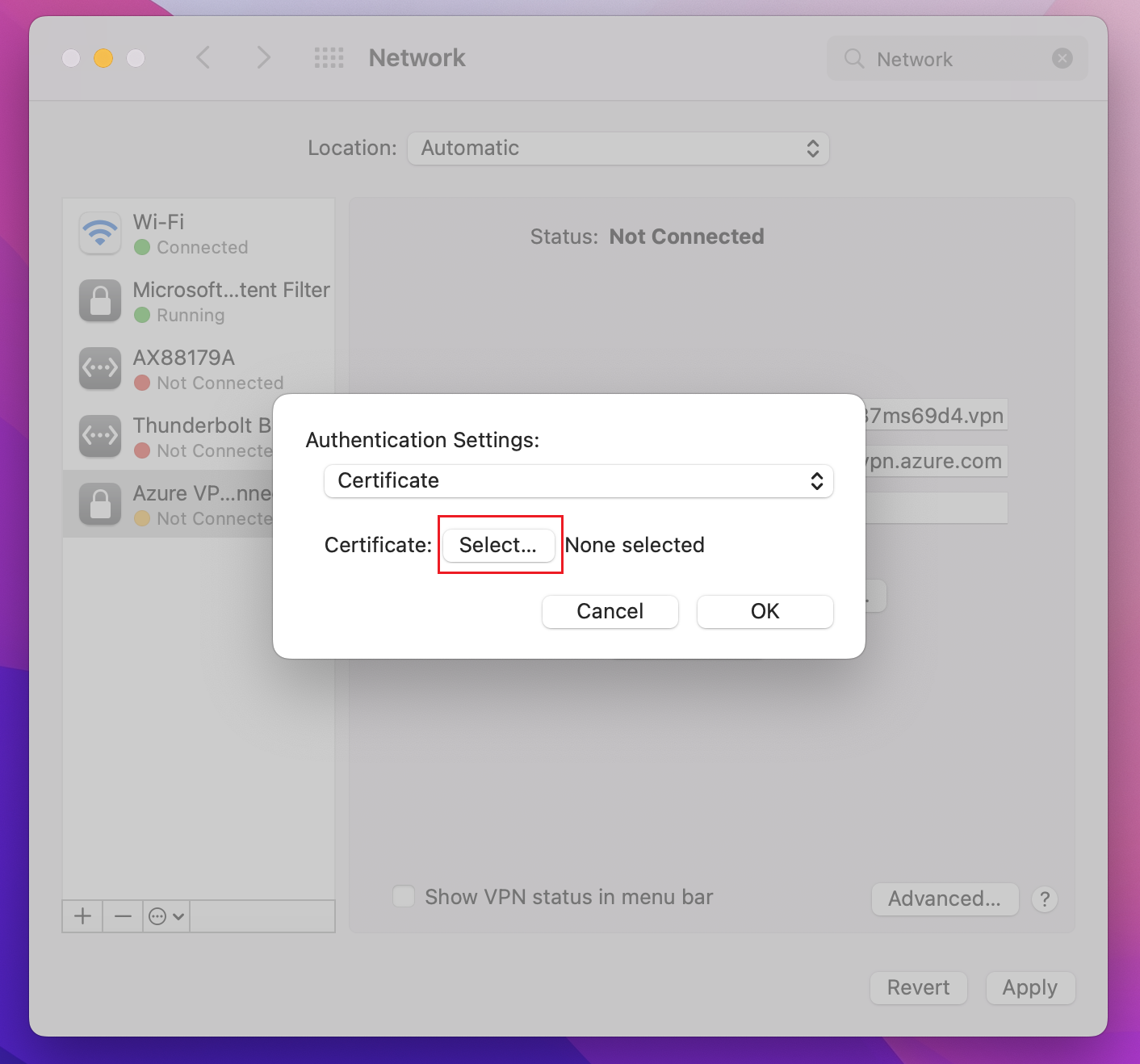

Настройка параметров проверки подлинности

Настройте параметры проверки подлинности.

На странице Параметры проверки подлинности в поле "Параметры проверки подлинности" щелкните стрелки, чтобы выбрать Сертификат.

Щелкните Выбрать, чтобы открыть страницу Выбор удостоверения.

На странице Выбор удостоверения приводится список доступных сертификатов. Если вы не уверены, какой сертификат следует использовать, можно щелкнуть Показать сертификат, чтобы просмотреть дополнительные сведения о каждом сертификате. Выберите нужный сертификат, а затем щелкните Продолжить.

На странице Параметры проверки подлинности убедитесь в том, что отображается правильный сертификат, а затем нажмите кнопку ОК.

Выбор сертификата

В поле Локальный идентификатор укажите имя сертификата. В этом примере это P2SChildCertMac.

Нажмите кнопку Применить, чтобы сохранить все изменения.

Связь

Выберите Подключиться, чтобы установить подключение "точка — сеть" к виртуальной сети Azure. Возможно, вам потребуется ввести пароль цепочки ключей для входа.

После установления подключения состояние поменяется на Подключено и вы можете просмотреть IP-адрес, полученный из пула адресов VPN-клиента.

Следующие шаги

Дальнейшие действия с любыми дополнительными параметрами сервера или подключения. См . инструкции по настройке "точка — сеть".

Кері байланыс

Жақында қолжетімді болады: 2024 жыл бойы біз GitHub Issues жүйесін мазмұнға арналған кері байланыс механизмі ретінде біртіндеп қолданыстан шығарамыз және оны жаңа кері байланыс жүйесімен ауыстырамыз. Қосымша ақпаратты мұнда қараңыз: https://aka.ms/ContentUserFeedback.

Жіберу және пікірді көру