Настройка VPN-клиента Azure для подключений проверки подлинности сертификатов P2S — Windows

Если VPN-шлюз типа "точка — сеть" (P2S) настроен для использования OpenVPN и проверки подлинности сертификата, вы можете подключиться к виртуальной сети с помощью VPN-клиента Azure. В этой статье описаны действия по настройке VPN-клиента Azure и подключению к виртуальной сети.

Подготовка к работе

Перед началом действий по настройке клиента убедитесь, что вы находитесь в правильной статье конфигурации VPN-клиента. В следующей таблице показаны статьи о конфигурации, доступные для VPN-шлюз VPN-клиентов типа "точка — сеть". Шаги различаются в зависимости от типа проверки подлинности, типа туннеля и клиентской ОС.

| Проверка подлинности | Тип туннеля | ОС клиента | VPN-клиент |

|---|---|---|---|

| Сертификат | |||

| IKEv2, SSTP | Windows | Собственный VPN-клиент | |

| IKEv2 | macOS | Собственный VPN-клиент | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | VPN-клиент Azure Клиент OpenVPN |

|

| OpenVPN | macOS | Клиент OpenVPN | |

| OpenVPN | iOS | Клиент OpenVPN | |

| OpenVPN | Linux | VPN-клиент Azure Клиент OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | VPN-клиент Azure | |

| OpenVPN | macOS | VPN-клиент Azure | |

| OpenVPN | Linux | VPN-клиент Azure |

Необходимые компоненты

В этой статье предполагается, что вы уже выполнили следующие предварительные требования:

- Вы создали и настроили VPN-шлюз для проверки подлинности сертификата типа "точка — сеть" и типа туннеля OpenVPN. Инструкции по настройке параметров сервера для подключений VPN-шлюз P2S — проверка подлинности на основе сертификата.

- Вы создали и скачали файлы конфигурации VPN-клиента. Инструкции см. в разделе "Создание файлов конфигурации профиля VPN-клиента".

- Вы можете создать сертификаты клиента или получить соответствующие сертификаты клиента, необходимые для проверки подлинности.

Требования к подключению

Чтобы подключиться к Azure, для каждого подключающегося клиентского компьютера требуются следующие элементы:

- Программное обеспечение VPN-клиента Azure должно быть установлено на каждом клиентском компьютере.

- Профиль VPN-клиента Azure должен быть настроен с помощью скачаемого файла конфигурации azurevpnconfig.xml .

- Клиентский компьютер должен иметь сертификат клиента, установленный локально.

Создание и установка сертификатов клиента

Для проверки подлинности сертификата сертификат должен быть установлен на каждом клиентском компьютере. Сертификат клиента, который вы хотите использовать, должен экспортироваться с закрытым ключом и содержать все сертификаты в пути сертификации. Кроме того, для некоторых конфигураций также потребуется установить сведения о корневом сертификате.

- Сведения о работе с сертификатами см . на сайте": создание сертификатов.

- Чтобы просмотреть установленный сертификат клиента, откройте раздел Управление сертификатами пользователей. Сертификат клиента устанавливается в каталог Current User\Personal\Certificates.

Установка сертификата клиента

Каждому компьютеру требуется сертификат клиента для проверки подлинности. Если сертификат клиента еще не установлен на локальном компьютере, его можно установить, выполнив следующие действия.

- Найдите сертификат клиента. Дополнительные сведения о сертификатах клиента см. в разделе "Установка сертификатов клиента".

- Установите сертификат клиента. Как правило, это можно сделать, дважды щелкнув файл сертификата и указав пароль (при необходимости).

Просмотр файлов конфигурации

Пакет конфигурации профиля VPN-клиента содержит определенные папки. Файлы в папках содержат параметры, необходимые для настройки профиля VPN-клиента на клиентском компьютере. Файлы и параметры, которые они содержат, относятся к VPN-шлюзу, а тип проверки подлинности и туннелирование VPN-шлюза настроен для использования.

Найдите и распакуйте созданный пакет конфигурации профиля VPN-клиента. Для проверки подлинности сертификата и OpenVPN вы увидите папку AzureVPN . Найдите файл azurevpnconfig.xml. Этот файл содержит параметры, используемые для настройки профиля VPN-клиента.

Если файл не отображается, проверьте следующее:

- Убедитесь, что VPN-шлюз настроен для использования типа туннеля OpenVPN.

- Если вы используете проверку подлинности Microsoft Entra, возможно, у вас нет папки AzureVPN. Вместо этого см. статью о конфигурации идентификатора Microsoft Entra.

Загрузка VPN-клиента Azure

Загрузите последнюю версию установочных файлов VPN-клиента Azure, используя одну из следующих ссылок:

- Выполните установку с использованием установочных файлов клиента: https://aka.ms/azvpnclientdownload.

- Установите напрямую после входа на клиентский компьютер: Microsoft Store.

Установите клиент Azure на все компьютеры.

Убедитесь в том, что у VPN-клиента Azure есть разрешение на запуск в фоновом режиме. Инструкции см. в статье Фоновые приложения Windows.

Чтобы проверить установленную версию клиента, откройте VPN-клиент Azure. Перейдите в нижнюю часть клиента и щелкните ... -> ? Справка. В правой области отображается номер версии клиента.

Настройка профиля VPN-клиента Azure

Откройте VPN-клиент Azure.

Выберите + в нижней левой части страницы и нажмите кнопку "Импорт".

В окне перейдите к файлу azurevpnconfig.xml . Выберите файл, а затем нажмите кнопку "Открыть".

На странице профиля клиента обратите внимание, что многие параметры уже указаны. Предварительно настроенные параметры содержатся в пакете профиля VPN-клиента, который вы импортировали. Несмотря на то что большинство параметров уже указаны, необходимо настроить параметры, относящиеся к клиентскому компьютеру.

В раскрывающемся списке Сведения о сертификате выберите имя дочернего сертификата (сертификат клиента). Например, P2SChildCert. Можно также (необязательно) выбрать дополнительный профиль. В этом упражнении выберите "Нет".

Если сертификат клиента не отображается в раскрывающемся списке "Сведения о сертификате", необходимо отменить и устранить проблему, прежде чем продолжить. Возможно, что одна из следующих вещей вызывает проблему:

- Сертификат клиента не установлен локально на клиентском компьютере.

- На локальном компьютере установлено несколько сертификатов с одинаковым именем (типично для тестовых сред).

- Дочерний сертификат поврежден.

После проверки импорта (импорт без ошибок) нажмите кнопку "Сохранить".

На панели слева найдите VPN-подключение, а затем нажмите кнопку "Подключить".

Необязательные параметры для VPN-клиента Azure

В следующих разделах рассматриваются необязательные параметры конфигурации, доступные для VPN-клиента Azure.

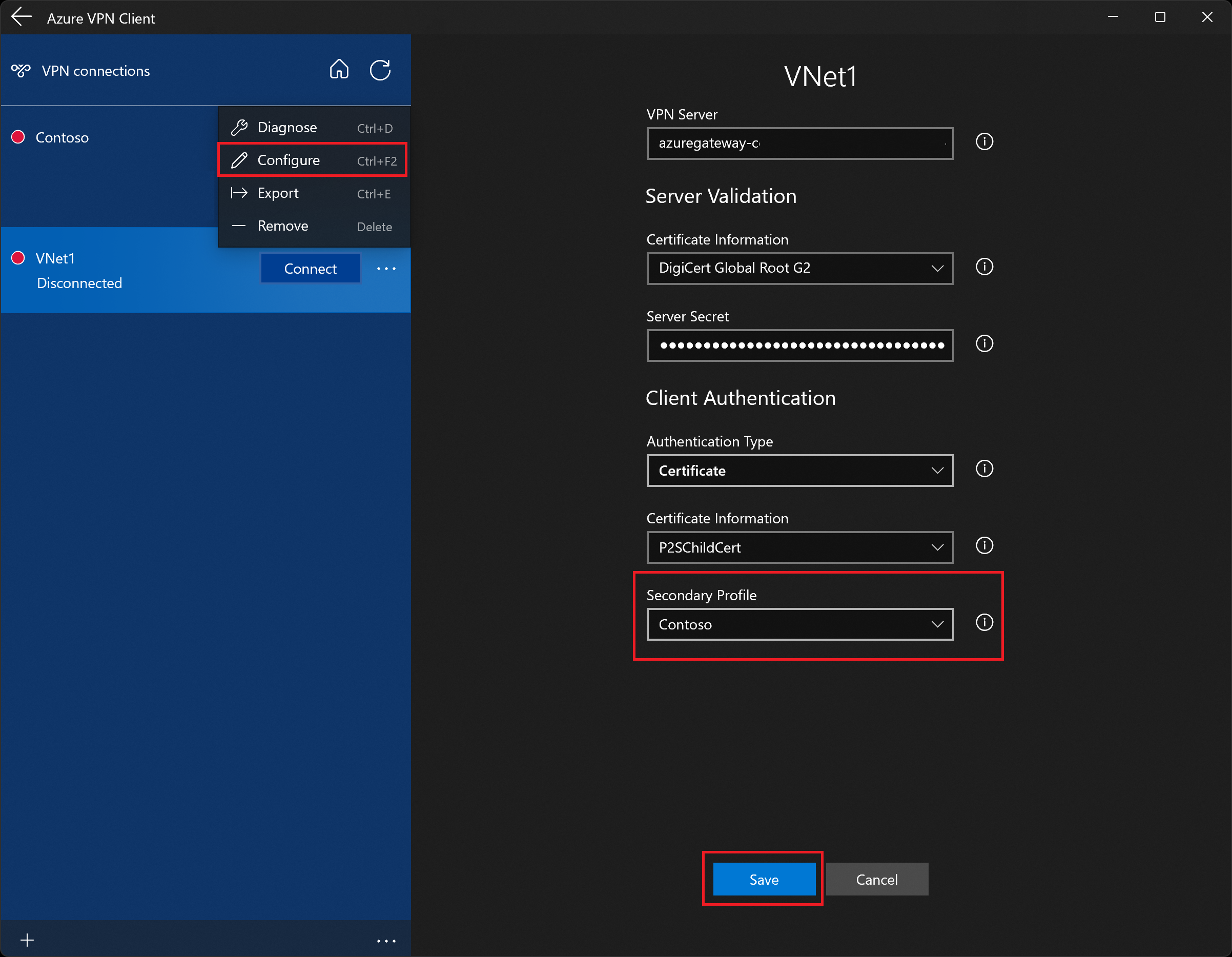

Вторичный профиль

VPN-клиент Azure обеспечивает высокий уровень доступности для профилей клиентов. Добавление дополнительного профиля клиента дает клиенту более устойчивый способ доступа к VPN. Если в регионе произошел сбой или сбой подключения к основному профилю VPN-клиента, VPN-клиент Azure будет автоматически подключаться к дополнительному профилю клиента, не вызывая каких-либо сбоев.

Для этой функции требуется VPN-клиент Azure версии 2.2124.51.0 или более поздней. В этом примере мы добавим вторичный профиль в уже существующий профиль.

Используя параметры в этом примере, если клиент не может подключиться к виртуальной сети1, он автоматически подключается к Contoso, не вызывая сбоев.

Добавьте другой профиль VPN-клиента в VPN-клиент Azure. В этом примере мы импортировали файл профиля VPN-клиента и добавили подключение к Contoso.

Затем перейдите к профилю VNet1 и нажмите кнопку "...", а затем настройте.

В раскрывающемся списке "Вторичный профиль" выберите профиль для Contoso. Затем сохраните параметры.

Настраиваемые параметры: DNS и маршрутизация

Vpn-клиент Azure можно настроить с дополнительными параметрами конфигурации, такими как дополнительные DNS-серверы, настраиваемые DNS-серверы, принудительное туннелирование, пользовательские маршруты и другие параметры. Описание доступных параметров и действий по настройке см. в дополнительных параметрах VPN-клиента Azure.

Следующие шаги

Дальнейшие действия с любыми дополнительными параметрами сервера или подключения. См . инструкции по настройке "точка — сеть".

Кері байланыс

Жақында қолжетімді болады: 2024 жыл бойы біз GitHub Issues жүйесін мазмұнға арналған кері байланыс механизмі ретінде біртіндеп қолданыстан шығарамыз және оны жаңа кері байланыс жүйесімен ауыстырамыз. Қосымша ақпаратты мұнда қараңыз: https://aka.ms/ContentUserFeedback.

Жіберу және пікірді көру