Microsoft Defender XDR에서 첫 번째 인시던트 분석

적용 대상:

- Microsoft Defender XDR

인시던트 를 둘러싸는 컨텍스트를 이해하는 것은 공격을 분석하는 데 필수적입니다. 전문 지식과 경험을 Microsoft Defender XDR의 기능과 결합하여 사이버 공격으로부터 인시던트와 조직의 안전을 더 빠르게 해결할 수 있습니다.

BEC(비즈니스 이메일 손상), 백도어 및 랜섬웨어, 조직 위반, 국가 국가 공격과 같은 오늘날의 데이터 보안 위협은 인시던트 응답자의 신속하고 지능적이고 결정적인 조치가 필요합니다. Microsoft Defender XDR과 같은 도구를 사용하면 대응 팀이 단일 창 환경을 통해 인시던트 검색, 심사 및 조사하고 이러한 시기 적절한 결정을 내리는 데 필요한 정보를 찾을 수 있습니다.

조사 작업

조사에는 일반적으로 응답자가 다양한 위협 인텔리전스 원본을 동시에 확인하는 동안 여러 앱을 보는 것이 포함됩니다. 때로는 조사가 다른 위협을 사냥하기 위해 확장됩니다. 공격 조사에서 사실과 해결책을 문서화하는 것은 다른 조사관의 사용 또는 이후 조사를 위해 기록과 맥락을 제공하는 추가 중요한 작업입니다. 이러한 조사 작업은 다음을 통해 Microsoft Defender XDR을 사용할 때 간소화됩니다.

피벗 - 포털은 조직에서 사용하도록 설정된 Defender 워크로드 전반에 걸쳐 컨텍스트화된 중요한 공격 정보를 집계합니다. 포털은 단일 공격의 구성 요소(파일, URL, 사서함, 사용자 계정 또는 디바이스)에 대한 모든 정보를 통합하여 활동 관계 및 타임라인을 표시합니다. 페이지에서 사용할 수 있는 모든 정보를 사용하여 포털을 사용하면 인시던트 응답자가 관련 엔터티 및 이벤트를 피벗하여 의사 결정에 필요한 정보를 찾을 수 있습니다.

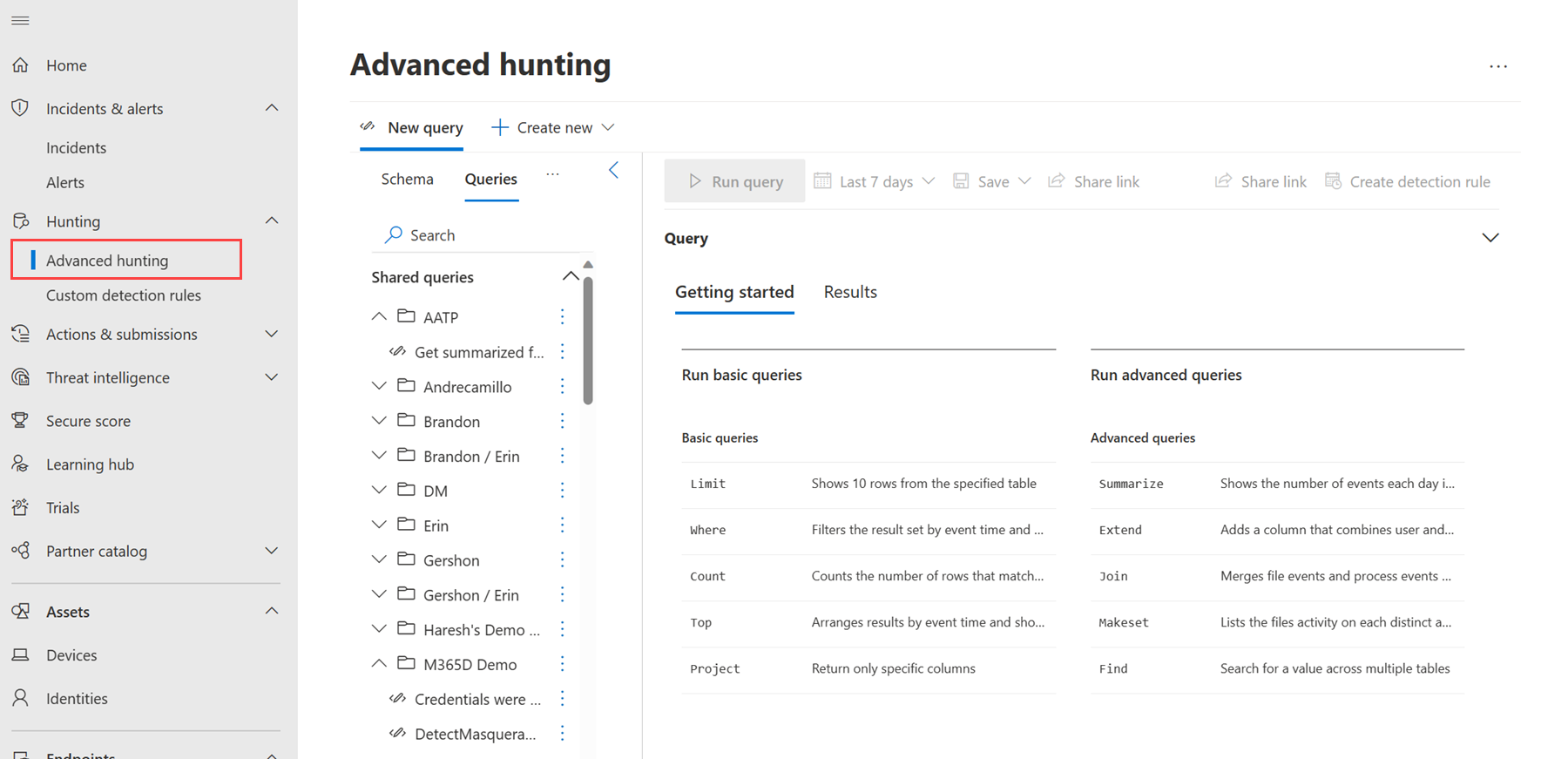

헌팅 – 위협 사냥꾼은 Kusto 쿼리를 사용하여 포털의 고급 헌팅 기능을 통해 조직 내에서 알려지고 가능한 위협을 찾을 수 있습니다. Kusto를 처음으로 사용하는 경우 단계별 모드 를 사용하여 위협을 헌팅합니다.

인사이트 – 해당하는 경우 인시던트 응답자는 이전에 검색된 이벤트에 대한 작업과 현재 조사를 지원하기 위한 경고를 볼 수 있습니다. 또한 추가 인사이트는 Microsoft의 자체 위협 인텔리전스 노력과 MITRE ATT&CK® 프레임워크 및 VirusTotal과 같은 원본을 통해 이벤트 및 경고에 자동으로 추가됩니다.

공동 작업 – 보안 운영 팀은 메모, 태그 지정, 플래그 지정 및 할당과 같은 포털 기능을 통해 과거 및 현재 인시던트에 대한 각 팀 구성원의 결정 및 작업을 볼 수 있습니다. 조직에서 보강된 응답이 필요한 경우 XDR용 Defender 전문가 및 헌팅용 Defender 전문가 를 통한 Microsoft의 관리 검색 및 응답 서비스와의 추가 협업도 사용할 수 있습니다.

공격 개요

공격 스토리는 인시던트 응답자에게 공격에서 발생한 모든 상황에 맞는 개요를 제공합니다. 응답자는 공격을 완화하기 위해 Microsoft Defender XDR에서 수행한 자동화된 수정 작업을 포함하여 모든 관련 경고 및 이벤트를 볼 수 있습니다.

공격 스토리에서 인시 던트 페이지에서 사용할 수 있는 탭을 탐색하여 공격의 세부 정보를 자세히 알아볼 수 있습니다. 포털 내에서 액세스할 수 있는 인시던트 응답 플레이북 을 통해 피싱, 암호 스프레이 및 악의적인 앱 손상과 같은 일반적인 공격을 신속하게 수정할 수 있습니다. 이러한 플레이북에는 인시던트 조사를 지원하는 검색, 대응 및 완화 지침이 포함되어 있습니다.

Microsoft Defender XDR에서 공격을 조사하는 방법과 조사에서 포털의 기능을 사용하는 방법에 대한 이 비디오는 공격 스토리 및 인시던트 페이지를 안내합니다.

위협 조사

악의적인 중간 공격 및 랜섬웨어와 같은 복잡한 위협에는 수동 조사가 필요한 경우가 많습니다. 이러한 복잡한 공격에 대처하는 인시던트 응답자는 다음과 같은 중요한 정보를 찾습니다.

- 맬웨어의 존재 또는 도구 및 앱의 의심스러운 사용

- 악의적이거나 의심스러운 엔터티에서 사용하는 통신 채널 또는 진입점에 대한 단서

- 가능한 ID 손상을 가리키는 단서

- 조직의 데이터 및 보안 태세에 미치는 영향 식별

다음 섹션에는 인시던트 대응 팀이 다양한 복잡한 공격을 조사하는 데 도움이 되는 Microsoft Defender XDR 기능의 자습서 및 비디오가 포함되어 있습니다.

랜섬웨어 조사

랜섬웨어는 조직에 상당한 위협이 되고 있습니다. Microsoft에는 랜섬웨어 공격을 조사하고 대응하는 데 도움이 되는 다음 리소스가 있습니다.

- 가이드: 탐지에서 보호까지: Microsoft의 랜섬웨어 공격 방지 가이드

- 자습서: 랜섬웨어 조사 플레이북

- 비디오: Microsoft Defender XDR에서 랜섬웨어 공격 조사(1부)

- 비디오: Microsoft Defender XDR에서 랜섬웨어 공격 조사(2부)

이메일 기반 공격 분석

피싱 및 BEC 공격을 조사하는 데는 수정, 생성 또는 도난당한 ID를 식별하고 추적해야 합니다. 이러한 공격을 조사할 때 다음 리소스를 사용합니다.

- 자습서: 악성 이메일 조사

- 자습서: 사용자 조사

- 자습서: 사용자 계정 조사

- 블로그: 총 ID 손상: Active Directory ID 손상 보안에 대한 Microsoft 인시던트 대응 단원은 Defender for Identity 신호를 사용하여 조사할 수도 있습니다.

- 자습서: 피싱 이메일 공격의 예

- 자습서: ID 기반 공격의 예

다음 비디오에서는 Microsoft Defender XDR에서 피싱 및 BEC 공격을 조사하는 방법을 설명합니다.

- 비디오: Microsoft Defender XDR에서 BEC 및 AiTM 피싱 조사

- 비디오: Office 365용 Defender를 사용하여 스피어피싱 및 피싱 방지

ID 손상을 조사하고 이 비디오를 통해 공격을 포함하기 위해 수행할 수 있는 작업을 알아봅니다.

맬웨어 분석

악성 파일의 정보 및 기능은 맬웨어를 조사하는 데 핵심적인 기능입니다. 대부분의 경우 Microsoft Defender XDR은 파일을 폭파하여 해시, 메타데이터, 조직 내 보급률 및 MITRE ATT&CK® 기술을 기반으로 하는 파일 기능을 포함한 중요한 데이터를 표시할 수 있습니다. 이렇게 하면 파일의 블랙박스 테스트 또는 정적 분석을 수행할 필요가 없습니다. 인시던트 그래프에서 또는 경고 프로세스 트리, 아티팩트 타임라인 또는 디바이스 타임라인을 확인하여 파일 정보를 볼 수 있습니다.

다음 리소스는 파일 조사에서 포털의 기능을 사용하는 방법에 대한 세부 정보를 제공합니다.

- 자습서: 파일 조사

- 비디오: Microsoft Defender XDR에서 맬웨어 조사

위험한 앱 분석 및 클라우드 기반 위협 방지

악의적인 행위자가 클라우드 기반 앱을 악용할 수 있습니다. 앱은 남용 또는 오용을 통해 실수로 중요한 정보를 유출할 수 있습니다. 클라우드 환경에서 앱을 조사하고 보호하는 인시던트 응답자는 조직에서 Defender for Cloud Apps가 배포되는 다음 리소스를 사용할 수 있습니다.

- 자습서: 악성 및 손상된 앱 조사

- 자습서: 위험한 OAuth 앱 조사

- 자습서: 클라우드 앱 보호

- 자습서: 실시간으로 앱 보호

Defender for Cloud Apps 워크로드의 비디오를 통해 클라우드 앱을 실시간으로 보호하는 방법을 알아봅니다.

- 비디오: Defender for Cloud Apps를 통해 클라우드 앱 및 관련 파일 보호

위반 분석

국가별 공격, 중요한 인프라에 대한 공격 및 조직 위반은 공격자가 네트워크에 있으면 통신 지점을 설정해야 하는 경우가 많습니다. 인시던트 응답자는 원본과 대상 간의 의심스러운 트래픽 또는 교환을 식별하여 단서를 찾습니다. Microsoft에는 통신 구성 요소를 조사하기 위한 다음 자습서가 있습니다.

- 도메인 및 URL 조사

- IP 주소 조사

- 전달 프록시 뒤에 발생하는 연결 이벤트 조사

- Defender for Identity를 통해 의심스러운 사용자 및 디바이스 활동 조사

- Defender for Identity에서 횡적 이동 경로 식별 및 조사

- 엔드포인트용 Defender 디바이스 목록에서 디바이스 조사

공격자는 종종 취약성을 사용하여 조직에 액세스합니다. 일부 랜섬웨어 공격은 처음에 Log4Shell 취약성과 같은 패치되지 않은 취약성을 활용합니다. 다음 리소스는 인시던트 응답자가 Defender for Vulnerability Management 서비스를 통해 조직의 취약성 및 취약한 디바이스를 식별하는 데 도움이 됩니다.

- 자습서: 조직의 취약성 식별

- 자습서: 노출된 디바이스 사냥

- 자습서: 노출 점수를 통해 조직의 위험 평가

- 비디오: Defender 취약성 관리를 통한 위협 및 취약성 관리

위반은 조직의 네트워크에 연결하는 휴대폰 및 태블릿과 같은 다양한 디바이스를 통해서도 발생합니다. 인시던트 응답자는 포털 내에서 이러한 디바이스를 추가로 조사할 수 있습니다. 다음 비디오에서는 모바일 디바이스의 주요 위협과 이를 조사하는 방법에 대해 설명합니다.

- Microsoft Defender XDR의 모바일 위협 방어

위협 인텔리전스 및 헌팅을 위한 리소스

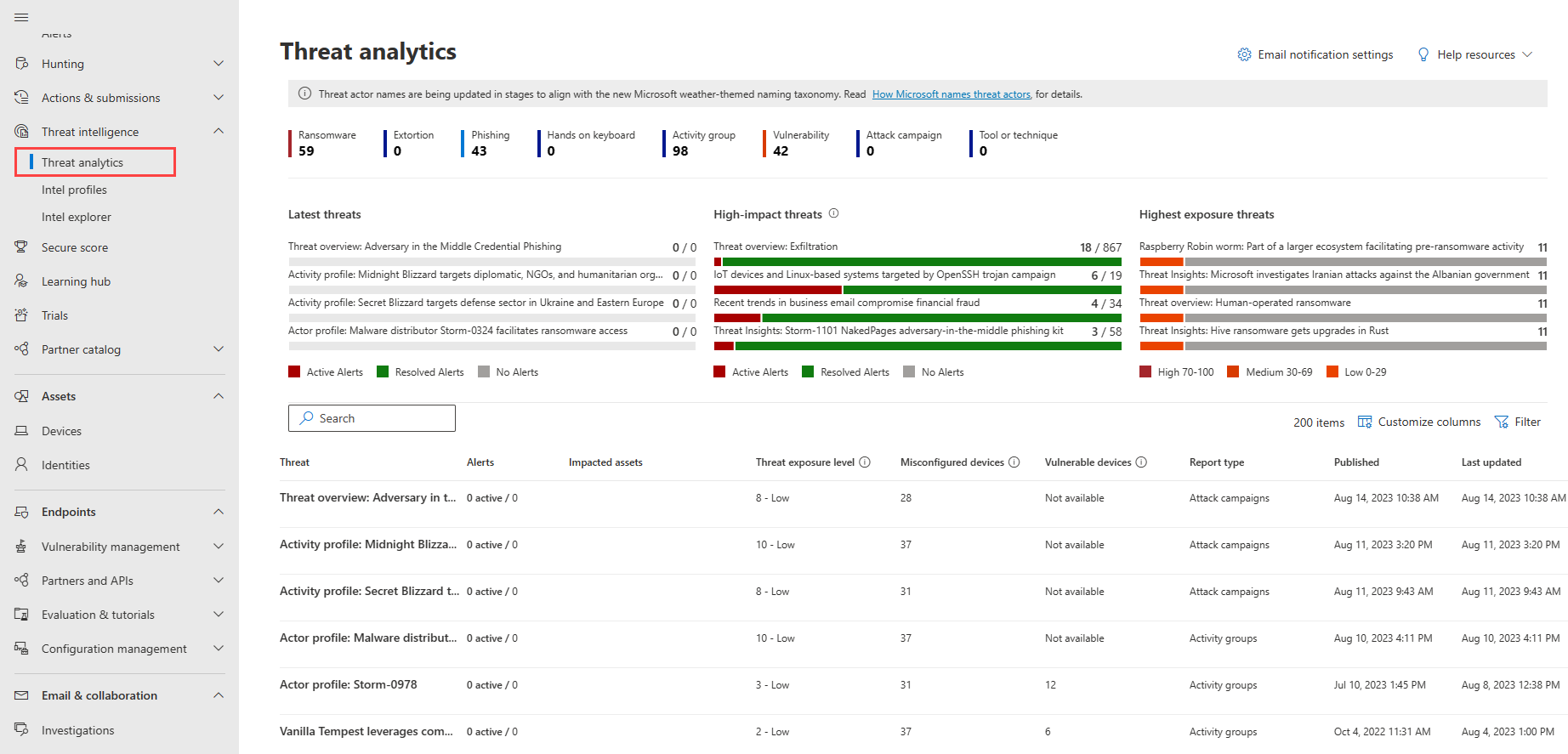

Microsoft Defender XDR의 기본 제공 위협 인텔리전스 기능 및 새로운 위협 및 공격에 대한 사전 예방적 보호를 수행하는 헌팅 지원 인시던트 대응 팀. 포털의 위협 분석을 통해 새로운 위협 및 공격에 대한 최신 정보에 직접 액세스할 수 있습니다.

위협 분석의 인텔리전스를 사용하여 다음 비디오를 통해 새로운 위협에 대해 자세히 알아봅니다.

포털의 기본 제공 고급 헌팅 기능을 사용하여 조직 내에서 위협을 사전에 헌팅 합니다.

다음 리소스는 고급 헌팅을 사용하는 방법에 대한 자세한 정보를 제공합니다.

Microsoft 보안 연구 팀의 최신 보안 연구 및 변경 내용으로 위협 인텔리전스를 확장합니다.

인시던트 대응 및 위협 헌팅을 위해 Microsoft 전문가와 협력하여 보안 운영 팀의 기능을 향상시킵니다. 전문가에 대해 자세히 알아보고 다음 리소스에 참여하는 방법을 알아보세요.

다음 단계

- 첫 번째 인시던트 수정

- Microsoft Defender XDR Virtual Ninja Training의 비디오 데모를 통해 포털의 기능 살펴보기

참고 항목

- 인시던트 이해

- 인시던트 조사

- 경고 조사

- Microsoft Defender XDR Ninja 교육을 통해 포털의 기능 및 기능 알아보기

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: Microsoft Defender XDR Tech Community에서 Microsoft 보안 커뮤니티에 참여하세요.