기본적으로 Microsoft Defender 포털에서 사용할 수 있는 서비스에 대한 액세스는 Microsoft Entra 전역 역할을 사용하여 전체적으로 관리됩니다. 특정 제품 데이터에 대한 액세스에 대한 유연성과 제어가 더 필요하고 중앙 집중식 권한 관리에 Microsoft Defender XDR RBAC(통합 역할 기반 액세스 제어)를 아직 사용하지 않는 경우 각 서비스에 대한 사용자 지정 역할을 만드는 것이 좋습니다.

예를 들어 엔드포인트용 Microsoft Defender 대한 사용자 지정 역할을 만들어 특정 엔드포인트용 Defender 데이터에 대한 액세스를 관리하거나 Office용 Microsoft Defender 대한 사용자 지정 역할을 만들어 특정 전자 메일 및 공동 작업 데이터에 대한 액세스를 관리합니다.

중요

이 게시물의 일부 정보는 상용으로 출시되기 전에 실질적으로 수정될 수 있는 사전 릴리스된 제품과 관련이 있습니다. Microsoft는 여기에서 제공되는 정보와 관련하여 명시적이거나 묵시적인 어떠한 보증도 하지 않습니다.

Microsoft Defender 포털에서 사용자 지정 역할 관리 설정 찾기

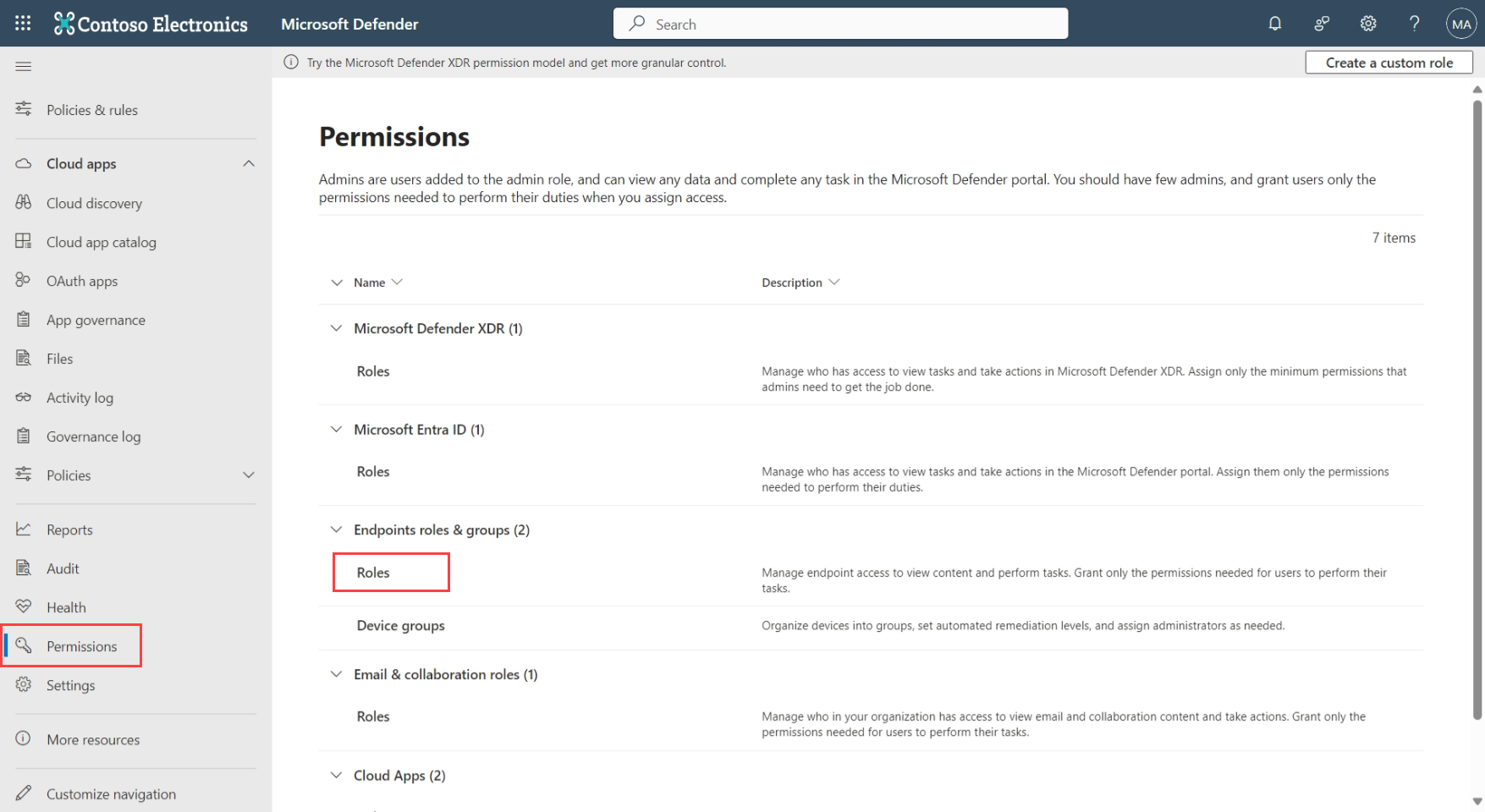

각 Microsoft Defender 서비스에는 고유한 사용자 지정 역할 관리 설정이 있으며, 일부 서비스는 Microsoft Defender 포털의 중앙 위치에 표시됩니다. Microsoft Defender 포털에서 사용자 지정 역할 관리 설정을 찾으려면 다음을 수행합니다.

- security.microsoft.com Microsoft Defender 포털에 로그인합니다.

- 탐색 창에서 사용 권한을 선택합니다.

- 사용자 지정 역할을 만들 서비스에 대한 역할 링크를 선택합니다. 예를 들어 엔드포인트용 Defender의 경우:

각 서비스에서 사용자 지정 역할 이름은 비슷하게 명명된 경우에도 Microsoft Entra ID 전역 역할에 연결되지 않습니다. 예를 들어 엔드포인트용 Microsoft Defender 보안 관리 사용자 지정 역할은 Microsoft Entra ID 전역 보안 관리 역할에 연결되지 않습니다.

Defender 포털 서비스 콘텐츠 참조

각 Microsoft Defender XDR 서비스에 대한 권한 및 역할에 대한 자세한 내용은 다음 문서를 참조하세요.

- 클라우드용 Microsoft Defender 사용자 역할 및 권한

- Defender for Cloud Apps 대한 액세스 구성

- 엔드포인트용 Defender에서 역할 만들기 및 관리

- Defender for Identity의 역할 및 권한

- IoT용 Microsoft Defender 사용자 관리

- Microsoft Office 365용 Defender 권한

- Microsoft Defender XDR 대한 액세스 관리

- Microsoft 보안 노출 관리 권한

- Microsoft Sentinel 역할 및 권한

사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 이렇게 하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.