맬웨어 이름

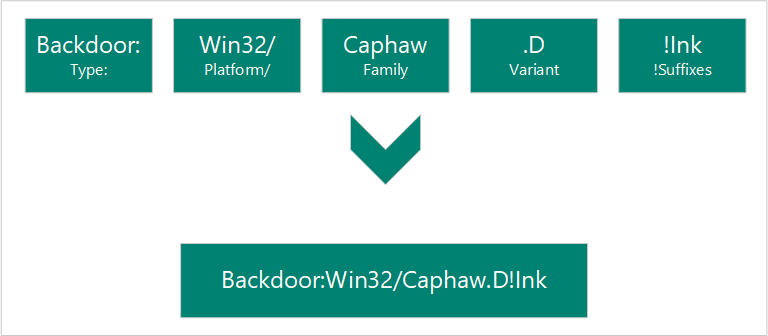

CARO(컴퓨터 바이러스 백신 연구 조직) 맬웨어 명명 체계에 따라 감지되는 맬웨어 및 원치 않는 소프트웨어의 이름을 지정합니다. 스키마는 다음 형식을 사용합니다.

분석가가 특정 위협을 조사하면 각 구성 요소 이름이 무엇인지 결정합니다.

맬웨어가 컴퓨터에서 수행하는 작업을 설명합니다. 웜, 바이러스, 트로이 목마, 백도어 및 랜섬웨어는 가장 일반적인 유형의 맬웨어입니다.

* Adware

* Backdoor

* Behavior

* BrowserModifier

* Constructor

* DDoS

* Exploit

* HackTool

* Joke

* Misleading

* MonitoringTool

* Program

* Personal Web Server (PWS)

* Ransom

* RemoteAccess

* Rogue

* SettingsModifier

* SoftwareBundler

* Spammer

* Spoofer

* Spyware

* Tool

* Trojan

* TrojanClicker

* TrojanDownloader

* TrojanNotifier

* TrojanProxy

* TrojanSpy

* VirTool

* Virus

* Worm

플랫폼은 호환되는 운영 체제(예: Windows, macOS 및 Android)로 맬웨어를 안내합니다. 플랫폼의 지침은 프로그래밍 언어 및 파일 형식에도 사용됩니다.

* AndroidOS: Android operating system

* DOS: MS-DOS platform

* EPOC: Psion devices

* FreeBSD: FreeBSD platform

* iOS: iPhone operating system

* Linux: Linux platform

* macOS: MAC 9.x platform or earlier

* macOS_X: macOS X or later

* OS2: OS2 platform

* Palm: Palm operating system

* Solaris: System V-based Unix platforms

* SunOS: Unix platforms 4.1.3 or lower

* SymbOS: Symbian operating system

* Unix: general Unix platforms

* Win16: Win16 (3.1) platform

* Win2K: Windows 2000 platform

* Win32: Windows 32-bit platform

* Win64: Windows 64-bit platform

* Win95: Windows 95, 98 and ME platforms

* Win98: Windows 98 platform only

* WinCE: Windows CE platform

* WinNT: WinNT

* ABAP: Advanced Business Application Programming scripts

* ALisp: ALisp scripts

* AmiPro: AmiPro script

* ANSI: American National Standards Institute scripts

* AppleScript: compiled Apple scripts

* ASP: Active Server Pages scripts

* AutoIt: AutoIT scripts

* BAS: Basic scripts

* BAT: Basic scripts

* CorelScript: Corelscript scripts

* HTA: HTML Application scripts

* HTML: HTML Application scripts

* INF: Install scripts

* IRC: mIRC/pIRC scripts

* Java: Java binaries (classes)

* JS: JavaScript scripts

* LOGO: LOGO scripts

* MPB: MapBasic scripts

* MSH: Monad shell scripts

* MSIL: .NET intermediate language scripts

* Perl: Perl scripts

* PHP: Hypertext Preprocessor scripts

* Python: Python scripts

* SAP: SAP platform scripts

* SH: Shell scripts

* VBA: Visual Basic for Applications scripts

* VBS: Visual Basic scripts

* WinBAT: Winbatch scripts

* WinHlp: Windows Help scripts

* WinREG: Windows registry scripts

* A97M: Access 97, 2000, XP, 2003, 2007, and 2010 macros

* HE: macro scripting

* O97M: Office 97, 2000, XP, 2003, 2007, and 2010 macros - those that affect Word, Excel, and PowerPoint

* PP97M: PowerPoint 97, 2000, XP, 2003, 2007, and 2010 macros

* V5M: Visio5 macros

* W1M: Word1Macro

* W2M: Word2Macro

* W97M: Word 97, 2000, XP, 2003, 2007, and 2010 macros

* WM: Word 95 macros

* X97M: Excel 97, 2000, XP, 2003, 2007, and 2010 macros

* XF: Excel formulas

* XM: Excel 95 macros

* ASX: XML metafile of Windows Media .asf files

* HC: HyperCard Apple scripts

* MIME: MIME packets

* Netware: Novell Netware files

* QT: Quicktime files

* SB: StarBasic (StarOffice XML) files

* SWF: Shockwave Flash files

* TSQL: MS SQL server files

* XML: XML files

동일한 작성자의 특성을 포함하여 일반적인 특성에 따라 맬웨어를 그룹화합니다. 보안 소프트웨어 공급자는 동일한 맬웨어 제품군에 대해 서로 다른 이름을 사용하는 경우가 있습니다.

맬웨어 패밀리의 모든 고유한 버전에 순차적으로 사용됩니다. 예를 들어 변형 ".AF" 에 대한 검색은 변형 "에 대한 검색 후에 만들어졌을 것입니다 . AE".

다중 구성 요소 위협의 일부로 사용되는 방법을 포함하여 맬웨어에 대한 추가 세부 정보를 제공합니다. 앞의 예제에서 "!lnk" 는 위협 구성 요소가 트로이 목마에서 사용하는 바로 가기 파일임을 나타냅니다. Win32/Reveton.T.

* .dam: damaged malware

* .dll: Dynamic Link Library component of a malware

* .dr: dropper component of a malware

* .gen: malware that is detected using a generic signature

* .kit: virus constructor

* .ldr: loader component of a malware

* .pak: compressed malware

* .plugin: plug-in component

* .remnants: remnants of a virus

* .worm: worm component of that malware

* !bit: an internal category used to refer to some threats

* !cl: an internal category used to refer to some threats

* !dha: an internal category used to refer to some threats

* !pfn: an internal category used to refer to some threats

* !plock: an internal category used to refer to some threats

* !rfn: an internal category used to refer to some threats

* !rootkit: rootkit component of that malware

* @m: worm mailers

* @mm: mass mailer worm