Microsoft Entra ID 및 Microsoft 365의 그룹으로 외부 액세스 보호

그룹은 액세스 제어 전략의 일부입니다. 리소스에 대한 액세스를 보호하기 위한 기반으로 Microsoft Entra ID 보안 그룹 및 Microsoft 365 그룹을 사용할 수 있습니다. 다음 액세스 제어 메커니즘에 그룹을 사용합니다.

그룹에는 다음 역할이 포함됩니다.

- 그룹 소유자 – 그룹 설정 및 멤버 자격 관리

- 멤버 – 그룹에 할당된 권한 및 액세스 상속

- 게스트 – 조직 외부의 멤버입니다.

시작하기 전에

이 문서는 10개의 문서 중 4번째 문서입니다. 문서를 순서대로 검토하는 것이 좋습니다. 전체 시리즈를 보려면 다음 단계 섹션으로 이동합니다.

그룹 전략

리소스에 대한 외부 액세스를 보호하기 위한 그룹 전략을 개발하려면 원하는 보안 태세를 고려합니다.

자세히 알아보기: 외부 액세스에 대한 보안 태세 결정

그룹 생성

관리자, 직원 및/또는 외부 사용자와 같이 그룹을 만들 수 있는 권한이 부여된 사람을 결정합니다. 다음 시나리오를 고려하세요.

- 테넌트 멤버는 Microsoft Entra 보안 그룹을 만들 수 있습니다.

- 내부 및 외부 사용자는 테넌트의 그룹에 조인할 수 있습니다.

- 사용자는 Microsoft 365 그룹을 만들 수 있습니다.

- Microsoft 365 그룹을 만들 수 있는 사람 관리

- PowerShell을 사용하여 이 설정을 구성합니다.

- Microsoft Entra 앱을 Microsoft Entra 테넌트에서 사용자 집합으로 제한

- Microsoft Entra ID에서 셀프 서비스 그룹 관리 설정

- 그룹 문제 해결

그룹 초대

그룹 전략의 일환으로 사람들을 그룹에 초대하거나 추가할 수 있는 사람을 고려합니다. 그룹 멤버는 다른 멤버를 추가하거나 그룹 소유자가 멤버를 추가할 수 있습니다. 초대할 수 있는 사람을 결정합니다. 기본적으로 외부 사용자를 그룹에 추가할 수 있습니다.

그룹에 사용자 할당

사용자는 사용자 개체의 사용자 특성에 따라 수동으로 그룹에 할당되거나 다른 조건에 따라 사용자가 할당됩니다. 사용자는 특성에 따라 동적으로 그룹에 할당됩니다. 예를 들어, 다음을 기준으로 사용자를 그룹에 할당할 수 있습니다.

- 직함 또는 부서

- 소속된 파트너 조직

- 수동으로 또는 연결된 조직을 통해

- 멤버 또는 게스트 사용자 유형

- 프로젝트 참여

- 수동…

- 위치

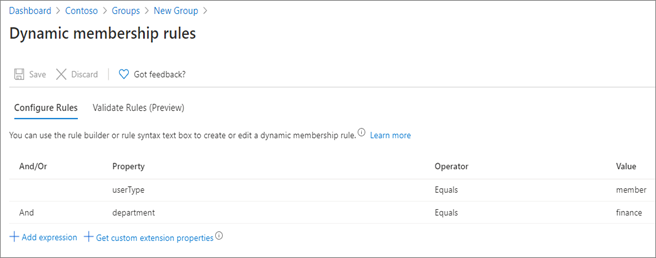

동적 그룹에는 사용자 또는 디바이스가 있지만 둘 다 있는 것은 아닙니다. 동적 그룹에 사용자를 할당하려면 사용자 특성을 기반으로 쿼리를 추가합니다. 다음 스크린샷에는 재무 부서 멤버인 경우 사용자를 그룹에 추가하는 쿼리가 있습니다.

자세한 정보: Microsoft Entra ID에서 동적 그룹 만들기 또는 업데이트

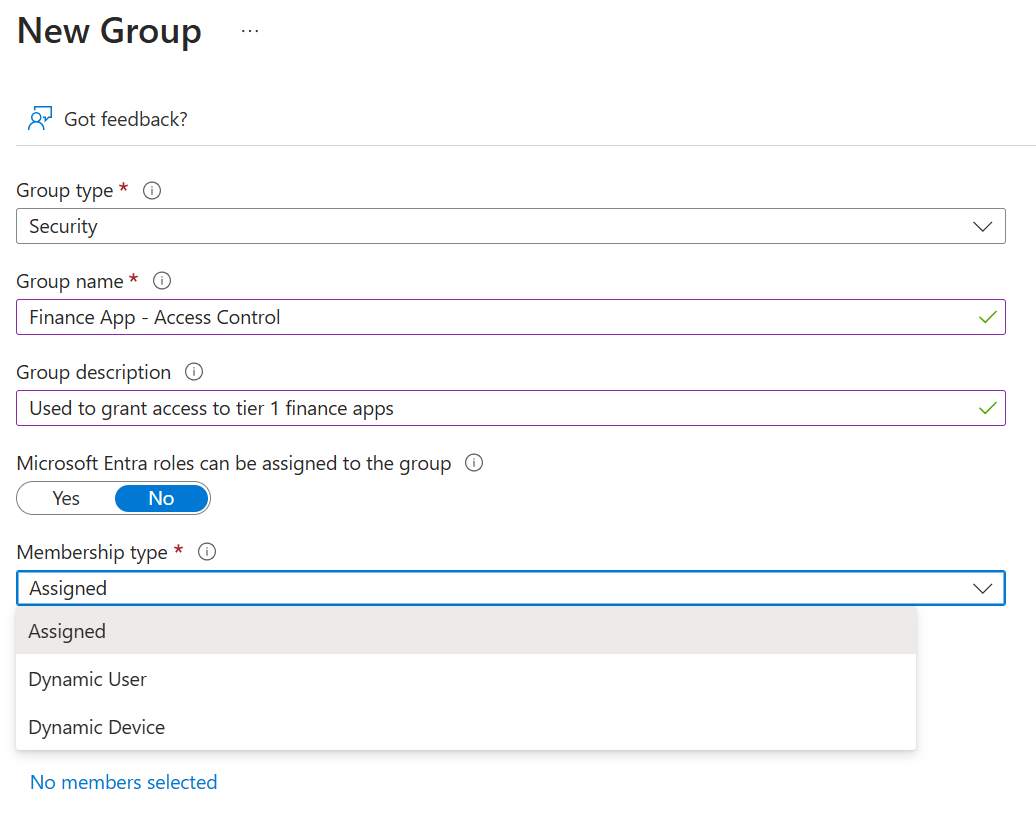

하나의 함수에 그룹 사용

그룹을 사용할 때 단일 함수를 갖는 것이 중요합니다. 그룹이 리소스에 대한 액세스 권한을 부여하는 데 사용되는 경우 다른 용도로 사용하지 마세요. 목적을 명확히 하는 보안 그룹 명명 규칙을 권장합니다.

- Secure_access_finance_apps

- Team_membership_finance_team

- Location_finance_building

그룹 종류

Azure 포털 또는 Microsoft 365 관리 포털에서 Microsoft Entra 보안 그룹 및 Microsoft 365 그룹을 만들 수 있습니다. 외부 액세스 보안을 위해 그룹 유형 중 하나를 사용합니다.

| 고려 사항 | 수동 및 동적 Microsoft Entra 보안 그룹 | Microsoft 365 그룹 |

|---|---|---|

| 그룹에 포함 | 사용자 Groups 서비스 주체 장치 |

사용자만 |

| 그룹이 만들어지는 위치 | Azure Portal 메일 사용이 가능한 경우 Microsoft 365 포털 PowerShell Microsoft Graph 최종 사용자 포털 |

Microsoft 365 포털 Azure Portal PowerShell Microsoft Graph Microsoft 365 애플리케이션 |

| 기본적으로 생성되는 사람은 누구인가요? | 관리자 사용자 |

관리자 사용자 |

| 기본적으로 추가되는 사람 | 내부 사용자(테넌트 멤버) 및 게스트 사용자 | 조직의 테넌트 멤버 및 게스트 |

| 액세스 권한이 부여됨 | 할당된 리소스 | 그룹 관련 리소스: (그룹 사서함, 사이트, 팀, 채팅 및 기타 Microsoft 365 리소스) 그룹이 추가되는 다른 리소스 |

| 함께 사용 가능한 항목 | 조건부 액세스 권한 관리 그룹 라이선스 |

조건부 액세스 권한 관리 민감도 레이블 |

참고 항목

Microsoft 365 그룹을 사용하여 팀 및 연관된 사이트와 콘텐츠와 같은 Microsoft 365 리소스 집합을 만들고 관리할 수 있습니다.

Microsoft Entra 보안 그룹

Microsoft Entra 보안 그룹에는 사용자 또는 디바이스가 있을 수 있습니다. 이 그룹을 사용하여 다음에 대한 액세스를 관리합니다.

- Azure 리소스

- Microsoft 365 앱

- 사용자 지정 앱

- Dropbox ServiceNow와 같은 SaaS(서비스 제공 소프트웨어) 앱

- Azure 데이터 및 구독

- Azure 서비스

Microsoft Entra 보안 그룹을 사용하여 다음을 할당합니다.

- 서비스 라이선스

- Microsoft 365

- Dynamics 365

- Enterprise Mobility + Security

- Microsoft Entra ID의 그룹 기반 라이선스란?을 참조하세요.

- 승격된 권한

자세히 보기:

참고 항목

보안 그룹을 사용하여 최대 1,500개의 애플리케이션을 할당합니다.

메일 사용 보안 그룹

메일 사용이 가능한 보안 그룹을 만들려면 Microsoft 365 관리 센터로 이동합니다. 만드는 동안 메일에 대한 보안 그룹을 사용하도록 설정합니다. 나중에 사용하도록 설정할 수 없습니다. Azure Portal에서 그룹을 만들 수 없습니다.

하이브리드 조직 및 Microsoft Entra 보안 그룹

하이브리드 조직에는 온-프레미스 및 Microsoft Entra ID에 대한 인프라가 있습니다. Active Directory를 사용하는 하이브리드 조직은 온-프레미스에서 보안 그룹을 만들고 클라우드에 동기화할 수 있습니다. 따라서 온-프레미스 환경의 사용자만 보안 그룹에 추가할 수 있습니다.

Important

온-프레미스 인프라가 손상되지 않도록 보호합니다. 온-프레미스 공격으로부터 Microsoft 365 보호를 참조하세요.

Microsoft 365 그룹

Microsoft 365 그룹은 Microsoft 365에서 액세스할 수 있는 멤버 자격 서비스입니다. Azure Portal 또는 Microsoft 365 관리 센터에서 만들 수 있습니다. Microsoft 365 그룹을 만들 때 협업을 위해 리소스 그룹에 대한 액세스 권한을 부여합니다.

자세히 보기:

- 관리자를 위한 Microsoft 365 그룹 개요를 참조하세요.

- Microsoft 365 관리 센터에서 그룹 만들기

- Microsoft Entra 관리 센터

- Microsoft 365 관리 센터

Microsoft 365 그룹 역할

- 그룹 소유자

- 멤버 추가 또는 제거

- 공유받은 편지함에서 대화 삭제

- 그룹 설정 변경

- 그룹 이름 바꾸기

- 설명 또는 사진 업데이트

- 멤버

- 그룹의 모든 항목에 액세스

- 그룹 설정을 변경할 수 없음

- 게스트를 그룹에 초대할 수 있음

- Microsoft 365 그룹에서 게스트 액세스 관리

- 게스트

- 조직 외부의 멤버

- Teams의 기능에 일부 제한이 있음

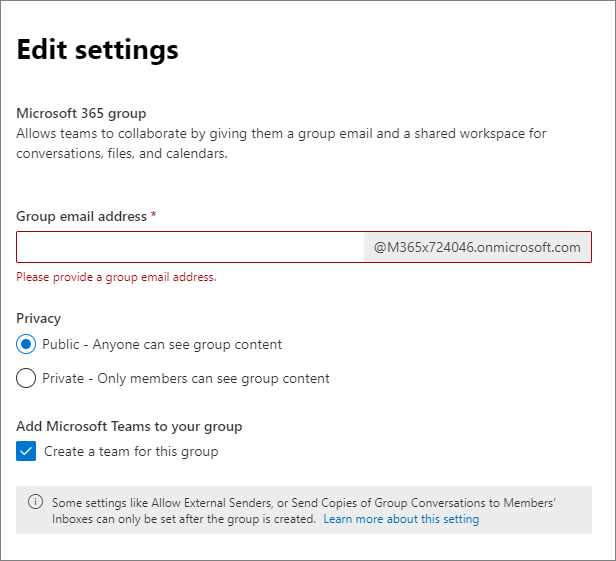

Microsoft 365 그룹 설정

이메일 별칭, 개인 정보 및 팀용 그룹 사용 설정 여부를 선택합니다.

설정 후 멤버를 추가하고, 메일 사용 등에 대한 설정을 구성합니다.

다음 단계

다음 문서 시리즈를 사용하여 리소스에 대한 외부 액세스 보호에 대해 알아봅니다. 나열된 순서를 따르는 것이 좋습니다.