조건부 액세스는 신호를 해석하고, 정책을 적용하며, 사용자에게 리소스에 대한 액세스 권한이 부여되는지 여부를 결정합니다. 이 문서에서는 외부 사용자에게 조건부 액세스 정책을 적용하는 방법을 알아봅니다. 이 문서에서는 조건부 액세스에서 사용할 수 있는 기능인 권한 관리에 대한 액세스 권한이 없다고 가정합니다.

자세히 보기:

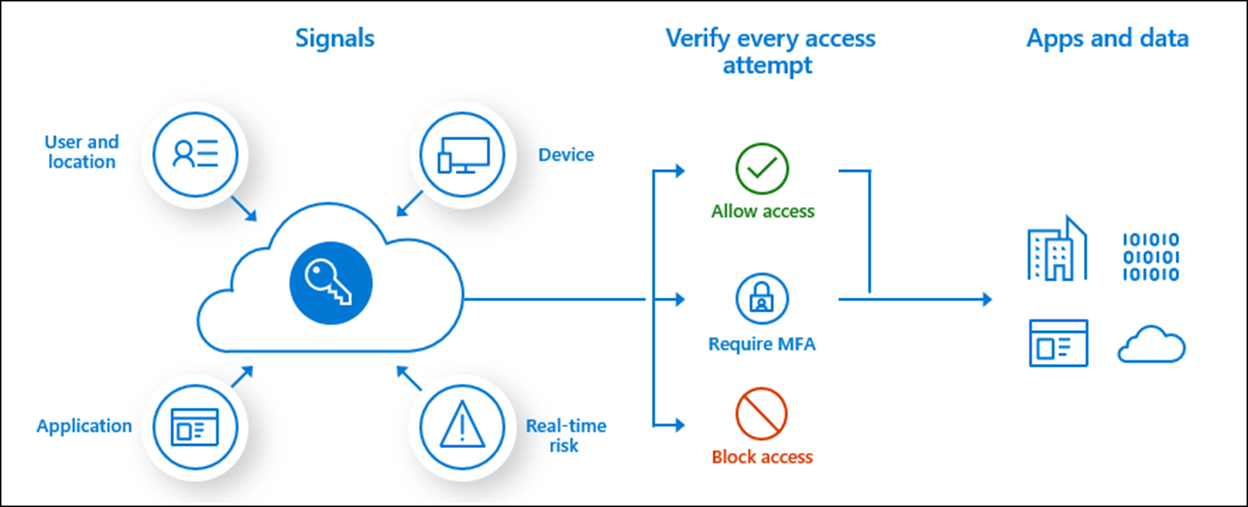

다음 다이어그램에서는 액세스 프로세스를 트리거하는 조건부 액세스에 대한 신호를 보여 줍니다.

시작하기 전에

이 문서는 10개 문서 중 7번째 문서입니다. 문서를 순서대로 검토하는 것이 좋습니다. 전체 시리즈를 보려면 다음 단계 섹션으로 이동합니다.

조건부 액세스 정책에 맞게 보안 계획 조정

10개 문서 세트 중 세 번째 문서에는 보안 계획을 만드는 방법에 대한 참고 자료가 있습니다. 이 계획을 사용하여 외부 액세스에 대한 조건부 액세스 정책을 만들 수 있습니다. 보안 계획의 일부에는 다음이 포함됩니다.

- 간소화된 액세스를 위한 그룹화된 애플리케이션 및 리소스

- 외부 사용자에 대한 로그인 요구 사항

중요합니다

정책을 적용하기 전에 테스트하기 위해 내부 및 외부 테스트 계정을 만듭니다.

세 번째 문서인 리소스에 대한 외부 액세스를 위한 보안 계획 만들기를 참조하세요.

외부 액세스에 대한 조건부 액세스 정책

다음 섹션은 조건부 액세스 정책을 사용하여 외부 액세스를 관리하는 작업에 대한 모범 사례입니다.

권한 관리 또는 그룹

권한 관리에서 연결된 조직을 사용할 수 없는 경우 파트너 조직에 대해 Microsoft Entra 보안 그룹 또는 Microsoft 365 그룹을 만듭니다. 해당 파트너의 사용자를 그룹에 할당합니다. 조건부 액세스 정책에서 그룹을 사용할 수 있습니다.

자세히 보기:

조건부 액세스 정책 만들기

가능하면 몇 가지 조건부 액세스 정책을 만듭니다. 동일한 액세스 요구 사항이 있는 애플리케이션의 경우 동일한 정책에 추가합니다.

조건부 액세스 정책은 최대 250개 애플리케이션에 적용됩니다. 250개를 초과하는 애플리케이션에 동일한 액세스 요구 사항이 있는 경우 중복 정책을 만듭니다. 예를 들어, 정책 A는 앱 1~250에 적용되고, 정책 B는 앱 251~500에 적용되는 식입니다.

명명 규칙

정책 목적을 명확히 하는 명명 규칙을 사용합니다. 외부 액세스 예제는 다음과 같습니다.

- 외부액세스_조치수행_앱그룹

- 외부 접근 차단_금융 애플리케이션

특정 외부 사용자에 대한 외부 액세스 차단

작은 특정 그룹에 대한 액세스를 허용해야 하는 시나리오가 있습니다.

시작하기 전에 리소스에 액세스하는 외부 사용자가 포함된 보안 그룹을 만드는 것이 좋습니다. 빠른 시작: 멤버가 있는 그룹 만들기 및 Microsoft Entra ID에서 모든 그룹 및 멤버 보기를 참조하세요.

- 최소한 조건부 액세스 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- Entra ID>조건부 액세스로 이동하세요.

- 새 정책 만들기를 선택합니다.

- 정책에 이름을 지정합니다. 조직에서 정책 이름에 의미 있는 표준을 만드는 것이 좋습니다.

-

할당 아래에서 사용자 또는 워크로드 ID를 선택합니다.

- 포함 아래의 모든 게스트 및 외부 사용자를 선택합니다.

- 제외에서 사용자 및 그룹을 선택하고 조직의 긴급 액세스 또는 긴급 계정과 외부 사용자 보안 그룹을 선택합니다.

- 대상 리소스다음 옵션을 선택합니다.

- 포함에서 모든 리소스(이전의 '모든 클라우드 앱')를 선택합니다.

- 제외에서 제외할 애플리케이션을 선택합니다.

- 액세스 제어>권한 부여에서 액세스 차단을 선택하고 선택을 선택합니다.

- 만들기를 선택하여 정책을 만들어 사용하도록 설정합니다.

참고 항목

관리자가 보고 전용 모드를 사용하여 설정을 확인한 후 정책 사용 토글을 보고 전용에서 켜기로 이동할 수 있습니다.

자세히 알아보기: Microsoft Entra ID에서 긴급 액세스 계정 관리

서비스 공급자 액세스

외부 사용자에 대한 조건부 액세스 정책은 서비스 공급자 액세스를 방해할 수 있습니다(예: 세분화된 위임된 관리 권한).

자세한 정보: GDAP(세분화된 위임된 관리자 권한) 소개

조건부 액세스 템플릿

조건부 액세스 템플릿은 Microsoft 권장 사항에 맞게 조정된 새 정책을 배포하는 편리한 방법입니다. 이러한 템플릿은 다양한 고객 유형 및 위치에서 일반적으로 사용되는 정책에 맞게 조정된 보호를 제공합니다.

자세한 정보: 조건부 액세스 템플릿(미리 보기)

다음 단계

다음 문서 시리즈를 사용하여 리소스에 대한 외부 액세스 보호에 대해 알아봅니다. 나열된 순서를 따르는 것이 좋습니다.