Microsoft Entra 통합을 통한 안전한 하이브리드 액세스

Microsoft Entra ID는 애플리케이션을 안전하게 유지하는 데 도움이 되는 최신 인증 프로토콜을 지원합니다. 그러나 많은 비즈니스 애플리케이션이 보호된 회사 네트워크에서 작동하며, 일부는 레거시 인증 방법을 사용합니다. 회사에서 제로 트러스트 전략을 구축하고 하이브리드 및 클라우드 환경을 지원하려고 하므로 앱을 Microsoft Entra ID에 연결하고 레거시 애플리케이션에 대한 인증을 제공하는 솔루션이 있습니다.

자세한 정보: 제로 트러스트 보안

Microsoft Entra ID는 기본적으로 최신 프로토콜을 지원합니다.

- SAML(Security Assertion Markup Language)

- WS-Fed(웹 서비스 페더레이션)

- OpenID Connect(OIDC)

Microsoft Entra 애플리케이션 프록시 또는 Microsoft Entra 애플리케이션 프록시는 Kerberos 및 헤더 기반 인증을 지원합니다. SSH(Secure Shell), Microsoft Windows NTLM(NT LAN Manager), LDAP(Lightweight Directory Access Protocol), 쿠키와 같은 다른 프로토콜은 지원되지 않습니다. 그러나 ISV(독립 소프트웨어 공급업체)는 이러한 애플리케이션을 Microsoft Entra ID에 연결하는 솔루션을 만들 수 있습니다.

ISV는 고객이 SaaS(Software as a Service) 애플리케이션을 검색하고 Microsoft Entra ID로 마이그레이션하는 데 도움을 줄 수 있습니다. 레거시 인증 방법을 사용하는 앱을 Microsoft Entra ID와 연결할 수 있습니다. 고객은 Microsoft Entra ID를 통합하여 앱 관리를 간소화하고 제로 트러스트 원칙을 구현할 수 있습니다.

솔루션 개요

빌드하는 솔루션에 포함될 수 있는 부분은 다음과 같습니다.

- 앱 검색 - 고객이 사용 중인 모든 애플리케이션을 인식하지 못하는 경우가 많음

- 애플리케이션 검색은 애플리케이션을 찾아 앱과 Microsoft Entra ID 통합을 용이하게 합니다.

- 앱 마이그레이션 - Microsoft Entra 관리 센터를 사용하지 않고 Microsoft Entra ID와 앱을 통합하는 워크플로 만들기

- 고객이 현재 사용하는 앱 통합

- 레거시 인증 지원 - 레거시 인증 방법 및 SSO(Single Sign-On)를 사용하여 앱 연결

- 조건부 액세스 - 고객이 Microsoft Entra 관리 센터를 사용하지 않고 솔루션의 앱에 Microsoft Entra ID 정책을 적용할 수 있도록 함

자세히 알아보기: 조건부 액세스란?

기술 고려 사항 및 권장 사항은 다음 섹션을 참조하세요.

Azure Marketplace에 애플리케이션 게시

Azure Marketplace는 IT 관리자를 위한 신뢰할 수 있는 애플리케이션 원본입니다. 애플리케이션은 Microsoft Entra ID와 호환되며 SSO를 지원하고, 사용자 프로비전을 자동화하고, 자동화된 앱 등록을 통해 외부 테넌트에 통합됩니다.

애플리케이션을 Microsoft Entra ID와 미리 통합하여 SSO 및 자동화된 프로비전을 지원할 수 있습니다. Microsoft Entra 애플리케이션 갤러리에 애플리케이션 게시 요청 제출 보기.

고객이 신뢰할 수 있는 게시자임을 알 수 있도록 확인된 게시자가 되는 것이 좋습니다. 게시자 확인을 참조하세요.

IT 관리자 Single Sign-On 사용

IT 관리자가 솔루션에 SSO를 사용하도록 설정하는 방법에는 여러 가지가 있습니다. Single Sign-On 배포 계획, SSO 옵션을 참조하세요.

Microsoft Graph는 OIDC/OAuth를 사용합니다. 고객은 OIDC를 사용하여 솔루션에 로그인합니다. JWT(JSON Web Token) Microsoft Entra ID 문제를 사용하여 Microsoft Graph와 상호 작용합니다. Microsoft ID 플랫폼의 OpenID Connect를 참조하세요.

솔루션에서 SAML을 IT 관리자 SSO에 사용하는 경우 SAML 토큰을 사용하면 솔루션에서 Microsoft Graph와 상호 작용할 수 없습니다. SAML은 IT 관리자 SSO에 사용할 수 있지만, 솔루션에서 Microsoft Entra ID로부터 JWT를 가져와서 Microsoft Graph와 상호 작용할 수 있도록 Microsoft Entra ID와 OIDC의 통합을 지원해야 합니다. Microsoft ID 플랫폼에서 SAML 프로토콜을 사용하는 방법을 참조하세요.

다음 SAML 접근법 중 하나를 사용할 수 있습니다.

- 권장 SAML 방법: Azure Marketplace에서 OIDC 앱인 새 등록을 만듭니다. 고객은 SAML 및 OIDC 앱을 테넌트에 추가합니다. 사용 중인 애플리케이션이 Microsoft Entra 갤러리에 없는 경우, 갤러리에 없는 다중 테넌트 앱으로 시작할 수 있습니다.

- 대체 SAML 방법: 고객이 Microsoft Entra 테넌트에서 OIDC 애플리케이션 등록을 만들고 올바른 URI, 엔드포인트, 권한을 설정할 수 있습니다.

고객이 클라이언트 ID 및 비밀을 입력할 수 있도록 하는 솔루션이 필요한 클라이언트 자격 증명 권한 부여 유형을 사용합니다. 또한 이 솔루션을 사용하려면 이 정보를 저장해야 합니다. Microsoft Entra ID에서 JWT를 가져온 다음, 이를 사용하여 Microsoft Graph와 상호 작용합니다. 토큰 가져오기를 참조하세요. Microsoft Entra 테넌트에서 애플리케이션 등록을 만드는 방법에 대한 고객 설명서를 다시 작성하는 것이 좋습니다. 엔드포인트, URI, 권한을 포함합니다.

참고 항목

애플리케이션을 IT 관리자 또는 사용자 SSO에 사용하려면 먼저 고객의 IT 관리자가 테넌트의 애플리케이션에 동의해야 합니다. 애플리케이션에 대한 테넌트 전체 관리자 동의 부여를 참조하세요.

인증 흐름

솔루션 인증 흐름은 다음 시나리오를 지원합니다.

- 고객의 IT 관리자가 SSO를 통해 로그인하여 솔루션을 관리합니다.

- 고객의 IT 관리자가 솔루션을 사용하여 Microsoft Graph를 통해 애플리케이션을 Microsoft Entra ID와 통합합니다.

- 사용자가 솔루션 및 Microsoft Entra ID로 보호되는 레거시 애플리케이션에 로그인합니다.

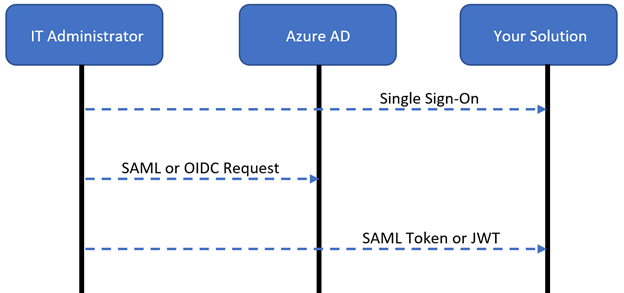

고객의 IT 관리자가 솔루션에 대한 Single Sign-On 수행

고객의 IT 관리자가 로그인할 때 솔루션에서 SAML 또는 OIDC를 SSO에 사용할 수 있습니다. IT 관리자는 현재 보안 제어를 사용할 수 있는 Microsoft Entra 자격 증명을 사용하여 솔루션에 로그인하는 것이 좋습니다. SAML 또는 OIDC를 통해 SSO용 Microsoft Entra ID와 통합합니다.

다음 다이어그램은 사용자 인증 흐름을 보여 줍니다.

- IT 관리자가 Microsoft Entra 자격 증명을 사용하여 솔루션에 로그인

- 솔루션에서 SAML 또는 OIDC 로그인 요청을 사용하여 IT 관리자를 Microsoft Entra ID로 리디렉션

- Microsoft Entra에서 IT 관리자를 인증한 후, 솔루션 내에서 권한을 부여받기 위해 SAML 토큰 또는 JWT를 사용하여 솔루션으로 리디렉션

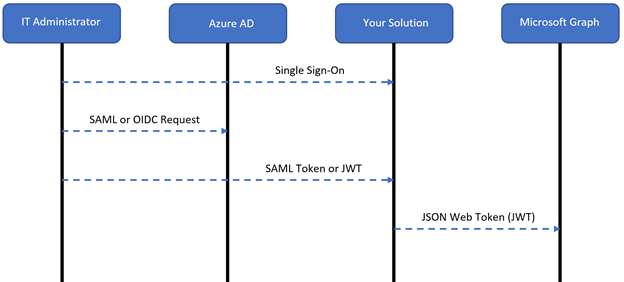

IT 관리자는 애플리케이션을 Microsoft Entra ID와 통합합니다.

IT 관리자는 Microsoft Graph를 사용하여 애플리케이션 등록 및 Microsoft Entra 조건부 액세스 정책을 만드는 솔루션을 사용하여 애플리케이션과 Microsoft Entra ID를 통합합니다.

다음 다이어그램은 사용자 인증 흐름을 보여 줍니다.

- IT 관리자가 Microsoft Entra 자격 증명을 사용하여 솔루션에 로그인

- 솔루션에서 SAML 또는 OIDC 로그인 요청을 사용하여 IT 관리자를 Microsoft Entra ID로 리디렉션

- Microsoft Entra에서 IT 관리자를 인증한 후, 권한 부여를 위해 SAML 토큰 또는 JWT를 사용하여 솔루션으로 리디렉션

- IT 관리자가 애플리케이션을 Microsoft Entra ID와 통합하면 솔루션에서 JWT를 통해 Microsoft Graph를 호출하여 해당 애플리케이션을 등록하거나 Microsoft Entra 조건부 액세스 정책을 적용합니다.

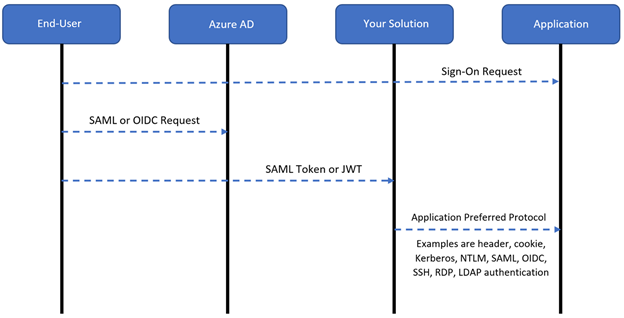

사용자가 애플리케이션에 로그인

사용자가 애플리케이션에 로그인하면 OIDC 또는 SAML을 사용합니다. 애플리케이션에서 Microsoft Graph 또는 Microsoft Entra로 보호되는 API와 상호 작용해야 하는 경우 OICD를 사용하도록 구성하는 것이 좋습니다. 이 구성은 JWT가 Microsoft Graph와의 상호 작용을 적용하도록 합니다. 애플리케이션에서 Microsoft Graph 또는 Microsoft Entra로 보호되는 API와 상호 작용할 필요가 없는 경우 SAML을 사용합니다.

다음 다이어그램은 사용자 인증 흐름을 보여 줍니다.

- 사용자가 애플리케이션에 로그인

- 솔루션에서 SAML 또는 OIDC 로그인 요청을 사용하여 사용자를 Microsoft Entra ID로 리디렉션

- Microsoft Entra에서 사용자를 인증한 후, 권한 부여를 위해 SAML 토큰 또는 JWT를 사용하여 솔루션으로 리디렉션

- 솔루션은 애플리케이션 프로토콜을 사용하여 요청 허용

Microsoft Graph API

다음 API를 사용하는 것이 좋습니다. Microsoft Entra ID를 사용하면 위임된 권한 또는 애플리케이션 권한을 구성할 수 있습니다. 이 솔루션에서는 위임된 권한을 사용합니다.

- 애플리케이션 템플릿 API - Azure Marketplace에서 이 API를 사용하여 일치하는 애플리케이션 템플릿을 찾습니다.

- 필요한 권한: Application.Read.All

- 애플리케이션 등록 API - 사용자가 솔루션으로 보호되는 애플리케이션에 로그인할 수 있도록 OIDC 또는 SAML 애플리케이션 등록 만들기

- 필요한 권한: Application.Read.All, Application.ReadWrite.All

- 서비스 주체 API: 앱이 등록되면 SSO 속성을 설정하도록 서비스 주체 개체 업데이트

- 필요한 권한: Application.ReadWrite.All, Directory.AccessAsUser.All, AppRoleAssignment.ReadWrite.All(할당용)

- 조건부 액세스 API - 사용자 애플리케이션에 Microsoft Entra 조건부 액세스 정책 적용

- 필요한 권한: Policy.Read.All, Policy.ReadWrite.ConditionalAccess 및 Application.Read.All

Microsoft Graph API 시나리오

다음 정보를 사용하여 애플리케이션 등록을 구현하고, 레거시 애플리케이션을 연결하고, 조건부 액세스 정책을 사용하도록 설정합니다. 관리자 동의를 자동화하고 토큰 서명 인증서를 가져와 사용자 및 그룹을 할당하는 방법을 알아봅니다.

Microsoft Graph API를 사용하여 Microsoft Entra ID에 앱 등록

Azure Marketplace에 있는 앱 추가

고객이 사용하는 일부 애플리케이션은 Azure Marketplace에 있습니다. 외부 테넌트에 애플리케이션을 추가하는 솔루션을 만들 수 있습니다. Microsoft Graph API를 통해 다음 예제를 사용하여 템플릿에 대한 Azure Marketplace 검색합니다.

참고 항목

애플리케이션 템플릿 API에서 표시 이름은 대/소문자를 구분합니다.

Authorization: Required with a valid Bearer token

Method: Get

https://graph.microsoft.com/v1.0/applicationTemplates?$filter=displayname eq "Salesforce.com"

API 호출에서 일치하는 항목을 찾으면 ID를 캡처합니다. 다음 API를 호출하고 JSON 본문에서 사용자에게 친숙한 애플리케이션에 대한 표시 이름을 제공합니다.

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/cd3ed3de-93ee-400b-8b19-b61ef44a0f29/instantiate

{

"displayname": "Salesforce.com"

}

API 호출을 수행한 후 서비스 주체 개체를 생성합니다. 다음 API 호출에서 사용할 애플리케이션 ID 및 서비스 주체 ID를 캡처합니다.

SAML 프로토콜과 로그인 URL을 사용하여 서비스 주체 개체를 패치합니다.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.salesforce.com"

}

마지막으로, 리디렉션 URI 및 식별자 URI를 사용하여 애플리케이션 개체를 패치합니다.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.salesforce.com"]},

"identifierUris":["https://www.salesforce.com"]

}

Azure Marketplace에 없는 앱 추가

Azure Marketplace에 일치 항목이 없거나 사용자 지정 애플리케이션을 통합하려면 템플릿 ID(8adf8e6e-67b2-4cf2-a259-e3dc5476c621)를 사용하여 Microsoft Entra ID에서 사용자 지정 애플리케이션을 등록합니다. 그럼 다음, API를 호출하고 JSON 본문에서 애플리케이션 표시 이름을 제공합니다.

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

API 호출을 수행한 후 서비스 주체 개체를 생성합니다. 다음 API 호출에서 사용할 애플리케이션 ID 및 서비스 주체 ID를 캡처합니다.

SAML 프로토콜과 로그인 URL을 사용하여 서비스 주체 개체를 패치합니다.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

리디렉션 URI 및 식별자 URI를 사용하여 애플리케이션 개체를 패치합니다.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Microsoft Entra Sing Sign-On 사용

SaaS 애플리케이션이 Microsoft Entra ID에 등록되면 애플리케이션은 idP(ID 공급자)로 Microsoft Entra ID 사용을 시작해야 합니다.

- 애플리케이션은 원클릭 SSO 지원 - Microsoft Entra ID는 애플리케이션을 사용하도록 설정합니다. Microsoft Entra 관리 센터에서 고객은 지원되는 SaaS 애플리케이션에 대한 관리 자격 증명을 사용하여 한 번 클릭 SSO를 수행합니다.

- 자세한 정보: Single Sign-On의 원클릭 앱 구성

- 애플리케이션은 원클릭 SSO를 지원하지 않음 - 고객은 애플리케이션에서 Microsoft Entra ID를 사용할 수 있도록 설정합니다.

레거시 인증을 사용하여 Microsoft Entra ID에 앱 연결

솔루션은 고객이 지원되지 않는 애플리케이션에서도 SSO 및 Microsoft Entra 기능을 사용할 수 있도록 할 수 있습니다. 레거시 프로토콜로 액세스를 허용하기 위해 애플리케이션은 Microsoft Entra ID를 호출하여 사용자를 인증하고 Microsoft Entra 조건부 액세스 정책을 적용합니다. 콘솔에서 이 통합을 사용하도록 설정합니다. 솔루션과 Microsoft Entra ID 간에 SAML 또는 OIDC 애플리케이션 등록을 만듭니다.

SAML 애플리케이션 등록 만들기

사용자 지정 애플리케이션 템플릿 ID 8adf8e6e-67b2-4cf2-a259-e3dc5476c621을 사용합니다. 그럼 다음, API를 호출하고 JSON 본문에서 표시 이름을 제공합니다.

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

API 호출을 수행한 후 서비스 주체 개체를 생성합니다. 다음 API 호출에서 사용할 애플리케이션 ID 및 서비스 주체 ID를 캡처합니다.

SAML 프로토콜과 로그인 URL을 사용하여 서비스 주체 개체를 패치합니다.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

리디렉션 URI 및 식별자 URI를 사용하여 애플리케이션 개체를 패치합니다.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

OIDC 애플리케이션 등록 만들기

사용자 지정 애플리케이션에 대해 템플릿 ID 8adf8e6e-67b2-4cf2-a259-e3dc5476c621을 사용합니다. API를 호출하고 JSON 본문에서 표시 이름을 제공합니다.

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom OIDC App"

}

API 호출 시 다음 API 호출에서 사용할 애플리케이션 ID 및 서비스 주체 ID를 캡처합니다.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/{Application Object ID}

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["[https://www.samlapp.com"],

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "7427e0e9-2fba-42fe-b0c0-848c9e6a8182",

"type": "Scope"

},

{

"id": "e1fe6dd8-ba31-4d61-89e7-88639da4683d",

"type": "Scope"

},

{

"id": "37f7f235-527c-4136-accd-4a02d197296e",

"type": "Scope"

}]

}]

}

참고 항목

resourceAccess 노드의 API 권한은 로그인할 수 있도록 openid, User.Read, offline_access 권한을 애플리케이션에 부여합니다. Microsoft Graph 권한 개요를 참조하세요.

조건부 액세스 정책 적용

고객과 파트너는 Microsoft Graph API를 사용하여 애플리케이션별 조건부 액세스 정책을 만들거나 적용할 수 있습니다. 고객은 파트너를 위해 솔루션에서 Microsoft Entra 관리 센터를 사용하지 않고 이러한 정책을 적용할 수 있습니다. Microsoft Entra 조건부 액세스 정책을 적용하는 두 가지 옵션이 있습니다.

조건부 액세스 정책 사용

조건부 액세스 정책 목록은 다음 쿼리를 실행합니다. 수정한 정책 개체 ID를 가져옵니다.

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

JSON 본문 내에서 includeApplications 범위에 있도록 애플리케이션 개체 ID를 포함하여 정책을 패치합니다.

Authorization: Required with a valid Bearer token

Method: PATCH

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/{policyid}

{

"displayName":"Existing Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications":

{

"includeApplications":[

"00000003-0000-0ff1-ce00-000000000000",

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls":

{

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

새 조건부 액세스 정책 만들기

JSON 본문 내에서 includeApplications 범위에 있도록 애플리케이션 개체 ID를 추가합니다.

Authorization: Required with a valid Bearer token

Method: POST

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/

{

"displayName":"New Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

#Policy Template for Requiring Compliant Device

{

"displayName":"Enforce Compliant Device",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"compliantDevice",

"domainJoinedDevice"

]

}

}

#Policy Template for Block

{

"displayName":"Block",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"block"

]

}

}

관리자 동의 자동화

고객이 솔루션의 애플리케이션을 Microsoft Entra ID에 추가하는 경우 Microsoft Graph를 사용하여 관리자 동의를 자동화할 수 있습니다. API 호출에서 만든 애플리케이션 서비스 주체 개체 ID와 외부 테넌트의 Microsoft Graph 서비스 주체 개체 ID가 필요합니다.

다음 API를 호출하여 Microsoft Graph 서비스 주체 개체 ID를 가져옵니다.

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/serviceprincipals/?$filter=appid eq '00000003-0000-0000-c000-000000000000'&$select=id,appDisplayName

관리자 동의를 자동화하려면 다음 API 호출을 수행합니다.

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/oauth2PermissionGrants

{

"clientId":"{Service Principal Object ID of Application}",

"consentType":"AllPrincipals",

"principalId":null,

"resourceId":"{Service Principal Object ID Of Microsoft Graph}",

"scope":"openid user.read offline_access}"

}

토큰 서명 인증서 가져오기

토큰 서명 인증서의 공개 부분을 가져오려면 해당 애플리케이션에 대한 Microsoft Entra 메타데이터 엔드포인트에서 GET을 사용합니다.

Method:GET

https://login.microsoftonline.com/{Tenant_ID}/federationmetadata/2007-06/federationmetadata.xml?appid={Application_ID}

사용자 및 그룹 할당

애플리케이션을 Microsoft Entra ID에 게시한 후 사용자 및 그룹에 앱을 할당하여 내 앱 포털에 표시되도록 할 수 있습니다. 이 할당은 애플리케이션을 만들 때 생성된 서비스 주체 개체에 있습니다. 내 앱 포털 개요를 참조하세요.

애플리케이션이 연결되었을 수 있는 AppRole 인스턴스를 가져옵니다. 일반적으로 SaaS 애플리케이션에는 다양한 AppRole 인스턴스가 연결되어 있습니다. 일반적으로 사용자 지정 애플리케이션의 경우 기본 AppRole 인스턴스가 하나 있습니다. 할당하려는 AppRole 인스턴스 ID를 가져옵니다.

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

Microsoft Entra ID에서 애플리케이션에 할당하려는 사용자 또는 그룹 개체 ID를 가져옵니다. 이전 API 호출의 앱 역할 ID를 가져와서 서비스 주체에 대한 패치 본문으로 제출합니다.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"principalId":"{Principal Object ID of User -or- Group}",

"resourceId":"{Service Principal Object ID}",

"appRoleId":"{App Role ID}"

}

파트너십

Microsoft는 기존 네트워킹 및 전송 컨트롤러를 사용하면서 레거시 애플리케이션을 보호할 수 있도록 다음 ADC(애플리케이션 전송 컨트롤러) 공급자와 협력하고 있습니다.

- Akamai 엔터프라이즈 애플리케이션 액세스

- Citrix ADC

- F5 BIG-IP 액세스 정책 관리자

- Kemp LoadMaster

- Pulse Secure Virtual Traffic Manager

다음 VPN 솔루션 공급자는 Microsoft Entra ID와 연결하여 SSO 및 MFA(다단계 인증)와 같은 최신 인증 및 권한 부여 방법을 사용하도록 설정합니다.

- Cisco 보안 방화벽 - 보안 클라이언트

- Fortinet FortiGate

- F5 BIG-IP 액세스 정책 관리자

- Palo Alto Networks GlobalProtect

- Pulse Connect Secure

다음 SDP(소프트웨어 정의 경계) 솔루션 공급자는 SSO 및 MFA와 같은 최신 인증 및 권한 부여를 위해 Microsoft Entra ID와 연결합니다.

- Datawiza Access Broker

- Perimeter 81

- Silverfort 인증 플랫폼

- Strata Maverics Identity Orchestrator

- Zscaler Private Access

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기