Windows Server 2016의 새로운 기능

이 문서에서는 이 릴리스를 사용할 때 가장 큰 영향을 줄 수 있는 Windows Server 2016의 새로운 기능 중 일부에 대해 설명합니다.

Compute

가상화 영역에는 IT 전문가가 Windows Server를 디자인, 배포 및 유지 관리할 수 있는 가상화 제품 및 기능이 포함됩니다.

일반

Win32 시간 및 Hyper-V 시간 동기화 서비스의 향상된 기능으로 인해 실제 및 가상 컴퓨터에서 보다 뛰어난 시간 정확도를 활용할 수 있습니다. 이제 Windows Server는 UTC와 관련하여 1ms 정확도가 필요한 예정된 규정을 준수하는 서비스를 호스트할 수 있습니다.

Hyper-V

Hyper-V 네트워크 가상화(HNV)는 Microsoft의 업데이트된 SDN(소프트웨어 정의 네트워킹) 솔루션의 기본 구성 요소이며 SDN 스택에 완전히 통합됩니다. Windows Server 2016에는 Hyper-V에 대한 다음과 같은 변경 내용이 포함되어 있습니다.

이제 Windows Server 2016에는 프로그래밍 가능한 Hyper-V 스위치가 포함되어 있습니다. Microsoft의 네트워크 컨트롤러는 OVSDB(Open vSwitch Database Management Protocol)를 SBI(SouthBound Interface)로 사용하여 각 호스트에서 실행되는 호스트 에이전트로 HNV 정책을 푸시합니다. 호스트 에이전트는 VTEP 스키마의 사용자 지정을 사용하여 이 정책을 저장하고 복잡한 흐름 규칙을 Hyper-V 스위치의 성능 흐름 엔진에 프로그래밍합니다. Hyper-V 스위치의 흐름 엔진은 Azure에서 사용하는 것과 동일합니다. 네트워크 컨트롤러 및 네트워크 리소스 공급자를 통해 전체 SDN 스택은 Azure와도 일치하므로 Azure 퍼블릭 클라우드와 비슷한 성능을 발휘합니다. Microsoft의 흐름 엔진 내에서 Hyper-V 스위치는 스위치 내에서 패킷을 처리하는 방법을 정의하는 간단한 일치 작업 메커니즘을 통해 상태 비지방 흐름 규칙과 상태 저장 흐름 규칙을 모두 처리할 수 있도록 장착되어 있습니다.

이제 HNV는 VXLAN(Virtual eXtensible Local Area Network) 프로토콜 캡슐화를 지원합니다. HNV는 Microsoft 네트워크 컨트롤러를 통해 MAC 배포 모드의 VXLAN 프로토콜을 사용하여 테넌트에 지나치게 네트워크 IP 주소를 실제 언더레이 네트워크 IP 주소에 매핑합니다. NVGRE 및 VXLAN 태스크 오프로드는 향상된 성능을 위해 타사 드라이버를 지원합니다.

Windows Server 2016에는 가상 네트워크 트래픽 및 HNV와의 원활한 상호 작용을 완벽하게 지원하는 SLB(소프트웨어 부하 분산 장치)가 포함되어 있습니다. 성능 흐름 엔진은 데이터 평면 v-Switch에서 SLB를 구현한 다음 네트워크 컨트롤러가 VIP(가상 IP) 또는 DIP(동적 IP) 매핑에 대해 제어합니다.

HNV는 올바른 L2 이더넷 헤더를 구현하여 업계 표준 프로토콜에 의존하는 타사 가상 및 물리적 어플라이언스와의 상호 운용성을 보장합니다. Microsoft는 전송된 모든 패킷이 상호 운용성을 보장하기 위해 모든 필드에 규격 값을 갖도록 합니다. HNV는 NVGRE 및 VXLAN과 같은 캡슐화 프로토콜에 의해 도입된 패킷 오버헤드를 고려하기 위해 물리적 L2 네트워크의 점보 프레임(MTU > 1780)에 대한 지원이 필요합니다. Jumbo Frame을 지원하면 HNV Virtual Network에 연결된 게스트 Virtual Machines가 1514 MTU를 유지 관리합니다.

Windows 컨테이너 지원은 Windows 10의 Windows 컨테이너에 대한 성능 향상, 간소화된 네트워크 관리 및 지원을 추가합니다. 자세한 내용은 Windows 컨테이너 설명서 및 컨테이너( Docker, Windows 및 추세)를 참조하세요.

Hyper-V는 이제 연결된 대기와 호환됩니다. AOAC(Always On/Always Connected) 전원 모델을 사용하는 컴퓨터에 Hyper-V 역할을 설치할 때 이제 연결된 대기 전원 상태를 사용하도록 구성할 수 있습니다.

개별 디바이스 할당을 사용하면 VM(가상 머신)에 특정 PCIe 하드웨어 디바이스에 대한 직접 및 단독 액세스 권한을 부여할 수 있습니다. 이 기능은 Hyper-V 가상화 스택을 무시하므로 액세스 속도가 빨라집니다. 자세한 내용은 개별 디바이스 할당 및 불연속 디바이스 할당 - 설명 및 배경을 참조하세요.

Hyper-V는 이제 1세대 VM의 운영 체제 디스크에 대한 BitLocker 드라이브 암호화를 지원합니다. 이 보호 방법은 2세대 VM에서만 사용할 수 있는 TPM(가상 신뢰할 수 있는 플랫폼 모듈)을 대체합니다. 디스크의 암호를 해독하고 VM을 시작하려면 Hyper-V 호스트가 권한 있는 보호된 패브릭의 일부이거나 VM의 보호자 중 한 명의 프라이빗 키가 있어야 합니다. 키 스토리지에는 버전 8 VM이 필요합니다. 자세한 내용은 Windows 또는 Windows Server의 Hyper-V에서 가상 머신 버전 업그레이드를 참조 하세요.

호스트 리소스 보호는 과도한 수준의 활동을 추적하여 VM이 너무 많은 시스템 리소스를 사용하지 못하도록 방지합니다. 모니터링이 VM에서 비정상적으로 높은 활동 수준을 감지하는 경우 VM에서 사용하는 리소스의 양을 제한합니다. PowerShell에서 Set-VMProcessor cmdlet을 실행하여 이 기능을 사용하도록 설정할 수 있습니다.

이제 Linux 또는 Windows 운영 체제를 실행하는 2세대 VM에서 VM이 가동 중지 시간 없이 실행되는 동안 핫 추가 또는 제거를 사용하여 네트워크 어댑터를 추가하거나 제거할 수 있습니다. Windows Server 2016 이상 또는 Windows 10 이상을 실행하는 1세대 및 2세대 VM에서 동적 메모리를 사용하도록 설정하지 않은 경우에도 VM이 실행되는 동안 VM에 할당되는 메모리 양을 조정할 수 있습니다.

Hyper-V 관리자는 이제 다음 기능을 지원합니다.

다른 Windows Server 2016 또는 Windows 10 원격 호스트에 연결할 때 Hyper-V 관리자에서 다른 자격 증명 집합을 사용할 수 있는 대체 자격 증명입니다. 또한 이러한 자격 증명을 저장하여 더 쉽게 로그인할 수 있습니다.

이제 Windows Server 2012 R2, Windows Server 2012, Windows 8.1 및 Windows 8을 실행하는 컴퓨터에서 Hyper-V를 관리할 수 있습니다.

이제 Hyper-V 관리자는 CredSSP, Kerberos 및 NTLM 인증을 허용하는 WS-MAN 프로토콜을 사용하여 원격 Hyper-V 호스트와 통신합니다. CredSSP를 사용하여 원격 Hyper-V 호스트에 연결하는 경우 Active Directory에서 제한된 위임을 사용하도록 설정하지 않고도 실시간 마이그레이션을 수행할 수 있습니다. 또한 WS-MAN을 사용하면 원격 관리를 위해 호스트를 더 쉽게 사용하도록 설정할 수 있습니다. WS-MAN은 기본적으로 열리는 포트 80을 통해 연결합니다.

이제 Windows 게스트를 위한 통합 서비스에 대한 업데이트가 Windows 업데이트 통해 배포됩니다. 서비스 공급자 및 프라이빗 클라우드 호스트는 VM을 소유한 테넌트에게 업데이트 적용을 제어할 수 있습니다. 이제 Windows 테넌트는 단일 방법을 통해 모든 최신 업데이트로 VM을 업그레이드할 수 있습니다. Linux 테넌트가 통합 서비스를 사용하는 방법에 대한 자세한 내용은 Windows Server 및 Windows에서 Hyper-V용 지원되는 Linux 및 FreeBSD 가상 머신을 참조하세요.

Important

Windows Server 2016용 Hyper-V에는 더 이상 필요하지 않으므로 vmguest.iso 이미지 파일이 더 이상 포함되어 있지 않습니다.

이제 2세대 VM에서 실행되는 Linux 운영 체제가 보안 부팅 옵션을 사용하도록 설정하여 부팅할 수 있습니다. Windows Server 2016 호스트에서 보안 부팅을 지원하는 OS에는 Ubuntu 14.04 이상, SUSE Linux Enterprise Server 12 이상, Red Hat Enterprise Linux 7.0 이상 및 CentOS 7.0 이상이 포함됩니다. VM을 처음으로 부팅하기 전에 Hyper-V 관리자, Virtual Machine Manager 또는 PowerShell에서 Set-VMFirmware cmdlet을 실행하여 Microsoft UEFI 인증 기관을 사용하도록 구성해야 합니다.

2세대 VM 및 Hyper-V 호스트는 이제 훨씬 더 많은 메모리 및 가상 프로세서를 사용할 수 있습니다. 이전 버전보다 더 많은 메모리 및 가상 프로세서를 사용하여 호스트를 구성할 수도 있습니다. 이러한 변경 내용은 OLTP(온라인 트랜잭션 처리) 및 전자 상거래용 DW(데이터 웨어하우징)를 위해 대규모 메모리 내 데이터베이스를 실행하는 것과 같은 시나리오를 지원합니다. 자세한 내용은 메모리 내 트랜잭션 처리를 위한 Windows Server 2016 Hyper-V 대규모 VM 성능을 참조하세요. Windows 또는 Windows Server의 Hyper-V에서 가상 머신 버전 업그레이드 및 Windows Server 의 Hyper-V 확장성 계획에서 버전 호환성 및 지원되는 최대 구성에 대해 자세히 알아봅니다.

중첩된 가상화 기능을 사용하면 VM을 Hyper-V 호스트로 사용하고 가상화된 호스트 내에서 VM을 만들 수 있습니다. 이 기능을 사용하여 Intel VT-x 지원 프로세서를 사용하여 Windows Server 2016 또는 Windows 10 이상을 실행하는 개발 및 테스트 환경을 빌드할 수 있습니다. 자세한 내용은 중첩된 가상화란?을 참조하세요.

이제 프로덕션 워크로드를 실행하는 VM에 대한 지원 정책을 준수하도록 프로덕션 검사점을 설정할 수 있습니다. 이러한 검사점은 저장된 상태 대신 게스트 디바이스 내의 백업 기술에서 실행됩니다. Windows VM은 VSS(볼륨 스냅샷 서비스)를 사용하고 Linux VM은 파일 시스템 버퍼를 플러시하여 파일 시스템과 일치하는 검사점을 만듭니다. 대신 표준 검사점을 사용하여 저장 상태에 따라 검사점을 계속 사용할 수 있습니다. 자세한 내용은 Hyper-V의 표준 검사점 또는 프로덕션 검사점 중에서 선택하세요.

Important

새 VM은 프로덕션 검사점을 기본값으로 사용합니다.

이제 가동 중지 시간 없이 게스트 클러스터링을 위해 공유 가상 하드 디스크(

.vhdx파일)의 크기를 조정할 수 있습니다. 게스트 클러스터를 사용하여 재해 복구를 위해 Hyper-V 복제본을 사용하여 공유 가상 하드 디스크를 보호할 수도 있습니다. WMI(Windows Management Instrumentation)를 통해 복제를 사용하도록 설정한 게스트 클러스터의 컬렉션에서만 이 기능을 사용할 수 있습니다. 자세한 내용은 Msvm_CollectionReplicationService 클래스 및 가상 하드 디스크 공유 개요를 참조하세요.참고 항목

PowerShell cmdlet을 통해 또는 WMI 인터페이스를 사용하여 컬렉션 복제를 관리할 수 없습니다.

단일 가상 머신을 백업할 때 호스트가 클러스터되어 있는지 여부에 관계없이 VM 그룹 또는 스냅샷 컬렉션을 사용하지 않는 것이 좋습니다. 이러한 옵션은 공유 vhdx를 사용하는 게스트 클러스터를 백업하기 위한 것입니다. 대신 Hyper-V WMI 공급자(V2)를 사용하여 스냅샷을 만드는 것이 좋습니다.

이제 호스트 또는 맬웨어의 Hyper-V 관리자가 보호된 VM 상태에서 데이터를 검사, 변조 또는 도용하지 못하도록 하는 기능을 포함하는 보호된 Hyper-V VM을 만들 수 있습니다. Hyper-V 관리자가 비디오 출력 및 사용 가능한 디스크를 볼 수 없도록 데이터와 상태가 암호화됩니다. 호스트 보호 서버가 정상적이고 신뢰할 수 있다고 판단한 호스트에서만 실행되도록 VM을 제한할 수도 있습니다. 자세한 내용은 보호된 패브릭 및 보호된 VM 개요를 참조하세요.

참고 항목

보호된 VM은 Hyper-V 복제본과 호환됩니다. 보호된 가상 머신을 복제하려면 보호된 VM을 실행하기 위해 복제하려는 호스트에 권한을 부여해야 합니다.

클러스터형 가상 머신 기능에 대한 시작 순서 우선 순위를 사용하면 먼저 클러스터된 VM을 시작하거나 다시 시작하는 것을 보다 세밀하게 제어할 수 있습니다. 시작 순서 우선 순위를 결정하면 해당 서비스를 사용하는 VM을 시작하기 전에 서비스를 제공하는 VM을 시작할 수 있습니다. 집합을 정의하고, 집합에 VM을 추가하고, New-ClusterGroupSet, Get-ClusterGroupSet 및 Add-ClusterGroupSetDependency와 같은 PowerShell cmdlet을 사용하여 종속성을 지정할 수 있습니다.

이제 VM 구성 파일은 파일 확장명 형식을

.vmcx사용하고 런타임 상태 데이터 파일은 파일 확장명 형식을.vmrs사용합니다. 이러한 새로운 파일 형식은 보다 효율적인 읽기 및 쓰기를 염두에 두고 설계되었습니다. 업데이트된 형식은 스토리지 오류가 발생할 경우 데이터 손상 가능성도 감소합니다.Important

파일 이름 확장명은 이

.vmcx진 파일을 나타냅니다. Windows Server 2016용 Hyper-V는 편집.vmcx또는.vmrs파일을 지원하지 않습니다.버전 5 VM과의 버전 호환성을 업데이트했습니다. 이러한 VM은 Windows Server 2012 R2 및 Windows Server 2016과 호환됩니다. 그러나 Windows Server 2019와 호환되는 버전 5 VM은 Windows Server 2012 R2가 아닌 Windows Server 2016에서만 실행할 수 있습니다. Windows Server 2012 R2 VM을 이후 버전의 Windows Server를 실행하는 서버로 이동하거나 가져오는 경우 이후 버전의 Windows Server에 대한 기능을 사용하도록 VM 구성을 수동으로 업데이트해야 합니다. 버전 호환성 및 업데이트된 기능에 대한 자세한 내용은 Windows 또는 Windows Server의 Hyper-V에서 가상 머신 버전 업그레이드를 참조하세요.

이제 Device Guard 및 Credential Guard와 같은 2세대 VM에 대한 가상화 기반 보안 기능을 사용하여 맬웨어 악용으로부터 OS를 보호할 수 있습니다. 이러한 기능은 버전 8 이상을 실행하는 VM에서 사용할 수 있습니다. 자세한 내용은 Windows 또는 Windows Server의 Hyper-V에서 가상 머신 버전 업그레이드를 참조 하세요.

이제 Windows PowerShell Direct를 사용하여 cmdlet을 실행하여 VMConnect 또는 원격 PowerShell 대신 호스트 컴퓨터에서 VM을 구성할 수 있습니다. 네트워킹 또는 방화벽 요구 사항을 충족하거나 사용을 시작하기 위해 특별한 원격 관리 구성이 필요하지 않습니다. 자세한 내용은 PowerShell Direct를 사용하여 Windows 가상 머신 관리를 참조하세요.

Nano 서버

이제 Nano Server에는 물리적 호스트 및 게스트 가상 머신 기능의 분리 및 다양한 Windows Server 버전에 대한 지원을 포함하여 Nano Server 이미지를 빌드하기 위한 업데이트된 모듈이 있습니다. 자세한 내용은 Nano 서버 설치를 참조 하세요.

또한 인바운드 및 아웃바운드 방화벽 규칙 분리 및 WinRM 구성 복구 기능을 포함하여 복구 콘솔이 개선되었습니다.

보호된 가상 컴퓨터

Windows Server 2016에서는 손상된 패브릭에서 모든 2세대 가상 머신을 보호하는 새로운 Hyper-V 기반 보호된 가상 머신을 제공합니다. Windows Server 2016에 도입된 기능은 다음과 같습니다.

일반 가상 머신보다 더 많은 보호를 제공하지만 보호됨 모드보다 더 적은 보호를 제공하는 새로운 암호화 지원 모드입니다. 하지만 가상 머신 콘솔 연결 및 PowerShell Direct와 같은 직접 패브릭 관리 편의성을 포함하여 vTPM, 디스크 암호화, 실시간 마이그레이션 트래픽 암호화 및 기타 기능을 계속 지원합니다.

자동화된 디스크 암호화를 포함하여 기존의 보호되지 않는 2세대 가상 컴퓨터를 보호된 가상 컴퓨터로 변환하는 작업을 완벽하게 지원합니다.

이제 Hyper-V Virtual Machine Manager는 보호된 가상이 실행되도록 권한이 부여된 패브릭을 볼 수 있으므로 패브릭 관리자가 보호된 가상 머신의 KP(키 보호기)를 열고 실행할 수 있는 패브릭을 볼 수 있습니다.

실행 중인 호스트 보호 서비스에서 증명 모드를 전환할 수 있습니다. 이제 보안 수준은 낮지만 보다 간단한 Active Directory 기반 증명과 TPM 기반 증명 간에 즉시 전환할 수 있습니다.

보호된 Hyper-V 호스트와 호스트 보호 서비스 모두에서 잘못된 구성 또는 오류를 감지할 수 있는 Windows PowerShell 기반의 엔드투엔드 진단 도구가 제공됩니다.

보호된 가상 머신 자체와 동일한 보호 수준을 제공하는 한편, 패브릭 내에서 정상적으로 실행되는 보호된 가상 머신을 안전하게 복구하고 문제를 해결할 수 있는 복구 환경을 제공합니다.

기존에 안전한 Active Directory에 대한 호스트 보호 서비스 – 호스트 보호 서비스에서 Active Directory로 고유한 Active Directory 인스턴스를 생성하는 대신 기존 Active Directory 포리스트를 사용하도록 지시할 수 있습니다.

보호된 가상 머신 작업에 대한 자세한 내용과 지침은 보호된 패브릭 및 보호된 VM을 참조 하세요.

ID 및 액세스

ID의 새로운 기능은 조직에서 Active Directory 환경을 보호하고 일부 애플리케이션과 서비스가 클라우드에서 호스트되고 나머지는 온-프레미스에서 호스트되는 클라우드 전용 배포 및 하이브리드 배포로 마이그레이션하는 데 도움이 되는 기능을 향상시킵니다.

Active Directory 인증서 서비스

Windows Server 2016의 AD CS(Active Directory 인증서 서비스)는 TPM 키 증명에 대한 지원을 강화합니다. 이제 키 증명에 스마트 카드 KSP를 사용할 수 있으며, 도메인에 가입되지 않은 디바이스는 이제 NDES 등록을 사용하여 TPM에 있는 키에 대해 증명할 수 있는 인증서를 가져올 수 있습니다.

Privileged Access Management

PAM(권한 있는 액세스 관리)은 Pass-the-hash, 스피어 피싱 등과 같은 자격 증명 도난 기술로 인한 Active Directory 환경의 보안 문제를 완화하는 데 도움이 됩니다. MIM(Microsoft Identity Manager)을 사용하여 이 새 관리 액세스 솔루션을 구성할 수 있으며 다음과 같은 기능이 도입됩니다.

MIM에서 프로비전하는 요새 Active Directory 포리스트에는 기존 포리스트와 특별한 PAM 트러스트가 있습니다. Bastion 포리스트는 기존 포리스트에서 격리되고 권한 있는 계정에 대한 액세스만 허용하기 때문에 악의적인 활동이 없는 새로운 유형의 Active Directory 환경입니다.

요청을 승인하기 위한 새 워크플로를 포함하여 관리 권한을 요청하는 MIM의 새 프로세스입니다.

관리 권한 요청에 대한 응답으로 MIM에 의해 요새 포리스트에 프로비전된 새 섀도 보안 주체 또는 그룹입니다. 섀도 보안 그룹에는 기존 포리스트에 있는 관리 그룹의 SID를 참조하는 특성이 있습니다. 이렇게 하면 섀도 그룹이 ACL(액세스 제어 목록)을 변경하지 않고 기존 포리스트의 리소스에 액세스할 수 있습니다.

섀도 그룹에 대한 제한된 시간 멤버 자격을 가능하게 하는 만료 링크 기능입니다. 관리 작업을 수행할 수 있도록 설정된 시간 동안 그룹에 사용자를 추가할 수 있습니다. 제한된 시간 멤버 자격은 Kerberos 티켓 수명에 전파되는 TTL(Time-to-Live) 값으로 구성됩니다.

참고 항목

만료 링크는 연결 된 모든 특성에서 사용할 수 있습니다. 그러나 그룹과 사용자 간의 멤버/memberOF 연결된 특성 관계만 만료 링크 기능을 사용하도록 PAM으로 미리 구성됩니다.

기본 제공 KDC(Kerberos 도메인 컨트롤러) 향상된 기능을 통해 Active Directory 도메인 컨트롤러는 사용자가 관리 그룹에 대한 제한된 시간 멤버 자격이 여러 개인 경우 Kerberos 티켓 수명을 가능한 가장 낮은 TTL 값으로 제한할 수 있습니다. 예를 들어 시간 제한 그룹 A의 멤버인 경우 로그온할 때 Kerberos TGT(티켓 부여 티켓) 수명은 그룹 A에 남은 시간과 같습니다. 또한 그룹 A보다 TTL이 낮은 시간 바인딩된 그룹 B에 조인하는 경우 TGT 수명은 그룹 B에 남은 시간과 같습니다.

액세스를 요청한 사용자, 관리자에게 부여된 액세스 권한 및 로그인하는 동안 수행한 활동을 식별할 수 있는 새로운 모니터링 기능입니다.

PAM에 대한 자세한 내용은 Active Directory 도메인 Services에 대한 Privileged Access Management를 참조하세요.

Microsoft Entra 조인

Microsoft Entra 조인은 기업, 비즈니스 및 교육 고객을 위한 ID 환경을 향상시키고 회사 및 개인 디바이스에 대한 향상된 기능을 포함합니다.

이제 회사 소유의 Windows 디바이스에서 최신 설정을 사용할 수 있습니다. 핵심 Windows 기능을 사용하기 위해 더 이상 개인 Microsoft 계정이 필요하지 않으며, 규정 준수를 보장하기 위해 기존 사용자 회사 계정을 사용하여 새로 실행됩니다. 이러한 서비스는 온-프레미스 Windows 도메인에 가입된 PC 및 Microsoft Entra에 가입된 디바이스에서 작동합니다. 이러한 설정은 다음과 같습니다.

로밍 또는 개인 설정, 접근성 설정 및 자격 증명

백업 및 복구

회사 계정으로 Microsoft Store에 액세스

라이브 타일 및 알림

회사 소유이거나 BYOD(사용자 고유의 디바이스)를 가져오든 관계없이 Windows 도메인에 가입할 수 없는 휴대폰 및 태블릿과 같은 모바일 디바이스의 조직 리소스에 액세스합니다.

Office 365 및 기타 조직 앱, 웹 사이트 및 리소스에 SSO(Single Sign-On)를 사용합니다.

BYOD 디바이스에서 온-프레미스 도메인 또는 Azure AD의 회사 계정을 개인 소유 디바이스에 추가합니다. 조건부 계정 제어 및 디바이스 상태 증명과 같은 새로운 기능을 준수하는 동안 SSO를 사용하여 앱 또는 웹을 통해 작업 리소스에 액세스할 수 있습니다.

MDM(모바일 디바이스 관리) 통합을 사용하면 MDM(모바일 디바이스 관리) 도구(Microsoft Intune 또는 타사)에 디바이스를 자동 등록할 수 있습니다.

조직의 여러 사용자에 대해 키오스크 모드 및 공유 디바이스를 설정합니다.

개발자 환경을 사용하면 공유 프로그래밍 스택을 사용하여 엔터프라이즈 및 개인 컨텍스트를 모두 충족하는 앱을 빌드할 수 있습니다.

이미징 옵션을 사용하면 이미징 중에서 선택하고 사용자가 첫 실행 환경에서 직접 회사 소유 디바이스를 구성할 수 있도록 할 수 있습니다.

비즈니스용 Windows Hello

비즈니스용 Windows Hello 암호를 넘어서는 조직 및 소비자를 위한 키 기반 인증 방법입니다. 이러한 형태의 인증은 위반, 도난 및 피싱에 강한 자격 증명을 사용합니다.

사용자는 인증서 또는 비대칭 키 쌍에 연결된 생체 인식 또는 PIN을 사용하여 디바이스에 로그인합니다. ID 공급자(ID 공급자)는 사용자의 공개 키를 IDLocker에 매핑하여 사용자의 유효성을 검사하고 OTP(일회용 암호), 전화 또는 다른 알림 메커니즘을 통해 로그온 정보를 제공합니다.

자세한 내용은 비즈니스용 Windows Hello 참조하세요.

사용 중단의 FRS 파일 복제 서비스 () 및 Windows Server 2003 기능 수준

이전 버전의 Windows Server에서는 FRS(파일 복제 서비스) 및 Windows Server 2003 기능 수준이 사용되지 않았지만 AD DS가 더 이상 Windows Server 2003을 지원하지 않는다는 점을 알려 드립니다. 도메인에서 Windows Server 2003을 실행하는 모든 도메인 컨트롤러를 제거해야 합니다. 또한 도메인 및 포리스트 기능 수준을 Windows Server 2008 이상으로 높여야 합니다.

Windows Server 2008 이상의 도메인 기능 수준에서 AD DS는 DFS(분산 파일 서비스) 복제를 사용하여 도메인 컨트롤러 간에 SYSVOL 폴더 콘텐츠를 복제합니다. Windows Server 2008 도메인 기능 수준 이상에서 새 도메인을 만드는 경우 DFS 복제는 SYSVOL 폴더를 자동으로 복제합니다. 하위 기능 수준에서 도메인을 만든 경우 SYSVOL 폴더에 대해 FRS를 사용하여 DFS 복제로 마이그레이션해야 합니다. 자세한 마이그레이션 단계는 Windows Server 설치, 업그레이드 또는 마이그레이션을 참조하세요.

자세한 내용은 다음 리소스를 참조하세요.

ADFS(Active Directory Federation Services)

Windows Server 2016의 AD FS(Active Directory Federation Services)에서는 LDAP(Lightweight Directory Access Protocol) 디렉터리에 저장된 사용자를 인증하도록 AD FS를 구성할 수 있는 새로운 기능을 제공합니다.

웹 애플리케이션 프록시

최신 버전의 웹 애플리케이션 프록시는 더 많은 애플리케이션 및 향상된 사용자 환경에 대한 게시 및 사전 인증을 가능하게 하는 새로운 기능에 중점을 둡니다. SharePoint 앱을 더 쉽게 게시할 수 있도록 Exchange ActiveSync 및 와일드카드 도메인과 같은 다양한 기능을 갖춘 클라이언트 앱에 대한 사전 인증을 포함하는 새로운 기능의 전체 목록을 확인합니다. 자세한 내용은 Windows Server 2016의 웹 애플리케이션 프록시를 참조하세요.

관리

관리 및 자동화 영역에서는 Windows PowerShell을 포함하여 Windows Server 2016을 실행하고 관리하려는 IT 전문가를 위한 도구 및 참조 정보에 중점을 둡니다.

Windows PowerShell 5.1에서는 클래스를 사용하는 개발에 대한 지원, 새로운 보안 기능 등 용도를 확장하고, 사용 편의성을 개선하며, Windows 기반 환경을 보다 쉽게 포괄적으로 제어하고 관리할 수 있는 중요한 새로운 기능을 제공합니다. 자세한 내용은 WMF 5.1의 새 시나리오 및 기능을 참조하세요.

Windows Server 2016에 대한 새로운 추가 사항으로는 Nano 서버에서 PowerShell.exe를 로컬로 실행하는 기능, GUI를 대체하는 새로운 로컬 사용자 및 그룹 cmdlet, PowerShell 디버깅을 지원하는 추가 기능, Nano Server에서 보안 로깅 및 기록과 JEA를 지원하는 추가 기능 등 새로운 기능이 포함됩니다.

다음은 이외의 몇 가지 새로운 관리 기능입니다.

Windows WMF(Management Framework) 5의 PowerShell DSC(필요한 상태 구성)

Windows Management Framework 5는 Windows PowerShell DSC(필요한 상태 구성), WinRM(Windows Remote Management) 및 WMI(Windows Management Instrumentation)의 업데이트를 포함하고 있습니다.

Windows Management Framework 5의 DSC 기능 테스트에 대한 자세한 내용은 PowerShell DSC 기능의 유효성 검사에서 언급한 블로그 게시물을 참조하세요. 다운로드 방법은 Windows Management Framework 5.1을 참조하세요.

소프트웨어 검색, 설치 및 재고에 대한 PackageManagement 통합 패키지 관리

Windows Server 2016 및 Windows 10에는 IT 전문가 및 개발 운영자가 설치 관리자 기술 및 소프트웨어 위치에 상관없이 로컬 또는 원격으로 SDII(소프트웨어 검색, 설치 및 인벤토리)를 자동화할 수 있도록 해주는 새로운 PackageManagement 기능(이전의 OneGet)이 포함되어 있습니다.

자세한 내용은 https://github.com/OneGet/oneget/wiki를 참조하세요.

디지털 범죄 조사를 지원하고 보안 위험을 줄이도록 도와주는 PowerShell의 향상된 기능

"blue team"이라고도 부르는 손상된 시스템을 조사하는 팀을 돕기 위해 PowerShell 로깅 및 기타 디지털 범죄 조사 기능이 추가되었으며, 제한된 PowerShell 스크립트처럼 스크립트의 취약점을 줄이고 CodeGeneration API를 보호하는 기능이 추가되었습니다.

자세한 내용은 PowerShell ♥ 블루 팀 블로그 게시물을 참조하세요.

네트워킹

네트워킹 영역에서는 IT 전문가가 Windows Server 2016을 디자인, 배포 및 유지 관리할 수 있는 네트워킹 제품과 기능을 다룹니다.

소프트웨어 정의 네트워킹

SDN(소프트웨어 정의 네트워킹)은 다음 기능을 포함하는 새로운 SDDC(소프트웨어 정의 데이터 센터) 솔루션입니다.

네트워크 컨트롤러- 네트워크 디바이스 및 서비스의 수동 구성을 수행하는 대신 네트워크 인프라의 구성을 자동화할 수 있습니다. 네트워크 컨트롤러 northbound 개체 JSON (JavaScript Notation) 페이로드를 인터페이스에 대해 REPRESENTATIONAL State Transfer ()를 사용합니다. 네트워크 컨트롤러 southbound 인터페이스가 열려 vSwitch 데이터베이스 관리 프로토콜 (OVSDB)를 사용 합니다.

Hyper-V의 새로운 기능:

분산 전환 및 라우팅을 만들 수 있는 Hyper-V 가상 스위치와 Microsoft Azure와 정렬되고 호환되는 정책 적용 계층을 만들 수 있습니다. 자세한 내용은 Hyper-V 가상 스위치를 참조 하세요.

가상 스위치를 만들 때 RDMA(원격 직접 메모리 액세스) 및 SET(스위치 포함 팀). 이미 SET를 사용하고 있는지 여부에 관계없이 Hyper-V 가상 스위치에 바인딩된 네트워크 어댑터에서 RDMA를 설정할 수 있습니다. SET는 가상 스위치에 NIC 팀과 유사한 기능을 제공할 수 있습니다. 자세한 내용은 Azure Stack HCI에 대한 호스트 네트워크 요구 사항을 참조 하세요.

VM당 여러 하드웨어 큐를 할당하여 VMQ에서 VMMQ(가상 머신 다중 큐)를 개선합니다. 기본 큐는 VM에 대한 큐 집합이 되고 큐 간에 트래픽을 분산합니다.

소프트웨어 정의 네트워크에 대한 QoS(서비스 품질)는 기본 클래스 대역폭 내의 가상 스위치를 통해 기본 트래픽 클래스를 관리합니다.

NFV(네트워크 함수 가상화)는 하드웨어 어플라이언스가 수행하는 네트워크 함수를 부하 분산 장치, 방화벽, 라우터, 스위치 등과 같은 가상 어플라이언스에 미러링하거나 라우팅할 수 있도록 합니다. System Center Virtual Machine Manager를 사용하여 전체 SDN 스택을 배포하고 관리할 수도 있습니다. Docker를 사용하여 Windows Server 컨테이너 네트워킹을 관리하고 SDN 정책을 가상 머신 및 컨테이너 모두에 연결할 수 있습니다.

VM 인터페이스 수준 또는 서브넷 수준에서 방화벽 정책을 적용할 수 있도록 하는 세분화된 ACL(액세스 제어 목록)을 제공하는 데이터 센터 방화벽입니다. 자세한 내용은 데이터 센터 방화벽이란?을 참조하세요.

RAS 게이트웨이를 사용하면 클라우드 데이터 센터에서 테넌트의 원격 사이트로 사이트 간 VPN 연결을 포함하여 가상 네트워크와 실제 네트워크 간에 트래픽을 라우팅할 수 있습니다. BGP(Border Gateway Protocol)를 사용하면 IKEv2(Internet Key Exchange 버전 2) VPN(사이트 간 가상 사설망), L3(계층 3) VPN 및 GRE(일반 라우팅 캡슐화) 게이트웨이를 비롯한 모든 게이트웨이 시나리오에 대해 네트워크 간에 동적 라우팅을 배포하고 제공할 수 있습니다. 이제 게이트웨이는 게이트웨이 풀 및 M+N 중복도 지원합니다. 자세한 내용은 소프트웨어 정의 네트워킹을 위한 RAS(원격 액세스 서비스) 게이트웨이란?을 참조하세요.

SLB(소프트웨어 부하 분산 장치) 및 NAT(네트워크 주소 변환)는 직접 서버 반환을 지원하여 처리량을 향상시킵니다. 이렇게 하면 반환 네트워크 트래픽이 부하 분산 멀티플렉서스를 우회할 수 있으며, 남북 및 동서 계층 4 부하 분산 장치 및 NAT를 사용하여 수행할 수 있습니다. 자세한 내용은 SDN용 SLB(소프트웨어 부하 분산 장치) 및 네트워크 함수 가상화란?을 참조하세요.

데이터 평면에서 작동하고 VxLAN(Virtual Extensible LAN) 및 NVGRE(네트워크 가상화 제네릭 라우팅 캡슐화)를 모두 지원하는 유연한 캡슐화 기술입니다.

자세한 내용은 소프트웨어 정의 네트워크 인프라 계획을 참조하세요.

클라우드 규모 기본 사항

Windows Server 2016에는 다음과 같은 클라우드 확장 기본 사항이 포함되어 있습니다.

관리, RDMA(원격 직접 메모리 액세스) 사용 스토리지 및 테넌트 트래픽에 단일 네트워크 어댑터를 사용할 수 있는 NIC(수렴형 네트워크 인터페이스 카드)입니다. 수렴형 NIC는 서버당 다양한 유형의 트래픽을 관리하기 위해 네트워크 어댑터가 더 적기 때문에 데이터 센터의 각 서버에 대한 비용을 절감합니다.

패킷 직접 높은 네트워크 트래픽 처리량과 낮은 대기 시간 패킷 처리 인프라를 제공합니다.

SET(Switch Embedded Teaming)는 Hyper-V 가상 스위치에 통합된 NIC 팀 솔루션입니다. SET를 사용하면 최대 8개의 물리적 NIC를 단일 SET 팀으로 팀을 구성하여 가용성을 향상시키고 장애 조치(failover)를 제공합니다. Windows Server 2016에서는 SMB(서버 메시지 블록) 및 RDMA를 사용하도록 제한된 SET 팀을 만들 수 있습니다. SET 팀을 사용하여 Hyper-V 네트워크 가상화에 대한 네트워크 트래픽을 분산할 수도 있습니다. 자세한 내용은 Azure Stack HCI에 대한 호스트 네트워크 요구 사항을 참조 하세요.

TCP 성능 향상

기본 초기 정체 창(ICW)이 4에서 10으로 늘어났으며 TFO(TCP Fast Open)가 구현되었습니다. TFO는 TCP 연결을 설정하는 데 필요한 시간을 줄여 주며 늘어난 ICW로 초기 버스트에서 더 큰 개체를 전송할 수 있습니다. 이 조합은 클라이언트와 클라우드 간에 인터넷 개체를 전송하는 데 필요한 시간을 크게 단축시킬 수 있습니다.

패킷 손실에서 복구할 때 TCP 동작을 개선하기 위해 TLP(TCP Tail Loss Probe) 및 RACK(최근 승인)을 구현했습니다. TLP를 통해 다시 전송 시간 제한(RTO)을 빠른 복구로 변환할 수 있으며 RACK은 빠른 복구로 손실된 패킷을 다시 전송하는 데 필요한 시간을 단축시켜 줍니다.

DHCP(Dynamic Host Configuration Protocol)

DHCP(동적 호스트 구성 프로토콜)는 Windows Server 2016에서 다음과 같이 변경되었습니다.

Windows 10 버전 2004를 기준으로 Windows 클라이언트를 실행하고 테더링된 Android 디바이스를 사용하여 인터넷에 연결할 때 연결 레이블이 요금제로 지정됩니다. 특정 Windows 디바이스에서 MSFT 5.0으로 표시된 기존 클라이언트 공급업체 이름은 이제 MSFT 5.0 XBOX입니다.

Windows 10 버전 1803부터 DHCP 클라이언트는 이제 시스템이 연결하는 DHCP 서버에서 옵션 119(도메인 검색 옵션)를 읽고 적용할 수 있습니다. 도메인 검색 옵션은 짧은 이름의 DNS 조회를 위한 DNS(Domain Name Services) 접미사도 제공합니다. 자세한 내용은 RFC 3397을 참조하세요.

이제 DHCP는 옵션 82(하위 옵션 5)를 지원합니다. 이 옵션을 사용하여 DHCP 프록시 클라이언트 및 릴레이 에이전트가 특정 서브넷에 대한 IP 주소를 요청하도록 허용할 수 있습니다. DHCP 옵션 82(하위 옵션 5)로 구성된 DHCP 릴레이 에이전트를 사용하는 경우 릴레이 에이전트는 특정 IP 주소 범위에서 DHCP 클라이언트에 대한 IP 주소 임대를 요청할 수 있습니다. 자세한 내용은 DHCP 서브넷 선택 옵션을 참조 하세요.

DNS 서버에서 DNS 레코드 등록이 실패하는 시나리오에 대한 새 로깅 이벤트입니다. 자세한 내용은 DNS 등록에 대한 DHCP 로깅 이벤트를 참조 하세요.

DHCP 서버 역할은 더 이상 NAP(네트워크 액세스 보호)를 지원하지 않습니다. DHCP 서버는 NAP 정책을 적용하지 않으며 DHCP 범위는 NAP를 사용하도록 설정할 수 없습니다. NAP 클라이언트이기도 한 DHCP 클라이언트 컴퓨터는 DHCP 요청과 함께 SoH(상태 명세서)를 보냅니다. DHCP 서버가 Windows Server 2016을 실행하는 경우 이러한 요청은 SoH가 없는 것처럼 처리됩니다. DHCP 서버는 클라이언트에 일반 DHCP 임대를 부여합니다. Windows Server 2016을 실행하는 서버가 NAP를 지원하는 NPS(네트워크 정책 서버)에 인증 요청을 전달하는 RADIUS(원격 인증 전화 접속 사용자 서비스) 프록시인 경우 NPS는 이러한 클라이언트를 NAP가 아닌 것으로 평가하여 NAP 처리가 실패합니다. NAP 및 NAP 사용 중단에 대한 자세한 내용은 Windows Server 2012 R2에서 제거되거나 사용되지 않는 기능을 참조하세요.

GRE 터널링

이제 RAS 게이트웨이는 사이트 대 사이트 연결 및 게이트웨이의 M+N 중복성을 위한 고가용성 GRE(일반 라우팅 캡슐화) 터널을 지원합니다. GRE는 인터넷 프로토콜 인터넷을 통해 가상 지점 간 링크 내에서 다양한 네트워크 계층 프로토콜을 캡슐화하는 경량 터널링 프로토콜입니다. 자세한 내용은 참조 Windows Server 2016에서 GRE 터널링합니다.

IPAM(IP 주소 관리)

IPAM에는 다음과 같은 업데이트가 있습니다.

IP 주소 관리를 향상 된합니다. IPAM은 IPv4 /32 및 IPv6 /128 서브넷을 처리하고 IP 주소 블록에서 무료 IP 주소 서브넷 및 범위를 찾는 등의 시나리오에 대한 기능이 향상되었습니다.

이제 cmdlet을

Find-IpamFreeSubnet실행하여 할당에 사용할 수 있는 서브넷을 찾을 수 있습니다. 이 함수는 서브넷을 할당하지 않고 가용성만 보고합니다. 그러나 cmdlet 출력을 cmdlet으로Add-IpamSubnet파이프하여 서브넷을 만들 수 있습니다. 자세한 내용은 Find-IpamFreeSubnet을 참조 하세요.이제 cmdlet을

Find-IpamFreeRange실행하여 IP 블록, 접두사 길이 및 요청된 서브넷 수 내에서 사용 가능한 IP 주소 범위를 찾을 수 있습니다. 이 cmdlet은 IP 주소 범위를 할당하지 않고 가용성만 보고합니다. 그러나 cmdlet으로 출력을AddIpamRange파이프하여 범위를 만들 수 있습니다. 자세한 내용은 Find-IpamFreeRange를 참조 하세요.향상된 DNS 서비스 관리:

DNSSEC가 아닌 DNS 서버에 대한 DNS 리소스 레코드 컬렉션입니다.

모든 유형의 비 DNSSEC 리소스 레코드에 대한 속성 및 작업 구성

도메인에 가입된 Active Directory 통합 및 파일 지원 DNS 서버 모두에 대한 DNS 영역 관리. 기본, 보조 및 스텁 영역을 포함하여 모든 유형의 DNS 영역을 관리할 수 있습니다.

보조 및 스텁 영역에서 태스크를 앞으로 또는 역방향 조회 영역인지에 관계없이 트리거합니다.

레코드 및 영역에 대해 지원되는 DNS 구성에 대한 역할 기반 액세스 제어입니다.

조건부 전달자

통합 된 DNS, DHCP 및 IP 주소 (DDI) 관리합니다. 이제 IP 주소 인벤토리에서 IP 주소와 연결된 모든 DNS 리소스 레코드를 볼 수 있습니다. 또한 IP 주소의 포인터(PTR) 레코드를 자동으로 유지하고 DNS 및 DHCP 작업 모두에 대한 IP 주소 수명 주기를 관리할 수 있습니다.

여러 Active Directory 포리스트 지원합니다. IPAM을 사용하여 IPAM을 설치한 포리스트와 각 원격 포리스트 간에 양방향 트러스트 관계가 있는 경우 여러 Active Directory 포리스트의 DNS 및 DHCP 서버를 관리할 수 있습니다. 자세한 내용은 여러 Active Directory 포리스트의 리소스 관리를 참조 하세요.

사용률 데이터 제거 기능을 사용하면 이전 IP 사용률 데이터를 삭제하여 IPAM 데이터베이스 크기를 줄일 수 있습니다. 날짜를 지정하면 IPAM에서 입력한 날짜보다 오래되었거나 같은 모든 데이터베이스 항목을 삭제합니다. 자세한 내용은 사용률 데이터 제거를 참조 하세요.

이제 RBAC(역할 기반 액세스 제어)를 사용하여 PowerShell에서 IPAM 개체에 대한 액세스 범위를 정의할 수 있습니다. 자세한 내용은 Windows PowerShell에서 IPAM(Windows PowerShell 및 IP 주소 관리) 서버 Cmdlet을 사용하여 역할 기반 액세스 제어 관리를 참조하세요.

자세한 내용은 참조 IPAM 관리합니다.

보안 및 보증

보안 및 보증 영역에는 IT 전문가가 데이터 센터 및 클라우드 환경에서 배포할 수 있는 보안 솔루션 및 기능이 포함됩니다. Windows Server 2016에서 일반적인 보안에 대한 자세한 내용은 보안 및 보증을 참조하세요.

Just Enough Administration

Windows Server 2016의 Just Enough Administration은 Windows PowerShell로 관리할 수 있는 모든 항목에 대한 위임된 관리를 지원하는 보안 기술입니다. 네트워크 ID를 통한 실행, PowerShell Direct를 통한 연결, JEA 엔드포인트와의 보안 파일 복사, 기본적으로 JEA 컨텍스트에서 시작하도록 PowerShell 콘솔 구성 등에 대한 지원이 추가되었습니다. 자세한 내용은 GitHub의 JEA를 참조 하세요.

Credential Guard

Credential Guard는 가상화 기반 보안을 사용하여 권한 있는 시스템 소프트웨어만 액세스할 수 있도록 암호를 격리합니다. 자세한 내용은 Credential Guard를 사용하여 파생 도메인 자격 증명 보호를 참조하세요.

Windows Server 2016용 Credential Guard에는 로그인한 사용자 세션에 대한 다음 업데이트가 포함되어 있습니다.

Kerberos 및 NTLM(New Technology LAN Manager)은 가상화 기반 보안을 사용하여 로그인한 사용자 세션에 대한 Kerberos 및 NTLM 비밀을 보호합니다.

Credential Manager는 가상화 기반 보안을 사용하여 저장된 도메인 자격 증명을 보호합니다. 로그인한 자격 증명 및 저장된 도메인 자격 증명은 원격 데스크톱을 사용하여 원격 호스트에 전달되지 않습니다.

UEFI(Unified Extensible Firmware Interface) 잠금 없이 Credential Guard를 사용하도록 설정할 수 있습니다.

원격 Credential Guard

Credential Guard는 사용자 자격 증명이 클라이언트 쪽에 남아 있고 서버 쪽에 노출되지 않도록 RDP 세션에 대한 지원을 포함합니다. 또한 원격 데스크톱에 대한 Single Sign On도 제공합니다. 자세한 내용은 Windows Defender Credential Guard를 사용하여 파생 도메인 자격 증명 보호를 참조하세요.

Windows Server 2016용 Remote Credential Guard에는 로그인한 사용자에 대한 다음 업데이트가 포함되어 있습니다.

원격 Credential Guard는 클라이언트 디바이스에서 로그인한 사용자 자격 증명에 대한 Kerberos 및 NTLM 비밀을 유지합니다. 사용자가 비밀을 사용하려면 클라이언트 디바이스가 필요하므로 네트워크 리소스를 평가하기 위한 원격 호스트의 인증 요청입니다.

원격 Credential Guard는 원격 데스크톱을 사용할 때 제공된 사용자 자격 증명을 보호합니다.

도메인 보호

이제 도메인 보호에는 Active Directory 도메인이 필요합니다.

PKInit Freshness 확장 지원

Kerberos 클라이언트는 이제 공개 키 기반 로그온에 대해 PKInit 새로 고침 확장을 시도합니다.

이제 KDC는 PKInit 새로 고침 확장을 지원합니다. 그러나 기본적으로 PKInit 새로 고침 확장을 제공하지는 않습니다.

자세한 내용은 RFC 8070 PKInit 새로 고침 확장에 대한 Kerberos 클라이언트 및 KDC 지원을 참조하세요.

공개 키만 사용자의 NTLM 비밀 롤링

Windows Server 2016 DFL(도메인 기능 수준)부터 DC는 이제 공개 키 전용 사용자의 NTLM 비밀 롤링을 지원합니다. 이 기능은 낮은 DFL(도메인 기능 수준)에서 사용할 수 없습니다.

Warning

2016년 11월 8일 업데이트 전에 사용하도록 설정된 DC를 NTLM 비밀 롤링을 지원하는 도메인에 추가하면 DC가 충돌할 수 있습니다.

새 도메인의 경우 이 기능은 기본적으로 사용하도록 설정됩니다. 기존 도메인의 경우 Active Directory 관리 센터에서 구성해야 합니다.

Active Directory 관리 센터에서 왼쪽 창에서 도메인을 마우스 오른쪽 단추로 클릭하고 속성을 선택합니다. 대화형 로그온에 비즈니스용 Windows Hello 또는 스마트 카드를 사용해야 하는 사용자에 대해 로그온하는 동안 만료된 NTLM 비밀 롤링 사용 확인란을 선택합니다. 그런 다음 확인을 선택하여 이 변경을 적용합니다.

사용자가 특정 도메인에 가입된 디바이스로 제한될 때 네트워크 NTLM 허용

이제 사용자가 Windows Server 2016 DFL 이상의 특정 도메인 가입 디바이스로 제한된 경우 DC에서 네트워크 NTLM 허용을 지원할 수 있습니다. 이 기능은 Windows Server 2016보다 이전 운영 체제를 실행하는 DFL에서 사용할 수 없습니다.

이 설정을 구성하려면 인증 정책에서 사용자가 선택한 디바이스로 제한될 때 NTLM 네트워크 인증 허용을 선택합니다.

자세한 내용은 인증 정책 및 인증 정책 사일로를 참조 하세요.

Device Guard(코드 무결성)

Device Guard는 서버에서 어떤 코드를 실행할 수 있는지를 지정하는 정책을 만들어 커널 모드 코드 무결성(KMCI) 및 사용자 모드 코드 무결성(UMCI)를 제공합니다. Windows Defender Device Guard 소개: 가상화 기반 보안 및 코드 무결성 정책을 참조하세요.

Windows Defender

Windows Server 2016에 대한 Windows Defender 개요. Windows Server 맬웨어 방지 프로그램은 Windows Server 2016에서 기본적으로 설치되고 사용하도록 설정되지만 Windows Server 맬웨어 방지에 대한 사용자 인터페이스는 설치되지 않습니다. 그러나 Windows Server Antimalware는 맬웨어 방지 정의를 업데이트하고 사용자 인터페이스 없이 컴퓨터를 보호합니다. Windows Server Antimalware에 대한 사용자 인터페이스가 필요하면 운영 체제 설치 후 역할 및 기능 추가 마법사를 사용하여 설치할 수 있습니다.

제어 흐름 보호

제어 흐름 보호(CFG)는 메모리 손상 취약점에 대처하기 위해 만든 플랫폼 보안 기능입니다. 자세한 내용은 제어 흐름 보호를 참조하세요.

스토리지

Windows Server 2016의 스토리지 에는 소프트웨어 정의 스토리지 및 기존 파일 서버에 대한 새로운 기능과 향상된 기능이 포함되어 있습니다.

스토리지 공간 다이렉트

스토리지 공간 다이렉트는 로컬 스토리지가 있는 서버를 사용하여 확장 가능한 고가용성 스토리지를 구축하도록 지원합니다. 소프트웨어 정의 스토리지 시스템 배포 및 관리를 간소화하고, 이전에 공유 디스크가 있는 클러스터형 저장소 공간 사용할 수 없었던 SATA SSD 및 NVMe 디스크 디바이스와 같은 새 디스크 디바이스 클래스를 사용할 수 있습니다.

자세한 내용은 저장소 공간 Direct를 참조하세요.

스토리지 복제본

스토리지 복제본을 사용하면 재해 복구를 위해 서버 또는 클러스터 간에 스토리지 중립적인 블록 수준 동기 복제를 사용하도록 설정하고 사이트 간에 장애 조치(failover) 클러스터를 확장할 수 있습니다. 동기 복제를 사용하면 파일 시스템 수준에서 데이터가 손실되지 않고 크래시 일관성이 있는 볼륨을 사용하여 실제 사이트의 데이터를 미러링할 수 있습니다. 비동기 복제는 대도시 범위를 넘어 사이트를 확장합니다(데이터가 손실될 수도 있음).

자세한 내용은 스토리지 복제본을 참조하세요.

스토리지 서비스 품질(QoS)

이제 스토리지 QoS(서비스 품질)를 사용하여 중앙에서 엔드투엔드 스토리지 성능을 모니터링하고 Windows Server 2016의 Hyper-V 및 CSV 클러스터를 통해 관리 정책을 만들 수 있습니다.

자세한 내용은 스토리지 서비스 품질을 참조하세요.

데이터 중복 제거

Windows Server 2016에는 데이터 중복 제거를 위한 다음과 같은 새로운 기능이 포함되어 있습니다.

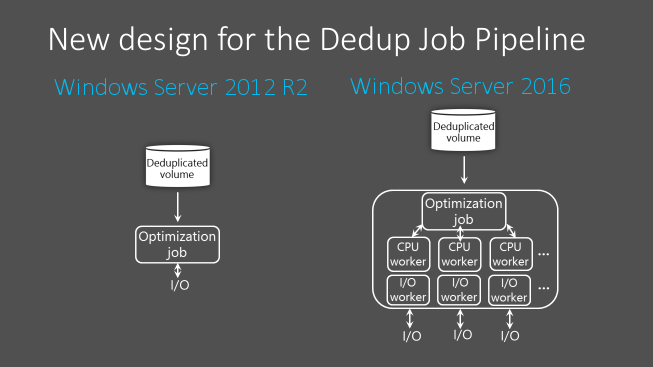

대규모 볼륨 지원

Windows Server 2016부터 데이터 중복 제거 작업 파이프라인은 이제 각 볼륨에 대해 많은 I/O 큐를 사용하여 여러 스레드를 병렬로 실행할 수 있습니다. 이렇게 변경하면 데이터를 여러 개의 작은 볼륨으로 나누어 이전에 가능했던 수준으로 성능이 향상됩니다. 이러한 최적화는 최적화 작업뿐만 아니라 모든 데이터 중복 제거 작업에 적용됩니다. 다음 다이어그램에서는 Windows Server 버전 간에 파이프라인이 어떻게 변경되었는지 보여 줍니다.

이러한 성능 향상으로 인해 Windows Server 2016에서 데이터 중복 제거는 최대 64TB의 볼륨에서 고성능을 제공합니다.

대용량 파일 지원

Windows Server 2016부터 데이터 중복 제거는 스트림 맵 구조 및 기타 개선 사항을 사용하여 최적화 처리량 및 액세스 성능을 향상합니다. 중복 제거 처리 파이프라인은 처음부터 다시 시작하는 대신 장애 조치(failover) 시나리오 후에 최적화를 다시 시작할 수도 있습니다. 이렇게 변경하면 최대 1TB의 파일 성능이 향상되어 관리자가 백업 워크로드와 연결된 대용량 파일과 같은 더 큰 워크로드에 중복 제거 절감을 적용할 수 있습니다.

Nano Server 지원

Nano Server는 Windows Server 2016의 헤드리스 배포 옵션으로, 훨씬 더 작은 시스템 리소스 공간이 필요하고, 훨씬 더 빠르게 시작하며, Windows Server Core 배포 옵션보다 더 적은 업데이트 및 다시 시작이 필요합니다. Nano 서버는 데이터 중복 제거도 완벽하게 지원합니다. Nano 서버에 대한 자세한 내용은 컨테이너 기본 이미지를 참조 하세요.

가상화된 백업 애플리케이션에 대한 간소화된 구성

Windows Server 2016부터 가상화된 백업 애플리케이션에 대한 데이터 중복 제거 시나리오가 크게 간소화되었습니다. 이 시나리오는 이제 미리 정의된 사용 유형 옵션입니다. 더 이상 중복 제거 설정을 수동으로 튜닝할 필요가 없으며 범용 파일 서버 및 VDI(가상 데스크톱 인프라)와 마찬가지로 볼륨에 중복 제거를 사용하도록 설정하기만 하면 됩니다.

클러스터 OS 롤링 업그레이드 지원

데이터 중복 제거를 실행하는 Windows Server 장애 조치(failover) 클러스터에는 Windows Server 2012 R2 및 Windows Server 2016 버전의 데이터 중복 제거를 실행하는 노드가 혼합되어 있을 수 있습니다. 이 혼합 모드 클러스터 기능은 클러스터 롤링 업그레이드 중에 중복 제거된 모든 볼륨에 대한 전체 데이터 액세스를 제공합니다. 이제 가동 중지 시간 없이 이전 버전의 Windows Server를 실행하는 클러스터에서 이후 버전의 데이터 중복 제거를 점진적으로 롤아웃할 수 있습니다.

이제 Hyper-V에서 롤링 업그레이드를 사용할 수도 있습니다. 롤링 Hyper-V 클러스터 업그레이드를 사용하면 이제 Windows Server 2019 또는 Windows Server 2016을 실행하는 노드를 Windows Server 2012 R2를 실행하는 노드가 있는 Hyper-V 클러스터에 추가할 수 있습니다. 이후 버전의 Windows Server를 실행하는 노드를 추가한 후 가동 중지 시간 없이 나머지 클러스터를 업그레이드할 수 있습니다. 클러스터는 클러스터의 모든 노드를 업그레이드하고 PowerShell에서 Update-ClusterFunctionalLevel을 실행하여 클러스터 작동 수준을 업데이트할 때까지 Windows Server 2012 R2 기능 수준에서 실행됩니다. 롤링 업그레이드 프로세스의 작동 방식에 대한 자세한 지침은 클러스터 운영 체제 롤링 업그레이드를 참조하세요.

참고 항목

Windows 10에서 Hyper-v 장애 조치 클러스터링을 지원 하지 않습니다.

SYSVOL 및 NETLOGON 연결에 대한 향상된 SMB 강화 기능

Windows 10 및 Windows Server 2016에서 Active Directory 도메인 Services에 대한 클라이언트 연결은 기본적으로 도메인 컨트롤러에서 SYSVOL 및 NETLOGON 공유를 사용했습니다. 이제 이러한 연결에는 Kerberos와 같은 서비스를 사용하는 SMB 서명 및 상호 인증이 필요합니다. SMB 서명 및 상호 인증을 사용할 수 없는 경우 Windows 10 또는 Windows Server 2016 컴퓨터는 도메인 기반 그룹 정책 및 스크립트를 처리하지 않습니다. 이 변경은 악의적인 중간 공격으로부터 디바이스를 보호합니다.

참고 항목

이러한 설정에 대한 레지스트리 값은 기본적으로 존재하지 않지만 그룹 정책 또는 다른 레지스트리 값을 편집하여 재정의할 때까지 강화 규칙이 계속 적용됩니다.

이러한 보안 향상에 대한 자세한 내용은 MS15-011: 그룹 정책의 취약성 및 MS15-011 및 MS15-014: 그룹 정책 강화를 참조하세요.

클라우드 폴더

Windows Server 2016 기능은 클라우드 폴더 서버가 Windows Server 2016을 실행하고 클라우드 폴더 클라이언트가 Windows 10인 경우 변경 알림이 향상되었습니다. 파일 변경 내용이 클라우드 폴더 서버에 동기화되면 서버는 이제 Windows 10 클라이언트에 즉시 알리고 파일 변경 내용을 동기화합니다.

ReFS

ReFS의 다음 반복은 다양한 워크로드를 사용하여 대규모 스토리지 배포를 지원하여 데이터에 대한 안정성, 복원력 및 확장성을 제공합니다.

ReFS는 다음과 같은 개선 사항을 도입합니다.

다음을 포함하여 더 빠른 성능과 향상된 스토리지 용량을 제공하는 새로운 스토리지 계층 기능:

성능 계층의 미러링과 용량 계층의 패리티를 사용하여 동일한 가상 디스크에 여러 복원력 유형이 있습니다.

드리프트 작업 집합에 대한 응답성이 향상되었습니다.

검사점 병합 작업과 같은

.vhdxVM 작업의 성능을 향상시키기 위한 블록 복제를 소개합니다.유출된 스토리지를 복구하고 중요한 손상으로부터 데이터를 회수하는 데 도움이 되는 새로운 ReFS 검사 도구입니다.

장애 조치(Failover) 클러스터링

Windows Server 2016에는 장애 조치(failover) 클러스터링 기능을 사용하여 단일 내결함성 클러스터로 그룹화된 여러 서버에 대한 많은 새로운 기능과 향상된 기능이 포함되어 있습니다.

클러스터 운영 체제 롤링 업그레이드

클러스터 운영 체제 롤링 업그레이드를 사용하면 관리자가 Hyper-V 또는 스케일 아웃 파일 서버 워크로드를 중지하지 않고도 클러스터 노드의 운영 체제를 Windows Server 2012 R2에서 Windows Server 2016으로 업그레이드할 수 있습니다. 이 기능을 사용하여 SLA(서비스 수준 계약)에 대한 가동 중지 시간 처벌을 방지할 수 있습니다.

자세한 내용은 클러스터 운영 체제 롤링 업그레이드를 참조하세요.

클라우드 감시

클라우드 감시는 중재 지점으로 Microsoft Azure를 활용하는 Windows Server 2016에서 새로운 유형의 장애 조치 클러스터 쿼럼 감시 기능입니다. 클라우드 감시는 다른 쿼럼 감시와 마찬가지로 투표를 받고 쿼럼 계산에 참여할 수 있습니다. 클러스터 쿼럼 구성 마법사를 사용하여 클라우드 감시를 쿼럼 감시로 구성할 수 있습니다.

자세한 내용은 장애 조치(failover) 클러스터에 대한 클라우드 감시 배포를 참조 하세요.

Virtual Machine 복원력

Windows Server 2016에는 컴퓨팅 클러스터의 클러스터 내 통신 문제를 줄이는 데 도움이 되는 향상된 VM(가상 머신) 컴퓨팅 복원력이 포함되어 있습니다. 이 향상된 복원력에는 다음 업데이트가 포함됩니다.

이제 다음 옵션을 구성하여 일시적인 실패 시 VM이 동작하는 방식을 정의할 수 있습니다.

복원력 수준은 배포에서 일시적인 오류를 처리하는 방법을 정의합니다.

복원 기간은 모든 VM이 격리된 실행이 허용되는 기간을 정의합니다.

비정상 노드는 격리되고 더 이상 클러스터에 조인할 수 없습니다. 이 기능은 비정상 노드가 다른 노드 및 전체 클러스터에 부정적인 영향을 주지 않도록 방지합니다.

컴퓨팅 복원력 기능에 대한 자세한 내용은 Windows Server 2016의 Virtual Machine Compute 복원력을 참조하세요.

Windows Server 2016 VM에는 일시적인 스토리지 오류를 처리하기 위한 새로운 스토리지 복원력 기능도 포함되어 있습니다. 향상된 복원력은 스토리지 중단 시 테넌트 VM 세션 상태를 유지하는 데 도움이 됩니다. VM이 기본 스토리지에서 연결을 끊으면 일시 중지되고 스토리지가 복구되기를 기다립니다. 일시 중지된 동안 VM은 스토리지 실패 시 실행 중인 애플리케이션의 컨텍스트를 유지합니다. VM과 스토리지 간의 연결이 복원되면 VM은 실행 상태로 돌아갑니다. 결과적으로 테넌트 컴퓨터의 세션 상태는 복구 시 유지됩니다.

새 스토리지 복원력 기능은 게스트 클러스터에도 적용됩니다.

진단 개선 사항

장애 조치(failover) 클러스터 문제를 진단하기 위해 Windows Server 2016에는 다음이 포함됩니다.

표준 시간대 정보 및 DiagnosticVerbose 로그와 같은 클러스터 로그 파일에 대한 몇 가지 향상된 기능을 통해 장애 조치(failover) 클러스터링 문제를 보다 쉽게 해결할 수 있습니다. 자세한 내용은 Windows Server 2016 장애 조치(failover) 클러스터 문제 해결 개선 사항 - 클러스터 로그를 참조 하세요.

새 유형의 활성 메모리 덤프는 VM에 할당된 대부분의 메모리 페이지를 필터링하여 memory.dmp 파일을 훨씬 더 작고 쉽게 저장하거나 복사할 수 있도록 합니다. 자세한 내용은 Windows Server 2016 장애 조치(failover) 클러스터 문제 해결 개선 사항 - 활성 덤프를 참조하세요.

사이트 인식 장애 조치(failover) 클러스터

Windows Server 2016에는 물리적 위치 또는 사이트에 따라 확장된 클러스터에서 그룹 노드를 사용하도록 설정하는 사이트 인식 장애 조치(failover) 클러스터가 포함되어 있습니다. 클러스터 사이트 인식은 장애 조치(failover) 동작, 배치 정책, 노드 간의 하트비트 및 쿼럼 동작과 같은 클러스터 수명 주기 동안 주요 작업을 향상시킵니다. 자세한 내용은 Windows Server 2016의 사이트 인식 장애 조치(failover) 클러스터를 참조하세요.

작업 그룹 및 다중 도메인 클러스터

Windows Server 2012 R2 이전 버전에서는 동일한 도메인에 가입된 멤버 노드 간에만 클러스터를 만들 수 있습니다. Windows Server 2016에는 이러한 장벽을 허물고 Active Directory 종속성 없이 장애 조치(failover) 클러스터를 만들 수 있는 기능이 도입되었습니다. 이제 다음 구성에서 장애 조치(failover) 클러스터를 만들 수 있습니다.

모든 노드가 동일한 도메인에 조인된 단일 도메인 클러스터입니다.

여러 도메인의 멤버인 노드가 있는 다중 도메인 클러스터

구성원 서버인 노드 또는 도메인에 가입되지 않은 작업 그룹이 있는 작업 그룹 클러스터.

자세한 내용은 Windows Server 2016의 작업 그룹 및 다중 도메인 클러스터를 참조 하세요.

가상 머신 부하 분산

Virtual Machine 부하 분산은 장애 조치(failover) 클러스터링의 새로운 기능으로, 클러스터의 노드 간에 VM 부하를 원활하게 분산합니다. 이 기능은 노드의 VM 메모리 및 CPU 사용률에 따라 과도하게 커밋된 노드를 식별합니다. 그런 다음, VM을 오버 커밋된 노드에서 사용 가능한 대역폭이 있는 노드로 실시간 마이그레이션합니다. 기능이 노드의 균형을 얼마나 적극적으로 조정하여 최적의 클러스터 성능과 사용률을 보장할 수 있습니다. 부하 분산은 Windows Server 2016 Technical Preview에서 기본적으로 사용하도록 설정됩니다. 그러나 SCVMM 동적 최적화를 사용하도록 설정하면 부하 분산을 사용할 수 없습니다.

Virtual Machine 시작 순서

가상 머신 시작 순서는 VM 및 클러스터의 다른 그룹에 대한 시작 순서 오케스트레이션을 도입하는 장애 조치(Failover) 클러스터링의 새로운 기능입니다. 이제 VM을 계층으로 그룹화한 다음, 다른 계층 간에 시작 순서 종속성을 만들 수 있습니다. 이러한 종속성은 도메인 컨트롤러 또는 유틸리티 VM과 같은 가장 중요한 VM이 먼저 시작되도록 합니다. 우선 순위가 낮은 계층의 VM은 시작에 대한 종속성이 있는 VM 이후에 시작되지 않습니다.

간소화된 SMB 다중 채널 및 다중 NIC 클러스터 네트워크

장애 조치(failover) 클러스터 네트워크는 더 이상 서브넷 또는 네트워크당 단일 NIC(네트워크 인터페이스 카드)로 제한되지 않습니다. SMB(간소화된 서버 메시지 블록) 다중 채널 및 다중 NIC 클러스터 네트워크를 사용하면 네트워크 구성이 자동으로 수행되고 서브넷의 모든 NIC를 클러스터 및 워크로드 트래픽에 사용할 수 있습니다. 이 향상된 기능을 통해 고객은 Hyper-V, SQL Server 장애 조치(failover) 클러스터 인스턴스 및 기타 SMB 워크로드에 대한 네트워크 처리량을 최대화할 수 있습니다.

자세한 내용은 간소화된 SMB 다중 채널 및 다중 NIC 클러스터 네트워크를 참조 하세요.

애플리케이션 개발

IIS(인터넷 정보 서비스) 10.0

Windows Server 2016의 IIS 10.0 웹 서버에서 제공하는 새로운 기능은 다음과 같습니다.

- 네트워킹 스택에서 HTTP/2 프로토콜을 지원하고 IIS 10.0과 통합되어 IIS 10.0 웹 사이트에서 지원되는 구성에 대한 HTTP/2 요청을 자동으로 제공할 수 있습니다. 이렇게 하면 HTTP/1.1을 통해 연결을 더욱 효율적으로 재사용하고 대기 시간을 줄이는 등 여러 기능을 향상시킬 수 있고 웹 페이지의 로드 시간을 개선할 수 있습니다.

- Nano 서버에서 IIS 10.0을 실행하고 관리할 수 있는 기능. Nano 서버의 IIS를 참조하세요.

- Wildcard Host Header를 지원하여 관리자가 도메인에 대한 웹 서버를 설정한 다음, 웹 서버에서 모든 하위 도메인에 대한 요청을 처리할 수 있게 합니다.

- IIS를 관리하기 위한 새로운 PowerShell 모듈(IISAdministration).

자세한 내용은 IIS를 참조 하세요.

MSDTC(Distributed Transaction Coordinator)

Microsoft Windows 10 및 Windows Server 2016에 다음과 같은 새로운 기능 세 개가 추가되었습니다.

Resource Manager Rejoin의 새 인터페이스는 오류로 인해 데이터베이스를 다시 시작한 후 리소스 관리자가 확실하지 않은 트랜잭션의 결과를 판단하는 데 사용될 수 있습니다. 자세한 내용은 IResourceManagerRejoinable::Rejoin을 참조하세요.

DSN 이름 제한은 256바이트에서 3,072바이트로 확대됩니다. 자세한 내용은 IDtcToXaHelperFactory::Create, IDtcToXaHelperSinglePipe::XARMCreate 또는 IDtcToXaMapper::RequestNewResourceManager를 참조하세요.

추적 기능이 향상되어 추적 로그 파일 이름에 이미지 파일 경로를 포함하도록 레지스트리 키를 설정하여 확인할 Tracelog 파일을 알 수 있습니다. MSDTC 추적 구성에 대한 자세한 내용은 Windows 기반 컴퓨터에서 MS DTC에 대한 진단 추적을 활성화하는 방법을 참조하세요.

DNS 서버

Windows Server 2016에는 DNS(도메인 이름 시스템) 서버에 대한 다음 업데이트가 포함되어 있습니다.

DNS 정책

DNS는 DNS 서버 DNS 쿼리에 응답 하는 방법을 지정 하는 정책을 구성할 수 있습니다. 클라이언트 IP 주소, 시간 및 기타 여러 매개 변수를 기반으로 DNS 응답을 구성할 수 있습니다. DNS 정책은 위치 인식 DNS, 트래픽 관리, 부하 분산, 분할 브레인 DNS 및 기타 시나리오를 사용하도록 설정할 수 있습니다. 자세한 내용은 DNS 정책 시나리오 가이드를 참조하세요.

RRL

DNS 서버에서 RRL(응답 속도 제한)을 사용하도록 설정하여 악의적인 시스템이 DNS 서버를 사용하여 DNS 클라이언트에 대한 DDoS(분산 서비스 거부) 공격을 시작하지 못하도록 할 수 있습니다. RRL은 DNS 서버가 한 번에 너무 많은 요청에 응답하지 않도록 방지하여 봇넷이 서버 작업을 중단하기 위해 여러 요청을 한 번에 보내는 시나리오 중에 이를 보호합니다.

있는지 지원

DNS 기반 DANE(명명된 엔터티 인증) 지원(RFC 6394 및 RFC 6698)을 사용하여 DNS 클라이언트가 DNS 서버에 호스트된 도메인 이름에 대해 인증서를 예상해야 하는 인증 기관을 지정할 수 있습니다. 이렇게 하면 악의적인 행위자가 DNS 캐시를 손상시키고 DNS 이름을 자체 IP 주소로 가리키는 중간 유형의 공격을 방지할 수 있습니다.

알 수 없는 레코드 지원

알 수 없는 레코드 기능을 사용하여 DNS 서버가 명시적으로 지원하지 않는 레코드를 추가할 수 있습니다. DNS 서버가 RDATA 형식을 인식하지 못하는 레코드는 알 수 없습니다. Windows Server 2016은 알 수 없는 레코드 형식(RFC 3597)을 지원하므로 이진 유선 형식으로 Windows DNS 서버 영역에 알 수 없는 레코드를 추가할 수 있습니다. Windows 캐싱 확인자는 알 수 없는 레코드 형식을 이미 처리할 수 있습니다. Windows DNS 서버는 알 수 없는 레코드에 대해 레코드별 처리를 수행하지 않지만 수신하는 쿼리에 대한 응답으로 보낼 수 있습니다.

IPv6 루트 힌트

이제 Windows DNS 서버에는 IANA(Internet Assigned Numbers Authority)에서 게시한 IPv6 루트 힌트가 포함됩니다. IPv6 루트 힌트를 지원하면 IPv6 루트 서버를 사용하여 이름 확인을 수행하는 인터넷 쿼리를 만들 수 있습니다.

Windows PowerShell 지원

Windows Server 2016에는 PowerShell에서 DNS를 구성하는 데 사용할 수 있는 새로운 명령이 포함되어 있습니다. 자세한 내용은 Windows Server 2016 DnsServer 모듈 및 Windows Server 2016 DnsClient 모듈을 참조하세요.

파일 기반 DNS에 대한 Nano 서버 지원

Nano 서버 이미지의 Windows Server 2016에서 DNS 서버를 배포할 수 있습니다. 이 배포 옵션은 파일 기반 DNS를 사용하는 경우에 사용할 수 있습니다. Nano 서버 이미지에서 DNS 서버를 실행하면 공간 감소, 빠른 부팅 및 최소한의 패치로 DNS 서버를 실행할 수 있습니다.

참고 항목

Active Directory 통합 DNS Nano 서버에 지원 되지 않습니다.

DNS 클라이언트

DNS 클라이언트 서비스는 이제 둘 이상의 네트워크 인터페이스가 있는 컴퓨터에 대해 향상된 지원을 제공합니다.

다중 홈 컴퓨터는 DNS 클라이언트 서비스 바인딩을 사용하여 서버 확인을 향상시킬 수도 있습니다.

특정 인터페이스에 구성된 DNS 서버를 사용하여 DNS 쿼리를 확인하는 경우 DNS 클라이언트는 쿼리를 보내기 전에 인터페이스에 바인딩합니다. 이 바인딩을 사용하면 DNS 클라이언트가 이름 확인이 수행되어야 하는 인터페이스를 지정하여 네트워크 인터페이스를 통해 애플리케이션과 DNS 클라이언트 간의 통신을 최적화할 수 있습니다.

사용 중인 DNS 서버가 NRPT(이름 확인 정책 테이블)의 그룹 정책 설정에 의해 지정된 경우 DNS 클라이언트 서비스는 지정된 인터페이스에 바인딩되지 않습니다.

참고 항목

Windows 10의 DNS 클라이언트 서비스에 대한 변경 내용은 Windows Server 2016 이상을 실행하는 컴퓨터에도 있습니다.

원격 데스크톱 서비스

RDS(원격 데스크톱 서비스)는 Windows Server 2016에 대해 다음과 같은 변경을 수행했습니다.

앱 호환성

RDS 및 Windows Server 2016은 많은 Windows 10 애플리케이션과 호환되어 실제 데스크톱과 거의 동일한 사용자 환경을 만듭니다.

Azure SQL Database

RD(원격 데스크톱) 연결 브로커는 이제 연결 상태 및 사용자 호스트 매핑과 같은 모든 배포 정보를 공유 Azure 구조적 쿼리 언어(SQL) 데이터베이스에 저장할 수 있습니다. 이 기능을 사용하면 SQL Server Always On 가용성 그룹을 사용하지 않고도 고가용성 환경을 사용할 수 있습니다. 자세한 내용은 원격 데스크톱 연결 브로커 고가용성 환경에 Azure SQL DB 사용을 참조하세요.

그래픽 개선 사항

Hyper-V에 대한 개별 디바이스 할당을 사용하면 호스트 컴퓨터의 GPU(그래픽 처리 장치)를 VM(가상 머신)에 직접 매핑할 수 있습니다. VM에서 제공할 수 있는 것보다 더 많은 GPU가 필요한 VM의 모든 애플리케이션은 매핑된 GPU를 대신 사용할 수 있습니다. 또한 OpenGL 4.4, OpenCL 1.1, 4K 해상도 및 Windows Server VM에 대한 지원을 포함하여 RemoteFX vGPU를 개선했습니다. 자세한 내용은 개별 디바이스 할당을 참조 하세요.

RD 연결 브로커 개선 사항

RD 연결 브로커가 사용자의 높은 로그인 요청 기간인 로그온 폭풍 중에 연결을 처리하는 방법을 개선했습니다. RD 연결 브로커는 이제 10,000개가 넘는 동시 로그인 요청을 처리할 수 있습니다. 또한 유지 관리 개선으로 서버를 다시 온라인 상태로 전환할 준비가 되면 신속하게 환경에 다시 추가할 수 있으므로 배포에서 유지 관리를 더 쉽게 수행할 수 있습니다. 자세한 내용은 향상된 원격 데스크톱 연결 브로커 성능을 참조 하세요.

RDP 10 프로토콜 변경

RDP(원격 데스크톱 프로토콜) 10은 이제 비디오와 텍스트 모두에서 최적화되는 H.264/AVC 444 코덱을 사용합니다. 이 릴리스에는 펜 원격 지원도 포함되어 있습니다. 이러한 새로운 기능을 사용하면 원격 세션이 로컬 세션처럼 느껴질 수 있습니다. 자세한 내용은 Windows 10 및 Windows Server 2016의 RDP 10 AVC/H.264 개선 사항을 참조하세요.

개인 세션 데스크톱

개인 세션 데스크톱은 클라우드에서 사용자 고유의 개인 데스크톱을 호스트할 수 있는 새로운 기능입니다. 관리 권한 및 전용 세션 호스트는 사용자가 로컬 데스크톱과 같은 원격 데스크톱을 관리하려는 호스팅 환경의 복잡성을 제거합니다. 자세한 내용은 개인 세션 데스크톱을 참조 하세요.

Kerberos 인증

Windows Server 2016에는 Kerberos 인증에 대한 다음 업데이트가 포함되어 있습니다.

공개 키 신뢰 기반 클라이언트 인증에 대한 KDC 지원

이제 KDC(키 배포 센터)에서 공개 키 매핑을 지원합니다. 계정에 대한 공개 키를 프로비전하는 경우 KDC는 해당 키를 사용하여 Kerberos PKInit를 명시적으로 지원합니다. 인증서 유효성 검사가 없으므로 Kerberos는 자체 서명된 인증서를 지원하지만 인증 메커니즘 보증을 지원하지 않습니다.

키 트러스트를 사용하도록 구성한 계정은 UseSubjectAltName 설정을 구성한 방법에 관계없이 키 신뢰만 사용합니다.

RFC 8070 PKInit Freshness 확장에 대한 Kerberos 클라이언트 및 KDC 지원

Windows 10 버전 1607 및 Windows Server 2016부터 Kerberos 클라이언트는 공개 키 기반 로그온에 RFC 8070 PKInit 새로 고침 확장을 사용할 수 있습니다. KDC는 기본적으로 PKInit 새로 고침 확장을 사용하지 않도록 설정하므로 사용하도록 설정하려면 도메인의 모든 DC에서 PKInit Freshness Extension KDC 관리 템플릿 정책에 대한 KDC 지원을 구성해야 합니다.

정책에는 도메인이 Windows Server 2016 DFL(도메인 기능 수준)에 있을 때 사용할 수 있는 다음과 같은 설정이 있습니다.

- 사용 안 함: KDC는 PKInit Freshness 확장을 제공하지 않으며 새로 고침을 확인하지 않고 유효한 인증 요청을 수락합니다. 사용자는 새 공개 키 ID SID를 받지 않습니다.

- 지원됨: Kerberos는 요청에 따라 PKInit Freshness 확장을 지원합니다. PKInit Freshness 확장을 사용하여 인증하는 Kerberos 클라이언트는 새 공개 키 ID SID를 받습니다.

- 필수: 성공적인 인증을 위해서는 PKInit Freshness 확장이 필요합니다. PKInit Freshness 확장을 지원하지 않는 Kerberos 클라이언트는 공개 키 자격 증명을 사용할 때 항상 실패합니다.

공개 키를 사용한 인증에 대한 도메인 가입 디바이스 지원

도메인에 가입된 디바이스가 Windows Server 2016 DC(도메인 컨트롤러)에 바인딩된 공개 키를 등록할 수 있는 경우 디바이스는 Windows Server 2016 DC에 Kerberos PKInit 인증을 사용하여 공개 키로 인증할 수 있습니다.

Windows Server 2016 도메인 컨트롤러에 등록된 바인딩된 퍼블릭 키가 있는 도메인 가입 디바이스는 이제 PKInit(초기 인증) 프로토콜을 위해 Kerberos 공개 키 암호화를 사용하여 Windows Server 2016 도메인 컨트롤러에 인증할 수 있습니다. 자세한 내용은 도메인에 가입된 디바이스 공개 키 인증을 참조하세요.

이제 KDC(키 배포 센터)는 Kerberos 키 트러스트를 사용하여 인증을 지원합니다.

자세한 내용은 키 신뢰 계정 매핑에 대한 KDC 지원을 참조 하세요.

Kerberos 클라이언트는 SPN(서비스 사용자 이름)에서 IPv4 및 IPv6 주소 호스트 이름을 허용합니다.

Windows 10 버전 1507 및 Windows Server 2016부터 SPN에서 IPv4 및 IPv6 호스트 이름을 지원하도록 Kerberos 클라이언트를 구성할 수 있습니다. 자세한 내용은 IP 주소에 대한 Kerberos 구성을 참조하세요.

SPN에서 IP 주소 호스트 이름에 대한 지원을 구성하려면 TryIPSPN 항목을 만듭니다. 이 항목은 기본적으로 레지스트리에 존재하지 않습니다. 다음 경로에 이 항목을 배치해야 합니다.

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters

항목을 만든 후 DWORD 값을 1로 변경합니다. 이 값이 구성되지 않은 경우 Kerberos는 IP 주소 호스트 이름을 시도하지 않습니다.

SpN이 Active Directory에 등록된 경우에만 Kerberos 인증이 성공합니다.

키 신뢰 계정 매핑에 대한 KDC 지원

도메인 컨트롤러는 이제 SAN 동작에서 기존 AltSecID 및 UPN(사용자 계정 이름)에 대한 키 신뢰 계정 매핑 및 대체를 지원합니다. UseSubjectAltName 변수를 다음 설정으로 구성할 수 있습니다.

변수를 0으로 설정하면 명시적 매핑이 필요합니다. 사용자는 Key Trust를 사용하거나 ExplicitAltSecID 변수를 설정해야 합니다.

변수를 기본값인 1로 설정하면 암시적 매핑이 가능합니다.

Windows Server 2016 이상에서 계정에 대한 키 트러스트를 구성하는 경우 KDC는 매핑에 KeyTrust를 사용합니다.

SAN에 UPN이 없는 경우 KDC는 매핑에 AltSecID를 사용하려고 시도합니다.

SAN에 UPN이 있는 경우 KDC는 매핑에 UPN을 사용하려고 시도합니다.

AD FS(Active Directory Federation Services)

Windows Server 2016용 AD FS에는 다음 업데이트가 포함되어 있습니다.

Microsoft Entra 다단계 인증으로 로그인

AD FS 2016은 Windows Server 2012 R2에서 AD FS의 MFA(다단계 인증) 기능을 기반으로 합니다. 이제 사용자 이름 또는 암호 대신 Microsoft Entra 다단계 인증 코드만 필요한 로그온을 허용할 수 있습니다.

Microsoft Entra 다단계 인증을 기본 인증 방법으로 구성하면 AD FS는 사용자에게 Azure Authenticator 앱의 사용자 이름 및 OTP(일회성 암호) 코드를 묻는 메시지를 표시합니다.

Microsoft Entra 다단계 인증을 보조 또는 추가 인증 방법으로 구성하는 경우 사용자는 기본 인증 자격 증명을 제공합니다. 사용자는 사용자 이름 및 암호, 스마트 카드 또는 사용자 또는 디바이스 인증서를 요청할 수 있는 Windows 통합 인증을 사용하여 로그인할 수 있습니다. 다음으로 텍스트, 음성 또는 OTP 기반 Microsoft Entra 다단계 인증 로그인과 같은 보조 자격 증명에 대한 프롬프트가 표시됩니다.

새로운 기본 제공 Microsoft Entra 다단계 인증 어댑터는 AD FS를 사용한 Microsoft Entra 다단계 인증을 위한 더 간단한 설정 및 구성을 제공합니다.

조직은 온-프레미스 Microsoft Entra 다단계 인증 서버 없이도 Microsoft Entra 다단계 인증을 사용할 수 있습니다.

인트라넷, 엑스트라넷 또는 액세스 제어 정책의 일부로 Microsoft Entra 다단계 인증을 구성할 수 있습니다.

AD FS를 사용한 Microsoft Entra 다단계 인증에 대한 자세한 내용은 AD FS 2016 및 Microsoft Entra 다단계 인증 구성을 참조하세요.

규격 디바이스에서 암호 없는 액세스

AD FS 2016은 이전 디바이스 등록 기능을 기반으로 하여 준수 상태에 따라 디바이스에서 로그온 및 액세스 제어를 사용하도록 설정합니다. 사용자는 디바이스 자격 증명을 사용하여 로그온할 수 있으며, AD FS는 디바이스 특성이 변경될 때마다 규정 준수를 다시 평가하여 정책이 적용되는지 확인합니다. 이 기능을 사용하면 다음 정책을 사용할 수 있습니다.

관리 및/또는 규정을 준수하는 디바이스에서만 Access를 사용하도록 설정합니다.

관리 및/또는 규정을 준수하는 디바이스에서만 엑스트라넷 액세스를 사용하도록 설정합니다.

관리되지 않거나 규정을 준수하지 않는 컴퓨터에 대해 다단계 인증이 필요합니다.

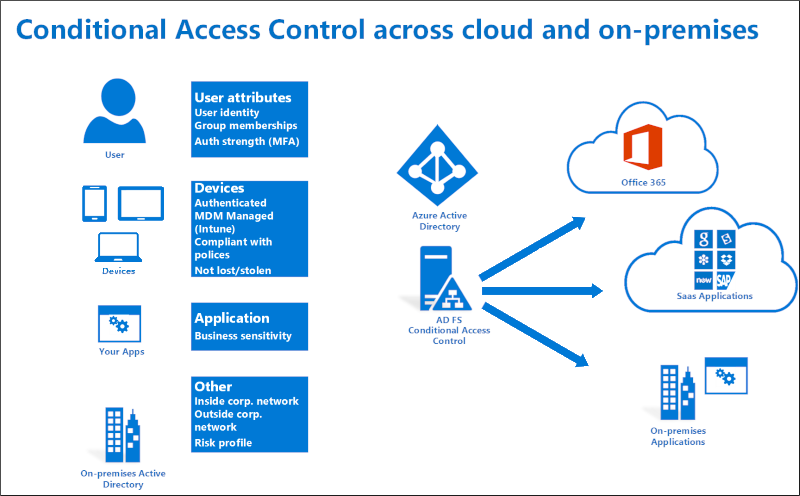

AD FS는 하이브리드 시나리오에서 조건부 액세스 정책의 온-프레미스 구성 요소를 제공합니다. 클라우드 리소스에 대한 조건부 액세스를 위해 Azure AD에 디바이스를 등록하는 경우 AD FS 정책에 디바이스 ID를 사용할 수도 있습니다.

클라우드에서 디바이스 기반 조건부 액세스를 사용하는 방법에 대한 자세한 내용은 Azure Active Directory 조건부 액세스를 참조 하세요.

AD FS에서 디바이스 기반 조건부 액세스를 사용하는 방법에 대한 자세한 내용은 AD FS 및 AD FS의 액세스 제어 정책을 사용하여 디바이스 기반 조건부 액세스 계획을 참조하세요.

비즈니스용 Windows Hello로 로그인

Windows 10 디바이스는 Windows Hello 및 비즈니스용 Windows Hello 도입하여 사용자 암호를 PIN 입력, 지문과 같은 생체 인식 제스처 또는 얼굴 인식과 같은 사용자의 제스처로 보호되는 강력한 디바이스 바인딩 사용자 자격 증명으로 대체합니다. Windows Hello를 사용하면 사용자는 암호를 요구하지 않고 인트라넷 또는 엑스트라넷에서 AD FS 애플리케이션에 로그인할 수 있습니다.

조직에서 비즈니스용 Windows Hello 사용하는 방법에 대한 자세한 내용은 조직에서 비즈니스용 Windows Hello 사용을 참조하세요.

최신 인증

AD FS 2016은 Windows 10 및 최신 iOS 및 Android 디바이스 및 앱에 더 나은 사용자 환경을 제공하는 최신 프로토콜을 지원합니다.

자세한 내용은 개발자용 AD FS 시나리오를 참조 하세요.

몰라도 액세스 제어 정책 구성 클레임 규칙 언어

이전에는 AD FS 관리자가 AD FS 클레임 규칙 언어를 사용하여 정책을 구성해야 했기 때문에 정책을 구성하고 유지 관리하기가 어려웠습니다. 액세스 제어 정책을 사용하면 관리자가 기본 제공 템플릿을 사용하여 공통 정책을 적용할 수 있습니다. 예를 들어 템플릿을 사용하여 다음 정책을 적용할 수 있습니다.

인트라넷 액세스만 허용합니다.

모든 사용자를 허용하고 엑스트라넷에서 MFA를 요구합니다.

모든 사용자를 허용하고 특정 그룹의 MFA를 요구합니다.

템플릿은 쉽게 사용자 지정할 수 있습니다. 추가 예외 또는 정책 규칙을 적용할 수 있으며 일관된 정책 적용을 위해 하나 이상의 애플리케이션에 이러한 변경 내용을 적용할 수 있습니다.

자세한 내용은 AD FS의 액세스 제어 정책을 참조 하세요.

비 AD LDAP 디렉터리에 대해 로그온 사용

많은 조직에서 Active Directory와 타사 디렉터리를 결합합니다. LDAP(Lightweight Directory Access Protocol) v3 규격 디렉터리에 저장된 사용자를 인증하기 위한 AD FS 지원은 이제 다음 시나리오에서 AD FS를 사용할 수 있습니다.

타사, LDAP v3 규격 디렉터리에 있는 사용자.

구성된 Active Directory 양방향 트러스트가 없는 Active Directory 포리스트의 사용자입니다.

AD LDS(Active Directory Lightweight Directory Services)의 사용자입니다.

자세한 내용은 Configure AD FS to authenticate users stored in LDAP directories를 참조하세요.

로그인 환경 AD FS 애플리케이션에 대 한 사용자 지정

이전에 Windows Server 2012 R2의 AD FS는 애플리케이션당 텍스트 기반 콘텐츠의 하위 집합을 사용자 지정하는 기능과 함께 모든 신뢰 당사자 애플리케이션에 대한 일반적인 로그온 환경을 제공했습니다. Windows Server 2016 뿐만 아니라 메시지를 하지만 이미지, 애플리케이션별 로고 및 웹 테마를 지정할 수 있습니다. 또한 새로운 사용자 지정 웹 테마를 만들고 신뢰 당사자별로 이러한 테마를 적용할 수 있습니다.

자세한 내용은 AD FS 사용자 로그인 사용자 지정을 참조 하세요.

더 쉽게 관리 관리에 대 한 감사 간소화

이전 버전의 AD FS에서는 단일 요청이 많은 감사 이벤트를 생성할 수 있습니다. 로그인 또는 토큰 발급 활동에 대한 관련 정보는 종종 여러 감사 이벤트에 걸쳐 없거나 분산되어 문제를 진단하기 어렵게 만듭니다. 결과적으로 감사 이벤트는 기본적으로 해제되었습니다. 그러나 AD FS 2016에서는 감사 프로세스가 더 간소화되고 관련 정보를 더 쉽게 찾을 수 있습니다. 자세한 내용은 Windows Server 2016에서 AD FS에 대한 향상된 감사 기능을 참조하세요.

Confederations에 참가 하기 위해 SAML 2.0와의 상호 운용성 향상

AD FS 2016에는 여러 엔터티가 포함된 메타데이터를 기반으로 트러스트를 가져오는 지원을 포함하여 더 많은 SAML 프로토콜 지원이 포함되어 있습니다. 이 변경을 통해 InCommon 페더레이션 및 eGov 2.0 표준을 준수하는 다른 구현과 같은 연맹에 참여하도록 AD FS를 구성할 수 있습니다.

자세한 내용은 SAML 2.0과의 상호 운용성 향상을 참조 하세요.

페더레이션된 Microsoft 365 사용자를 위한 간소화된 암호 관리

AD FS가 보호되는 신뢰 당사자 트러스트 또는 애플리케이션에 암호 만료 클레임을 보내도록 구성할 수 있습니다. 이러한 클레임이 표시되는 방식은 애플리케이션마다 다릅니다. 예를 들어, 신뢰 당사자로 Office 365를 통해 업데이트 하도록 구현 Exchange 및 Outlook 곧에-수-만료 된 암호의 페더레이션된 사용자에 게 알려야 합니다.

자세한 내용은 암호 만료 클레임을 보내도록 AD FS 구성을 참조 하세요.

Windows Server 2012 r 2에서 AD FS에서 Windows Server 2016에서 AD FS로 이동 하는 것이 더 쉽습니다.

이전에는 새 버전의 AD FS로 마이그레이션하려면 구성 설정을 Windows Server 팜에서 새 병렬 서버 팜으로 내보내야 했습니다. Windows Server 2016의 AD FS를 사용하면 병렬 서버 팜이 있어야 하는 요구 사항을 제거하여 프로세스를 더 쉽게 만들 수 있습니다. Windows Server 2012 R2 서버 팜에 Windows Server 2016 서버를 추가하면 새 서버는 Windows Server 2012 R2 서버처럼 동작합니다. 업그레이드할 준비가 되었으며 이전 서버를 제거한 경우 운영 수준을 Windows Server 2016으로 변경할 수 있습니다. 자세한 내용은 Windows Server 2016에서 AD FS로 업그레이드를 참조하세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기