Noklusējuma vides drošināšana

Katram darbiniekam jūsu organizācijā ir piekļuve noklusējuma Power Platform videi. Kā administratoram Power Platform jums ir jāapsver veidi, kā nodrošināt šo vidi, vienlaikus saglabājot tās pieejamību veidotāju personīgās produktivitātes vajadzībām. Šajā rakstā ir sniegti ieteikumi.

Administratora lomu piešķiršana saprātīgi

Apsveriet, vai administratora lietotājiem ir nepieciešama administratora Power Platform loma. Vai vides administrators vai sistēmas administratora loma būtu piemērotāka? Jebkurā gadījumā ierobežojiet jaudīgāko Power Platform administratora lomu tikai dažiem lietotājiem. Uzziniet vairāk par vides administrēšanu Power Platform .

Saziņas nolūks

Viens no galvenajiem izcilības centra (CoE) komandas izaicinājumiem Power Platform ir informēt par noklusējuma vides paredzētajiem lietojumiem. Šeit ir daži ieteikumi.

Noklusējuma vides pārdēvēšana

Noklusējuma vide tiek izveidota ar nosaukumu TenantName (default). Varat mainīt vides nosaukumu uz kaut ko aprakstošāku, piemēram , Personiskās produktivitātes vide, lai skaidri norādītu nolūku.

Centrmezgla Power Platform izmantošana

Centrmezgls Microsoft Power Platform SharePoint ir saziņas vietnes veidne. Tas nodrošina sākumpunktu centrālajam informācijas avotam veidotājiem par to, kā jūsu organizācija izmanto Power Platform. Sākuma saturs un lapu veidnes ļauj viegli piedāvāt veidotājiem tādu informāciju kā:

- Personiskās produktivitātes lietošanas gadījumi

- Kā veidot programmas un plūsmas

- Kur veidot programmas un plūsmas

- Kā sazināties ar izcilības centru atbalsta komandu

- Noteikumi par integrāciju ar ārējiem pakalpojumiem

Pievienojiet saites uz citiem iekšējiem resursiem, kas jūsu veidotājiem varētu būt noderīgi.

Koplietošanas ierobežošana ar visiem lietotājiem

Veidotāji var kopīgot savas lietotnes ar citiem atsevišķiem lietotājiem un drošības grupām. Pēc noklusējuma koplietošana ar visu organizāciju vai ikvienu lietotāju ir atspējota. Apsveriet iespēju izmantot plaši izmantotu programmu izstrādes procesu, lai īstenotu šādas politikas un prasības:

- Drošības pārskata politika

- Uzņēmējdarbības pārskatu politika

- Lietojumprogrammas dzīves cikla pārvaldības (ALM) prasības

- Lietotāja pieredze un zīmolrades prasības

Līdzeklis Kopīgot ar visiem pēc noklusējuma ir atspējots Power Platform. Ieteicams saglabāt šo iestatījumu atspējotu, lai ierobežotu audekla programmu pārmērīgu ekspozīciju ar neparedzētiem lietotājiem. Jūsu organizācijas grupā Ikviens ir visi lietotāji, kas jebkad ir pieteikušies jūsu nomniekā, tostarp viesi un iekšējie dalībnieki. Tie nav tikai visi jūsu nomnieka iekšējie darbinieki. Turklāt grupas Ikviens dalību nevar ne rediģēt, ne skatīt. Lai uzzinātu vairāk par grupu Ikviens , dodieties uz /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone.

Ja vēlaties kopīgot saturu ar visiem iekšējiem darbiniekiem vai lielu personu grupu, apsveriet iespēju kopīgot saturu ar esošu šo dalībnieku drošības grupu vai izveidot drošības grupu un kopīgot savu programmu ar šo drošības grupu.

Ja opcija Koplietot ar ikvienu ir atspējota, tikai neliela administratoru grupa var koplietot lietojumprogrammu ar visiem vides lietotājiem. Ja esat administrators, varat palaist tālāk norādīto PowerShell komandu, ja nepieciešams iespējot koplietošanu ar ikvienu.

Vispirms atveriet PowerShell kā administratoru un piesakieties savā Power Apps kontā, palaižot šo komandu.

Add-PowerAppsAccountPalaidiet cmdlet komandu Get-TenantSettings, lai iegūtu savas organizācijas nomnieka iestatījumu sarakstu kā objektu.

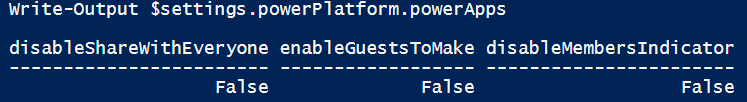

Objektā

powerPlatform.PowerAppsir trīs karogi:

Palaidiet tālāk norādītās PowerShell komandas, lai iegūtu iestatījumu objektu, un iestatiet mainīgo disableShareWithEveryone uz $false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falsePalaidiet

Set-TenantSettingscmdlet komandu ar iestatījumu objektu, lai ļautu veidotājiem koplietot savas programmas ar visiem nomnieka dalībniekiem.Set-TenantSettings $settingsLai atspējotu koplietošanu ar ikvienu, veiciet tās pašas darbības, bet iestatiet

$settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Datu zuduma novēršanas politikas izveide

Vēl viens veids, kā nodrošināt noklusējuma vidi, ir izveidot tai datu zuduma novēršanas (DLP) politiku . DLP politikas ieviešana ir īpaši svarīga noklusējuma videi, jo tai var piekļūt visi jūsu organizācijas darbinieki. Tālāk ir sniegti daži ieteikumi, kas palīdzēs īstenot politiku.

DLP pārvaldības ziņojuma pielāgošana

Pielāgojiet kļūdas ziņojumu, kas tiek parādīts, ja veidotājs izveido programmu, kas pārkāpj jūsu organizācijas DLP politiku. Novirziet veidotāju uz savas organizācijas centrmezglu Power Platform un norādiet izcilības centru darba grupas e-pasta adresi.

Tā kā izcilības centru komanda laika gaitā pilnveido DLP politiku, iespējams, netīšām salauzīsit dažas lietotnes. Pārliecinieties, vai DLP politikas pārkāpuma ziņojumā ir kontaktinformācija vai saistīt uz papildinformāciju, lai veidotājiem nodrošinātu turpmāko rīcību.

Izmantojiet šīs PowerShell cmdlet komandas, lai pielāgotu pārvaldības politikas ziņojumu:

| Komanda | Apraksts |

|---|---|

| Set-PowerAppDlpErrorSettings | Pārvaldības ziņojuma iestatīšana |

| Set-PowerAppDlpErrorSettings | Ziņojums par pārvaldības atjaunināšanu |

Jaunu savienotāju bloķēšana noklusējuma vidē

Pēc noklusējuma visi jaunie savienotāji tiek ievietoti jūsu DLP politikas grupā Nonbusiness. Jūs vienmēr varat mainīt noklusējuma grupu uz Biznesa vai Bloķēta. DLP politikai, kas tiek lietota noklusējuma videi, ieteicams konfigurēt bloķēto grupu kā noklusējumu, lai nodrošinātu, ka jaunie savienotāji paliek nelietojami, kamēr tos nav pārskatījis kāds no jūsu administratoriem.

Ierobežojiet veidotājus ar iepriekš iebūvētiem savienotājiem

Ierobežojiet veidotājus tikai ar pamata, neatbloķējamiem savienotājiem, lai novērstu piekļuvi pārējiem.

Pārvietojiet visus savienotājus, kurus nevar bloķēt, uz biznesa datu grupu.

Pārvietojiet visus savienotājus, kurus var bloķēt, uz bloķēto datu grupu.

Pielāgotu savienotāju ierobežošana

Pielāgotie savienotāji integrē programmu vai plūsmu ar pašmāju pakalpojumu. Šie pakalpojumi ir paredzēti tehniskiem lietotājiem, piemēram, izstrādātājiem. Tā ir laba ideja, lai samazinātu jūsu organizācijas izveidoto API nospiedumu, ko var izsaukt no programmām vai plūsmām noklusējuma vidē. Lai neļautu veidotājiem izveidot un izmantot pielāgotus savienotājus API noklusējuma vidē, izveidojiet kārtulu, lai bloķētu visus URL modeļus.

Lai ļautu veidotājiem piekļūt dažiem API (piemēram, pakalpojumam, kas atgriež uzņēmuma brīvdienu sarakstu), konfigurējiet vairākas kārtulas, kas klasificē dažādus URL modeļus biznesa un ar uzņēmējdarbību nesaistītās datu grupās. Pārliecinieties, vai savienojumi vienmēr izmanto HTTPS protokolu. Uzziniet vairāk par DLP politiku pielāgotiem savienotājiem.

Droša integrācija ar Exchange

Outlook Office 365 savienotājs ir viens no standarta savienotājiem, ko nevar bloķēt. Tas ļauj veidotājiem sūtīt, dzēst un atbildēt uz e-pasta ziņojumiem pastkastēs, kurām viņi var piekļūt. Risks, ko rada šis savienotājs, ir arī viena no tā visspēcīgākajām iespējām — iespēja nosūtīt e-pasta ziņojumu. Piemēram, veidotājs var izveidot plūsmu, kas sūta e-pasta ziņojumu.

Jūsu organizācijas Exchange administrators Exchange serverī var iestatīt kārtulas, lai novērstu e-pasta ziņojumu sūtīšanu no programmām. Ir iespējams arī izslēgt konkrētas plūsmas vai programmas no kārtulām, kas iestatītas, lai bloķētu izejošos e-pasta ziņojumus. Varat apvienot šīs kārtulas ar atļauto e-pasta adrešu sarakstu, lai nodrošinātu, ka e-pasta ziņojumus no programmām un plūsmām var sūtīt tikai no nelielas pastkastu grupas.

Kad programma vai plūsma nosūta e-pasta ziņojumu, izmantojot Office 365 Outlook savienotāju, tā ziņojumā ievieto noteiktas SMTP galvenes. Varat izmantot rezervētās frāzes galvenēs, lai noteiktu, vai e-pasta ziņojuma izcelsme ir plūsma vai programma.

SMTP galvene, kas ievietota e-pasta ziņojumā, kas nosūtīts no plūsmas, izskatās šādi:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Galvenes detalizētā informācija

Šajā tabulā ir aprakstītas vērtības, kas var tikt parādītas x-ms-mail-lietojumprogrammas galvenē atkarībā no izmantotā pakalpojuma:

| Service | vērtība |

|---|---|

| Power Automate | Microsoft Power Automate; Lietotāja aģents: azure-logic-apps/1.0 (darbplūsmas <GUID;> versijas <numurs>) Microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; Lietotājs-aģents: PowerApps/ (; AppName= <lietotnes nosaukums>) |

Šajā tabulā ir aprakstītas vērtības, kas var tikt parādītas x-ms-mail-operācijas tipa galvenē atkarībā no veiktās darbības:

| vērtība | Apraksts |

|---|---|

| Atbilde | Atbildes e-pasta operācijām |

| Uz priekšu | Pārsūtīšanas e-pasta operācijām |

| Sūtīt | Lai nosūtītu e-pasta operācijas, tostarp SendEmailWithOptions un SendApprovalEmail |

X-ms-mail-environment-id galvenē ir vides ID vērtība. Šīs galvenes klātbūtne ir atkarīga no produkta, kuru izmantojat:

- In Power Apps, tas vienmēr ir klāt.

- Turklāt Power Automate tas ir pieejams tikai savienojumos, kas izveidoti pēc 2020. gada jūlija.

- Logic Apps. gadā tas nekad nav klāt.

Potenciālās Exchange kārtulas noklusējuma videi

Tālāk ir norādītas dažas e-pasta darbības, kuras, iespējams, vēlēsities bloķēt, izmantojot Exchange kārtulas.

Bloķējiet izejošos e-pasta ziņojumus ārējiem adresātiem: bloķējiet visus izejošos e-pasta ziņojumus, kas tiek sūtīti ārējiem adresātiem no Power Automate un Power Apps. Šī kārtula neļauj veidotājiem sūtīt e-pasta ziņojumus partneriem, piegādātājiem vai klientiem no viņu programmām vai plūsmām.

Bloķēt izejošo pārsūtīšanu: bloķējiet visus izejošos e-pasta ziņojumus, kas tiek pārsūtīti ārējiem adresātiem no Power Automate atļautā pastkastu saraksta, ja Power Apps sūtītājs nav iekļauts atļautajā pastkastu sarakstā. Šī kārtula neļauj veidotājiem izveidot plūsmu, kas ienākošos e-pasta ziņojumus automātiski pārsūta ārējam adresātam.

Izņēmumi, kas jāņem vērā, izmantojot e-pasta bloķēšanas kārtulas

Tālāk ir norādīti daži iespējamie Exchange kārtulu izņēmumi, lai bloķētu e-pastu un palielinātu elastību.

Konkrētu programmu un plūsmu atbrīvošana: iepriekš ieteiktajām kārtulām pievienojiet izņēmumu sarakstu, lai apstiprinātās programmas vai plūsmas varētu nosūtīt e-pasta ziņojumus ārējiem adresātiem.

Organizācijas līmeņa atļauju saraksts: šādā gadījumā ir lietderīgi pārvietot risinājumu uz īpašu vidi. Ja izejošie e-pasta ziņojumi ir jāsūta vairākām plūsmām vidē, varat izveidot vispārēju izņēmuma kārtulu, lai atļautu izejošos e-pasta ziņojumus no šīs vides. Veidotāja un administratora atļaujai šajā vidē jābūt stingri kontrolētai un ierobežotai.

Papildinformāciju par to, kā iestatīt atbilstošās eksfiltrācijas kārtulas saistītajai e-pasta datplūsmai Power Platform , skatiet rakstā E-pasta eksfiltrācijas vadīklas savienotājiem.

Lietojiet starpīrnieku izolāciju

Power Platform ir savienotāju sistēma, kuras Microsoft Entra pamatā ir tas, kas ļauj autorizētiem Microsoft Entra lietotājiem savienot programmas un plūsmas ar datu krātuvēm. Nomnieku izolēšana regulē datu pārvietošanu no Microsoft Entra pilnvarotiem datu avotiem uz nomnieku un no tā.

Nomnieku izolēšana tiek lietots nomnieka līmenī un ietekmē visas nomnieka vides, tostarp noklusējuma vidi. Tā kā visi darbinieki ir veidotāji noklusējuma vidē, stabilas nomnieku izolēšana politikas konfigurēšana ir ļoti svarīga, lai nodrošinātu vidi. Ieteicams skaidri konfigurēt nomniekus, ar kuriem jūsu darbinieki var izveidot savienojumu. Uz visiem pārējiem nomniekiem būtu jāattiecina noklusējuma kārtulas, kas bloķē gan ienākošo, gan izejošo datu plūsmu.

Power Platform nomnieku izolēšana atšķiras no Microsoft Entra ID mēroga nomnieka ierobežojums. Tas neietekmē Microsoft Entra uz ID balstītu piekļuvi ārpus tās Power Platform. Tas darbojas tikai savienotājiem, kas izmanto Microsoft Entra uz ID balstītu autentifikāciju, piemēram Office 365 , Outlook un SharePoint savienotājiem.

Skatiet arī:

Ierobežot starpnomnieku ienākošo un izejošo piekļuvi (priekšskatījums)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps. Administrācija.PowerShell)