Siden for e-postenhet i Microsoft Defender for Office 365

Tips

Visste du at du kan prøve funksjonene i Microsoft Defender XDR for Office 365 Plan 2 gratis? Bruk den 90-dagers prøveversjonen av Defender for Office 365 på Microsoft Defender portalens prøvehub. Lær om hvem som kan registrere deg og prøveabonnementer på Prøv Microsoft Defender for Office 365.

Microsoft 365-organisasjoner som har Microsoft Defender for Office 365 inkludert i abonnementet eller kjøpt som tillegg, har siden for e-postenhet. E-postenhetssiden i Microsoft Defender-portalen inneholder svært detaljert informasjon om en e-postmelding og eventuelle relaterte enheter.

Denne artikkelen forklarer informasjon og handlinger på enhetssiden for e-post.

Tillatelser og lisensiering for siden for e-postenhet

Hvis du vil bruke enhetssiden for e-post, må du være tilordnet tillatelser. Tillatelsene og lisensieringen er de samme som Trusselutforsker (Explorer) og Sanntidsregistreringer. Hvis du vil ha mer informasjon, kan du se Tillatelser og lisensiering for Trusselutforsker og Sanntidsregistreringer.

Her finner du siden for e-postenhet

Det finnes ingen direkte koblinger til siden for e-postenhet fra de øverste nivåene i Defender-portalen. I stedet ![]() er handlingen Åpne e-postenhet tilgjengelig øverst i undermenyen for e-postdetaljer i mange Defender for Office 365 funksjoner. Denne undermenyen for e-postdetaljer kalles sammendragspanelet for e-post, og inneholder et oppsummert delsett av informasjonen på siden for e-postenhet. E-postsammendragspanelet er identisk på tvers av Defender for Office 365 funksjoner. Hvis du vil ha mer informasjon, kan du se delen Om sammendragspanelet for e-post senere i denne artikkelen.

er handlingen Åpne e-postenhet tilgjengelig øverst i undermenyen for e-postdetaljer i mange Defender for Office 365 funksjoner. Denne undermenyen for e-postdetaljer kalles sammendragspanelet for e-post, og inneholder et oppsummert delsett av informasjonen på siden for e-postenhet. E-postsammendragspanelet er identisk på tvers av Defender for Office 365 funksjoner. Hvis du vil ha mer informasjon, kan du se delen Om sammendragspanelet for e-post senere i denne artikkelen.

E-postsammendrag-panelet med ![]() handlingen Åpne e-postenhet er tilgjengelig på følgende plasseringer:

handlingen Åpne e-postenhet er tilgjengelig på følgende plasseringer:

Fra avansert jakt-siden på https://security.microsoft.com/v2/advanced-hunting: Klikk NetworkMessageId-verdien for en oppføring i tabellen i resultater-fanen i en e-postrelatert spørring.

*Fra Varsler-siden på https://security.microsoft.com/alerts: Hvis du vil ha varsler med gjenkjenningskildeverdienMDO eller produktnavnverdienMicrosoft Defender for Office 365, velger du oppføringen ved å klikke på verdien for varselnavnet. Velg meldingen fra Meldinger-listedelen på varseldetaljersiden som åpnes.

Fra statusrapporten trusselbeskyttelse på https://security.microsoft.com/reports/TPSEmailPhishReportATP:

- Velg Vis data via e-post > phish og noen av de tilgjengelige diagramfordelingsvalgene . Merk oppføringen i detaljtabellen under diagrammet ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen ved siden av den første kolonnen.

- Velg Vis data etter skadelig e-post > og eventuelle tilgjengelige diagramfordelingsvalg. Merk oppføringen i detaljtabellen under diagrammet ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen ved siden av den første kolonnen.

- Velg Vis data via e-postsøppel > og hvilke som helst av de tilgjengelige diagramfordelingsvalgene. Merk oppføringen i detaljtabellen under diagrammet ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen ved siden av den første kolonnen.

Fra Explorer-siden på https://security.microsoft.com/threatexplorerv3 (Trusselutforsker) eller fra oppdagelsessiden i sanntid på https://security.microsoft.com/realtimereportsv3. Bruk én av følgende metoder:

- Kontroller at Alle e-post-visningen er valgt > i Trusselutforsker, bekreft at fanen E-post (visning) i detaljområdet er valgt > , klikk emneverdien i en oppføring.

- Velg Malware-visningen> i Trusselutforsker eller Sanntidsregistrering, bekreft at E-post-fanen (visning) i detaljområdet er valgt > , klikk emneverdien i en oppføring.

- I Trusselutforsker eller Sanntidsgjenkjenning velger du Phish-visningen> for å bekrefte at E-post-fanen (visning) i detaljområdet er valgt > , klikk emneverdien i en oppføring.

Velg hendelsen fra Hendelser-siden på https://security.microsoft.com/incidents: For hendelser med produktnavnverdienMicrosoft Defender for Office 365 velger du hendelsen ved å klikke hendelsesnavnverdien. Velg fanen Bevis og svar (visning) på siden med hendelsesdetaljer som åpnes. I fanen Alle bevis og enhetstypeverdienE-post eller E-post-fanen merker du oppføringen ved å klikke hvor som helst i raden annet enn avmerkingsboksen.

Velg en oppføring fra karantenesiden på https://security.microsoft.com/quarantine: Kontroller at fanen E-post er valgt > , ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen.

Fra siden Innsendinger på https://security.microsoft.com/reportsubmission:

- Velg en oppføring i E-post-fanen> ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen.

- Velg en oppføring i den rapporterte brukerfanen> ved å klikke hvor som helst i raden bortsett fra avmerkingsboksen.

Hva er på enhetssiden for e-post

Detaljruten på venstre side av siden inneholder skjulbare inndelinger med detaljer om meldingen. Disse inndelingene forblir konstante så lenge du er på siden. De tilgjengelige inndelingene er:

Koder-inndelingen . Viser eventuelle brukerkoder (inkludert prioritetskonto) som er tilordnet til avsendere eller mottakere. Hvis du vil ha mer informasjon om brukerkoder, kan du se Brukerkoder i Microsoft Defender for Office 365.

Inndeling for oppdagingsdetaljer :

Opprinnelige trusler

Opprinnelig leveringssted:

- Slettede elementer-mappen

- Falt

- Levert mislyktes

- Innboksmappe

- Søppelpost-mappe

- Eksterne

- Karantene

- Ukjent

Nyeste trusler

Siste leveringsplassering: Plasseringen av meldingen etter systemhandlinger på meldingen (for eksempel ZAP) eller administratorhandlinger på meldingen (for eksempel Flytt til slettede elementer). Brukerhandlinger i meldingen (for eksempel sletting eller arkivering av meldingen) vises ikke, så denne verdien garanterer ikke gjeldende plassering av meldingen.

Tips

Det finnes scenarioer der den opprinnelige leveringsplasseringen/nyeste leveringsplassering og/eller leveringshandlingen har verdien Ukjent. Eksempel:

- Meldingen ble levert (leveringshandlingenleveres), men en innboksregel flyttet meldingen til en annen standardmappe enn innboksen eller søppelpostmappen (for eksempel mappen Kladd eller Arkiv).

- ZAP prøvde å flytte meldingen etter levering, men meldingen ble ikke funnet (brukeren flyttet eller slettet for eksempel meldingen).

Gjenkjenningsteknologi:

- Avansert filter: Phishing-signaler basert på maskinlæring.

- Kampanje: Meldinger identifisert som en del av en kampanje.

- Fildetonasjon: Klarerte vedlegg oppdaget et skadelig vedlegg under detonasjonsanalyse.

- Omdømme for fildetonasjon: Filvedlegg som tidligere ble oppdaget av klarerte vedlegg detonasjoner i andre Microsoft 365-organisasjoner.

- Filnavn: Meldingen inneholder en fil som tidligere ble identifisert som skadelig i andre Microsoft 365-organisasjoner.

- Fingeravtrykkssamsvar: Meldingen ligner på en tidligere oppdaget skadelig melding.

- Generelt filter: Phishing-signaler basert på analytikerregler.

- Representasjonsmerke: Avsenderrepresentasjon av velkjente merker.

- Representasjonsdomene: Representasjon av avsenderdomener som du eier eller spesifiserte for beskyttelse i anti-phishing-policyer.

- Representasjonsbruker: Representasjon av beskyttede avsendere som du har angitt i anti-phishing-policyer eller lært gjennom postboksintelligens.

- Etterligning av postboksintelligens: Representasjonsgjenkjenninger fra postboksintelligens i anti-phishing-policyer.

- Blandet analysegjenkjenning: Flere filtre bidro til meldingsvurderingen.

- Spoof DMARC: Meldingen mislyktes DMARC-godkjenning.

- Forfalsking av eksternt domene: Forfalskning av e-postadresser for avsender ved hjelp av et domene som er eksternt for organisasjonen.

- Spoof intra-org: Forfalskning av avsenderens e-postadresse ved hjelp av et domene som er internt i organisasjonen.

- Nettadressedetonasjon: Klarerte koblinger oppdaget en ondsinnet nettadresse i meldingen under detonasjonsanalyse.

- Omdømme for nettadressedetonasjon: NETTADRESSEr som tidligere ble oppdaget av Safe Links-detonasjoner i andre Microsoft 365-organisasjoner.

- Skadelig omdømme for nettadresse: Meldingen inneholder en nettadresse som tidligere ble identifisert som skadelig i andre Microsoft 365-organisasjoner.

Leveringshandling:

- Levert

- Søppelpost

- Blokkert

Primær overstyring: Kilde

- Verdier for primær overstyring:

- Tillatt av organisasjonspolicy

- Tillatt av brukerpolicy

- Blokkert av organisasjonspolicy

- Blokkert av brukerpolicy

- Ingen

- Verdier for primær overstyringskilde:

- Tredjepartsfilter

- Admin initierte tidsreiser (ZAP)

- Policyblokk for beskyttelse mot skadelig programvare etter filtype

- Innstillinger for antispam-policy

- Tilkoblingspolicy

- Exchange-transportregel

- Eksklusiv modus (brukeroverstyring)

- Filtrering hoppet over på grunn av lokal organisasjon

- IP-områdefilter fra policy

- Språkfilter fra policy

- Phishing-simulering

- Frigi karantene

- SecOps-postboks

- Avsenderadresseliste (Admin overstyring)

- Avsenderadresseliste (brukeroverstyring)

- Overstyring av avsenderdomeneliste (Admin)

- Avsenderdomeneliste (brukeroverstyring)

- Filblokk for tillat/blokkeringsliste for leier

- E-postadresseblokk for tillat/blokkeringsliste for leier

- Forfalskningsblokk for leierens tillatelses-/blokkeringsliste

- Nettadresseblokk for leierens tillatelses-/blokkeringsliste

- Klarert kontaktliste (brukeroverstyring)

- Klarert domene (brukeroverstyring)

- Klarert mottaker (brukeroverstyring)

- Bare klarerte avsendere (brukeroverstyring)

- Verdier for primær overstyring:

Inndeling for e-postdetaljer :

-

Retningsretning:

- Innkommende

- Intra-irg

- Utgående

- Mottaker (til)*

- Avsender*

- Tid mottatt:

-

Internett-meldings-ID*: Tilgjengelig i meldings-ID-topptekstfeltet i meldingshodet. En eksempelverdi er

<08f1e0f6806a47b4ac103961109ae6ef@server.domain>(merk vinkelparentesene). - Nettverksmeldings-ID*: En GUID-verdi som er tilgjengelig i topptekstfeltet X-MS-Exchange-Organization-Network-Message-Id i meldingshodet.

- Klynge-ID

- Språk

* Handlingen

Kopier til utklippstavle er tilgjengelig for å kopiere verdien.

Kopier til utklippstavle er tilgjengelig for å kopiere verdien.-

Retningsretning:

Fanene (visningene) øverst på siden lar deg undersøke e-post effektivt. Disse visningene er beskrevet i følgende underområder.

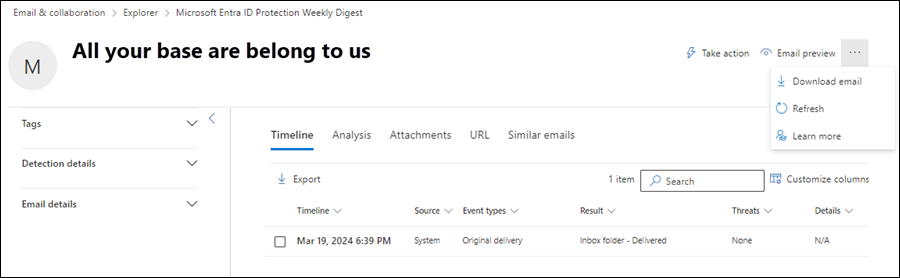

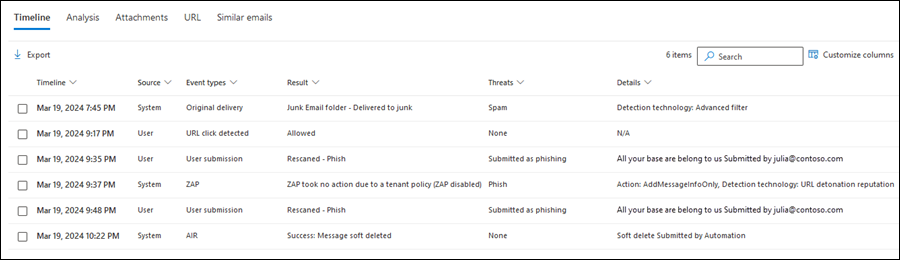

Tidslinjevisning

Tidslinjevisningen viser leverings- og leveringshendelsene som skjedde med meldingen.

Følgende informasjon om meldingshendelse er tilgjengelig i visningen. Velg en kolonneoverskrift som skal sorteres etter denne kolonnen. Hvis du vil legge til eller fjerne kolonner, velger du ![]() Tilpass kolonner. Som standard er alle tilgjengelige kolonner valgt.

Tilpass kolonner. Som standard er alle tilgjengelige kolonner valgt.

- Tidslinje (dato/klokkeslett for hendelsen)

- Kilde: For eksempel: System, **Admin eller Bruker.

- Hendelsestyper

- Resultat

- Trusler

- Detaljer

Hvis det ikke skjedde noe med meldingen etter levering, vil meldingen sannsynligvis bare ha én rad i tidslinjevisningen med hendelsestypeverdienOpprinnelig levering. Eksempel:

- Resultatverdien er Innboks-mappen – levert.

- Resultatverdien er søppelpostmappen – levert til søppelpost

- Resultatverdien er karantene - blokkert.

Etterfølgende handlinger i meldingen fra brukere, administratorer eller Microsoft 365 legger til flere rader i visningen. Eksempel:

- Verdien for hendelsestyper er ZAP, og resultatverdien er Melding flyttet til karantene av ZAP.

- Verdien for hendelsestypene er frigis i karantene, og resultatverdien er at meldingen ble frigitt fra karantene.

![]() Bruk søkeboksen til å finne informasjon på siden. Skriv inn tekst i boksen, og trykk deretter ENTER.

Bruk søkeboksen til å finne informasjon på siden. Skriv inn tekst i boksen, og trykk deretter ENTER.

Bruk ![]() Eksporter til å eksportere dataene i visningen til en CSV-fil. Standard filnavn er Microsoft Defender.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel - Microsoft Defender(1).csv).

Eksporter til å eksportere dataene i visningen til en CSV-fil. Standard filnavn er Microsoft Defender.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel - Microsoft Defender(1).csv).

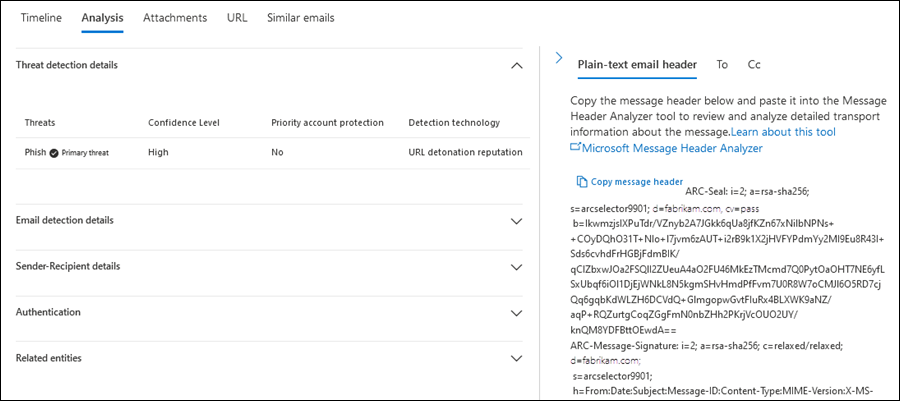

Analysevisning

Analysevisningen inneholder informasjon som hjelper deg med å analysere meldingen i dybden. Følgende informasjon er tilgjengelig i denne visningen:

Delen Detaljer om trusselregistrering : Informasjon om trusler som oppdages i meldingen:

-

Trusler: Den primære trusselen indikeres av

primær trussel.

primær trussel. - Konfidensnivå: Verdier er høy, middels eller lav.

- Beskyttelse av prioritetskonto: Verdiene er Ja eller Nei. Hvis du vil ha mer informasjon, kan du se Konfigurere og se gjennom beskyttelse av prioritert konto i Microsoft Defender for Office 365.

-

Trusler: Den primære trusselen indikeres av

Delen detaljer om e-postgjenkjenning : Informasjon om beskyttelsesfunksjoner eller overstyringer som påvirket meldingen:

Alle overstyringer: Alle organisasjons- eller brukerinnstillinger som hadde mulighet til å endre den tiltenkte leveringsplasseringen for meldingen. Hvis meldingen for eksempel samsvarte med en e-postflytregel og en blokkoppføring i leierens tillatelses-/blokkeringsliste, er begge innstillingene oppført her. Primær overstyring: Kildeegenskapsverdien identifiserer innstillingen som faktisk påvirket leveringen av meldingen.

Primær overstyring: Kilde: Viser organisasjonen eller brukerinnstillingen som endret den tiltenkte leveringsplasseringen for meldingen (tillatt i stedet for blokkert eller blokkert i stedet for tillatt). Eksempel:

- Meldingen ble blokkert av en e-postflytregel.

- Meldingen ble tillatt på grunn av en oppføring i brukerens liste over klarerte avsendere.

Exchange-transportregler (regler for e-postflyt): Hvis meldingen ble påvirket av regler for e-postflyt, vises regelnavnene og GUID-vales. Handlinger som utføres på meldinger etter e-postflytregler oppstår før søppelpost og phishing-regler.

Handlingen

Kopier til utklippstavle er tilgjengelig for kopiering av regel-GUID. Hvis du vil ha mer informasjon om regler for e-postflyt, kan du se Regler for e-postflyt (transportregler) i Exchange Online.

Kopier til utklippstavle er tilgjengelig for kopiering av regel-GUID. Hvis du vil ha mer informasjon om regler for e-postflyt, kan du se Regler for e-postflyt (transportregler) i Exchange Online.Koblingen Gå til administrasjonssenter for Exchange åpner Regler-siden i det nye administrasjonssenteret for Exchange på https://admin.exchange.microsoft.com/#/transportrules.

Kobling: Hvis meldingen ble levert via en inngående kobling, vises koblingsnavnet. Hvis du vil ha mer informasjon om koblinger, kan du se Konfigurere e-postflyt ved hjelp av koblinger i Exchange Online.

Masseklagenivå (BCL): En høyere BCL-verdi indikerer at det er mer sannsynlig at meldingen er søppelpost. Hvis du vil ha mer informasjon, kan du se Masseklagenivå (BCL) i EOP.

Policy: Hvis en policytype er oppført her (for eksempel Søppelpost), velger du Konfigurer

for å åpne den relaterte policysiden (for eksempel siden For søppelpostpolicyer på https://security.microsoft.com/antispam).

for å åpne den relaterte policysiden (for eksempel siden For søppelpostpolicyer på https://security.microsoft.com/antispam).Policyhandling

Varsel-ID: Velg varsel-ID-verdien for å åpne detaljsiden for varselet (som om du fant og valgte varselet fra Varsler-siden på https://security.microsoft.com/alerts). Handlingen

Kopier til utklippstavle er også tilgjengelig for kopiering av verdien for varsel-ID.

Kopier til utklippstavle er også tilgjengelig for kopiering av verdien for varsel-ID.Policytype

Klienttype: Viser klienttypen som sendte meldingen (for eksempel REST)

E-poststørrelse

Regler for hindring av datatap

Inndelingen Detaljer om avsender og mottaker : Detaljer om avsenderen av meldingen og informasjon om mottakere:

- Visningsnavn for avsender

- Avsenderadresse*

- IP-adresse for avsender

- Domenenavn for avsender*

- Opprettelsesdato for domene: Et nylig opprettet domene og andre meldingssignaler kan identifisere meldingen som mistenkelig.

- Domeneeier

- Avsender E-POST FRA-adresse*

- Avsender E-POST FRA domenenavn*

- Returbane

- Returbanedomene

- Plassering

- Mottakerdomene*

- Til: Viser de første 5000 tegnene i alle e-postadresser i Til-feltet i meldingen.

- Kopi: Viser de første 5000 tegnene i alle e-postadresser i Kopi-feltet i meldingen.

- Distribusjonsliste: Viser distribusjonsgruppen (distribusjonsliste) hvis mottakeren mottok e-postmeldingen som medlem av listen. Distribusjonsgruppen på øverste nivå vises for nestede distribusjonsgrupper.

- Videresending: Angir om meldingen automatisk ble videresendt til en ekstern e-postadresse. Videresendingsbrukeren og videresendingstypen vises (regler for e-postflyt, innboksregler eller SMTP-videresending).

* Handlingen

Kopier til utklippstavle er tilgjengelig for å kopiere verdien.

Kopier til utklippstavle er tilgjengelig for å kopiere verdien.Godkjenningsdel : Detaljer om resultater for e-postgodkjenning :

-

Domenebasert meldingsgodkjenning (DMARC)

-

Pass: DMARC-kontrollen for meldingen som ble sendt. -

Fail: DMARC-kontrollen for meldingen mislyktes. -

BestGuessPass: DMARC TXT-posten for domenet gjør det ikke, men hvis det fantes en, ville DMARC-kontrollen for meldingen blitt sendt. - Ingen: Angir at det ikke finnes noen DMARC TXT-post for avsenderdomenet i DNS.

-

-

DomainKeys identifisert e-post (DKIM): Verdier er:

-

Pass: DKIM-kontrollen for meldingen som ble sendt. -

Fail (reason): DKIM-kontrollen for meldingen mislyktes. Meldingen var for eksempel ikke DKIM signert eller DKIM-signaturen ble ikke bekreftet. -

None: Meldingen var ikke DKIM signert. Dette resultatet angir kanskje eller ikke at domenet har en DKIM-post, eller at DKIM-posten ikke evalueres til et resultat. Dette resultatet indikerer bare at denne meldingen ikke var signert.

-

-

Struktur for avsenderpolicy (SPF): Verdier er:

-

Pass (IP address): SPF-kontrollen fant at meldingskilden er gyldig for domenet. -

Fail (IP address): SPF-kontrollen fant at meldingskilden ikke er gyldig for domenet, og håndhevelsesregelen i SPF-posten er-all(hard fail). -

SoftFail (reason): SPF-kontrollen fant at meldingskilden ikke er gyldig for domenet, og håndhevelsesregelen i SPF-posten er~all(myk feil). -

Neutral: SPF-kontrollen fant at meldingskilden ikke er gyldig for domenet, og håndhevelsesregelen i SPF-posten er?all(nøytral). -

None: Domenet har ikke en SPF-post, eller SPF-posten evalueres ikke til et resultat. -

TempError: SPF-kontrollen støtte på en midlertidig feil (for eksempel en DNS-feil). Den samme kontrollen senere kan lykkes. -

PermError: Det oppstod en permanent feil i SPF-kontrollen. Domenet har for eksempel en dårlig formatert SPF-post.

-

- Sammensatt godkjenning: SPF, DKIM, DMARC og annen informasjon bestemmer om meldingsavsenderen (Fra-adressen) er autentisk. Hvis du vil ha mer informasjon, kan du se Sammensatt godkjenning.

-

Domenebasert meldingsgodkjenning (DMARC)

Delen Beslektede enheter : Informasjon om vedlegg og nettadresser i meldingen:

- Enhet: Hvis du velger vedlegg eller nettadresser, kommer du til vedleggsvisningen eller nettadressevisningen for e-postenhetssiden for meldingen.

- Totalt antall

- Trusler funnet: Verdiene er Ja eller Nei.

Meldingsdetaljerområde:

- Fanen E-posthode i ren tekst: Inneholder hele meldingshodet i ren tekst. Velg

Kopier meldingshode for å kopiere meldingshodet. Velg

Kopier meldingshode for å kopiere meldingshodet. Velg  Microsoft Meldingshodeanalyse for å åpne Meldingshodeanalyse på https://mha.azurewebsites.net/pages/mha.html. Lim inn det kopierte meldingshodet på siden, og velg deretter Analyser overskrifter for detaljer om meldingshodene og verdiene.

Microsoft Meldingshodeanalyse for å åpne Meldingshodeanalyse på https://mha.azurewebsites.net/pages/mha.html. Lim inn det kopierte meldingshodet på siden, og velg deretter Analyser overskrifter for detaljer om meldingshodene og verdiene. - Til-fanen : Viser de første 5000 tegnene i alle e-postadresser i Til-feltet i meldingen.

- Kopi-fanen : Viser de første 5000 tegnene i alle e-postadresser i Kopi-feltet i meldingen.

- Fanen E-posthode i ren tekst: Inneholder hele meldingshodet i ren tekst. Velg

Vedleggsvisning

Vedlegg-visningen viser informasjon om alle filvedlegg i meldingen, og skanneresultatene av disse vedleggene.

Følgende vedleggsinformasjon er tilgjengelig i denne visningen. Velg en kolonneoverskrift som skal sorteres etter denne kolonnen. Hvis du vil legge til eller fjerne kolonner, velger du ![]() Tilpass kolonner. Som standard er alle tilgjengelige kolonner valgt.

Tilpass kolonner. Som standard er alle tilgjengelige kolonner valgt.

- Filnavn for vedlegg: Hvis du klikker på filnavnverdien

- Filtype

- Filstørrelse

- Filtype

- Trussel

- Malware familie

-

Vedlegg SHA256: Handlingen

Kopier til utklippstavle er tilgjengelig for kopiering av SHA256-verdien.

Kopier til utklippstavle er tilgjengelig for kopiering av SHA256-verdien. - Detaljer

![]() Bruk søkeboksen til å finne informasjon på siden. Skriv inn tekst i boksen, og trykk deretter ENTER.

Bruk søkeboksen til å finne informasjon på siden. Skriv inn tekst i boksen, og trykk deretter ENTER.

Bruk ![]() Eksporter til å eksportere dataene i visningen til en CSV-fil. Standard filnavn er Microsoft Defender.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel - Microsoft Defender(1).csv).

Eksporter til å eksportere dataene i visningen til en CSV-fil. Standard filnavn er Microsoft Defender.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel - Microsoft Defender(1).csv).

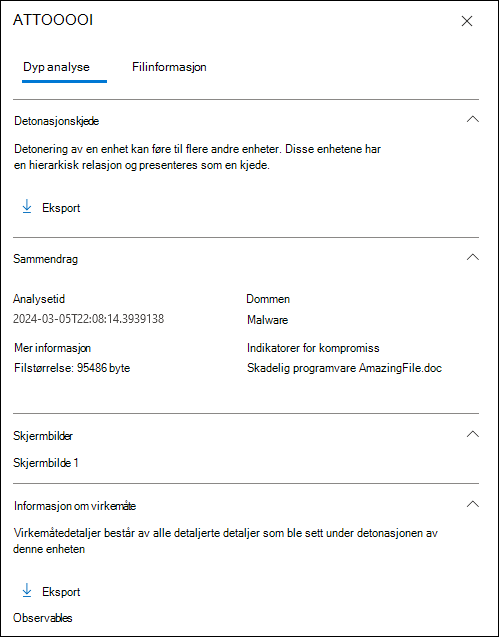

Vedleggsdetaljer

Hvis du velger en oppføring i Vedlegg-visningen ved å klikke på verdien for vedleggsfilnavn , åpnes en undermeny for detaljer som inneholder følgende informasjon:

Fanen Dyp analyse : Informasjon er tilgjengelig på denne fanen hvis klarerte vedlegg skannet (detonerte) vedlegget. Du kan identifisere disse meldingene i Trusselutforsker ved hjelp av gjenkjenningsteknologien for spørringsfilteret med verdien Fildetonasjon.

Seksjon for detonasjonskjede : Klarerte vedleggsdetonasjon av én enkelt fil kan utløse flere detonasjoner. Detonasjonskjeden sporer banen til detonasjoner, inkludert den opprinnelige ondsinnede filen som forårsaket dommen, og alle andre filer som er berørt av detonasjonen. Disse vedlagte filene er kanskje ikke direkte til stede i e-postmeldingen. Men, inkludert analysen er viktig for å finne ut hvorfor filen ble funnet å være skadelig.

Hvis ingen informasjon om detonasjonskjede er tilgjengelig, vises verdien Ingen detonasjonstre . Ellers kan du velge

Eksporter for å laste ned informasjonen om detonasjonskjeden til en CSV-fil. Standard filnavn er Detonasjon chain.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel Detonasjonskjede(1).csv). CSV-filen inneholder følgende informasjon:

Eksporter for å laste ned informasjonen om detonasjonskjeden til en CSV-fil. Standard filnavn er Detonasjon chain.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel Detonasjonskjede(1).csv). CSV-filen inneholder følgende informasjon:- Øverst: Filen på øverste nivå.

- Nivå 1: Filen på neste nivå.

- Nivå2: Filen på neste nivå.

- og så videre.

Detonasjonskjeden og CSV-filen viser kanskje bare elementet på øverste nivå hvis ingen av enhetene som er knyttet til den, var problematiske eller detonerte.

Sammendragsinndeling : Hvis ingen sammendragsinformasjon om detonasjon er tilgjengelig, vises verdien Ingen detonasjonssammendrag . Ellers er følgende sammendragsinformasjon om detonasjon tilgjengelig:

- Analysetid

- Dom: Dommen på selve vedlegget.

- Mer informasjon: Filstørrelsen i byte.

- Indikatorer for kompromiss

Skjermbilder-delen: Vis eventuelle skjermbilder som ble tatt under detonasjon. Ingen skjermbilder er tatt for beholderfiler som ZIP eller RAR som inneholder andre filer.

Hvis ingen skjermbilder for detonasjon er tilgjengelige, vises verdien Ingen skjermbilder som skal vises . Ellers velger du koblingen for å vise skjermbildet.

Delen om virkemåtedetaljer : Viser de nøyaktige hendelsene som fant sted under detonasjon, og problematiske eller godartede observasjoner som inneholder nettadresser, IP-er, domener og filer som ble funnet under detonasjon. Det finnes kanskje ingen virkemåtedetaljer for beholderfiler som ZIP eller RAR som inneholder andre filer.

Hvis ingen informasjon om virkemåtedetaljer er tilgjengelig, vises verdien Ingen detonasjonsvirkemåte . Ellers kan du velge

Eksporter for å laste ned informasjon om virkemåtedetaljer til en CSV-fil. Standard filnavn er Virkemåte details.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel virkemåtedetaljer(1).csv). CSV-filen inneholder følgende informasjon:

Eksporter for å laste ned informasjon om virkemåtedetaljer til en CSV-fil. Standard filnavn er Virkemåte details.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel virkemåtedetaljer(1).csv). CSV-filen inneholder følgende informasjon:- Tid

- Virkemåte

- Egenskap for virkemåte

- Prosess (PID)

- Operasjon

- Mål

- Detaljer

- Resultat

Filinformasjon-fanen : Fildetaljer-delen inneholder følgende informasjon:

- Filnavn

- SHA256

- Filstørrelse (i byte)

Når du er ferdig i undermenyen for fildetaljer, velger du ![]() Lukk.

Lukk.

Blokkere vedlegg fra Vedlegg-visningen

Hvis du velger en oppføring i Vedlegg-visningen ved å merke av for filnavnet, ![]() er Blokker-handlingen tilgjengelig. Denne handlingen legger til filen som en blokkoppføring i leierens tillatelses-/blokkeringsliste. Når du velger Blokk , starter handlingsveiviseren :

er Blokker-handlingen tilgjengelig. Denne handlingen legger til filen som en blokkoppføring i leierens tillatelses-/blokkeringsliste. Når du velger Blokk , starter handlingsveiviseren :

Konfigurer én av følgende innstillinger i Blokker fil-delen på siden Velg handlinger:

-

Utløp aldri : Dette er standardverdien

.

. -

Aldri utløpe : Skyv veksleknappen til av

, og velg deretter en dato i Fjern på-boksen .

, og velg deretter en dato i Fjern på-boksen .

Når du er ferdig på Siden Velg handlinger , velger du Neste.

-

Utløp aldri : Dette er standardverdien

Kontroller at filen du vil blokkere, er valgt på siden Velg målenheter , og velg deretter Neste.

Konfigurer følgende innstillinger på siden Se gjennom og send inn:

- Utbedringsnavn: Skriv inn et unikt navn for å spore statusen i handlingssenteret.

- Beskrivelse: Angi en valgfri beskrivelse.

Når du er ferdig på siden Se gjennom og send , velger du Send.

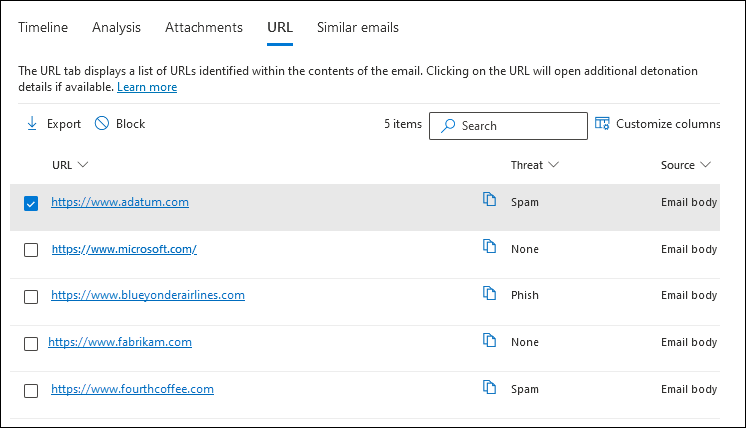

Nettadressevisning

Nettadressevisningen viser informasjon om alle url-adresser i meldingen, og skanneresultatene for disse URL-adressene.

Følgende vedleggsinformasjon er tilgjengelig i denne visningen. Velg en kolonneoverskrift som skal sorteres etter denne kolonnen. Hvis du vil legge til eller fjerne kolonner, velger du ![]() Tilpass kolonner. Som standard er alle tilgjengelige kolonner valgt.

Tilpass kolonner. Som standard er alle tilgjengelige kolonner valgt.

- URL-adresse

- Trussel

- Kilde

- Detaljer

![]() Bruk søkeboksen til å finne informasjon på siden. Skriv inn tekst i boksen, og trykk deretter ENTER.

Bruk søkeboksen til å finne informasjon på siden. Skriv inn tekst i boksen, og trykk deretter ENTER.

Bruk ![]() Eksporter til å eksportere dataene i visningen til en CSV-fil. Standard filnavn er Microsoft Defender.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel - Microsoft Defender(1).csv).

Eksporter til å eksportere dataene i visningen til en CSV-fil. Standard filnavn er Microsoft Defender.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel - Microsoft Defender(1).csv).

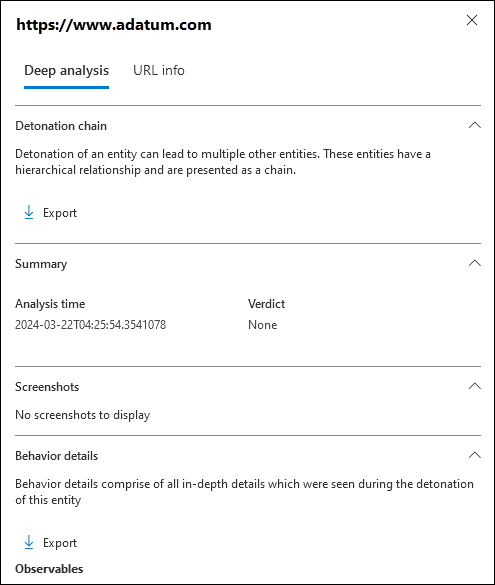

Nettadressedetaljer

Hvis du velger en oppføring i nettadressevisningen ved å klikke på nettadresseverdien , åpnes en undermeny for detaljer som inneholder følgende informasjon:

Fanen Dyp analyse : Informasjon er tilgjengelig på denne fanen hvis klarerte koblinger skannet (detonerte) nettadressen. Du kan identifisere disse meldingene i Trusselutforsker ved hjelp av gjenkjenningsteknologien for spørringsfilteret med verdien nettadressedetonasjon.

Seksjon for detonasjonskjede : Klarerte koblinger for detonering av én enkelt nettadresse kan utløse flere detonasjoner. Detonasjonskjeden sporer banen til detonasjoner, inkludert den opprinnelige ondsinnede nettadressen som forårsaket dommen, og alle andre nettadresser som påvirkes av detonasjonen. Disse URL-adressene er kanskje ikke direkte til stede i e-postmeldingen. Men det er viktig å ta med analysen for å finne ut hvorfor nettadressen ble funnet å være skadelig.

Hvis ingen informasjon om detonasjonskjede er tilgjengelig, vises verdien Ingen detonasjonstre . Ellers kan du velge

Eksporter for å laste ned informasjonen om detonasjonskjeden til en CSV-fil. Standard filnavn er Detonasjon chain.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel Detonasjonskjede(1).csv). CSV-filen inneholder følgende informasjon:

Eksporter for å laste ned informasjonen om detonasjonskjeden til en CSV-fil. Standard filnavn er Detonasjon chain.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel Detonasjonskjede(1).csv). CSV-filen inneholder følgende informasjon:- Øverst: Filen på øverste nivå.

- Nivå 1: Filen på neste nivå.

- Nivå2: Filen på neste nivå.

- og så videre.

Detonasjonskjeden og CSV-filen viser kanskje bare elementet på øverste nivå hvis ingen av enhetene som er knyttet til den, var problematiske eller detonerte.

Sammendragsinndeling : Hvis ingen sammendragsinformasjon om detonasjon er tilgjengelig, vises verdien Ingen detonasjonssammendrag . Ellers er følgende sammendragsinformasjon om detonasjon tilgjengelig:

- Analysetid

- Dom: Dommen på selve nettadressen.

Skjermbilder-delen: Vis eventuelle skjermbilder som ble tatt under detonasjon. Ingen skjermbilder fanges opp hvis nettadressen åpnes i en kobling som laster ned en fil direkte. Du ser imidlertid den nedlastede filen i detonasjonskjeden.

Hvis ingen skjermbilder for detonasjon er tilgjengelige, vises verdien Ingen skjermbilder som skal vises . Ellers velger du koblingen for å vise skjermbildet.

Delen om virkemåtedetaljer : Viser de nøyaktige hendelsene som fant sted under detonasjon, og problematiske eller godartede observasjoner som inneholder nettadresser, IP-er, domener og filer som ble funnet under detonasjon.

Hvis ingen informasjon om virkemåtedetaljer er tilgjengelig, vises verdien Ingen detonasjonsvirkemåte . Ellers kan du velge

Eksporter for å laste ned informasjon om virkemåtedetaljer til en CSV-fil. Standard filnavn er Virkemåte details.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel virkemåtedetaljer(1).csv). CSV-filen inneholder følgende informasjon:

Eksporter for å laste ned informasjon om virkemåtedetaljer til en CSV-fil. Standard filnavn er Virkemåte details.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel virkemåtedetaljer(1).csv). CSV-filen inneholder følgende informasjon:- Tid

- Virkemåte

- Egenskap for virkemåte

- Prosess (PID)

- Operasjon

- Mål

- Detaljer

- Resultat

Nettadresseinformasjon-fanen : Delen om nettadressedetaljer inneholder følgende informasjon:

- URL-adresse

- Trussel

Når du er ferdig i undermenyen for fildetaljer, velger du ![]() Lukk.

Lukk.

Blokkere URL-adresser fra NETTADRESSE-visningen

Hvis du velger en oppføring i nettadressevisningen ved å merke av for filnavnet, ![]() er Blokker-handlingen tilgjengelig. Denne handlingen legger til URL-adressen som en blokkoppføring i leierens tillatelses-/blokkeringsliste. Når du velger Blokk , starter handlingsveiviseren :

er Blokker-handlingen tilgjengelig. Denne handlingen legger til URL-adressen som en blokkoppføring i leierens tillatelses-/blokkeringsliste. Når du velger Blokk , starter handlingsveiviseren :

Konfigurer én av følgende innstillinger i delen Blokker nettadresse på siden Velg handlinger:

-

Utløp aldri : Dette er standardverdien

.

. -

Aldri utløpe : Skyv veksleknappen til av

, og velg deretter en dato i Fjern på-boksen .

, og velg deretter en dato i Fjern på-boksen .

Når du er ferdig på Siden Velg handlinger , velger du Neste.

-

Utløp aldri : Dette er standardverdien

Kontroller at URL-adressen du vil blokkere, er valgt på siden Velg målenheter , og velg deretter Neste.

Konfigurer følgende innstillinger på siden Se gjennom og send inn:

- Utbedringsnavn: Skriv inn et unikt navn for å spore statusen i handlingssenteret.

- Beskrivelse: Angi en valgfri beskrivelse.

Når du er ferdig på siden Se gjennom og send , velger du Send.

Lignende e-postvisning

Visningen Lignende e-postmeldinger viser andre e-postmeldinger som har samme meldingstekstavtrykk som denne meldingen. Samsvarende vilkår i andre meldinger gjelder ikke for denne visningen (for eksempel fingeravtrykk for filvedlegg).

Følgende vedleggsinformasjon er tilgjengelig i denne visningen. Velg en kolonneoverskrift som skal sorteres etter denne kolonnen. Hvis du vil legge til eller fjerne kolonner, velger du ![]() Tilpass kolonner. Som standard er alle tilgjengelige kolonner valgt.

Tilpass kolonner. Som standard er alle tilgjengelige kolonner valgt.

- Dato

- Emne

- Mottaker

- Avsender

- IP-adresse for avsender

- Overstyre

- Leveringshandling

- Leveringssted

Bruk ![]() Filter til å filtrere oppføringene etter startdato og sluttdato.

Filter til å filtrere oppføringene etter startdato og sluttdato.

![]() Bruk søkeboksen til å finne informasjon på siden. Skriv inn tekst i boksen, og trykk deretter ENTER.

Bruk søkeboksen til å finne informasjon på siden. Skriv inn tekst i boksen, og trykk deretter ENTER.

Bruk ![]() Eksporter til å eksportere dataene i visningen til en CSV-fil. Standard filnavn er Microsoft Defender.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel - Microsoft Defender(1).csv).

Eksporter til å eksportere dataene i visningen til en CSV-fil. Standard filnavn er Microsoft Defender.csv , og standardplasseringen er Nedlastinger-mappen . Hvis det allerede finnes en fil med dette navnet, legges filnavnet til med et tall (for eksempel - Microsoft Defender(1).csv).

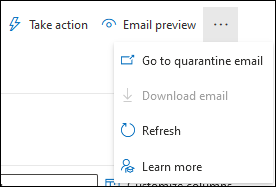

Handlinger på siden for e-postenhet

Følgende handlinger er tilgjengelige øverst på enhetssiden for e-post:

-

Gjør noe: Hvis du vil ha informasjon, kan du se Trusseljakt: Veiviseren For å utføre handlinger.

Gjør noe: Hvis du vil ha informasjon, kan du se Trusseljakt: Veiviseren For å utføre handlinger. -

Forhåndsvisning av e-post¹ ²

Forhåndsvisning av e-post¹ ² -

Flere alternativer:

Flere alternativer: Gå til e-post i karantene: Bare tilgjengelig hvis meldingen ble satt i karantene. Hvis du velger denne handlingen, åpnes E-post-fanen på Karantene-siden på https://security.microsoft.com/quarantine, filtrert etter den unike meldings-ID-verdien for meldingen. Hvis du vil ha mer informasjon, kan du se Vis e-post i karantene.

Gå til e-post i karantene: Bare tilgjengelig hvis meldingen ble satt i karantene. Hvis du velger denne handlingen, åpnes E-post-fanen på Karantene-siden på https://security.microsoft.com/quarantine, filtrert etter den unike meldings-ID-verdien for meldingen. Hvis du vil ha mer informasjon, kan du se Vis e-post i karantene. Last ned e-post¹ ²

Last ned e-post¹ ²Tips

Nedlasting av e-post er ikke tilgjengelig for meldinger som ble satt i karantene. Last i stedet ned en passordbeskyttet kopi av meldingen fra karantene.

¹ Forhåndsvisning av e-post og Nedlasting av e-posthandlinger krever forhåndsvisningsrollen . Du kan tilordne denne rollen på følgende plasseringer:

-

Microsoft Defender XDR enhetlig rollebasert tilgangskontroll (RBAC) (hvis e-post & samarbeid>Defender for Office 365 tillatelser er

aktive. Påvirker bare Defender-portalen, ikke PowerShell): Sikkerhetsoperasjoner/rådata (e-post & samarbeid)/E-post & samarbeidsinnhold (lest).

aktive. Påvirker bare Defender-portalen, ikke PowerShell): Sikkerhetsoperasjoner/rådata (e-post & samarbeid)/E-post & samarbeidsinnhold (lest). - E-post & samarbeidstillatelser i Microsoft Defender-portalen: Medlemskap i rollegruppene Data investigator eller eDiscovery Manager. Du kan også opprette en ny rollegruppe med forhåndsvisningsrollen tilordnet, og legge til brukerne i den egendefinerte rollegruppen.

² Du kan forhåndsvise eller laste ned e-postmeldinger som er tilgjengelige i Microsoft 365-postbokser. Eksempler på når meldinger ikke lenger er tilgjengelige i postbokser, omfatter:

- Meldingen ble fjernet før levering eller levering mislyktes.

- Meldingen ble slettet hardt.

- Meldingen har en leveringsplassering for lokal/ekstern.

- ZAP flyttet meldingen til karantene.

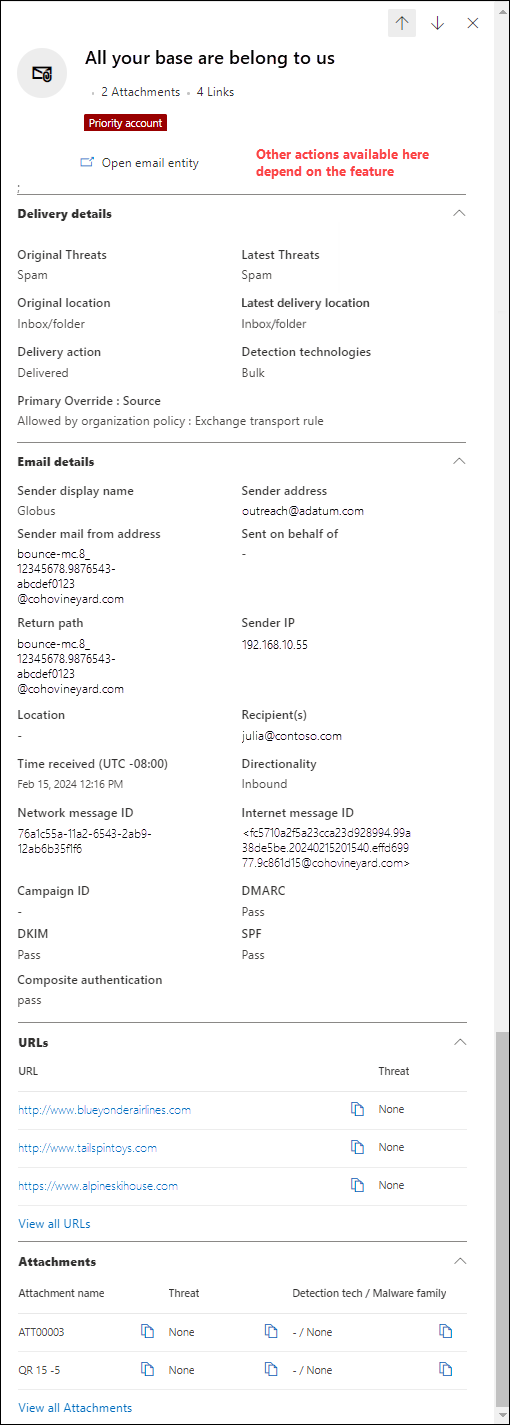

E-postsammendrag-panelet

E-postsammendrag-panelet er undermenyen for e-postdetaljer som er tilgjengelig i mange funksjoner i Exchange Online Protection (EOP) og Defender for Office 365. E-postsammendrag-panelet inneholder standardisert sammendragsinformasjon om e-postmeldingen som er hentet fra alle detaljene som er tilgjengelige på siden for e-postenhet i Defender for Office 365.

Her finner du panelet for sammendrag av e-post er beskrevet i delen Hvor finner du siden for e-postenhet tidligere i denne artikkelen. Resten av denne delen beskriver informasjonen som er tilgjengelig i sammendragspanelet for e-post på tvers av alle funksjonene.

Tips

E-postsammendrag-panelet er tilgjengelig fra Handlingssenter-siden på https://security.microsoft.com/action-center/Fanene Ventende eller Logg . Velg en handling med enhetstypeverdienE-post ved å klikke hvor som helst i raden annet enn avmerkingsboksen eller undersøkelses-ID-verdien . Undermenyen for detaljer som åpnes, er sammendragspanelet for e-post, men ![]() Åpen e-post-enhet er ikke tilgjengelig øverst i undermenyen.

Åpen e-post-enhet er ikke tilgjengelig øverst i undermenyen.

Følgende meldingsinformasjon er tilgjengelig øverst i sammendragspanelet for e-post:

- Tittelen på undermenyen er meldingsemneverdien.

- Antall vedlegg og koblinger i meldingen (finnes ikke i alle funksjoner).

- Alle brukerkoder som er tilordnet til mottakerne av meldingen (inkludert prioritetskontokoden). Hvis du vil ha mer informasjon, kan du se Brukerkoder i Microsoft Defender for Office 365

- Handlingene som er tilgjengelige øverst i undermenyen, avhenger av hvor du åpnet sammendragspanelet for e-post. De tilgjengelige handlingene er beskrevet i de enkelte funksjonsartiklene.

Tips

Hvis du vil se detaljer om andre meldinger uten å gå ut av sammendragspanelet for e-post i den gjeldende meldingen, bruker  du Forrige element og Neste-elementet øverst i undermenyen.

du Forrige element og Neste-elementet øverst i undermenyen.

Følgende deler er tilgjengelige i e-postsammendragspanelet for alle funksjoner (det spiller ingen rolle hvor du åpnet sammendragspanelet for e-post fra):

Inndeling for leveringsdetaljer :

- Opprinnelige trusler

- Siste trusler

- Opprinnelig plassering

- Siste leveringssted

- Leveringshandling

- Gjenkjenningsteknologier

- Primær overstyring: Kilde

Inndeling for e-postdetaljer :

- Visningsnavn for avsender

- Avsenderadresse

- Avsenderens e-postadresse fra adresse

- Sendt på vegne av

- Returbane

- IP-adresse for avsender

- Plassering

- Mottaker(er)

- Tid mottatt:

- Retningen

- Nettverksmeldings-ID

- ID for Internett-melding

- Kampanje-ID

- DMARC

- DKIM

- SPF

- Sammensatt godkjenning

URL-adresser-delen : Detaljer om eventuelle URL-adresser i meldingen:

- URL-adresse

- Trusselstatus

Hvis meldingen har mer enn tre URL-adresser, velger du Vis alle url-adresser for å se alle.

Vedlegg-delen : Detaljer om eventuelle filvedlegg i meldingen:

- Vedleggsnavn

- Trussel

- Gjenkjenningsteknologi / malware-familie

Hvis meldingen har mer enn tre vedlegg, velger du Vis alle vedlegg for å se alle.