Trusseljakt i Trusselutforsker og sanntidsregistreringer i Microsoft Defender for Office 365

Tips

Visste du at du kan prøve funksjonene i Microsoft Defender XDR for Office 365 Plan 2 gratis? Bruk den 90-dagers prøveversjonen av Defender for Office 365 på Microsoft Defender portalens prøvehub. Lær om hvem som kan registrere deg og prøveabonnementer på Prøv Microsoft Defender for Office 365.

Microsoft 365-organisasjoner som har Microsoft Defender for Office 365 inkludert i abonnementet eller kjøpt som et tillegg, har Explorer (også kjent som Trusselutforsker) eller Sanntidsgjenkjenning. Disse funksjonene er kraftige, nær sanntidsverktøy for å hjelpe Security Operations (SecOps)-team med å undersøke og reagere på trusler. Hvis du vil ha mer informasjon, kan du se Om Trusselutforsker og Sanntidsregistreringer i Microsoft Defender for Office 365.

Trusselutforsker eller sanntidsgjenkjenning lar deg utføre følgende handlinger:

- Se skadelig programvare som oppdages av microsoft 365-sikkerhetsfunksjoner.

- Vis URL-adresse for phishing, og klikk på vurderingsdata.

- Start en automatisert undersøkelses- og svarprosess (bare Trusselutforsker).

- Undersøk skadelig e-post.

- Og mer.

Se denne korte videoen for å lære hvordan du kan jakte og undersøke e-post- og samarbeidsbaserte trusler ved hjelp av Defender for Office 365.

Tips

Avansert jakt i Microsoft Defender XDR støtter et brukervennlig spørreverktøy som ikke bruker Kusto Query Language (KQL). Hvis du vil ha mer informasjon, kan du se Bygge spørringer ved hjelp av veiledet modus.

Følgende informasjon er tilgjengelig i denne artikkelen:

- En generell gjennomgang av Trusselutforsker og sanntidsregistreringer

- Trusseljaktopplevelsen ved hjelp av Trusselutforsker og sanntidsregistreringer

- Utvidede funksjoner i Trusselutforsker

Tips

For e-postscenarioer som bruker Trusselutforsker og Sanntidsgjenkjenning, kan du se følgende artikler:

- E-postsikkerhet med Trusselutforsker og Sanntidsregistreringer i Microsoft Defender for Office 365

- Undersøke skadelig e-post som ble levert i Microsoft 365

Hvis du jakter på angrep basert på skadelige nettadresser som er innebygd i QR-koder, kan du søke etter QR-kode for filterverdien for nettadressekilden i visningene All e-post, Skadelig programvare og Phish i Trusselutforsker eller Sanntidsregistreringer, slik at du kan søke etter e-postmeldinger med NETTADRESSEr som er trukket ut fra QR-koder.

Hva må du vite før du begynner?

Trusselutforsker er inkludert i Defender for Office 365 plan 2. Sanntidsgjenkjenninger er inkludert i Defender for Office Plan 1:

- Forskjellene mellom Trusselutforsker og Sanntidsgjenkjenning er beskrevet i Om Trusselutforsker og Sanntidsregistreringer i Microsoft Defender for Office 365.

- Forskjellene mellom Defender for Office 365 Plan 2 og Defender for Office Plan 1 er beskrevet i Defender for Office 365 Plan 1 kontra Jukselapp 2.

Hvis du vil ha tillatelser og lisensieringskrav for Trusselutforsker og Sanntidsregistreringer, kan du se Tillatelser og lisensiering for Trusselutforsker og Sanntidsregistreringer.

Gjennomgang av trusselutforsker og sanntidsregistreringer

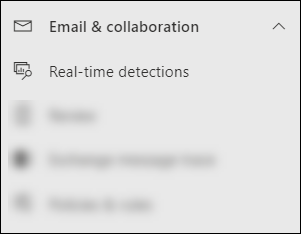

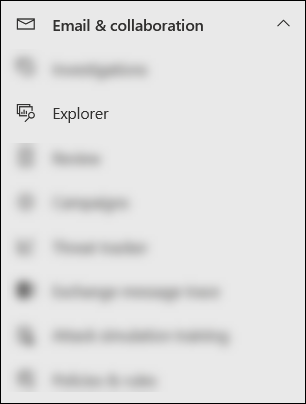

Trusselutforsker eller sanntidsgjenkjenning er tilgjengelig i delen E-&-samarbeid i Microsoft Defender-portalen påhttps://security.microsoft.com:

Sanntidsregistreringer er tilgjengelig i Defender for Office 365 Plan 1. Registreringssiden i sanntid er tilgjengelig direkte på https://security.microsoft.com/realtimereportsv3.

Trusselutforsker er tilgjengelig i Defender for Office 365 plan 2. Explorer-siden er tilgjengelig direkte på https://security.microsoft.com/threatexplorerv3.

Trusselutforsker inneholder samme informasjon og funksjoner som sanntidsregistreringer, men med følgende tilleggsfunksjoner:

- Flere visninger.

- Flere alternativer for egenskapsfiltrering, inkludert alternativet for å lagre spørringer.

- Trusseljakt og utbedringshandlinger.

Hvis du vil ha mer informasjon om forskjellene mellom Defender for Office 365 Plan 1 og Plan 2, kan du se Defender for Office 365 Plan 1 kontra Jukselapp 2.

Bruk fanene (visningene) øverst på siden til å starte undersøkelsen.

De tilgjengelige visningene i Trusselutforsker og Sanntidsgjenkjenning er beskrevet i tabellen nedenfor:

| Vis | Trussel Utforsker |

Sanntids Påvisninger |

Beskrivelse |

|---|---|---|---|

| All e-post | ✔ | Standardvisning for Trusselutforsker. Informasjon om alle e-postmeldinger som sendes av eksterne brukere til organisasjonen, eller e-post som sendes mellom interne brukere i organisasjonen. | |

| Skadelig programvare | ✔ | ✔ | Standardvisning for sanntidsregistreringer. Informasjon om e-postmeldinger som inneholder skadelig programvare. |

| Phish | ✔ | ✔ | Informasjon om e-postmeldinger som inneholder phishing-trusler. |

| Kampanjer | ✔ | Informasjon om skadelig e-post som Defender for Office 365 Plan 2 identifisert som en del av en koordinert phishing- eller skadelig programvarekampanje. | |

| Innholds skadelig programvare | ✔ | ✔ | Informasjon om skadelige filer som oppdages av følgende funksjoner: |

| Nettadresseklikk | ✔ | Informasjon om brukerklikk på nettadresser i e-postmeldinger, Teams-meldinger, SharePoint-filer og OneDrive-filer. |

Bruk dato/klokkeslett-filteret og de tilgjengelige filteregenskapene i visningen til å begrense resultatene:

- Hvis du vil ha instruksjoner for å opprette filtre, kan du se Egenskapsfiltre i Trusselutforsker og Sanntidsregistreringer.

- De tilgjengelige filteregenskapene for hver visning er beskrevet på følgende plasseringer:

- Egenskaper som kan filtreres i Visningen Alle e-postmeldinger i Trusselutforsker

- Filtrerbare egenskaper i visningen for skadelig programvare i Trusselutforsker og Sanntidsregistreringer

- Egenskaper som kan filtreres i Phish-visningen i Trusselutforsker og Sanntidsregistreringer

- Filtrerbare egenskaper i Kampanjevisning i Trusselutforsker

- Filtrerbare egenskaper i visningen innholds-skadelig programvare i Trusselutforsker og Sanntidsregistreringer

- Egenskaper som kan filtreres i nettadressens klikkvisning i Trusselutforsker

Tips

Husk å velge Oppdater etter at du har opprettet eller oppdatert filteret. Filtrene påvirker informasjonen i diagrammet og detaljområdet i visningen.

Du kan tenke på å begrense fokuset i Trusselutforsker eller Sanntidsgjenkjenning som lag for å gjøre det enklere å spore trinnene:

- Det første laget er visningen du bruker.

- Det andre senere er filtrene du bruker i denne visningen.

Du kan for eksempel spore trinnene du gjorde for å finne en trussel, ved å registrere beslutninger som dette: For å finne problemet i Trusselutforsker brukte jeg malware-visningen og brukte et mottakerfilterfokus.

Pass også på å teste visningsalternativene. Ulike målgrupper (for eksempel administrasjon) kan reagere bedre eller verre på ulike presentasjoner av de samme dataene.

I Trusselutforsker er for eksempel alle e-postvisningene , visningene E-postopprinnelse og Kampanjer (faner) tilgjengelige i detaljområdet nederst på siden:

For noen målgrupper kan verdenskartet i e-postopprinnelse-fanen gjøre en bedre jobb med å vise hvor utbredt de oppdagede truslene er.

Andre kan synes den detaljerte informasjonen i tabellen på Kampanjer-fanen er nyttigere for å formidle informasjonen.

Du kan bruke denne informasjonen for følgende resultater:

- For å vise behovet for sikkerhet og beskyttelse.

- For senere å demonstrere effektiviteten til eventuelle handlinger.

E-postundersøkelse

I visningene Alle e-postmeldinger, Skadelig programvare eller Phish i Trusselutforsker eller Sanntidsregistreringer vises resultatene av e-postmeldinger i en tabell i E-post-fanen (visning) av detaljområdet under diagrammet.

Når du ser en mistenkelig e-postmelding, klikker du emneverdien for en oppføring i tabellen. Undermenyen for detaljer som åpnes, inneholder ![]() Åpen e-post-enhet øverst i undermenyen.

Åpen e-post-enhet øverst i undermenyen.

Enhetssiden for e-post samler alt du trenger å vite om meldingen og innholdet, slik at du kan finne ut om meldingen er en trussel. Hvis du vil ha mer informasjon, kan du se Oversikt over enhetssiden for e-post.

Utbedring av e-post

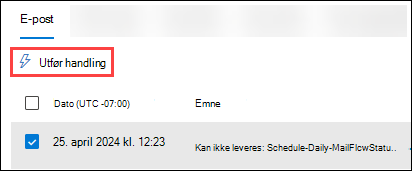

Når du har funnet ut at en e-postmelding er en trussel, utbedrer neste trinn trusselen. Du utbedrer trusselen i Trusselutforsker eller Sanntidsregistrering ved hjelp av ![]() Utfør handling.

Utfør handling.

Utfør handling er tilgjengelig i visningene Alle e-postmeldinger, Skadelig programvare eller Phish i Trusselutforsker eller Sanntidsregistreringer i E-post-fanen (visning) av detaljområdet under diagrammet:

Velg én eller flere oppføringer i tabellen ved å merke av for den første kolonnen.

Utfør handling er tilgjengelig direkte i fanen.

Utfør handling er tilgjengelig direkte i fanen.

Tips

Utfør handling erstatter rullegardinlisten meldingshandlinger .

Hvis du velger 100 eller færre oppføringer, kan du utføre flere handlinger i meldinger i handlingsveiviseren.

Hvis du velger 101 til 200 000 oppføringer, er bare følgende handlinger tilgjengelige i handlingsveiviseren:

- Trusselutforsker: Flytt til postboks og Foreslå utbedring er tilgjengelige, men de er gjensidig utelukkende (du kan velge den ene eller den andre).

- Sanntidsregistreringer: Bare Send til Microsoft for gjennomgang og oppretting av tilsvarende tillatelses-/blokkeringsoppføringer i leiers tillatelses-/blokkeringsliste er tilgjengelige.

Klikk emneverdien for en oppføring i tabellen. Detaljer-undermenyen som åpnes, inneholder

Utfør handling øverst i undermenyen.

Utfør handling øverst i undermenyen.

Handlingsveiviseren

Hvis du velger ![]() Ta-handlingen , åpnes handlingsveiviseren i en undermeny. De tilgjengelige handlingene i handlingsveiviseren i Defender for Office 365 Plan 2 og Defender for Office 365 Plan 1 er oppført i tabellen nedenfor:

Ta-handlingen , åpnes handlingsveiviseren i en undermeny. De tilgjengelige handlingene i handlingsveiviseren i Defender for Office 365 Plan 2 og Defender for Office 365 Plan 1 er oppført i tabellen nedenfor:

| Handling | Defender for Office 365 Plan 2 |

Defender for Office 365 plan 1 |

|---|---|---|

| Flytt til postboksmappe | ✔¹ | |

| Frigi meldinger i karantene til noen eller alle opprinnelige mottakere² | ✔ | |

| Send til Microsoft for gjennomgang | ✔ | ✔ |

| Tillat eller blokker oppføringer i leierens tillatelses-/blokkeringsliste³ | ✔ | ✔ |

| Start automatisert undersøkelse | ✔ | |

| Foreslå utbedring | ✔ |

¹ Denne handlingen krever rollen Søk og tøm i e-& samarbeidstillatelser. Som standard tilordnes denne rollen bare til rollegruppene Data investigator og Organization Management . Du kan legge til brukere i disse rollegruppene, eller du kan opprette en ny rollegruppe med rollen Søk og tøm , og legge til brukerne i den egendefinerte rollegruppen.

² Dette alternativet er tilgjengelig for meldinger i karantene når du velger Innboks som flytteplassering.

³ Denne handlingen er tilgjengelig under Send til Microsoft for gjennomgang.

Handlingsveiviseren er beskrevet i følgende liste:

Følgende alternativer er tilgjengelige på siden Velg svarhandlinger :

Vis alle svarhandlinger: Dette alternativet er bare tilgjengelig i Trusselutforsker.

Som standard er noen handlinger utilgjengelige/nedtonet basert på den nyeste leveringsplasseringsverdien for meldingen. Hvis du vil vise alle tilgjengelige svarhandlinger, skyver du veksleknappen til

På.

På.Flytt til postboksmappe: Velg én av de tilgjengelige verdiene som vises:

Søppelpost: Flytt meldingen til Søppelpost-mappen.

Innboks: Flytt meldingen til innboksen. Hvis du velger denne verdien, kan det også vises følgende alternativer:

Flytt tilbake til Sendte elementer-mappen: Hvis meldingen ble sendt av en intern avsender og meldingen ble slettet med et mykt mellomrom (flyttet til mappen Gjenopprettelige elementer\Slettinger), prøver dette alternativet å flytte meldingen tilbake til Sendte elementer-mappen. Dette alternativet er en angrehandling hvis du tidligere valgte Flytt til postboksmappen>Mykt slettede elementer og også valgte Slett avsenderens kopi i en melding.

Når det gjelder meldinger med verdien Karantene for egenskapen for siste leveringsplassering , frigir valg av innboks meldingen fra karantene, slik at følgende alternativer også er tilgjengelige:

- Frigi til én eller flere av de opprinnelige mottakerne av e-postmeldingen: Hvis du velger denne verdien, vises en boks der du kan velge eller fjerne merkingen av de opprinnelige mottakerne av den karantenemeldingen.

- Frigi til alle mottakere

Slettede elementer: Flytt meldingen til Slettede elementer-mappen.

Myke slettede elementer: Flytt meldingen til mappen Gjenopprettelige elementer\Slettinger, som tilsvarer sletting av meldingen fra slettede elementer-mappen. Meldingen kan gjenopprettes av brukeren og administratorene.

Slett avsenderens kopi: Hvis meldingen ble sendt av en intern avsender, kan du også prøve å slette meldingen fra avsenderens Sendte elementer-mappe.

Hardt slettede elementer: Tøm den slettede meldingen. Administratorer kan gjenopprette hardt slettede elementer ved hjelp av enkeltelementgjenoppretting. Hvis du vil ha mer informasjon om slettede og myke slettede elementer, kan du se Elementer som er slettet med myk sletting og sletting.

Send inn til Microsoft for gjennomgang: Velg en av de tilgjengelige verdiene som vises:

Jeg har bekreftet at den er ren: Velg denne verdien hvis du er sikker på at meldingen er ren. Følgende alternativer vises:

-

Tillat meldinger som dette: Hvis du velger denne verdien, legges tillatelsesoppføringer til i leierens tillatelses-/blokkeringsliste for avsenderen og eventuelle relaterte nettadresser eller vedlegg i meldingen. Følgende alternativer vises også:

- Fjern oppføring etter: Standardverdien er 1 dag, men du kan også velge 7 dager, 30 dager eller en bestemt dato som er mindre enn 30 dager.

- Tillat oppføringsnotat: Skriv inn et valgfritt notat som inneholder tilleggsinformasjon.

-

Tillat meldinger som dette: Hvis du velger denne verdien, legges tillatelsesoppføringer til i leierens tillatelses-/blokkeringsliste for avsenderen og eventuelle relaterte nettadresser eller vedlegg i meldingen. Følgende alternativer vises også:

Det virker rent eller det virker mistenkelig: Velg en av disse verdiene hvis du er usikker, og du vil ha en dom fra Microsoft.

Jeg har bekreftet at det er en trussel: Velg denne verdien hvis du er sikker på at elementet er skadelig, og velg deretter én av følgende verdier i delen Velg en kategori som vises:

- Phish

- Skadelig programvare

- Søppelpost

Når du har valgt én av disse verdiene, åpnes en Velg enheter for å blokkere undermeny, der du kan velge én eller flere enheter som er knyttet til meldingen (avsenderadresse, avsenderdomene, nettadresser eller filvedlegg) som skal legges til som blokkoppføringer i tillat/blokkeringslisten for leieren.

Når du har valgt elementene du vil blokkere, velger du Legg til for å blokkere regelen for å lukke Velg enheter for å blokkere undermeny. Eller velg ingen elementer, og velg deretter Avbryt.

Velg et utløpsalternativ for blokkoppføringene på siden Velg svarhandlinger :

-

Utløpsdato: Velg en dato for blokkoppføringer som skal utløpe.

Utløpsdato: Velg en dato for blokkoppføringer som skal utløpe. -

Aldri utløpe

Aldri utløpe

Antall blokkerte enheter vises (for eksempel 4/4 enheter som skal blokkeres). Velg

Rediger for å åpne Legg til på nytt for å blokkere regelen og gjøre endringer.

Rediger for å åpne Legg til på nytt for å blokkere regelen og gjøre endringer.

Start automatisert undersøkelse: Bare Trusselutforsker. Velg én av følgende verdier som vises:

- Undersøke e-post

- Undersøk mottaker

- Undersøk avsender: Denne verdien gjelder bare for avsendere i organisasjonen.

- Kontakt mottakere

Foreslå utbedring: Velg én av følgende verdier som vises:

Opprett ny: Denne verdien utløser en ventende handling for e-post med myk sletting som må godkjennes av en administrator i handlingssenteret. Dette resultatet kalles ellers totrinns godkjenning.

Legg til eksisterende: Bruk denne verdien til å bruke handlinger på denne e-postmeldingen fra en eksisterende utbedring. Velg eksisterende utbedring i boksen Send e-post til følgende utbedringer .

Tips

SecOps-personell som ikke har nok tillatelser, kan bruke dette alternativet til å opprette en utbedring, men noen med tillatelser må godkjenne handlingen i handlingssenteret.

Når du er ferdig på siden Velg svarhandlinger , velger du Neste.

Konfigurer følgende alternativer på siden Velg målenheter :

- Navn og beskrivelse: Skriv inn et unikt, beskrivende navn og en valgfri beskrivelse for å spore og identifisere den valgte handlingen.

Resten av siden er en tabell som viser de berørte ressursene. Tabellen er organisert etter følgende kolonner:

-

Påvirket aktivum: De berørte ressursene fra forrige side. Eksempel:

- Mottakerens e-postadresse

- Hele leieren

-

Handling: De valgte handlingene for aktivaene fra forrige side. Eksempel:

- Verdier fra Send til Microsoft for gjennomgang:

- Rapporter som ren

- Rapport

- Rapporter som skadelig programvare, rapporter som søppelpost eller Rapporter som phishing

- Blokker avsender

- Blokker avsenderdomene

- Blokker URL-adresse

- Blokker vedlegg

- Verdier fra Initier automatisert undersøkelse:

- Undersøke e-post

- Undersøk mottaker

- Undersøk avsender

- Kontakt mottakere

- Verdier fra Foreslå utbedring:

- Opprett ny utbedring

- Legg til i eksisterende utbedring

- Verdier fra Send til Microsoft for gjennomgang:

-

Målenhet: Eksempel:

- Verdien for nettverksmeldings-ID-en for e-postmeldingen.

- E-postadressen til den blokkerte avsenderen.

- Det blokkerte avsenderdomenet.

- Den blokkerte URL-adressen.

- Det blokkerte vedlegget.

-

Utløper: Verdier finnes bare for tillatte eller blokkere oppføringer i blokkeringslisten for tenant/tillat. Eksempel:

- Aldri utløp for blokkoppføringer.

- Utløpsdatoen for tillatte eller blokkere oppføringer.

- Omfang: Vanligvis er denne verdien MDO.

På dette stadiet kan du også angre noen handlinger. Hvis du for eksempel bare vil opprette en blokkoppføring i leier-tillatelses-/blokkeringslisten uten å sende inn enheten til Microsoft, kan du gjøre dette her.

Når du er ferdig på siden Velg målenheter , velger du Neste.

Se gjennom tidligere valg på siden Se gjennom og send inn .

Velg

Eksporter for å eksportere de berørte ressursene til en CSV-fil. Som standard påvirkes filnavnet assets.csv plassert i Nedlastinger-mappen .

Eksporter for å eksportere de berørte ressursene til en CSV-fil. Som standard påvirkes filnavnet assets.csv plassert i Nedlastinger-mappen .Velg Tilbake for å gå tilbake og endre valgene.

Når du er ferdig på siden Se gjennom og send , velger du Send.

Tips

Det kan ta tid før handlingene vises på de relaterte sidene, men hastigheten på utbedringen påvirkes ikke.

Trusseljaktopplevelsen ved hjelp av Trusselutforsker og sanntidsregistreringer

Trusselutforsker eller sanntidsgjenkjenning hjelper sikkerhetsoperasjonsteamet med å undersøke og reagere effektivt på trusler. De følgende underdelene forklarer hvordan Trusselutforsker og sanntidsgjenkjenninger kan hjelpe deg med å finne trusler.

Trusseljakt fra varsler

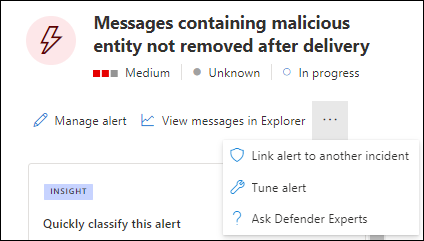

Varsler-siden er tilgjengelig i Defender-portalen ved Hendelser & varsler>varsler eller direkte på https://security.microsoft.com/alerts.

Mange varsler med kildeverdien for gjenkjenningMDO har ![]() vis meldinger i Explorer-handlingen tilgjengelig øverst i undermenyen for varseldetaljer.

vis meldinger i Explorer-handlingen tilgjengelig øverst i undermenyen for varseldetaljer.

Undermenyen varseldetaljer åpnes når du klikker hvor som helst i varselet annet enn avmerkingsboksen ved siden av den første kolonnen. Eksempel:

- Det ble oppdaget et potensielt skadelig nettadresseklikk

- Admin innsendingsresultat fullført

- E-postmeldinger som inneholder skadelig NETTADRESSE fjernet etter levering

- E-postmeldinger fjernet etter levering

- Meldinger som inneholder skadelig enhet, fjernes ikke etter levering

- Phish ikke zapped fordi ZAP er deaktivert

Hvis du velger Vis meldinger i Explorer , åpnes Trusselutforsker i All e-post-visningen med varsel-ID-en for egenskapsfilteret valgt for varselet. Verdien for varsel-ID er en unik GUID-verdi for varselet (for eksempel 89e00cdc-4312-7774-6000-08dc33a24419).

Varsel-ID er en filtrerbar egenskap i følgende visninger i Trusselutforsker og Sanntidsregistreringer:

- Visningen Alle e-postmeldinger i Trusselutforsker.

- Visningen for skadelig programvare i Trusselutforsker og Sanntidsregistreringer

- **Phish-visningen i Trusselutforsker og Sanntidsregistreringer

I disse visningene er varsel-ID tilgjengelig som en valgbar kolonne i detaljområdet under diagrammet i følgende faner (visninger):

- E-postvisningen for detaljområdet i Alle e-post-visningen i Trusselutforsker

- E-postvisningen for detaljområdet i visningen for skadelig programvare i Trusselutforsker og Sanntidsgjenkjenning

- E-postvisningen for detaljområdet i Phish-visningen i Trusselutforsker og Sanntidsregistreringer

I undermenyen for e-postdetaljer som åpnes når du klikker på en emneverdi fra én av oppføringene, er varsel-ID-koblingen tilgjengelig i delen E-postdetaljer i undermenyen. Hvis du velger varsel-ID-koblingen , åpnes vis varsler-siden med https://security.microsoft.com/viewalertsv2 varselet valgt, og detaljene undermeny åpnes for varselet.

Merker i Trusselutforsker

Hvis du bruker brukerkoder til å markere høyverdimålkontoer (for eksempel prioritetskontokoden) i Defender for Office 365 Plan 2, kan du bruke disse kodene som filtre. Denne metoden viser phishing-forsøk rettet mot målkontoer med høy verdi i løpet av en bestemt tidsperiode. Hvis du vil ha mer informasjon om brukerkoder, kan du se Brukerkoder.

Brukerkoder er tilgjengelige på følgende plasseringer i Trusselutforsker:

- Alle e-postvisninger :

- Visning av skadelig programvare :

- Phish-visning :

- Visning for nettadresseklikk :

Trusselinformasjon for e-postmeldinger

Handlinger før levering og etter levering i e-postmeldinger konsolideres til én enkelt post, uavhengig av de ulike hendelsene etter levering som påvirket meldingen. Eksempel:

- Nulltimers automatisk tømming (ZAP).

- Manuell utbedring (administratorhandling).

- Dynamisk levering.

Undermenyen for e-postdetaljer fra E-post-fanen (visningen) i visningene All e-post, Skadelig programvare eller Phish viser de tilknyttede truslene og tilsvarende gjenkjenningsteknologier som er knyttet til e-postmeldingen. En melding kan ha null, én eller flere trusler.

I delen Leveringsdetaljer viser identifiseringsteknologiegenskapen gjenkjenningsteknologien som identifiserte trusselen. Gjenkjenningsteknologi er også tilgjengelig som en diagrampivot eller en kolonne i detaljtabellen for mange visninger i Trusselutforsker og Sanntidsregistreringer.

Url-adresser-delen viser spesifikk trusselinformasjon for eventuelle URL-adresser i meldingen. For eksempel Malware, Phish, **Spam eller None.

Tips

Vurderingsanalyse er kanskje ikke nødvendigvis knyttet til enheter. Filtrene evaluerer innhold og andre detaljer i en e-postmelding før de tilordner en dom. En e-postmelding kan for eksempel klassifiseres som phishing eller søppelpost, men ingen nettadresser i meldingen stemples med en phishing- eller søppelpostdom.

Velg ![]() Åpne e-postenhet øverst i undermenyen for å se uttømmende detaljer om e-postmeldingen. Hvis du vil ha mer informasjon, kan du se siden for e-postenheten i Microsoft Defender for Office 365.

Åpne e-postenhet øverst i undermenyen for å se uttømmende detaljer om e-postmeldingen. Hvis du vil ha mer informasjon, kan du se siden for e-postenheten i Microsoft Defender for Office 365.

Utvidede funksjoner i Trusselutforsker

De følgende underdelene beskriver filtre som er eksklusive for Trusselutforsker.

Regler for Exchange-e-postflyt (transportregler)

Hvis du vil finne meldinger som ble påvirket av regler for Exchange-e-postflyt (også kalt transportregler), har du følgende alternativer i visningene All e-post, Skadelig programvare og Phish i Trusselutforsker (ikke i sanntidsregistreringer):

- Exchange-transportregel er en valgbar verdi for egenskapene Primær overstyringskilde, Overstyr kilde og Policytype som kan filtreres.

- Exchange-transportregel er en filtrerbar egenskap. Du skriver inn en delvis tekstverdi for navnet på regelen.

Hvis du vil ha mer informasjon, kan du se følgende koblinger:

- All e-postvisning i Trusselutforsker

- Visning av skadelig programvare i Trusselutforsker og Sanntidsregistreringer

- Phish-visning i Trusselutforsker og Sanntidsregistreringer

E-post-fanen (visning) for detaljområdet i visningene All e-post, Skadelig programvare og Phish i Trusselutforsker har også Exchange-transportregel som en tilgjengelig kolonne som ikke er valgt som standard. Denne kolonnen viser navnet på transportregelen. Hvis du vil ha mer informasjon, kan du se følgende koblinger:

- E-postvisning for detaljområdet i All e-post-visningen i Trusselutforsker

- E-postvisning for detaljområdet i visningen for skadelig programvare i Trusselutforsker og Sanntidsgjenkjenning

- E-postvisning for detaljområdet i Phish-visningen i Trusselutforsker og Sanntidsregistreringer

Tips

Hvis du vil ha tillatelsene som kreves for å søke etter regler for e-postflyt etter navn i Trusselutforsker, kan du se Tillatelser og lisensiering for Trusselutforsker og Sanntidsregistreringer. Ingen spesielle tillatelser kreves for å se regelnavn i undermenyer for e-postdetaljer, detaljtabeller og eksporterte resultater.

Inngående koblinger

Innkommende koblinger angir bestemte innstillinger for e-postkilder for Microsoft 365. Hvis du vil ha mer informasjon, kan du se Konfigurere e-postflyt ved hjelp av koblinger i Exchange Online.

Hvis du vil finne meldinger som ble påvirket av innkommende koblinger, kan du bruke egenskapen Connector til å søke etter koblinger etter navn i visningene All e-post, Skadelig programvare og Phish i Trusselutforsker (ikke i sanntidsregistreringer). Du skriver inn en delvis tekstverdi for navnet på koblingen. Hvis du vil ha mer informasjon, kan du se følgende koblinger:

- All e-postvisning i Trusselutforsker

- Visning av skadelig programvare i Trusselutforsker og Sanntidsregistreringer

- Phish-visning i Trusselutforsker og Sanntidsregistreringer

E-post-fanen (visning) for detaljområdet i visningene All e-post, Skadelig programvare og Phish i Trusselutforsker har også Connector som en tilgjengelig kolonne som ikke er valgt som standard. Denne kolonnen viser navnet på koblingen. Hvis du vil ha mer informasjon, kan du se følgende koblinger:

- E-postvisning for detaljområdet i All e-post-visningen i Trusselutforsker

- E-postvisning for detaljområdet i visningen for skadelig programvare i Trusselutforsker og Sanntidsgjenkjenning

- E-postvisning for detaljområdet i Phish-visningen i Trusselutforsker og Sanntidsregistreringer

Sikkerhetsscenarioer for e-post i Trusselutforsker og Sanntidsgjenkjenning

Hvis du vil ha spesifikke scenarioer, kan du se følgende artikler:

- E-postsikkerhet med Trusselutforsker og Sanntidsregistreringer i Microsoft Defender for Office 365

- Undersøke skadelig e-post som ble levert i Microsoft 365

Flere måter å bruke Trusselutforsker og sanntidsgjenkjenninger på

I tillegg til scenarioene som er beskrevet i denne artikkelen, har du flere alternativer i Explorer eller sanntidsregistreringer. Hvis du vil ha mer informasjon, kan du se følgende artikler: