Konfigurere og konfigurere Microsoft Defender for endepunkt plan 1

Gjelder for:

Denne artikkelen beskriver hvordan du konfigurerer Defender for endepunktplan 1. Enten du har hjelp eller gjør det selv, kan du bruke denne artikkelen som en veiledning gjennom hele distribusjonen.

Installasjons- og konfigurasjonsprosessen

Den generelle konfigurasjonsprosessen for Defender for Endpoint Plan 1 er som følger:

| Nummer | Trinn | Beskrivelse |

|---|---|---|

| 1 | Se gjennom kravene | Lister lisensierings-, nettleser-, operativsystem- og datasenterkrav |

| 2 | Planlegg distribusjonen | Lister flere distribusjonsmetoder å vurdere og inneholder koblinger til flere ressurser for å hjelpe deg med å bestemme hvilken metode du skal bruke |

| 3 | Konfigurere leiermiljøet | Lister oppgaver for å konfigurere tenantmiljøet |

| 4 | Tilordne roller og tillatelser | Lister roller og tillatelser du bør vurdere for sikkerhetsteamet Tips! Så snart roller og tillatelser er tilordnet, kan sikkerhetsteamet komme i gang med å bruke Microsoft Defender-portalen. Hvis du vil ha mer informasjon, kan du se Komme i gang. |

| 5 | Onboard to Defender for Endpoint | Lister flere metoder fra operativsystemet til onboard til Defender for Endpoint Plan 1 og inneholder koblinger til mer detaljert informasjon for hver metode |

| 6 | Konfigurer neste generasjons beskyttelse | Beskriver hvordan du konfigurerer neste generasjons beskyttelsesinnstillinger i Microsoft Intune |

| 7 | Konfigurer funksjonene for reduksjon av angrepsoverflaten | Lister typene funksjoner for reduksjon av angrepsoverflater du kan konfigurere, og inkluderer prosedyrer med koblinger til flere ressurser |

Se gjennom kravene

Tabellen nedenfor viser de grunnleggende kravene for Defender for endepunktsplan 1:

| Krav | Beskrivelse |

|---|---|

| Lisensieringskrav | Defender for Endpoint Plan 1 (frittstående eller som en del av Microsoft 365 E3, A3 eller G3) |

| Nettleserkrav | Microsoft Edge Internet Explorer versjon 11 Google Chrome |

| Operativsystemer (klient) | Windows 11 Windows 10, versjon 1709 eller nyere macOS iOS Android OS |

| Operativsystemer (server) | Windows Server 2022 Windows Server 2019 Windows Server versjon 1803 og nyere Windows Server 2016 og 2012 R2 støttes når du bruker den moderne enhetlige løsningen Linux Server |

| Datacenter | Én av følgende datasenterplasseringer: -Den europeiske union -Storbritannia - USA |

Obs!

Den frittstående versjonen av Defender for Endpoint Plan 1 inkluderer ikke serverlisenser. For å få pålastingsservere må du ha en ekstra lisens, for eksempel:

- Microsoft Defender for Servers Plan 1 eller Plan 2 (som en del av Defender for Cloud)-tilbudet.

- Microsoft Defender for endepunkt for servere

- Microsoft Defender for forretningsservere (for små og mellomstore bedrifter)

Hvis du vil vite mer. se Defender for Endpoint onboarding Windows Server

Planlegg distribusjonen

Når du planlegger distribusjonen, kan du velge blant flere forskjellige arkitekturer og distribusjonsmetoder. Hver organisasjon er unik, så du har flere alternativer å vurdere, som oppført i tabellen nedenfor:

| Metode | Beskrivelse |

|---|---|

| Intune | Bruke Intune til å administrere endepunkter i et opprinnelig skymiljø |

| Intune og Configuration Manager | Bruk Intune og Configuration Manager til å administrere endepunkter og arbeidsbelastninger som strekker seg over et lokalt og skybasert miljø |

| Configuration Manager | Bruk Configuration Manager til å beskytte lokale endepunkter med den skybaserte kraften til Defender for Endpoint |

| Lokalt skript lastet ned fra portalen Microsoft Defender | Bruk lokale skript på endepunkter til å kjøre en pilot eller ombord bare noen få enheter |

Hvis du vil ha mer informasjon om distribusjonsalternativene, kan du se Planlegge Distribusjon av Defender for endepunkt. Last ned følgende plakat:

Tips

Hvis du vil ha mer detaljert informasjon om planlegging av distribusjonen, kan du se Planlegge Microsoft Defender for endepunkt-distribusjonen.

Konfigurere leiermiljøet

Konfigurering av leiermiljøet omfatter oppgaver, for eksempel:

- Bekrefte lisensene dine

- Konfigurere tenanten

- Konfigurere proxy-innstillingene (bare om nødvendig)

- Sørge for at sensorer fungerer som de skal og rapportere data til Defender for endepunkt

Disse oppgavene er inkludert i konfigurasjonsfasen for Defender for Endpoint. Se Konfigurere Defender for endepunkt.

Tilordne roller og tillatelser

Hvis du vil ha tilgang til Microsoft Defender-portalen, konfigurere innstillinger for Defender for endepunkt eller utføre oppgaver, for eksempel å utføre responshandlinger på oppdagede trusler, må nødvendige tillatelser tilordnes. Defender for Endpoint bruker innebygde roller i Microsoft Entra ID.

Microsoft anbefaler at du tilordner brukere bare tillatelsesnivået de trenger for å utføre oppgavene sine. Du kan tilordne tillatelser ved hjelp av grunnleggende tillatelsesbehandling, eller ved hjelp av rollebasert tilgangskontroll (RBAC).

- Med grunnleggende tillatelsesbehandling har globale administratorer og sikkerhetsadministratorer full tilgang, mens sikkerhetslesere har skrivebeskyttet tilgang.

- Med RBAC kan du angi mer detaljerte tillatelser gjennom flere roller. Du kan for eksempel ha sikkerhetslesere, sikkerhetsoperatorer, sikkerhetsadministratorer, endepunktadministratorer og mer.

Tabellen nedenfor beskriver viktige roller du bør vurdere for Defender for endepunkt i organisasjonen:

| Rolle | Beskrivelse |

|---|---|

| Globale administratorer Som anbefalt fremgangsmåte kan du begrense antall globale administratorer. |

Globale administratorer kan utføre alle typer oppgaver. Personen som registrerte firmaet for Microsoft 365 eller for Microsoft Defender for endepunkt Plan 1, er som standard global administrator. Globale administratorer har tilgang til/endrer innstillinger på tvers av alle Microsoft 365-portaler, for eksempel: - Den Administrasjonssenter for Microsoft 365 (https://admin.microsoft.com) - Microsoft Defender portal (https://security.microsoft.com) – administrasjonssenteret for Intune (https://intune.microsoft.com) |

| Sikkerhetsadministratorer | Sikkerhetsadministratorer kan utføre sikkerhetsoperatoroppgaver pluss følgende oppgaver: – Overvåke sikkerhetsrelaterte policyer – Administrer sikkerhetstrusler og varsler – Vise rapporter |

| Sikkerhetsoperator | Sikkerhetsoperatorer kan utføre sikkerhetsleseroppgaver pluss følgende oppgaver: – Vis informasjon om oppdagede trusler – Undersøke og svare på oppdagede trusler |

| Sikkerhetsleser | Sikkerhetslesere kan utføre følgende oppgaver: – Vis sikkerhetsrelaterte policyer på tvers av Microsoft 365-tjenester – Vis sikkerhetstrusler og varsler – Vise rapporter |

Viktig

Microsoft anbefaler at du bruker roller med færrest tillatelser. Dette bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Hvis du vil lære mer om roller i Microsoft Entra ID, kan du se Tilordne administrator- og ikke-administratorroller til brukere med Microsoft Entra ID. Og mer informasjon om roller for Defender for endepunkt, se rollebasert tilgangskontroll.

Onboard to Defender for Endpoint

Når du er klar til å gå om bord i organisasjonens endepunkter, kan du velge blant flere metoder, som er oppført i tabellen nedenfor:

| Endepunkt | Distribusjonsverktøy |

|---|---|

| Windows |

Lokalt skript (opptil 10 enheter) Gruppepolicy Microsoft Intune/mobil Enhetsbehandling Microsoft Endpoint Configuration Manager VDI-skript |

| macOS |

Lokalt skript Microsoft Intune JAMF Pro Mobil Enhetsbehandling |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Administrasjon av mobilprogrammer |

Deretter fortsetter du for å konfigurere neste generasjons beskyttelses- og angrepsfunksjonalitet for overflatereduksjon.

Konfigurer neste generasjons beskyttelse

Vi anbefaler at du bruker Intune til å administrere organisasjonens enheter og sikkerhetsinnstillinger, som vist i illustrasjonen nedenfor:

Følg disse trinnene for å konfigurere neste generasjons beskyttelse i Intune:

Gå til administrasjonssenteret for Intune (https://intune.microsoft.com) og logg på.

VelgAntivirus for endepunktsikkerhet>, og velg deretter en eksisterende policy. (Hvis du ikke har en eksisterende policy, oppretter du en ny policy.)

Angi eller endre innstillingene for antiviruskonfigurasjon. Trenger du hjelp? Se følgende ressurser:

Når du er ferdig med å angi innstillingene, velger du Se gjennom og lagre.

Konfigurer funksjonene for reduksjon av angrepsoverflaten

Reduksjon av angrepsoverflate handler om å redusere stedene og måtene organisasjonen er åpen for angrep på. Defender for Endpoint Plan 1 inneholder flere funksjoner og funksjoner som hjelper deg med å redusere angrepsoverflatene dine på tvers av endepunktene. Disse funksjonene og funksjonene er oppført i tabellen nedenfor:

| Funksjon/funksjon | Beskrivelse |

|---|---|

| Regler for reduksjon av angrepsoverflaten | Konfigurer regler for reduksjon av angrepsoverflaten for å begrense programvarebasert risikabel atferd og bidra til å holde organisasjonen trygg. Regler for reduksjon av angrepsoverflate retter seg mot visse programvareatferder, for eksempel – Starter kjørbare filer og skript som prøver å laste ned eller kjøre filer - Kjører obfuscated eller på annen måte mistenkelige skript – Utføre virkemåter som apper vanligvis ikke starter under vanlig daglig arbeid Slike programvareatferder er noen ganger sett i legitime programmer. Disse atferdene anses imidlertid ofte som risikable fordi de ofte misbruker angripere gjennom skadelig programvare. |

| Utbedring av løsepengevirus | Konfigurer utbedring av løsepengevirus ved å konfigurere kontrollert mappetilgang, som bidrar til å beskytte organisasjonens verdifulle data mot skadelige apper og trusler, for eksempel løsepengevirus. |

| Enhetskontroll | Konfigurer innstillinger for enhetskontroll for organisasjonen til å tillate eller blokkere flyttbare enheter (for eksempel USB-stasjoner). |

| Nettverksbeskyttelse | Konfigurer nettverksbeskyttelse for å hindre at personer i organisasjonen bruker programmer som har tilgang til farlige domener eller skadelig innhold på Internett. |

| Webbeskyttelse | Konfigurer beskyttelse mot netttrusler for å beskytte organisasjonens enheter mot phishing-nettsteder, utnytte nettsteder og andre nettsteder som ikke er klarert eller har lavt omdømme. Konfigurer filtrering av nettinnhold for å spore og regulere tilgangen til nettsteder basert på innholdskategoriene (for eksempel Fritid, Høy båndbredde, Innhold for voksne eller Juridisk ansvar). |

| Nettverksbrannmur | Konfigurer nettverksbrannmuren med regler som bestemmer hvilken nettverkstrafikk som har tillatelse til å komme inn i eller gå ut fra organisasjonens enheter. |

| Programkontroll | Konfigurer programkontrollregler hvis du bare vil tillate klarerte programmer og prosesser å kjøre på Windows-enhetene dine. |

Regler for reduksjon av angrepsoverflaten

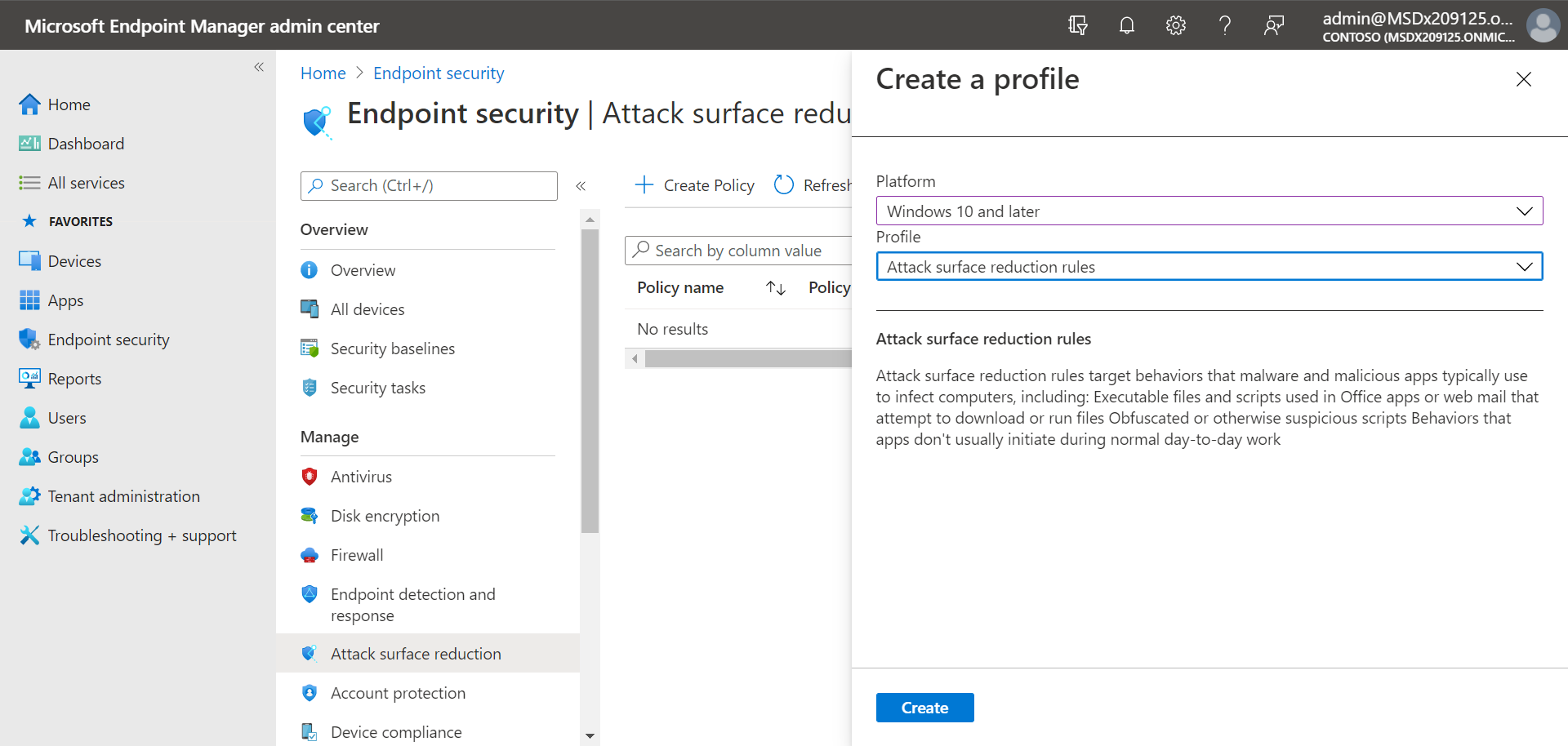

Regler for reduksjon av angrepsoverflate er tilgjengelige på enheter som kjører Windows. Vi anbefaler at du bruker Intune, som vist på følgende bilde:

Gå til administrasjonssenteret for Intune og logg på.

VelgOverflatereduksjon> for endepunktsikkerhetsangrep>+ Opprett policy.

Velg Windows 10, Windows 11 og Windows Server for plattform.

Velg regler for reduksjon av angrepsoverflate for Profil, og velg deretter Opprett.

Angi et navn og en beskrivelse for policyen på Grunnleggende-fanen , og velg deretter Neste.

Utvid under Defender på konfigurasjonsinnstillinger-fanen, konfigurer regler for reduksjon av angrepsoverflaten, og velg deretter Neste. Hvis du vil ha mer informasjon om regler for reduksjon av angrepsoverflate, kan du se Distribusjonsoversikt over angrepsoverflatereduksjonsregler.

Som et minimum anbefaler vi at du aktiverer følgende tre standard beskyttelsesregler:

Hvis organisasjonen bruker omfangskoder på fanen Omfangskoder , velger du + Velg omfangskoder, og deretter velger du kodene du vil bruke. Velg deretter Neste.

Hvis du vil lære mer om omfangskoder, kan du se Bruke rollebasert tilgangskontroll (RBAC) og omfangskoder for distribuert IT.

Angi brukerne og gruppene som policyen skal brukes på, på Oppgaver-fanen , og velg deretter Neste. (Hvis du vil lære mer om oppgaver, kan du se Tilordne bruker- og enhetsprofiler i Microsoft Intune.)

Se gjennom innstillingene på se gjennom + opprett-fanen , og velg deretter Opprett.

Tips

Hvis du vil lære mer om regler for reduksjon av angrepsoverflate, kan du se følgende ressurser:

Utbedring av løsepengevirus

Du får utbedring av løsepengevirus gjennom kontrollert mappetilgang, som bare tillater klarerte apper å få tilgang til beskyttede mapper på endepunktene.

Vi anbefaler at du bruker Intune til å konfigurere kontrollert mappetilgang.

Gå til administrasjonssenteret for Intune og logg på.

Gå til Surface Reduction for endepunktsikkerhetsangrep>, og velg deretter + Opprett policy.

Velg Windows 10, Windows 11 og Windows Server for Plattform, og velg regler for reduksjon av angrepsoverflaten for profil. Velg deretter Opprett.

Gi navn til policyen på Grunnleggende-fanen , og legg til en beskrivelse. Velg Neste.

Rull ned til bunnen under Defender på Konfigurasjonsinnstillinger-fanen. Velg Aktivert i rullegardinlisten Aktiver kontrollert mappetilgang, og velg deretter Neste.

Du kan eventuelt angi disse andre innstillingene:

- Ved siden av beskyttede mapper for kontrollert mappetilgang kan du veksle bryteren til Konfigurert, og deretter legge til mapper som må beskyttes.

- Ved siden av aktiverte programmer for styrt mappetilgang kan du veksle bryteren til Konfigurert, og deretter legge til apper som skal ha tilgang til beskyttede mapper.

Hvis organisasjonen bruker omfangskoder på fanen Omfangskoder , velger du + Velg omfangskoder, og deretter velger du kodene du vil bruke. Velg deretter Neste. Hvis du vil lære mer om omfangskoder, kan du se Bruke rollebasert tilgangskontroll (RBAC) og omfangskoder for distribuert IT.

Velg Legg til alle brukere og + Legg til alle enheter på Oppgaver-fanen, og velg deretter Neste. (Du kan alternativt angi bestemte grupper med brukere eller enheter.)

Se gjennom innstillingene for policyen på se gjennom + opprett-fanen , og velg deretter Opprett. Policyen brukes på alle endepunkter som ble koblet til Defender for Endpoint om kort tid.

Enhetskontroll

Du kan konfigurere Defender for endepunkt til å blokkere eller tillate flyttbare enheter og filer på flyttbare enheter. Vi anbefaler at du bruker Intune til å konfigurere innstillingene for enhetskontroll.

Gå til administrasjonssenteret for Intune og logg på.

Velg Enhetskonfigurasjon>>+ Opprett>policy.

Velg en profil for Plattform, for eksempel Windows 10 og nyere, og velg maler for profiltype.

Velg Administrative maler under Malnavn, og velg deretter Opprett.

Gi navn til policyen på Grunnleggende-fanen , og legg til en beskrivelse. Velg Neste.

Velg Alle innstillinger på Fanen Konfigurasjonsinnstillinger. Skriv deretter inn

Removablefor å se alle innstillingene som gjelder for flyttbare enheter, i søkeboksen.Velg et element i listen, for eksempel Alle flyttbare lagringsklasser: Avslå all tilgang, for å åpne undermenyen. Undermenyen for hver innstilling forklarer hva som skjer når den er aktivert, deaktivert eller ikke konfigurert. Velg en innstilling, og velg deretter OK.

Gjenta trinn 6 for hver innstilling du vil konfigurere. Velg deretter Neste.

Hvis organisasjonen bruker omfangskoder på fanen Omfangskoder , velger du + Velg omfangskoder, og deretter velger du kodene du vil bruke. Velg deretter Neste.

Hvis du vil lære mer om omfangskoder, kan du se Bruke rollebasert tilgangskontroll (RBAC) og omfangskoder for distribuert IT.

Velg Legg til alle brukere og + Legg til alle enheter på Oppgaver-fanen, og velg deretter Neste. (Du kan alternativt angi bestemte grupper med brukere eller enheter.)

Se gjennom innstillingene for policyen på se gjennom + opprett-fanen , og velg deretter Opprett. Policyen brukes på alle endepunkter som ble koblet til Defender for Endpoint om kort tid.

Tips

Hvis du vil ha mer informasjon, kan du se Slik kontrollerer du USB-enheter og andre flyttbare medier ved hjelp av Microsoft Defender for endepunkt.

Nettverksbeskyttelse

Med nettverksbeskyttelse kan du beskytte organisasjonen mot farlige domener som kan være vert for phishing-svindel, utnyttelser og annet skadelig innhold på Internett. Vi anbefaler at du bruker Intune til å aktivere nettverksbeskyttelse.

Gå til administrasjonssenteret for Intune og logg på.

Velg Enhetskonfigurasjon>>+ Opprett>policy.

Velg en profil for Plattform, for eksempel Windows 10 og nyere, og velg maler for profiltype.

Velg Endepunktbeskyttelse under Malnavn, og velg deretter Opprett.

Gi navn til policyen på Grunnleggende-fanen , og legg til en beskrivelse. Velg Neste.

Utvid Microsoft Defender Exploit Guard på Konfigurasjonsinnstillinger-fanen, og utvid deretter Nettverksfiltrering.

Sett nettverksbeskyttelsen til Aktiver. (Du kan alternativt velge Overvåking for å se hvordan nettverksbeskyttelse fungerer i miljøet ditt først.)

Velg deretter Neste.

Velg Legg til alle brukere og + Legg til alle enheter på Oppgaver-fanen, og velg deretter Neste. (Du kan alternativt angi bestemte grupper med brukere eller enheter.)

Konfigurer en regel på fanen Anvendelighetsregler . Profilen du konfigurerer, brukes bare på enheter som oppfyller de kombinerte kriteriene du angir.

Du kan for eksempel velge å tilordne policyen til endepunkter som bare kjører en bestemt OS-utgave.

Velg deretter Neste.

Se gjennom innstillingene for policyen på se gjennom + opprett-fanen , og velg deretter Opprett. Policyen brukes på alle endepunkter som ble koblet til Defender for Endpoint om kort tid.

Tips

Du kan bruke andre metoder, for eksempel Windows PowerShell eller gruppepolicy, til å aktivere nettverksbeskyttelse. Hvis du vil ha mer informasjon, kan du se Slå på nettverksbeskyttelse.

Webbeskyttelse

Med nettbeskyttelse kan du beskytte organisasjonens enheter mot netttrusler og uønsket innhold. Webbeskyttelsen omfatter beskyttelse mot netttrusler og filtrering av nettinnhold. Konfigurer begge settene med funksjoner. Vi anbefaler at du bruker Intune til å konfigurere innstillingene for webbeskyttelse.

Konfigurer beskyttelse mot netttrusler

Gå til administrasjonssenteret for Intune, og logg på.

VelgOverflatereduksjon av angrepsoverflaten for endepunktsikkerhet>, og velg deretter + Opprett policy.

Velg en plattform, for eksempel Windows 10 og nyere, velg webbeskyttelsesprofilen, og velg deretter Opprett.

Angi et navn og en beskrivelse på Grunnleggende-fanen , og velg deretter Neste.

Utvid WebBeskyttelse på Fanen Konfigurasjonsinnstillinger, angi innstillingene i tabellen nedenfor, og velg deretter Neste.

Innstilling Anbefaling Aktiver nettverksbeskyttelse Sett til Aktivert. Hindrer brukere i å besøke skadelige nettsteder eller domener.

Alternativt kan du angi nettverksbeskyttelsen til overvåkingsmodus for å se hvordan det fungerer i miljøet ditt. I overvåkingsmodus hindrer ikke nettverksbeskyttelse brukere fra å besøke nettsteder eller domener, men det sporer oppdaginger som hendelser.Krev SmartScreen for Microsoft Edge Legacy Sett til Ja. Bidrar til å beskytte brukere mot potensielle phishingsvindel og skadelig programvare. Blokker tilgang til skadelig område Sett til Ja. Hindrer brukere i å omgå advarsler om potensielt skadelige nettsteder. Blokker ubekreftet filnedlasting Sett til Ja. Hindrer brukere i å omgå advarslene og laste ned ubekreftede filer. Hvis organisasjonen bruker omfangskoder på fanen Omfangskoder , velger du + Velg omfangskoder, og deretter velger du kodene du vil bruke. Velg deretter Neste.

Hvis du vil lære mer om omfangskoder, kan du se Bruke rollebasert tilgangskontroll (RBAC) og omfangskoder for distribuert IT.

Angi brukerne og enhetene som skal motta policyen for webbeskyttelse, på Oppgaver-fanen , og velg deretter Neste.

Se gjennom policyinnstillingene på se gjennom + opprett-fanen , og velg deretter Opprett.

Tips

Hvis du vil lære mer om beskyttelse mot netttrusler, kan du se Beskytte organisasjonen mot netttrusler.

Konfigurer filtrering av nettinnhold

Gå til Microsoft Defender-portalen, og logg på.

Velg Innstillinger-endepunkter>.

Velg filtrering av nettinnhold under Regler, og velg deretter + Legg til policy.

Angi et navn for policyen i undermenyen Legg til policy på Generelt-fanen , og velg deretter Neste.

Velg én eller flere kategorier du vil blokkere, i blokkerte kategorier, og velg deretter Neste.

Velg enhetsgruppene du vil motta denne policyen, på Omfang-fanen , og velg deretter Neste.

Se gjennom policyinnstillingene på Sammendrag-fanen , og velg deretter Lagre.

Tips

Hvis du vil lære mer om hvordan du konfigurerer filtrering av nettinnhold, kan du se Filtrering av nettinnhold.

Nettverksbrannmur

Nettverksbrannmur bidrar til å redusere risikoen for nettverkssikkerhetstrusler. Sikkerhetsteamet kan angi regler som bestemmer hvilken trafikk som har tillatelse til å flyte til eller fra organisasjonens enheter. Vi anbefaler at du bruker Intune til å konfigurere nettverksbrannmuren.

::: alt-text="Skjermbilde av brannmurpolicyen i Intune-portalen."::

Følg disse trinnene for å konfigurere grunnleggende brannmurinnstillinger:

Gå til administrasjonssenteret for Intune, og logg på.

Velg endepunktsikkerhetsbrannmur>, og velg deretter + Opprett policy.

Velg en plattform, for eksempel Windows 10, Windows 11 og Windows Server, velg Microsoft Firewall-profilen, og velg deretter Opprett.

Angi et navn og en beskrivelse på Grunnleggende-fanen , og velg deretter Neste.

Utvid brannmuren, og rull deretter ned til bunnen av listen.

Angi sann for hver av følgende innstillinger:

- Aktiver domenenettverksbrannmur

- Aktiver brannmur for privat nettverk

- Aktiver brannmur for offentlig nettverk

Se gjennom listen over innstillinger under hvert av domenenettverkene, private nettverk og offentlige nettverk. Du kan la dem være satt til Ikke konfigurert, eller endre dem etter organisasjonens behov.

Velg deretter Neste.

Hvis organisasjonen bruker omfangskoder på fanen Omfangskoder , velger du + Velg omfangskoder, og deretter velger du kodene du vil bruke. Velg deretter Neste.

Hvis du vil lære mer om omfangskoder, kan du se Bruke rollebasert tilgangskontroll (RBAC) og omfangskoder for distribuert IT.

Velg Legg til alle brukere og + Legg til alle enheter på Oppgaver-fanen, og velg deretter Neste. (Du kan alternativt angi bestemte grupper med brukere eller enheter.)

Se gjennom policyinnstillingene på se gjennom + opprett-fanen , og velg deretter Opprett.

Tips

Brannmurinnstillingene er detaljerte og kan virke komplekse. Se anbefalte fremgangsmåter for å konfigurere Windows Defender-brannmur.

Programkontroll

Windows Defender Application Control (WDAC) bidrar til å beskytte Windows-endepunktene ved bare å tillate klarerte programmer og prosesser å kjøre. De fleste organisasjoner brukte en faset distribusjon av WDAC. Det vil skyldes at de fleste organisasjoner ikke ruller ut WDAC på tvers av alle Windows-endepunktene først. Avhengig av om organisasjonens Windows-endepunkter er fullstendig administrerte, lett administrerte eller «Bring Your Own Device»-endepunkter, kan du faktisk distribuere WDAC på alle eller enkelte endepunkter.

Hvis du vil ha hjelp til å planlegge WDAC-distribusjonen, kan du se følgende ressurser:

Beslutninger om utforming av Policy for Windows Defender-programkontroll

Distribusjon av Windows Defender-programkontroll i ulike scenarioer: enhetstyper

Neste trinn

Nå som du er ferdig med konfigurasjonsprosessen og konfigurasjonen, er neste trinn å komme i gang med å bruke Defender for Endpoint.

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.