Merk

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

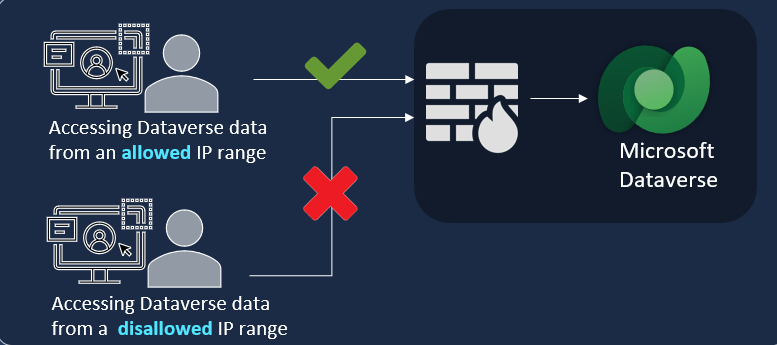

IP-brannmuren beskytter organisasjonsdataene ved å sikre at brukere bare har tilgang til Microsoft Dataverse fra tillatte IP-plasseringer. IP-brannmuren analyserer IP-adressen til hver forespørsel i sanntid. Du kan for eksempel aktivere IP-brannmuren i Dataverse-miljøet for produksjon og angi tillatte IP-adresser i områdene som er knyttet til kontorstedene dine, og ingen eksterne IP-plasseringer, for eksempel en kafé. Hvis en bruker prøver å få tilgang til organisasjonsressurser fra en kaffebar, nekter Dataverse tilgang i sanntid.

Hovedfordeler

Aktivering av IP-brannmuren i Power Platform-miljøene byr på flere viktige fordeler.

- Redusere innsidetrusler som dataeksfiltrasjon: En ondsinnet bruker som prøver å laste ned data fra Dataverse ved hjelp av et klientverktøy som Excel eller Power BI fra en forbudt IP-plassering, blokkeres fra å gjøre dette i sanntid.

- Forhindre tokenangrep: Hvis en bruker stjeler et tilgangstoken og prøver å bruke det til å få tilgang til Dataverse fra utenfor tillatte IP-områder, nekter Dataverse forsøket i sanntid.

IP-brannmurbeskyttelse fungerer både i interaktive og ikke-interaktive scenarier.

Hvordan fungerer IP-brannmur?

Når det sendes en forespørsel til Dataverse, evalueres IP-adressen for forespørselen i sanntid mot IP-områdene som er konfigurert for Power Platform-miljøet. Hvis IP-adressen er i de tillatte områdene, er forespørselen tillatt. Hvis IP-adressen er utenfor IP-områdene som er konfigurert for miljøet, nekter IP-brannmuren forespørselen med en feilmelding: Forespørselen du prøver å sende, blir avvist fordi tilgang til IP-adressen din blir blokkert. Kontakt administrator hvis du vil ha mer informasjon.

Forutsetning

- IP-brannmur er en funksjon iAdministrerte miljøer.

- Du må ha en Power Platform-administratorrolle for å aktivere eller deaktivere IP-brannmuren.

Aktivere IP-brannmuren

Du kan aktivere IP-brannmuren i et Power Platform-miljø enten ved hjelp av administrasjonssenteret for Power Platform eller OData-API-en for Dataverse.

Aktiver IP-brannmuren ved hjelp av Power Platform-administrasjonssenteret

Logg deg på Power Platform-administrasjonssenteret som administrator.

I navigasjonsruten velger du Sikkerhet.

I Sikkerhet-ruten velger du Identitet og tilgang.

Velg IP-brannmur på siden Administrasjon av identitet og tilgang.

I ruten Konfigurer IP-brannmur velger du et miljø. Velg Konfigurer IP-brannmur.

I ruten Konfigurer IP-brannmur for dette miljøet velger du IP-brannmur til På.

Under Tillatelsesliste over IP-adresser angir du de tillatte IP-adresseområdene i CIDR-format (classless interdomain routing) i henhold til RFC 4632. Hvis du har flere IP-områder, skiller du dem med et komma. Dette feltet godtar opptil 4 000 alfanumeriske tegn og tillater maksimalt 200 IP-områder. IPv6-adresser er tillatt både i heksadesimalt og komprimert format.

Velg andre avanserte innstillinger, etter behov:

- Tillatt liste over tjenestekoder: Velg tjenestekoder fra listen som kan omgå IP-brannmurrestriksjoner.

- Tillat tilgang for Klarerte tjenester fra Microsoft: Denne innstillingen gjør at Microsoft-klarerte tjenester, for eksempel overvåking og støttebruker osv. kan omgå IP-brannmurbegrensningene for å få tilgang til Power Platform-miljøet med Dataverse. Aktivert som standard.

- Tillat tilgang for alle programbrukere: Denne innstillingen gir alle programbrukere tredjeparts- og førstepartstilgang til Dataverse-API-er. Aktivert som standard. Hvis du fjerner denne verdien, blokkeres bare brukere av tredjepartsprogrammer.

- Aktiver IP-brannmur i modus for sporing av endringer: Denne innstillingen aktiverer IP-brannmuren, men tillater forespørsler uavhengig av IP-adressen. Aktivert som standard.

- Omvendte proxy-IP-adresser: Hvis organisasjonen din har konfigurert omvendte proxyer, skriver du inn IP-adressene atskilt med komma. Innstillingen for omvendt proxy gjelder både for IP-basert informasjonskapselbinding og IP-brannmuren. Kontakt nettverksadministratoren for å få omvendte proxy-IP-adresser.

Notat

Omvendt proxy må konfigureres slik at den sender brukerens klient-IP-adresser i den videresendte toppteksten.

Velg Save.

Aktiver IP-brannmur på et miljøgruppenivå

Hvis du vil konfigurere innstillinger for IP-brannmur på miljøgruppenivået, følger du fremgangsmåten nedenfor. Logg på Power Platform-administrasjonssenteret.

I navigasjonsruten velger du Sikkerhet.

I Sikkerhet-ruten velger du Identitet og tilgang.

Velg en IP-brannmurrute.

I ruten som vises, velger du fanen Miljøgrupper du vil bruke sikkerhetsinnstillingen på. Velg deretter Konfigurer IP-brannmur.

I ruten Konfigurer IP-brannmur velger du IP-brannmur til På.

Under Tillatelsesliste over IP-adresser angir du de tillatte IP-adresseområdene i CIDR-format (classless interdomain routing) i henhold til RFC 4632. Hvis du har flere IP-områder, skiller du dem med et komma. Dette feltet godtar opptil 4 000 alfanumeriske tegn og tillater maksimalt 200 IP-områder. IPv6-adresser er tillatt både i heksadesimalt og komprimert format.

Velg andre avanserte innstillinger, etter behov:

- Tillatt liste over tjenestekoder: Velg tjenestekoder fra listen som kan omgå IP-brannmurrestriksjoner.

- Tillat tilgang for Klarerte tjenester fra Microsoft: Denne innstillingen gjør at Microsoft-klarerte tjenester, for eksempel overvåking og støttebruker osv. kan omgå IP-brannmurbegrensningene for å få tilgang til Power Platform-miljøet med Dataverse. Aktivert som standard.

- Tillat tilgang for alle programbrukere: Denne innstillingen gir alle programbrukere tredjeparts- og førstepartstilgang til Dataverse-API-er. Aktivert som standard. Hvis du fjerner denne verdien, blokkeres bare brukere av tredjepartsprogrammer.

- Aktiver IP-brannmur i modus for sporing av endringer: Denne innstillingen aktiverer IP-brannmuren, men tillater forespørsler uavhengig av IP-adressen. Aktivert som standard.

- Omvendte proxy-IP-adresser: Hvis organisasjonen din har konfigurert omvendte proxyer, skriver du inn IP-adressene atskilt med komma. Innstillingen for omvendt proxy gjelder både for IP-basert informasjonskapselbinding og IP-brannmuren. Kontakt nettverksadministratoren for å få omvendte proxy-IP-adresser.

Velg Save.

Notat

Omvendt proxy må konfigureres slik at den sender brukerens klient-IP-adresser i den videresendte toppteksten.

Valgte innstillinger brukes på alle miljøene i denne miljøgruppen.

Aktiver IP-brannmur ved hjelp av OData-API-en for Dataverse

Du kan bruke OData-API-en for Dataverse til å hente og endre verdier i et Power Platform-miljø. Hvis du vil ha detaljert veiledning, kan du se Spør data ved hjelp av Web-API og Oppdater og slett tabellrader ved hjelp av Web-API (Microsoft Dataverse).

Du har fleksibiliteten til å velge verktøyene du foretrekker. Bruk følgende dokumentasjon til å hente og endre verdier via OData-API-en for Dataverse:

- Bruk Insomnia med nett-API for Dataverse

- Nett-API for hurtigstart med PowerShell og Visual Studio Code

Konfigurer IP-brannmuren ved hjelp av OData-API-en

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Nyttelast

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule– Aktiver funksjonen ved å angi true for verdien, eller deaktiver den ved å angi false for verdien.allowediprangeforfirewall– Oppgi IP-områdene som skal tillates. Oppgi dem i CIDR-notasjon, atskilt med komma.Viktig!

Kontroller at navnene på servicemerkene samsvarer nøyaktig med det du ser på innstillingssiden for IP-brannmuren. Hvis det finnes avvik, kan det hende at IP-begrensninger ikke fungerer som de skal.

enableipbasedfirewallruleinauditmode– Verdien true angir bare sporing av endringer, mens verdien false angir håndhevingsmodus.allowedservicetagsforfirewall– Oppgi tjenestemerker som skal tillates, atskilt med komma. Hvis du ikke vil konfigurere noen servicemerker, lar du verdien være null.allowapplicationuseraccess– Standardverdien er true.allowmicrosofttrustedservicetags– Standardverdien er true.

Viktig!

Når Tillat tilgang for Klarerte tjenester fra Microsoft og Tillat tilgang for alle programbrukere er deaktivert, kan det hende at enkelte tjenester som bruker Dataverse, for eksempel Power Automate-flyter, ikke lenger fungerer.

Teste IP-brannmuren

Du bør teste IP-brannmuren for å kontrollere at den fungerer.

Bla til Power Platform-miljø-URI-en fra en IP-adresse som ikke finnes i listen over tillatte IP-adresser for miljøet.

Forespørselen din bør avvises med en melding om at forespørselen du prøver å sende, blir avvist fordi tilgang til IP-adressen din blokkeres. Kontakt administratoren hvis du vil ha mer informasjon.

Bla til Power Platform-miljø-URI-en fra en IP-adresse som ikke finnes i listen over tillatte IP-adresser for miljøet.

Du bør ha tilgang til miljøet som er definert av sikkerhetsrollen din.

Du bør teste IP-brannmuren i testmiljøet først, etterfulgt av modus for bare sporing av endringer i produksjonsmiljøet før du håndhever IP-brannmuren i produksjonsmiljøet.

Notat

Som standard er TDS-endepunkt aktivert i Power Platform-miljøet.

SPN-filtrering for programbrukere

Funksjonen IP-brannmur i Power Platform gjør at administratorer kan begrense tilgang til miljøer basert på IP-adresseområder. For scenarioer der bestemte programbrukere (tjenestekontohavernavn eller SPN-er) må omgå disse begrensningene, kan du aktivere SPN-filtrering ved hjelp av en API-basert tilnærming.

Trinn for å aktivere SPN-filtrering

- Legg til programbrukeren. Hvis programbrukeren ikke allerede er lagt til, legger du til vedkommende i målmiljøet og tilordner de aktuelle sikkerhetsrollene. Eksempel: Legg til appbrukeren med ID 123 og navnet TestSPN i miljøet, og tilordne de nødvendige rollene

- Hent systemets bruker-ID.

Bruk følgende API-oppkall til å hente

systemuseridfor programbrukeren:

GET https://{root-url}/api/data/v9.0/systemusers?$filter=applicationid eq {application-id}&$select=systemuserid

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

- Legg til programbrukeren i tillatelseslisten.

POST https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/systemusers(SystemuserID)

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Nyttelast

[

{

"isallowedbyipfirewall": true

}

]

- Konfigurer IP-brannmurinnstillinger i PPAC. Gå til administrasjonssenteret for Power Platform (PPAC) og konfigurer innstillingene for IP-brannmur. Forsikre deg om at alternativet "Tillat tilgang for alle applikasjonsbrukere" ikke er merket for å håndheve filtrering.

Lisenskrav for IP-brannmur

IP-brannmuren håndheves bare for miljøer som er aktivert for administrerte miljøer. Administrerte miljøer er inkludert som en rettighet i frittstående lisenser for Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages og Dynamics 365 som gir Premium-bruksrettigheter. Finn ut mer om lisensiering for administrert miljø med Oversikt over lisensiering for Microsoft Power Platform.

I tillegg må brukere som skal ha tilgang til å bruke IP-brannmur for Dataverse i miljøene der IP-brannmur håndheves, ha et av disse abonnementene:

- Microsoft 365 eller Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5-samsvar

- Microsoft 365 F5 Sikkerhet og samsvar

- Microsoft 365 A5/E5/F5/G5 informasjonsbeskyttelse og -styring

- Microsoft 365 A5/E5/F5/G5 insider-risikobehandling

Finn ut mer om Microsoft 365-lisenser

Vanlige spørsmål

Hva dekker IP-brannmuren i Power Platform?

IP-brannmuren støttes i alle Power Platform-miljøer som omfatter Dataverse.

Hvor raskt trer en endring i IP-adresselisten i kraft?

Endringer i listen over tillatte IP-adresser eller områder trer vanligvis i kraft om 5–10 minutter.

Fungerer denne funksjonen i sanntid?

IP-brannmurbeskyttelse fungerer i sanntid. Siden funksjonen fungerer på nettverkslaget, evalueres forespørselen etter at godkjenningsforespørselen er fullført.

Er denne funksjonen er aktivert som standard i alle miljøer?

IP-brannmuren aktiveres ikke som standard. Power Platform-administrator må aktivere den for administrerte miljøer.

Hva er bare overvåkingsmodus?

I modusen for sporing av endringer identifiserer IP-brannmuren IP-adressene som foretar kall til miljøet, og tillater alle, enten de er innenfor et tillatt område eller ikke. Det er nyttig når du konfigurerer begrensninger for et Power Platform-miljø. Vi anbefaler at du aktiverer modus for sporing av endringer i minst en uke og deaktiverer den bare etter nøye gjennomgang av loggene for sporing av endringer.

Er denne funksjonen tilgjengelig i alle miljøer?

Funksjonen for IP-brannmur er bare tilgjengelig for administrerte miljøer.

Finnes det en begrensning på antall IP-adresser som jeg kan legge til i IP-adresse-tekstboksen?

Du kan legge til områder med opptil 200 IP-adresser i CIDR-format per RFC 4632, atskilt med kommaer.

Hva skal jeg gjøre hvis forespørsler til Dataverse mislykkes?

Feil konfigurasjon av IP-områder for IP-brannmuren kan forårsake dette problemet. Du kan kontrollere IP-områdene på siden med innstillinger for IP-brannmuren. Vi anbefaler at du aktiverer IP-brannmuren i modus for sporing av endringer før du aktiverer den.

Hvordan laster jeg ned revisjonsloggen for bare overvåkingsmodus?

Bruk Dataverse OData-API-en til å laste ned loggdataene for sporing av endringer i JSON-format. Formatet for API-en for revisjonslogg er som følger:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Bytt [orgURI] med Dataverse-miljø-URI-en.

- Sett handlingsverdien til 118 for denne hendelsen.

- Angi hvor mange elementer som skal returneres, i top=1, eller angi antallet du vil returnere.

Mine Power Automate-flyter fungerer ikke som forventet etter at IP-brannmuren er konfigurert i Power Platform-miljøet. Hva bør jeg gjøre?

I IP-brannmurinnstillingene tillat tjenestemerkene i Utgående IP-adresser for administrerte koblinger.

Jeg har konfigurert den omvendte proxy-adresse riktig, men IP-brannmuren fungerer ikke. Hva bør jeg gjøre?

Kontroller om den omvendte proxyen er konfigurert til å sende klientens IP-adresse i det videresendte hodet.

Funksjonen for sporing av endringer for IP-brannmur fungerer ikke i miljøet. Hva bør jeg gjøre?

Logger for sporing av endringer for IP-brannmur støttes ikke i leiere som er aktivert for BYOK-krypteringsnøkler (bring-your-own-key). Hvis leieren er aktivert for bring-your-own-key, låses alle miljøer i en BYOK-aktivert leier til bare SQL, og derfor kan logger for sporing av endringer bare lagres i SQL. Vi anbefaler på det sterkeste at du går over til kundeadministrert nøkkel. Hvis du vil gå over fra BYOK til kundestyrt nøkkel (CMKv2), følger du fremgangsmåten i Overfør BYOK-miljøer (bring-your-own-key) til kundeadministrert nøkkel.

Støtter IP-brannmuren IPv6-IP-områder?

Ja, IP-brannmur støtter IPv6-områder.