Administrere krypteringsnøkkelen

Alle miljøer for Microsoft Dataverse bruker gjennomsiktig datakryptering (TDE) for SQL Server til å utføre sanntidskryptering av data når de skrives til disk, også kalt inaktiv kryptering.

Som standard lagrer og håndterer Microsoft databasens krypteringsnøkkel for dine miljøer slik at du slipper å tenke på det. Funksjonen Administrer nøkler i administrasjonssenteret for Microsoft Power Platform gir administratorer muligheten til å administrere databasens krypteringsnøkler som er knyttet til Dataverse-leieren.

Viktig

- 2. juni 2023 ble denne tjenesten oppgradert til kundestyrt krypteringsnøkkel. Nye kunder som trenger å administrere sin egen krypteringsnøkkel vil bruke den oppgraderte tjenesten ettersom denne tjenesten ikke lenger tilbys.

- Selvstyrte databasekrypteringsnøkler er bare tilgjengelige for kunder som har flere enn 1000 Power Apps per bruker-lisenser, flere enn 1000 Dynamics 365 Enterprise-lisenser eller flere enn 1000 lisenser fra en kombinasjon av begge i én leier. Hvis du vil velge dette programmet, må du sende en støtteforespørsel.

Styring av krypteringsnøkler gjelder bare for Azure SQL-miljødatabaser. Følgende funksjoner og tjenester fortsetter å bruke den Microsoft-administrerte krypteringsnøkkelen til å kryptere dataene og kan ikke krypteres med den selvadministrerte krypteringsnøkkelen:

- Kopiloter og generative KI-funksjoner i Microsoft Power Platform og Microsoft Dynamics 365

- Dataverse-søk

- Elastiske tabeller

- Mobile Offline

- Aktivitetslogg (Microsoft 365-portalen)

- Exchange (synkronisering på serversiden)

Merk

- Funksjonen for selvbetjent databasekrypteringsnøkkel må være aktivert av Microsoft for leieren før du kan bruke funksjonen.

- Hvis du vil bruke funksjonene for datakrypteringshåndtering for et miljø, må miljøet opprettes etter at den selvadministrerte funksjonen for databasekrypteringsnøkkelen er aktivert av Microsoft.

- Etter at funksjonen er aktivert i leieren, opprettes alle nye miljøer bare med Azure SQL-lagring. Disse miljøene har begrensninger på filopplastingsstørrelse og kan ikke bruke Cosmos- og Datalake-tjenester, uavhengig av om de krypteres med BYOK (bring-your-own-key) eller en Microsoft-administrert nøkkel, og Dataverse-søkeindekser krypteres med en Microsoft-administrert nøkkel. Hvis du vil bruke disse tjenestene, må du gå over til kundeadministrert nøkkel.

- Filer og Bilder med størrelser mindre enn 128 MB kan brukes hvis miljøet er versjon 9.2.21052.00103 eller nyere.

- De fleste eksisterende miljøer har fil og logg lagret i ikke-Azure SQL-databaser. Disse miljøene kan ikke velges i til selvadministrerte krypteringsnøkler. Bare nye miljøer (når du har registrert deg for dette programmet) kan aktiveres med selvadministrerte krypteringsnøkler.

Introduksjon til Nøkkelbehandling

Med Nøkkelbehandling kan administratorer tilby egne krypteringsnøkler eller generere krypteringsnøkler for dem, som brukes til å beskytte databasen for et miljø.

Funksjonen Nøkkelbehandling støtter både PFX og BYOK krypteringsnøkkelfiler, for eksempel de som er lagret i en sikkerhetsmodul for maskinvaren (HSM). Hvis du vil bruke alternativet Opplasting av krypteringsnøkkel trenger du både den offentlige og den private krypteringsnøkkelen.

Nøkkeladministreringsfunksjonen gjør krypteringsnøkkeladministrasjonen mer kompleks ved å bruke Azure Key Vault til å lagre krypteringsnøkler på en sikker måte. Azure Key Vault bidrar til å beskytte kryptografiske nøkler og hemmeligheter som brukes av skyprogrammer og -tjenester. Nøkkeladministreringsfunksjonen krever ikke at du har et Azure Key Vault-abonnement, og i de fleste situasjoner er det ikke nødvendig å få tilgang til krypteringsnøkler som brukes for Dataverse i hvelvet.

Med funksjonen Nøkkelbehandling kan du utføre følgende oppgaver.

Aktiver muligheten til å administrere databasens krypteringsnøkler som er knyttet til miljøer.

Generere nye krypteringsnøkler, eller laste opp eksisterende .PFX eller .BYOK krypteringsnøkkelfiler.

Låse og låse opp leietakermiljøer.

Advarsel!

Når en leier er låst, har ikke noen tilgang til alle miljøene i leieren. Mer informasjon: Låse leieren.

Forstå en mulig risiko når du administrerer nøklene

Som med alle viktige forretningsprogrammer, må medarbeidere i organisasjonen som har administrativ tilgang klareres. Før du bruker funksjonen Nøkkelbehandling, bør du forstå risikoen når du administrerer databasens krypteringsnøkler. Det er tenkelig at en administrator med uredelige hensikter (en person som er gitt eller har fått tilgang på administratornivå med hensikt til å skade organisasjonens sikkerhet eller prosesser) som jobber i organisasjonen kan bruke funksjonen Nøkkelbehandling til å opprette en nøkkel, og bruke den til å låse alle miljøene i leieren.

Vurder følgende sekvens av hendelser.

Administratoren med uredelige hensikter logger på administrasjonssenteret for Power Platform, går til kategorien Miljøer og velger Behandle krypteringsnøkkel. Administratoren med uredelige hensikter oppretter deretter en ny nøkkel med et passord og laster ned krypteringsnøkkelen til den lokale stasjonen og aktiverer den nye nøkkelen. Nå er alle miljødatabasene kryptert med den nye nøkkelen. Så låser administratoren med uredelige hensikter leieren med den nylig nedlastede nøkkelen, og tar eller sletter deretter den nedlastede krypteringsnøkkelen.

Disse handlingene fører til deaktivering av alle miljøene i leieren fra online tilgang, og gjør at alle sikkerhetskopier av databasen ikke kan gjenopprettes.

Viktig

For å forhindre at administratoren med uredelige hensikter avbryter forretningsdriften ved å låse databasen, tillater ikke funksjonen for forvaltede nøkler at leiermiljøer låses innen 72 timer etter at krypteringsnøkkelen er endret eller aktivert. Dette gjør det mulig for andre administratorer i opptil 72 timer å rulle tilbake eventuelle uautoriserte nøkkelendringer.

Krav til krypteringsnøkler

Hvis du angir din egen krypteringsnøkkel, må nøkkelen oppfylle følgende krav som godkjennes av Azure Key Vault.

- Filformatet til krypteringnøkkelen må være PFX eller BYOK.

- 2048-biters RSA.

- RSA-HSM-nøkkeltype (krever en forespørsel til Microsofts kundestøtte).

- PFX-filer for krypteringsnøkler må være beskyttet med passord.

Hvis du vil ha mer informasjon om generering og overføring av en HSM-beskyttet nøkkel via Internett kan du se Hvordan du genererer og overfører HSM-beskyttede nøkler for Azure Key Vault. Bare nCipher Vendor HSM-nøkkelen støttes. Før du genererer HSM-nøkkelen, går du til Power Platform-administrasjonssenteret Administrer krypteringsnøkler/Opprett ny nøkkel-vinduet for å hente abonnements-ID-en for miljøregionen. Du må kopiere og lime inn denne abonnements-ID-en i HSM for å opprette nøkkelen. Dette sikrer at bare Azure Key Vault kan åpne filen.

Nøkkelbehandlingsoppgaver

For å forenkle nøkkelbehandlingsoppgavene deles oppgavene inn i tre områder:

- Generere eller laste opp krypteringsnøkkelen for en leier

- Aktivere en krypteringsnøkkel for en leier

- Behandle kryptering for et miljø

Administratorer kan bruke Power Platform administrasjonssenteret eller cmdletene for Power Platform administrasjonsmodulen til å utføre administrasjonsoppgavene for leierbeskyttelsesnøkkelen som er beskrevet her.

Generere eller laste opp krypteringsnøkkelen for en leier

Alle krypteringsnøkler lagres i Azure Key Vault, og det kan bare være én aktiv nøkkel på et tidspunkt. Siden den aktive nøkkelen brukes til å kryptere alle miljøene i leieren, foregår behandling av krypteringen på leiernivå. Når nøkkelen er aktivert, kan hvert enkelt miljø velges til å bruke nøkkelen til kryptering.

Bruk denne fremgangsmåten for å angi funksjonen Nøkkelbehandling for første gang for et miljø eller for å endre (eller overføre) en krypteringsnøkkel for en leier som du allerede administrerer selv.

Advarsel!

Når du utfører trinnene som er beskrevet her, for første gang, velger du å behandle krypteringsnøklene selv. Mer informasjon: Forstå en mulig risiko når du administrerer nøklene.

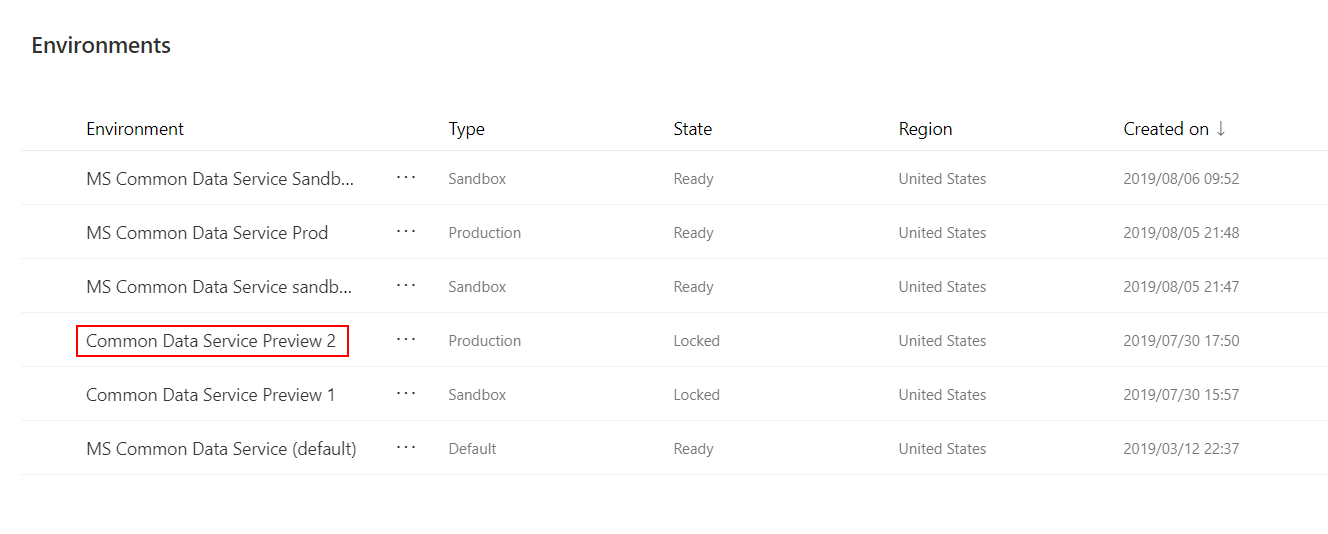

Logg på administrasjonssenteret Power Platform som administrator (Dynamics 365-administrator eller Microsoft Power Platform -administrator).

Velg Miljøer-kategorien, og velg deretter Behandle krypteringsnøkler på verktøylinjen.

Velg Bekreft for å bekrefte risikoen når du behandler nøklene.

Velg Ny nøkkel på verktøylinjen.

I den venstre ruten fyller du ut detaljene for å generere eller laste opp en nøkkel:

- Velg et område. Dette alternativet vises bare hvis leieren har flere områder.

- Angi et Nøkkelnavn.

- Velg blant følgende alternativer:

- Velg Generer ny (.pfx) for å opprette en ny nøkkel. Mer informasjon: Generere en ny nøkkel (.pfx).

- Hvis du vil bruke din egen genererte nøkkel, velger du Last opp (.pfx eller .byok). Mer informasjon: Laste opp en nøkkel (.pfx eller .byok).

Velg Neste.

Generere en ny nøkkel (.pfx)

- Angi et passord, og skriv deretter inn passordet på nytt for å bekrefte.

- Velg Opprett, og velg deretter det opprettede filvarselet i nettleseren.

- PFX-filen for krypteringsnøkkel lastes ned til nettleserens standardmappe for nedlastinger. Lagre filen på et sikkert sted (vi anbefaler at denne nøkkelen sikkerhetskopieres sammen med passordet).

Laste opp en nøkkel (.pfx eller .byok)

- Velg Last opp nøkkelen, velg .pfx eller .byok1-filen, og velg deretter Åpne.

- Skriv inn passordet for nøkkelen, og velg deretter Opprett.

1 Ved .byok-krypteringsnøkkelfiler må du kontrollere at du bruker abonnements-ID-en som vist på skjermen, når du eksporterer krypteringsnøkkelen fra din lokale HSM. Mer informasjon: Slik genererer og overfører du HSM-beskyttede nøkler for Azure Key Vault.

Merk

For å redusere antall trinn for administratoren for å administrere nøkkelprosessen, aktiveres nøkkelen automatisk når den lastes opp første gang. Alle påfølgende nøkkelopplastinger krever et tilleggstrinn for å aktivere nøkkelen.

Aktivere en krypteringsnøkkel for en leier

Når en krypteringsnøkkel er generert eller lastet opp for leieren, kan den aktiveres.

- Logg på administrasjonssenteret Power Platform som administrator (Dynamics 365-administrator eller Microsoft Power Platform -administrator).

- Velg Miljøer-kategorien, og velg deretter Behandle krypteringsnøkler på verktøylinjen.

- Velg Bekreft for å bekrefte risikoen når du behandler nøklene.

- Velg en nøkkel som har tilstanden Tilgjengelig, og velg deretter Aktiver nøkkel på verktøylinjen.

- Velg Bekreft for å bekrefte nøkkelendringen.

Når du aktiverer en nøkkel for leieren, tar det en stund før nøkkelbehandlingstjenesten aktiverer nøkkelen. Statusen for Nøkkelstatus viser nøkkelen som Installerer når den nye eller opplastede nøkkelen aktiveres. Når nøkkelen er aktivert, skjer følgende:

- Alle krypterte miljøer blir automatisk kryptert med den aktive nøkkelen (det er ingen nedetid med denne handlingen).

- Når den er aktivert, brukes krypteringsnøkkelen på alle miljøer som blir endret fra Microsoft-levert til selvadministrert krypteringsnøkkel.

Viktig

For å effektivisere nøkkelbehandlingsprosessen slik at alle miljøer administreres av samme nøkkel, kan ikke den aktive nøkkelen oppdateres når det er låste miljøer. Alle låste miljøer må låses opp før en ny nøkkel kan aktiveres. Hvis det finnes låste miljøer som ikke trenger å låses opp, må de slettes.

Merk

Når en krypteringsnøkkel er aktivert, kan du ikke aktivere en ny nøkkel før etter 24 timer.

Behandle kryptering for et miljø

Hvert miljø blir som standard kryptert med krypteringsnøkkelen levert fra Microsoft. Når en krypteringsnøkkel er aktivert for leieren, kan administratorer velge å endre standardkrypteringen til å bruke den aktiverte krypteringsnøkkelen. Følg fremgangsmåten nedenfor for å bruke den aktiverte nøkkelen.

Bruke krypteringsnøkkel i et miljø

- Logg på Power Platform-administrasjonssenteret, og bruk legitimasjon for miljøadministrator eller systemadministratorrolle.

- Velg kategorien Miljøer.

- Åpne et Microsoft-formidlet kryptert miljø.

- Velg Se alle.

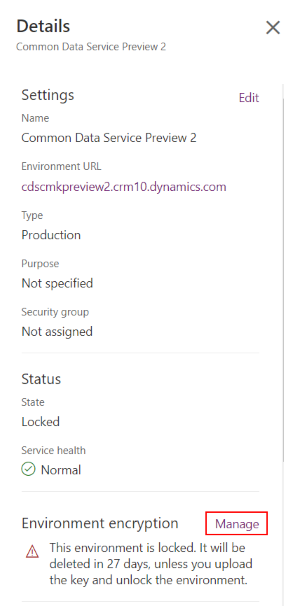

- I Miljøkryptering-delen velg Administrer.

- Velg Bekreft for å bekrefte risikoen når du behandler nøklene.

- Velg Bruk denne nøkkelen for å godta endring av krypteringen til å bruke den aktiverte nøkkelen.

- Velg Bekreft for å bekrefte at du administrerer nøkkelen direkte, og at det er nedetid for denne handlingen.

Gå tilbake fra administrert krypteringsnøkkel til Microsoft-formidlet krypteringsnøkkel

Når du går tilbake til Microsoft-formidlet krypteringsnøkkel, konfigureres miljøet tilbake til standard virkemåte der Microsoft administrerer krypteringsnøkkelen for deg.

- Logg på Power Platform-administrasjonssenteret, og bruk legitimasjon for miljøadministrator eller systemadministratorrolle.

- Velg kategorien Miljøer, og velg deretter et miljø som er kryptert med en selvadministrert nøkkel.

- Velg Se alle.

- Velg Administrer i delen Miljøkryptering, og velg deretter Bekreft.

- Under Vil du gå tilbake til standard behandling av krypteringsnøkkel velger du Gå tilbake .

- For produksjonsmiljøer må du bekrefte miljøet ved å angi navnet på miljøet.

- Velg Bekreft for å gå tilbake til standard behandling av krypteringsnøkkel.

Låse leieren

Siden det bare er én aktiv nøkkel per leier, deaktiveres alle miljøene som finnes i leieren, når krypteringen for leieren låses. Alle låste miljøer forblir utilgjengelig for alle, inkludert Microsoft, til en Power Platform-tjenesteadministrator i organisasjonen låser den opp ved hjelp av nøkkelen som ble brukt til å låse den.

Forsiktig!

Du bør aldri låse leiermiljøene som en del av den normale forretningsprosessen. Når du låser en Dataverse-leier, blir alle miljøene helt frakoblet og blir ikke tilgjengelige for noen, inkludert Microsoft. I tillegg blir tjenester som for eksempel synkronisering og vedlikehold stoppet. Hvis du bestemmer deg for å forlate tjenesten, kan låsing av leieren sikre at ingen får tilgang igjen til dine tilkoblede data.

Vær oppmerksom på følgende om låsing av leiermiljøer:

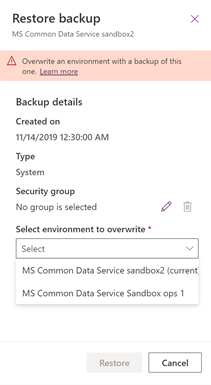

- Låste miljøer kan ikke gjenopprettes fra sikkerhetskopien.

- Låste miljøer slettes hvis de ikke låses opp etter 28 dager.

- Du kan ikke låse miljøer i 72 timer etter en endring av krypteringsnøkkel.

- Når en leier låses, låses alle aktive miljøer i leieren.

Viktig

- Du må vente minst én time etter at du har låst aktive miljøer før du kan låse dem opp.

- Når låseprosessen startes, slettes alle krypteringsnøkler med enten tilstanden Aktiv eller Tilgjengelig. Låseprosessen kan ta opptil én time, og i løpet av dette tidsrommet er det ikke tillatt å låse opp låste miljøer.

- Logg på administrasjonssenteret Power Platform som administrator (Dynamics 365-administrator eller Microsoft Power Platform -administrator).

- Velg Miljøer-kategorien, og velg deretter Behandle krypteringsnøkler på kommandolinjen.

- Velg den aktive nøkkelen, og velg deretter Lås aktive miljøer.

- Velg Last opp aktiv nøkkel i den høyre ruten, bla til og velg nøkkelen, skriv inn passordet, og velg deretter Lås .

- Når du blir bedt om det, skriver du inn teksten som vises på skjermen, for å bekrefte at du vil låse alle miljøene i området, og deretter velger du Bekreft.

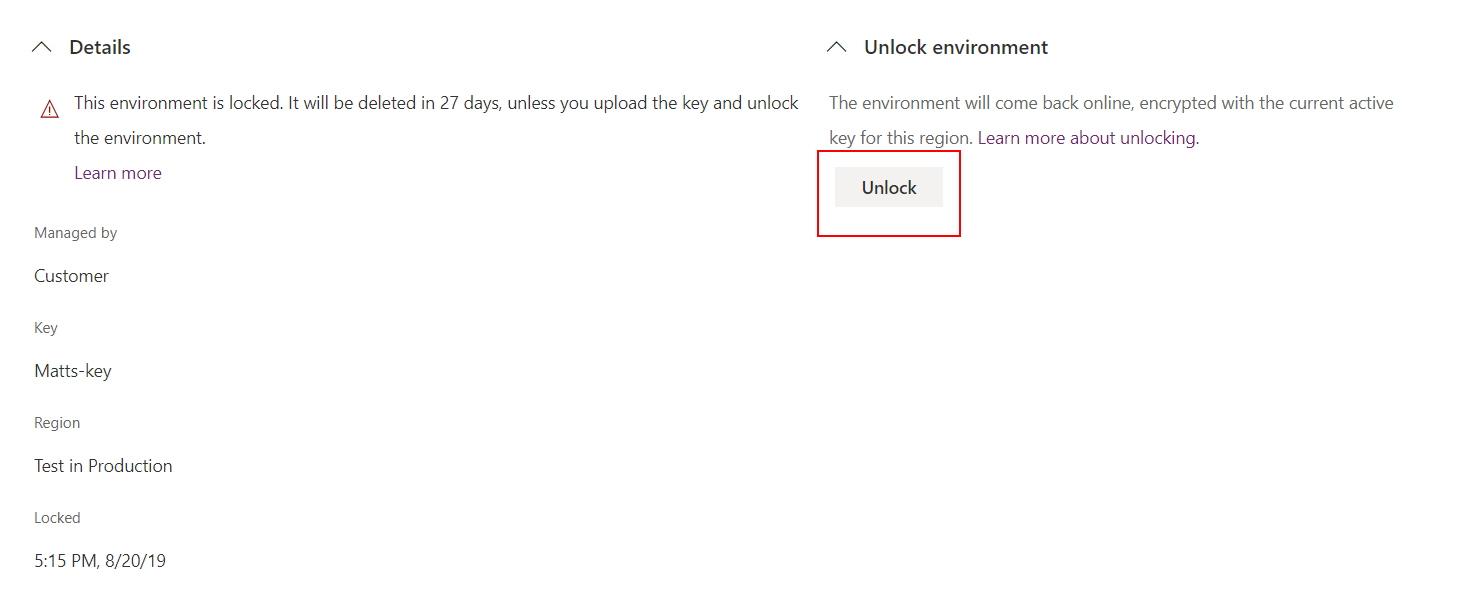

Låse opp låste miljøer

Hvis du vil låse opp miljøer, må du først laste opp og deretter aktivere leierkrypteringsnøkkelen med samme nøkkel som ble brukt til å låse leieren. Vær oppmerksom på at låste miljøer ikke blir låst opp automatisk når nøkkelen er aktivert. Hvert låste miljø må låses opp enkeltvis.

Viktig

- Du må vente minst én time etter at du har låst aktive miljøer før du kan låse dem opp.

- Opplåsingsprosessen kan ta opptil én time. Når nøkkelen er låst opp, kan du bruke nøkkelen til å Behandle kryptering for et miljø.

- Du kan ikke generere en ny eller laste opp en eksisterende nøkkel før alle låste miljøer er låst opp.

Låse opp krypteringsnøkkel

- Logg på administrasjonssenteret Power Platform som administrator (Dynamics 365-administrator eller Microsoft Power Platform -administrator).

- Velg Miljøer-kategorien, og velg deretter Behandle krypteringsnøkler.

- Velg nøkkelen som har tilstanden Låst, og velg deretter Lås opp nøkkel på kommandolinjen.

- Velg Last opp låst nøkkel, bla til og velg nøkkelen som ble brukt til å låse leieren, skriv inn passordet, og velg deretter Lås opp . Nøkkelen får tilstanden Installerer. Du må vente til nøkkelen er i Aktiv tilstand før du kan låse opp låste miljøer.

- Hvis du vil låse opp et miljø, kan du se neste del.

Låse opp miljøer

Velg kategorien Miljøer, og velg deretter navnet på det låste miljøet.

Tips

Ikke velg raden. Velg miljønavnet.

I Detaljer-delen velger du Vis alle for å vise Detaljer-ruten til høyre.

Velg Administrer i delen Miljøkryptering i Detaljer-ruten.

På Miljøkryptering-siden velg Lås opp.

Velg Bekreft for å bekrefte at du vil låse opp miljøet.

Gjenta de forrige trinnene for å låse opp flere miljøer.

Handlinger i miljødatabase

En kundeleier kan ha miljøer som er kryptert ved hjelp av Microsofts administrerte nøkkel, og miljøer som er kryptert med kundens administrerte nøkkel. Hvis du vil vedlikeholde dataintegritet og databeskyttelse, er følgende kontroller tilgjengelige når du administrerer operasjoner for miljødatabasen.

Gjenopprett Miljøet for å overskrive (det gjenopprettede til miljøet) er begrenset til det samme miljøet som sikkerhetskopien ble Hentet fra, eller til et annet miljø som er kryptert med den samme kundeadministrerte nøkkelen.

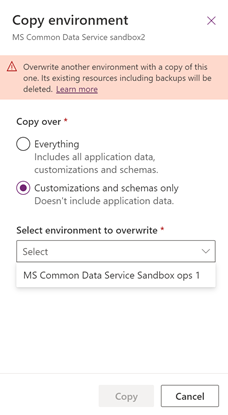

Kopier Miljøet for å overskrive (det kopierte til miljøet) er begrenset til et annet miljø som er kryptert med den samme kundeadministrerte nøkkelen.

Obs!

Hvis et kundestøtteundersøkelsesmiljø ble opprettet for å løse kundestøtteproblemer i et kundeadministrert miljø, må krypteringsnøkkelen for kundestøtteundersøkelsesmiljøet endres til kundeadministrert nøkkel før Kopier miljø-operasjonen kan utføres.

Tilbakestill Miljøets krypterte data, slettes, inkludert sikkerhetskopier. Når miljøet er tilbakestilt, vil miljøkrypteringen gå tilbake til Microsoft-administrert nøkkel.