Merk

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Kunder har krav til datavern og samsvar for å sikre dataene ved å kryptere dataene i hviletilstand. Dette sikrer at dataene eksponeres i tilfeller der en kopi av databasen blir stjålet. Med datakryptering i hviletilstand er det stjålne databasedataene beskyttet mot å bli gjenopprettet på en annen server uten krypteringsnøkkelen.

Alle kundedata som er lagret i Power Platform, krypteres i hviletilstand med sterke Microsoft-administrerte krypteringsnøkler som standard. Microsoft lagrer og håndterer databasens krypteringsnøkkel for alle dataene dine som standard, slik at du slipper å tenke på det. Power Platform tilbyr imidlertid denne kundestyrte krypteringsnøkkelen (CMK) for den ekstra databeskyttelseskontrollen, der du kan administrere databasekrypteringsnøkkelen som er tilknyttet Microsoft Dataverse-miljøet. Dermed kan du rotere eller bytte krypteringsnøkkelen etter behov og hindre at Microsoft får tilgang til kundedataene dine, når du tilbakekaller nøkkeltilgangen til tjenestene våre.

Se videoen om den kundeadministrerte nøkkelen i Power Platform for å finne ut mer om den.

Disse krypteringsnøkkeloperasjonene er tilgjengelige med kundestyrt nøkkel (CMK):

- Opprett en RSA-nøkkel (RSA-HSM) fra Azure Key Vault.

- Opprett en Power Platform-bedriftspolicy for nøkkelen.

- Gi Power Platform-bedriftspolicyen tilgangstillatelse til nøkkelhvelvet.

- Gi Power Platform-tjenesteadministratoren tillatelse til å lese bedriftspolicyen.

- Bruk krypteringsnøkkelen i miljøet ditt.

- Gjenopprett/fjern miljøets CMK-kryptering til Microsoft-administrert nøkkel.

- Bytt nøkkel ved å opprette en ny bedriftspolicy, fjerne miljøet fra CMK og bruke CMK på nytt med ny virksomhetspolicy.

- Lås CMK-miljøer ved å oppheve tilgangen til CMK-nøkkelhvelv og/eller nøkkeltillatelser.

- Overfør miljøer av typen ta med egen nøkkel (BYOK) til CMK ved å bruke CMK-nøkkel.

For øyeblikket kan alle kundedataene som er lagret kun i følgende apper og tjenester, krypteres med kundestyrt nøkkel:

Kommersiell sky

- Dataverse (Egendefinerte løsninger og Microsoft-tjenester)

- Copilot for modelldrevne apper for Dataverse

- Power Automate

- Chat for Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Kundeservice

- Dynamics 365 Customer Insights – Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (økonomi og drift)

- Dynamics 365 Intelligent Order Management (økonomi og drift)

- Dynamics 365 Project Operations (økonomi og drift)

- Dynamics 365 Supply Chain Management (økonomi og drift)

- Dynamics 365 Fraud Protection (økonomi og drift)

- Copilot Studio

Nasjonal sky – GCC High

- Dataverse (Egendefinerte løsninger og Microsoft-tjenester)

- Copilot for modelldrevne apper for Dataverse

- Chat for Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Kundeservice

- Dynamics 365 Customer Insights – Data

- Copilot Studio

Obs!

- Kontakt en representant for tjenester som ikke er oppført ovenfor, for informasjon om kundestøtte for kundestyrte nøkler.

- Nuance Conversational IVR og velkomstinnhold for utviklere er utelatt fra kundeadministrert nøkkelkryptering.

- Tilkoblingsinnstillingene for koblinger blir fortsatt kryptert med en Microsoft-administrert nøkkel.

- Power Apps-visningsnavn, -beskrivelser og -tilkoblingsmetadata blir fortsatt kryptert med en Microsoft-administrert nøkkel.

- Nedlastingsresultatkoblingen og andre data som produseres av løsningskontrollen under en løsningskontroll, krypteres fortsatt med en Microsoft-administrert nøkkel.

Miljøer med økonomi- og driftsapper der Power Platform-integrering er aktivert, kan også krypteres. Økonomi- og driftsmiljøer uten Power Platform-integrering fortsetter å bruke standard Microsoft-administrert nøkkel til å kryptere data. Finn ut mer i Kryptering i økonomi- og driftsapper.

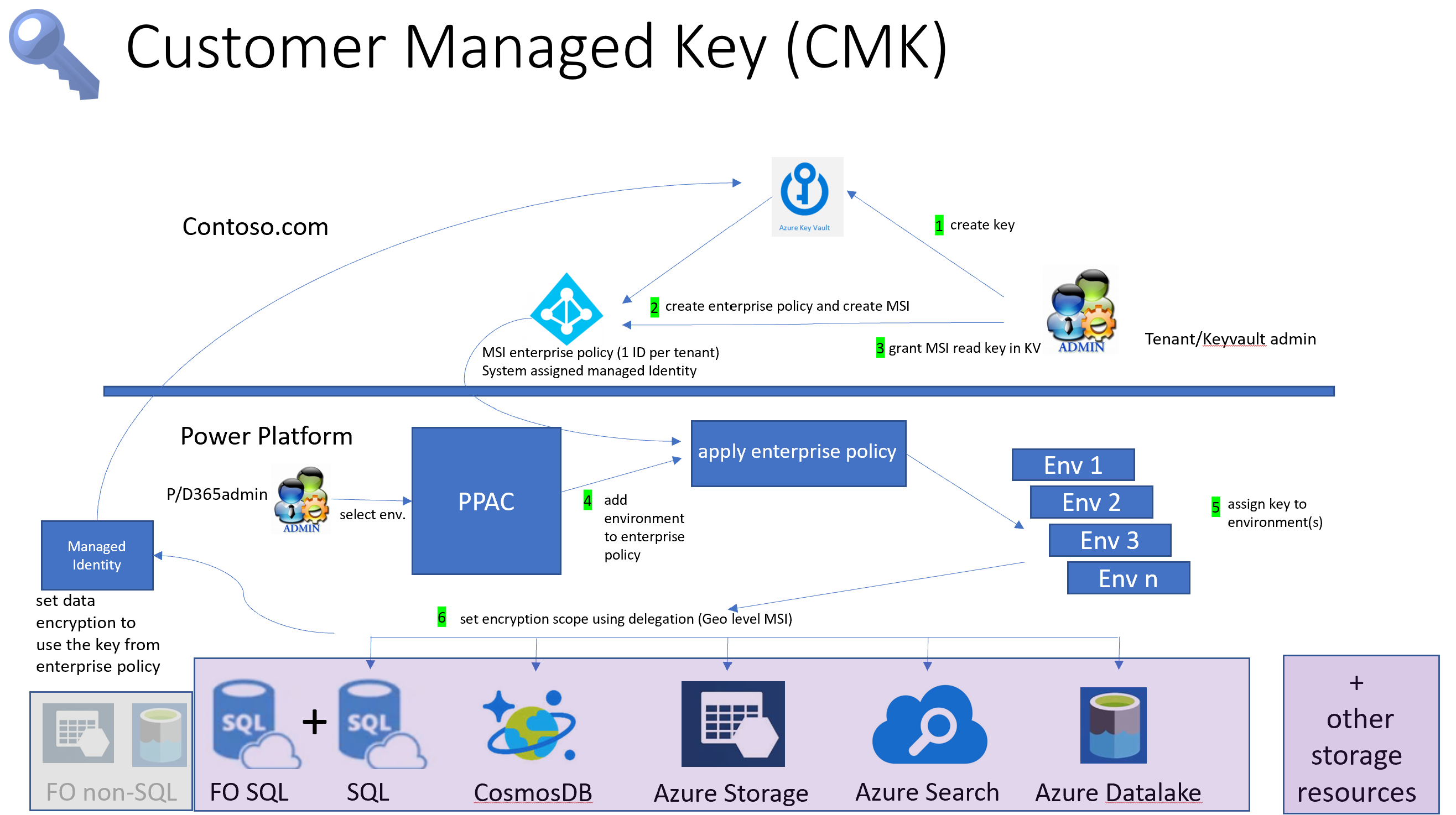

Innføring i kundeadministrert nøkkel

Med kundeadministrert nøkkel kan administratorer gi Power Platform-lagringstjenestene sin egen krypteringsnøkkel fra sitt eget Azure Key Vault for å kryptere kundedataene. Microsoft har ikke direkte tilgang til Azure Key Vault. For at Power Platform-tjenester skal kunne få tilgang til krypteringsnøkkelen fra Azure Key Vault, oppretter administratoren en Power Platform-bedriftspolicy, som refererer til krypteringsnøkkelen og gir denne bedriftspolicyen tilgang til å lese nøkkelen fra Azure Key Vault.

Power Platform-tjenesteadministratoren kan deretter legge til Dataverse-miljøer i bedriftspolicyen for å starte kryptering av alle kundedataene i miljøet med krypteringsnøkkelen. Administratorer kan endre miljøets krypteringsnøkkel ved å opprette en annen virksomhetspolicy og legge til miljøet (etter at det er fjernet) i den nye virksomhetspolicyen. Hvis miljøet ikke lenger trenger å bli kryptert med den kundestyrte nøkkelen, kan administratoren fjerne Dataverse-miljøet fra bedriftspolicyen for å tilbakestille datakrypteringen til en Microsoft-administrert nøkkel.

Kunden administrator låse de kundeadministrerte nøkkelmiljøene ved å oppheve nøkkeltilgangen fra virksomhetspolicyen og låse opp miljøene ved å gjenopprette nøkkeltilgangen. Mer informasjon: Lås miljøer ved å oppheve Key Vault og/eller nøkkeltilgang

For å forenkle nøkkelbehandlingsoppgavene deles oppgavene inn i tre hovedområder:

- Opprett krypteringsnøkkel.

- Opprett virksomhetspolicy og gi tilgang.

- Administrer miljøets kryptering.

Advarsel!

Når miljøer er låst, er det ingen som har tilgang til dem, inkludert Microsoft-kundestøtte. Miljøer som er låst, blir deaktivert, og tap av data kan forekomme.

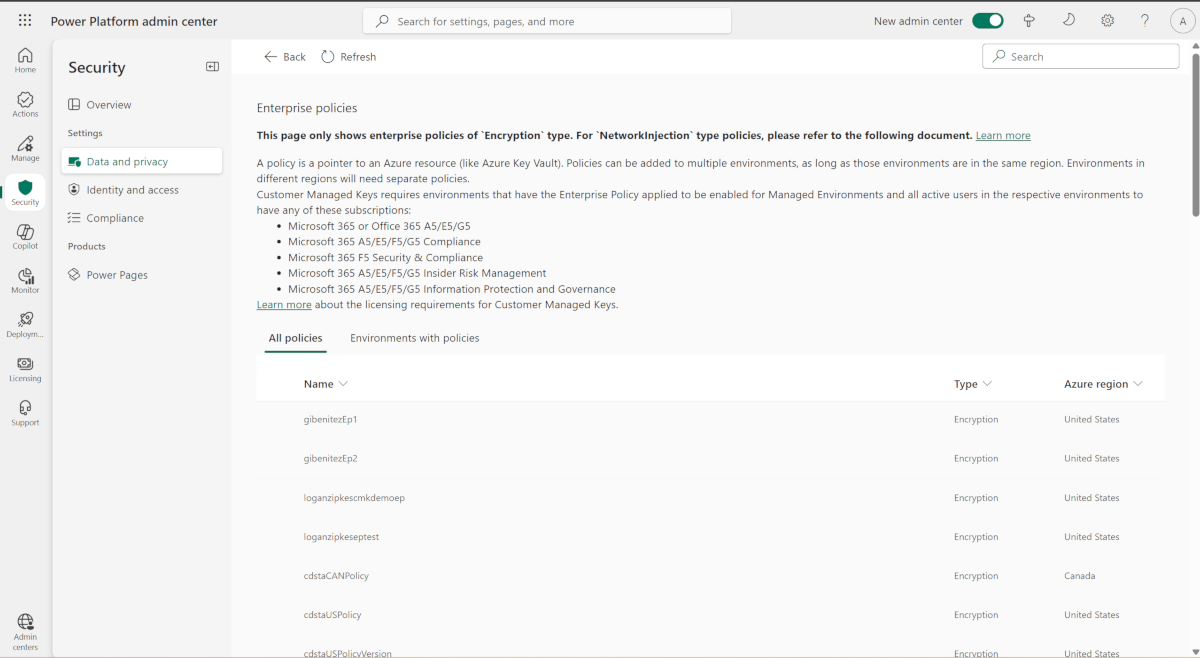

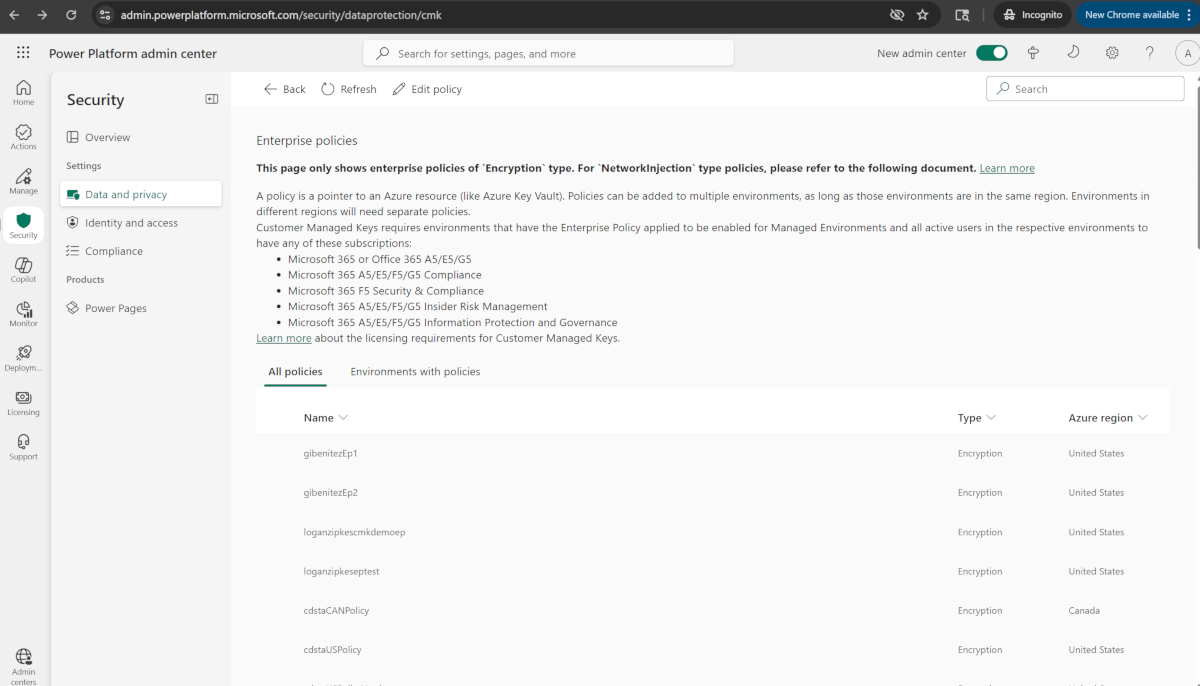

Lisensieringskrav for kundeadministrert nøkkel

Policyen for kundeadministrert nøkkel håndheves bare i miljøer som er aktivert for administrerte miljøer. Administrerte miljøer er inkludert som en rettighet i frittstående lisenser for Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages og Dynamics 365 som gir Premium-bruksrettigheter. Finn ut mer om lisensiering for administrerte miljøer med Oversikt over lisensiering for Microsoft Power Platform.

Brukere som skal ha tilgang til å bruke kundeadministrert nøkkel for Microsoft Power Platform og Dynamics 365 i miljøene der policyen for krypteringsnøkkel håndheves, må i tillegg ha et av disse abonnementene:

- Microsoft 365 eller Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 Samsvar

- Microsoft 365 F5 Sikkerhet og samsvar

- Microsoft 365 A5/E5/F5/G5 Information Protection og styring

- Administrasjon av intern risiko for Microsoft 365 A5/E5/F5/G5

Finn ut mer om disse lisensene.

Forstå en mulig risiko når du administrerer nøkkelen

Som med alle viktige forretningsprogrammer, må medarbeidere i organisasjonen som har administrativ tilgang klareres. Før du bruker funksjonen Nøkkelbehandling, bør du forstå risikoen når du administrerer databasens krypteringsnøkler. Det er tenkelig at en administrator med uredelige hensikter (en person som er gitt eller har fått tilgang på administratornivå med hensikt til å skade organisasjonens sikkerhet eller prosesser) som jobber i organisasjonen kan bruke funksjonen Nøkkelbehandling til å opprette en nøkkel, og bruke den til å låse miljøene i leieren.

Vurder følgende sekvens av hendelser.

En ondsinnet nøkkelhvelvadministrator oppretter en nøkkel og en virksomhetspolicy på Azure-portalen. Administratoren for Azure Key Vault går til administrasjonssenteret for Power Platform og legger til miljøer i bedriftspolicyen. Den ondsinnede administratoren går deretter tilbake til Azure-portalen og opphever nøkkeltilgang til virksomhetspolicyen og låser dermed alle miljøer. Dette fører til forretningsavbrudd fordi alle miljøer blir utilgjengelige, og hvis denne hendelsen ikke løses, det vil si nøkkeltilgangen som er gjenopprettet, kan miljødataene potensielt gå tapt.

Obs!

- Azure Key Vault har innebygde sikkerhetstiltak som hjelper til med å gjenopprette nøkkelen, som krever at innstillingene for Myk sletting og Slettebeskyttelse for Key Vault er aktivert.

- Et annet beskyttelsestiltak som må vurderes, er atskillelse av oppgaver der administratoren for Azure Key Vault ikke får tilgang til administrasjonssenteret for Power Platform.

Skille av plikter for å redusere risikoen

Denne delen beskriver de kundeadministrerte nøkkelfunksjonene som hver administratorrolle er ansvarlig for. Ved å skille disse oppgavene kan du redusere risikoen som er involvert med kundestyrte nøkler.

Oppgaver for tjenesteadministrator i Azure Key Vault og Power Platform / Dynamics 365

For å kunne aktivere kundeadministrerte nøkler må nøkkelhvelvadministratoren først opprette en nøkkel i Azure Key Vault og deretter opprette en Power Platform-bedriftspolicy. Når bedriftspolicyen opprettes, blir det opprettet en spesiell Microsoft Entra ID-administrert identitet. Deretter går nøkkelhvelvadministratoren tilbake til Azure Key Vault og gir virksomhetspolicyen eller den administrerte identiteten tilgang til krypteringsnøkkelen.

Nøkkelhvelvadministratoren gir deretter den respektive tjenesteadministratoren for Power Platform / Dynamics 365 lesetilgang til bedriftspolicyen. Etter at lesetillatelsen er gitt, kan tjenesteadministratoren for Power Platform / Dynamics 365 gå til administrasjonssenteret for Power Platform og legge til miljøer i bedriftspolicyen. Alle kundedatamiljøer som er lagt til, krypteres deretter med den kundestyrte nøkkelen som er koblet til denne virksomhetspolicyen.

Forutsetning

- Et Azure-abonnement som omfatter Azure Key Vault eller Azure Key Vault-forvaltede maskinvaresikkerhetsmoduler (HSM).

- En Microsoft Entra ID med følgende:

- Bidragsytertillatelse til Microsoft Entra-abonnementet.

- Tillatelse til å opprette en Azure Key Vault og nøkkel.

- Tilgang til å opprette en ressursgruppe. Dette kreves for å konfigurere nøkkelhvelvet.

Opprett nøkkelen og gi tilgang ved hjelp av Azure Key Vault

Azure Key Vault-administratoren utfører disse oppgavene i Azure.

- Opprett et betalt Azure-abonnement og et Key Vault. Ignorer dette trinnet hvis du allerede har et abonnement som inkluderer Azure Key Vault.

- Gå til Azure Key Vault-tjenesten, og opprett en nøkkel. Mer informasjon: Opprett en nøkkel i Key Vault

- Aktiver tjenesten for Power Platform-bedriftspolicyer for Azure-abonnementet. Gjør dette kun én gang. Mer informasjon: Aktiver tjenesten for Power Platform-bedriftspolicyer for Azure-abonnementet

- Opprett en Power Platform-bedriftspolicy. Mer informasjon: Opprett virksomhetspolicy

- Gi virksomhetspolicyen tillatelse til å få tilgang til nøkkelhvelvet. Mer informasjon: Gi virksomhetspolicyen tillatelse til å få tilgang til nøkkelhvelvet

- Gi Power Platform- og Dynamics 365-administratorer tillatelse til å lese virksomhetspolicyen. Mer informasjon: Gi Power Platform-administratoren tillatelse til å lese bedriftspolicyen

Oppgaver i administrasjonssenteret for Power Platform for tjenesteadministratoren for Power Platform / Dynamics 365

Forutsetning

Power Platform-administratoren må ha fått tildelt rollen som Power Platform-administrator eller Dynamics 365-tjenesteadministrator i Microsoft Entra.

Administrer miljøets kryptering i administrasjonssenteret for Power Platform

Power Platform-administratoren håndterer oppgaver med kundeadministrerte nøkler relatert til miljøet i administrasjonssenteret for Power Platform.

- Legg til Power Platform-miljøene i bedriftspolicyen for å kryptere data med den kundeadministrerte nøkkelen. Mer informasjon: Legg til et miljø i virksomhetspolicyen for å kryptere data

- Fjern miljøer fra bedriftspolicyen for å returnere kryptering til Microsoft-administrert nøkkel. Mer informasjon: Fjern miljøer fra policyen for å returnere til Microsoft-administrert nøkkel

- Endre nøkkelen ved å fjerne miljøer fra den gamle virksomhetspolicyen og legge til miljøer i en ny virksomhetspolicy. Mer informasjon: Opprett krypteringsnøkkel og gi tilgang

- Overfør fra BYOK. Hvis du bruker den tidligere funksjonen for selvadministrert krypteringsnøkkel, kan du overføre nøkkelen til kundeadministrert nøkkel. Finn ut mer i Overfør ta-med-din-egen-nøkkel-miljøer til kundeadministrert nøkkel.

Opprett krypteringsnøkkel og gi tilgang

Opprett et betalt Azure-abonnement og et Key Vault

Utfør følgende trinn i Azure:

Opprett et abonnement med forbruksbetaling eller et tilsvarende Azure-abonnement. Dette trinnet er ikke nødvendig hvis leieren allerede har et abonnement.

Opprett en ressursgruppe. Mer informasjon: Opprett ressursgrupper

Obs!

Opprett eller bruk en ressursgruppe som har et sted, for eksempel USA, sentralt, som samsvarer med området for Power Platform-miljøet, for eksempel USA.

Opprett et nøkkelhvelv ved hjelp av det betalte abonnementet som inkluderer beskyttelse mot myk sletting og tømming i ressursgruppen du opprettet i forrige trinn.

Viktig

For å sikre at miljøet er beskyttet mot utilsiktet sletting av krypteringsnøkkelen, må nøkkelhvelvet ha beskyttelse mot myk sletting og tømming aktivert. Du kan ikke kryptere miljøet med din egen nøkkel uten å aktivere disse innstillingene. Mer informasjon: Oversikt over myk sletting i Azure Key Vault Mer informasjon: Opprett et Key Vault ved hjelp av Azure-portalen

Opprette en nøkkel i Key Vault

- Sørg for at du har oppfylt forhåndskravene.

- Gå til Azure Portal>Key Vault, og finn nøkkelhvelvet der du vil generere en krypteringsnøkkel.

- Verifiser innstillingene i Azure Key Vault:

- Velg Egenskaper under Innstillinger.

- Under Myk sletting angir du eller bekrefter at det er angitt til Myk sletting er aktivert i dette nøkkelhvelvet.

- Under Tømmingsbeskyttelse angir eller kontrollerer du at Aktiver tømmingsbeskyttelse (håndhev en obligatorisk oppbevaringsperiode for slettede hvelv og hvelvobjekter) er aktivert.

- Velg Lagre hvis du foretok endringer.

Opprett RSA-nøkler

Opprett eller importer en nøkkel som har disse egenskapene:

- På egenskapssidene i Key Vault velger du Nøkler.

- Velg Generer/Importer.

- På skjermen Opprett en nøkkel angir du følgende verdier og velger deretter Opprett.

- Alternativer: Generer

- Navn: Oppgi et navn for nøkkelen

- Nøkkeltype: RSA

- RSA-nøkkelstørrelse: 2048 eller 3072

Viktig

Hvis du angir en utløpsdato i nøkkelen og nøkkelen er utløpt, vil alle miljøene som er kryptert med denne nøkkelen, være nede. Angi et varsel for å overvåke utløpssertifikater med e-postvarsler for den lokale administratoren for Power Platform og administratoren for Azure Key Vault som en påminnelse om å fornye utløpsdatoen. Dette er viktig for å forhindre driftsstans som ikke er planlagt.

Importer beskyttede nøkler for maskinvaresikkerhetsmoduler (HSM)

Du kan bruke de beskyttede nøklene for maskinvaresikkerhetsmoduler (HSM) til å kryptere Power Platform Dataverse-miljøene. De HSM-beskyttede nøklene må importeres til nøkkelhvelvet, slik at det kan opprettes en bedriftspolicy. Hvis du vil ha mer informasjon, kan du se Støttede HSM-erImporter HSM-beskyttede nøkler til Key Vault (BYOK).

Opprett en nøkkel i Azure Key Vault-forvaltet HSM

Du kan bruke en krypteringsnøkkel opprettet fra Azure Key Vault-forvaltet HSM til å kryptere miljødataene. Dette gir deg FIPS 140-2-støtte på nivå 3.

Opprett RSA-HSM-nøkler

Sørg for at du har oppfylt forhåndskravene.

Gå til Azure-portalen.

Opprett en forvaltet HSM:

Aktiver Tømmebeskyttelse i den forvaltede HSM-en.

Gi rollen Forvaltet HSM-kryptobruker til personen som opprettet HSM Key Vault.

- Få tilgang til forvaltet HSM Key Vault i Azure-portalen.

- Naviger til Lokal RBAC, og velg + Legg til.

- Velg rollen Forvaltet HSM-kryptobruker på siden Rolletildeling i rullegardinlisten Rolle.

- Velg Alle nøkler under Omfang.

- Velg Velg sikkerhetskontohaver, og velg deretter administratoren på siden Legg til sikkerhetskontohaver.

- Velg Opprett.

Opprett en RSA-HSM-nøkkel:

- Alternativer: Generer

- Navn: Oppgi et navn for nøkkelen

- Nøkkeltype: RSA-HSM

- RSA-nøkkelstørrelse: 2048

Obs!

Støttede RSA-HSM-nøkkelstørrelser: 2048-biters og 3072-biters.

Kryper miljøet med nøkkel fra Azure Key Vault med Private Link

Du kan oppdatere nettverket for Azure Key Vault ved å aktivere et privat endepunkt og bruke nøkkelen i Key Vault til å kryptere Power Platform-miljøene dine.

Du kan opprette et nytt nøkkelhvelv og etablere en Private Link-tilkobling eller etablere en Private Link-tilkobling til et eksisterende nøkkelhvelv og opprette en nøkkel fra dette nøkkelhvelvet og bruke den til å kryptere miljøet ditt. Du kan også opprette en Private Link-tilkobling til et eksisterende nøkkelhvelv etter at du allerede har opprettet en nøkkel og brukt den til å kryptere miljøet.

Kryper data med nøkkel fra Key Vault med Private Link

Opprett et Azure Key Vault med disse alternativene:

- Aktiver Tømmebeskyttelse

- Nøkkeltype: RSA

- Nøkkelstørrelse: 2048 eller 3072

Kopier nettadressen til Key Vault og nettadressen til krypteringsnøkkelen som skal brukes til oppretting av virksomhetspolicyen.

Obs!

Når du har lagt til et privat endepunkt i nøkkelhvelvet eller deaktivert det offentlige nettverket, kan du ikke se nøkkelen med mindre du har riktig tillatelse.

Opprett et virtuelt nettverk.

Gå tilbake til nøkkelhvelvet, og legg til private endepunktstilkoblinger til Azure Key Vault.

Obs!

Du må velge Deaktiver offentlig nettverk og aktivere unntaket Tillat klarerte Microsoft-tjenester å omgå denne brannmuren.

Opprett en Power Platform-bedriftspolicy. Mer informasjon: Opprett virksomhetspolicy

Gi virksomhetspolicyen tillatelse til å få tilgang til nøkkelhvelvet. Mer informasjon: Gi virksomhetspolicyen tillatelse til å få tilgang til nøkkelhvelvet

Gi Power Platform- og Dynamics 365-administratorer tillatelse til å lese virksomhetspolicyen. Mer informasjon: Gi Power Platform-administratoren tillatelse til å lese bedriftspolicyen

Administratoren i administrasjonssenteret for Power Platform velger miljøet for å kryptere og aktivere administrert miljø. Mer informasjon: Aktiver Administrert miljø som skal legges til i bedriftspolicyen

Administratoren i administrasjonssenteret for Power Platform legger til det administrerte miljøet i bedriftspolicyen. Mer informasjon: Legg til et miljø i virksomhetspolicyen for å kryptere data

Aktiver tjenesten for Power Platform-bedriftspolicyer for Azure-abonnementet

Registrer Power Platform som en ressursleverandør. Du trenger bare å utføre denne oppgaven én gang for hvert Azure-abonnement der ditt Azure Key Vault er. Du må ha tilgangsrettigheter til abonnementet for å kunne registrere ressursleverandøren.

- Logg på Azure Portal, og gå til Abonnement>Ressursleverandører.

- I listen over ressursleverandører søker du etter Microsoft.PowerPlatform og velger Registrer.

Opprett virksomhetspolicy

- Installer PowerShell MSI. Mer informasjon: Installer PowerShell på Windows, Linux og macOS

- Når PowerShell MSI er installert, går du tilbake til Implementer en egendefinert mal i Azure.

- Velg koblingen Bygg din egen mal i redigeringsprogrammet.

- Kopier denne JSON-malen til et tekstredigeringsprogram, for eksempel Notisblokk. Mer informasjon: JSON-mal for virksomhetspolicy

- Erstatt verdiene i JSON-malen for følgende: EnterprisePolicyName, plassering der EnterprisePolicy må opprettes, keyVaultId og keyName. Mer informasjon: Feltdefinisjoner for JSON-mal

- Kopier den oppdaterte malen fra tekstredigeringsprogrammet, lim den deretter inn i Rediger mal under Egendefinert distribusjon i Azure, og velg Lagre.

- Velg et abonnement og en ressursgruppe der virksomhetspolicyen skal opprettes.

- Velg Se gjennom + opprett, og velg deretter Opprett.

En distribusjon startes. Når den er ferdig, opprettes virksomhetspolicyen.

JSON-mal for virksomhetspolicy

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Feltdefinisjoner for JSON-mal

name. Navnet på virksomhetspolicyen. Dette er navnet på policyen som vises i administrasjonssenteret for Power Platform.

location. Én av følgende. Dette er stedet for bedriftspolicyen, og det må samsvare med området for Dataverse-miljøet:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

Kopier disse verdiene fra nøkkelhvelvegenskapene i Azure-portalen:

- keyVaultId: Gå til Key Vaults> og velg >oversikten over Key Vault. Ved siden av Essensielt velger du JSON-visning. Kopier ressurs-ID-en til utklippstavlen, og lim inn hele innholdet i JSON-malen.

- keyName: Gå til Key Vaults> og velg >Nøkler for Key Vault. Noter deg nøkkelens navn, og skriv inn navnet i JSON-malen.

Gi virksomhetspolicyen tillatelse til å få tilgang til nøkkelhvelvet

Når virksomhetspolicyen er oppretter, gir nøkkelhvelvadministratoren virksomhetspolicyens administrerte identitet tilgang til krypteringsnøkkelen.

- Logg på Azure-portalen, og gå til Nøkkelhvelv.

- Velg nøkkelhvelvet der nøkkelen ble tilordnet til virksomhetspolicyen.

- Velg fanen Access Control (IAM), og velg deretter + Legg til.

- Velg Legg til rolletilordning fra rullegardinlisten.

- Søk etter krypteringsbrukeren i Key Vault-kryptotjenesten, og velg den.

- Velg Neste.

- Velg + Velg medlemmer.

- Søk etter virksomhetspolicyen du har opprettet.

- Velg virksomhetspolicyen, og velg deretter Velg.

- Velg Se gjennom + tildel.

Innstillingen for tillatelsen ovenfor er basert på Tillatelsesmodell for Azure-rollebasert tilgangskontroll i Key Vault. Hvis nøkkelhvelvet er satt til Tilgangspolicy for Key Vault, anbefales det at du overfører til den rollebaserte modellen. Hvis du vil gi virksomheten policytilgang til nøkkelhvelvet ved hjelp av Vault-tilgangspolicy, oppretter du en tilgangspolicy, velger Hent på Nøkkelbehandlingsoperasjoner og Pakk ut nøkkel og Pakk nøkkel på Kryptografiske operasjoner.

Obs!

For å forhindre ikke-planlagte systemavbrudd er det viktig at virksomhetspolicyen har tilgang til nøkkelen. Sørg for følgende:

- Key Vault er aktivt.

- Nøkkelen er aktiv og ikke utløpt.

- Nøkkelen slettes ikke.

- De ovennevnte nøkkeltillatelsene tilbakekalles ikke.

Miljøene som bruker denne nøkkelen, deaktiveres når krypteringsnøkkelen ikke er tilgjengelig.

Gi Power Platform-administratoren rettighet til å lese bedriftspolicy

Administratorer som har administrasjonsroller i Dynamics 365 eller Power Platform, har tilgang til administrasjonssenteret for Power Platform og kan tilordne miljøer til bedriftspolicyen. For å kunne få tilgang til bedriftspolicyene må administratoren med Azure Key Vault-tilgang gi Leser-rollen til Power Platform-administratoren. Etter at Leser-rollen er gitt, kan Power Platform-administratoren vise bedriftspolicyene i administrasjonssenteret for Power Platform.

Obs!

Bare Power Platform- og Dynamics 365-administratorer som har fått tildelt leserrollen i bedriftspolicyen, kan legge til et miljø i policyen. Andre administratorer for Power Platform eller Dynamics 365 kan kanskje vise bedriftspolicyen, men de får en feilmelding når de prøver å legge til miljø i policyen.

Gi en Power Platform-administrator leserrollen

- Logg på Azure-portalen.

- Kopier objekt-ID-en for administratoren for Power Platform eller Dynamics 365. Slik gjør du dette:

- Gå til Brukere-området i Azure.

- Finn brukeren med Power Platform- eller Dynamics 365-administratortillatelser i Alle brukere-listen ved å bruke Søk etter brukere.

- Åpne brukeroppføringen, gå til Oversikt-fanen, og kopier brukerens objekt-ID. Lim inn dette i et tekstredigeringsprogram, for eksempel Notisblokk, til senere bruk.

- Kopier ressurs-ID-en for virksomhetspolicyen. Slik gjør du dette:

- Gå til Resource Graph Explorer i Azure.

- Skriv inn

microsoft.powerplatform/enterprisepoliciesi Søk-boksen, og velg deretter ressursen microsoft.powerplatform/enterprisepolicies . - Velg Kjør spørring på kommandolinjen. En liste over alle Power Platform-bedriftspolicyer vises.

- Finn virksomhetspolicyen der du vil gi tilgang.

- Rull til høyre for virksomhetspolicyen, og velg Se detaljer.

- På Detaljer-siden kopierer du ID-en.

- Start Azure Cloud Shell, og kjør følgende kommando der du erstatter objId med brukerens objekt-ID og EP Resource Id med

enterprisepoliciesID-en som ble kopiert i de forrige trinnene:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Administrer miljøets kryptering

Du må ha følgende tillatelse for å kunne behandle miljøets kryptering:

- Aktiv Microsoft Entra-bruker som har en sikkerhetsrolle som administrator for Power Platform og/eller Dynamics 365.

- Microsoft Entra-bruker som har en rolle som tjenesteadministrator for enten Power Platform eller Dynamics 365.

Key Vault-administratoren varsler Power Platform-administratoren om at det ble opprettet en krypteringsnøkkel og en bedriftspolicy, og gir Power Platform-administratoren bedriftspolicyen. For å aktivere den kundeadministrerte nøkkelen tilordner Power Platform-administratoren miljøene til bedriftspolicyen. Etter at miljøet er tilordnet og lagret, starter Dataverse krypteringsprosessen for å angi alle miljødataene og krypterer dem med den kundeadministrerte nøkkelen.

Aktiver Administrert miljø som skal legges til i bedriftspolicyen

- Logg deg på administrasjonssenteret for Power Platform.

- Velg Administrer i navigasjonsruten.

- Velg Miljøer i Administrer-ruten, og velg deretter et miljø fra den tilgjengelige listen over miljøer.

- Velg Aktiver administrerte miljøer.

- Velg Aktiver.

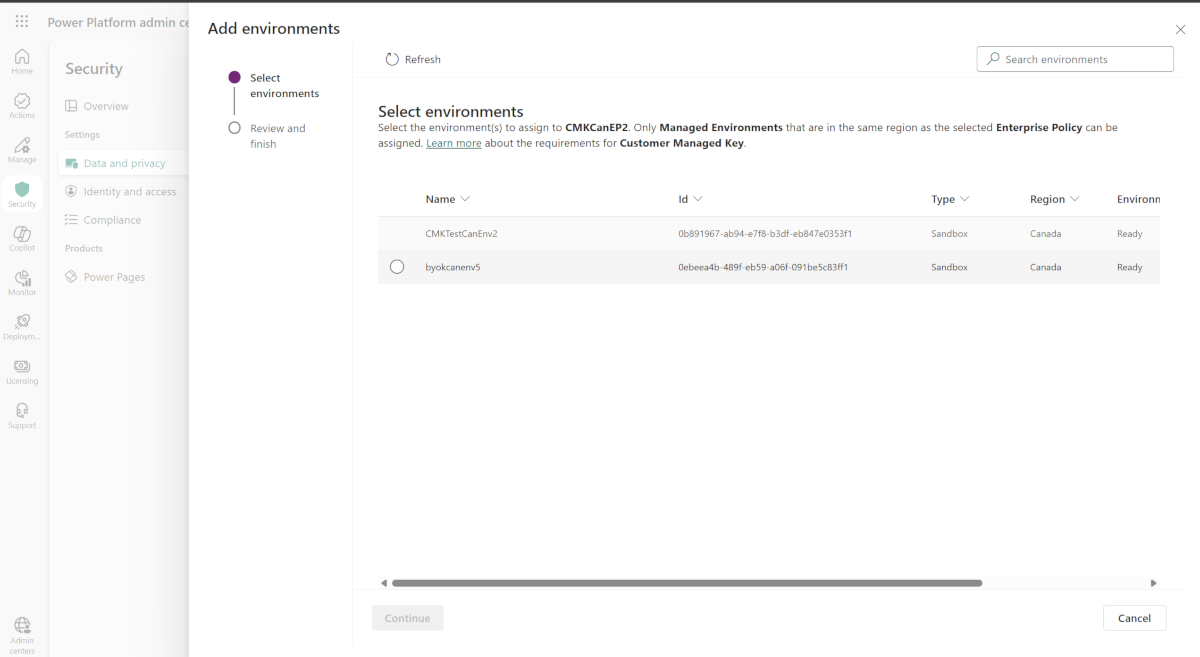

Legg til et miljø i virksomhetspolicyen for å kryptere data

Viktig

Miljøet deaktiveres når det legges til i bedriftspolicyen for datakryptering. Hvor lenge systemet er nede, er avhengig av størrelsen på databasen. Vi anbefaler at du foretar en testkjøring ved å lage en kopi av målmiljøet i et testmiljø, for å beregne nedetiden for systemet. Systemnedetid kan fastsettes ved å kontrollere miljøets krypteringsstatus. Systemnedetiden er mellom statusene Krypterer og Krypterer – på nett. For å redusere nedetiden til systemet endrer vi krypteringsstatusen til Kryptering – på nett når alle kjernekrypteringstrinnene som krevde at systemet var nede, er fullført. Systemet kan brukes av brukerne mens de gjenstående lagringstjenestene, for eksempel søk og Copilot-indeks, fortsetter å kryptere dataene med den kundeadministrerte nøkkelen.

- Logg deg på administrasjonssenteret for Power Platform.

- I navigasjonsruten velger du Sikkerhet.

- Velg Data og personvern under Innstillinger i Sikkerhet-ruten.

- Velg Kundeadministrert krypteringsnøkkel for å gå til siden Bedriftspolicyer.

- Velg en policy, og velg deretter Rediger policy.

- Velg Legg til miljøer, velg ønsket miljø, og velg deretter Fortsett.

- Velg Lagre og deretter Bekreft.

Viktig

- Bare miljøer som er i samme område som virksomhetspolicyen, vises i listen Legg til miljøer.

- Det kan ta opptil fire dager før krypteringen fullføres, men miljøet kan bli aktivert før operasjonen Legg til miljøer er fullført.

- Det kan hende at operasjonen ikke fullføres, og hvis den mislykkes, er dataene fortsatt kryptert med Microsoft-administrert nøkkel. Du kan kjøre operasjonen Legg til miljøer på nytt.

Obs!

Du kan bare legge til miljøer som er aktivert som administrerte miljøer. Miljøtypene for prøveversjon og Teams kan ikke legges til i virksomhetspolicyen.

Fjern miljøer fra policyen for å gå tilbake til Microsoft-administrert nøkkel

Følg denne fremgangsmåten hvis du vil gå tilbake til en Microsoft-administrert krypteringsnøkkel.

Viktig

Miljøet deaktiveres når det fjernes fra bedriftspolicyen for å returnere datakryptering ved hjelp av den Microsoft-administrerte nøkkelen.

- Logg deg på administrasjonssenteret for Power Platform.

- I navigasjonsruten velger du Sikkerhet.

- Velg Data og personvern under Innstillinger i Sikkerhet-ruten.

- Velg Kundeadministrert krypteringsnøkkel for å gå til siden Bedriftspolicyer.

- Velg fanen Miljø med policyer, og finn deretter miljøet du vil fjerne fra kundestyrt nøkkel.

- Velg fanen Alle policyer, velg miljøet du verifiserte i trinn 2, og velg deretter Rediger policy på kommandolinjen.

- Velg Fjern miljø på kommandolinjen, velg miljøet du vil fjerne, og velg deretter Fortsett.

- Velg Lagre.

Viktig

Miljøet deaktiveres når det fjernes fra bedriftspolicyen for å tilbakestille datakrypteringen til den Microsoft-administrerte nøkkelen. Ikke slett eller deaktiver nøkkelen, slett eller deaktiver nøkkelhvelvet eller fjern bedriftspolicyens tillatelser til nøkkelhvelvet. Tilgangen til nøkkel og nøkkelhvelv er nødvendig for å støtte gjenoppretting av databasen. Du kan slette og fjerne tillatelsene til bedriftspolicyen etter 30 dager.

Gå gjennom miljøets krypteringsstatus

Gå gjennom krypteringsstatusen fra Bedriftspolicyer

Logg deg på administrasjonssenteret for Power Platform.

I navigasjonsruten velger du Sikkerhet.

Velg Data og personvern under Innstillinger i Sikkerhet-ruten.

Velg Kundeadministrert krypteringsnøkkel for å gå til siden Bedriftspolicyer.

Velg en policy og deretter Rediger policy på kommandolinjen.

Gå gjennom miljøets krypteringsstatus i delen Miljøer med denne policyen.

Obs!

Miljøets krypteringsstatus kan være:

Krypterer – Den kundeadministrerte nøkkelkrypteringen kjører, og systemet er deaktivert for bruk på nett.

Krypterer – på nett – Kryptering av alle kjernetjenester som krevde nedetid på systemet, er fullført, og systemet er aktivert for bruk på nett.

Kryptert – Krypteringsnøkkelen for bedriftspolicyen er aktiv, og miljøet krypteres med nøkkelen.

Tilbakestiller – Krypteringsnøkkelen endres fra kundeadministrert nøkkel til Microsoft-administrert nøkkel, og systemet deaktiveres for bruk på nett.

Tilbakestiller – på nett – Kryptering av alle kjernetjenester som krevde nedetid på systemet, har tilbakestilt nøkkelen, og systemet er aktivert for bruk på nett.

Microsoft-administrert nøkkel – Microsoft-administrert nøkkelkryptering er aktiv.

Mislyktes – Krypteringsnøkkelen for bedriftspolicy brukes ikke av alle Dataverse-lagringstjenester. De krever mer tid til behandling, og du kan kjøre Legg til miljø-operasjonen på nytt. Kontakt kundestøtte hvis den nye kjøringen av operasjonen mislykkes.

Statusen Mislykket kryptering påvirker ikke miljødataene og operasjonene. Dette betyr at noen av Dataverse-lagringstjenestene krypterer dataene med nøkkelen din, og noen fortsetter å bruke den Microsoft-administrerte nøkkelen. Vi anbefaler at du ikke foretar en tilbakestilling, fordi når du kjører operasjonen Legg til miljø på nytt, fortsetter tjenesten der den slapp.

Advarsel – Krypteringsnøkkelen for bedriftspolicy er aktiv, og tjenestens data krypteres fortsatt med den Microsoft-administrerte nøkkelen. Finn ut mer i Power Automate-advarsler i programmet for kundeadministrert nøkkel.

Gå gjennom krypteringsstatusen fra Miljøhistorikk-siden

Du kan se miljøhistorikken.

Logg deg på administrasjonssenteret for Power Platform.

Velg Administrer i navigasjonsruten.

Velg Miljøer i Administrer-ruten, og velg deretter et miljø fra den tilgjengelige listen over miljøer.

På kommandolinjen velger du Historikk.

Finn historikken for Oppdater kundestyrt nøkkel.

Obs!

For Status vises Kjører når krypteringen pågår. Den viser Vellykket når krypteringen er fullført. Statusen viser Mislyktes når det er et problem med en av tjenestene som ikke kan bruke krypteringsnøkkelen.

Tilstanden Mislyktes kan være en advarsel, og du trenger ikke å kjøre alternativet Legg til miljø på nytt. Du kan bekrefte om det er en advarsel.

Endre miljøets krypteringsnøkkel med en ny virksomhetspolicy og nøkkel

Hvis du vil endre krypteringsnøkkelen, oppretter du en ny nøkkel og en ny bedriftspolicy. Du kan deretter endre virksomhetspolicyen ved å fjerne miljøene og legge til miljøene i den nye virksomhetspolicyen. Systemet er nede to ganger ved bytte til en ny bedriftspolicy, først for å gjenopprette krypteringen til Microsoft-administrert nøkkel og deretter for å gjøre den nye bedriftspolicyen gjeldende.

Tips

Vi anbefaler at du bruker Ny versjon i Key Vault eller angir en Rotasjonspolicy for å rotere krypteringsnøkkelen.

- I Azure Portal oppretter du en ny nøkkel og en ny bedriftspolicy. Mer informasjon: Opprett krypteringsnøkkel og gi tilgang og Opprett en virksomhetspolicy

- Gi den nye bedriftspolicyen tilgang til den gamle nøkkelen.

- Etter at den nye nøkkelen og virksomhetspolicyen er opprettet, logger du deg på administrasjonssenteret for Power Platform.

- I navigasjonsruten velger du Sikkerhet.

- Velg Data og personvern under Innstillinger i Sikkerhet-ruten.

- Velg Kundeadministrert krypteringsnøkkel for å gå til siden Bedriftspolicyer.

- Velg fanen Miljø med policyer, og finn deretter miljøet du vil fjerne fra kundestyrt nøkkel.

- Velg fanen Alle policyer, velg miljøet du verifiserte i trinn 2, og velg deretter Rediger policy på kommandolinjen.

- Velg Fjern miljø på kommandolinjen, velg miljøet du vil fjerne, og velg deretter Fortsett.

- Velg Lagre.

- Gjenta trinn 2–10 til alle miljøer i virksomhetspolicyen er fjernet.

Viktig

Miljøet deaktiveres når det fjernes fra bedriftspolicyen for å tilbakestille datakrypteringen til den Microsoft-administrerte nøkkelen. Ikke slett eller deaktiver nøkkelen, slett eller deaktiver nøkkelhvelvet eller fjern bedriftspolicyens tillatelser til nøkkelhvelvet. Gi den nye bedriftspolicyen tilgang til det gamle nøkkelhvelvet. Tilgangen til nøkkel og nøkkelhvelv er nødvendig for å støtte gjenoppretting av databasen. Du kan slette og fjerne tillatelsene for virksomhetspolicyen etter 30 dager.

- Etter at alle miljøene er fjernet, går du fra administrasjonssenteret for Power Platform til Bedriftspolicyer.

- Velg den nye virksomhetspolicyen, og velg deretter Rediger policy.

- Velg Legg til miljø, velg miljøene du vil legge til, og velg deretter Fortsett.

Viktig

Miljøet deaktiveres når det legges til i den nye bedriftspolicyen.

Roter miljøets krypteringsnøkkel med en ny nøkkelversjon

Du kan endre miljøets krypteringsnøkkel med ved å opprette en ny nøkkelversjon. Når du oppretter en ny nøkkelversjon, aktiveres den nye nøkkelversjonen automatisk. Alle lagringsressursene registrerer den nye nøkkelversjonen og begynner å bruke den til å kryptere dataene.

Når du endrer nøkkelen eller nøkkelversjonen, endres beskyttelsen for rotkrypteringsnøkkelen, men dataene på lagringsplassen forblir alltid kryptert med nøkkelen. Du trenger ikke gjøre noe annet for å sikre at dataene er beskyttet. Rotering av nøkkelversjonen påvirker ikke ytelsen. Det er ikke knyttet noe nedetid til rotering av nøkkelversjonen. Det kan ta 24 timer før alle ressursleverandørene bruker den nye nøkkelversjonen i bakgrunnen. Den forrige nøkkelversjonen skal ikke deaktiveres, fordi tjenesten må bruke den til ny kryptering og for å støtte gjenoppretting av databasen.

Bruk fremgangsmåten nedenfor til å rotere krypteringsnøkkelen ved å opprette en ny nøkkelversjon.

- Gå til Azure Portal>Key Vaults, og finn Key Vault der du vil opprette en ny nøkkelversjon.

- Naviger til Nøkler.

- Velg gjeldende aktiverte nøkkel.

- Velg + Ny versjon.

- Innstillingen Aktivert settes til Ja som standard, noe som betyr at den nye nøkkelversjonen aktiveres automatisk når den opprettes.

- Velg Opprett.

Tips

Du kan følge nøkkelroteringspolicyen ved å rotere krypteringsnøkkelen ved hjelp av Roteringspolicy. Du kan enten konfigurere en roteringspolicy eller rotere ved behov ved å aktivere Roter nå.

Viktig

Den nye nøkkelversjonen roteres automatisk i bakgrunnen, og Power Platform-administratoren trenger ikke å gjøre noe. Det er viktig at den forrige nøkkelversjonen ikke deaktiveres eller slettes før det har gått minst 28 dager, for å støtte gjenoppretting av databasen. Hvis du deaktiverer eller sletter den forrige nøkkelversjonen for tidlig, kan miljøet bli frakoblet.

Vis listen over krypterte miljøer

- Logg deg på administrasjonssenteret for Power Platform.

- I navigasjonsruten velger du Sikkerhet.

- Velg Data og personvern under Innstillinger i Sikkerhet-ruten.

- Velg Kundeadministrert krypteringsnøkkel for å gå til siden Bedriftspolicyer.

- På siden Virksomhetspolicyer velger du fanen Miljøer med policyer. Listen over miljøer som er lagt til i virksomhetspolicyer, vises.

Obs!

Det kan oppstå situasjoner der Miljøstatus eller Krypteringsstatus viser statusen Mislykket. Når dette skjer, kan du prøve å kjøre Legg til miljø-operasjonen på nytt eller sende inn en Microsoft-støtteforespørsel for å få hjelp.

Handlinger i miljødatabase

En kundeleier kan ha miljøer som er kryptert ved hjelp av den Microsoft-administrerte nøkkelen, og miljøer som er kryptert med den kundeadministrerte nøkkelen. Hvis du vil vedlikeholde dataintegritet og databeskyttelse, er følgende kontroller tilgjengelige når du administrerer operasjoner for miljødatabasen.

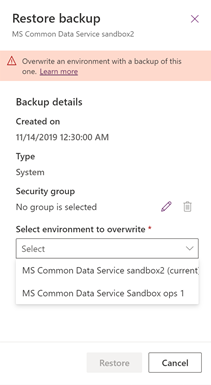

Gjenopprett Miljøet som skal skrives over (miljøet det skal gjenopprettes til) er begrenset til det samme miljøet som sikkerhetskopien ble hentet fra, eller til et annet miljø som er kryptert med den samme kundeadministrerte nøkkelen.

-

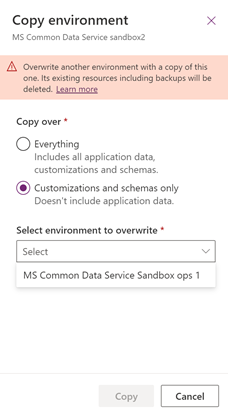

Miljøet for å overskrive (det kopierte til miljøet) er begrenset til et annet miljø som er kryptert med den samme kundeadministrerte nøkkelen.

Obs!

Hvis et kundestøtteundersøkelsesmiljø ble opprettet for å løse kundestøtteproblemer i et kundeadministrert miljø, må krypteringsnøkkelen for kundestøtteundersøkelsesmiljøet endres til kundeadministrert nøkkel før Kopier miljø-operasjonen kan utføres.

Tilbakestill Miljøets krypterte data slettes, inkludert sikkerhetskopier. Når miljøet er tilbakestilt, vil miljøkrypteringen gå tilbake til Microsoft-administrert nøkkel.